Носов В.В. "Технології аудиту інформаційних систем"

Лекція 1. Основні положення щодо аудиту інформаційної безпеки інформаційних систем

|

Навчальні питання |

|

1. |

Предмет дисципліни............................................................................................................ |

1 |

2. |

Організація аудиту інформаційної безпеки ....................................................................... |

2 |

3. |

Підходи до аудиту інформаційної безпеки ........................................................................ |

5 |

Література

1.Курило А.П., Зефиров С.Л., Голованов В.Б. и др. Аудит информационной безопасности. - М.: Издательская группа "БДЦ-пресс", 2006. - 304с., с вкл.

Вступ

|

Сем- |

Усього |

Аудит |

Лек |

ПЗ |

ЛР |

Кур- |

Вид |

|

естр |

|

|

|

|

|

сова |

контр |

|

|

|

|

|

|

|

|

. |

Технології аудиту інформаційних систем |

7 |

90 |

48 |

24 |

|

24 |

РГЗ |

і |

1. Предмет дисципліни

Дисциплина называется "Технологии аудита информационных систем". Рассмотрим определения терминов, входящих в название дисциплины.

Что такое аудит?

Слово "аудит" в переводе с латинского означает "слушание" и применяется в мировой практике для обозначения проверки, ревизии. Можно сформулировать привести такие определения.

Аудит (проверка) - систематический, независимый и документированный процесс, получения свидетельств (фактов) и объективного их оценивания с целью установления соответствия проверяемой системы (объекта) установленным стандартам (критериям).

Аудит (аудиторская проверка) — независимая проверка с целью выражения мнения о достоверности. Под аудитом понимают всякую выполняемую независимым экспертом проверку какого-либо явления или деятельности. Отдельные виды аудита близки по значению к сертификации.

Датой рождения аудита принято считать 1844 г., когда в Англии приняли закон об акционерных компаниях, согласно которому их правления должны были ежегодно отчитываться перед акционерами, причем отчет должен был быть проверен и подтвержден специальным человеком — независимым аудитором.

Что такое технология?

Технология (от греч. techne — искусство, мастерство, умение и греч. logos — изучение) — совокупность методов и инструментов для достижения желаемого результата; метод преобразования данного в необходимое; способ производства.

Что такое информационная система?

Информационная система (ИС) – система, реализующая автоматизированный сбор, обработку и манипулирование данными, и включающая: технические средства, программное обеспечение, соответствующий персонал и вспомогательные средства (рис. 1).

1

Носов В.В. "Технології аудиту інформаційних систем"

Документы (данные, носители)

Физические поля и среды

Информационная система

Аппаратно-программные средства обработки, хранения, транспортирования информации

|

Обслуживающий |

|

|

Вспомогательные |

|

персонал |

|

|

средства |

|

|

|

|

|

|

|

|

|

|

Рис. 1.

Предметом данной дисциплины являются методы и инструменты проверки ИС на установление степени её информационной безопасности, т.е. речь пойдет об аудите информационной безопасности (АИБ).

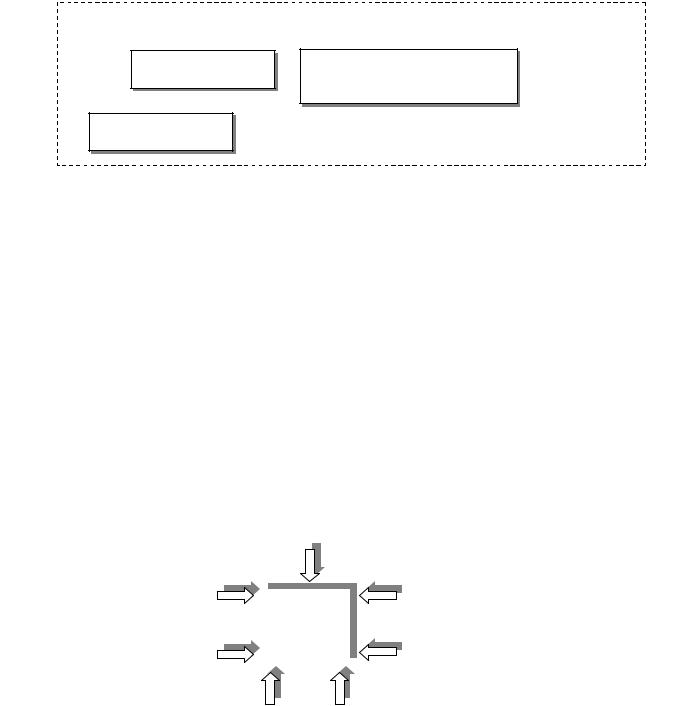

Информационная безопасность ИС не является данностью, а создается путем построения системы защиты информации (СЗИ) в ИС. В соответствии с нормативными документами и общепринятой практикой можно выделить следующие этапы построения СЗИ.

1.Определение информационных ресурсов (ИР), подлежащих защите.

2.Выявление полного множества угроз безопасности ИР, подлежащих защите.

3.Проведение оценки уязвимости и рисков для ИР, подлежащих защите, при выявленном множестве угроз.

4.Разработка проекта (плана) системы защиты информации, снижающего по выбранному критерию риски для ИР, подлежащих защите, при выявленном множестве угроз.

5.Реализация проекта (плана) защиты информации.

6.Определение качества реализованной системы защиты.

7.Осуществление контроля функционирования и управление системой защиты. Прохождение этапов необходимо в той или иной степени осуществлять непрерывно и по

замкнутому циклу, с проведением соответствующего анализа состояния СЗИ и уточнением требований к ней после каждого шага (рис. 2).

1. Определение ИР, подлежащих

защите

7. Осуществление контро- |

|

2. Выявление полного |

|

ля функционирования и |

|

|

множества угроз безопасности |

|

Анализ |

||

управление системой |

|

ИР, подлежащих защите |

|

|

состояния и |

||

защиты |

|

|

|

|

уточнение |

|

|

|

|

|

|

6. Определение качества |

|

требований к |

3. Проведение оценки уязвимости |

|

СЗИ |

||

|

и рисков для ИР, подлежащих |

||

реализованной системы |

|

|

|

|

|

защите, при выявленном |

|

|

|

||

защиты |

|

||

|

множестве угроз |

||

|

|

|

|

5. Реализация |

4. Разработка проекта (плана) системы защиты |

||

проекта (плана) |

информации, снижающего по выбранному |

||

защиты информации критерию риски для ИР, подлежащих защите, при выявленном множестве угроз

Рис. 2

Аудит информационной безопасности при создании СЗИ целесообразно осуществлять:

-на третьем этапе при оценке уязвимости ИР в составе ИС;

-на шестом этапе при определении качества реализованной системы защиты;

-на седьмом этапе периодически при осуществлении контроля функционирования СЗИ.

2.Організація аудиту інформаційної безпеки

Различают внешний и внутренний аудит.

Внешний аудит информационной безопасности ИС — это внешнее мероприятие в отношении ИС, подключенной к глобальной сети Интернет, с целью оценки возможности преодоления СЗИ ИС со стороны внешнего злоумышленника. Внешний аудит рекомендуется проводить

2

Носов В.В. "Технології аудиту інформаційних систем"

периодически.

Внутренний аудит представляет собой непрерывную деятельность, которая осуществляется на основании документа, обычно носящего название “Положение о внутреннем аудите“, и в соответствии с планом, подготовка которого осуществляется подразделением внутреннего аудита и утверждается руководством организации.

Аудит безопасности ИС является одной из составляющих ИТ1-аудита. Целями проведения аудита безопасности являются:

-анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС;

-оценка текущего уровня защищенности ИС;

-локализация узких мест в системе защиты ИС;

-оценка соответствия ИС существующим стандартам в области информационной безопасности;

-выработка рекомендаций по внедрению новых и повышению эффективности

существующих механизмов безопасности ИС.

В число дополнительных задач, стоящих перед внутренним аудитором, помимо оказания помощи внешним аудиторам, могут также входить:

-разработка политик безопасности и других организационно-распорядительных документов по защите информации и участие в их внедрении в работу организации;

-постановка задач для ИТ—персонала, касающихся обеспечения защиты информации;

-участие в обучении пользователей и обслуживающего персонала ИС вопросам обеспечения информационной безопасности;

-участие в разборе инцидентов, связанных с нарушением информационной безопасности;

-прочие задачи.

Необходимо отметить, что все перечисленные “дополнительные“ задачи, стоящие перед внутренним аудитором, за исключением участия в обучении, по существу аудитом не являются. Аудитор по определению должен осуществлять независимую экспертизу реализации механизмов безопасности в организации, что является одним из основных принципов аудиторской деятельности. Если аудитор принимает деятельное участие в реализации механизмов безопасности, то независимость аудитора утрачивается, а вместе с ней утрачивается и объективность его суждений, так как аудитор не может осуществлять независимый и объективный контроль своей собственной деятельности. Однако на практике внутренний аудитор, порой являясь наиболее компетентным специалистом в организации в вопросах обеспечения информационной безопасности, не может оставаться в стороне от реализации механизмов защиты. К тому же почти всегда существует дефицит квалифицированных кадров именно в этой области.

Основные этапы аудита безопасности

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов, которые в целом соответствуют этапам проведения комплексного ИТ-аудита автоматизированной системы, включающего в себя:

-инициирование процедуры аудита;

-сбор информации аудита;

-анализ данных аудита;

-выработку рекомендаций;

-подготовку аудиторского отчета.

Аудит проводится не по инициативе аудитора, а по инициативе руководства организации, которое в данном вопросе является основной заинтересованной стороной. Поддержка руководства организации — необходимое условие для проведения аудита.

Аудит представляет собой комплекс мероприятий, в которых помимо самого аудитора оказываются задействованными представители большинства структурных подразделений компании. Действия всех участников этого процесса должны быть скоординированы. Поэтому на этапе инициирования процедуры аудита должны быть решены следующие организационные вопросы:

1 ИТинформационные технологии

3

Носов В.В. "Технології аудиту інформаційних систем"

-права и обязанности аудитора должны быть четко определены и документально закреплены в его должностных инструкциях, а также в положении о внутреннем (внешнем) аудите;

-аудитором должен быть подготовлен и согласован с руководством план проведения аудита;

-в положении о внутреннем аудите должно быть закреплено, в частности, что сотрудники

компании обязаны оказывать содействие аудитору и предоставлять всю необходимую для проведения аудита информацию.

На этапе инициирования процедуры аудита должны быть определены границы проведения обследования. Одни информационные подсистемы компании не являются достаточно критичными и их можно исключить из границ проведения обследования. Другие подсистемы могут оказаться недоступными для аудита из-за соображений конфиденциальности. План и границы проведения аудита обсуждаются на рабочем собрании, в котором участвуют аудиторы, руководство организации и руководители структурных подразделений.

Этап сбора информации аудита является наиболее сложным и длительным. Это связано в основном с отсутствием необходимой документации на информационную систему и с необходимостью плотного взаимодействия аудитора со многими должностными лицами организации.

Компетентные выводы относительно положения дел в организации с информационной безопасностью могут быть сделаны аудитором только при условии наличия всех необходимых исходных данных для анализа. Получение информации об организации, функционировании и текущем состоянии ИС осуществляется аудитором в ходе специально организованных интервью с ответственными лицами организации, путем изучения технической и организационнораспорядительной документации, а также исследования ИС с использованием специализированного программного инструментария. Остановимся на том, какая информация необходима аудитору для анализа.

Первый пункт аудиторского обследования начинается с получения информации об организационной структуре пользователей ИС и обслуживающих подразделений. Обычно в ходе интервью аудитор задает опрашиваемым следующие вопросы: кто является владельцем информации, кто является пользователем (потребителем) информации, кто является провайдером услуг.

Назначение и принципы функционирования ИС во многом определяют существующие риски и требования безопасности, предъявляемые к системе. Поэтому на следующем этапе аудитора интересует информация о назначении и функционировании ИС.

Далее, аудитору требуется более детальная информация о структуре ИС. Это позволит уяснить, каким образом осуществляется распределение механизмов безопасности по структурным элементам и уровням функционирования ИС.

Подготовка значительной части документации на ИС обычно осуществляется уже в процессе проведения аудита. Когда все необходимые данные по ИС, включая документацию, подготовлены, можно переходить к их анализу.

Используемые аудиторами методы анализа данных определяются выбранными подходами к проведению аудита, которые могут существенно различаться.

Первый подход, самый сложный, базируется на анализе рисков. Опираясь на методы анализа рисков, аудитор определяет для обследуемой ИС индивидуальный набор требований безопасности, в наибольшей степени учитывающий особенности данной ИС, среды ее функционирования и существующие в данной среде угрозы безопасности. Этот является наиболее трудоемким и требует наивысшей квалификации аудитора. На качество результатов аудита в этом случае сильно влияет используемая методология анализа и управления рисками и ее применимость к данному типу ИС.

Второй подход, самый практичный, опирается на использование стандартов информационной безопасности. Стандарты определяют базовый набор требований безопасности для широкого класса ИС, который формируется в результате обобщения мировой практики. Стандарты могут определять разные наборы требований безопасности, в зависимости от уровня защищенности ИС, который требуется обеспечить, ее принадлежности (коммерческая организация либо государственное учреждение), а также назначения (финансы, промышленность, связь и т. п.). От

4

Носов В.В. "Технології аудиту інформаційних систем"

аудитора в данном случае требуется правильно определить набор требований стандарта, соответствие которым нужно обеспечить. Необходима также методика, позволяющая оценить это соответствие. Благодаря своей простоте (стандартный набор требований для проведения аудита уже заранее определен стандартом) и надежности (требования стандарта никто не станет оспаривать) описанный подход наиболее распространен на практике (особенно при проведении внешнего аудита). Он позволяет при минимальных затратах ресурсов делать обоснованные выводы о состоянии ИС.

Третий подход, наиболее эффективный, предполагает комбинирование первых двух. Базовый набор требований безопасности, предъявляемых к ИС, определяется стандартом. Дополнительные требования, в максимальной степени учитывающие особенности функционирования данной ИС, формируются на основе анализа рисков. Этот подход намного проще первого, так как большая часть требований безопасности уже определена стандартом, и в то же время он лишен недостатка второго подхода, заключающегося в том, что требования стандарта могут не учитывать специфики обследуемой ИС.

Рекомендации, выдаваемые аудитором по результатам анализа состояния ИС, определяются используемым подходом, особенностями обследуемой ИС, состоянием дел с информационной безопасностью и степенью детализации, используемой при проведении аудита.

Влюбом случае, рекомендации аудитора должны быть конкретными и применимыми к данной ИС, экономически обоснованными, аргументированными (подкрепленными результатами анализа) и отсортированными по степени важности. При этом мероприятия по обеспечению защиты организационного уровня практически всегда имеют приоритет над конкретными программно-техническими методами защиты.

Вто же время наивно ожидать от аудитора, в качестве результата проведения аудита, выдачи технического проекта подсистемы информационной безопасности, либо детальных рекомендаций по внедрению конкретных программно-технических средств защиты информации. Это требует более детальной проработки конкретных вопросов организации защиты, хотя внутренние аудиторы могут принимать в этих работах самое активное участие.

Аудиторский отчет является основным результатом проведения аудита. Его качество характеризует качество работы аудитора. Структура отчета может существенно различаться в зависимости от характера и целей проводимого аудита. Однако определенные разделы должны обязательно присутствовать в аудиторском отчете. Он должен, по крайней мере, содержать описание целей проведения аудита, характеристику обследуемой ИС, указание границ проведения аудита и используемых методов, результаты анализа данных аудита, выводы, обобщающие эти результаты и содержащие оценку уровня защищенности ИС или соответствие ее требованиям стандартов, и, конечно, рекомендации аудитора по устранению существующих недостатков и совершенствованию системы защиты.

3.Підходи до аудиту інформаційної безпеки

Рассмотрим анонсы организаций, осуществляющих аудит информационной безопасности.

Пример 1.

Внешний аудит безопасности 'закрытых' систем

Если политика безопасности Вашей сети такова, что аудиторов нельзя пустить 'внутрь' сети, в этом случае мы предлагаем вам абсолютно безопасный внешний аудит. При внешнем аудите безопасности нам, как правило, не нужно знать ничего, кроме названия фирмы (.. и вашей должности, конечно же - мы должны быть уверены, что выполняем легальную работу, а не взлом на заказ). Обо всех наши достижениях мы будем немедленно сообщать вам, и получать разрешение на следующий шаг. Эта работа не является риском для вашей сети, так как никакая конфиденциальная информация не переходит от Вас к нам. Если же нам удалось успешно добраться (или подойти близко) к конфиденциальным данным, или получить больший контроль над системой, чем полагается, это является показателем проблем в защите вашей сети (и означает, что другие тоже имеют такую возможность). Вы получите от нас конкретную четкую информацию о том, как взломщик может использовать обнаруженные нами уязвимости, и что можно сделать, чтобы устранить риск.

5

Носов В.В. "Технології аудиту інформаційних систем"

Безусловно, перед началом работы возможно подписание соглашения о неразглашении информации (Non Disclosure Agreement - NDA), а поскольку весь процесс будет согласовываться с Вами, вы будете контролировать аудит и сможете в любой момент остановить его, если в этом возникнет необходимость. Кроме того, перед началом работы предлагается обменяться контактной информацией, чтобы была возможность оперативной связи.

Результаты работы

По итогам аудита даются рекомендации (в едином отчете и/или по мере обнаружения) по устранению обнаруженных проблем. В ходе исследования не используются автоматические сканеры безопасности, так как результат их работы недостаточно надежен. Все обнаруженные уязвимости проверяются и по возможности сопровождаются дополнительной информацией и ссылками, позволяющими более качественно понять и устранить проблему.

Кроме того, перед началом работы может быть оговорено требование предоставления журнала работы и полной записи всего актуального трафика.

Пример 2.

Активный аудит с применением инструментальных средств Выполняются работы по оценке защищенности существующей АС заказчика с

использованием технических средств:

∙сканирование сетей – инвентаризация ресурсов, оценка работоспособности и поиск уязвимых мест;

∙сканирование серверов и рабочих станций - поиск уязвимых мест;

∙антивирусное сканирование;

∙тесты на проникновение из внешних сетей;

∙формирование отчета о состоянии защищенности;

∙выработка рекомендаций по устранению проблем;

∙настройка системы безопасности.

Применяются следующие программные средства:

∙CISCO Secure Scanner v2.0.2/4 – сканирование сетевых устройств;

∙CISCO Network Designer – построение логической топологии сети;

∙CommView v3.4 – анализ сетевого трафика;

∙Agilent Advisor – сетевое сканирование с расширенной функциональностью;

∙NAI Sniffer Pro – сканер безопасности;

∙Xspider – сканирование рабочих станций сети;

∙Lava-soft Ad-aware 5.0 – поиск троянских программ (Windows);

∙набор антивирусных средств.

Пример 3. Элвис-плюс (www.elvis.ru)

Проведение комплексного обследования защищенности информационной системы позволяет получить объективные данные о текущем состоянии безопасности информации, оценить сложившуюся ситуацию и принять обоснованные управленческие решения по обеспечению необходимого уровня защищенности информационных активов предприятия.

Цель

-Получение объективных данных о текущем состоянии обеспечения безопасности информации на объектах корпоративной информационной системы (КИС);

-Оценка вероятности причинения ущерба собственнику информационных активов в

результате нарушения конфиденциальности, целостности или доступности информации, подлежащей защите, за счет получения несанкционированного доступа к ней;

-Разработка комплекса мер, направленных на повышение степени защищенности информации ограниченного доступа.

Состав работ

-Сбор исходных данных для проведения аудита безопасности информации КИС:

∙получение необходимой документации от Заказчика;

∙анкетирование и интервьюирование персонала;

∙визуальный осмотр компонентов КИС.

6

Носов В.В. "Технології аудиту інформаційних систем"

-Классификация информационных ресурсов компании:

∙определение объекта защиты и анализ его состава;

∙определение степени конфиденциальности информации;

∙ подготовка |

предложений по разработке (корректировке) перечня |

сведений, |

|

подлежащих защите. |

|

|

|

- Моделирование |

процессов нарушения безопасности информации и анализ |

угроз |

|

безопасности информации компании. |

|

|

|

-Определение (уточнение) требуемого уровня гарантий безопасности.

-Анализ имеющихся организационно-распорядительных документов о порядке функционирования корпоративной информационной системы (КИС) и защите информации.

-Анализ структуры, состава, принципов функционирования КИС и существующей системы защиты информации.

-Анализ деятельности персонала компании по обеспечению безопасности информации.

-Оценка (тестовые испытания) эффективности существующей системы защиты КИС с применением специализированных инструментариев:

∙проведение испытаний программных и программно-аппаратных средств защиты, а также встроенных механизмов

∙защиты общесистемного программного обеспечения, используемых в КИС для защиты информации;

∙проведение испытаний функций системы защиты информации методом моделирования действий злоумышленника.

Результат

Результатом проведения комплексного обследования защищенности КИС (аудита безопасности) является Аналитический Отчет о текущем состоянии защищенности. В Отчете на основе проведенного анализа даются развернутые рекомендации по повышению уровня защищенности информации КИС с помощью совершенствования комплекса организационнотехнических и административных мер, применения специальных средств защиты информации (СЗИ) и использованию возможностей имеющихся программных и технических средств. Одним из разделов Отчета является описание реальных угроз безопасности, источников этих угроз, способов реализации угроз (обнаруженных и потенциальных) и уязвимостей системы.

Содержание Аналитического Отчета и перечень приложений определяются Заказчиком.

Висновки

Контрольні питання

7