- •Информационные системы в экономике методические указания

- •«Информационная безопасность»

- •060500 «Бухгалтерский учет, анализ и аудит»;

- •060800 «Мировая экономика»

- •Содержание

- •Программные средства обеспечения информационной безопасности.

- •Программные системы 3а (Security 3а)

- •Программные брандмауэры и vpn (Firewall/ vpn sw)

- •Решения для управления безопасностью контента (Secure Content Management, scm)

- •Программное обеспечение для оценки уязвимостей и выявления вторжений (Intrusion detection software/Vulnerability Assesment, ids&va)

- •Обзор популярных антивирусов.

- •Материалы по некоторым антивирусным программам.

- •Дополнительные материалы.

- •Задание на практическое занятие.

- •Отчет о выполнении практического задания.

- •Список рекомендуемой литературы.

-

Программное обеспечение для оценки уязвимостей и выявления вторжений (Intrusion detection software/Vulnerability Assesment, ids&va)

Данные программные продукты разрабатываются для постоянного мониторинга устройства или сети в плане обнаружения вторжения (ID), предотвращения атак на сети (Intrusion Prevention) и оценки уязвимости системы (VA). Они используются для обеспечения более надежной работы сетей, сетевых устройств и приложений на базе обнаружения вредоносной активности или путем выдачи предупреждения о наличии потенциальной уязвимости.

В качестве примера ключевых решений в данном секторе можно привести программные продуты от компании IBM — IBM Tivoli Security Compliance Manager и IBM Tivoli Risk Manager.

IBM Tivoli Security Compliance Manager — это система обнаружения нарушений политики безопасности и потенциальных уязвимостей, помогающая идентифицировать нарушения политики защиты и выявить потенциальные системные уязвимости задолго до появления реальной угрозы. Данная система позволяет осуществлять контроль политик информационной безопасности в распределенных системах различного уровня, проводить анализ состояния безопасности, отслеживать тенденции и проводить необходимые изменения без привлечения большого штата квалифицированных администраторов, предоставляя тем самым быстрый и действенный способ сбора и обработки информации о состоянии защиты корпоративных систем. Решение содержит шаблоны проверенных практикой лучших политик безопасности, которые могут быть настроены в соответствии с корпоративными требованиями, и базируется на концепции автоматизации по требованию, что обеспечивает автоматизированное защитное сканирование серверов и настольных систем на предмет надежности их защиты.

IBM Tivoli Risk Manager — это система для обнаружения вторжений и отражения более 200 различных типов атак, которая позволяет централизованно управлять внешними и внутренними угрозами и реагировать на попытки несанкционированного проникновения в информационную систему. Данное решение позволяет отслеживать, просматривать и управлять событиями защиты, классифицировать события защиты по категориям (это обеспечивает быструю идентификацию и обработку наиболее опасных событий) и выполнять заранее определенные наборы действий для отражения атак типа «отказ в обслуживании», обезвреживания вирусов и пресечения несанкционированного доступа. Кроме того, с его помощью можно просматривать и анализировать шаблоны вторжений, загруженности систем и сети, а также сообщений от средств защиты.

-

Другое

Шифрование (криптографические программные средства) – это комплекс процедур и алгоритмов преобразования информации, обеспечивающих скрытность смыслового содержания.

В настоящее время существует много алгоритмов шифрования, например:

-

RSA – алгоритм с открытым ключом, поддерживает переменную длину ключа, а также переменный размер блока шифруемого текста. Данный алгоритм защищен патентом США, и поэтому его использование требует приобретения соответствующей лицензии, стоимость корой на 100 пользователей составляет 5 тыс. долл.

-

IDEA (International Date Encryption Algorithm). Создан в 1991 году и предназнчен для быстрой работы в программной реализации. Очень стойкий шифр, использующий 128 – битный ключ;

-

Веста.Семейство алгоритмов, разработанных российской компанией «ЛАН Крипто». Алгоритм Веста – 2М стал фактическим стандартом для защиты электронных сообщений в российских банковских системах. На базе алгоритма создано семейство программных комплексов «Веста», «Нотариус», «КриптоБанк», «Ортис», которые находят широкое применение в России, странах СНГ, в банковских системах и у частных пользователей. [7]

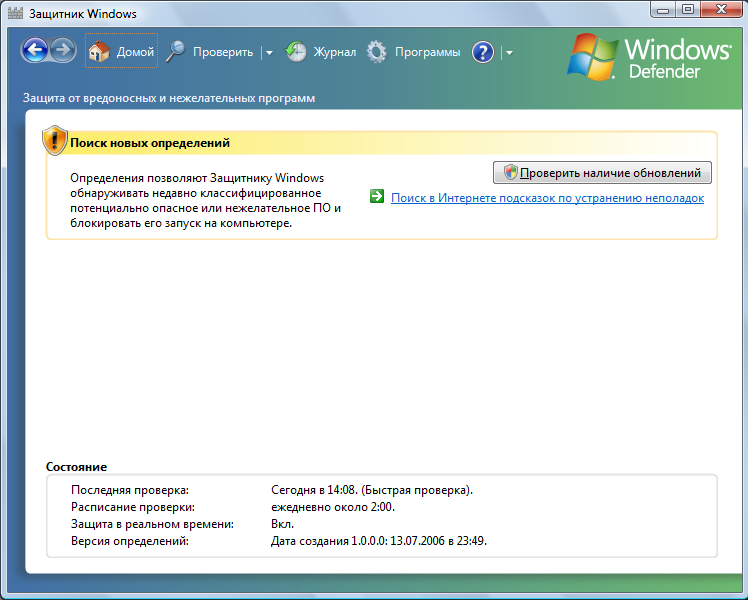

Примером приложения, отвечающего за безопасность и входящего в состав операционной системы, является Windows Defender (Рисунок 4). Это новый компонент операционной системы Windows Vista. Он предназначен для защиты от некоторых категорий вредоносного ПО, таких как руткиты, шпионское ПО и перехватчики клавиатурного ввода. Windows Defender позволяет снизить риск загрузки вредоносного ПО вместе с операционной системой и исполнение вредоносного кода, маскирующегося под расширения браузера, утилиты администрирования или системные службы, а также запретить изменение настроек безопасности неавторизованными пользователями. [5]

Рисунок 4 – Окно Windows Defender