- •Стандарты и рекомендации в области информационной безопасности - «Оранжевая книга» (Основные элементы политики безопасности, подотчетность,

- •Характеристика классов безопасности «Оранжевая книга»

- •Гармонизованные критерии безопасности информационных технологий Европейских странны.

- •5. Положения руководящих документов Гостехкомиссии рф.

- •6. Рекомендации X-800. Распределение функций безопасности по уровням osi.

- •7. Интерпритация «Оранжевой книги» для сетевых конфигураций

- •8. Стандарт iso/iec 15408 "Критерии оценки безопасности информационных технологий"

- •9. Системы защиты вычислительной сети первого и второго рода.

- •10. Криптография.Семь критериев идеальной криптосистемы. Классификация криптосистемы.

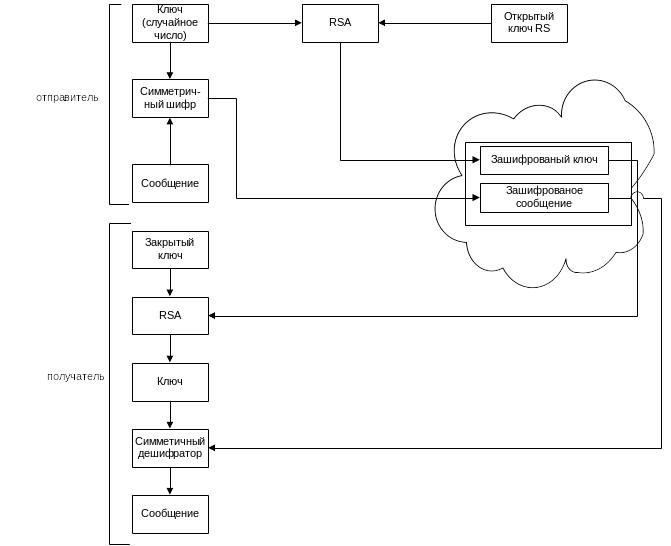

- •11. Система с открытым ключом Диффи и Хеллмана. Криптосистема rsa с открытым ключом.

- •12. Средства формирования электронной подписи.

- •13. Алгоритм генерации дайджеста.

- •14. Принципы использования ключей формирования.

- •15.Идентификация и аутентификация.

- •16.Биометрические технологии. Виды. Достоинства и недостатки.

- •17. Протоколы аутентификации. Типы протоколов pap, chap, двухсторонняя аутентификация. Атаки на протоколы.

- •Протокол pap

- •18. Аутентификация с применением hmac. Диффи-Хелмана.

- •Протокол аутентификации с кdc. Протоколы Нидхэма-Шредера. Отуэя-Риса.

- •Kerberos. Аутентификация с помощью шифрования с открытым ключем.

- •Безопасность сети и каналов передачи данных. Действия хакера по прослушиванию и опросу. Отказ в обслуживании. Замаскированные атаки. Атака «человек посередине».

- •23.Архитестура ipsec. Варианты, типы и случаи sa.

- •24. Транспортный и ткнельный режимы ipSec. Заголовки ah и esp. Посылка и получении е данных в ipSec

- •Стандарты

- •[Править] Архитектура iPsec

- •[Править]Обработка выходных ip-пакетов

- •[Править]Обработка входных ip-пакетов

- •[Править]Encapsulating Security Payload

- •[Править]Обработка выходных iPsec-пакетов

- •[Править]Обработка входных iPsec-пакетов

- •[Править]Использование

- •25.Построение средств межсетевой защиты. Брандмауэр. Архитектура брандмауэра. Типы и классификация брандмауэров.

- •26.Построение средств межсетевой защиты. Схемы подключения брандмауэров. Недостатки Firewalls.

- •5.6. Построение средств межсетевой защиты информации

- •27.Политика безопасности. Принципы безопасности.

- •28.Уровни политики безопасности. Схема разработки политики безопасности. Меры по созданию и обеспечению политики безопасности.

- •29.Ids. Модель адаптивного управления. Классификация систем обнаружения атак. Системы обнаружения на сетевом и хост уровнях.

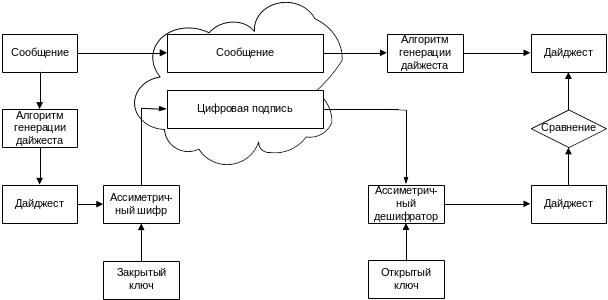

12. Средства формирования электронной подписи.

Свойства электронной подписи:

каждый человек использует свой секретный ключ и цифровая подпись доказывает, что подписавший согласен с содержанием документа;

любая попытка подписи без знания секретного ключа не имеет успеха;

цифровая подпись – функция от содержимого документа и секретного ключа; она является неотъемлемой частью документа и не может быть перенесена на другой документ.

копии электронной подписи имеют юридическую силу.

после того как документ подписан, его невозможно изменить.

от подписи невозможно отказаться.

Проверка подлинности:

Криптографические методы позволяют контролировать целостность сообщений, определять подлинность источников данных, гарантировать невозможность отказа от совершенных действий

В основе криптографического контроля целостности лежат два понятия:

Хэш-функция;

Электронная цифровая подпись.

Алгоритм формирования электронной цифровой подписи

При формировании цифровой подписи по классической схеме отправитель:

Применяет к исходному тексту хэш-функцию;

Дополняет хэш-образ до длины, требуемой в алгоритме создания ЭЦП;

Вычисляет ЭЦП по хэш-образу с использованием секретного ключа создания подписи.

Получатель, получив подписанное сообщение, отделяет цифровую подпись от основного текста и выполняет проверку:

Применяет к тексту полученного сообщения хэш-функцию;

Дополняет хэш-образ до требуемой длины;

Проверяет соответствие хэш-образа сообщения полученной цифровой подписи с использованием открытого ключа проверки подписи.

Алгоритм PGP.

13. Алгоритм генерации дайджеста.

Дайджест – в криптографии результат входного сообщения в произвольную длины битую строку фиксированной длины.

Ключевые схемы:

1. архивное шифрование- шифрование информации для хранения в замкнутом виде.

2. абонентское шифрование – шифрование информации для последующей передачи по сети определенным пользователем.

3. прозрачное шифрование - незаметное для пользователя автоматическое шифрование информации для ее хранения или передачи в замкнутом виде.

14. Принципы использования ключей формирования.

Для абонентского шифрования существует 2 вида ключевых элементов:

1.файловые – для шифрования информации. В зависимости от вида шифруемых данных могут быть сеансовые, пакетные и дисковые.

2. долговременные – для шифрования и передачи файловых ключей.

Архивное шифрование похоже на схему абонентского шифрования, но отличается тем, что не возникает проблем с распределением систем шифрования.

При прозрачном шифрование используется обычно виртуальный логический диск и информация при записи на этот логический диск автоматически зашифровывается, при чтение расшифровывается.

Файловый ключ создается для всего логического диска и шифруется на основе долговременного ключа.

Типы атак на криптографические системы:

1)Атака с известным шифротекстом: злоумышленник несет набор зашифрованный данных, знает алгоритм сообщений, некоторые данные об открытом содержание.

2) атака с известным открытым текстом.

3)атака с выбором открытого текста. Злоумышленник может выбирать открытые тексты и получать соответствующие зашифрованные данные.

4)адаптивная атака с выбором открытого текста.

5)атака с выбором шифротекста

6)атака с выбором открытого и зашифрованного текста.