1.Логическое отрицание (инверсия). Не.

Отрицание высказывания А обозначается ¬ А или чертой над высказыванием.

Таким образом, отрицанием ¬ А некоторого высказывания А называется такое высказывание, которое истинно, когда А ложно, и ложно, когда А истинно. Определение отрицания может быть записано с помощью так называемой таблицы истинности:

-

А

¬ А

1

0

0

1

2.Логическое умножение (конъюнкция). И.

Конъюнкцией двух высказываний А и В называется такое высказывание, которое истинно тогда и только тогда, когда истинны оба высказывания А и В.

Конъюнкцию высказываний А и В мы обозначим: A & B. Знак & - амперсент - читается как английское "and". Часто встречается обозначение А Λ В. Иногда, для краткости, пишут просто АВ.

3Логическое сложение (дизъюнкция). ИЛИ.

Дизъюнкцией двух высказываний называется такое новое высказывание, которое истинно тогда и только тогда, когда истинно хотя бы одно из этих высказываний. И ложно тогда и только тогда, когда оба высказывания ложны.

Дизъюнкцию высказываний А и В мы обозначим символом А V В и будем читать: А или В.

4Логическое следование (импликация). Если то.

Таким образом, импликацией А => В называется высказывание, которое ложно тогда и только тогда, когда А истинно и В ложно. Импликация не выражает причинно-следственной связи между высказываниями.

5Логическое тождество (эквиваленция). Равносильно.

Эквиваленцией двух высказываний А и В называется такое высказывание, которое истинно тогда и только тогда, когда оба эти высказывания А и В истинны или оба ложны. Эквиваленция или двойная импликация обозначается <=>.

Таблица истинности логических операций:

А |

В |

А&В |

АVB |

А=>В |

А<=>В |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

0 |

0 |

1 |

0 |

0 |

0 |

1 |

0 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

Приоритет выполнения логических операций:

Операции в скобках

Отрицание (НЕ)

Конъюнкция (И)

Дизъюнкция (ИЛИ)

29. Законы математической логики: переместительный, сочетательный, распределительный, де Моргана, идемпотенции.

Закон |

ИЛИ (V) |

И (∙) & |

Переместительный |

Х V Y=Y V X |

XY=YX V Xтительныйти логических операций:начается и между высказываниями.логических значений (истинности или ложности) и логически |

Сочетательный |

AV(BVC) = (AVB)VC |

A&(B&C) = (A&B)&C |

Распределительный |

A&(BVC) = (A&B)V(A&C) |

AV(B&C) = (AVB)&(AVC) |

Де Моргана |

¬(A&B) = ¬ A V ¬ B |

¬(AVB) = ¬ A & ¬ B |

Идемпотенции |

AVA <=> A |

A&A <=> A |

30. Законы математической логики: поглощения, склеивания, операции переменной с ее инверсией, операции переменной с константами, двойного отрицания.

Закон |

ИЛИ (V) |

И (∙) & |

Поглощения |

X v (X∙Y)=X |

X∙ (XvY)=X |

Склеивания |

(X∙Y)v(¬X∙Y)=Y |

(XvY)&( ¬XvY )=Y |

Операции переменной с ее инверсией |

Xv¬X=1 |

X&¬X=0 |

Операции с константами |

Xv0=X, Xv1=1 |

X&1=X, X&0=0 |

Двойное отрицание |

¬ ¬ А = A |

¬ ¬ А = A |

31. Связь между алгеброй логики и двоичным кодированием.

Математическая логика – раздел математики, изучающий высказывания, рассматриваемые со стороны их логических значений (истинности или ложности) и логических операций над ними. Она разработана в середине 19 в англ. математиком Джорджем Булем. Ее создание представляло собой попытку решать традиционные логические задачи математическими методами.

Алгебра логики (алгебра высказываний) — раздел математической логики, в котором изучаются логические операции над высказываниями. Чаще всего предполагается (т. н. бинарная или двоичная логика, в отличие от, например, троичной логики), что высказывания могут быть только истинными или ложными.

Математический аппарат алгебры логики очень удобен для описания того, как функционируют аппаратные средства компьютера, поскольку основной системой счисления в компьютере является двоичная, в которой используются цифры 1 и 0, а значений логических переменных тоже два: “1” и “0”.

Из этого следует два вывода:

1. одни и те же устройства компьютера могут применяться для обработки и хранения как числовой информации, представленной в двоичной системе счисления, так и логических переменных;

2. на этапе конструирования аппаратных средств алгебра логики позволяет значительно упростить логические функции, описывающие функционирование схем компьютера, и, следовательно, уменьшить число элементарных логических элементов, из десятков тысяч которых состоят основные узлы компьютера.

32. Переключательные схемы. Их связь с математической логикой. Функции проводимости переключательных схем.

Переключательная схема - это схематическое изображение некоторого устройства, состоящего из переключателей и соединяющих их проводников, а также из входов и выходов, на которые подается и с которых снимается электрический сигнал.

Каждый переключатель имеет только два состояния: замкнутое и разомкнутое. Переключателю Х поставим в соответствие логическую переменную х, которая принимает значение 1 в том и только в том случае, когда переключатель Х замкнут и схема проводит ток; если же переключатель разомкнут, то х равен нулю.

Будем считать, что два переключателя Х и у связаны таким образом, что когда Х замкнут, то у разомкнут, и наоборот. Следовательно, если переключателю Х поставлена в соответствие логическая переменная х, то переключателю должна соответствовать переменная у.

Всей переключательной схеме также можно поставить в соответствие логическую переменную, равную единице, если схема проводит ток, и равную нулю — если не проводит. Эта переменная является функцией от переменных, соответствующих всем переключателям схемы, и называется функцией проводимости.

33. Логические схемы. Их связь с математической логикой. Основные элементы логических схем.

Существует три базовых логических элемента, которые реализуют рассмотренные нами три основные логические операции:

логический элемент «И» — логическое умножение – конъюнктор;

логический элемент «ИЛИ» — логическое сложение – дизъюнктор;

логический элемент «НЕ» — инверсию – инвертор.

Поскольку любая логическая операция может быть представлена в виде комбинации трех основных, любые устройства компьютера, производящие обработку или хранение информации, могут быть собраны из базовых логических элементов, как из “кирпичиков”.

Логические элементы компьютера оперируют с сигналами, представляющими собой электрические импульсы. Есть импульс — логический смысл сигнала — 1, нет импульса — 0. На входы логического элемента поступают сигналы-значения аргументов, на выходе появляется сигнал-значение функции.

Преобразование сигнала логическим элементом задается таблицей состояний, которая фактически является таблицей истинности, соответствующей логической функции, только представлена в форме логических схем. В такой форме удобно изображать цепочки логических операций и производить их вычисления.

Логический элемент “И”.

На входы А и В логического элемента подаются два сигнала (00, 01, 10 или 11). На выходе получается сигнал 0 или 1 соответствии с таблицей истинности операции логического умножения.

Логический элемент “ИЛИ”.

На входы А и В логического элемента подаются два сигнала (00, 01, 10 или 11). На выходе получается сигнал 0 или 1 в соответствии с таблицей истинности операции логического сложения.

Логический элемент “НЕ”.

На вход А логического элемента подается сигнал 0 или 1. На выходе получается сигнал 0 или 1 в соответствии с таблицей истинности инверсии.

Пример 1. Для вычисления логического выражения: 1 или 0 и 1 нарисовать схему, отражающую последовательность выполнения логических операций. По схеме вычислить значение логического выражения.

При построении логической схемы необходимо соблюдать порядок выполнения логических операций. Здесь наглядно отражено то, что первой выполняется операция и, затем или. Теперь в порядке слева-направо припишем выходящим стрелкам результаты операций, промежуточные результаты пишем над стрелками:

В результате получилась 1, т.е. «истина».

Пример 2. Дано выражение: не (1 и (0 или 1) и 1). Вычислить значение выражения с помощью логической схемы.

Учитывая скобки в выражении, строим логическую схему.

Результат вычисления: 0.

34. Информационная система: понятие основные компоненты

Информационная система (ИС) в целом - автоматизированная система, предназначенная для организации, хранения, пополнения, поддержки и представления пользователям информации в соответствии с их запросами.

Информационная система - взаимосвязанная совокупность средств, методов и персонала, используемых для хранения, обработки и выдачи информации. Информационные системы бывают разного назначения и масштаба. Также информационные системы отличаются по степени охвата сфер деятельности предприятия (учитывают ли они только бухгалтерию или также и склад, финансы, производство и т.д.). Однако все информационные системы обладают рядом свойств, которые являются для них общими:

• ИС предназначены для сбора, хранения и обработки информации. Таким образом, в основе любой информационной системы лежат средства хранения и доступа к данным;

• ИС предназначены для конечного пользователя, не являющегося специалистом в области вычислительной техники. Из этого следует, что ИС должны включать в себя клиентские приложения, обеспечивающие интуитивно понятный интерфейс.

Информационные системы бывают фактографическими и документальными. К первым относятся ИС, предназначенные для поиска однозначного ответа на запрос и для однозначного решения поставленных задач. Условно фактографические ИС делят в свою очередь на информационно-справочные системы, информационно-поисковые системы и системы оперативной обработки данных. Системы оперативной обработки данных решают такие задачи, как управление производством, бухгалтерский учет и т.п.

По масштабу ИС делятся на:

• Настольные;

• Сетевые;

• ИС масштаба предприятия.

Документальные информационные системы предназначены для решения задач, не предусматривающих однозначного ответа на вопрос. Некоторые системы представляют собой смешанный тип фактографической и документальной ИС.

Для функционирования ИС необходимы следующие основные компоненты:

база данных (БД);

схема базы данных;

система управления базой данных (СУБД);

приложения;

пользователи;

технические средства.

Рассмотрим кратко каждый из этих компонентов. Начнем с базы данных. Существует немало определений этого понятия.

Вот нестрогое определение БД, которое Крис Дейт (С. J. Date), один из главных экспертов в области баз данных, дает в начале своего учебного курса: «Базу данных можно рассматривать как подобие электронной картотеки, то есть хранилище для некоторого набора занесенных в компьютер файлов данных».

Важным свойством БД является то, что база данных может себя описать. Можно сказать, что БД обязательно содержит — данные и метаданные. Данные — это данные пользователя или предприятия, использующего систему, и связанные с его деятельностью. Например, данные о продукции, счетах, коровах. Метаданные — это данные о данных или схема базы данных, которая описывает структуру обычных данных и дает о них фундаментальную информацию. Обычно мы не видим эту схему, потому что она спрятана от нас программными средствами.

Пользователей можно разделить на три большие группы: (1) прикладные программисты, (2) пользователи, (3) администраторы.

Прикладные программисты — отвечают за написание бизнес-приложений, использующих базу данных (например, приложения по автоматизации бухгалтерского учета, маркетинга). Приложения выполняют над данными стандартные операции: выборку существующей информации, вставку новой информации, удаление или обновление существующей информации. Все эти функции выполняются через соответствующий запрос к СУБД.

Конечные пользователи (например, менеджер, бухгалтер) — работают с информационной системой непосредственно через рабочую станцию или терминал. Пользователь получает доступ к БД, используя одно из приложений.

В связи с тем, что данные одна из главных ценностей предприятия, администратор данных должен разбираться в данных и понимать нужды предприятия по отношению к данным на уровне управления высшего руководства предприятия. В его обязанности входят: принимать решения, какие данные необходимо вносить в БД, обеспечивать поддержание порядка при использовании их после занесения в базу данных.

Техническим специалистом, ответственным за реализацию решений администратора данных, является администратор БД. Его работа заключается в создании самой БД и техническом контроле, необходимом для осуществления решений администратора данных.

Между собственно БД (т. е. данными) и пользователями располагается уровень программного обеспечения — система управления базой данных. Все запросы пользователей на доступ к БД обрабатываются СУБД.

СУБД важный, но не единственный компонент программного обеспечения ИС. Среди других — упомянутые выше бизнес-приложения, утилиты, CASE-средства, генераторы отчетов и форм и т.д.

Технические средства информационных систем могут включать:

средства вычислительной техники (серверное оборудование, рабочие станции, принтеры и т.д.),

локальные вычислительные сети

копировально-множительную аппаратуру,

средства связи (учрежденческие АТС, каналы связи и канальное оборудование, телефоны, факсимильные аппараты, мобильные средства связи).

35. Понятие алгоритма. Характеристика и свойства алгоритмов. Языки описания алгоритмов.

Алгоритм – это упорядоченная последовательность однозначно толкуемых инструкций, доступных исполнителю, точное выполнение которых за конечное число шагов приводит к решению поставленной задачи. Слово «алгоритм» происходит от имени математика Аль Хорезми, который сформулировал правила выполнения арифметических действий. Первоначально под алгоритмом понимали только правила выполнения четырех арифметических действий над числами. В дальнейшем это понятие стали использовать вообще для обозначения последовательности действий, приводящих к решению любой поставленной задачи. Говоря об алгоритме вычислительного процесса, необходимо понимать, что объектами, к которым применялся алгоритм, являются данные. Алгоритм решения вычислительной задачи представляет собой совокупность правил преобразования исходных данных в результатные.

Основными свойствами алгоритма являются:

детерминированность (определенность). Предполагает получение однозначного результата вычислительного процecca при заданных исходных данных. Благодаря этому свойству процесс выполнения алгоритма носит механический характер;

результативность. Указывает на наличие таких исходных данных, для которых реализуемый по заданному алгоритму вычислительный процесс должен через конечное число шагов остановиться и выдать искомый результат;

массовость. Это свойство предполагает, что алгоритм должен быть пригоден для решения всех задач данного типа;

дискретность. Означает расчлененность определяемого алгоритмом вычислительного процесса на отдельные этапы, возможность выполнения которых исполнителем (компьютером) не вызывает сомнений.

Понятность

Алгоритм, составленный для конкретного исполнителя, должен включать только те команды, которые входят в его систему команд. Это свойство алгоритма называется понятностью. Алгоритм не должен быть рассчитан на принятие каких-либо самостоятельных решений исполнителем, не предусмотренных составлением алгоритма.

Алгоритм может быть представлен различными способами:

– на разговорном, естественном языке;

– на языке блок-схем;

– на языке программирования.

1. СЛОВЕСНОЕ ОПИСАНИЕ АЛГОРИТМА.

Это, по существу, обычный язык, но с тщательным отбором слов и фраз, не допускающих лишних слов, двусмысленностей и повторений. Дополняется язык обычными математическими обозначениями и некоторыми специальными соглашениями.

Алгоритм описывается в виде последовательности шагов. На каждом шаге определяется состав выполняемых действий и направление дальнейших вычислений. При этом, если на текущем шаге не указывается какой шаг должен выполняться следующим, то осуществляется переход к следующему шагу.

2.2. ГРАФИЧЕСКИЙ СПОСОБ ОПИСАНИЯ АЛГОРИТМА.

Является достаточно наглядным и простым способом описания алгоритма.

Графический способ описания алгоритма - это способ представления алгоритма с помощью общепринятых графических фигур, называемых блок-схемами, каждая из которых описывает один или несколько шагов алгоритма.

Внутри блока записывается описание команд или условий.

Для указания последовательности выполнения блоков используют линии связи ( линии соединения ).

Последовательность блоков и линий образуют блок-схему алгоритма .

ПРАВИЛА ИЗОБРАЖЕНИЯ БЛОК- СХЕМ АЛГОРИТМА.

В блок-схеме можно использовать строго определённые типы блоков.

2. Стрелки на линиях связи можно не ставить при направлении сверху вниз и слева направо; противоположные направления обязательно указывают стрелкой на линии.

3. Для удобства блоки могут помечаться метками (буквами или цифрами).

4. Внутри блока ввода/вывода пишется ВВОД или ВЫВОД и перечисляются имена данных, подлежащих вводу/выводу.

5. Внутри блока действия для присваивания переменных значений используется знак присваивания.

ОПИСАНИЕ АЛГОРИТМОВ С ПОМОЩЬЮ ПРОГРАММ.

Алгоритм, записанный на языке программирования, называется программой.

Основными объектами программирования являются переменные. Переменные в программе отличаются от переменных, используемых в записи математических формул. Несмотря на сходство терминов, правила использования переменных в программах для компьютера отличаются от правил работы с математическими переменными. Это различие необходимо уяснить. В программировании переменную можно трактовать как одну или несколько ячеек оперативной памяти компьютера, которым присвоено определённое имя. Содержимое этих ячеек может меняться, но имя переменной остаётся неизменным. В математике значение переменной в рамках определённой задачи неизменно, но меняется в других задачах из данного класса. Именно поэтому конструкция а: = а + 1 воспринимается программистом совершенно естественно, а уравнение a = a + 1 математик сочтёт неверным. В первом случае имеется в виду вычисление суммы содержимого ячейки а и числовой константы 1 и занесение полученного результата в ту же ячейку а. Второй случай равносилен неверному тождеству 0 = 1.

Словесная и графическая форма записи алгоритма предназначены для человека. Алгоритм, предназначенный для исполнителя на компьютере, записывается на языке программирования (языке, понятном ЭВМ). Сейчас известно несколько сот языков программирования. Наиболее популярные: Бейсик, Си, Паскаль, Пролог, ПЛ, Ада и т.д.

36. Основные понятия, используемые в программировании, основные элементы языка блок-схем.

Основные понятия программирования

Программирование - это раздел информатики, изучающий методы и приемы составления программ для компьютеров. Кроме того, программирование - это подготовка задачи к решению ее на компьютере.

Программа - это последовательность команд, понятных компьютеру.

Программа записывается в виде символов, к числу которых относятся латинские и русские буквы, цифры, знаки препинания и знаки операций.

Языки программирования - языки для записи программ для компьютеров. Это совокупность средств и правил представления алгоритма в виде, приемлемом для компьютера.

Оператор - выражение обозначающее и описывающее какую-либо операцию.

Алгоритмический язык - это формальный язык, предназначенный для записи алгоритмов.

Системы программирования - это набор средств ввода, редактирования, трансляции и выполнения программ на ЭВМ.

Транслятор - это комплекс программ, обеспечивающий перевод программы, написанной на символическом языке, в совокупность машинных команд.

Компилятор - это транслятор, обеспечивающий перевод программы, написанной на алгоритмическом языке, в совокупность машинных команд без ее выполнения в компьютере.

Интерпретатор - это транслятор, обеспечивающий перевод каждой конструкции алгоритмического языка в машинные команды и одновременное выполнение этой конструкции в компьютере.

Прежде чем приступить к составлению блок-схемы, необходимо:

1. Регламентировать состав входа и выхода, т.е. определить имена входных данных, промежуточных и выходных результатов.

2. Дать наименование основной программе и вспомогательным алгоритмам.

37. Виды управляющих структур алгоритмов. Примеры использования.

1.3. Базовые канонические структуры алгоритмов.

Доказано, что любую программу можно написать с использованием трех управляющих структур:

- следования, или последовательности операторов;

- развилки, или условного оператора;

- повторения, или оператора цикла.

Программа, составленная из канонических структур, будет называться регулярной программой, т.е. иметь 1 вход и 1 выход, каждый оператор в программе может быть достигнут при входе через ее начало (нет недостижимых операторов и бесконечных циклов). Управление в такой программе передается сверху-вниз. Снабженные комментариями, такие программы хорошо читабельны.

1) следование

A; B;

Действия А и В могут быть:

- отдельным оператором;

- вызовом с возвратом некоторой процедуры;

- другой управляющей структурой.

2) развилка

IF P then A else B;

Проверка P представляется предикатом, т.е. функцией, задающей логическое выражение или условие, значением которого может быть истина или ложь. Эта структура может быть неполной, когда отсутствует действие, выполняемое при ложном значении логического выражения. Тогда структура будет следующая:

IF P then A ;

3) повторение

цикл – пока

While P do A ;

Действие А будет повторяться до тех пор, пока значение предиката будет оставаться истинным. Поэтому в действии А должно изменяться значение переменных, от которых зависит Р. В противном случае произойдет зацикливание. Вычисление предиката производится до начала выполнения действия А, и может случиться так, что действие А не будет выполняться ни разу.

цикл – до

Repeat A until P;

Повторение типа Repeat until всегда выполняется хотя бы 1 раз. Действие А перестает выполняться, как только предикат становится истинным.

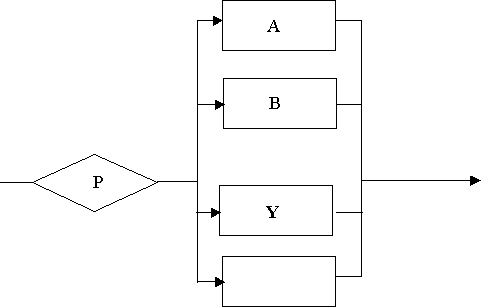

4) выбор – переключатель case (обобщение развилки), структура, облегчающая программирование без ущерба для ясности программы. Структура выбор полезна в том случае, когда требуется выбрать одну из нескольких альтернатив.

В зависимости от значения Р выполняется одно из действий А, В, …Z. После чего происходит переход к выполнению следующей управляющей структуры.

38. Виды циклов.

Цикл — разновидность управляющей конструкции в высокоуровневых языках программирования, предназначенная для организации многократного исполнения набора инструкций. Также циклом может называться любая многократно исполняемая последовательность инструкций, организованная любым способом (например, с помощью условного перехода).

Безусловные циклы

Иногда в программах используются циклы, выход из которых не предусмотрен логикой программы. Такие циклы называются безусловными, или бесконечными. Специальных синтаксических средств для создания бесконечных циклов, ввиду их нетипичности, языки программирования не предусматривают, поэтому такие циклы создаются с помощью конструкций, предназначенных для создания обычных (или условных) циклов. Для обеспечения бесконечного повторения проверка условия в таком цикле либо отсутствует (если позволяет синтаксис, как, например, в цикле LOOP…END LOOP языка Ада), либо заменяется константным значением (while true do … в Паскале).

Цикл с предусловием

Цикл с предусловием — цикл, который выполняется пока истинно некоторое условие, указанное перед его началом. Это условие проверяется до выполнения тела цикла, поэтому тело может быть не выполнено ни разу (если условие с самого начала ложно). В большинстве процедурных языков программирования реализуется оператором while.

Цикл с постусловием

Цикл с постусловием — цикл, в котором условие проверяется после выполнения тела цикла. Отсюда следует, что тело всегда выполняется хотя бы один раз. В языке Паскаль этот цикл реализует оператор repeat..until; в Си — do…while.

Цикл с выходом из середины

Цикл с выходом из середины — наиболее общая форма условного цикла. Синтаксически такой цикл оформляется с помощью трёх конструкций: начала цикла, конца цикла и команды выхода из цикла. Конструкция начала маркирует точку программы, в которой начинается тело цикла, конструкция конца — точку, где тело заканчивается. Внутри тела должна присутствовать команда выхода из цикла, при выполнении которой цикл заканчивается и управление передаётся на оператор, следующий за конструкцией конца цикла. Естественно, чтобы цикл выполнился более одного раза, команда выхода должна вызываться не безусловно, а только при выполнении условия выхода из цикла.

Принципиальным отличием такого вида цикла от рассмотренных выше является то, что часть тела цикла, расположенная после начала цикла и до команды выхода, выполняется всегда (даже если условие выхода из цикла истинно при первой итерации), а часть тела цикла, находящаяся после команды выхода, не выполняется при последней итерации.

Легко видеть, что с помощью цикла с выходом из середины можно легко смоделировать и цикл с предусловием (разместив команду выхода в начале тела цикла), и цикл с постусловием (разместив команду выхода в конце тела цикла).

Цикл со счётчиком

Цикл со счётчиком — цикл, в котором некоторая переменная изменяет своё значение от заданного начального значения до конечного значения с некоторым шагом, и для каждого значения этой переменной тело цикла выполняется один раз.

Совместный цикл

Ещё одним вариантом цикла является цикл, задающий выполнение некоторой операции для объектов из заданного множества, без явного указания порядка перечисления этих объектов. Такие циклы называются совместными (а также циклами по коллекции, циклами просмотра) и представляют собой формальную запись инструкции вида: «Выполнить операцию X для всех элементов, входящих в множество M». Совместный цикл, теоретически, никак не определяет, в каком порядке операция будет применяться к элементам множества, хотя конкретные языки программирования, разумеется, могут задавать конкретный порядок перебора элементов. Произвольность даёт возможность оптимизации исполнения цикла за счёт организации доступа не в заданном программистом, а в наиболее выгодном порядке. При наличии возможности параллельного выполнения нескольких операций возможно даже распараллеливание выполнения совместного цикла, когда одна и та же операция одновременно выполняется на разных вычислительных модулях для разных объектов, при том что логически программа остаётся последовательной.

Вложенные циклы

Существует возможность организовать цикл внутри тела другого цикла. Такой цикл будет называться вложенным циклом. Вложенный цикл по отношению к циклу в тело которого он вложен будет именоваться внутренним циклом, и наоборот цикл в теле которого существует вложенный цикл будет именоваться внешним по отношению к вложенному. Внутри вложенного цикла в свою очередь может быть вложен еще один цикл, образуя следующий уровень вложенности и так далее. Количество уровней вложенности, как правило, не ограничивается.

39. Классификация языков программирования. Привести примеры. Понятие трансляции. Виды трансляторов, их достоинства и недостатки.

Языки программирования

Процедурные

Функциональные

Логические

Объектно-ориентированные

Программа на процедурном языке программирования состоит из последовательности операторов (инструкций), задающих те или иные действия. Одним из важнейших квалификационных признаков процедурных языков является их уровень, характеризующий степень близости языка программирования и машинного языка. За начало отсчета уровней принимается машинный язык, уровень которого равен нулю. Язык человека рассматривается как язык наивысшего уровня.

Языки общения с компьютером:

Низкого уровня:

машинный: двоичный язык, шестнадцатеричный язык;

язык детализированных схем программ;

символический язык: язык Ассемблера, язык Макроассемблера.

Высокого уровня:

универсальные: Фортран, Basic, Алгол, Кобол, ПЛ\1, Паскаль, Ада;

специализированные.

Уровень языка программирования определяется смысловой емкостью его конструкций и его ориентацией на программиста – человека.

Рассмотрим некоторые языки программирования в порядке увеличения их уровня.

Двоичный язык - в настоящее время программистами не применяется

Шестнадцатеричный язык-упрощение за счет представления четырех двоичных цифр одной шестнадцатеричной. Используется в качестве дополнения к языкам высокого уровня для программирования критичных к времени выполнения фрагментов алгоритмов.

Язык Ассемблера - предназначен для представления в удобочитаемой символической форме программ, написанных на машинном языке.

Язык Макроассемблера - расширение языка Ассемблера. Позволяет определять и использовать новые, более мощные команды.

Язык программирования C- разработан в начале 70-х. Сочетает достоинства современных высокоуровневых языков (в части структур данных и управляющих структур) и возможность доступа к аппаратным средствам машины на уровне языка Ассемблера. Однако синтаксис языка таков, что затрудняет программирование и понимание составленных программ.

Язык Basic (Beginner’s All-purpose Symbolic Instruction Code-многоцелевой язык символических инструкций для начинающих). Разработан в 1964 г. для использования новичками. Первоначально работа велась только в режиме интерактивной (диалоговой) интерпретации. В смысле строгости и стройности является антиподом языка Pascal. Несмотря на это, Basic очень популярен, в особенности на ПК. Существует множество его диалектов, несовместимых между собой. Современные диалекты Basic’а весьма развиты и мало чем напоминают своего предка.

Язык Fortran (Formula Translator) разработан в 1956 г. Считается “рабочей лошадью” научных работников за счет своей “приспособленности” к ведению сложных вычислений и широко используется до настоящего времени, несмотря на свою ограниченность и ”корявость”.

Язык Pascal разработан в 1970 г. Норбертом Винером, назван в честь французского математика Блеза Паскаля. В Паскале полностью реализована концепция структурного программирования не только путем упорядочения связей между фрагментами программы, но и за счет структуризации данных. Один из наиболее популярных языков программирования.

Язык Modula-2 создан в 1979 г. также Норбертом Винером. По существу - развитие Паскаля. Его особенности состоят в высокой модульности программ и наличии средств описания параллельных процессов.

Язык Ada разработан в 1979 г. по заказу Министерства обороны США для использования во встроенных системах с управляющими ЭВМ, что требует режима поддержки режима реального времени. Назван в честь Августы Ады Лавлейс (дочери Байрона), которая была ассистентом Чарльза Бэббиджа и по праву считается первым в мире программистом. Рассматривается как универсальный язык программирования. Данный язык вводит строгую дисциплину программирования, что препятствует написанию “плохих программ”. Несмотря на достоинства, программистов отталкивает его громоздкость

Язык Logo разработан с целью обучения детей и используется в настоящее время. Отличается простотой, но весьма богатыми возможностями, среди которых процедуры, графические средства и т. д.;

Функциональные языки программирования. Программа на таком языке представляет собой совокупность описаний функций и выражения, которые необходимо вычислить. Оно вычисляется посредством редукции (т. е. серии упрощений). Функциональное программирование не использует концепцию памяти как хранилища значений переменных. Операторы присваивания отсутствуют, вследствие чего переменные обозначают не области памяти, а объекта программы, что полностью соответствует понятию переменной в математике. Наличие стройной математической основы обеспечивает возможность использования алгебраических методов создания структуры, преобразования и исследования программ. Это в какой-то мере приближает их к описанию структуры мышления человека.

Примером функционального языка является язык LISP (List Processing-обработка списков) Разработан и реализован в Массачусетском технологическом институте в 1959 г. Рассматривается специалистами как основной язык программирования систем искусственного интеллекта.

Логическое программирование Логика и программирование долгое время были непересекающимися областями исследований. Только в 1973 впервые было опубликовано описание языка PROLOG (PROgramming in LOGic- программирование в терминах логики) Центральным понятием в логическом программировании является отношение. Программа представляет собой совокупность определений отношений между объектами и цели. В логическом программировании нужно только специфицировать факты, на которых алгоритм основывается, а не определять последовательность шагов, которые требуется выполнить. Логические программы отличаются принципиально низким быстродействием. Так как вычисления осуществляются методом проб и ошибок (посредством поиска с возвратами). В настоящее время для ПК существует около двух десятков реализации PROLOG’а, некоторые из которых оформлены в виде интегрированных сред.

Объектно-ориентированное программирование. Корни объектно - ориентирования уходят в одну из ветвей логики, в которой первичной является не отношение, а объект. Прототипом объектно-ориентированного программирования явился язык SIMULA-67. Но оформилось оно в самостоятельный стиль программ ирония с появлением языка (SMALLTALK-1972 г.), первоначально предназначенного для реализаций функций машинной графики. Этот стиль программирования характеризуется богатыми графическими возможностями и средой программирования, развитой модульной структурой программ. Именно модульность упрощает разработку сложных программных продуктов. Как пример объектно-ориентированного языка можно назвать Visual Basic и Delfi.

Транслятор — программа или техническое средство, выполняющее трансляцию программы.

Транслятор обычно выполняет также диагностику ошибок, формирует словари идентификаторов, выдаёт для печати тексты программы и т. д.

Трансляция программы — преобразование программы, представленной на одном из языков программирования, в программу на другом языке и, в определённом смысле, равносильную первой.

Язык, на котором представлена входная программа, называется исходным языком, а сама программа — исходным кодом. Выходной язык называется целевым языком или объектным кодом.

Виды трансляторов

Транслятор - это программа, обеспечивающая перевод исходной программы пользователя на внутренний язык компьютера. Он работает под управлением ОС, которая и обеспечивает связь его с устройствами и блоками электронно-вычислительных машин.

На практике используются трансляторы с разными принципами работы. Первый вид трансляторов обеспечивает поочередный перевод каждого оператора исходной программы на машинный язык и немедленное выполнение его (с одновременной проверкой правильности его записи). Такого типа трансляторы называют интерпретаторами.

Второй вид транслятора - компилятор. В отличие от интерпретатора он сначала осуществляет перевод всей исходной программы на машинный язык, одновременно проверяя ее правильность; в полученную программу компилятор включает подпрограммы встроенных функций (типа sin x, ln x и т. д.), прочие подпрограммы, которые увязываются со всей программой, - результатом является загрузочная (исполняемая) программа, о которой уже говорилось.

Достоинства и недостатки интерпретаторов

Достоинства

Бо́льшая переносимость интерпретируемых программ — программа будет работать на любой платформе, на которой есть соответствующий интерпретатор.

Как правило, более совершенные и наглядные средства диагностики ошибок в исходных кодах.

Упрощение отладки исходных кодов программ.

Меньшие размеры кода по сравнению с машинным кодом, полученным после обычных компиляторов.

Недостатки

Интерпретируемая программа не может выполняться отдельно без программы-интерпретатора. Сам интерпретатор при этом может быть очень компактным.

Интерпретируемая программа выполняется медленнее, поскольку промежуточный анализ исходного кода и планирование его выполнения требуют дополнительного времени в сравнении с непосредственным исполнением машинного кода, в который мог бы быть скомпилирован исходный код.

Практически отсутствует оптимизация кода, что приводит к дополнительным потерям в скорости работы интерпретируемых программ.

Достоинство компилятора: программа компилируется один раз и при каждом выполнении не требуется дополнительных преобразований. Соответственно, не требуется наличие компилятора на целевой машине, для которой компилируется программа. Недостаток: отдельный этап компиляции замедляет написание и отладку и затрудняет исполнение небольших, несложных или разовых программ.

40. Принципы сжатия информации. Особенности сжатия различных методов сжатия информации. Способы сжатия информации. Саморазархивирующиеся архивы.

1. Основные понятия и методы сжатия данных

Во многих стадиях информация, содержащаяся в файлах, избыточна. Для устранения избыточности используются специальные методы сжатия данных, основанные на поиске в файле избыточной информации и последующем ее кодировании с целью получения минимального объема.

Сжатие информации - это процесс преобразования информации, хранящейся в файле, к виду, при котором уменьшается избыточность в ее представлении и соответственно требуется меньший объем памяти для хранения; процесс сокращения количества битов, необходимых для хранения и передачи некоторого объема информации.

Существует сжатие без потерь, когда информация, восстановленная из сжатого сообщения, в точности соответствует исходной (применяется при обработке текстов, записанных на естественном или искусственном языках), и сжатие с потерями (необратимое), когда восстановленная информация только частично соответствует исходной (применяется при обработке изображений и звука, для цифровой записи аналоговых сигналов).

Основные способы сжатия: статистический и словарный.

При первом каждому символу присваивается код, основанный на вероятности его появления в тексте. Высоко вероятные символы получают короткие коды и наоборот. Одним из самых ранних и широко известных статистических методов является алгоритм Хаффмана, при котором символы заменяются кодом, состоящим из целого количества битов. Позднее он был вытеснен арифметическим кодированием, имеющим схожую с кодом Хаффмана функцию и основанным на идее кодирования символов дробным числом битов. Арифметическое сжатие может быть использовано в тех случаях, когда степень сжатия важнее, чем временные затраты на сжатие информации.

При словарном способе группы последовательных символов или "фраз" заменяются кодом. Замененная фраза может быть найдена в некотором словаре. В 1977 году Лемпель и Зив предложили свою модификацию словарного метода, отличающуюся от Хаффмановского и арифметического методов в которой сжатие основано на свойстве "потока символов" иметь повторяющиеся участки. Поток символов - это исходные данные для сжатия (например текстовый файл, массив). Основная идея алгоритма Лемпеля и Зива состоит в том, что второе и последующие вхождения некоторой строки символов в сообщении заменяются ссылкой на ее первое появление в сообщении.

В последнее время было показано, что любая практическая схема словарного сжатия может быть сведена к соответствующей статистической схеме сжатия, и найден общий алгоритм преобразования словарного метода в статистический. По этому при поиске лучшего сжатия статистическое кодирование обещает быть наиболее плодотворным, хотя словарные методы отличаются быстротой.

Одним из наиболее простых и наглядных является метод сжатия последовательностей одинаковых символов, не относящийся к названным основным методам.

Метод основан на представлении последовательности одинаковых символов в виде двух величин K и S, где K - количество повторяющихся символов, S - код этого символа. Основным недостатком данного метода является то, что он обеспечивает сжатие лишь в случае, когда в исходном файле основную часть составляют повторяющиеся символы. В противном случае сжатый файл может занимать больше места, чем исходный неуплотненный файл. Наиболее эффективно метод сжатия последовательностей одинаковых символов работает в случае двоичных файлов.

Синтетические алгоритмы.

Рассмотренные выше алгоритмы в «чистом виде» на практике не применяются из-за того, что эффективность каждого из них сильно зависит от начальных условий. В связи с этим, современные средства архивации, используют более сложные алгоритмы, основанные на комбинации нескольких теоретических методов. Общим принципом в работе таких «синтетических» алгоритмов является предварительный просмотр и анализ исходных данных для индивидуальной настройки алгоритма на особенности обрабатываемого материала.

2. Программы-архиваторы

На основе методов сжатия данных созданы различные программы, называемые архиваторами или упаковщиками. Существует много программ-архиваторов, имеющих различные показатели по степени и времени сжатия. Среди самых известных и часто используемых программ выделяются следующие: ARJ, PKZIP, RAR, НА и т. д. для DOS и WinARJ, WinZip, WinRAR, Zip Magic для Windows. Обычно упаковщики осуществляют сжатие сразу несколькими способами.

Как правило, программы для архивации файлов позволяют помещать копии файлов на диске в сжатом виде в архивный файл, извлекать файлы из архива, просматривать оглавление архива и др. В настоящее время архиваторы, работающие под Windows, вытесняют конкурентов в основном за счет использования 32-х битной шины данных, более удобного и интеллектуального интерфейса, расширенных возможностей и более совершенных алгоритмов сжатия. А также эти программы поддерживают не один, как раньше, а сразу несколько различных форматов архивных файлов.

Программы-архиваторы позволяют создавать и такие архивы, для извлечения из которых содержащихся в них файлов не требуются какие-либо программы, так как сами архивные файлы могут содержать программу распаковки. Такие архивные файлы называются самораспаковывающимися.

Самораспаковывающийся архивный файл - это загрузочный, исполняемый модуль, который способен к самостоятельной разархивации находящихся в нем файлов без использования программы-архиватора.

41. Утилиты обслуживания жестких дисков

1. Форматирование диска

1.2 Форматирование диска

Форматирование диска - процесс разметки устройств хранения или носителей информации: жёстких дисков, дискет, устройств хранения на основе флеш-памяти Флеш-память (Flash-Memory) - разновидность твердотельной полупроводниковой энергонезависимой перезаписываемой памяти., оптических носителей и др. Существуют разные способы этого процесса.

Само форматирование заключается в создании (формировании) структур доступа к данным, например структур файловой системы. При этом, вся находящаяся на носителе информация теряется или уничтожается. В процессе форматирования также может проверяться целостность носителя.

Форматирование жесткого диска включает в себя три этапа:

1.Форматирование диска на низком уровне (низкоуровневое форматирование). Это единственный "настоящий" метод форматирования диска. При этом процессе на жестком диске создаются физические структуры: треки, сектора, управляющая информация. Этот процесс выполняется заводом-изготовителем на пластинах, которые не содержат еще никакой информации.

2.Разбиение на разделы. Этот процесс разбивает объем винчестера на логические диски (C, D, и т.д.). Этим обычно занимается операционная система, и метод разбиения сильно зависит от операционной системы.

3.Высокоуровневое форматирование. Этот процесс также контролируется операционной системой и зависит как от типа операционной системы, так и от утилиты, используемой для форматирования. Процесс записывает логические структуры, ответственные за правильное хранение файлов, а также, в некоторых случаях, системные загрузочные файлы в начало диска. Это форматирование можно разделить на два вида: быстрое и полное. При быстром форматировании перезаписывается лишь таблица файловой системы, при полном же -- сначала производится верификация (проверка) поверхности накопителя, а уже потом производится запись таблицы файловой системы.

Из выше сказанного следует, что два из трех шагов -- это форматирование, и такое двойное значение этого слова приводит к некоторому непониманию при использовании термина "форматирование". Также исторически сложившемся фактом является то, что всем известная программа MS-DOS format.com работает по-разному при форматировании жесткого и гибкого дисков. Гибкие диски имеют простую, стандартную геометрию и не могут разбиваться на логические диски, так что format.com запрограммирован на автоматическое выполнение сразу двух операций: как низкоуровневого так и высокоуровнего форматирования. В случае с жесткими дисками, format.com выполняет только высокоуровневое форматирование. Низкоуровневое форматирование выполнялось контроллером жесткого диска на старых винчестерах и заводом-изготовителем на новых винчестерах. В отличие от высокоуровневого форматирования, создания разделов и файловой структуры -- низкоуровневое форматирование -- означает базовую разметку поверхностей дисков. Для винчестеров ранних моделей, которые поставлялись с чистыми поверхностями, такое форматирование создает только информационные сектора и служебную серво-информацию и может быть выполнено контроллером винчестера под управлением соответствующей программы. Для современных винчестеров, которые содержат записанную при изготовлении сервоинформацию, полное форматирование означает и разметку информационных секторов, и перезапись сервоинформации.

1.3 Низкоуровневое форматирование

Низкоуровневое форматирование -- это процесс нанесения информации о позиции треков и секторов, а также запись служебной информации для сервосистемы. Этот процесс иногда называется "настоящим" форматированием, потому что он создает физический формат, который определяет дальнейшее расположение данных. Когда в первый раз запускается процесс низкоуровневого форматирования винчестера, пластины жесткого диска пусты, т.е. не содержат абсолютно никакой информации о секторах, треках и т.п. Это последний момент, когда у жесткого диска абсолютно пустые пластины. Информация, записанная во время этого процесса, больше никогда не будет переписана.

1.4 Высокоуровневое форматирование

После завершения процесса низкоуровневого форматирования винчестера, мы получаем диск с треками и секторами, но содержимое секторов будет заполнено случайной информацией. Высокоуровневое форматирование -- это процесс записи структуры файловой системы на диск, которая позволяет использовать диск в операционной системе для хранения программ и данных. В случае использования операционной системы DOS, для примера, команда format выполняет эту работу, записывая в качестве такой структуры главную загрузочную запись и таблицу размещения файлов. Высокоуровневое форматирование выполняется после процесса разбивки диска на партиции (разделы), даже если будет использоваться только один раздел во весь объем накопителя. В современных операционных системах процесс разбиения винчестера на разделы и форматирования может выполнятся как в процессе установки операционной системы, так и на уже установленной системе, используя графический интуитивно понятный интерфейс. Например, в случае Windows XP, это можно сделать следующим образом: Щелкнуть правой кнопкой на значке Мой компьютер и выбрать управление, затем, раскрыв вкладку Запоминающие устройства выбрать пункт Управление дисками, после чего можно разбивать, форматировать, переразбивать разделы жесткого диска. Однако следует помнить, что изменения, внесенные как в разбивку диска, так и в форматирование, ведут к потере данных, находящихся на изменяемом диске.

Различие между высокоуровневым и низкоуровневым форматированием очень огромно. Нет необходимости производить низкоуровневое форматирование для стирания информации с жесткого диска т.к. высокоуровневое форматирование подходит для большинства случаев. Оно перезаписывает служебную информацию файловой системы, делая винчестер чистым, однако, сами файлы при этом процессе не стираются, стирается только информация о местонахождении файла. Т.е. после высокоуровневого форматирования винчестера содержавшего файлы, мы будем иметь чистый диск, свободный от каких-либо файлов, но, используя различные способы восстановления данных, можно добраться до старых файлов, которые были на диске до его форматирования. Единственным условием успеха в восстановлении данных является то, что файлы на диске перед форматированием не должны были быть фрагментированы.

3. Дефрагментация диска

при работе с диском Windows сохраняет и удаляет файлы со всей его поверхности, а длинные (большие) файлы могут храниться не в одном месте диска, а в разных, «по кусочкам». Дефрагментация - это процесс объединения «кусочков», в результате все файлы хранятся более компактно, а для теста производительности остаются большие свободные участки.

Стандартная утилита Дефрагментация диска (Windows Disk Defragmenter) может проанализировать состояние диска и определить, нуждается ли он в дефрагментации. Мы опустим этот тест и сразу осуществим дефрагментацию, чтобы быть уверенными в том, что жесткий диск находится в наиболее оптимальной форме перед запуском теста производительности.

Порядок дефрагментации диска

Из окна Windows выберите команды Пуск => Программы => Стандартные => Служебные => Дефрагментация диска (Start => Programs => Accessories => System Tools = > Disk Defragmenter) .

Откроется окно утилиты для дефрагментации диска.

Выберите требуемый диск и щелкните по кнопке Дефрагментация (Defragment) .

Процесс этот достаточно долгий. На экране должно быть видно следующее: программа анализирует состояние диска до дефрагментации и выводит результат в виде черно-белых линий. Тонкие черные линии, окруженные белыми полосками, обозначают фрагментированные файлы, которые, в конечном счете, должны будут собраны «по кусочкам» в единое целое На дефрагментированном, готовом к тесту, диске все файлы собраны вместе и имеются большие свободные пространства.

В зависимости от размера диска и хранящихся на нем данных процесс дефрагментации может занять от минуты до нескольких часов. Имейте это в виду, прежде чем запускать утилиту.

Перед началом дефрагментации завершите работу всех программ, а во время нее не используйте компьютер. Если какая-нибудь программа произведет запись на диск во время дефрагментации, утилита Дефрагментация диска прервет свою работу и начнет ее заново, что только увеличит потраченное время.

Наличие на диске больших файлов замедляет дефрагментацию. Поэтому перед ее началом имеет смысл удалить чересчур большие видеофайлы и вообще все ненужные материалы.

4. Тестирование диска

42. Понятие компьютерного вируса. Классификация вирусов.

Компьютерный вирус -это специально созданная, небольшая по размерам программа, которая может «приписывать» себя к другим программам, т.е. «заражать» их, а также выполнять различные нежелательные действия на компьютере.

Классификация вирусов.

Вирусы можно разделить на классы по следующим основным признакам:

- среда обитания;

- операционная система (OC);

- особенности алгоритма работы;

- деструктивные возможности.

По среде обитания вирусы можно разделить на: файловые, загрузочные, макро и сетевые.

Файловые - внедряются в выполняемые файлы или процессы (наверное, одни из самых распространенных типов вирусов) или создают своих 'двойников'.

Загрузочные - записывают себя либо в загрузочный сектор диска (т.е. boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record).

Макро - заражают файлы-документы популярных редакторов (Word, Excel).

Резидентный - при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения компьютера или перезагрузки операционной системы. Нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными. Резидентными можно считать макро-вирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. При этом роль операционной системы берет на себя редактор, а понятие 'перезагрузка операционной системы трактуется как выход из редактора.

Использование СТЕЛС-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов. Стелс-вирусы при этом либо временно лечат их, либо подставляют вместо себя незараженные участки информации. В случае макро-вирусов наиболее популярный способ - запрет вызовов меню просмотра макросов. Один из первых файловых стелс-вирусов - вирус Frodo, первый загрузочный стелс-вирус - 'Brain'.

Самошифрование и полиморфичность - используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования (уничтожения) вируса. Полиморфик-вирусы (polymorphic) - это достаточно труднообнаружимые вирусы, не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

Различные нестандартные приёмы часто используются в вирусах для того, чтобы как можно глубже спрятать себя в ядре OC (как это делает вирус '3APA3A'), защитить от обнаружения свою резидентную копию (вирус 'Trout2'), затруднить лечение вируса (например, поместив свою копию в Flash-BIOS) и т.д.

По деструктивным возможностям вирусы можно разделить на:

- безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения путём клонирования самих себя);

- неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами (появление логических ошибок);

- опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

- очень опасные, в алгоритм работы, которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов - вводить в резонанс и разрушать головки некоторых типов винчестеров. (Пример, 'ЧЕРНОБЫЛЬ', посылающий ОГРОМНОЕ количество операций в Bios, что приводит, практически, полному краху компьютера).

43. Понятие антивирусных программ. Классификация антивирусных программ.

Антивирусная программа — это программа, которая предотвращает заражение ПК компьютерными вирусами и позволяет устранить последствия заражения.

Антивирусная программа (антивирус) — любая программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления зараженных (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

Классификация:

Классический антивирус – (определение приводится в начале страницы)

Антишпион (antispyware) - антивирусная программа, предназначенная для обнаружения и удаления шпионского программного обеспечения (spyware) с компьютера пользователя. Сегодня антишпионы в чистом виде практически не используются. Как правило, они включаются в состав антивирусов или комплексных средств защиты компьютеров и имеют дополнительные функции позволяющие удалять агрессивную рекламу (add-aware), номеронабиратели (scumware), кейлоггеры (keylogger) и другие вредоносные программы.

Онлайн сканер - антивирусное средство для обнаружения и удаления вирусов из файловой системы персонального компьютера, подключенного к сети интернет. Основным преимуществом онлайн сканеров является отсутствие необходимости инсталляции приложения. К недостаткам можно отнести тот факт, что сканер только обнаруживает вирусы, которые уже проникли систему и не способен защитить компьютер от будущего заражения

Сетевой экран (firewall) - это программа, обеспечивающая безопасную работу компьютера в локальных сетях и интернете, которая позволяет блокировать нежелательный сетевой трафик, а также обеспечивает невидимость компьютера в сети, с целью предотвращения кибер атак. Актуальность использования этого эффективного средства безопасности растет по мере лавинообразно нарастающего объёма и скорости создания вирусов и других вредоносных программ.

Комплексная защита - это комплекс антивирусных программных средств, представляемый, как правило, под названием "Internet Security" и включающий в себя все перечисленные выше средства защиты компьютера плюс дополнительные функциональные компоненты, такие как родительский контроль, защита от спама и многое другое.

44. Понятие компьютерной сети. Архитектура сети.

Компьютерные сети – это системы компьютеров, объединенных каналами передачи данных, обеспечивающие эффективное предоставление различных информационно-вычислительных услуг пользователям посредством реализации удобного и надежного доступа к ресурсам сети.

Архитектура сети.

Семиуровневая сетевая архитектура

Физический уровень (Physical Layer).

Уровень управления линией передачи данных (Data Link).

Сетевой уровень (Network Layer).

Транспортный уровень (Transport Layer).

Сеансовый уровень (Session Layer).

Уровень представления (Presentation Layer).

Уровень приложений (Application Layer).

Физический уровень (Physical Layer) обеспечивает виртуальную линию связи для передачи данных между узлами сети. На этом уровне выполняется преобразование данных, поступающих от следующего, более высокого уровня (уровень управления передачей данных), в сигналы, передающиеся по кабелю.

В локальных сетях для преобразования данных применяются сетевые адаптеры, обеспечивающие скоростную передачу данных в цифровой форме. Скорость передачи данных может достигать десятков и сотен мегабит в секунду.

Уровень управления линией передачи данных (Data Link) обеспечивает виртуальную линию связи более высокого уровня, способную безошибочно передавать данные в асинхронном режиме. При этом данные обычно передаются блоками, содержащими дополнительную управляющую информацию. Такие блоки называют кадрами.

При возникновении ошибок автоматически выполняется повторная посылка кадра. Кроме того, на уровне управления линией передачи данных обычно обеспечивается правильная последовательность передаваемых и принимаемых кадров. Последнее означает, что если один компьютер передает другому несколько блоков данных, то принимающий компьютер получит эти блоки данных именно в той последовательности, в какой они были переданы.

Сетевой уровень (Network Layer) предполагает, что с каждым узлом сети связан некий процесс. Процессы, работающие на узлах сети, взаимодействуют друг с другом и обеспечивают выбор маршрута передачи данных в сети (маршрутизацию), а также управление потоком данных в сети. В частности, на этом уровне должна выполняться буферизация данных.

Транспортный уровень (Transport Layer) может выполнять разделение передаваемых сообщений на пакеты на передающем конце и сборку на приемном конце. На этом уровне может выполняться согласование сетевых уровней различных несовместимых между собой сетей через специальные шлюзы. Например, такое согласование потребуется для объединения локальных сетей в глобальные.

Сеансовый уровень (Session Layer) обеспечивает интерфейс с транспортным уровнем. На этом уровне выполняется управление взаимодействием между рабочими станциями, которые участвуют в сеансе связи. В частности, на этом уровне выполняется управление доступом на основе прав доступа.

Уровень представления (Presentation Layer) описывает шифрование данных, их сжатие и кодовое преобразование.

Уровень приложений (Application Layer) отвечает за поддержку прикладного программного обеспечения конечного пользователя.

45. Понятие модели OSI. Функциональные уровни эталонной модели OSI.

Сетевая модель OSI — абстрактная сетевая модель для коммуникаций и разработки сетевых протоколов. Предлагает взгляд на компьютерную сеть с точки зрения измерений. Каждое измерение обслуживает свою часть процесса взаимодействия. Благодаря такой структуре совместная работа сетевого оборудования и программного обеспечения становится гораздо проще и прозрачнее.

Семиуровневая сетевая архитектура

Физический уровень (Physical Layer).

Канальный уровень (Data Link).

Сетевой уровень (Network Layer).

Транспортный уровень (Transport Layer).

Сеансовый уровень (Session Layer).

Уровень представления (Presentation Layer).

Уровень приложений (Application Layer).

Физический уровень (Physical Layer) обеспечивает виртуальную линию связи для передачи данных между узлами сети. На этом уровне выполняется преобразование данных, поступающих от следующего, более высокого уровня (уровень управления передачей данных), в сигналы, передающиеся по кабелю.

В глобальных сетях на этом уровне могут использоваться модемы и интерфейс RS-232-C. Характерные скорости передачи здесь определяются линиями связи и для телефонных линий (особенно отечественных) обычно не превышают 2400 бод.

В локальных сетях для преобразования данных применяются сетевые адаптеры, обеспечивающие скоростную передачу данных в цифровой форме. Скорость передачи данных может достигать десятков и сотен мегабит в секунду.

Уровень управления линией передачи данных (Data Link) обеспечивает виртуальную линию связи более высокого уровня, способную безошибочно передавать данные в асинхронном режиме. При этом данные обычно передаются блоками, содержащими дополнительную управляющую информацию. Такие блоки называют кадрами.

При возникновении ошибок автоматически выполняется повторная посылка кадра. Кроме того, на уровне управления линией передачи данных обычно обеспечивается правильная последовательность передаваемых и принимаемых кадров. Последнее означает, что если один компьютер передает другому несколько блоков данных, то принимающий компьютер получит эти блоки данных именно в той последовательности, в какой они были переданы.

Сетевой уровень (Network Layer) предполагает, что с каждым узлом сети связан некий процесс. Процессы, работающие на узлах сети, взаимодействуют друг с другом и обеспечивают выбор маршрута передачи данных в сети (маршрутизацию), а также управление потоком данных в сети. В частности, на этом уровне должна выполняться буферизация данных.

Транспортный уровень (Transport Layer) может выполнять разделение передаваемых сообщений на пакеты на передающем конце и сборку на приемном конце. На этом уровне может выполняться согласование сетевых уровней различных несовместимых между собой сетей через специальные шлюзы. Например, такое согласование потребуется для объединения локальных сетей в глобальные.

Сеансовый уровень (Session Layer) обеспечивает интерфейс с транспортным уровнем. На этом уровне выполняется управление взаимодействием между рабочими станциями, которые участвуют в сеансе связи. В частности, на этом уровне выполняется управление доступом на основе прав доступа.

Уровень представления (Presentation Layer) описывает шифрование данных, их сжатие и кодовое преобразование. Например, если в состав сети входят рабочие станции с разным внутренним представлением данных (ASCII для IBM PC и EBCDIC для IBM-370), необходимо выполнить преобразование.

Уровень приложений (Application Layer) отвечает за поддержку прикладного программного обеспечения конечного пользователя.

46. Назначение физического и канального уровней.

Канальный уровень

Канальный уровень (англ. data link layer) предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные он упаковывает в кадры, проверяет на целостность, если нужно, исправляет ошибки (формирует повторный запрос поврежденного кадра) и отправляет на сетевой уровень. Канальный уровень может взаимодействовать с одним или несколькими физическими уровнями, контролируя и управляя этим взаимодействием.

Физический уровень

Физический уровень (англ. physical layer) — нижний уровень модели, предназначенный непосредственно для передачи потока данных. Осуществляет передачу электрических или оптических сигналов в кабель или в радиоэфир и, соответственно, их приём и преобразование в биты данных в соответствии с методами кодирования цифровых сигналов. Другими словами, осуществляет интерфейс между сетевым носителем и сетевым устройством.

На этом уровне также работают концентраторы, повторители сигнала и медиаконвертеры.

Функции физического уровня реализуются на всех устройствах, подключенных к сети. Со стороны компьютера функции физического уровня выполняются сетевым адаптером или последовательным портом. К физическому уровню относятся физические, электрические и механические интерфейсы между двумя системами.

47. Назначение сетевого и транспортного уровней

Транспортный уровень

Транспортный уровень (англ. transport layer) модели предназначен для обеспечения надёжной передачи данных от отправителя к получателю. При этом уровень надёжности может варьироваться в широких пределах. Существует множество классов протоколов транспортного уровня, начиная от протоколов, предоставляющих только основные транспортные функции (например, функции передачи данных без подтверждения приема), и заканчивая протоколами, которые гарантируют доставку в пункт назначения нескольких пакетов данных в надлежащей последовательности, мультиплексируют несколько потоков данных, обеспечивают механизм управления потоками данных и гарантируют достоверность принятых данных.

Сетевой уровень

Сетевой уровень (англ. network layer) модели предназначен для определения пути передачи данных. Отвечает за трансляцию логических адресов и имён в физические, определение кратчайших маршрутов, коммутацию и маршрутизацию, отслеживание неполадок и «заторов» в сети.

Протоколы сетевого уровня маршрутизируют данные от источника к получателю. Работающие на этом уровне устройства (маршрутизаторы) условно называют устройствами третьего уровня (по номеру уровня в модели OSI).

48. Назначение сеансового, представительного и прикладного уровней.

Прикладной уровень

Прикладной уровень (уровень приложений; англ. application layer) — верхний уровень модели, обеспечивающий взаимодействие пользовательских приложений с сетью:

позволяет приложениям использовать сетевые службы:

удалённый доступ к файлам и базам данных,

пересылка электронной почты;

отвечает за передачу служебной информации;

предоставляет приложениям информацию об ошибках;

формирует запросы к уровню представления.

Представительский уровень

Представительский уровень (уровень представления; англ. presentation layer) обеспечивает преобразование протоколов и кодирование/декодирование данных. Запросы приложений, полученные с прикладного уровня, на уровне представления преобразуются в формат для передачи по сети, а полученные из сети данные преобразуются в формат приложений. На этом уровне может осуществляться сжатие/распаковка или кодирование/декодирование данных, а также перенаправление запросов другому сетевому ресурсу, если они не могут быть обработаны локально.

Уровень представлений обычно представляет собой промежуточный протокол для преобразования информации из соседних уровней. Это позволяет осуществлять обмен между приложениями на разнородных компьютерных системах прозрачным для приложений образом. Уровень представлений обеспечивает форматирование и преобразование кода. Форматирование кода используется для того, чтобы гарантировать приложению поступление информации для обработки, которая имела бы для него смысл. При необходимости этот уровень может выполнять перевод из одного формата данных в другой.

Уровень представлений имеет дело не только с форматами и представлением данных, он также занимается структурами данных, которые используются программами. Таким образом, уровень обеспечивает организацию данных при их пересылке.

Сеансовый уровень

Сеансовый уровень (англ. session layer) модели обеспечивает поддержание сеанса связи, позволяя приложениям взаимодействовать между собой длительное время. Уровень управляет созданием/завершением сеанса, обменом информацией, синхронизацией задач, определением права на передачу данных и поддержанием сеанса в периоды неактивности приложений.

49. Понятия протокола и интерфейса.

Формализованные правила, определяющие последовательность и формат сообщений, которыми обмениваются сетевые компоненты, лежащие на одном уровне, но в разных узлах, называются протоколом.

Модули, реализующие протоколы соседних уровней и находящиеся в одном узле, также взаимодействуют друг с другом в соответствии с четко определенными правилами и с помощью стандартизованных форматов сообщений. Эти правила принято называть интерфейсом. Интерфейс определяет набор сервисов, предоставляемый данным уровнем соседнему уровню. В сущности, протокол и интерфейс выражают одно и то же понятие, но традиционно в сетях за ними закрепили разные области действия: протоколы определяют правила взаимодействия модулей одного уровня в разных узлах, а интерфейсы - модулей соседних уровней в одном узле.

Средства каждого уровня должны отрабатывать, во-первых, свой собственный протокол, а во-вторых, интерфейсы с соседними уровнями.

Иерархически организованный набор протоколов, достаточный для организации взаимодействия узлов в сети, называется стеком коммуникационных протоколов.

Коммуникационные протоколы могут быть реализованы как программно, так и аппаратно. Протоколы нижних уровней часто реализуются комбинацией программных и аппаратных средств, а протоколы верхних уровней - как правило, чисто программными средствами.

Протоколы реализуются не только компьютерами, но и другими сетевыми устройствами - концентраторами, мостами, коммутаторами, маршрутизаторами и т. д. Действительно, в общем случае связь компьютеров в сети осуществляется не напрямую, а через различные коммуникационные устройства. В зависимости от типа устройства в нем должны быть встроенные средства, реализующие тот или иной набор протоколов.

50. Аппаратные средства компьютерных сетей.

9.1. ТЕХНИЧЕСКИЕ СРЕДСТВА ЛОКАЛЬНЫХ СЕТЕЙ

1) Средства линий передачи данных (кабель, витая пара, оптоволокно) – реализуют собственно перенос сигналов;

2) Средства увеличения дистанции передачи данных (репитер, усилитель, модемы) – осуществляют усиление сигнала или преобразование в форму, удобную для дальнейшей передачи;

3) Средства повышения ёмкости линий передачи (мульплексоры) – позволяют реализовывать несколько логических каналов в рамках одного физического соединения путём разделения частот передачи, чередования пакетов во времени и т.д.

4) Средства управления информационными потоками в сети (коммутация каналов, коммутация пакетов, разветвление линий передачи) – осуществляют адресацию сообщений;

5) Средства соединения линий передачи с сетевым оборудованием узлов (сетевые платы, адаптеры) – реализуют ввод/вывод данных с оконечного оборудования в сеть.

9.2. СЕТЕВЫЕ ПЛАТЫ, АДАПТЕРЫ

Сетевые интерфейсные платы (NIC – Network Interface Card) устанавливаются на настольных и портативных персональных компьютерах.

Сетевые платы предназначены для:

1) взаимодействия с другими устройствами в локальной сети;

2) повышения производительности, назначают приоритеты для ответственного трафика, поддерживают удалённую активизацию связи с центральной рабочей станцией, поддерживают удалённое изменение конфигурации, что значительно экономит время и силы администраторов постоянно растущих сетей.

9.3. КОНЦЕНТРАТОРЫ

Концентраторы (многопортовые повторители, hub) осуществляют функции повторителей сигналов на всех участках передачи данных. Обнаруживают коллизии в сегменте и посылают джам-последовательности на все свои выходы.

В зависимости от числа рабочих станций применяют пассивные и активные концентраторы. Активные hub содержат усилитель для подключения от 4 до 32 рабочих станций, пассивный являются исключительно разветвительным устройством (максимум на три рабочие станции).

9.4. ПОВТОРИТЕЛЬ

Повторитель (репитер) принимает сигналы от одного из компьютеров, а передаёт их синхронно на все остальные порты, кроме того, с которого поступил сигнал. Если длина сети превышает максимальную длину сегмента сети, необходимо разбить сеть на несколько (до 5) сегментов), соединив их через репитер.

Функции репитера заключаются в физическом разделении сегментов сети и обеспечении восстановления пакетов, передаваемых из одного сегмента сети в другой

9.5. КОММУТАТОР

Коммутатор (Switch) – многопортовое устройство, обеспечивающее высокочастотную коммутацию пакетов между портами.

Он позволяет передавать пакеты сообщений одновременно между парами портов в сетях Ethernet. Использует алгоритм, «прозрачного сегмента». В начальный момент времени коммутатор ничего не знает о чужых подключаемых узлах или сегмента сети его портах.

По мере того, как подключённые к портам коммутаторы узлы начинают передачу, он начинает анализировать содержимое адресов отправителя, что позволяет делать выводы о принадлежности того или иного узла к тому или иному порту коммутатора.

9.6. МАРШРУТИЗАТОР

Маршрутизатор имеет несколько портов, к которым подсоединяются подсети. Каждый порт маршрутизатора можно рассматривать как отдельный узел сети. Он имеет собственный сетевой и локальный адреса к той подсети, которая к нему подключена. Маршрутизатор можно рассматривать как совокупность нескольких узлов, каждый из которых входит в свою подсеть.

Но его нельзя рассматривать как единое устройство, так как оно не имеет отдельного сетевого и локального адресов.

Маршрут – последовательность маршрутизаторов, которые должен пройти от отправителя до пункта назначения. Задачу выбора маршрута из нескольких возможных маршрутов решают маршрутизаторы.

Чтобы маршрут был рациональным, каждый конечный предел и маршрутизатор составной сети анализируют специальную структуру, таблицу маршрутов

Основные функции маршрутизаторов:

1) Чтение заголовков пакетов, сетевых протоколов, которые принимаются в буфер по каждому порту маршрутизатора;

2) Принятие решений о дальнейшем маршруте следования;

3) Подключение локальных сетей к территориально-распределённым сетям.

51. Структурная и функциональная организация локальной сети. Топология локальной сети.

Топология локальной сети.

Все компьютеры в локальной сети соединены линиями связи. Геометрическое расположение линий связи относительно узлов сети и физическое подключение узлов к сети называется физической топологией. В зависимости от топологии различают сети: шинной, кольцевой, звездной, иерархической и произвольной структуры.

Различают физическую и логическую топологию. Логическая и физическая топологии сети независимы друг от друга. Физическая топология - это геометрия построения сети, а логическая топология определяет направления потоков данных между узлами сети и способы передачи данных.

В настоящее время в локальных сетях используются следующие физические топологии:

физическая "шина" (bus);

физическая “звезда” (star);

физическое “кольцо” (ring);

физическая "звезда" и логическое "кольцо" (Token Ring).

Шинная топология

Сети с шинной топологией используют линейный моноканал (коаксиальный кабель) передачи данных, на концах которого устанавливаются оконечные сопротивления (терминаторы). Каждый компьютер подключается к коаксиальному кабелю с помощью Т-разъема (Т - коннектор). Данные от передающего узла сети передаются по шине в обе стороны, отражаясь от оконечных терминаторов. Терминаторы предотвращают отражение сигналов, т.е. используются для гашения сигналов, которые достигают концов канала передачи данных. Таким образом, информация поступает на все узлы, но принимается только тем узлом, которому она предназначается. В топологии логическая шина среда передачи данных используются совместно и одновременно всеми ПК сети, а сигналы от ПК распространяются одновременно во все направления по среде передачи. Так как передача сигналов в топологии физическая шина является широковещательной, т.е. сигналы распространяются одновременно во все направления, то логическая топология данной локальной сети является логической шиной.

Данная топология применяется в локальных сетях с архитектурой Ethernet (классы 10Base-5 и 10Base-2 для толстого и тонкого коаксиального кабеля соответственно).

Преимущества сетей шинной топологии:

отказ одного из узлов не влияет на работу сети в целом;

сеть легко настраивать и конфигурировать;

сеть устойчива к неисправностям отдельных узлов.

Недостатки сетей шинной топологии:

разрыв кабеля может повлиять на работу всей сети;

ограниченная длина кабеля и количество рабочих станций;

трудно определить дефекты соединений

Топология типа “звезда”

В сети построенной по топологии типа “звезда” каждая рабочая станция подсоединяется кабелем (витой парой) к концентратору или хабу (hub). Концентратор обеспечивает параллельное соединение ПК и, таким образом, все компьютеры, подключенные к сети, могут общаться друг с другом.

Данные от передающей станции сети передаются через хаб по всем линиям связи всем ПК. Информация поступает на все рабочие станции, но принимается только теми станциями, которым она предназначается. Так как передача сигналов в топологии физическая звезда является широковещательной, т.е. сигналы от ПК распространяются одновременно во все направления, то логическая топология данной локальной сети является логической шиной.

Данная топология применяется в локальных сетях с архитектурой 10Base-T Ethernet.

Преимущества сетей топологии звезда:

легко подключить новый ПК;

имеется возможность централизованного управления;

сеть устойчива к неисправностям отдельных ПК и к разрывам соединения отдельных ПК.