- •2) Классификация атак на рвс по цели воздействия? Примеры.

- •4) Классификация атак на рвс по наличию обратной связи с атакуемым объектом? Примеры.

- •9) Характеристика и механизм реализации типовых удаленных атак. Внедрение в рвс ложного объекта путем навязывания ложного маршрута.

- •10) Характеристика и механизм реализации типовых удаленных атак. Внедрение в рвс ложного объекта путем использования недостатков алгоритмов удаленного поиска.

- •13. Перехват arp-запроса

- •15. Защита от ложного arp-сервера

- •16. Внедрение в Internet ложного сервера путем перехвата dns-запроса от dns-севера

- •17. Внедрение в Internet ложного сервера путем создания направленного шторма ложных dns-ответов на атакуемый dns-сервер

- •19. Fw может выполнять две группы функций:

- •26.Прикладные шлюзы. Назначение, достоинства, недостатки?

- •35. Критерии оценки межсетевого экрана:

- •38. Возможности использования утилиты ping для исследования сети и сетевых атак

- •39. Как определить маршрут от хоста атакующего к заданному хосту?

- •41. Сканирование портов tcp методом нарушения спецификации протокола.

- •42. Сканирование портов tcp ack.

- •44. Сканирование портов tcp. Использование ftp Bounce.

- •45. Защита от сканирования портов.

35. Критерии оценки межсетевого экрана:

функциональные — решение требуемой совокупности задач защиты;

требования по надежности — способности своевременно, правильно и корректно выполнять все предусмотренные функции защиты;

требования по адаптируемости — способности к целенаправленной адаптации при изменении структуры, технологических схем и условий функционирования компьютерной сети;

эргономические — требования по удобству администрирования, эксплуатации и минимизации помех пользователям;

экономические — минимизация финансовых и ресурсных затрат.

36-37. Классы межсетевых экранов по показателям защищенности:

Устанавливается пять классов межсетевых экранов по показателям защищенности. Самый низкий класс защищенности — пятый, самый высокий — первый.

В зависимости от важности обрабатываемой информации должны применяться брандмауэры следующих классов:

при обработке информации с грифом "секретно" — не ниже 3-го класса;

при обработке информации с грифом "совершенно секретно" — не ниже 2-го класса;

при обработке информации с грифом "особой важности" — не ниже 1-го класса.

38. Возможности использования утилиты ping для исследования сети и сетевых атак

ping — утилита для проверки соединений в сетях на основе TCP/IP. Она отправляет запросы (ICMP Echo-Request) протокола ICMP указанному узлу сети(или всем хостам в сети) и фиксирует поступающие ответы (ICMP Echo-Reply). Время между отправкой запроса и получением ответа (RTT, от англ. Round Trip Time) позволяет определять двусторонние задержки (RTT) по маршруту и частоту потери пакетов, то есть косвенно определять загруженность на каналах передачи данных и промежуточных устройствах. Полное отсутствие ICMP-ответов может также означать, что удалённый узел (или какой-либо из промежуточных маршрутизаторов ) блокирует ICMP Echo-Reply или игнорирует ICMP Echo-Request.

DOS-атака: З посылает ping, обратный IP-адрес – адрес жертвы. Все echo-ответы идут жертве.

Защита: 1) IP-службы с запретом echo-ответов;

2) аудит(анализ журналов для выявления источника ping'ов).

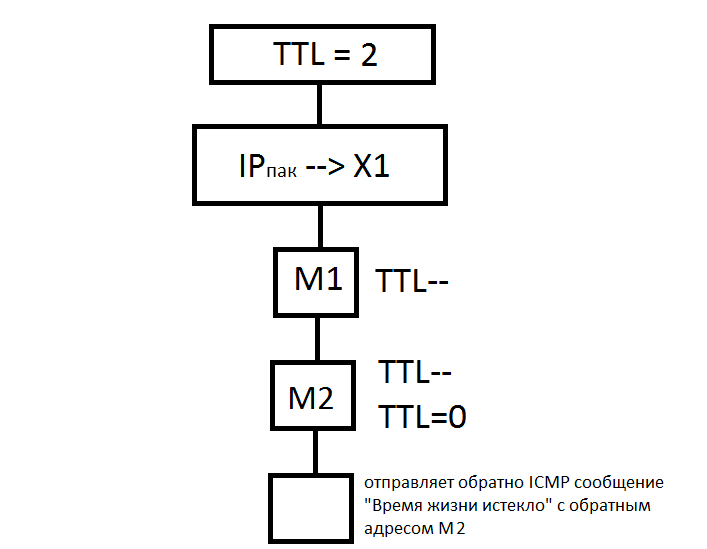

39. Как определить маршрут от хоста атакующего к заданному хосту?

Таким образом можно получить полную конфигурацию транспортной сети. (В Windows – утилита tracert).

Защита – запретить отвечать ICMP-сообщениями(пакет «умирает» без ответа).

40. Сканирование портов TCP. «Вежливое сканирование»

Последов. попытка созд. и уничтож. виртуальных каналов.

P1-открыт

SYN , ISN3→

З ←ASC ISN3+1,SYN,ISN+1 Ж

ASC ISN+1→

FIN →

P1 –закрыт:

SYN , ISN3→

←RST I-вариант

←ICMP “порт недоступен” II-вариант

- созд. вирт. канала регистрируется в журнале;

- медленно.

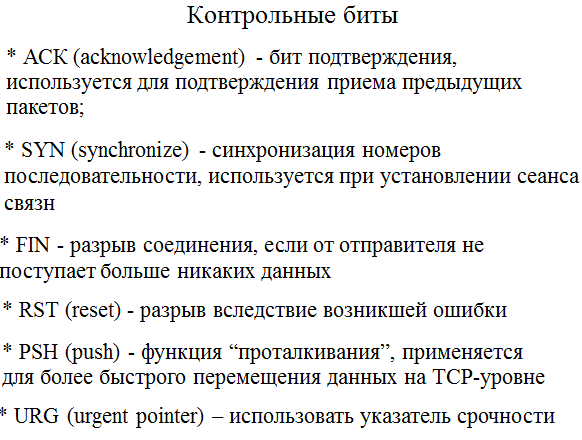

41. Сканирование портов tcp методом нарушения спецификации протокола.

FIN →

←”RST, ICMP” если порт закрыт

←”нет ответа” если порт открыт

Неправильные спецификации:

FIN→

NULL(нет флагов) →

FIN PSH URG→ XmasTree