- •Министерство финансов московской области королёвский институт управления, экономики и социологии

- •Для чего создается система разграничения доступа (срд) компьютерной системы, какие функциональные блоки она включает. Поясните работу функциональной схемы диспетчера доступа.

- •Перечислите методы ограничения доступа к компонентам эвм, какие применяют средства для ограничения доступа к компонентам эвм.

- •Почему компьютерные вирусы причисляют к особому классу разрушающих программных воздействий. Раскройте классификацию и жизненный цикл компьютерных вирусов.

- •Какими способами блокируется угроза несанкционированного копирования информации пэвм, в чем они заключаются, раскройте их содержание.

- •Почему компьютерные вирусы причисляют к особому классу разрушающих программных воздействий. Раскройте основные каналы распространения компьютерных вирусов и других вредоносных программ.

- •Перечислите атрибутивные идентификаторы, используемые для идентификации субъекта доступа в кс, и коротко дайте им определение. Перечислите рекомендации для организации парольной защиты.

- •В чем заключается процедура простой аутентификации, какими способами она производится, поясните схематично ее реализацию с использованием пароля.

- •Перечислите методы противодействия дизассемблированию программ для эвм, охарактеризуйте их.

- •Чем достигается защита средств управления, коммутации и внутреннего монтажа компьютерных систем (пэвм), из чего состоит и как действует единая система контроля вскрытия устройств (скву).

- •Приведите классификацию криптографических алгоритмов и охарактеризуйте их. Раскройте алгоритм шифрования rsa.

- •Перечислите и раскройте способы строгой аутентификации. Поясните на структурной схеме применение для аутентификации односторонней хэш-функции с параметром-ключом.

- •Приведите классификацию криптографических алгоритмов и охарактеризуйте их. Раскройте процедуру хэширования по алгоритму гост р 34.11-94.

- •Приведите классификацию криптографических алгоритмов и охарактеризуйте их. Раскройте процедуры алгоритмов цифровой подписи на основе отечественных стандартов гост р 34.10-94 и гост р 34.10-2001.

- •В чем заключается биометрическая аутентификация пользователей, какие у нее достоинства и недостатки.

- •Перечислите и раскройте способы строгой аутентификации. Поясните на структурной схеме применение односторонней хэш-функции к сообщению, дополненному секретным ключом.

- •Раскройте основные процедуры формирования электронной цифровой подписи и функции хэширования.

- •Какие существуют криптосистемы шифрования, раскройте их смысл функционирования.

- •Как осуществляется управление криптоключами, требования к распределению ключей, методы распределения ключей, поясните схему открытого распределения ключей Диффи-Хеллмана.

Как осуществляется управление криптоключами, требования к распределению ключей, методы распределения ключей, поясните схему открытого распределения ключей Диффи-Хеллмана.

У. Диффи и М. Хеллман изобрели метод открытого распределения ключей в 1976 г. Этот метод позволяет пользователям обмениваться ключами по незащищенным каналам связи. Его безопасность обусловлена трудностью вычисления дискретных логарифмов в конечном поле, в отличие от легкости решения прямой задачи дискретного возведения в степень в том же конечном поле.

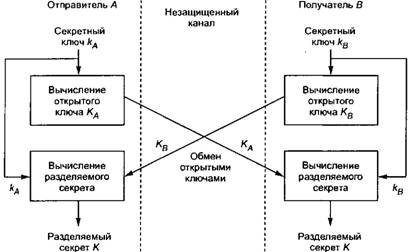

Суть метода Диффи — Хеллмана заключается в следующем (рис. 5.9).

Рис. 5.9. Метод Диффи — Хеллмана

Пользователи A и В, участвующие в обмене информации, генерируют независимо друг от друга свои случайные секретные ключи кА и кв (ключи кА и кв — случайные большие целые числа, которые хранятся пользователями А и В в секрете).

Затем пользователь А вычисляет на основании своего секретного ключа кА открытый ключ KA = gk* (mod N), одновременно пользователь В вычисляет на основании своего секретного ключа кв открытый ключ KB = gk* (mod N), где N и g — большие целые простые числа. Арифметические действия выполняются с приведением по модулю N [62]. Числа N и g могут не храниться в секрете. Как правило, эти значения являются общими для всех пользователей сети или системы.

Затем пользователи A и В обмениваются своими открытыми ключами КА и Кв по незащищенному каналу и используют их для вычисления общего сессионного ключа А’ (разделяемого секрета).

Таким образом, результатом этих действий оказывается общий сессионный ключ, который является функцией обоих секретных ключей кА и кв.

Злоумышленник, перехвативший значения открытых ключей КА и Кв, не может вычислить сессионный ключ К, потому что он не имеет соответствующих значений секретных ключей кА и кв.

Благодаря использованию однонаправленной функции, операция вычисления открытого ключа необратима, т. е. невозможно по значению открытого ключа абонента вычислить его секретный ключ.

Уникальность метода Диффи — Хеллмана заключается в том, что пара абонентов имеет возможность получить известное только им секретное число, передавая по открытой сети открытые ключи. После этого абоненты могут приступить к защите передаваемой информации уже известным проверенным способом — применяя симметричное шифрование с использованием полученного разделяемого секрета.

Схема Диффи — Хеллмана дает возможность шифровать данные при каждом сеансе связи на новых ключах. Это позволяет не хранить секреты на дискетах или других носителях.

Перечислите базовые технологии (механизмы) безопасности информации в компьютерных системах. Дайте определение процессам идентификации, аутентификации и авторизации для обеспечения защиты информации. Приведите и раскройте типы процессов аутентификации, какие атаки проводятся на протоколы аутентификации и какие механизмы применяются для их отражения.

Технологии ЗИ:

Использование систем контроля и управления доступом;

Технологии криптографической защиты важных элементов КС;

Технологии резервирования и восстановления;

Технологии VPN;

Технологии межсетевого экрана;

Обеспечение аудита:

Активный аудит – использование сканеров и другого вспомогательного ПО и аппаратных средств;

Пассивный аудит – просто наблюдение и регистрация событий;

Использование антивирусного ПО.

Идентификация субъекта – это процедура распознавания субъекта по его идентификатору. С каждый субъектом системы (сети) связывают некоторую информацию (число, строку символов), идентифицирующую субъект. Эта информация является идентификатором субъекта системы (сети). Субъект, имеющий зарегистрированный идентификатор является законным (легальным) субъектом.

Идентификация выполняется при попытке субъекта войти в систему (сеть). Следующим шагом взаимодействия системы с субъектом является аутентификация субъекта.

Аутентификация субъекта – проверка подлинности субъекта с данным идентификатором.

Процедура аутентификации устанавливает, является ли субъект именно тем, кем он себя объявил, после идентификации и аутентификации субъекта выполняют процедуру авторизации.

Авторизация субъекта – процедура предоставления законному субъекту, успешно прошедшему идентификацию и аутентификацию, соответствующих полномочий и доступных ресурсов системы (сети).

Процессы аутентификации по уровню обеспечиваемой безопасности разделяются на следующие типы:

Аутентификация, использующая пароли и PIN-коды;

Строгая аутентификация на основе использования криптографических методов и средств;

Биометрическая аутентификация пользователей.

Основные атаки на протоколы аутентификации:

Маскарад – пользователь выдает себя за другого с целью получения полномочий и возможности действий от лица другого пользователя;

Подмена стороны аутентификационного обмена – злоумышленник в ходе данной атаки участвует в процессе аутентификационного обмена между двумя сторонами с целью модификации проходящего через него трафика;

Повторная передача. Заключается в повторной передачи аутентификационных данных каким-либо пользователям;

Принудительная задержка – злоумышленник перехватывает некоторую информацию и передает ее спустя некоторое время;

Атака с выборкой текста – злоумышленник перехватывает аутентификационный трафик и пытается получить информацию о долговременных криптографических ключах.

Для предотвращения таких атак при построении протоколов аутентификации применяются:

Использование механизмов типа «запрос – ответ», отметка времени, случайных чисел, идентификаторов, цифровых подписей;

Привязка результата аутентификации к последующим действиям пользователей в рамках системы;

Периодическое выполнение процедур аутентификации в рамках уже установленного сеанса и связи и т.п.

При сравнении и выборе протоколов аутентификации необходимо учитывать следующие характеристики:

Наличие взаимной аутентификации (это свойство отражает необходимость обоюдной аутентификации между сторонами аутентификационного обмена);

Вычислительную эффективность (количество операций, необходимых для выполнения протокола);

Коммуникационную эффективность (данное свойство отражает количество сообщений и их длину, необходимую для осуществления аутентификации);

Наличие третьей стороны (примером третьей стороны может служить доверенный сервер распределения симметричных ключей или сервер, реализующий дерево сертификатов для распределения открытых ключей);

Гарантии безопасности (примером может служить применение шифрования и цифровой подписи