- •1. Строгая аутентификация

- •2. Тонкие и толстые клиенты

- •1. Аутентификация с применением аппаратных средств

- •2. Индексы

- •1. Сертифицированные криптошлюзы. Протокол ipsec

- •Решения на базе сертифицированных криптошлюзов

- •Решения на базе протокола ipSec

- •2. Многозвенные информационные системы

- •1. Шифрование. Ассиметричны и симметричные алгоритмы

- •2. Защита внутренних информационных ресурсов

- •1. Многозвенные информационные системы

- •2. Межпроцессное взаимодействие при помощи сокетов

- •2. Типы соединений

Билет 17

1. Строгая аутентификация

Строгая аутентификация

Термин аутентификация означает процедуру, в ходе которой проводится проверка подлинности отправителя или получателя сообщения (принципала). В роли принципала могут выступать пользователь, организация, сервер, маршрутизатор, межсетевой экран, клиентские и серверные приложения.

В процессе аутентификации принципал сообщает системе определенную информацию, которую может знать только он. Имея такую информацию, служба аутентификации принимает решение о предоставлении данному принципалу доступа к системе и определяет права данного принципала (авторизация принципала). Например, принимая решение о том, следует ли разрешить доступ к определенному ресурсу, система должна обязательно установить личность принципала, желающего получить этот доступ. Если пользователь, сможет выдать себя за принципала, обладающего большими полномочиями, то в результате он получит доступ к тем ресурсам, обращаться к которым он не имеет права.

Таким образом, аутентификация принципала является одной из основных задач, которую должны выполнять средства защиты.

Строгая аутентификация (иногда используют термины - усиленная или жесткая) – это надежное и достоверное определение принципала.

В настоящее время разработаны различные технологии, позволяющие обеспечить строгую аутентификацию принципалов в корпоративной информационной системе.

Аутентификация с помощью пароля.

Самым распространенным видом аутентификации является использование некоторого идентификатора принципала, например, имени пользователя и его пароля, которые поступают в систему опознавания. Далее система определяет, соответствует ли пароль, введенный в процессе регистрации, паролю, хранящемуся в системе. Если установлено соответствие, то значит пользователь тот, или выдает себя за того, кому принадлежит введенный пароль.

Легкость реализации данного метода аутентификации способствует его широкому применению, однако пароль необходимо передавать с места, где находится пользователь, на компьютер, где установлена система аутентификации, и, если канал передачи не обеспечивает механизмов защиты передаваемых данных, то при пересылке пароль может быть перехвачен злоумышленником. В связи с этим разработчики систем безопасности используют различные механизмы защиты паролей во время его передачи по сети. Наиболее распространенным способом защиты пароля во время его передачи является использование функций одностороннего (необратимого) преобразования (хэш-функций), которые, основываясь на исходной информации, порождают уникальный набор двоичных символов - дайджест.

Пользователь, использует хэш-функцию перед передачей данных аутентификации на сервер. На сервере пароли хранятся также в зашифрованном виде. Сервер, получив парольный хэш, проверяет его с дайджестом в базе данных пользователей, после чего делает заключение об аутентификации пользователя.

Использование хэш-функций для защищенной передачи данных аутентификации также имеет недостатки, позволяющие злоумышленнику перехватить хэш-пароль во время передачи по сети и использовать его для нелегального получения привилегий (рис.1).

Метод парольной аутентификации, основанный на Challenge-Response, используется в CHAP - аутентификации PPP-соединений. Основной недостаток данного метода состоит в том, что идентификационные данные пользователей должны храниться на сервере аутентификации в открытом виде, так как пересылаемая пользователю случайная последовательность при каждой аутентификации различна, в связи с чем, нельзя заранее произвести какие-либо преобразования над паролем

.Протокол Cerberos.(Вроде туда же)

Был создан в массачусетском институте, общедоступным стал с версией 4, версия 5 была принята в качестве стандарта, RFC 1510, 1564.

В некоторых случаях может потребоваться взаимная аутентификация как пользователя так и сервера. В этом случае сервер извлекает из исходного атентификатора часть информации, затем шифрует ее, превращая в новый аутентификатор, и передает обратно пользователю. Пользователь расшифровывает информацию и сравнивает ее с исходной. Если они совпадают, то сервер знает секретный код.

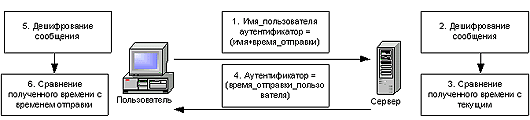

Схема реализации взаимной аутентификации в протоколе Cerberos

Рис.3 Схема реализации взаимной аутентификации в протоколе Kerberos

1. Пользователь отправляет сообщение на Kerberos-сервер, вкл. имя и аутентификатор зашифрованные с помощью разделяемого ключа, и содержащий структуру данных с двумя полями: имя и текущее время отправки.

2. Сервер дешифрует полученный аутентификатор, если процедура прошла успешно, то пользователь является тем за кого себя выдает.

3. После идентификации сервер сравнивает время с локальным временем пользователем, если не совсем совпадает

4. Для обеспечения аут. сервера он созд. пов. аутентификатор, содержащий только зашифр. время от пользователя и отсылает пользов.

5. Пользователь дешифрует полученный аутентификатор и сравнивает время на этапе 6. Если процесс дешифрования успешен и времена совпадают, значит сервер именно тот с которым хотел взаимодействовать пользователь.

6. Представленные механизмы аутентификации обеспечивают высокую надежность, однако необходимо решить проблему первоначального обмена общими секретами.

7. если каждому клиенту для поддержания службы требуется индивид ключ и такой же ключ нужен каждой службе для каждого клиента то проблема обмена ключами быстро становится достаточно остро.

Для решения проблемы управления ключами протокол использует звено-посредник, центр распределения ключей KDC. Представляет собой службу, работающую на физически защищенном сервере. В БД KDC сохраняется картографический ключ, известный только этому абоненту и службе KDC. Вместе с информацией о каждом компоненте

Этот ключ, к-й называется долговременным используется для связи пользователя системы с центром распределения ключей. В большинстве практических реализаций протокола Cerberos долговременные ключи генерируются на основе пароля пользователя, указанному для входа в систему. Когда клиенту нужно обратиться к серверу он прежде всего отправляет запрос в цент KDC, который в ответ направляет каждому участнику сеанса копии уникального сеансового ключа, действующего в течении короткого времени. Копия сеансового ключа, пересылаемого на сервер, шифруется с помощью долговременного ключа сервера.

Рис.4

Схема работы KDC

Рис.4

Схема работы KDC

Протокол Cerberos обеспечивает высокий уровень безопасности, обладает повышенной гибкостью и эффективностью. Корпорация microsoft использует его во всех ОС windows. Серверное ПО должно быть адаптировано для работы с протоколом cerberos.