- •Введение. Общая характеристика курса Теория информационной безопасности и методология защиты информации: Основные разделы курса:

- •Последующие курсы:

- •Список литературы:

- •Периодическая литература:

- •1 Математические основы теории информации.

- •Основные свойства вероятностей:

- •Случайные величины.

- •2 Научная терминология (базовые понятия)

- •Необходимыми признаками теории являются:

- •Структура теории:

- •3 Ценность информации.

- •Решетка подмножеств X.

- •Mls решетка

- •4 Роль и место информационных ресурсов в современной жизни

- •Литература:

- •5 Информационные ресурсы. Новые технологии

- •Особенности информационных ресурсов:

- •Новые информационные технологии

- •6 Безопасность информации. Информационная безопасность

- •Литература:

- •Требования к информации с точки зрения ее безопасности

- •Литература:

- •7 Концепция информационной безопасности России

- •8 Этапы развития концепции обеспечения безопасности информации

- •Классификация защищаемой информации по характеру сохраняемой тайны Литература:

- •Литература:

- •Конфиденциальная информация.

- •10 Угрозы безопасности информации. Обобщенная модель нарушения защищенности информации. Примеры конкретных видов угроз. Требования к информации с точки зрения её безопасности (доступа к ней)

- •Угрозы безопасности информации (опасности).

- •Общая модель процесса нарушения защищенности информации:

- •Классификация угроз безопасности данных

- •Характеристика конкретного вида опасности (угрозы)

- •Угрозы информации

- •Угрозы Секретности

- •Угрозы Целостности

- •Модели общей оценки угроз информации

- •Методика вычисления показателей защищённости информации.

- •Анализ опасностей

- •Ряд других нерешенных проблем в dea, обнаруженных gao:

- •13 Компьютерные преступления

- •Литература:

- •14 Цели и особенности моделирования процессов и систем защиты информации Особенности проблем зи:

- •Классификация моделей процессов и систем зи:

- •15 Модель наиболее опасного поведения потенциального нарушителя (злоумышленника)

- •Основные задачи злоумышленника в информационной борьбе:

- •Модели защиты информации от несанкционированного доступа

- •Модели систем разграничения доступа к ресурсам асод

- •Литература:

- •16 Определение базовых показателей уязвимости (защищенности) информации:

- •Определение обобщенных показателей уязвимости:

- •Анализ показателей защиты (уязвимости) многоуровневой сзи

- •19 Политика безопасности

- •Определение политики безопасности

- •19,23,25 Язык описания политик безопасности

- •Модель Белла и Лападулла

- •20 Дискреционная политика

- •21 Матричная модель

- •22 Многоуровневые политики. Метка безопасности. Разрешенные информационные потоки. Политика mls

- •24 Модель Диона Субъекты в модели Диона

- •Объекты в модели Диона

- •Условия образования информационных каналов

- •Литература

- •25 Политика целостности Biba

- •1. Вступление

- •2 Причины возникновения

- •3. Роли и соответствующие понятия

- •4. Семейство базовых моделей

- •4.1 Базовая модель

- •4.2 Иерархии ролей

- •4.3. Ограничения

- •4.4 Сводная модель

- •5. Модели управления

- •6. Заключение

- •Литература

- •29 Анализ и управление риском Понятие риска. Принципы управления риском

- •Определение системных ценностей (assets)

- •Ожидаемые годовые потери (Annual Loss Expectancy)

- •Управление риском (risk management)

- •Выбор мер обеспечения безопасности (safeguard selection)

- •Вычисление показателя степени риска

- •Анализ опасностей

- •Элементы анализа степени риска:

- •Управление риском: Риск. Устойчивое развитие

- •Введение

- •Некоторые принципы управления риском.

- •Дополнительные принципы.

- •Литература:

- •Формальные средства защиты

- •Неформальные средства защиты

- •32 Оптимальные задачи зи. Постановка задачи. Классификация методов принятия решения в зи

- •Аналитические методы :

- •Доп. Литература:

- •Оптимальные задачи защиты информации

- •33 Формальные методы принятия решений. Многокритериальная оптимизация. Многокритериальные задачи оптимизации.

- •Безусловный критерий предпочтения (бчп) —

- •34 Неформальные методы принятия решений в сзи. Метод экспертных оценок. Нечеткая логика Формальные и неформальные методы анализа сзи

- •Последовательность решения задачи с помощью метода экспертных оценок

- •6.Нечеткие алгоритмы

- •Нечеткие алгоритмы принятия решений в системах зи

- •1.Классические алгоритмы принятия решений основаны на правилах “если–то”

- •3.Нечеткое множество

- •4 Лингвистическая переменная

- •5 Операции с нечеткими множествами

- •6 Нечеткий алгоритм

- •Другой метод построения функции принадлежности выходного нечеткого множества:

- •Литература:

- •9 Система принятия решений на основе нечеткой логики:

- •8 Правила принятия решений в динамических ситуациях.

- •7 Механизм логического вывода. Метод max — min.

- •Информационное оружие. Информационные войны

- •Литература:

- •Мнение официальных лиц:

- •Модели общей оценки угроз информации

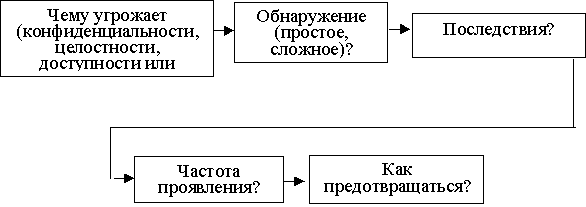

Характеристика конкретного вида опасности (угрозы)

Рисунок — Характеристика конкретного вида угроз

Вирус — это возможное оружие маленькой нации. Вирус, разработанный в странах третьего мира, может выполнить главное задание по снижению эффективности действий противника (заменяя террористов). Поскольку ведущие государства компьютеризированы в большей степени, чем страны третьего мира, то ущерб для первых будет более значительным.

Тип угрозы |

Чему угрожает? |

Как обнаруживается? |

Как часто проявляется? |

Каковы последствия? |

Как предотвращается? |

Вирус |

Целостности Доступности |

Очевидно |

Очень часто |

Потенциально большие |

Сложно |

4. Пиггибекинг (piggybacking) (от слов “piggy” — поросенок, свинка и “back” — спина) — непосредственное проникновение, получение доступа в систему (закрытую зону) после того, как легальный пользователь некорректно завершил сеанс работы. Например, электронные пиггибекеры (piggybacker) могут использовать основной терминал, оставленный без присмотра, либо доступный, нелегально подключенный к тому же кабелю. Физический пиггибекинг — физическое проникновение в закрытую зону (помещение) через дверь, которую забыли закрыть.

5 Суперзаппинг (superzapping) — это несанкционированное использование какой–то утилиты для модификации, уничтожения, копирования, вскрытия, применения или запрещения применения компьютерных данных. SUPERZAP — утилита, имеющаяся во многих больших компьютерных системах. Она позволяет оператору запускать, останавливать или модифицировать процедуру. Применительно к ПЭВМ, функциональный эквивалент такой процедуры подобен Norton Utilities или PC Tools.

6 Троянские кони (Troyan horse) — это такие программы, которые вместо выполнения действий, для которых они якобы предназначены, на самом деле выполняют другие. Троянский конь, как и любая другая программа, может производить самые разные операции, включая изменение БД, запись в платежные ведомости, отправку E–mail или уничтожение файлов. Когда такая программа запускается, она может разрушить таблицу размещения файлов (FAT) и каталоги, что является эффективным методом удаления файлов на жестком диске.

[Д. Стенг, С. Мун «Секреты безопасности сетей», Киев, 1996, с. 51]

Согласно отчету, подготовленному в 1989 году фирмой Executive Information Network, вероятность возникновения различных угроз безопасности принимает следующие значения:

Рисунок — Вероятность возникновения различных угроз безопасности

Таким образом, 80 % всех угроз возникает по вине служащих, а 20 % приходится на стихийные бедствия.

Угрозы информации

Если информация представляет ценность, то необходимо понять, в каком смысле эту ценность необходимо оберегать. Если ценность информации теряется при ее раскрытии, то говорят, что имеется опасность нарушения секретности информации. Если ценность информации теряется при изменении или уничтожении информации, то говорят, что имеется опасность для целостности информации. Если ценность информации в ее оперативном использовании, то говорят, что имеется опасность нарушения доступности информации. Если ценность информации теряется при сбоях в системе, то говорят, что есть опасность потери устойчивости к ошибкам. Как правило, рассматривают три опасности, которые надо предотвратить путем защиты: секретность, целостность, доступность. Хотя, как показывают примеры действий в боевых условиях, развитие сложных систем Hewlett–Packard, Tandem, практически добавляется четвертое направление: устойчивость к ошибкам.

Под угрозами подразумеваются пути реализации воздействий, которые считаются опасными. Например, угроза съема информации и перехвата излучения с дисплея ведет к потере секретности, угроза пожара ведет к нарушению целостности информации, угроза разрыва канала может реализовать опасность потерять доступность. Угроза сбоя электроэнергии может реализовать опасность неправильной оценки ситуации в системе управления и т.д.

В главе рассматриваются вопросы анализа опасностей, выявления угроз. Далее рассматриваются основные угрозы нарушения секретности в ЭСОД и механизмы их предотвращения, угрозы нарушения целостности и механизмы защиты от них. Связь между видом опасности и возможной угрозой состоит в месте, времени и типе атаки, реализующей угрозу. Анализ опасности должен показать, где и когда появляется ценная информация, в каком месте системы эта информация может потерять ценность. Угроза характеризует способ нападения в. определенном месте и в определенный момент. Угроза реализуется через атаку в определенном месте и в определенное время.