- •1 Призначення предмету.

- •2 Історія та еволюція комп’ютерних мереж.

- •3 Міжнародні організації з стандартизації.

- •4 Модель osi

- •Література:

- •Тема 1.2: Середовища передачі даних

- •1 Топології мереж

- •Порядок обжимки кабеля

- •Тема 1.3: Кодування і передача даних з допомогою адаптера

- •Тема 1.4. Способи передачі даних в мережі

- •Тема 1.5. Мас адресація

- •Тема 1.6. Модель tcp/ip та tcp/ip адресація

- •Тема 1.7. Модель tcp/ip та tcp/ip адресація

- •1) Маскування та його призначення.

- •2)Підмережеве маскування

- •3) Протокол dhcp

- •Тема 1.8 Протокол іРv6

- •010 Ідентифікатор провайдера Ідентифікатор абонента Ідентифікатор підмережі Ідентифікатор вузла

- •Тема 1.9. Мережевий рівень моделі osi - маршрутизація

- •Тема 1.7. Мережевий рівень моделі osi - маршрутизація

- •1. Співвідношення ір та мас-адрес 2. Поняття маршрутизатора 3. Протоколи маршрутизації 4. Ієрархічна система dns

- •1. Співвідношення ір та мас адрес

- •Тема 1.10 Протоколи маршрутизації

- •5) Протоколи зовнішньо доменної маршрутизації і bgp

- •Тема 1.11 Конфігурування маршрутизаторів

- •Тема 1.12. Транспортний і сесійний , презентаційний та прикладний рівні

- •3) Підтвердження.

- •5) Презентацій ний рівень.

- •6) Прикладний рівень

- •7) Електронна пошта.

- •Тема 1.13. Вибір та встановлення мережного обладнання

- •1.Кінцеве обладнання.

- •2.Коммунікаційне обладнання.

- •3. Установка мережного адаптера

- •Тема 2. Апаратура Ethernet

- •Тема 2.1. Icторія та базові поняття.

- •Історія та стандарти.

- •1.2) Характеристика середовищ з використанням csma /cd.

- •1.3.Формати кадрів.

- •Тема 2.2. Ethernet. Стандарти.

- •2.1. Варіанти з швидкістю до 10Мбіт/с.

- •Тема 2.3. Особливості технології Ethernet

- •1. Особливості комутації.

- •3. Дублюючі лінії.

- •4. Об'єднання портів (Port Trunking)

- •6.9. Розрахунок допустимих розмірів мережі

- •Тема 2.4 Види та стандарти без провідних мереж

- •Тема 2.5 Обладнання для мереж стандарту 802.11 та HomePna

- •2.Технологія HomePna 1.0 и 2.0

- •Тема 2.6 Особливості захисту інформації в радіомережах

- •1 Базові міри захисту

- •Тема 2.7 Телефонні мережі та їх використання для віддаленого доступу

- •Тема 2.8 Технологія xDsl.

- •Тема 2.9 Обладнання цифрових мереж та атм

- •2.9.1 Мережі isdn.

- •2.9.2 Мережі атм.

- •Тема 2.10 Супутникові мережі

- •Супутниковий Інтернет - спосіб забезпечення доступу до мережі Інтернет з використанням технологій супутникового зв'язку (як правило, в стандарті dvb-s або dvb-s2). Орбіти супутників.

- •Двохсторонній супутниковий Інтернет.

- •Тема 2.11 Інші типи мереж

- •1) Мережі CaTv.

- •2) Інші типи мереж.

- •Тема 2.12 Налаштування мережевого обладнання

- •2) Операційні системи.

- •Тема 3. Апаратура волс.

- •1. Джерела і приймачі випромінювання

- •2. Топологія з'єднань. Розгалужувачі, перемикачі і мультиплексори

- •3. Оптоволоконні кабелі

- •4. Оптичні з'єднувачі

- •5. Розетки, адаптери, аттенюатори

- •Тема 4. Програмні та апаратні комплекси мереж

- •2. Клієнти мережі

- •3. Телекомунікаційні вузли

- •Тема 5. Моделювання комп’ютерних мереж

- •1. Принципи моделювання.

- •Тема 6. Встановлення клієнтського програмного забезпечення

- •1.Встановлення та налаштування клієнта під Windows 9x,nt,2000,xp.

- •2.Протокол samba.

- •3. Налаштування клієнта Samba.

- •Тема 7. Адміністрування комп’ютерної мережі

- •1. Протоколи маршрутизації.

- •2. Керування мережею та протоколи керування мережею.

- •3.Налаштування маршрутизації в Лінукс.

- •Тема 8. Утиліти для обслуговування мереж

- •Тема 9. Організація доступу на відстань

- •3. Засоби віддаленого адміністрування

- •4. Управління автономними серверами (headless server)

- •Тема 10. Мережева безпека

- •Тема 11. Пошук несправностей та оптимізація мереж.

- •11.2 Оптимізація мереж.

- •11.3 Методи усунення несправностей.

Тема 9. Організація доступу на відстань

План.

1. Принципи організації віддаленого доступу

2. Основи VPN

3. Віддалене адміністрування.

Принципи організації віддаленого доступу

Організація віддаленого доступу до ресурсів робочої мережі дозволить Вам забезпечити роботу співробітників під час відряджень чи хвороби, надати доступ до необхідної інформації Вашим партнерам по бізнесу або потенційним клієнтам.

Існують декілька способів організації віддаленого доступу:

1. Веб-доступ

Веб-доступ до баз даних, електронної пошти або файлів корпоративної мережі припускає наявність спеціального програмного забезпечення, яке створює Веб-інтерфейс, через який користувачам надається доступ до сервера головного офісу. При роботі через Веб-інтерфейс Ви підключаєтеся стандартним веб-браузером (наприклад Internet Explorer) до певного сайту, набираєте Ваше ім'я користувача та пароль, і отримуєте доступ до пошти або бази даних компанії з невеликими обмеженнями функціоналу. Цей спосіб організації віддаленого доступу має незаперечну перевагу: для Веб-доступу не потрібно ніяких додаткових налаштувань і установки програмного забезпечення на комп'ютері користувача.

Віддалений доступ через Веб можливий тільки при наявності відповідного сервера (наприклад, для доступу до пошти потрібно поштовий сервер, а для роботи з документами - сервер SharePoint) і сервера інтернет-доступу.

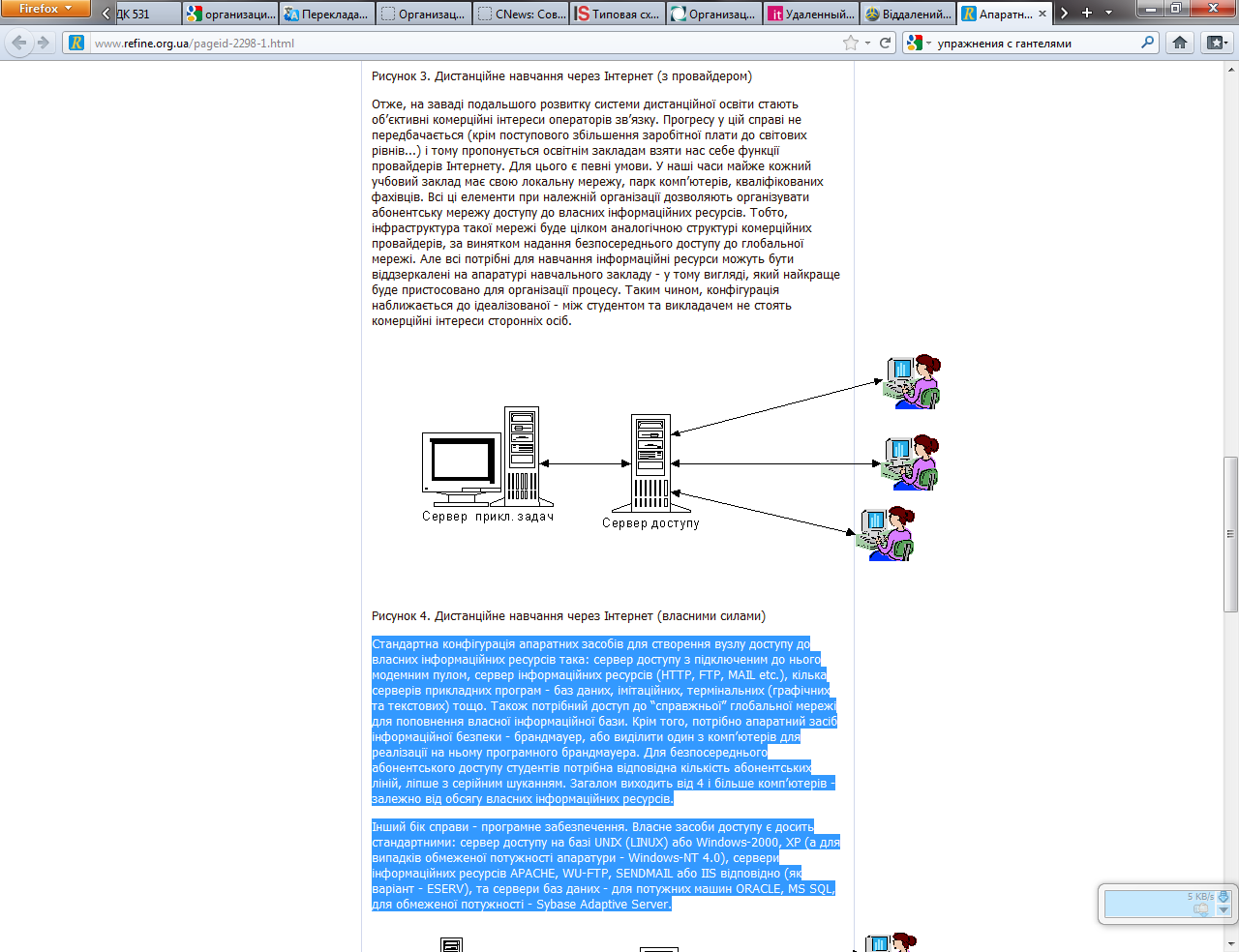

Стандартна конфігурація апаратних засобів для створення вузлу доступу до власних інформаційних ресурсів така: сервер доступу з підключеним до нього модемним пулом, сервер інформаційних ресурсів (HTTP, FTP, MAIL etc.), кілька серверів прикладних програм - баз даних, імітаційних, термінальних (графічних та текстових) тощо. Також потрібний доступ до “справжньої” глобальної мережі для поповнення власної інформаційної бази. Крім того, потрібно апаратний засіб інформаційної безпеки - брандмауер, або виділити один з комп’ютерів для реалізації на ньому програмного брандмауера. Для безпосереднього абонентського доступу студентів потрібна відповідна кількість абонентських ліній, ліпше з серійним шуканням. Загалом виходить від 4 і більше комп’ютерів - залежно від обсягу власних інформаційних ресурсів.

Інший бік справи - програмне забезпечення. Власне засоби доступу є досить стандартними: сервер доступу на базі UNIX (LINUX) або Windows-2000, XP (а для випадків обмеженої потужності апаратури - Windows-NT 4.0), сервери інформаційних ресурсів APACHE, WU-FTP, SENDMAIL або IIS відповідно (як варіант - ESERV), та сервери баз даних - для потужних машин ORACLE, MS SQL, для обмеженої потужності - Sybase Adaptive Server.

2. Сервери терміналів

Це найбільш поширений і зручний спосіб доступу до головного офісу. В офісі встановлюється спеціальний сервер, розрахований на одночасну роботу декількох десятків користувачів. Встановивши на свій комп'ютер невелику і просту в налаштуванні програму, користувачі, що знаходяться за межами офісу, підключаються до сервера, отримуючи у своє розпорядження робочий стіл і всі програми і документи, як якби вони працювали за своїм комп'ютером в офісі. Користувач отримує повноцінне робоче середовище, включаючи всі програми та бази даних, доступні в офісі, при цьому йому стають доступними принтери, розташовані в місці його підключення. Швидкість роботи комп'ютера віддаленого співробітника не відрізняється від швидкості комп'ютерів співробітників офісу, а вимоги до пропускної здатності інтернет-підключення - мінімальні.

Є два основні підходи до надання віртуального консольного доступу.

Перший - текстова консоль. Для цього може бути використовано протоколи TELNET або SSH. Telnet реалізовано як стандартний демон в UNIX (LINUX) системах і як сервіс в Windows XP/7 або Server 2003/2008. Під TELNET можна виконувати завдання із застосуванням таких засобів, як Borland Pascal, Borland C++ 3.0, GNU C++, SQL, а також розробляти учбові проекти на HTML, PERL, PHP і т.п. Для такого доступу стане досить помірної обчислювальної потужності - на одному сервері середнього рівня може виконуватися до 10-15 TELNET-сеансів. Мережевий трафік, який утворюють TELNET-сеанси, теж помірний - для нього вистачить пропускної здатності 9600 біт/с на кожний сеанс.

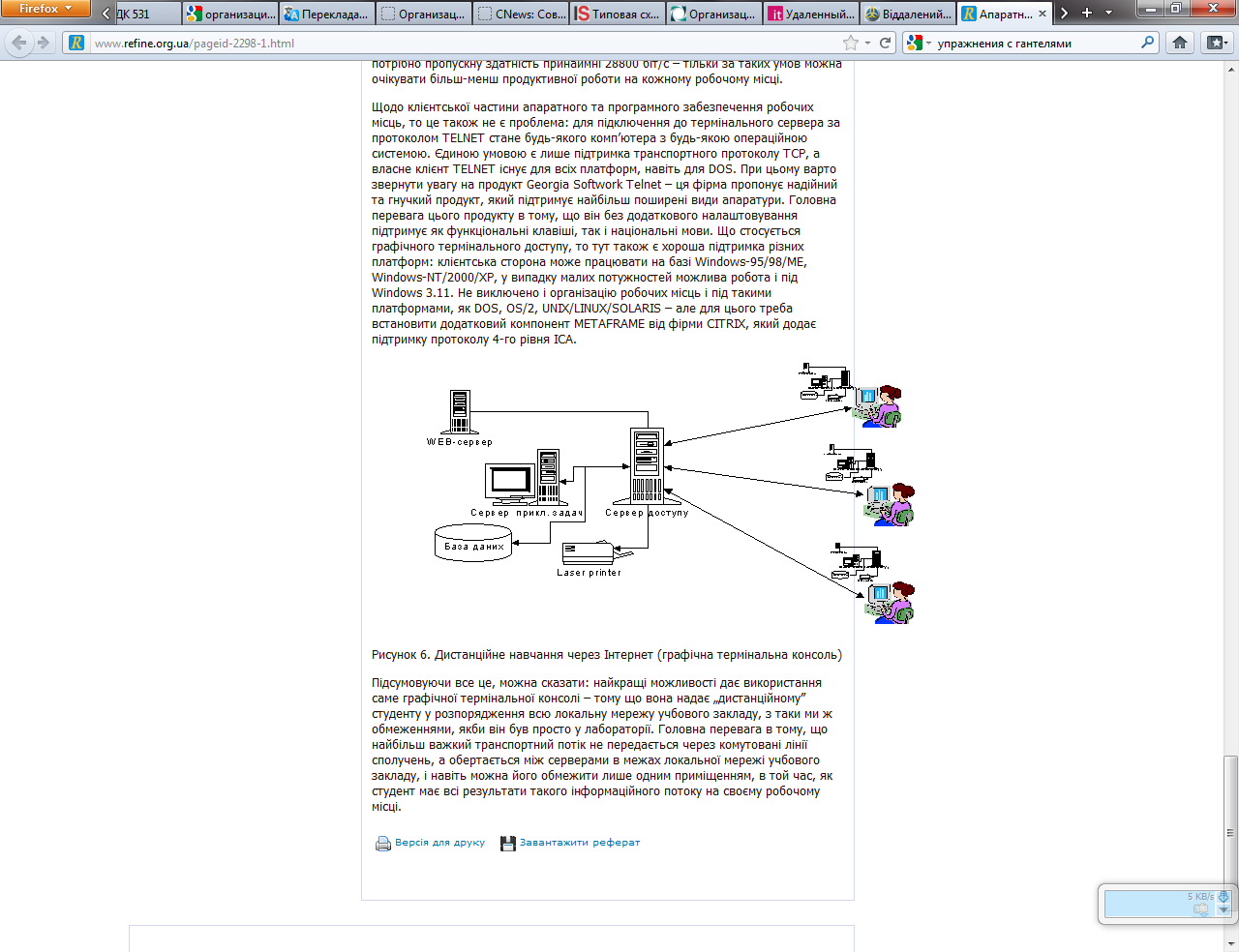

Другий підхід - графічна термінальна консоль. Вона також може бути реалізована як під UNIX (LINUX), так і під Windows-2000 (XP), а для обмежених потужностей існує така платформа, як Windows NT Terminal Server. Під UNIX (LINUX) графічну термінальну консоль можна реалізувати за допомогою системи X-Windows, яку може бути встановлено, як додатковий компонент будь-якої UNIX-системи, а для Windows-2000/XP/NT-Terminal Server підтримка служби термінальних клієнтів за протоколом RDP є невід”ємною частиною операційної системи. При роботі з термінальним графічним клієнтом студент може використовувати будь-які засоби, як графічні інтегровані середовища (на кшталт Visual Studio, MathLab тощо), так само і текстові. При цьому треба значно більшу потужність як серверного обладнання, так і мережного: сервер середнього рівня може обслуговувати близько 5-7 термінальних графічних сеансів, і для кожного потрібно пропускну здатність принаймні 28800 біт/с – тільки за таких умов можна очікувати більш-менш продуктивної роботи на кожному робочому місці.

Щодо клієнтської частини апаратного та програмного забезпечення робочих місць, то це також не є проблема: для підключення до термінального сервера за протоколом TELNET стане будь-якого комп’ютера з будь-якою операційною системою. Єдиною умовою є лише підтримка транспортного протоколу TCP, а власне клієнт TELNET існує для всіх платформ, навіть для DOS. При цьому варто звернути увагу на продукт Georgia Softwork Telnet – ця фірма пропонує надійний та гнучкий продукт, який підтримує найбільш поширені види апаратури. Головна перевага цього продукту в тому, що він без додаткового налаштовування підтримує як функціональні клавіші, так і національні мови. Що стосується графічного термінального доступу, то тут також є хороша підтримка різних платформ: клієнтська сторона може працювати на базі Windows-95/98/ME, Windows-NT/2000/XP, у випадку малих потужностей можлива робота і під Windows 3.11. Не виключено і організацію робочих місць і під такими платформами, як DOS, OS/2, UNIX/LINUX/SOLARIS – але для цього треба встановити додатковий компонент METAFRAME від фірми CITRIX, який додає підтримку протоколу 4-го рівня ICA.

3.

VPN-підключення

3.

VPN-підключення

VPN-підключення - це захищений тунель, прокладений між комп'ютером співробітника і головним офісом. Тунель створює з'єднання, яке передбачає не тільки доступ до сервера терміналів, але і дає можливість використовувати всі програми і устаткування, як якби співробітник знаходився в офісі. У порівнянні з термінальним доступом VPN-тунель вимагає більш складної настройки і висуває великі вимоги до швидкості інтернет-підключення. Це виправдано, коли співробітник працює зі специфічним програмним забезпеченням (як, наприклад, клієнт-банки), яке не може бути встановлено на сервер терміналів. VPN-підключення можливі не тільки для одного співробітника, але і для цілих офісів. Для організації VPN-підключень достатньо наявності сервера інтернет-доступу і бажання клієнта.

Основи VPN.

В основі концепції віртуальної приватної мережі лежить ідея, яка називається «тунелювання». Тунель в інтернеті є потік звичайних, нічим не примітних пакетів - на перший погляд. Насправді ж вони служать лише «обгорткою» для зашифрованих пакетів. Коли пакет залишає небезпечну зону інтернету, проходить через брандмауер і потрапляє в локальну мережу компанії - «обгортка» видаляється і внутрішній пакет розшифровується. Далі він іде по локальній мережі до адресата, ніби він був відправлений не з віддаленого комп'ютера, а з «місцевого». Так працює VPN. Здається, досить просто. Однак на ефективність і безпеку роботи віртуальної мережі впливає безліч факторів. Використовувані алгоритми шифрування трафіку, методи авторизації, засоби перевірки цілісності і незмінності прийшли пакетів - ось лише основні з них. Саме ці параметри характеризують якість конкретної реалізації VPN.

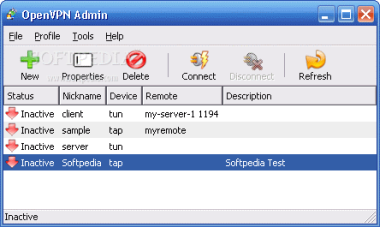

Програма OpenVPN

Найбільш доступним і відомим засобом створення віртуальної мережі є програма OpenVPN. Вона безкоштовна для всіх видів використання, в тому числі і комерційного. Існують версії під всі мислимі операційні системи, включаючи, зрозуміло, і для Windows XР. Відразу зауважимо, що програма повністю консольна, але для користувачів Windows, існує зручна графічна оболонка, за допомогою якої виконуються основні операції. Програма досить проста в налаштуванні і використанні. Сервер і клієнт об'єднані в одному. EXE-файлі. Для запуску сервера потрібно ввести лише дві-три команди в консоль, або зробити декілька кліків мьшью (при використанні графічної середовища). Як засіб шифрування і аутентифікації OpenVPN використовує бібліотеку OpenSSL - найвідомішу і дуже добре себе зарекомендувала.

Рисунок 9.1 - Програма OpenVPN допоможе з мінімальними зусиллями організувати віртуальну приватну мережу

Альтернативний софт: Hamachi

Багатьом не до душі зайва функціональність OpenVPN, яка, втім, уміло прихована від новачків. Вам теж так здалося після першого знайомства з програмою? Тоді варто звернути увагу на програму Hamachi. Вона ще більш дружелюбна по відношенню до користувача і також абсолютно безкоштовна.

Апаратний VPN-шлюз

Часто топові моделі інтернет-центрів (наприклад - Zyxel P-662H EE) Мають апаратною підтримкою VPN. Такий спосіб організації віртуальної мережі складніший в настройці, але набагато стабільніший і надійніший. Програми, як завгодно якісні, мають тенденцію зависати, комп'ютери - перезавантажуватися. З апаратним шлюзом VPN таких проблем не виникне. Допомога від провайдера

Багато інтернет-провайдерів надають послугу організації VPN. Замість проблем з налаштуванням і організацією віртуальної мережі компанія отримує разом з доступом в інтернет вже повністю підготовлений VPN-шлюз. Його обслуговуванням займаються фахівці провайдера. Найчастіше витрати на обслуговування власного сервера перевищують оплату «зовнішнього» VPN, особливо для невеликих компаній.

Налаштування сервера VPN стандартними засобами Windows XP

У папці «Мережні підключення» з бічної панелі вибираємо пункт «Створення нового підключення». У майстрі нас цікавить пункт «Встановити пряме підключення до іншого комп'ютера». Далі - «Приймати вхідні підключення». У наступному розділі вибираємо пункт «Приймати віртуальні приватні підключення». Наступний пункт - дозвіл підключення конкретним користувачам. За допомогою кнопки «Новий» створюємо користувача, вводимо ім'я облікового запису та пароль. Ставимо прапорець поруч із ним. У подальшому вікні «Програми для роботи з мережею» залишаємо значення за замовчуванням. Важливо, щоб був встановлений прапорець поруч із пунктом «Протокол інтернету TCP / IP». У його властивості встановлюємо пункт «Дозволити дозвоном доступ до локальної мережі». На цьому установка сервера завершена.

Налаштування клієнта VPN

Перші кроки аналогічні процесу настройки сервера. На одній зі сторінок майстра замість пункту «Встановити пряме підключення» слід вибрати опцію «Підключити до мережі на робочому місці», далі «Підключення до віртуальної приватної мережі». Майстер вимагає ввести IP-адреса шлюзу - комп'ютера, де налаштований сервер VPN. Після цього настройка клієнта завершена. Відкривається стандартний діалог «дзвінка» на віддалений комп'ютер, де вводиться ім'я користувача мережі та пароль, задані при налаштуванні сервера. Після натискання кнопки «Підключити» відбувається з'єднання з сервером і вхід у локальну мережу.

Вибираємо пристрій для організації віддаленого доступу до робочого ПК Типові параметри інтернет-центру з VPN Вибираючи інтернет-центр з функцією апаратного шлюзу VPN, слід, перш за все, думати про безпеку створюваних «тунелів». Відповідно, перше, на що слід звернути увагу - це список підтримуваних протоколів передачі і методів шифрування трафіку. Найбільш поширений протокол - IPSec, який став фактично стандартом. «Професійне» мережеве обладнання (виробництва, наприклад, Cisco) підтримує інші, пропрієтарні, протоколи. Шифрування зазвичай здійснюється одним із трьох алгоритмів: DES, 3DES (Triple DES), AES. Останній найбільш ефективний і кріптостоек. Багато старі пристрої підтримують тільки перші два алгоритми. Сучасні моделі дозволяють вибрати відразу з трьох варіантів. Також слід звернути увагу на можливість створення декількох тунелів одночасно. Вона сильно стане в нагоді, якщо буде потрібно підключитися відразу до декількох локальних мереж, наприклад, розташованих у різних офісах. Більшість маршрутизаторів дозволяє створювати до двох тунелів. Інтернет-центр з апаратним шлюзом VPN є найважливішим інструментом віддаленого працівника Інтернет-центр з апаратним шлюзом VPN є найважливішим інструментом віддаленого працівника Міжмережевий екран Вбудований брандмауер буде дуже до речі. Його наявність серйозно покращить безпеку в будь-якому випадку, а при використанні VPN є майже необхідністю. Практично всі брандмауери для VPN вміють робити «попередній перегляд» вмісту вхідних пакетів. Висновок про те, пропускати або блокувати даний пакет, робиться на основі його внутрішнього вмісту. У випадку наявності цієї функції мережа буде надійно захищена від підміни інформації в пактах. Віртуальний сервер Функція маршрутизатора, звана VSM, дозволяє призначити безлічі серверів в локальній мережі один глобальний IP-адресу. Але підключитися до них можна тільки через тунель. В результаті підвищується зручність використання сервісів локальної мережі - для віддаленого користувача вони начебто працюють на одному сервері з однією адресою. У той же час, зберігається безпеку роботи через шифроване з'єднання. DMZ Абревіатура розшифровується як демілітаризованої зони, але ніякого відношення до військових конфліктів вона не має. Ця функція маршрутизатора створює віртуальну проміжну мережу між інтернетом і локальною мережею - DMZ. Комп'ютери з локальної мережі мають доступ до DMZ, комп'ютери, що входять в DMZ - до інтернету, інтернет-клієнти - до DMZ. Однак при цьому комп'ютери DMZ «не бачать» локальної мережі. Виходить така собі мембрана, що пропускає в одну сторону, але назад - ні. DMZ дозволяє відкрити повний доступ інтернет-користувачам до сервісів локальної мережі, в той же час захистити її від прямого доступу. Режим наскрізний Уявіть ситуацію - є дві локальні мережі, з'єднані через VPN. Необхідно підключитися до мережі А, але доступ є лише до мережі Б. VPN-сервер мережі B не повинен вважати, що пакети від клієнта йдуть до нього - реально вони призначаються VPN-серверу мережі A. Функція маршрутизатора наскрізного якраз і дозволяє пропускати чужі інформаційні пакети і перенаправляти їх адресату. Що нам варто побудувати VPN Найбільш очевидним умовою організації віддаленого доступу до робочого ПК є наявність виходу в інтернет (бажано, широкосмугового). Нагадаємо, що щомісячні витрати на оплату широкосмугового доступу в інтернет можуть становити від 300 до 1500 руб. - Залежно від обраного тарифного плану. Що стосується апаратного забезпечення, то в ньому в більшості випадків немає потреби; вимогливим користувачам можна порадити застосування інтернет-центру з вбудованим VPN-шлюзом (ціни на такі пристрої починаються з суми в 3000 рублів).

Віддалене адміністрування.

В даний час все більше виникає потреба у впровадженні систем віддаленого адміністрування. Це обумовлено, в першу чергу, наявністю комп'ютерних мереж, що вимагають постійного оперативного адміністрування та моніторингу. Існує певне коло задач, коли необхідно точно спостерігати всі зміни екрану комп'ютера. До таких задач можна віднести системи віддаленого доступу до робочого столу комп'ютера.

Аналіз проблеми віддаленого адміністрування

Програми віддаленого керування добре відомі будь-якому системному адміністратору та працівнику служби технічної підтримки, оскільки в повсякденній діяльності вони постійно стикаються з завданням адміністрування серверів, налаштуванням робочих станцій користувачів. Найпоширенішою утилітою віддаленого керування робочим столом є Remote Desktop Connection, що входить в комплект операційної системи Windows. У першу чергу це пояснюється тим, що вона входить до складу операційної системи, і окремо її купувати не потрібно. Що стосується функціональних можливостей даної утиліти, то їх, як правило, на практиці буває недостатньо [1]. Саме з цієї причини створюються спеціалізовані пакети програмного забезпечення сторонніх розробників. Якщо проводити класифікацію систем віддаленого адміністрування, то умовно їх можна розділити на два типи: утиліти, що надають доступ до робочого столу комп'ютера, і утиліти, що надають доступ до командного рядка комп'ютера. Перший тип утиліт забезпечує користувачам можливість роботи з віддаленим комп'ютером так само, як і з локальним. Утиліти другого типу призначені для автоматизації процесу встановлення програмного забезпечення, створення запуску програм за розкладом [2].

Всі програми віддаленого управління функціонують за принципом «клієнт-сервер», тобто мається на увазі наявність серверної і клієнтської частин програми, які встановлюються на керованому комп'ютері та на комп'ютері, з якого буде здійснюватися управління [3]. Для отримання контролю над віддаленим комп'ютером необхідно, щоб на ньому був запущений відповідний модуль програми (серверна частина). Деякі утиліти віддаленого управління дозволяють віддалено встановлювати серверну частину (за наявності відповідних адміністративних прав) через спеціально встановлену серверну службу, причому іноді ця процедура є абсолютно прозорою для локального користувача комп'ютера (як правило, у цьому випадку серверна частина встановлюється у вигляді служби на віддаленому комп'ютері). Але деякі утиліти вимагають «ручного» встановлення серверної частини програми [4].

Основними труднощами подібних систем є поєднання таких параметрів, як кросплатформеність і функціональність.

Основні функції роботи системи

Об'єктом розробки є система віддаленого управління комп'ютерами з сервером на операційній системі Windows і кросплатформеною клієнтською частиною. Метою розробки є створення системи, що значно спрощує контроль діяльності користувача, а також надає можливість усунення проблем, перебуваючи на великій відстані від налаштованого комп'ютера. Проектована система архітектури «клієнт-сервер» передбачає наявність комплексу системних утиліт, пов'язаних з допомогою керуючого інтерфейсу. Віддалене управління робочим столом буде здійснюватися в двох режимах: режимі перегляду і режимі управління. У режимі перегляду користувачі не бачать факту спостереження внаслідок відсутності перехоплення управління. У режимі керування користувач бачить управління комп'ютером з мережі, проте паралельно може управляти своїм комп'ютером.

Перелічимо основні функції проектованої системи:

- переглянути список запущених процесів у форматі «назва – pid – кількість потоків – пріоритет», з можливістю зміни пріоритету первинного потоку процесу, видалення процесу з оперативної пам'яті, а також завантаження нового процесу;

- перегляд списку потоків, які належать обраному процесу у форматі «tid – пріоритет», з можливістю видалення потоку з оперативної пам'яті, зміну пріоритету, призупинення і відновлення потоку;

- керування живленням (виключення / перезавантаження);

- зміна параметрів екрану (роздільна здатність, частота зміни кадрів, глибина кольору);

- управління оболонкою Explorer та панеллю задач;

- перегляд робочого столу віддаленого комп'ютера;

- перехоплення управління мишки і клавіатури віддаленого комп'ютера;

- можливість відстежування клавіатурних і віконних подій;

- відправлення повідомлень користувачеві;

- перегляд списку встановленого обладнання в системі на віддаленому комп'ютері та можливість керування пристроями системи (включення / вимикання / видалення);

- перегляд списку служб операційної системи з можливістю запуску / зупинки / завершення обраних служб.

Робота даної серверної системи можлива в операційних системах Windows NT/2000/XP на комп'ютерах, сумісних з IBM PC, з наступними характеристиками: CPU Pentium III (або краще), RAM 64 Mb, і мінімум 5 мб на жорсткому диску для встановлення, мережевий адаптер стандарту 100Base -TX (або краще). Клієнтська частина є кросплатформеною, і може бути запущена на будь-якій архітектурі з java-машиною.

До таких програм можна віднести:

Anyplace Control 3.3

Access Remote PC 4.12.2

LanHelper 1.61

DameWare NT Utilities 5.5.0.2

Omniquad Instant Remote Control 2.2.9

EMCO Remote Desktop Professional 4.0

Radmin 3.х Remote Control

Atelier Web Remote Commander 5.59

Remote Desktop Control 1.7

TightVNC for Windows 1.3.8

UltraVNC 1.0.2

RealVNC

Hidden Administrator 1.5

LanManager

ClassRoomSpyPro

Засоби Windows Server 2003

Якщо ви вже управляли своїм підприємством за допомогою Windows 2000, то знайдете безліч нових можливостей, деякі з яких є невеликими поліпшенням у порівнянні з існуючими засобами, а решта - зовсім новими. Якщо ви керували підприємством Windows NT, оскільки дотримувалися точки зору "почекаємо - побачимо" відносно Windows 2000, то нові засоби Windows Server 2003 переконають вас, що модернізація надасть набагато більше можливостей вашим користувачам і вам як адміністратора. У цьому розділі я даю огляд версій і нових можливостей, доступних для Windows Server 2003. Детальні інструкції по використанню описаних тут можливостей ви знайдете в міру читання цієї книги.