- •Учебно-методическое пособие

- •«Организация информационной безопасности»

- •Содержание

- •1.1. Анализ угроз безопасности информации. Основные принципы защиты информации в компьютерных системах

- •1.2. Политика mls - многоуровневая политика

- •2. Методы и средства обеспечения информационной безопасности

- •2.1. Особенности применения криптографических методов.

- •Шифровку с открытым ключом можно представить схемой (рис. 2).

- •Необходимо также при рассмотрении данной темы представить информацию о des и гост-28147; rsa и гост-р-3410.

- •2.2 Способы реализации криптографической подсистемы. Особенности реализации систем с симметричными и несимметричными ключами.

- •Классификация криптографических методов.

- •Базовые циклы криптографических преобразований.

- •Требования к качеству ключевой информации и источники ключей.

- •2.3. Элементы и принципы теории кодирования

- •2.4. Коды с обнаружением и исправлением ошибок

- •3. Архитектура электронных систем обработки данных

- •3.1. Представление информации в компьютере

- •3.2. Политика безопасности. Безопасность учетных записей пользователей в Windows nт

- •3.3. Хранение паролей

- •4.1. Возможные атаки на базу данных sam

- •4. 2. Основные методы защиты базы данных sam

- •4.3. Организация средств защиты web-портала

- •5. Стандарты по оценке защищенных систем. Примеры практической реализации. Построение парольных систем

- •5.1. Алгоритмы хеширования

- •5.2. Алгоритмы шифрования

- •6. Основные методы нарушения секретности, целостности и доступности информации. Причины, виды, каналы утечки и искажения информации

- •3. Степень воздействия

- •4. Особенности алгоритма работы

- •1.1. Файловые;

- •1.2. Загрузочные;

- •1.3. Файлово-загрузочные;

- •4. Сетевые;

- •5. Макро-вирусы;

- •2.1. Резидентные;

- •2.2. Нерезидентные;

- •Подозрительные действия при работе компьютера, характерные для вирусов

- •Прямая запись на диск по абсолютному адресу

- •6.2. Технология защищённой связи в электронной коммерции

- •6.3. Защита информации в электронной коммерции и электронной почте

- •7.1. Системы информационной защиты от внутренних угроз

- •7.2. Виды вредоносных программ и тенденции их развития

- •7.3. Безопасность данных в распределённых компьютерных системах

- •1. Защита информации от несанкционированного доступа в открытых версиях операционной системы Windows.

- •2. Подсистема безопасности защищенных версий операционной системы Windows

- •1. Понятие опасности и виды источников опасности.

- •2. Угроза и безопасность.

- •3. Виды безопасности:

- •4. Система мер по предотвращению угроз:

- •5. Как показывает опыт работ зарубежных стран, наиболее уязвимым звеном в охране коммерческих секретов является:

- •8. Конфиденциальные сведения ранжируются по степени ограничения их распространения, а именно:

- •9. Защищенные информационные системы основаны на:

- •Методы и средства обеспечения информационной безопасности

- •Архитектура электронных систем обработки данных.

- •Особенности применения криптографических методов.

7.2. Виды вредоносных программ и тенденции их развития

Огромные потери информации связаны с различного рода вредоносными программами, которые в свою очередь уничтожают частично или полностью информацию, приводят к несанкционированному доступу, а также краже информации. Заражая компьютеры, эти программы выводят из строя операционные системы, служат для взлома веб-сайтов и социальных сетей и т.д.

Число вредоносных программ увеличивается с каждым днем, не говоря уже о месяцах и годах. По данным исследования проведенного «Лабораторией Касперского» за первое полугодие 2008 года обнаружено 367 772 новых вредоносных программы, что составляет увеличение в сравнении с последним полугодием прошлого года почти в 3 раза.

Выделяют три класса вредоносных программ: TrojWare, включающий различные троянские программы без возможности самостоятельного размножения (всевозможные trojan); VirWare - это саморазмножающиеся вредоносные программы (вирусы и черви); Other MalWare, так называемое программное обеспечение, интенсивно используемое злоумышленниками при создании вредоносных программ и организации атак (рис.21).

Рис 21. Классы вредоносных программ

Что же касается процентного отношения вредоносных программ, то как видно из Рис.2 лидером вредоносных программ является TrojWare, на которые приходится более 92%.

Рис. 22. Процентное отношение вредоносных программ 2007 год.

Если же сравнивать тенденции последних лет, то стоит отметить, что доля TrojWare увеличивается, но особо можно заметить рост в первом полугодии 2008 года программ класса Other MalWare. Он составил более 0,5%, что является высоким показателем (Рис.23).

Рис.23. Распределение классов вредоносных программ (второе полугодие 2007 и первое полугодие 2008)

(Рис. с сайта http://www.viruslist.com/ru/analysis?pubid=204007623)

Сводные показатели по 2007-2008 году по количеству новых вредоносных программ, их процентное соотношение в секторе вредоносных программ.

Таблица 5. Сводные показатели за 2007-2008 год

Название |

2007 год |

2008 год |

Процентное соотношение на 2007 год |

Процентное соотношение на 2007 год |

Процентный рост |

TrojWare |

117307 |

340426 |

92,13 % |

92,56% |

190,20% |

VirWare |

6358 |

14561 |

4,99% |

3,96% |

129,02% |

Other MalWare |

3660 |

12785 |

2,87% |

3,48% |

249,32% |

Суммарное количество |

127325 |

367772 |

100 % |

100 % |

188,85% |

(при подготовке таблицы использовались данные сайта http://www.viruslist.com)

Можно констатировать, что в распределении классов вредоносных программ наступил период стабилизации. Объективными причинами этого являются как уже существующее доминирование троянских программ, так и постепенно намечающееся изменение общей направленности угроз[8].

Рассматривая подробнее троянские программы можно отмечать, что троянская программа - это вредоносный код, совершающий не санкционированные пользователем действия (например, кража информации, уничтожение или модификация информации, использование ресурсов машины в злонамеренных целях и т.д.). Троянские программы являются наиболее распространенными в киберсреде, так как существует множество конструкторов, позволяющих даже неопытному пользователю создавать собственные программы данного типа. Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для массированных DoS-атак на удалённые ресурсы сети). Существует различная классификация троянских программ, одна из них представлена на рис.24.

Рис.24. Классы троянских программ

Если рассматривать виды троянских программ более подробно, то можно говорить, что Backdoor – это троянские утилиты удаленного администрирования. Троянские программы этого класса являются утилитами удаленного администрирования (управления) компьютеров. Данная программа при установке и\или загрузке не выдает никаких уведомлений. Таким образом, обладатель конкретной копии данного ПО может без ведома пользователя осуществлять операции разного рода (от выключения компьютера до манипуляций с файлами).

Второй разновидностью троянских программ являются похитители паролей или Trojan-PSW. Проникнув на компьютер и инсталлировавшись, троянец сразу приступает к поиску файлов, содержащих соответствующую информацию. Кража паролей - не основная спецификация программ этого класса - они также могут красть информацию о системе, файлы, номера счетов, коды активации другого ПО и т.д.

Характерными действиями Trojan-clicker (интернет-кликера) является организация несанкционированных обращений к Интернет-ресурсам путем отправления команд интернет-браузерам или подмены системных адресов ресурсов. Злоумышленники используют данные программы для следующих целей: увеличение посещаемости каких-либо сайтов, организация атаки на сервис, а также привлечение потенциальных жертв для заражения вредоносным программным обеспечением[7].

Trojan-Downloader, т.е. загрузчики - занимаются несанкционированной загрузкой программного обеспечения (вредоносного) на компьютер. После загрузки программа либо инсталлируется, либо записывается трояном. И существуют также установщики - Trojan-Dropper, которые устанавливают на компьютер вредоносные программы. Анатомия троянцев этого класса следующая: основной код, файлы. Основной код собственно и является троянцем. Файлы - это программа/ы, которая/ые он должен установить. Троянец записывает ее/их в каталог (обычно временных файлов) и устанавливает. Установка происходит либо незаметно для пользователя, либо с выбросом сообщения об ошибке.

Семейством троянских программ, которое скрытно осуществляющих доступ к различным интернет-ресурсам - обычно с целью рассылки спама, называют Trojan-Proxy.

Следующий класс программ - это шпионские программы - Trojan-Spy. Эти трояны осуществляют шпионаж за пользователем: записывание информации, набранной с клавиатуры, снимки экрана и т.д. В данной категории также присутствуют «многоцелевые» троянские программы - например, те из них, которые одновременно шпионят за пользователем и предоставляют proxy-сервис удаленному злоумышленнику.

К Trojan относятся трояны, которые осуществляют прочие действия, попадающие под определение троянских программ, т. е. разрушение или злонамеренная модификация данных, нарушение работоспособности компьютера и прочее. В данной категории также присутствуют «многоцелевые» троянские программы, например, те из них, которые одновременно шпионят за пользователем и предоставляют proxy-сервис удаленному злоумышленнику.

Рис.25. Виды класса программ Trojan

Подробнее о видах Trojan: Rootkit - программный код или техника, направленная на сокрытие присутствия в системе заданных объектов (процессов, файлов, ключей реестра и т.д.). ArcBomb - представляют собой архивы, специально оформленные таким образом, чтобы вызывать нештатное поведение архиваторов при попытке разархивировать данные - зависание или существенное замедление работы компьютера или заполнение диска большим количеством «пустых» данных. И последний - оповещение об атаке, увенчавшейся успехом, т.е. Trojan-Notifier. Троянцы данного типа предназначены для сообщения своему «хозяину» о зараженном компьютере. При этом на адрес «хозяина» отправляется информация о компьютере - например, его IP-адрес, номер открытого порта, адрес электронной почты и т.п. Отсылка осуществляется различными способами: электронным письмом, специально оформленным обращением к веб-странице «хозяина», ICQ-сообщением. Данные троянские программы используются в многокомпонентных троянских наборах для оповещения «хозяина» об успешной инсталляции троянских компонент в атакуемую систему.

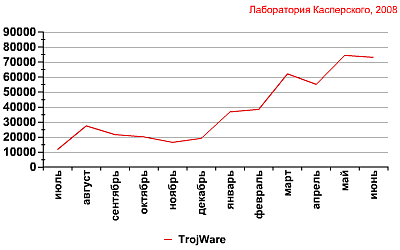

Рассматривая общие тенденции развития троянских программ можно заметить отчетливую линию роста, начиная с июля 2007 года по май 2008 года, а затем небольшой спад с мая 2008 года по июль 2008 года (рис.26).

Рис 26. Число роста новых TrojWare-программ

(июль 2007 – июнь 2008)

(с сайта http://www.viruslist.com/ru/analysis?pubid=204007623)

По прогнозам «Лаборатории Касперского»: вероятность в обозримом будущем стремительного роста числа новых троянских программ продолжится. Однако этот рост не будет сопровождаться совершенствованием технологий.

Рис.27. Рост числа новых вредоносных программ класса TrojWare

Как видно из данных, в первой половине 2008 года среди троянских программ наиболее внушительный рост (более 200%) показали Trojan-Dropper, Trojan, Trojan-Clicker. Можно заметить, что наиболее высокие результаты имеет Trojan-Dropper. Растущая популярность вредоносных программ этого поведения вызвана тем, что все больше вирусописателей начинают использовать тактику сокрытия троянского файла внутри дистрибутивов других программ для одновременной установки на пораженный компьютер максимального количества различных троянцев. Эта ситуация является следствием того, что в киберпреступном мире распространением вредоносных программ занимаются специализированные группировки, а не их авторы или покупатели.

Второй класс вредоносных программ, который является наиболее опасным и который на сегодняшний момент, поражает множество компьютеров по всему миру, это программы-черви и вирусы. VirWare, программа-червь - программа, которая проникает в компьютерные системы, и выполняют какие-либо вполне определенные вредоносные функции или действия.

Основным признаком, по которому типы червей различаются между собой, является способ распространения червя - каким способом он передает свою копию на удаленные компьютеры. Другими признаками различия червей между собой являются способы запуска копии червя на заражаемом компьютере, методы внедрения в систему, а также полиморфизм, «стелс» и прочие характеристики, присущие и другим типам вредоносного программного обеспечения (вирусам и троянским программам).

Рис 28. Типы VirWare.

Рассматривая подробнее классификацию типов программ-червей, можно говорить о том, что Email-Worm – это почтовые черви. К категории этих червей относятся те из них, которые для своего распространения используют электронную почту. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе. Для отправки зараженных сообщений почтовые черви используют различные способы. Наиболее распространенными из них являются: прямое подключение к SMTP-серверу, используя встроенную в код червя почтовую библиотеку; использование сервисов MS Outlook; использование функций Windows MAPI.

Следующий тип червей, представленный в Рис.9 это IM-Worm, т.е. черви, использующие интернет-пейджеры. Известные компьютерные черви данного типа используют единственный способ распространения - рассылку на обнаруженные контакты (из контакт-листа) сообщений, содержащих URL на файл, расположенный на каком-либо веб-сервере. Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями.

Тип червы IRC-Worm - черви в IRC-каналах схожи с предыидущими. У данного типа червей, как и у почтовых червей, существуют два способа распространения червя по IRC-каналам. Первый заключается в отсылке URL-ссылки на копию червя. Второй способ - отсылка зараженного файла какому-либо пользователю сети. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть.

Net-Worm обозначает прочих сетевых червей, которые используют различные способы заражения удаленных компьютеров, например: копирование червя на сетевые ресурсы; проникновение червя на компьютер через уязвимости в операционных системах и приложениях; проникновение в сетевые ресурсы публичного использования; паразитирование на других вредоносных программах. Следует также отметить, что многие компьютерные черви используют более одного способа распространения своих копий по сетям, два и более методов атаки удаленных компьютеров.

Последний тип червей – это черви для файлообменных сетей (P2P-Worm). Механизм работы большинства подобных червей достаточно прост - для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя - при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера. Также существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно - при этом червь предлагает для скачивания свою копию.

Процентное соотношение типов червей за последние полгода сильно изменилось.

Рис.29. VirWare: процентное соотношение поведений внутри класса.

Итак, можно подвести итог о том, что VirWare обычно проникают через сеть и рассылают себя на другие узлы сети. VirWare могут устанавливать на компьютер вирусы или вредоносные программы других типов, открывать злоумышленнику полный доступ к пораженной системе и выполнять другие вредоносные функции.

VirWare часто распространяются по каналам электронной почты, выводя из строя компьютеры и создавая значительный паразитный трафик в Интернете. Однако существуют и другие возможности для распространения червей, например, использование уязвимостей в системе безопасности ОС и приложений, установленных на серверах и персональных компьютерах. VirWare может сначала проникнуть на один компьютер, а потом перейти с него на все другие или некоторые компьютеры сети.

Третьим классом вредоносных программ является Other MalWare. Этот класс все еще является наименее распространенным по количеству обнаруживаемых вредоносных программ, но самым многочисленным по числу поведений. К нему относятся разнообразные программы, которые не представляют угрозы непосредствено компьютеру, на котором исполняются, а разработаны для создания других вирусов или троянских программ, организации DoS-атак на удаленные сервера, взлома других компьютеров.

Рис.30. Виды Other MalWare.

Краткая характеристика Other MalWare: DoS, DDoS - сетевые атаки, это такие программы которые реализуют атаки на удаленные сервера, посылая на них многочисленные запросы, что приводит к отказу в обслуживании, если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов. Exploit, HackTool, взломщики удаленных компьютеров с целью дальнейшего управления ими (используя методы троянских программ типа «backdoor») или для внедрения во взломанную систему других вредоносных программ. Flooder - это «замусоривание» сети. Constructor — конструкторы вирусов и троянских программ - это утилиты, предназначенные для изготовления новых компьютерных вирусов и «троянцев». Nuker, т.е.фатальные сетевые атаки, которые отправляют специально оформленные запросы на атакуемые компьютеры в сети, в результате чего атакуемая система прекращает работу. Bad-Joke, Hoax - злые шутки, введение пользователя в заблуждение. К таким относятся программы, которые не причиняют компьютеру какого-либо прямого вреда, однако выводят сообщения о том, что такой вред уже причинен, либо будет причинен при каких-либо условиях, либо предупреждают пользователя о несуществующей опасности. К «злым шуткам» относятся, например, программы, которые «пугают» пользователя сообщениями о форматировании диска (хотя никакого форматирования на самом деле не происходит), детектируют вирусы в незараженных файлах, выводят странные вирусоподобные сообщения и т. д. — в зависимости от чувства юмора автора такой программы. FileCryptor, PolyCryptor — скрытие от антивирусных программ, что значит хакерские утилиты, использующиеся для шифрования других вредоносных программ с целью скрытия их содержимого от антивирусной проверки. PolyEngine - полиморфные генераторы не являются вирусами в прямом смысле этого слова, поскольку в их алгоритм не закладываются функции размножения, т. е. открытия, закрытия и записи в файлы, чтения и записи секторов и т. д. VirTool, т.е.утилиты, предназначенные для облегчения написания компьютерных вирусов и для их изучения в хакерских целях.

Таким образом, рассмотрев основные вредоносные программы, можно сделать вывод, что их число велико и продолжает увеличиваться, ставя под угрозу конфиденциальность информации, циркулирующую в телекоммуникационных сетях государственного и военного управления, информацию национальных и международных правоохранительных организаций, банковских сетей, индивидуальную информацию. Все это требует систем защиты, новых разработок в обеспечении безопасности личного, государственного и мирового масштаба.