- •1.1. Введение. Понятие политики безопасности

- •Рис. 1. Основные каналы утечки информации при ее обработке на отдельной ПЭВМ

- •1.2. Модель компьютерной системы. Понятие доступа и монитора безопасности

- •Рис. 2. Порождения субъекта и понятие потока

- •Рис. 3. Примеры потоков в КС

- •1.3. Описание типовых политик безопасности

- •1.3.1. Модели на основе дискретных компонент

- •1.3.1.1. Модель АДЕПТ-50

- •1.3.1.2. Пятимерное пространство безопасности Хартстона

- •1.3.1.3. Резюме по моделям Адепт и Хартстона

- •1.3.2. Модели на основе анализа угроз системе

- •1.3.2.1. Игровая модель

- •1.3.2.2. Модель системы безопасности с полным перекрытием

- •1.3.2.3. Резюме по моделям анализа угроз

- •1.3.3. Модели конечных состояний.

- •1.3.3.1. Модель Белла-ЛаПадула.

- •1.3.3.2. Модель low-water-mark (LWM)

- •Таблица 1. Операции в модели LWM

- •1.3.3.3. Модель Лендвера

- •Определение 10

- •1.3.3.4. Резюме по моделям состояний

- •1.4. Обеспечение гарантий выполнения политики безопасности

- •Утверждение 1 (достаточное условие гарантированного выполнения политики безопасности в КС 1).

- •Утверждение 2 (достаточное условие гарантированного выполнения политики безопасности в КС 2).

- •Утверждение 3 (базовая теорема ИПС)

- •Рис. 5. Классическая модель ядра безопасности

- •Рис. 6. Ядро безопасности с учетом контроля порождения субъектов

- •1.5. Метод генерации изолированной программной среды при проектировании механизмов гарантированного поддержания политики безопасности

- •Таблица 2. Иерархия уровней при загрузке ОС

- •Утверждение 4 (условие одинакового состояния КС).

- •Утверждение 5 (достаточное условие ИПС при ступенчатой загрузке).

- •Утверждение 6 (требования к субъектному наполнению изолированной программной среды).

- •Утверждение 7 (достаточное условие чтения реальных данных).

- •1.6. Реализация гарантий выполнения заданной политики безопасности

- •Утверждение 8 (условия генерации ИПС при реализации метода доверенной загрузки).

- •1.7. Опосредованный несанкционированный доступ в компьютерной системе. Модель опосредованного НСД

- •Таблица 3. Полная группа событий в системе «ПП-РПВ»

- •Утверждение 9 (условия невозможности опосредованного НСД в ИПС).

- •Литература к первой части

- •Часть 2. Модели безопасного субъектного взаимодействия в компьютерной системе. Аутентификация пользователей. Сопряжение защитных механизмов

- •2.1. Введение

- •2.1. Процедура идентификации и аутентификации

- •Таблица 1. Объект-эталон для схемы 1

- •Таблица 2. Объект-эталон для схемы 2

- •Утверждение 1 (о подмене эталона).

- •2.2. Формализация задачи сопряжения. Методы сопряжения

- •Утверждение 2. (необходимое условие корректного взаимодействия сопрягаемых субъектов)

- •Утверждение 3. (о свойствах модуля сопряжения)

- •Рис. 1. Методы эмуляции органов управления и замены аутентифицирующего субъекта

- •2.3. Типизация данных, необходимых для обеспечения работы средств сопряжения

- •Таблица 3. Структура объекта вторичной аутентификации

- •Утверждение 4 (о свойствах объекта первичной аутентификации).

- •Утверждение 5 (об изменении информации пользователя в АНП).

- •2.4. Использование внешних субъектов при реализации и гарантировании политики безопасности

- •2.5. Понятие внешнего разделяемого сервиса безопасности. Постановка задачи

- •Рис. 2. Схема взаимодействия МРЗФ с МБО И МБС

- •2.6. Понятие и свойства модуля реализации защитных функций

- •Утверждение 6 (о потенциальной возможности некорректного возврата результата из МРЗФ)

- •Утверждение 7 (о потенциально возможном некорректном вызове МРЗФ)

- •2.7. Проектирование модуля реализации защитных функций в среде гарантирования политики безопасности

- •Утверждение 8 (достаточные условия корректного использования МРЗФ)

- •2.8. Передача параметров при составном потоке

- •Таблица 4. (Свойства составного потока при использовании МРЗФ)

- •2.9. Методика проверки попарной корректности субъектов при проектировании механизмов обеспечения безопасности с учетом передачи параметров

- •Заключение

- •Литература ко второй части

- •Часть 3. Управление безопасностью в компьютерной системе

- •3.1. Введение

- •3.2. Модель управления безопасностью. Термины

- •Утверждение 1 (о корректном управлении в ИПС).

- •Утверждение 2 (условия нарушения корректности управления).

- •Рис. 1. Локализация субъекта и объектов управления в распределенной КС

- •Таблица 1. (локализация управляющего субъекта и объекта управления)

- •3.3. Система удаленного управления безопасностью в отсутствии локального объекта управления

- •Утверждение 3 (необходимое условие 1 для создания системы корректного управления)

- •Утверждение 4 (необходимое условие 2 для создания системы корректного управления)

- •Утверждение 5

- •3.5. Метод “мягкого администрирования”. Автоматизированное формирование списков разрешенных задач и правил разграничения доступа

- •Утверждение 6 (лемма для обоснования метода мягкого администрирования)

- •3.6. Системы управления безопасностью при распределенном объекте управления

- •Утверждение 7 (условия корректности управления при мягком администрировании).

- •Заключение

- •Литература к третьей части

- •Часть 4. Модели сетевых сред. Создание механизмов безопасности в распределенной компьютерной системе

- •4.1. Введение

- •4.2.Модели воздействия внешнего злоумышленника на локальный сегмент компьютерной системы

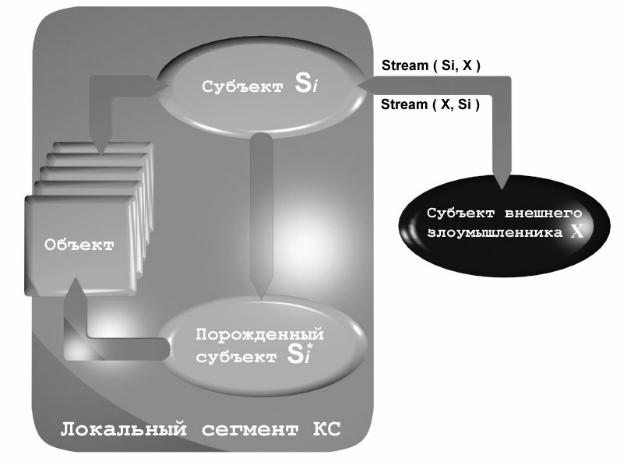

- •Рис. 1. К моделям воздействия внешнего злоумышленника на локальный сегмент КС

- •4.3. Механизмы реализации политики безопасности в локальном сегменте компьютерной системы

- •Утверждение 1 (о распределенной КС с полным проецированием прав пользователя на субъекты).

- •Утверждение 2 (о доступе в системе с проецированием прав)

- •Таблица 1. Групповые правила разграничения доступа в ЛС КС

- •Таблица 2. Правила разграничения доступа при запрете транспортировки вовне избранных объектов

- •4.4. Метод межсетевого экранирования. Свойства экранирующего субъекта

- •Утверждение 3 (о существовании декомпозиции на подобъекты).

- •Утверждение 4 (Основная теорема о корректном экранировании).

- •Утверждение 6 (о тождестве фильтра сервисов и изолированной программной среды в рамках локального сегмента КС)

- •4.5. Модель политики безопасности в распределенной системе

- •4.6. Архитектура фильтрующего субъекта и требования к нему

- •Таблица 3. Показатели и классы защищенности межсетевого экрана

- •Заключение

- •Литература к четвертой части

- •Часть 5. Нормативные документы для решения задач компьютерной безопасности

- •Введение к пятой части

- •5.1.2. Структура требований безопасности

- •5.1.3. Показатели защищенности средств вычислительной техники от несанкционированного доступа

- •Таблица 1. Требования к защите от НСД СВТ

- •5.1.5. Классы защищенности автоматизированных систем

- •Таблица 2. Требования к защите от НСД АС

- •5.1.6. Выводы

- •5.2. Критерии безопасности компьютерных систем Министерства обороны США (“Оранжевая книга”)

- •5.2.1. Цель разработки

- •5.2.2. Общая структура требований «Оранжевой книги»

- •5.2.3. Классы безопасности компьютерных систем

- •Таблица 3. Требования «Оранжевой книги»

- •5.2.4. Интерпретация и развитие “Оранжевой книги”

- •5.2.5. Выводы

- •5.3. Европейские критерии безопасности информационных технологий

- •5.3.1. Основные понятия

- •5.3.2. Функциональные критерии

- •5.3.3. Критерии адекватности

- •5.3.4. Выводы

- •5.4. Федеральные критерии безопасности информационных технологий

- •5.4.1. Цель разработки

- •5.4.2. Основные положения

- •5.4.3. Профиль защиты

- •Назначение и структура Профиля защиты

- •Этапы разработки Профиля защиты

- •5.4.4. Функциональные требования к продукту информационных технологий

- •Таблица 4. Применение критериев ранжирования

- •5.4.5. Требования к процессу разработки продукта информационных технологий

- •5.4.6. Требования к процессу сертификации продукта информационных технологий

- •5.4.7. Выводы

- •Литература к пятой части

- •Заключение. Процесс построения защищенной компьютерной системы

- •Рис. 1. Взаимосвязь методов проектирования защищенной КС.

- •Список сокращений

-100-

необходимо обратить внимание на необходимости двунаправленной фильтрации - для входящих и для исходящих пакетов).

В литературе описаны два основных подхода к процедуре фильтрации: пакетная фильтрация (или трансляция адресов) (анализируется и/или преобразуется адресная часть пакетов) и фильтры прикладного уровня (ФПУ) (в зарубежной литературе proxy service или application proxy). ФПУ анализирует содержательную часть пакетов, исходя из особенностей работы прикладных телекоммуникационных программ (приложений), которые порождают поток пакетов (обычно ФПУ ориентирован на распространенные приложения типа FTP или Telnet). Для конкретной программы принципиально возможно по последовательности пакетов установить, к какому объекту обращается то или иное приложение (субъект). Однако в общем случае проблема установления факта доступа к объекту высокого уровня по информации низкого уровня иерархии для произвольного порождающего поток субъекта является практически неразрешимой. При этом ФПУ, будучи с точки зрения надежности фильтрации более надежным методом, тем не менее проигрывают в совместимости с приложениями (в смысле необеспечения корректной работы всех используемых в КС типов телекоммуникационных субъектов).

Описанные технические решения межсетевых экранов практически не поддаются осмыслению с точки зрения надежностных характеристик защиты, т.е. не удается сделать ни детерминированных, ни вероятностных выводов о качестве фильтра. В связи с этим ниже вводится ряд уточняющих определений, описывающих процесс фильтрации с учетом логического уровня представления объектов и доказывается ряд утверждений относительно гарантий работы экрана в рамках введенных понятий.

Предлагается рассматривать ситуацию, при которой на рабочих местах корпоративной ЛВС уже установлены средства защиты. Общепринятое исполнение программно-технических средств защиты предполагает реализацию политики безопасности с полным проецированием прав пользователя на права любого субъекта локального сегмента (т.е. если пользователю разрешен запуск какой-либо программы (т.е. произошла активизация субъекта), то порожденный процесс обращается к объектам с правами инициировавшего его пользователя). Ниже будет показано, что такой подход некорректен для защиты при воздействии извне, поскольку доступ злоумышленника к локальным объектам через управляемый им телекоммуникационный модуль на локальном месте пользователя будет происходить с правами локального пользователя. Следовательно, политика безопасности при использовании локальных механизмов защиты нуждается в некоторой конструктивной коррекции.

4.2.Модели воздействия внешнего злоумышленника на локальный сегмент компьютерной системы

Определим использованные выше понятия локального и внешнего сегмента КС.

-101-

Определение 1. Локальный сегмент КС (ЛС КС) - подмножество субъектов

иобъектов КС, выделяемое по одному из следующих критериев:

-критерию группирования в одно множество всех субъектов с возможностью непосредственного управления субъектами (если такая возможность присутствует в субъекте),

-критерию локализации некоторого подмножества объектов и субъектов в рамках некоторой технической компоненты КС,

-критерию присвоения объектам и субъектам ЛС КС некоторой информации, однозначно характеризующей субъект или объект (которая, как правило, называется адресом или сетевым адресом ЛС КС).

Определение 2. Внешний сегмент КС - дополнение множества субъектов и объектов локального сегмента до всего множества объектов КС.

Очевидно, что во внешнем сегменте могут быть выделены несколько локальных. Ниже будем полагать, что рассматривается один произвольно выделенный ЛС КС.

Непосредственное управление (рассматриваемое как один из критериев выделения ЛС КС) подразумевает возможность изменения состояния субъекта непосредственно через органы управления конкретной ЭВМ.

На практике, как правило, локальный сегмент включает в себя одну ЭВМ либо сегмент ЛВС.

Удаленным субъектом будем называть субъект, принадлежащий множеству субъектов внешнего сегмента КС. Очевидно, что множества субъектов локального и внешнего сегмента КС не пересекаются.

Доступ удаленного субъекта к локальному объекту подразумевает организацию сложного потока от удаленного субъекта к ассоциированным объектам локального субъекта, т.е. фактически управление локальным субъектом со стороны удаленного субъекта. Целью удаленного злоумышленника (пользователя, управляющего удаленным субъектом) является организация потоков от локальных объектов, не принадлежащих множеству L.

В случае разделения КС на локальный и внешний сегменты множество всех потоков “семантически” можно разделить на четыре (поток между субъектом и объектом означает поток между ассоциированными объектами субъекта и объектом):

1. Потоки между локальными субъектами и локальными объектами.

2. Потоки между локальными субъектами и удаленными объектами

3. Потоки между удаленными субъектами и локальными объектами.

4. Потоки между удаленными субъектами и удаленными объектами. Четвертая конструкция описывает взаимодействие субъектов какого-либо

локального сегмента, отличного от выделенного, либо с локальными объектами (конструкция 1), либо удаленными относительно этого сегмента (конструкция 2). Третья конструкция описывает фактически взаимодействие между ассоциированными объектами субъектов локального сегмента и удаленными субъектами. Вторая конструкция также описывает потоки, которые могут реализоваться лишь через ассоциированные объекты удаленных субъектов.

-102-

Первая конструкция подробно изучалась выше. Вторая и третья конструкция по смыслу тождественны, поскольку выбор локального сегмента КС произволен. Итак, будем рассматривать потоки между внешними субъектами и локальными объектами с учетом замечания об обязательном участии в потоке локального субъекта.

В терминах потоков рассмотрим межсубъектное взаимодействие между удаленным субъектом X и локальным субъектом Si. Целью данного взаимодействия является реализация потока между локальным объектом Oj и ассоциированным объектом Ox субъекта X, причем данный поток проходит через ассоциированные объекты локального субъекта Si.

Говоря о потоках, нельзя опускать потенциально возможное свойство порождения субъектом Si нового субъекта Si*: Create(Si,Ov)->Si*

Порождение данного субъекта может произойти из объекта-источника:

1.локального сегмента КС,

2.внешнего сегмента КС.

К объектам локального сегмента можно отнести и ассоциированные объекты самого активизирующего субъекта Si.

На рис. 1 схематически представим рассматриваемое взаимодействие субъектов Si и X.

Рис. 1. К моделям воздействия внешнего злоумышленника на локальный сегмент КС

-103-

Введем следующие обозначения: Х - субъект внешнего сегмента КС, который инициирует поток через Si, Si - телекоммуникационный субъект, принадлежащий подмножеству субъектов локального сегмента КС, Oj - объект локального сегмента КС, Si* - субъект локального сегмента, порожденный субъектом Si. Ok - ассоциированный объект субъекта Si.

Рассмотрена следующая упрощенная модель работы территориально распределенной КС, которая состоит из двух ЭВМ. Имеются две ЭВМ, соединенных каналом связи. На рассматриваемых ЭВМ установлено телекоммуникационное ПО (ТПО), обеспечивающее совместную работу прикладных программ и аппаратуры передачи данных (модемов) для обмена информацией по каналу связи. Отметим, что передаваемая и принимаемая информация представляется в различных частях КС на различных уровнях (файлы, части файлов, пакеты). Очевидно также, что в телекоммуникационном ПО обеих ЭВМ имеется возможность чтения/записи на внешние носители прямого доступа, управляемая посылками из канала связи (в противном случае невозможно хранение принятой информации). Запись происходит с участием собственно телекоммуникационного ПО, либо прикладной программы принимающей станции. Кроме того, всегда существует возможность записи в оперативную память принимающей ЭВМ (буферизация). Буферизации могут подвергаться команды управления, поступающие от передающей ЭВМ, либо передаваемые данные.

Злоумышленника полагаем в данном случае лицом, которое имеет доступ к каналу связи и располагает идентичным по отношению к передающей ЭВМ комплексом программных и аппаратных средств. Таким образом, работу злоумышленника можно представить как работу либо передающей ЭВМ, либо принимающей, производящую посылку (или прием) на принимающую ЭВМ управляющей и содержательной информации. Обычно говорят о том, что на атакуемой злоумышленником ЭВМ работает некий программный субъект, который традиционно называется телекоммуникационным субъектом. Как правило, современный телекоммуникационный субъект обладает развитым сервисом, причем работает с информацией на уровне файлов ОС (например, продукты FTP SOftware). Злоумышленные действия в рассматриваемом случае возможны двух основных видов:

-пассивное воздействие, связанное с чтением данных с атакуемой ЭВМ и транспортировкой их на ЭВМ злоумышленника (воздействие инициировано с активной ЭВМ).

-активное воздействие, связанное с навязыванием данных (новых файлов) и модификацией уже существующих.

Обобщим данную модель и сформулируем ее на языке потоков.

Обозначим потоки от ассоциированного объекта Ox субъекта X к ассоциированному объекту Ok субъекта Si и наоборот Stream(X,Ox)->Ok и Stream(X, Ok)->Ox. Предположим также, что свойства субъекта Si таковы, что возможно существование потоков вида Stream(Si, Oj)->Ok и Stream(Si, Ok)->Oj.