Завгородний КЗИВКС

.pdf•разработка соответствующей нормативной правовой базы

икоординация деятельности органов государственной власти и других органов, решающих задачи обеспечения информационной безопасности;

•развитие отечественной индустрии телекоммуникационных и информационных средств, их приоритетное по сравнению с зарубежными аналогами распространение на внутреннем рынке;

•защита государственного информационного ресурса и, прежде всего, в федеральных органах государственной власти и на предприятиях оборонного комплекса.

Усилия государства должны быть направлены на воспитание ответственности граждан за неукоснительное выполнение правовых норм в области информационной безопасности. Необходимо использовать все доступные средства для формирования у граждан патриотизма, чувства гордости за принадлежность к стране, коллективу. Важной задачей государства является также повышение уровня образования граждан в области информационных технологий. Большая роль в этой работе принадлежит образовательной системе государства, государственным органам управления, средствам массовой информации. Это важное направление реализации политики информационной безопасности.

3.1.2. Законодательная база информатизации общества

Высокие темпы информатизации, а также социальноэкономические изменения в обществе, происшедшие в последние годы, требовали законодательного регулирования отношений, складывающихся в области информационных технологий. Эта проблема во многом была решена принятием Государственной Думой РФ 25 января 1995 года Федерального закона «Об информации, информатизации и защите информации». В законе даны определения основных терминов: информация; информатизация; информационные системы; информационные ресурсы; конфиденциальная информация; собственник и владелец информационных ресурсов; пользователь информации. Государство гарантирует права владельца информации, независимо от форм собственности, распоряжаться ею в пределах, установленных законом. Владелец информации имеет право защищать свои информационные ресур-

31

сы, устанавливать режим доступа к ним. В законе определены права и обязанности граждан и государства по доступу к информации. В нем установлен общий порядок разработки и сертификации информационных систем, технологий, средств их обеспечения, а также порядок лицензирования деятельности в сфере информационных технологий. В этом законе определены цели и режимы защиты информации, а также порядок защиты прав субъектов в сфере информационных процессов и информатизации.

Другим важным правовым документом, регламентирующим вопросы защиты информации в КС, является закон РФ «О государственной тайне». Он принят Постановлением Верховного Совета РФ от 21.07.1993 г. Закон определяет уровни секретности государственной информации (грифы секретности) и соответствующую степень важности информации. Руководствуясь данным законом и «Перечнем сведений, отнесенных к государственной тайне», введенным в действие Указом Президента РФ от 30 ноября 1995 года, соответствующие государственные служащие устанавливают гриф секретности информации.

Отношения, связанные с созданием программ и баз данных, регулируются Законом Российской Федерации от 23.09.1992 г. «О правовой охране программ для электронных вычислительных машин и баз данных» и Законом Российской Федерации от 09.07.1993 г. «Об авторском праве и смежных правах».

На основании приведенных правовых документов ведомства (министерства, объединения, корпорации и т. п.) разрабатывают нормативные документы (приказы, директивы, руководства, инструкции и др.), регламентирующие порядок использования и защиты информации в подведомственных организациях.

Очень важным правовым вопросом является установление юридического статуса КС и особенно статуса информации, получаемой с применением КС. Статус информации или ее правомочность служит основанием для выполнения (невыполнения) определенных действий. Например, в одних АСУ соответствующее должностное лицо имеет юридическое право принимать решения только на основании информации, полученной из АСУ. В других АСУ для принятия решения необходимо получить подтверждающую информацию по другим каналам. В одной и той же АСУ решение может приниматься как с получением подтверждающей

32

информации, так и без нее. Примером может служить организация перевода денег с помощью АСУ. До определенной суммы перевод осуществляется автоматически при поступлении соответствующей заявки. Для перевода крупной суммы выполняются дополнительные процедуры проверки правомочности такой операции. Для этого может быть затребована дополнительная информация, в том числе и по дублирующей системе, а окончательное решение о переводе денег может принимать должностное лицо.

Правовой статус информации устанавливается с учетом ее стоимости (важности) и степени достоверности, которую способна обеспечить компьютерная система.

Важной составляющей правового регулирования в области информационных технологий является установление ответственности граждан за противоправные действия при работе с КС. Преступления, совершенные с использованием КС или причинившие ущерб владельцам компьютерных систем, получили название компьютерных преступлений. В нашей стране 1 января 1997 года введен в действие новый Уголовный кодекс РФ. В него впервые включена глава № 28, в которой определена уголовная ответственность за преступления в области компьютерных технологий.

В статье 272 предусмотрены наказания за неправомерный доступ к компьютерной информации. За данное деяние предусмотрены наказания, лежащие в диапазоне от денежного штрафа в размере 200 минимальных зарплат до лишения свободы на срок до 5 лет. Отягощающими вину обстоятельствами являются совершение преступления группой лиц по предварительному сговору или организованной группой, либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети.

Статья 273 устанавливает ответственность за создание, использование и распространение вредоносных (вредительских) программ для ЭВМ. По этой статье предусмотрено наказание от штрафа в размере заработной платы или иного дохода осужденного за два месяца до лишения свободы на срок до семи лет (в зависимости от последствий).

В статье 274 определена ответственность за нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети. Нарушение правил эксплуатации лицом, имеющим доступ к ЭВМ, системе ЭВМ

2 В. И. Завгоролний |

33 |

или их сети, если это деяние причинило существенный вред, наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до 5 лет, либо обязательными работами на срок от ста восьмидесяти до двухсот часов. Если те же деяния повлекли тяжкие последствия, то предусмотрено лишение свободы на срок до 4 лет.

3.1.3. Структура государственных органов, обеспечивающих

безопасность информационных технологий

Выработку политики информационной безопасности, подготовку законодательных актов и нормативных документов, контроль над выполнением установленных норм обеспечения безопасности информации осуществляют государственные органы, структура которых приведена на рис.2.

Возглавляет государственные органы обеспечения информационной безопасности Президент РФ. Он руководит Советом Безопасности и утверждает указы, касающиеся обеспечения безопасности информации в государстве.

Общее руководство системой информационной безопасности, наряду с другими вопросами государственной безопасности страны, осуществляют Президент и Правительство Российской Федерации.

Органом исполнительной власти, непосредственно занимающимся вопросами государственной безопасности, является Совет Безопасности при Президенте РФ. В состав Совета Безопасности входит Межведомственная комиссия по информационной безопасности. Комиссия готовит указы Президента, выступает с законодательной инициативой, координирует деятельность руководителей министерств и ведомств в области информационной безопасности государства.

Рабочим органом Межведомственной комиссии по информационной безопасности является Государственная техническая комиссия при Президенте РФ. Эта комиссия осуществляет подготовку проектов законов, разрабатывает нормативные документы (Решения Государственной технической комиссии), организует сертификацию средств защиты информации (за исключением криптографических средств), лицензирование деятельности в об-

34

ласти производства средств защиты и обучения специалистов по защите информации [33,34]. Гостехкомиссия руководит аттестацией КС, предназначенных для обработки информации, представляющей государственную тайну, или управляющих экологически опасными объектами [35]. Она координирует и направляет деятельность государственных научно-исследовательских учреждений, работающих в области защиты информации, обеспечивает аккредитацию органов лицензирования и испытательных центров (лабораторий) по сертификации. Эта комиссия обеспечивает также работу Межведомственной комиссии по защите государственной тайны.

Рис. 2. Структура государственных органов, обеспечивающих проведение политики информационной безопасности в РФ

35

На Межведомственную комиссию по защите государственной тайны возложена задача руководства лицензированием предприятий, учреждений и организаций, связанных с использованием сведений, составляющих государственную тайну, с созданием средств защиты информации, а также оказанием услуг по защите гостайны. Кроме того, эта комиссия осуществляет координацию работы по организации сертификации средств защиты информации.

Федеральное агентство правительственной связи и информации при Президенте Российской Федерации (ФАПСИ) обеспечивает правительственную связь и информационные технологии государственного управления. Агентство осуществляет сертификацию всех средств, используемых для организации правительственной связи и информатизации государственного управления, а также лицензирует все предприятия, учреждения и организации, занимающиеся производством таких средств. Кроме того, в исключительном ведении ФАПСИ находятся вопросы сертификации и лицензирования в области криптографической защиты информации.

В министерствах и ведомствах создаются иерархические структуры обеспечения безопасности информации, которые, как правило, совпадают с организационной структурой министерства (ведомства). Называться они могут по-разному, но функции выполняют сходные.

3.2. Общая характеристика организационных методов защиты информации в КС

Законы и нормативные акты исполняются только в том случае, если они подкрепляются организаторской деятельностью соответствующих структур, создаваемых в государстве, в ведомствах, учреждениях и организациях. При рассмотрении вопросов безопасности информации такая деятельность относится к организационным методам защиты информации.

Организационные методы защиты информации включают меры, мероприятия и действия, которые должны осуществлять должностные лица в процессе создания и эксплуатации КС для обеспечения заданного уровня безопасности информации.

36

Организационные методы защиты информации тесно связаны

справовым регулированием в области безопасности информации.

Всоответствии с законами и нормативными актами в министерствах, ведомствах, на предприятиях (независимо от форм собственности) для защиты информации создаются специальные службы безопасности (на практике они могут называться и иначе). Эти службы подчиняются, как правило, руководству учреждения. Руководители служб организуют создание и функционирование систем защиты информации. На организационном уровне решаются следующие задачи обеспечения безопасности информации в КС:

•организация работ по разработке системы защиты инфор-

мации;

•ограничение доступа на объект и к ресурсам КС;

•разграничение доступа к ресурсам КС;

•планирование мероприятий;

•разработка документации;

•воспитание и обучение обслуживающего персонала и пользователей;

•сертификация средств защиты информации;

•лицензирование деятельности по защите информации;

•аттестация объектов защиты;

•совершенствование системы защиты информации;

•оценка эффективности функционирования системы защиты информации;

•контроль выполнения установленных правил работы в КС. Организационные методы являются стержнем комплексной

системы защиты информации в КС. Только с помощью этих методов возможно объединение на правовой основе технических, программных и криптографических средств защиты информации в единую комплексную систему. Конкретные организационные методы защиты информации будут приводиться при рассмотрении парирования угроз безопасности информации. Наибольшее внимание организационным мероприятиям уделяется при изложении вопросов построения и организации функционирования комплексной системы защиты информации.

37

Контрольные вопросы

1. Перечислите задачи государства в области безопасности информации.

2.Охарактеризуйте основные законы РФ, регулирующие отношения в области информационных технологий.

3.Назовите государственные органы, обеспечивающие безопасность информационных технологий, и решаемые ими задачи.

4.Дайте общую характеристику организационным методам защиты информации в КС.

ГЛАВА 4

Защита информации в КС от случайных угроз

4.1.Дублирование информации

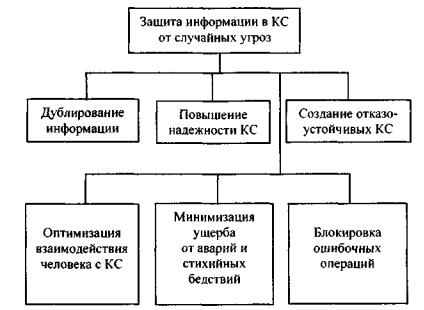

Для блокирования (парирования) случайных угроз безопасности информации в компьютерных системах должен быть решен комплекс задач (рис. 3).

Дублирование информации является одним из самых эффективных способов обеспечения целостности информации. Оно обеспечивает защиту информации как от случайных угроз, так и от преднамеренных воздействий.

В зависимости от ценности информации, особенностей построения и режимов функционирования КС могут использоваться различные методы дублирования, которые классифицируются по различным признакам [43].

По времени восстановления информации методы дублирования могут быть разделены на:

•оперативные;

•неоперативные.

Коперативным методам относятся методы дублирования информации, которые позволяют использовать дублирующую информацию в реальном масштабе времени. Это означает, что переход к использованию дублирующей информации осуществляется за время, которое позволяет выполнить запрос на использование

38

информации в режиме реального времени для данной КС. Все методы, не обеспечивающие выполнения этого условия, относят к неоперативным методам дублирования.

Рис. 3. Задачи защиты информации в КС от случайных угроз

По используемым для целей дублирования средствам методы дублирования можно разделить на методы, использующие:

•дополнительные внешние запоминающие устройства (блоки);

•специально выделенные области памяти на несъемных машинных носителях;

•съемные носители информации.

По числу копий методы дублирования делятся на:

•одноуровневые;

•многоуровневые.

Как правило, число уровней не превышает трех.

По степени пространственной удаленности носителей основной и дублирующей информации методы дублирования могут быть разделены на следующие методы:

39

•сосредоточенного дублирования;

•рассредоточенного дублирования

Для определенности целесообразно считать методами сосредоточенного дублирования такие методы, для которых носители с основной и дублирующей информацией находятся в одном помещении. Все другие методы относятся к рассредоточенным.

В соответствии с процедурой дублирования различают методы:

•полного копирования;

•зеркального копирования;

•частичного копирования;

•комбинированного копирования.

При полном копировании дублируются все файлы.

При зеркальном копировании любые изменения основной информации сопровождаются такими же изменениями дублирующей информации. При таком дублировании основная информация и дубль всегда идентичны.

Частичное копирование предполагает создание дублей определенных файлов, например, файлов пользователя. Одним из видов частичного копирования, получившим название инкрементного копирования, является метод создания дублей файлов, измененных со времени последнего копирования.

Комбинированное копирование допускает комбинации, например, полного и частичного копирования с различной периодичностью их проведения.

Наконец, по виду дублирующей информации методы дублирования разделяются на:

•методы со сжатием информации;

•методы без сжатия информации.

Вкачестве внешних запоминающих устройств для хранения дублирующей информации используются накопители на жестких магнитных дисках и магнитных лентах. Накопители на жестких магнитных дисках применяются обычно для оперативного дублирования информации.

Наиболее простым методом дублирования данных в КС является использование выделенных областей памяти на рабочем диске. В этих областях дублируется наиболее важная системная информация. Например, таблицы каталогов и таблицы файлов дуб-

40