1.Иб………………………………………………………………………………………………9

2.СМИБ………………………………………………………………………………………….13

3.Обзор МС по ИБ……………………………………………………………………………...15

4.Документация в области ИБ…………………………………………………………………19

5.Стандарт ISO/IEC 27001:2005……………………………………………………………….22

5.1 Раздел 0. «Введение»……………………………………………………………………..22

5.2 Раздел 1. «Область применения»………………………………………………………24

5.3 Раздел 4. «Система менеджмента информационной безопасности»…………………..25

5.4 Раздел 5. «Ответственность руководства»………………………………………………28

5.5 Раздел 6. «Внутренние аудиты СМИБ»…………………………………………………29

5.6 Раздел 7. «Анализ СМИБ со стороны руководства»……………………………………30

5.7 Раздел 8. «Улучшение СМИБ»…………………………………………………………31

5.8 Приложения……………………………………………………………………………….33

6.Политика ИБ, инфраструктура………………………………………………………………37

7.Управление активами………………………………………………………………………...40

8.Риски ИБ………………………………………………………………………………………41

9.Схемы внедрения и сертификации СМИБ………………………………………………….45

10. Практическая часть…………………………………………………………………………47

ЗАКЛЮЧЕНИЕ…………………………………………………………………………………49

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ…………………………………………50

ПРИЛОЖЕНИЕ А. Копия сертификата………………………………………………………51

ТЕРМИНЫ, ОПРЕДЕЛЕНИЯ И ОБОЗНАЧЕНИЯ

В отчете применяются следующие термины и определения:

Активы – что-либо, имеющее ценность для организации.

Анализ риска – систематический процесс определения величины риска.

Атака – попытка разрушить, подвергнуть воздействию, изменить, заблокировать или получить несанкционированный доступ к активам или несанкционированно воспользоваться активами.

Воздействие – результат нежелательного инцидента информационной безопасности.

Достоверность – свойство соответствия предусмотренному поведению и результатам.

Доступность – свойство быть доступным и применимым по требованию уполномоченного субъекта.

Защитная мера – сложившаяся практика, процедура или механизм обработки риска.

Информационный актив – знания или данные, имеющие ценность для организации.

Информационная безопасность – защита конфиденциальности, целостности и доступности информации.

Инцидент информационной безопасности – любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.

Примеры инцидентов ИБ:

утрата услуг, оборудования или устройств;

системные сбои или перегрузки;

ошибки пользователей;

несоблюдение политик или рекомендаций;

нарушение физических мер защиты;

неконтролируемые изменения систем;

сбои программного обеспечения и отказы технических средств;

нарушение правил доступа.

Конфиденциальность – означает, что информация не может быть доступна или раскрыта неуполномоченным лицам, субъектам или процессам.

Менеджмент риска – полный процесс идентификации, контроля, устранения или уменьшения последствий опасных событий, которые могут оказать влияние на ресурсы информационно-телекоммуникационных технологий.

Меры/средства контроля – средства управления риском.

Неотказуемость – способность удостоверять имевшее место действие или событие так,

чтобы эти события или действия не могли быть позже отвергнуты.

Обработка риска – процесс выбора и осуществления мер по модификации риска.

Остаточный риск – риск, остающийся после его обработки.

Оценка риска – процесс, объединяющий идентификацию риска, анализ риска и оценивание риска.

Политика – общая цель и направление, официально высказанные руководством.

Риск – комбинации вероятностей события и его последствий.

Система менеджмента информационной безопасности – часть общей системы менеджмента, основанной на подходах к деловому риску, предназначенная для учреждения, внедрения, управления, мониторинга, поддержания и улучшения информационной безопасности.

Средство обработки информации – любая система обработки информации, сервис или инфраструктура, или их физические места размещения.

Угроза – потенциальная причина нежелательного инцидента, который может привести к ущербу системы или организации.

Уязвимость – непрочность/недостаток активов или мер контроля, которые могут спровоцировать угрозу.

Целостность – означает защиту точности и полноты активов.

В отчете применяются следующие обозначения:

ИБ – информационная безопасность;

ИСМ – интегрированные системы менеджмента;

ИТ – информационные технологии;

ИТТ – информационные и телекоммуникационные технологии;

КД – корректирующие действия;

МС – международный стандарт;

НМА – нематериальные активы;

НСД – несанкционированный доступ;

НТД – нормативно-техническая документация;

ПД – предупреждающие действия;

РФ – Российская Федерация;

СМИБ – система менеджмента информационной безопасности;

УК РФ – уголовный кодекс РФ;

ФЗ – федеральный закон;

ФСБ – Федеральная служба безопасности РФ;

ФСТЭК – Федеральная служба по техническому и экспортному контролю;

ЦБР – Центральный банк РФ;

ЭВМ – электронная вычислительная машина.

ВВЕДЕНИЕ

В период с 27 июля по 31 августа 2011 года я проходила летнюю производственную практику на базе Представительства Ассоциации по сертификации «Русский Регистр» в г. Екатеринбурге – ООО «Русский Регистр – Уральское Качество» по изучению стандарта ISO/IEC 27001, разработке и внедрению систем менеджмента информационной безопасности.

Во время прохождения практики передо мной стояла задача самостоятельно изучить стандарт, а также пройти учебный курс по данному стандарту.

В период с 21 по 24 июля 2011 года в конференц-зале отеля Вознесенский по адресу – улица Мамина Сибиряка, 52 был проведен учебный курс на тему: «Разработка и внедрение систем менеджмента информационной безопасности, основанных на требованиях МС ISO/IEC 27001:2005» для Уральского Центра Систем Безопасности и партнеров на базе Ассоциации по сертификации «Русский Регистр». Организатором мероприятия являлось Представительство Ассоциации по сертификации «Русский Регистр» в г. Екатеринбурге – ООО «Русский Регистр – Уральское Качество». Лектор курса – ведущий аудитор по стандартам ISO9001, ISO13485, ISO/IEC 27001 Ассоциации по сертификации «Русский Регистр» Звягин Игорь Михайлович.

Цель курса – предоставление слушателям знаний и навыков, необходимых для разработки и внедрения систем менеджмента информационной безопасности, соответствующих ISO/IEC 27001:2005.

Методологической базой курса являлись международные стандарты ISO/IEC 27001:2005, ISO/IEC 27002:2005, ISO/IEC 27005:2008, ISO/IEC 20000:2005, ISO/IEC 18045:2005.

В рамках курса предполагалось изучение основных положений и терминологии, требований международного стандарта ISO/IEC 27001:2005 и национальных НТД РФ.

Учебным курсом было предусмотрено выполнение практических занятий, тестов по итогам каждого учебного дня и итогового теста в объеме двух академических часов. Слушатели, выполнившие требования по периодической оценке и успешно сдавшие итоговый тест, получили сертификаты об успешном завершении курса установленного образца.

Эпиграфами к программе учебного курса на тему: «Разработка и внедрение систем менеджмента информационной безопасности, основанных на требованиях международного стандарта ISO/IEC 27001:2005» явились следующие:

«Кто владеет информацией – тот владеет миром» – Уинстон Черчилль;

«Именно то, как Вы собираете, организуете и используете информацию, определяет, победите Вы или проиграете» – Билл Гейтс;

«Бережёного Бог бережёт» – Русская пословица.

В настоящем курсе рассматривался комплекс вопросов информационной безопасности, необходимых для понимания проблемы и создания эффективной системы менеджмента информационной безопасности. Создание СМИБ – это процесс, который требует четкого изучения предметной области (требований), целей внедрения СМИБ и выбора системы сертификации СМИБ.

База создания СМИБ – международный стандарт ISO/IEC 27001:2005 «Информационные технологии — Методы обеспечения безопасности — Системы менеджмента информационной безопасности. Требования». Дополнительно рассматриваются МС серии 13000, 18000, 19000, 20000, 27000, национальные НТД (ФСБ, ФСТЭК, ЦБР) в области ИБ.

Информационная безопасность

В настоящее время информация является одним из ключевых, но, к сожалению, недооцененным ресурсом организаций. Вся информация, которой владеет и управляет организация, подвергается угрозам от атак, ошибок, окружающей среды и поэтому зависит от свойственной ей при использовании уязвимости.

Информация – активы, которые, как и другие важные корпоративные активы, необходимы для деятельности организации и поэтому требуют соответствующей защиты.

Информация может храниться в разных формах, в том числе: в цифровой форме (файлы с данными хранятся на электронных или оптических носителях), физической форме (на бумаге), а также как не представленная информация в виде знаний сотрудников. Информация может передаваться различными средствами, включая: курьера, электронные или устные сообщения, и при этом она всегда должна быть должным образом защищена.

Термин информационная безопасность, как правило, базируется на информации, рассматриваемой в качестве активов, которые имеют ценность; эта ценность требует подходящей защиты, например, от потери доступности, конфиденциальности и целостности. Катализатором деловой эффективности служит своевременное обеспечение точной и полной информацией уполномоченных лиц.

Применительно к информационной безопасности в курсе были использованы следующие цитаты:

Слово не воробей – вылетит, не поймаешь;

Хороша ложка к обеду;

Из крошек кучка, из капель море.

Для того, чтобы организация достигла своих целей, поддерживала и совершенствовала свое нормативно-правовое соответствие и свой имидж, важно эффективно осуществлять защиту информационных активов посредством определения, поддержания и улучшения информационной безопасности.

Рейтинг угроз согласно статистики:

1 место – вирусные эпидемии;

2 место – сотрудники;

3 место – утечка информации.

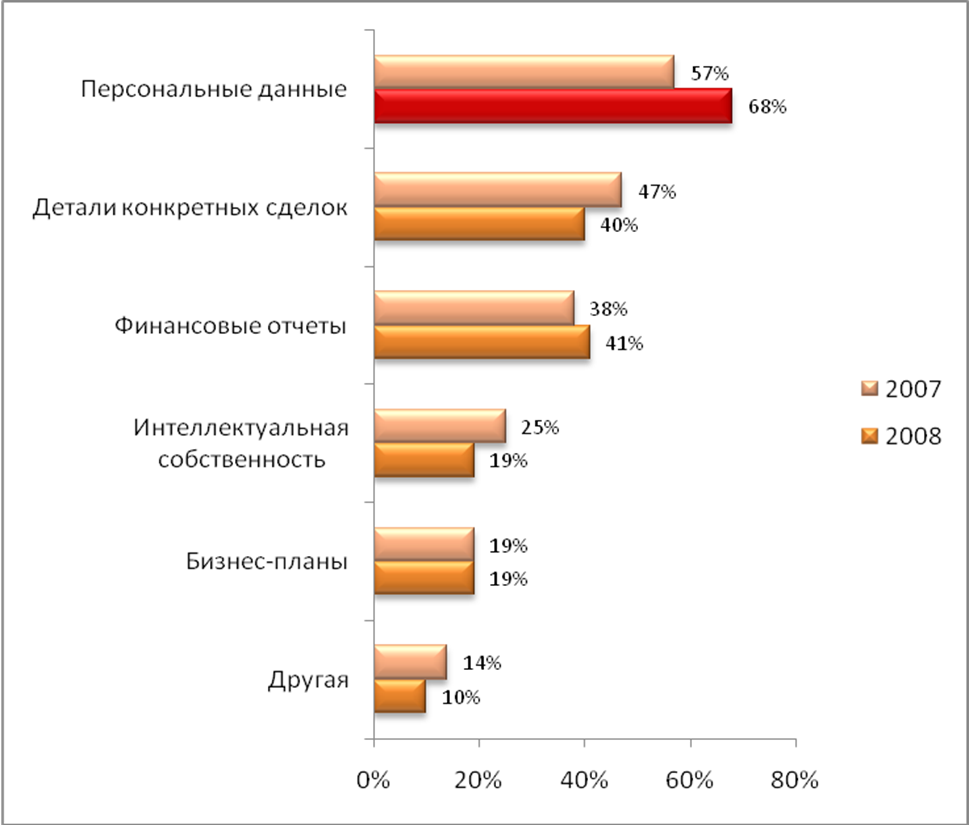

Наиболее подверженная рискам информация приведена на рисунке 1.

Рисунок 1 – Наиболее подверженная рискам информация

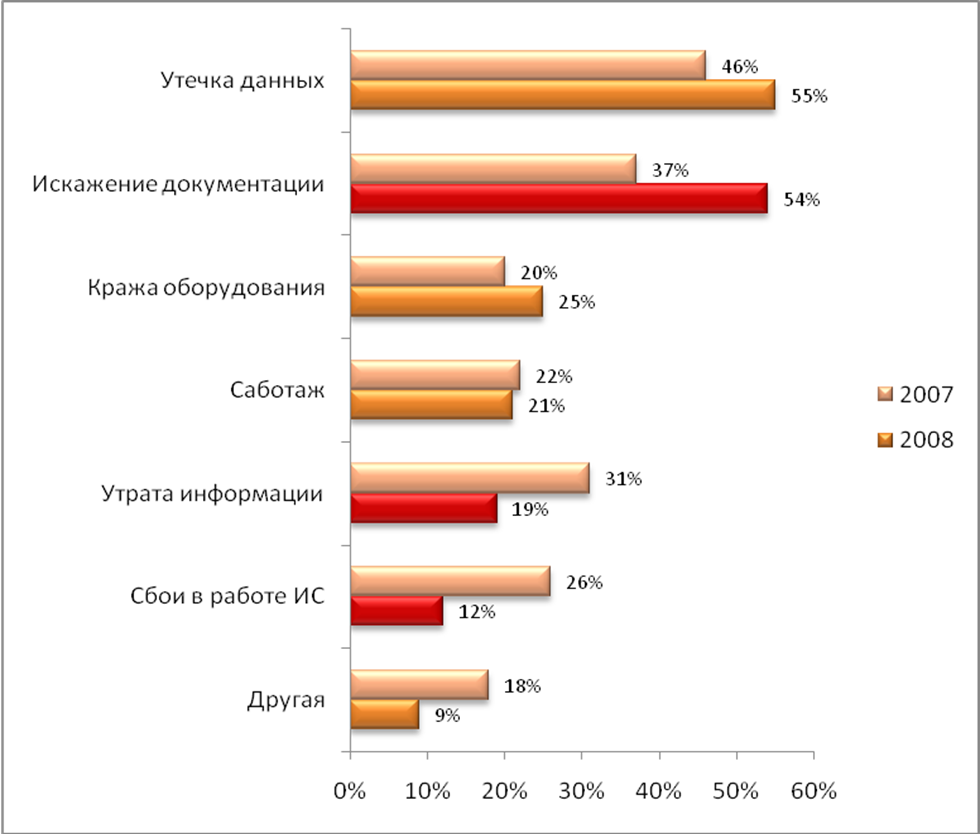

Наиболее распространенные инсайдерские угрозы приведены на рисунке 2.

Рисунок 2 – Инсайдерские угрозы

Каналы утечки приведены на рисунке 3.

Рисунок 3 – Каналы утечки

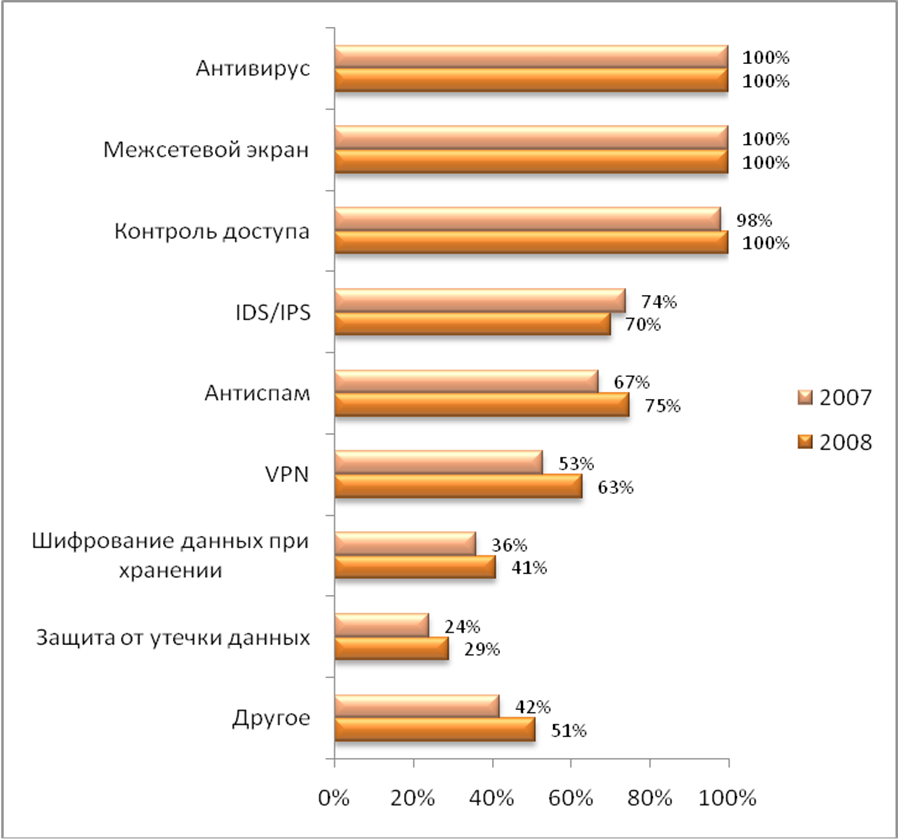

Наиболее эффективные средства защиты приведены на рисунке 4.

Рисунок 4 – Средства защиты

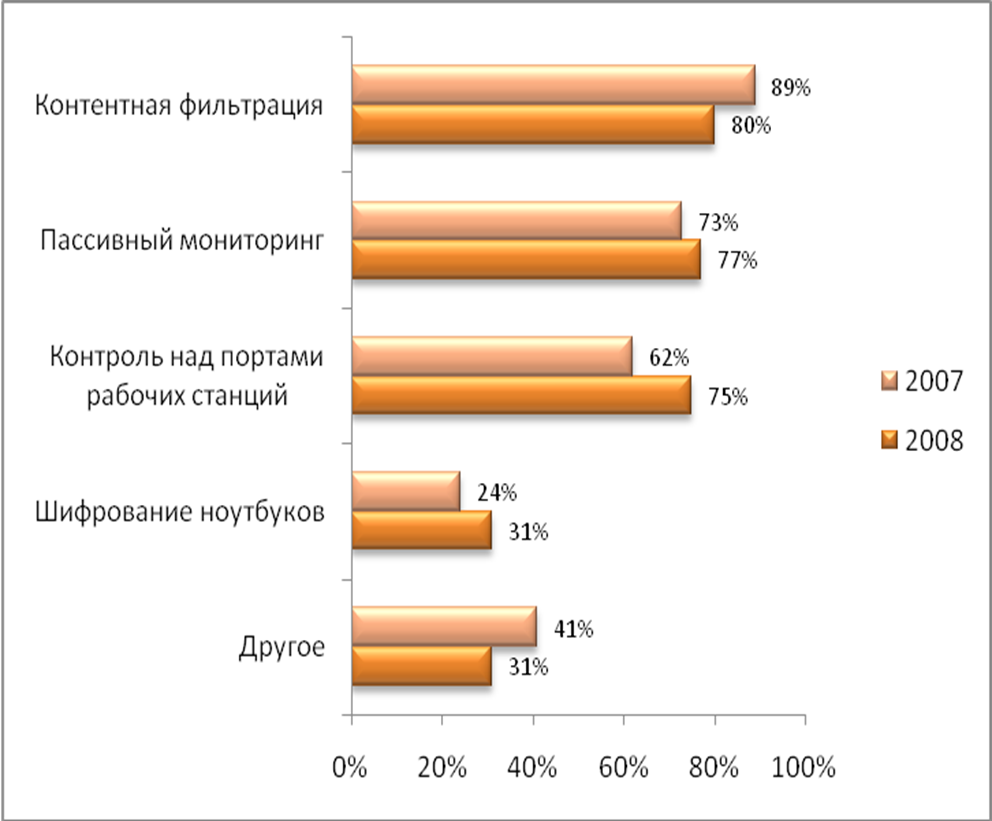

Наиболее эффективные методы защиты приведены на рисунке 5.

Рисунок 5 – Методы защиты

Ущерб Российских компаний от мошенничества проиллюстрирован на рисунке 6.

Рисунок 6 – Ущерб от мошенничества

Требования к ИБ устанавливаются:

МС:

Сертифицирующий стандарт ISO 27001:2005;

Рекомендации («лучшие практики») ISO 27002:2007;

Устанавливаются Законодательной властью:

Указы Президента (Указ № 188, Указ № 351…);

Устанавливаются надзорными органами:

ЦБР;

Устанавливаются контрагентами:

Соглашение о конфиденциальности («Газпром», «Связьинвест»);

Устанавливаются организацией:

Политика в области СМИБ;

Политики ИБ (антивирусы, съемные носители, доступ в офисы…).

Система менеджмента информационной безопасности

Одним из наиболее эффективных инструментов управления и защиты информации является система менеджмента информационной безопасности, построенная на базе модели МС ИСО/МЭК 27001:2005.

Настоящий МС был подготовлен с целью создания модели для внедрения, реализации, эксплуатации, мониторинга, анализа, поддержки и совершенствования СМИБ. Применение СМИБ должно быть стратегическим решением организации. На проектирование и внедрение СМИБ организации оказывают влияние ее потребности и цели, требования безопасности, применяемые процессы, а также размер и структура организации. Все эти объекты и поддерживающие их системы, как ожидается, будут изменяться во времени. Предполагается, что СМИБ будет также изменяться в соответствии с потребностями организации, то есть более простые ситуации потребуют более простых решений СМИБ.

Основные факторы реализации СМИБ:

законодательные – требования действующего национального законодательства в части ИБ, международные требования;

конкурентные – соответствие уровню, элитарность, защита своих НМА, превосходство;

анти-криминальные – защита от рейдеров («белых воротничков»), предупреждение НСД и скрытого наблюдения, сбор доказательств для разбирательств.

В качестве практических замечаний об итогах 2009 года рассказал начальник Бюро специальных технических мероприятий Министерства внутренних дел РФ Борис Мирошников. По его словам, в прошлом году было зарегистрировано более 14 тысяч преступлений в области ИТ, что на 2000 больше, чем в 2007 году. Из этого числа до стадии уголовных дел было доведено 5572 преступления, что на 21,4 % превышает показатель 2008 года.

5638 уголовных дел в 2008 году было доведено до суда по статье 272 УК РФ («Неправомерный доступ к компьютерной информации»), 1359 дел по статье 273 УК РФ («Создание, использование и распространение вредоносных программ для ЭВМ»), восемь уголовных дел по статье 274 («Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»). Помимо всего прочего, в 2008 году было зафиксировано 1078 преступлений по статье 159 («Мошенничество») и заведено 620 уголовных дел, что на 66 % больше, чем в 2008 году.

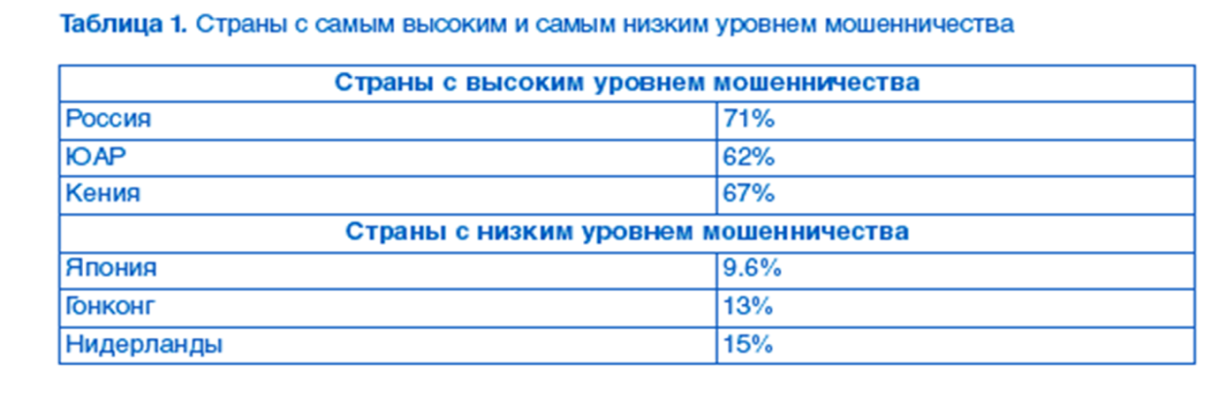

На рисунке 7 приведены страны с самым высоким и самым низким уровнем мошенничества.

Рисунок 7 – Страны с самым высоким и самым низким уровнем мошенничества

Обзор МС по ИБ

Обзор МС по ИБ. Серия 27000:

ISO/IEC 27000:2009 «Информационные технологии. Методы обеспечения безопасности. Системы управления информационной безопасностью. Общие положения и словарь»;

ISO/IEC 27001:2005 «Информационные технологии. Методы обеспечения безопасности. Системы управления информационной безопасностью. Требования». Базовый (сертифицирующий) стандарт. Разработан Joint Technical Committee ISO JTC 1, «Information technology», 16 Subcommittee SC27, «Security techniques». Основан на методологии цикла PDCA Шухарта-Деминга.

Содержит 8 разделов, 3 приложения, обязательное приложение «А» включает 11 разделов (А5 – А15), содержащих перечень целей управления и соответствующих средств управления.

Исключения из требований разделов 4 – 8 не допускаются, возможно (при наличии достаточных оснований) исключение из требований Приложения «А»;

ISO/IEC 27002:2005 (ранее ISO 17799:2005) «Информационные технологии. Методы обеспечения безопасности. Практические правила управления информационной безопасностью».

Этот стандарт «лучшей практики», свод рабочих рекомендаций для построения и развития СМИБ. Содержит рекомендации «могут», «следует»;

ISO/IEC 27005:2011 «Информационные технологии. Методы обеспечения безопасности. Управление рисками информационной безопасности».

Стандарт взаимоувязан с ISO/IEC 27001:2005 и ISO/IEC 27002:2005, содержит схему процесса менеджмента рисков ИБ, подробное описание этапов процесса (анализа, оценки, обработки, принятия, мониторинга).

Содержит 10 разделов и 7 приложений (A, B, C, D, E, F ,G).

Этот стандарт – практическое руководство по построению системы менеджмента рисков в организации, «лучшая практика».

ISO 27005:2011 подвергся ревизии, главным образом, с целью приведения его в соответствие с международным стандартом ISO 31000, определяющим общие требования по управлению рисками.

ISO/IEC 27005:2011 содержит:

концепции, модели и терминологию в области управления информационными рисками;

пошаговое описание процесса управления рисками;

описание методов оценки и обработки рисков информационной безопасности;

ISO/IEC 27006:2007 «Информационные технологии. Методы обеспечения безопасности. Требования к органам аудита и сертификации систем управления информационной безопасностью».

Стандарт взаимоувязан с ISO/IEC 17021:2006 «Оценка соответствия. Требования к органам, осуществляющим аудит и сертификацию систем менеджмента» и ISO/IEC 27001:2005.

Стандарт содержит требования к органам по сертификации (независимость, открытость, компетентность, беспристрастность, конфиденциальность…) и требования к процессу сертификации (в том числе к рабочим и отчетным документам).

Содержит 10 разделов и 4 приложения (A1 - A4);

ISO 27799:2008 «Информатизация здоровья. Управление ИБ для здравоохранения»;

ISO/IEC 27011:2008 «Информационные технологии. Методы обеспечения безопасности. Практические правила управления ИБ для телекоммуникационных организаций, основанные на ISO/IEC 27002»;

ISO/IEC TR 13569:2005 «Финансовые услуги. Рекомендации по информационной безопасности».

Серия 18000:

ISO/IEC 18044:2004 «Информационные технологии. Методы обеспечения безопасности. Управление инцидентами информационной безопасности».

Стандарт взаимоувязан с ISO/IEC 13335-1:2004 «Методы и средства обеспечения безопасности ИТ – Менеджмент безопасности информационных и коммуникационных технологий – Часть 1: Понятия и модели для менеджмента безопасности информационных и коммуникационных технологий» и ISO/IEC 17799:2000 «Информационная технология – Практические правила менеджмента информационной безопасности».

Стандарт содержит рекомендации по построению системы менеджмента инцидентов ИБ. Стандарт содержит 11 разделов и 2 приложения;

ISO/IEC 18045:2005 «Информационные технологии. Методы обеспечения безопасности. Методы оценки информационной безопасности».

Этот стандарт «сопровождает» стандарт ISO/IEC 15408:2005 «Информационные технологии. Методы обеспечения безопасности. Критерии оценки безопасности информа-

ционных технологий»;

ISO/IEC 18028 «Информационная технология – Методы и средства обеспечения безопасности – Безопасность информационной сети» (все части);

ISO/IEC 18033 «Информационная технология – Методы и средства обеспечения безопасности – Алгоритмы шифрования» (все части).

Серия 13000:

ISO/IEC 13335-1:2004 «Информационная технология. Руководство по управлению ИБ. Часть 1: Концепции и модели менеджмента безопасности информационных и телекоммуникационных технологий».

Стандарт представляет собой руководство по управлению безопасностью информационных и телекоммуникационных технологий (ИТТ). Целью стандарта является формирование общих понятий и моделей управления безопасностью ИТТ. Приведенные в нем положения носят общий характер и применимы к различным методам управления и организациям;

ISO/IEC TR 13335-5:2001 «Информационная технология. Руководство по управлению ИБ. Часть 5: Руководство по менеджменту безопасности сети».

Серия 19000:

ISO 19011-2003 «Руководящие указания по аудиту систем менеджмента качества и/или систем экологического менеджмента»:

применяется для внутренних аудитов (1-й стороны);

применяется для внешних аудитов (2-й стороны и 3-й стороны);

при внедрении и сертификации ИСМ пользователь сам решает вопрос о проведении раздельных аудитов или комплексного аудита;

пользователь может рассматривать применение руководящих указаний настоящего стандарта к другим видам аудитов, включая аудиты других систем менеджмента;

«технический эксперт»: лицо, предоставляющее аудиторской группе свои знания или опыт по специальному вопросу.

Серия 20000:

ISO/IEС 20000-1:2005 «Информационная технология. Управление услугами. Часть 1. Общие положения и словарь».

Содержит требования по управлению обеспечением ИБ.

Стандарт ссылается на ISO/IEC 17799:2005 как на руководство по управлению информационной безопасностью.

Важно, что требования ISO/IEС 20000-1:2005 (п. 3.4.6) установлены в отношении политик ИБ, менеджмента рисков, управлением инцидентами ИБ, взаимодействия с внешними организациями, проведения анализа со стороны руководства и улучшения.

Документация в области ИБ

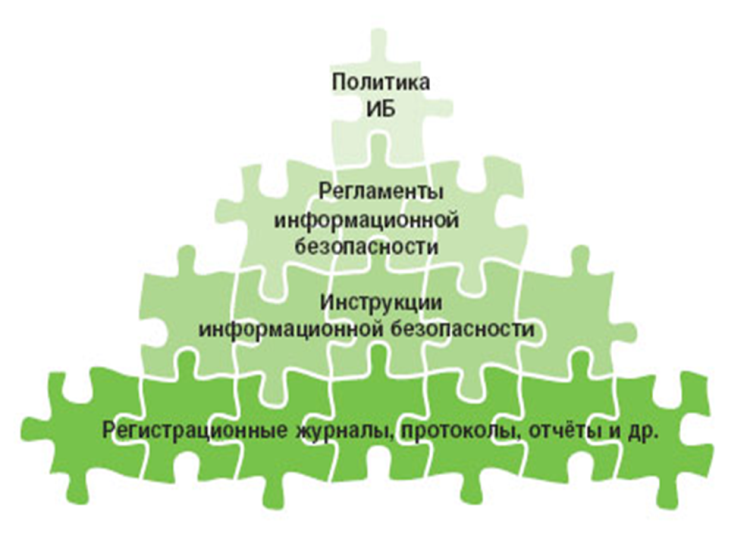

Структура документации изображена на рисунке 8.

Рисунок 8 – Структура документации в области ИБ

Основные нормативные документы в области ИБ:

Доктрина ИБ:

«Доктрина информационной безопасности Российской Федерации» № Пр-1895 от 09.09.2000 г.

Федеральные законы:

ФЗ № 149 от 27 июля 2006 г. «Об информации, информационных технологиях и о защите информации»;

ФЗ № 152 от 27 июля 2006 г. «О персональных данных»;

ФЗ № 16 от 9 февраля 2007 г. «О транспортной безопасности»;

ФЗ № 98 от 29 июля 2004 г. «О коммерческой тайне»;

ФЗ № 126 от 7 июля 2003 г. «О связи»;

ФЗ № 77 от 7 июля 2003 г. «О ведомственной охране»;

ФЗ № 218 от 30 декабря 2004 г. «О кредитных историях»;

Прочие (более 80 ФЗ, в той или иной мере касаются вопросов защиты тайны, в них упоминаются несколько видов информации ограниченного доступа).

Национальные регуляторы. ФСБ:

ПКЗ-2005. Положение утверждено приказом ФСБ России от 09.02.2005 г. № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации

шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)». Зарегистрировано в Минюсте России 03.03.2005 г. № 6382.

Положение регулирует отношения, возникающие при разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну. Данное Положение не регулирует отношения, связанные с экспортом и импортом вышеназванных средств, и не распространяется на использование шифровальных (криптографических) средств зарубежного производства; методические материалы открытого характера, предназначенные для определения методов и способов защиты с использованием криптосредств персональных данных.

В соответствии с Положением об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденным постановлением Правительства Российской Федерации от 17 ноября 2007 г. № 781, 8 Центром ФСБ России разработаны следующие методические материалы открытого характера, предназначенные для определения методов и способов защиты с использованием криптосредств персональных данных при их обработке в информационных системах персональных данных.

Национальные регуляторы. ФСТЭК:

руководящий документ. «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации». Решение председателя Гостехкомиссии России от 30 марта 1992 года;

руководящий документ. «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». Решение председателя Гостехкомиссии России от 30 марта 1992 года;

руководящий документ. «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей»;

руководящий документ. «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации». Решение председателя Гостехкомиссии России от 25 июля 1997 г.;

«специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)», утверждены приказом ГТК от 30.08.2002 №

282;

«порядок проведения классификации информационных систем ПД» (Приказ ФСТЭК России, ФСБ России и Мининформсвязи России от 13.02.2008 г., № 55/86/20);

«рекомендации по обеспечению безопасности персональных данных при их обработке, в информационных системах персональных данных» (утверждены 15 февраля 2008 г. ФСТЭК);

«методика определения актуальных угроз безопасности персональных данных при их обработке, в информационных системах персональных данных» (утверждена 14 февраля 2008 г. ФСТЭК);

«базовая модель угроз безопасности персональных данных при их обработке, в информационных системах персональных данных» (утверждена 15 февраля 2008 г. ФСТЭК);

«основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных» (утверждены 15 февраля 2008 г. ФСТЭК).

Национальные регуляторы. ЦБР:

стандарт Банка России СТО БР ИББС-1.0-2008 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения»;

стандарт Банка России СТО БР ИББС-1.1-2007 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Аудит информационной безопасности»;

стандарт Банка России СТО БР ИББС-1.2-2007 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0-2006»;

стандарт Банка России СТО БР ИББС-2.0-2007 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методические рекомендации по документации в области обеспечения информационной безопасности в соответствии с требованиями СТО БР ИББС-1.0».

Стандарт ISO/IEC 27001:2005

Структура ISO/IEC 27001:2005 приведена на рисунке 9.

Рисунок 9 – Структура ISO/IEC 27001:2005