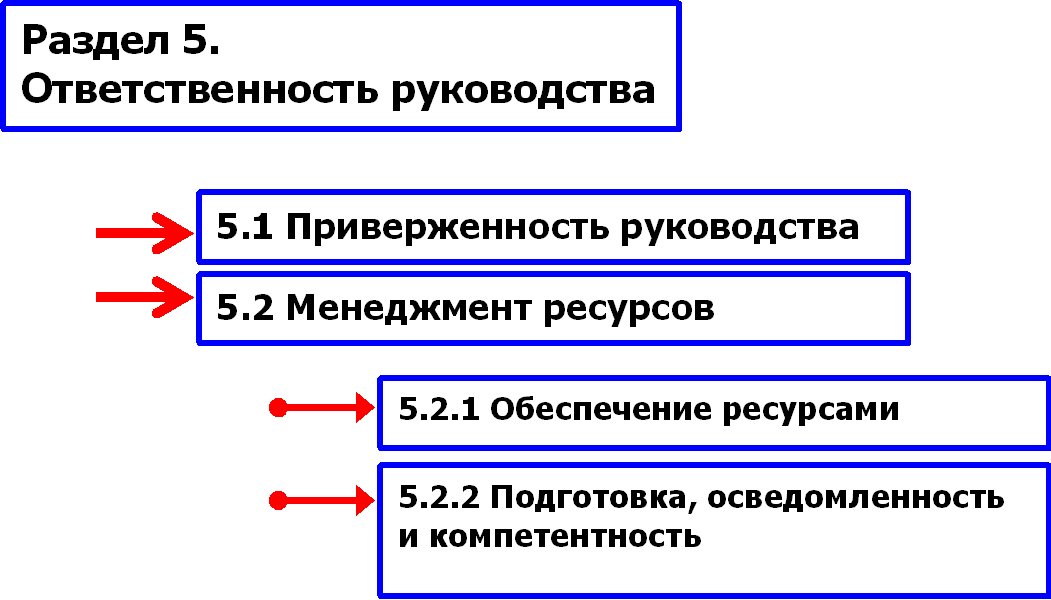

Раздел 5. «Ответственность руководства»

Структура пятого раздела приведена на рисунке 12.

Рисунок 12 – Структура раздела 5

Высшее руководство должно демонстрировать свою приверженность созданию, внедрению, функционированию, мониторингу, анализу, поддержке и улучшению СМИБ.

Организация должна определить и выделить ресурсы.

Организация должна гарантировать, чтобы весь персонал, на который возложены обязанности, определенные в рамках СМИБ, является достаточно компетентным для выполнения требуемых задач.

Организация должна также гарантировать, чтобы весь соответствующий персонал

был осведомлен об актуальности и важности своей деятельности в сфере ИБ, и о том, какой вклад они вносят в достижение целей СМИБ.

5.5 Раздел 6. «Внутренние аудиты СМИБ»

Аудит – «систематический, независимый и документированный процесс получения свидетельств аудита и объективного их оценивания с целью установления степени выполнения согласованных критериев аудита».

Внутренние аудиты, иногда называемые «аудитами первой стороной», проводятся обычно самой организацией или от ее имени, для внутренних целей и могут служить основанием для декларации о соответствии...

Критерии аудита – «совокупность политик, процедур или требований».

Свидетельство аудита – «записи, изложение фактов или другая информация, которая связана с критериями аудита и может быть проверена». Свидетельства аудита могут быть качественными или количественными.

Аудитор – «лицо, обладающее компетентностью для проведения аудита».

Компетентность – «продемонстрированные личные качества и способность применять свои знания и умения».

Технический эксперт – «лицо, предоставляющее аудиторской группе специальные знания или опыт».

Организация должна проводить внутренние аудиты СМИБ через запланированные интервалы времени с целью определения того, что цели и средства управления, процессы и процедуры СМИБ соответствуют требованиям настоящего МС и применимому законодательству или нормативным требованиям; соответствуют выявленным требованиям ИБ; эффективно внедрены и поддерживаются в рабочем состоянии; выполняются, как ожидалось.

В документированной процедуре должны быть определены ответственность и требования по планированию и проведению аудита, а также документированию результатов и поддержанию записей в рабочем состоянии.

ISO 19011:2002, Руководящие указания по аудиту систем менеджмента качества и/или экологического менеджмента, может предоставить полезные указания при проведении внутренних аудитов СМИБ.

Сопровождающие и наблюдатели могут сопровождать аудиторскую группу, но они не являются ее членами. Они не должны влиять или вмешиваться в проведение аудита. Если сопровождающие были назначены проверяемой организацией, то они должны помогать аудиторской группе и действовать по просьбе руководителя аудиторской груп-

пы.

Вступительное совещание должно проводиться с участием руководства проверяемой организации или, если применимо, лиц, ответственных за функции или про-

цессы, подлежащие проверке.

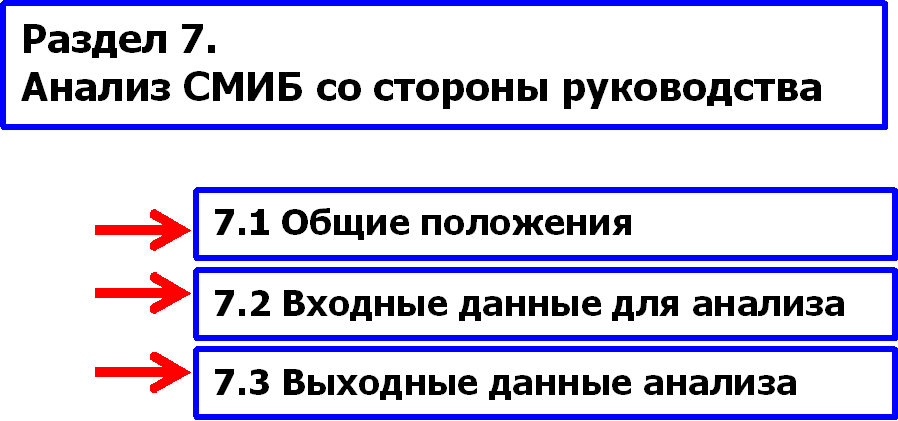

5.6 Раздел 7. «Анализ СМИБ со стороны руководства»

Структура седьмого раздела приведена на рисунке 13.

Рисунок 13 – Структура 7 раздела

Руководство должно анализировать СМИБ организации через запланированные интервалы времени (по крайней мере, один раз в год), чтобы гарантировать ее постоянную пригодность, адекватность и результативность.

Результаты анализа должны быть четко документированы и записи поддерживаться в рабочем состоянии.

Входные данные для анализа со стороны руководства должны включать информацию о:

результатах аудитов и анализа СМИБ;

обратной связи от заинтересованных сторон;

методах, продукции или процедурах, которые могли бы использоваться в организации для улучшения работы и результативности СМИБ;

статусе предупреждающих и корректирующих действий;

уязвимостях или угрозах, которые не были адекватно рассмотрены в процессе

предыдущей оценки риска;

результатах измерений результативности;

действиях, предпринятых после проведения предыдущего анализа со стороны руководства;

– любых изменениях, которые могли бы повлиять на СМИБ;

рекомендациях по улучшению.

Выходные данные анализа со стороны руководства должны включать любые решения и действия, имеющие отношение к следующему:

повышению результативности СМИБ;

обновлению методики оценки риска и плана обработки риска;

изменению процедур и средств управления, которые влияют на ИБ, по мере необходимости, с целью обеспечения реагирования на внутренние или внешние события, которые могут негативно повлиять на СМИБ;

потребностям в ресурсах;

улучшению способов измерения результативности средств управления.

Только техническими средствами создать эффективную СМИБ нельзя.

Успешное решение комплекса задач, возложенных на СМИБ, зависит на:

40 % от проводимых организационных мероприятий;

30 % от морально-нравственного состояния и общекультурного уровня пользователя;

30 % от технических решений.

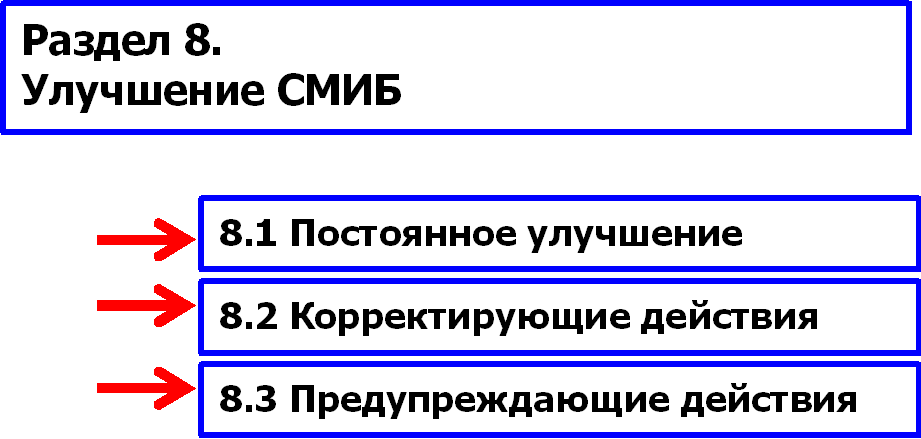

5.7 Раздел 8. «Улучшение СМИБ»

Структура восьмого раздела приведена на рисунке 14.

Рисунок 14 – Структура раздела 8

Организация должна постоянно повышать результативность СМИБ посредством использования политики и целей ИБ, результатов аудитов, анализа событий, выявленных

в результате мониторинга, корректирующих и предупреждающих действий и анализа со

стороны руководства.

Корректирующие действия.

Организация должна предпринимать действия для устранения причины несоответствий требованиям СМИБ, чтобы предупредить их повторение.

Документированная процедура по корректирующим действиям должна определять требования по:

идентификации несоответствий;

определению причин несоответствий;

оценке необходимости действий, гарантирующих исключение появления повторных несоответствий;

определению и осуществлению необходимого корректирующего действия;

ведению записей результатов предпринятого действия;

анализу предпринятого корректирующего действия.

Предупреждающие действия.

Организация должна определить действия для устранения причин потенциальных несоответствий требованиям СМИБ, чтобы предупредить их появление. Предпринимаемые предупреждающие действия должны соответствовать уровню ущерба потенциальных проблем.

Документированная процедура по предупреждающим действиям должна определять требования по:

идентификации потенциальных несоответствий и их причин;

оценке потребности в действии по предупреждению возникновения несоответствий;

определению и осуществлению необходимого предупреждающего действия;

ведению записей результатов предпринятого действия;

анализу предпринятого предупреждающего действия.

5.8 Приложения

Приложения:

Приложение А (обязательное) «Цели и средства управления»;

Приложение B (справочное) «Принципы Организации Экономического Сотрудничества и Развития (OECD) и настоящий международный стандарт»;

Приложение С (справочное) «Соответствие между ISO 9001:2000, ISO 14001:2004 и данным международным стандартом».

Приложение А. Цели и средства управления

Соблюдение пунктов приложения А является обязательным для организаций.

А.5 Политика безопасности

A.5.1 Политика информационной безопасности

Цель: обеспечить управление и поддержку высшим руководством ИБ в соответствии с требованиями бизнеса, применимым законодательством и нормативными требованиями.

А. 6 Организация ИБ

A.6.1 Внутренняя организация

Цель: управлять ИБ внутри организации.

A.6.2 Внешние стороны

Цель: поддерживать ИБ организации и средства обработки информации организации, которые доступны, обрабатываются, сообщены или управляются внешними сторонами.

А. 7 Менеджмент активов

A.7.1 Ответственность за активы

Цель: обеспечивать и поддерживать соответствующую защиту активов организации.

A.7.2 Классификация информации

Цель: гарантировать, что информационные активы имеют защиту на соответствующем уровне.

А. 8 Защита персонала

A.8.1 Перед наймом на работу

Цель: гарантировать, что сотрудники, подрядчики и пользователи третьей стороны осознают свою ответственность и соответствуют должностям, на которые они рассматриваются, и снижать риск от воровства, мошенничества и нецелевого использования оборудования.

A.8.2 В течение работы

Цель: гарантировать, что все сотрудники, подрядчики и пользователи третьей стороны осведомлены об угрозах и проблемах ИБ, об их ответственности и обязательствах, и обеспечены всем необходимым для поддержки политики ИБ организации при выполнении своих служебных обязанностей и для снижения риска человеческих ошибок.

A.8.3 Прекращение или изменение условий работы

Цель: гарантировать, что сотрудники, подрядчики и пользователи третьей стороны покидают организацию или меняют место работы упорядоченно.

А. 9 Физическая защита

A.9.1 Зоны безопасности

Цель: предотвращать неавторизованный физический доступ, повреждение и воздействие на помещения и информацию организации.

A.9.2 Безопасность оборудования

Цель: предотвращать потерю, повреждение или компрометацию активов и прерывание деятельности организации.

А. 10 Менеджмент средств связи и эксплуатации

A.10.1 Процедуры эксплуатации и ответственность

Цель: гарантировать надлежащее и безопасное функционирование средств обработки информации.

A.10.2 Менеджмент предоставления услуг третьими сторонами

Цель: реализовать и поддерживать соответствующий уровень ИБ и предоставления услуг в соответствии с соглашениями предоставления услуг третьими сторонами (внешними лицами и/или организациями).

A.10.3 Планирование и приемка систем

Цель: минимизировать риск системных сбоев.

A.10.4 Защита от вредоносного и мобильного кода

Цель: защищать целостность программного обеспечения и информации.

A.10.5 Резервное копирование

Цель: поддерживать целостность и доступность информации и средств обработки информации.

A.10.6 Управление безопасностью сети

Цель: гарантировать защиту информации в сетях и защиту поддерживающей инфраструктуры.

A.10.7 Обращение с носителями информации

Цель: предотвратить неавторизованное раскрытие, модификацию, удаление или разрушение активов и прерывание деятельности бизнеса.

A.10.8 Обмен информацией

Цель: поддерживать безопасность информации при обмене внутри организации и с любым внешним объектом.

A.10.9 Услуги электронной торговли

Цель: гарантировать безопасность услуг электронной торговли и их использования.

A.10.10 Мониторинг

Цель: обнаруживать неавторизованные действия по обработке информации.

А. 11 Управление доступом

A.11.1 Требование бизнеса к контролю доступа

Цель: контролировать доступ к информации.

A.11.2 Менеджмент доступа пользователей

Цель: обеспечить авторизованный доступ пользователей к информационным системам и предотвратить неавторизованный доступ пользователей к этим системам.

A.11.3 Ответственность пользователей

Цель: предотвращать неавторизованный доступ пользователей, а также компрометацию или кражу информации и средств обработки информации.

A.11.4 Управление доступом к сети

Цель: предотвратить несанкционированный доступ к сетевым сервисам.

A.11.5 Контроль доступа к операционной системе

Цель: предотвратить неавторизованный доступ к операционным системам.

A.11.6 Контроль доступа к приложениям и информации

Цель: предотвращение неавторизованного доступа к информации в прикладных системах.

A.11.7 Работа с мобильными устройствами и работа в дистанционном режиме

Цель: гарантировать обеспечение ИБ при использовании мобильных устройств и при работе в дистанционном режиме.

А. 12 Приобретение, разработка и поддержка ИТ

A.12.1 Требования к безопасности информационных систем

Цель: гарантировать, что безопасность является неотъемлемой частью информационных систем.

A.12.2 Корректная обработка в приложениях

Цель: предотвратить ошибки, потерю, неавторизованную модификацию или неправильное использование информации в приложениях.

A.12.3 Криптографические методы

Цель: защищать конфиденциальность, аутентичность или целостность информации криптографическими средствами.

A.12.4 Безопасность системных файлов

Цель: обеспечить безопасность системных файлов.

A.12.5 Безопасность в процессах разработки и поддержки

Цель: поддерживать безопасность программного обеспечения и информации в прикладных системах.

A.12.6 Менеджмент технических уязвимостей

Цель: снизить риски, являющиеся результатом использования опубликованных технических уязвимостей.

А.13 Менеджмент инцидентов ИБ

A.13.1 Сообщения о событиях и слабостях в системе ИБ

Цель: обеспечение того, что события ИБ и слабости, связанные с информационными системами, сообщаются способом, позволяющим своевременно предпринять корректирующее действие.

A.13.2 Управление инцидентами ИБ и улучшения в области ИБ

Цель: обеспечить последовательный и эффективный подход к менеджменту инцидентов ИБ.

А. 14 Управление непрерывностью бизнеса

A.14.1 Вопросы ИБ менеджмента непрерывности бизнеса

Цель: противодействовать прерываниям бизнес-деятельности и защищать критичные бизнес-процессы от воздействий значительных сбоев информационных систем или природных бедствий, а также гарантировать их своевременное возобновление.

А. 15 Соответствие

A.15.1 Соответствие требованиям законодательства

Цель: избегать любых нарушений действующего законодательства или договорных обязательств, а также любых требований безопасности.

A.15.2 Соответствие политикам и стандартам безопасности, а также техническое соответствие

Цель: гарантировать соответствие систем организационным политикам и стандартам безопасности.

A.15.3 Вопросы аудита информационных систем

Цель: максимизация результативности процесса аудита информационных систем и минимизация негативного влияния, связанного с данным процессом.

Политика ИБ, инфраструктура

Политика информационной безопасности должна быть утверждена, издана и надлежащим образом доведена до сведения всех сотрудников организации. Она должна устанавливать ответственность руководства, а также излагать подход организации к управлению ИБ. Как минимум, политика должна включать следующее:

определение ИБ, ее общих целей и сферы действия, а также раскрытие значимости безопасности как инструмента, обеспечивающего возможность совместного использования информации;

изложение целей и принципов ИБ, сформулированных руководством;

краткое изложение наиболее существенных для организации политик безопасности, принципов, правил и требований, например соответствие законодательным требованиям и договорным обязательствам; требования в отношении обучения вопросам безопасности; предотвращение появления и обнаружение вирусов и другого вредоносного программного обеспечения; управление непрерывностью бизнеса; ответственность за нарушения политики безопасности;

определение общих и конкретных обязанностей сотрудников в рамках управления ИБ, включая информирование об инцидентах нарушения ИБ;

ссылки на документы, дополняющие политику ИБ, например, более детальные политики и процедуры безопасности для конкретных информационных систем, а также правила безопасности, которым должны следовать пользователи.

Такая политика должна быть доведена до сведения всех сотрудников организации в доступной и понятной форме.

Необходимо, чтобы в организации назначалось ответственное за политику ИБ должностное лицо, которое отвечало бы за ее реализацию и пересмотр в соответствии с установленной процедурой. Указанная процедура должна обеспечивать осуществление пересмотра политики ИБ в соответствии с изменениями, влияющими на основу первоначальной оценки риска, например, путем выявления существенных инцидентов нарушения ИБ, появление новых уязвимостей или изменения организационной или технологической инфраструктуры. Периодические пересмотры должны осуществляться в соответствии с установленным графиком и включать:

проверку эффективности политики, исходя из характера, числа и последствий зарегистрированных инцидентов нарушения ИБ;

определение стоимости мероприятий по управлению ИБ и их влияние на

эффективность бизнеса;

оценку влияния изменений в технологиях.

Инфраструктура ИБ создается с целью управления ИБ в организации.

Инфраструктуру управления ИБ следует создавать с учетом факторов:

осуществления контроля за внедрением ИБ безопасности в организации;

создания управляющего совета с участием высшего руководства для утверждения политики ИБ;

назначения ответственных лиц в области ИБ;

координации внедрения мероприятий по управлению ИБ в организации;

наличия специалиста по вопросам ИБ внутри организации, к которому могут обращаться заинтересованные сотрудники;

налаживания контактов с внешними специалистами по безопасности для того, чтобы быть в курсе отраслевых тенденций, способов и методов ее оценки, а также с целью адекватного реагирования на инциденты нарушения ИБ.

Следует поощрять многопрофильный подход к ИБ, например, путем налаживания сотрудничества между менеджерами, пользователями, администраторами, разработчиками приложений, аудиторами и сотрудниками безопасности, а также специалистами в области страхования и управления рисками.

Распределение обязанностей по обеспечению ИБ можно наблюдать в таблице 1.

Таблица 1 – Распределение обязанностей по обеспечению ИБ

|

Роль |

Зона ответственности |

|

Руководитель службы ИБ |

|

|

Руководителей среднего звена ИБ |

|

|

Ответственное лицо (администратор ИБ) |

|

Окончание таблицы 1

|

Роль |

Зона ответственности |

|

Любой внешний поставщик |

|

В штате организации должен быть опытный консультант по ИБ.

Документ политики ИБ устанавливает цели и обязанности в области ИБ. Его выполнение должно проверяться в интересах обеспечения уверенности в том, что разработанные в организации мероприятия должным образом отражают политику и что она является выполнимой и эффективной.

Такая проверка (аудит) может быть выполнена внутренним аудитом, независимым менеджером или сторонней организацией, специализирующейся на таких проверках, при этом специалисты, привлекаемые к проверке, должны обладать соответствующими навыками и опытом.

Управление активами

Цель: обеспечение соответствующей защиты активов организации.

Все основные информационные активы должны быть учтены и закреплены за ответственными владельцами. Учет активов помогает обеспечивать уверенность в их надлежащей защите.

Необходимо идентифицировать владельцев всех основных активов и определить их ответственность за поддержание соответствующих мероприятий по управлению ИБ.

Описание активов дает уверенность в том, что обеспечивается эффективная защита активов. Процесс составления описи активов — важный аспект управления риском. Организация должна быть в состоянии идентифицировать свои активы с учетом их относительной ценности и важности. Описи следует составлять и поддерживать для важных активов.

Каждый актив должен быть четко идентифицирован и классифицирован с точки зрения безопасности, его владельцы должны быть авторизованы, а данные о них документированы. Кроме того, должно быть указано фактическое местоположение актива (это важно в случае восстановления активов при потере или повреждении).

Примерами активов, связанных с информационными системами, являются:

информационные активы: базы данных и файлы данных, системная документация, руководства пользователя, учебные материалы, процедуры эксплуатации или поддержки (обслуживания), планы по обеспечению непрерывности функционирования информационного обеспечения, процедуры действий при сбоях, архивированная информация;

активы программного обеспечения: прикладное программное обеспечение, системное программное обеспечение, инструментальные средства разработки и утилиты;

физические активы: компьютерное оборудование (процессоры, мониторы, переносные компьютеры, модемы), оборудование связи (маршрутизаторы, частные автоматические телефонные станции с выходом в сеть общего пользования, факсы, автоответчики), магнитные носители (ленты и диски), другое техническое оборудование (электропитание, кондиционеры), мебель, помещения;

услуги: вычислительные услуги и услуги связи, основные коммунальные услуги, например, отопление, освещение, электроэнергия, кондиционирование.

Риски ИБ

Требования к ИБ определяются с помощью систематической оценки рисков. Решения о расходах на мероприятия по управлению ИБ должны приниматься, исходя из возможного ущерба, нанесенного бизнесу в результате нарушений ИБ. Методы оценки риска могут применяться как для всей организации, так и для какой-либо ее части, отдельных информационных систем, определенных компонентов систем или услуг, а именно там, где это практически выполнимо и целесообразно.

Оценка риска — это систематический анализ:

вероятного ущерба, наносимого бизнесу в результате нарушений ИБ с учетом возможных последствий от потери конфиденциальности, целостности или доступности информации и других активов;

вероятности наступления такого нарушения с учетом существующих угроз и уязвимостей, а также внедренных мероприятий по управлению информационной безопасностью.

Результаты этой оценки помогут в определении конкретных мер и приоритетов в области управления рисками, связанными с ИБ, а также внедрению мероприятий по управлению ИБ с целью минимизации этих рисков. Может потребоваться неоднократное проведение оценки рисков и выбора мероприятий по управлению ИБ для того, чтобы охватить различные подразделения организации или отдельные информационные системы. Важно периодически проводить анализ рисков в области ИБ и внедренных

мероприятий по управлению ИБ для того, чтобы учесть:

изменения требований и приоритетов бизнеса;

появление новых угроз и уязвимостей;

снижение эффективности существующих мероприятий по управлению ИБ.

Уровень детализации такого анализа следует определять в зависимости от результатов предыдущих проверок и изменяющегося уровня приемлемого риска. Оценка рисков обычно проводится сначала на верхнем уровне, при этом ресурсы направляются в области наибольшего риска, а затем на более детальном уровне, что позволяет рассмотреть специфические риски.

Планирование управления рисками состоит из следующих основных этапов:

разработка вариантов уменьшения уровня рисков;

оценка экономической целесообразности предлагаемых вариантов управления рисками и выбор рентабельных вариантов управления рисками;

разработка плана по управлению рисками.

Разработка вариантов уменьшения уровня рисков:

устранять риски – данный вариант предполагает приостановку деятельности, которая характеризуется данным видом риска. Необходимо отметить, что необоснованное уклонение от рисков может привести к появлению новых рисков или к эффекту недополученной прибыли;

уменьшение показателя вероятности риска – к данному варианту относятся предупреждающие действия (дополнительные меры контроля), направленные на снижение вероятности возникновения риска;

уменьшение показателя значимости последствий риска – к данному варианту относятся предупреждающие действия, направленные на снижение вероятности возникновения риска;

разделение рисков со стейкхолдерами – данный вариант подразумевает участие другой стороны или сторон, несущих или разделяющих часть рисков (контрактные соглашения, страховые полисы, образование новых структур, разделяющих ответственность по рискам, аутсорсинг (при этом возникает новый риск, заключающийся в том, что предприятие, которому были переданы риски, может не обеспечить управление ими)).

Основные правила принятия рискового решения:

нельзя рисковать больше, чем это может позволить собственный капитал;

надо думать о последствиях риска;

нельзя рисковать многим ради малого;

положительное решение принимается лишь при отсутствии сомнения;

при наличии сомнений принимаются отрицательные решения;

нельзя думать, что всегда существует только одно решение. Возможно, есть и другие.

Разработка плана по управлению рисками.

Состав плана:

действия, которые нужно предпринять, и риски, на которые направлены эти действия;

лица, ответственные за реализацию планов;

ресурсы, необходимые для реализации планов;

распределение бюджетных средств;

расписание реализации каждого плана;

мониторинг и отчетность.

Образец плана представлен в таблице 2.

Таблица 2 – Образец плана по управлению рисками

|

№ |

Описание ТОП-риска |

Мероприятия по снижению уровня риска |

Ответственный |

Ресурсы |

Сроки |

Мониторинг и отчетность |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Используется SWOT-анализ – выявляются сильные (перспективы) и слабые стороны (угрозы), выявляются приоритеты.

Проводится анализ со стороны руководства:

результаты диагностического аудита;

наличие внутренних потерь;

анализ рисков;

необходимость в формализации процессов;

согласованность между отдельными процессами.

Проблемы при реализации:

анализ носит формальный характер – менеджер по качеству готовит отчет, который просто подписывается директором;

не реализован как процесс (вход-выход);

Проблемы при реализацииSWOT- анализа:

отсутствует однородная база для мониторинга и измерений;

анализ удовлетворенности потребителя обычно не проводится (новое требование);

внутренние аудиты.

Эффективная реализация обычно возможна только при явной заинтересованности высшего руководства.

Очень большое внимание уделяется документам, а не реальной работе.

Анализ данных

Источники информации:

(8.2.1) удовлетворенность потребителя;

(8.2.3) характеристики процессов;

(8.2.4) характеристики продукта;

(8.2.2) внутренние аудиты;

(7.4) оценка поставщиков.

Другие данные:

анализ рисков;

финансовый анализ потерь;

самооценка (рейтинги) и т.д.

Проблемы при реализации:

не определено, какие данные следует анализировать;

не определены информационные потоки;

как анализировать? Графики (анализ тенденций) почти не используются;

финансовый анализ потерь обычно не используется.

По результатам анализа данных принимают решение, какие корректирующие или предупреждающие действия необходимо будет применить.

Схемы внедрения и сертификации СМИБ

Схемы внедрения и сертификации СМИБ:

Разработка, внедрение и сертификация СМИБ – внедрение СМИБ как самостоятельной (первой) системы менеджмента в Организации. Вопрос интеграции не ставится в момент принятия решения о создании СМИБ.

Внедрение СМИБ в составе интегрированных систем менеджмента:

ISO 9001;

ISO 1400;

ISO 18000.

Внедрение СМИБ в составе единой системы менеджмента в Организации. Вопрос интеграции изначально изучается в процессе принятия решения о создании (интеграции) СМИБ.

При создании СМИБ в текущих экономических условиях необходимо четко определять цели создания СМИБ и требования, предъявляемые к техническим (и иным) средствам обеспечения ИБ.

Важно отметить, что установленные высшим руководством цели, как правило, позволяют исчерпывающим образом определить перечень (а так же порядок размещения, режимы работы) средств обеспечения ИБ, а также требования по управлению персоналом, которые позволят совокупно создать СМИБ, адекватную рискам.

Структура проекта разработки СМИБ.

Работы по проекту выполняются в несколько этапов:

оценка СМИБ в рамках проведения диагностического аудита;

разработка документированных процедур СМИБ;

апробация документированных процедур по процессам;

обучение внутренних аудиторов и внутренний аудит;

сертификационный аудит СМИБ.

Контроль результатов работ – на каждом этапе.

Длительность проекта: 12 – 18 месяцев.

Ресурсы на проект:

руководитель проекта;

старшие эксперты;

представители организации;

консультанты;

аудиторы.

Практическая часть

Программой учебного курса предусматривалось выполнение практических занятий, таких как:

выявление формальных требований, предъявляемых к документации системы менеджмента информационной безопасности международным стандартом ИСО/МЭК 27001:2005.

Необходимо было заполнить таблицу следующей формы:

Таблица 3 – Формальные требования к документации СМИБ

|

Пункт МС ИСО 27001:2005 |

Процедура |

Запись |

Прочее (Указать) |

|

|

|

|

|

|

|

|

|

|

В ходе заполнения таблицы согласно пунктам стандарта были выявлены процедуры и соответствующие записи. Например, пункту 4.2.1а соответствует процедура – определение области применения и границ СМИБ и такая запись как заявление о применимости;

выполнение полного цикла менеджмента рисков, применительно к некоторой организации.

Необходимо было разделить на две группы и проработать предложенный сценарий.

Итог работы – выявление перечня активов, уязвимостей, угроз и рисков, в отношении которых требуется контроль со стороны организации;

составление плана аудита и приложения к плану аудита компании применительно к сценарию, с которым работали при менеджменте рисков.

Итог работы – разработан план внутреннего аудита компании и приложение к плану с подробным порядком действий при аудите;

составление плана совещания (анализа) со стороны руководства организации, с учетом проведенного аудита СМИБ – применительно к сценариям, с которыми работали при менеджменте рисков и планированию аудита.

Необходимо подготовить проект решения (сроки, мероприятия, бюджет, ответственность).

Итог работы – доработка СМИБ, устранение несоответствий и выход на сертифика-

цию. Проведена диагностика состояния организации;

оформление акта о несоответствии по установленной форме, предложение и внесение корректирующих действий.

Итог работы – определены объект проверки, категория несоответствия (значительное/незначительное), сформулировано объективное свидетельство и корректирующее действие;

принятие решения о классификации ситуаций, возникающих в ходе аудита и определение наличия/отсутствия несоответствий/ наблюдений по каждой ситуации.

Необходимо было заполнить таблицу 4.

Таблица 4 – Выявление несоответствий (наблюдений)

|

№ п.п. |

Ситуация |

Оценка |

Обоснование |

|

|

|

|

|

|

|

|

|

|

Итог работы – по каждой предложенной ситуации произведена оценка несоответствия (значительное/незначительное) и предложено обоснование.

Я успешно выполнила все предложенные практические задания, заполнила различные таблицы и промоделировала предложенные ситуации.

Все предусмотренные для заполнения бланки по выполнению практических работ были сданы на проверку лектору курса.

В последний день занятий был проведен итоговый тест, который я успешно сдала и на основании которого получила сертификат установленного образца о теоретической подготовке «Разработка системы менеджмента информационной безопасности».

ЗАКЛЮЧЕНИЕ

В ходе прохождения летней производственной практики я самостоятельно изучила стандарт ISO/IEC 27001:2005, прошла учебный курс на тему «Разработка и внедрение систем менеджмента информационной безопасности, основанных на требованиях международного стандарта ISO/IEC 27001:2005».

Прохождение учебного курса дало мне возможность правильно использовать терминологию и понятия МС ИСО серии 27000; понимать цели применения СМИБ; понимать требования ИБ и потребности устанавливать политику и цели для защиты активов организации; знать последовательность и содержание этапов процесса создания СМИБ; уметь правильно разрабатывать и применять процедуры менеджмента рисков ИБ в организации; знать методы оценки результативности СМИБ; знать принципы непрерывного улучшения СМИБ.

Практические занятия, выполненные в ходе семинара по курсу также дали мне опыт заполнения различных форм документов, позволили более детально изучить некоторые пункты стандарта и научили рассуждать, как поступить в тех или иных ситуациях, связанных с информационной безопасностью.

Благодаря успешной сдаче всех тестов по итогам каждого учебного дня и итогового теста я получила сертификат, который свидетельствует о том, что я прошла теоретическую подготовку по программе: «Аудитор/Ведущий аудитор систем менеджмента информационной безопасности, основанных на требованиях международного стандарта ISO/IEC 27001:2005», одобренной Русским Регистром и успешно сдала экзамен. Копия выданного мне сертификата находится в приложении А настоящего отчета.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

О коммерческой тайне [Электронный ресурс] : Федеральный закон № 98-ФЗ : принят 9 июля 2004 г. // Интернет-версии системы КонсультантПлюс. – Электрон. дан. – КонсультантПлюс, 1997-. – Режим доступа : http://www.consultant.ru/online/, свободный. – Загл. с экрана. – Дата обращения 25.03.2011.

О лицензировании отдельных видов деятельности [Электронный ресурс] : Федеральный закон № 128-ФЗ : принят 13 июля 2001 г. // Интернет-версии системы КонсультантПлюс. – Электрон. дан. – КонсультантПлюс, 1997-. – Режим доступа : http://www.consultant.ru/online/, свободный. – Загл. с экрана. – Дата обращения 25.03.2011.

О персональных данных [Электронный ресурс] : Федеральный закон № 152-ФЗ : принят 8 июля 2006 г. // Интернет-версии системы КонсультантПлюс. – Электрон. дан. – КонсультантПлюс, 1997-. – Режим доступа : http://www.consultant.ru/online/, свободный. – Загл. с экрана. – Дата обращения 25.03.2011.

Об информации, информационных технологиях и о защите информации [Электронный ресурс] : Федеральный закон № 149-ФЗ : принят 8 июля 2006 г. // Интернет-версии системы КонсультантПлюс. – Электрон. дан. – КонсультантПлюс, 1997-. – Режим доступа : http://www.consultant.ru/online/, свободный. – Загл. с экрана. – Дата обращения 25.03.2011.

ИСО/МЭК 27000:2009. Международный стандарт. Информационные технологии. Методы обеспечения безопасности. Системы менеджмента информационной безопасности. Общее представление и словарь [Текст]. – Введ. 2009-05-01. – Перевод Ассоциации по сертификации «Русский Регистр», 2009. – 30 с.

ИСО/МЭК 27001:2005. Международный стандарт. Информационные технологии – Методы обеспечения безопасности – Системы менеджмента информационной безопасности – Требования [Текст]. – Перевод Ассоциации «Русский Регистр», версия 07.07.2009. – 47 с.