- •Федеральное агентство по образованию

- •Лекция 1. Информационная безопасность Предисловие

- •Современная ситуация в области информационной безопасности

- •Проблемы безопасности лвс

- •Термины и определения

- •Рис 1.3. Схема обеспечения безопасности информации

- •Классификация методов и средств защиты информации

- •Безопасности

- •Классификация угроз безопасности

- •Основные непреднамеренные искусственные угрозы

- •Неформальная модель нарушителя в ас

- •Причины возникновения угроз ас и последствия воздействий

- •Лекция 3. Основные направления защиты информации Классификация мер обеспечения информационной безопасности

- •Классификация мер обеспечения безопасности компьютерных систем

- •Закон о коммерческой тайне предприятия

- •Лекция 4. Пакет руководящих документов Государственной технической комиссии при Президенте Российской Федерации

- •Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации

- •Документы Гостехкомиссии России о модели нарушителя в автоматизированной системе

- •Классификация защищенности средств вычислительной техники. Классификация защищенности автоматизированных систем

- •Показатели защищенности межсетевых экранов

- •Общие положения:

- •Лекция 5. Организационные меры защиты информации

- •Организационная структура, основные функции службы компьютерной безопасности

- •Перечень основных нормативных и организационно-распорядительных документов, необходимых для организации комплексной системы защиты информации от нсд

- •Планирование восстановительных работ

- •Лекция 6. Административный уровень информационной безопасности

- •Политика безопасности

- •Программа безопасности

- •Синхронизация программы безопасности с жизненным циклом систем

- •Лекция 7. Управление рисками

- •Подготовительные этапы управления рисками

- •Основные этапы управления рисками

- •Управление рисками при проектировании систем безопасности. Анализ рисков

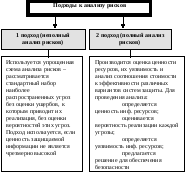

- •Рис 7.1. Схема подходов к проведению анализа рисков Общая схема анализа рисков

- •Основные подходы к анализу рисков

- •Анализ рисков в информационных системах с повышенными требованиями к безопасности

- •Определение ценности ресурсов

- •Оценка характеристик факторов риска

- •Ранжирование угроз

- •Оценивание показателей частоты повторяемости и возможного ущерба от риска

- •Оценивание уровней рисков

- •Лекция 8. Процедурный уровень информационной безопасности Основные классы мер процедурного уровня

- •Управление персоналом

- •Физическая защита

- •Поддержание работоспособности

- •Реагирование на нарушения режима безопасности

- •Планирование восстановительных работ

- •Лекция 9. Аппаратно-программные средства защиты

- •Основные механизмы защиты компьютерных систем от проникновения в целях дезорганизации их работы и нсд к информации

- •Основные понятия программно-технического уровня информационной безопасности

- •Идентификация и аутентификация

- •Парольная аутентификация

- •Одноразовые пароли

- •Сервер аутентификации Kerberos

- •Идентификация и аутентификация с помощью биометрических данных

- •Управление доступом

- •Ролевое управление доступом

- •Модель безопасности БеллаЛа Падулы

- •Р НарушениеСвойстваОграниченияис.9.4. Схема запрещенного взаимодействия конфиденциального объекта

- •Системы разграничения доступа

- •Диспетчер доступа. Сущность концепции диспетчера доступа состоит в том, что некоторый абстрактный механизм является посредником при всех обращениях субъектов к объектам (рис.9.5).

- •Атрибутные схемы

- •Лекция 10. Основные понятия криптологии, криптографии и криптоанализа

- •Краткая история. Традиционные симметричные криптосистемы

- •Симметричные системы с закрытым (секретным) ключом

- •Алгоритмы des и Тройной des

- •Алгоритм idea

- •Алгоритм гост 28147-89

- •Асимметричные системы с открытым ключом. Математические основы шифрования с открытым ключом

- •Алгоритм rsa (Rivest, Shamir, Adleman)

- •Алгоритм Эль Гамаля

- •Лекция 11. Электронная цифровая подпись

- •Контроль целостности

- •Цифровые сертификаты

- •Основные типы криптоаналитических атак

- •Лекция 12. Управление механизмами защиты

- •Система обеспечения иб рф, ее основные функции и организационные основы

- •Общие методы обеспечения иб рф

- •Особенности обеспечения иб рф в различных сферах жизни общества

- •Организационные, физико-технические, информационные и программно-математические угрозы. Комплексные и глобальные угрозы иб деятельности человечества и обществ

- •Источники угроз иб рф

- •Организационное и правовое обеспечение

- •Информационной безопасности рф. Правовое

- •Регулирование информационных потоков

- •В различных видах деятельности общества

- •Международные и отечественные правовые и нормативные акты обеспечения иб процессов переработки информации

- •Организационное регулирование защиты процессов переработки информации

- •Категорирование объектов и защита информационной собственности

- •Лекция 14. Методологические основы

- •Обеспечения информационной безопасности

- •Жизнедеятельности общества и его структур

- •Современные подходы к обеспечению решения проблем иб деятельности общества

- •Методология информационного противоборства.

- •Информационно - манипулятивные технологии

- •Технологии информационного противоборства в Интернете и их анализ

- •Лекция 15. Всемирная паутина - World Wide Web (www)

- •Поиск информации в Интернете с помощью браузера

- •Примеры политик для поиска информации

- •Веб-серверы

- •Примеры политик веб-серверов

- •Лекция 16. Электронная почта Использование электронной почты

- •Основы e-mail

- •Угрозы, связанные с электронной почтой

- •Защита электронной почты

- •Хранение электронных писем

- •Приложения

- •Законодательство Российской Федерации по вопросам обеспечения информационной безопасности Основы законодательства России по вопросам защиты информации

- •Глава 19. Преступления против конституционных прав и свобод человека и гражданина

- •Глава 23. Преступления против интересов службы в коммерческих и иных организациях.

- •Глава 22. Преступления в сфере экономической деятельности

- •Глава 25. Преступления против здоровья населения и общественной нравственности

- •Глава 29. Преступления против основ конституционного строя и безопасности государства

- •Глава 28. Преступления в сфере компьютерной информации

- •Глава 6. Общие положения:

- •Глава 38. Выполнение научно-исследовательских, опытно-конструкторских и технологических работ.

- •Глава 45. Банковский счет:

- •Глава 48. Страхование

- •Важнейшие законодательные акты в области защиты информации

- •3.2.1. Закон рф «о государственной тайне»”

- •Раздел VI, статья 20 Закона относит к органам, осуществляющим защиту государственной тайны на территории Российской Федерации, следующие организации:

- •Закон рф “Об информации, информатизации и защите информации”

- •Защита конфиденциальной информации

Управление рисками при проектировании систем безопасности. Анализ рисков

Целью анализа рисков является оценка угроз и уязвимостей, определение комплекса контрмер, обеспечивающего достаточный уровень защищенности информационной системы. Существуют различные подходы к оценке рисков, выбор которых зависит от уровня требований, предъявляемых в организации к режиму информационной безопасности.

С уществует

2 подхода, выбор каждого из которых

зависит от того, насколько собственником

информации определяется характер

возможных последствий нарушения

информационной безопасности (рис. 7.1).

уществует

2 подхода, выбор каждого из которых

зависит от того, насколько собственником

информации определяется характер

возможных последствий нарушения

информационной безопасности (рис. 7.1).

Рис 7.1. Схема подходов к проведению анализа рисков Общая схема анализа рисков

где Yj – угроза;

З – механизмы защиты;

Oi – объекты.

Риск

R

определяется как

![]() ,

,

где S – стоимость защищаемых объектов;

![]() –

вероятность появления угрозы;

–

вероятность появления угрозы;

![]() –вероятность

уязвимости объекта после и до введения

средств защиты.

–вероятность

уязвимости объекта после и до введения

средств защиты.

В настоящее время технологии анализа рисков в России развиты слабо. Основная причина такого положения состоит в том, что в российских руководящих документах не рассматривается аспект рисков, их допустимый уровень и ответственность за принятие определенного уровня рисков. Информационная система в зависимости от своего класса должна обладать подсистемой безопасности с определенными формальными свойствами. Анализ рисков, как правило, выполняется формально, с использованием собственных методик неизвестного качества.

В развитых зарубежных странах это не так. К примеру, в американском глоссарии по безопасности можно найти термин Designated Approving Authority — лицо, уполномоченное принять решение о допустимости определенного уровня рисков.

Вопросам анализа рисков уделяется серьезное внимание: десятилетиями собирается статистика, совершенствуются методики.

Однако и у нас в стране положение начинает меняться. Среди отечественных специалистов служб информационной безопасности зреет понимание необходимости проведения такой работы.

В первую очередь, это относится к банкам, крупным коммерческим структурам, то есть к тем, кто обязан серьезно заботиться о безопасности своих информационных ресурсов.

Цель процесса оценивания рисков состоит в определении характеристик рисков информационной системе и ее ресурсам. На основе таких данных могут быть выбраны необходимые средства защиты. При оценивании рисков учитываются многие факторы: ценность ресурсов, оценки значимости угроз, уязвимостей, эффективность существующих и планируемых средств защиты и многое другое.

Основные подходы к анализу рисков

В настоящее время используются два подхода к анализу рисков. Их выбор зависит от оценки собственниками ценности своих информационных ресурсов и возможных последствий нарушения режима информационной безопасности. В простейшем случае собственники информационных ресурсов могут не оценивать эти параметры. Неявно предполагается, что ценность защищаемых ресурсов с точки зрения организации не является чрезмерно высокой. В этом случае анализ рисков производится по упрощенной схеме: рассматривается стандартный набор наиболее распространенных угроз безопасности без оценки их вероятности и обеспечивается минимальный или базовый уровень ИБ.

Обычной областью использования этого уровня являются типовые проектные решения. Существует ряд стандартов и спецификаций, в которых рассматривается минимальный (типовой) набор наиболее вероятных угроз, таких как вирусы, сбои оборудования, несанкционированный доступ и т. д. Для нейтрализации этих угроз обязательно должны быть приняты контрмеры вне зависимости от вероятности их осуществления и уязвимости ресурсов. Таким образом, характеристики угроз на базовом уровне рассматривать не обязательно.

Полный вариант анализа рисков применяется в случае повышенных требований в области ИБ. В отличие от базового варианта в том или ином виде производится оценка ценности ресурсов, характеристик рисков и уязвимостей ресурсов. Как правило, проводится анализ стоимость/эффективность нескольких вариантов защиты.

Таким образом, при проведении полного анализа рисков необходимо:

определить ценность ресурсов;

к стандартному набору добавить список угроз, актуальных для исследуемой информационной системы;

оценить вероятность угроз;

определить уязвимость ресурсов;

предложить решение, обеспечивающее необходимый уровень ИБ.