- •Раздел 1 – Моделирование нарушителя

- •Описание нарушителей (субъектов атак)

- •Предположения об имеющейся у нарушителя информации об объектах атак

- •Предположения об имеющихся у нарушителя средствах атак

- •Описание каналов атак

- •Определение типа нарушителя

- •Раздел 2 – Управление информационной безопасностью

- •Раздел 1. Физическое воздействие человека, направленное на ис.

- •Раздел 2. Физические угрозы, направленные на ис.

- •Раздел 3. Локальные программные угрозы, направленные на ресурс.

- •Раздел 3 – Разработка прикладной модели ксзи

Описание каналов атак

С практической точки зрения этот раздел является одним из важнейших в модели нарушителя. Его содержание по существу определяется качеством формирования модели угроз верхнего уровня.

Основными каналами атак являются:

каналы связи (как внутри, так и вне контролируемой зоны), не защищенные от НСД к информации организационно-техническими мерами;

штатные средства.

Возможными каналами атак, в частности, могут быть:

каналы непосредственного доступа к объекту атаки (акустический, визуальный, физический);

машинные носители информации;

носители информации, выведенные из употребления;

технические каналы утечки;

сигнальные цепи;

цепи электропитания;

цепи заземления;

канал утечки за счет электронных устройств негласного получения информации;

информационные и управляющие интерфейсы СВТ.

Определение типа нарушителя

Нарушитель относится к типу Нi, если среди предположений о его возможностях есть предположение, относящееся к нарушителям типаНiи нет предположений, относящихся только к нарушителям типаНj(j > i).

Нарушитель относится к типу Н6в информационных системах, в которых обрабатываются наиболее важные данные, нарушение характеристик безопасности которых может привести к особо тяжелым последствиям.

Рекомендуется при отнесении оператором нарушителя к типу Н6согласовывать модель нарушителя с ФСБ России.

1.2 Примеры заданий

1.2.1 Для указанного в билете типа организации составить краткое описание нарушителей (субъектов атак) в соответствии с Методическими рекомендациями ФСБ России.

1.2.2 Для указанного в билете типа организации составить предположения об имеющейся у нарушителя информации об объектах атак в соответствии с Методическими рекомендациями ФСБ России.

1.2.3 Для указанного в билете типа организации составить описание каналов атак в соответствии с Методическими рекомендациями ФСБ России.

Раздел 2 – Управление информационной безопасностью

2.1 Общие сведения

КОНДОР — система разработки и управления политикой безопасности ИС компании на основе стандарта ГОСТ Р ИСО 17799-2005. Это современный и удобный инструмент для разработки всех основных положений политики ИБ компании и управления процессом внедрения этих положений на практике.

С помощью программы КОНДОР проводится аудит ИС компании на соответствие стандарту ГОСТ Р ИСО 17799-2005 . На основе данных, полученных в результате проведения аудита, разрабатывается политика безопасности компании и система управления информационной безопасностью.

Для проведения анализа рисков необходимо определить выполненные и невыполненные требования стандарта.

Каждое требование стандарта имеет определенное значение — вес требования. Вес требования — степень влияния требования на ИС компании. Определяется на основе экспертных оценок, указывается в значениях от 1 до 100 (чем больше значение эффективности, тем больше влияние данного требования). Сумма значений весов всех требований определяет максимальный риск невыполнения требований стандарта, т.е. стандарт полностью не выполнен.

Риск невыполнения требований стандарта в компании определяется как отношение суммы значений весов невыполненных в компании требований к сумме значений весов всех требований стандарта. Риск невыполнения требований стандарта рассчитывается в процентах.

Риск невыполнения требований ГОСТ Р ИСО 17799-2005 показывает, насколько значимы для ИС компании невыполненные требования. Риск зависит от количества невыполненных требований и их весов.

Для снижения риска несоответствия ИС стандарту ГОСТ Р ИСО 17799-2005 необходимо выполнить максимальное количество требований.

ГРИФ — инструмент для анализа защищенности ресурсов информационной системы компании и эффективного управления рисками.

Анализ рисков ИБ осуществляется с помощью построения модели ИС компании. Рассматривая средства защиты ресурсов с ценной информацией, взаимосвязь ресурсов между собой, влияние прав доступа групп пользователей, организационные меры, модель исследует защищенность каждого вида информации.

В результате работы алгоритма программа представляет следующие данные:

инвентаризация;

значения риска для каждого ценного ресурса компании;

перечень всех уязвимостей, которые стали причиной полученного значения риска;

значения риска для ресурсов после задания контрмер (остаточный риск);

эффективность контрмер;

рекомендации экспертов.

Перед заполнением программы ГРИФ необходимо провести инвентаризацию ценных ресурсов и информации компании, то есть определить, всю ценную информацию и ресурсы, на которых она хранится.

Далее владельцы информации или ответственные лица (как правило, начальники отделов, в которых ведется обработка информации) должны определить ущерб, который понесет Компания при осуществлении угроз конфиденциальности, целостности и доступности данной информации. Если владелец информации затрудняется оценить ущерб информации в деньгах, программа позволяет заносить ущерб в уровнях (количество и оценку уровней владелец выбирает самостоятельно (в диапазоне от 2 до 100), но для всех видов информации в ИС компании количество и оценка уровней должны быть одинаковы).

Отметим, что в программу ГРИФ заносятся только ресурсы, на которых обрабатывается ценная информация, т.е. информация, для которой можно оценить ущерб при реализации угроз.

Далее специалист отдела ИТ (администратор системы) предоставляет данные о группах пользователей, которые имеют доступ к информации, особенностях предоставления доступа пользователей к ресурсам компании (права доступа, вид доступа, сетевое оборудование) и средствах защиты, установленных в ИС.

Специалисты отдела ИБ предоставляют данные о расходах на ИБ.

2.2 Примеры заданий

2.2.1 В программном комплексе Digital Security Office 2006 (подсистема «Кондор») рассчитать риск невыполнения требований раздела стандарта ГОСТ Р ИСО 17799-2005 для заданных условий.

Рассчитаем риск невыполнения требований раздела «Политика безопасности» стандарта ГОСТ Р ИСО 17799-2005 в ИС компании.

Исходные значения приведены в таблице 2.1.

Таблица 2.1 — Требования и выполнения их в ИС компании, значения веса требований

|

№ |

Требование стандарта ГОСТ Р ИСО 17799-2005 |

Вес |

Выполнение | |

|

1 |

В ИС должна существовать политика безопасности |

90 |

Выполнено | |

|

2 |

Политика безопасности должна утверждаться руководством организации |

90 |

Выполнено | |

|

3 |

Политика безопасности должна доноситься до всех сотрудников в простой и понятной форме |

70 |

Выполнено | |

|

4 |

Политика безопасности должна включать в себя |

– |

– | |

|

1 |

Определение ИБ, ее основные цели и область ее применения, а также ее значение как механизма, позволяющего коллективно использовать информацию |

70 |

Выполнено | |

Окончание таблицы 2.1

|

№ |

Требование стандарта ГОСТ Р ИСО 17799-2005 |

Вес |

Выполнение | |

|

|

2 |

Позицию руководства по вопросам реализации целей и принципов ИБ |

70 |

Выполнено |

|

3 |

Определение общих и конкретных обязанностей по обеспечению режима ИБ |

90 |

Не выполнено | |

|

4 |

Ссылки на документы, сопутствующие политике безопасности, например детализированные принципы безопасности и процедуры для специфичных ИС или правила для пользователей |

70 |

Выполнено | |

|

5 |

Политика безопасности должна удовлетворять определенным требованиям |

– |

– | |

|

1 |

Соответствовать государственному и международному законодательству |

50 |

Не выполнено | |

|

2 |

Содержать положения по обучению персонала вопросам безопасности |

100 |

Не выполнено | |

|

3 |

Включать инструкции предупреждения и обнаружения вредоносного программного обеспечения |

90 |

Не выполнено | |

|

4 |

Должны быть определены последствия нарушений положений политики безопасности |

90 |

Выполнено | |

|

5 |

Учитывать требования непрерывности ведения бизнеса |

70 |

Не выполнено | |

|

6 |

Должен быть определен сотрудник, ответственный за процедуры пересмотра и обновления положений политики безопасности |

90 |

Выполнено | |

|

7 |

Пересмотр положений политики безопасности обязательно должен проводиться в результате следующих случаев: |

– |

– | |

|

1 |

Серьезных инцидентов в области ИБ |

70 |

Выполнено | |

|

2 |

Обнаружения новых уязвимостей |

70 |

Выполнено | |

|

3 |

Изменений в организационной или технической инфраструктуре организации |

45 |

Выполнено | |

|

8 |

Регулярному пересмотру подлежат следующие характеристики политики безопасности: |

– |

– | |

|

1 |

Эффективность политики безопасности, характеризуемая количеством и степенью влияния фиксируемых инцидентов в области ИБ |

70 |

Не выполнено | |

|

2 |

Стоимость и степень влияния контрмер на эффективность деятельности организации |

70 |

Не выполнено | |

|

3 |

Результаты технологических изменений |

70 |

Выполнено | |

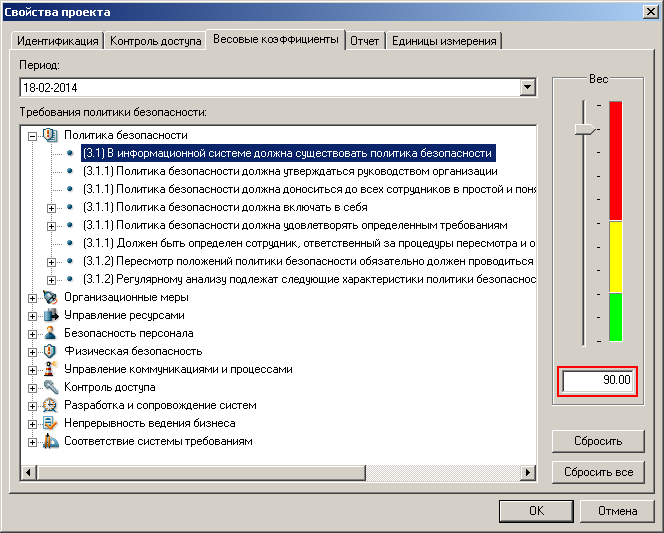

Создаем новый проект в подсистеме «Кондор». В свойствах проекта проверяем соответствие весовых коэффициентов заданным (рисунок 2.1),

Рисунок 2.1 — Весовые коэффициенты

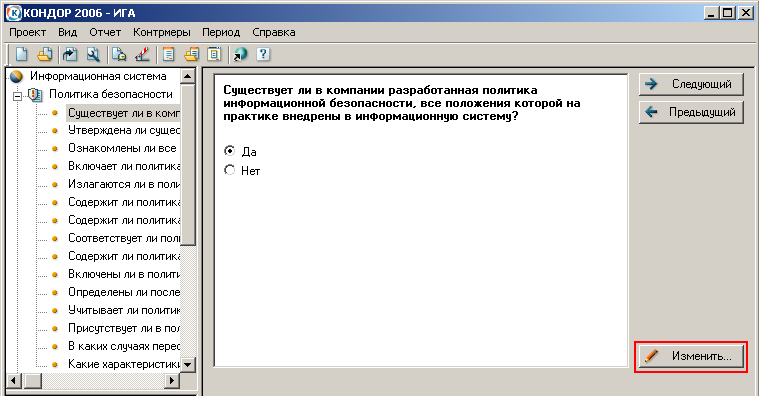

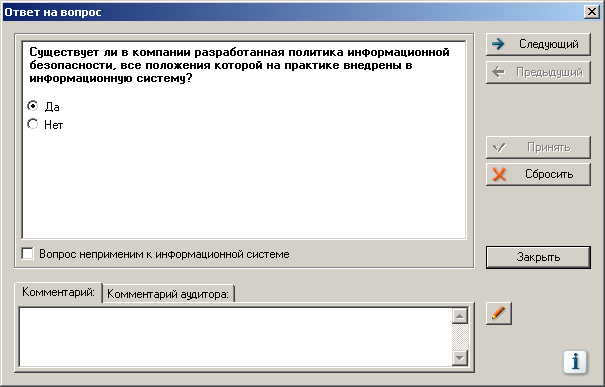

Выбираем раздел «Политика безопасности», нажимаем кнопку «Изменить» и вводим данные в соответствии с таблицей (рисунки 2.2 и 2.3).

Рисунок 2.2— Выбор раздела

Рисунок 2.3 — Ввод данных

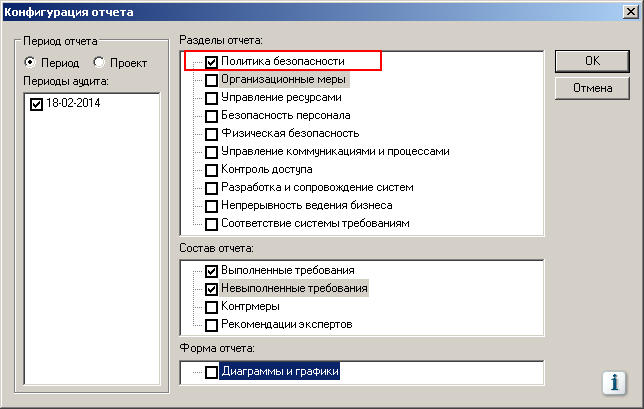

В меню выбираем «Отчет — Создать отчет». Включаем только раздел «Политика безопасности» (рисунок 2.4) и формируем отчет.

Рисунок 2.4 — Формирование отчета

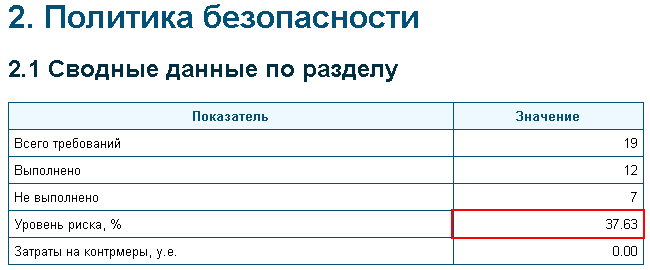

Получаем сведения об уровне риска (рисунок 2.5).

Рисунок 2.5 — Сводные данные по разделу «Политика безопасности»

2.2.1 В программном комплексе Digital Security Office 2006 (подсистема «Гриф») проанализировать модель информационных потоков и внести в модель информационной системы некоторые самые значимые изменения.

Например, ИС компании состоит из двух ресурсов: сервера и рабочей станции, которые находятся в одной сетевой группе, т.е. физически связанны между собой. На сервере хранится бухгалтерский отчет. На рабочей станции расположена база данных товаров компании.

К серверу локальный доступ имеет член группы пользователей — главный бухгалтер.

К рабочей станции локальный доступ имеет член группы — бухгалтер.

Создаем новый проект в подсистеме «ГРИФ». Добавляем отдел — «бухгалтерия» (рисунок 2.6).

Рисунок 2.6 – Добавление отдела

Добавляем сетевую группу – «Одноранговая сеть».

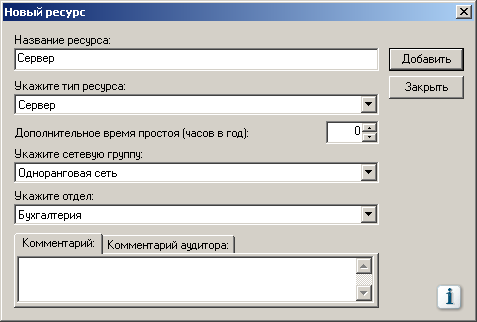

Добавляем ресурсы – «Сервер» и «Рабочая станция» (рисунок 2.7). Для ресурсов определяем тип, сетевую группу и отдел.

Рисунок 2.7 – Добавление ресурса

Добавляем виды информации – «бухгалтерский отчет» и «база данных товаров».

Добавляем группу – «Пользователи». Для группы определяем тип и средства защиты рабочего места: контроль доступа (дверь с замком), средства антивирусной защиты и встроенное в ОС средство разграничения доступа. Число пользователей – 2.

Рисунок 2.8 – Добавление группы пользователей

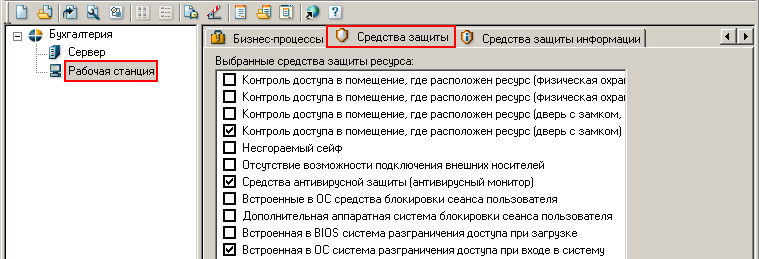

Переходим в раздел «Связи»

![]() и конфигурируем сервер и рабочую станцию,

определив в соответствии с заданием

виды информации, группы пользователей,

средства защиты ресурса и средства

защиты информации (рисунки 2.9 – 2.12).

и конфигурируем сервер и рабочую станцию,

определив в соответствии с заданием

виды информации, группы пользователей,

средства защиты ресурса и средства

защиты информации (рисунки 2.9 – 2.12).

Рисунок 2.9 – Средства защиты сервера

Рисунок 2.10 – Средства защиты информации на сервере

Рисунок 2.11 – Средства защиты рабочей станции

Рисунок 2.12 – Средства защиты информации на рабочей станции

Переходим в раздел «Политика

безопасности»

![]() и рассматриваем только организационные

меры, отвечая на все вопросы – «ДА» .

и рассматриваем только организационные

меры, отвечая на все вопросы – «ДА» .

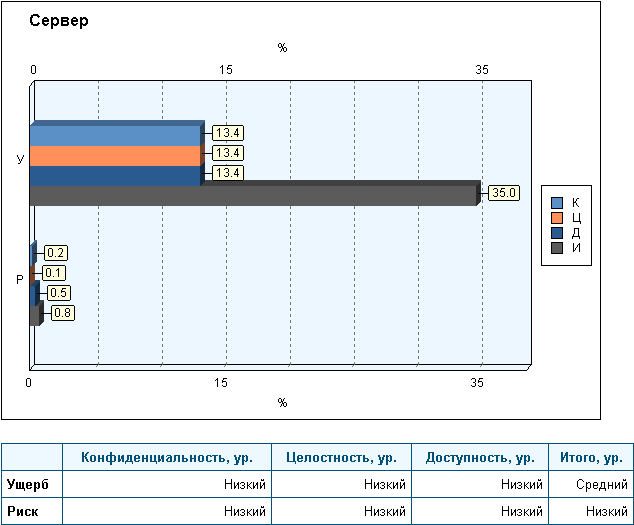

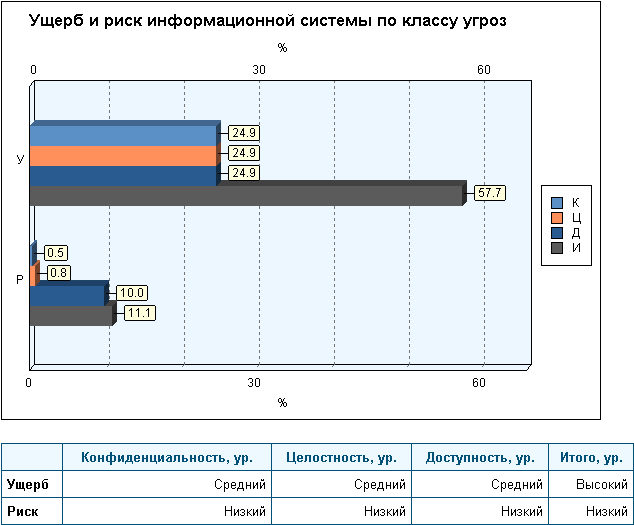

Формируем отчет и анализируем раздел 3 (рисунки 2.13 – 2.15).

Рисунок 2.13 – Ущерб и риск ресурсов по классу угроз (сервер)

К – конфиденциальность, Ц - целостность, Д – доступность, И - итого

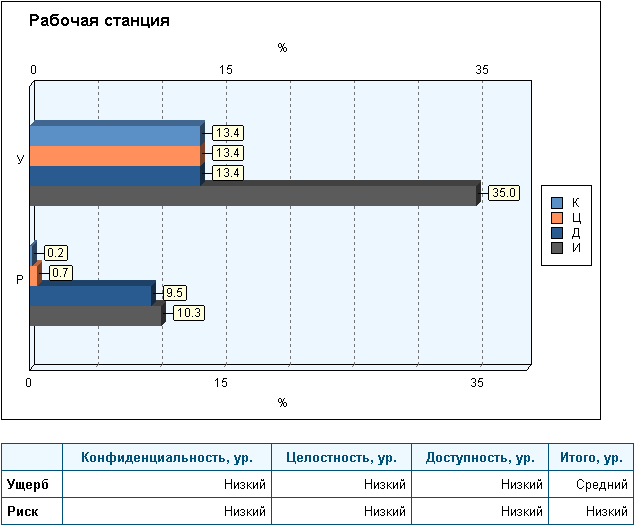

Рисунок 2.14 – Ущерб и риск ресурсов по классу угроз (рабочая станция)

Из анализа видно, что на суммарные зрачения ущерба и риска информационной системы по классу угроз существенное влияние оказывает рабочая станция.

Поэтому можно предложить включить дополнительные защитные механизмы по направлению – «доступность». Например добавление на рабочую станцию средства защиты информации – «резеррвное копирование» резко снижает зрачения ущерба и риска информационной системы (рисунок 2.16).

Рисунок 2.15 – Ущерб и риск информационной системы по классу угроз

Рисунок 2.16 – Изменение риска при применении дополнительных защитных механизмов на рабочей станции

2.2.1 В программном комплексе Digital Security Office 2006 (подсистема «Гриф») произвести расчет рисков информационной системы на основе модели угроз и уязвимостей

Создаем новый проект в подсистеме «ГРИФ». Добавляем отдел — «бухгалтерия».

Создаем ресурс — рабочая станция пользователя корпоративной ИС.

Определяем набор угроз информационной безопасности.