- •Содержание

- •Введение

- •Глоссарий

- •Glossary

- •Глава 1. Общая структурная схема каналов передачи данных в системе "ДБО BS-Client"

- •Глава 3. Защита передаваемых данных в подсистеме «толстый» клиент ДБО (шифрация, подпись, транспорт)

- •3.1. Решаемые задачи

- •3.3. Организация транспортной подсистемы

- •4.3. Сравнение различных способов защиты канала

- •Глава 6. Защита от внешних атак

- •6.1. Фильтрация неподписанных пакетов в ядре транспорта классического клиента

- •6.2. Аутентификация пользователей в подсистеме Интернет-Клиент

- •6.2.1. Подпись трафика BS-Defender’a

- •6.2.3. Аутентификация при работе с односторонним SSL (парольная и криптографическая)

- •6.2.3.1. Парольная аутентификация

- •6.2.3.2. Криптографическая аутентификация

- •6.2.5. Использование сеансовых ключей при работе с подсистемой Телефон-Клиент

- •Глава 7. Защита от внутренних атак

- •7.1. Аутентификация и авторизация внутренних пользователей

- •7.2. Права пользователей в системе

- •7.2.1. Общее описание системы прав

- •7.2.2. Система прав доступа к СУБД и серверу ДБО

- •7.2.3. Система прав разграничения доступа по документам

- •7.3. Ограничение доступа к БД через внешние средства

- •7.4. Аудит действий пользователей

- •7.5.1. Фиксация смены статусов документов

- •7.5.2. Системные журналы

- •7.5.2.1. Системные журналы «толстого» клиента и сервера ДБО

- •7.5.3. Журналы макроязыка

- •Глава 8. Обеспечение целостности и аутентичности информации передаваемой от клиентов в банк и обратно

- •8.1. Использование подписи под документами

- •8.1.1. Общие сведения

- •8.1.2. Подпись документов и квитанций

- •8.1.3. Возможность разбора конфликтных ситуаций

- •8.2. Использование подписи при передаче транспортного трафика

- •8.3. Использование подписи при передаче трафика BS-Defender

- •8.4. Использование механизмов аутентичности двустороннего SSL (TLS)

- •8.4.1. Общие сведения

- •8.4.2. Исходные требования

- •8.4.3. Технология связи клиента и банка по каналу «Двусторонний SSL / TLS»

- •8.6. Аутентичность выписок, остатков и другой информации выдаваемой банком в подсистеме Телефон-Клиент

- •Глава 9. Работа с криптографическими ключами и сертификатами

- •9.1. Описание особенностей СКЗИ

- •9.2. Основные понятия

- •9.2.1. Записи о ключах

- •9.2.5. Право защиты канала («Интернет-Клиент»)

- •9.3. Менеджмент ключей. Права на криптографические операции. Привязка к пользователю

- •9.4. Начальное заведение ключей, Технологический ключ

- •9.5. Перегенерация клиентского ключа (в толстом и тонком клиенте)

- •9.5.1. Удаленная перегенерация ключей толстого и тонкого клиента

- •9.6. Перегенерация банковского ключа

- •9.7. Использование списков отозванных сертификатов. Компрометация ключа

- •9.8. Использование списков отозванных сертификатов (СОС)

- •9.9. Использование USB-токенов

- •Глава 10. Конфликтные ситуации и способы их решения

- •10.1. Общие положения, типы конфликтных ситуаций

- •10.2. Разбор конфликтов в случае «толстого клиента»

- •10.3. Разбор конфликтов в «BS-Defender»

- •10.4. Разбор конфликтов в одностороннем и двустороннем SSL (сохраняемые подписи под документами)

- •Глава 11. Соответствие системы "ДБО BS-Client" стандартам ЦБР

- •Глава 12. Список рекомендуемой литературы

- •Приложение A. Криптографические справочники, используемые в системе "ДБО BS-Client"

- •A.1. Справочник количества подписей в документах (CryptoNumOfSigns)

- •A.2. Справочник сертификатов (CryptoUID)

- •A.3. Справочник криптографических профилей (CryptoProfile)

- •A.4. Справочник рабочих мест абонентов СКЗИ (CryptoWorkPlace)

- •A.5. Справочник пользователей абонентов СКЗИ (CryptoLogin)

- •A.7. Общие справочники

- •A.7.1. Справочник клиентов (PostClnt)

- •A.7.2. Справочник организаций (Customer)

- •B.1. 1. Общий порядок разбора конфликтной ситуации

- •B.2. 2. Действия по общему анализу конфликтного документа

- •B.3. 3. Разбор конфликта вида «Отказ любой из сторон от ЭЦП под созданным этой стороной документом»

- •B.4. Разбор конфликта вида «Отказ любой из сторон от сформированной ею квитанции на документ»

Защита от внутренних атак

7.3. Ограничение доступа к БД через внешние средства

Одним из видов внутренней атаки на систему является попытка прямой работы с СУБД, в которой хранятся данные системы не через легальные средства самой системы, а через внешние приложения. Для осуществления такой атаки необходимо получить логин и пароль к СУБД, а также обладать необходимыми правами на доступ к объектам СУБД.

Для защиты от подобных атак в системе "ДБО BS-Client" предусмотрено несколько механизмов. Часть из них используется в стандартной поставке, а часть может быть подключена к системе дополнительно при соответствующем пожелании банка. Данные механизмы включают в себя:

•использование каждым пользователем системы уникального логина в СУБД;

•использование операторами системы скрытого пароля к СУБД;

•использование механизма внешней аутентификации пользователей;

•использование механизмов СУБД для ограничения доступа к базе данных.

Рассмотрим далее эти механизмы подробнее.

Одним из простейших способов ограничить доступ злоумышленника к СУБД является парольная защита, которая присутствует во всех поддерживаемых СУБД. ДБО позволяет использовать парольную аутентификацию СУБД. Для этого каждому пользователю системы "ДБО BS-Client" выдается определенный логин в СУБД. При входе пользователя в систему он помимо пароля пользователя должен также ввести пароль в СУБД. Таким образом, злоумышленник не являющийся пользователем системы "ДБО BS-Client", не сможет получить доступ к базе данных.

Для упрощения процедуры аутентификации можно указать системе, что пароли пользователя в ДБО и СУБД совпадают. В этом случае у пользователя будет запрашиваться только один пароль.

Система "ДБО BS-Client" позволяет запретить прямой доступ внешними средствами к СУБД даже тем пользователям, которые являются пользователями "ДБО BS-Client". Для этого можно задействовать режим, при котором пароль к СУБД не запрашивается у пользователя, а вводится автоматически на основании информации в файле настроек default.cfg. В этом файле пароль в СУБД хранится в зашифрованном виде, что ограничивает возможности пользователя по его вскрытию. Таким образом, пользователь системы "ДБО BS-Client" вообще не знает пароль, с помощью которого происходит взаимодействие с СУБД и, следовательно, не может использовать внешние средства для работы с СУБД.

Самым защищенным способом аутентификации пользователей в СУБД является способ внешней аутентификации. Он не входит в стандартную поставку системы, но в случае необходимости может быть добавлен по требованию банка.

В этом случае пароль к СУБД не запрашивается у пользователя и не хранится на локальном компьютере пользователя и, следовательно, даже теоретически не может быть использован для доступа к СУБД через внешние средства.

28

Защита от внутренних атак

Подключение к СУБД в этом случае происходит следующем образом.

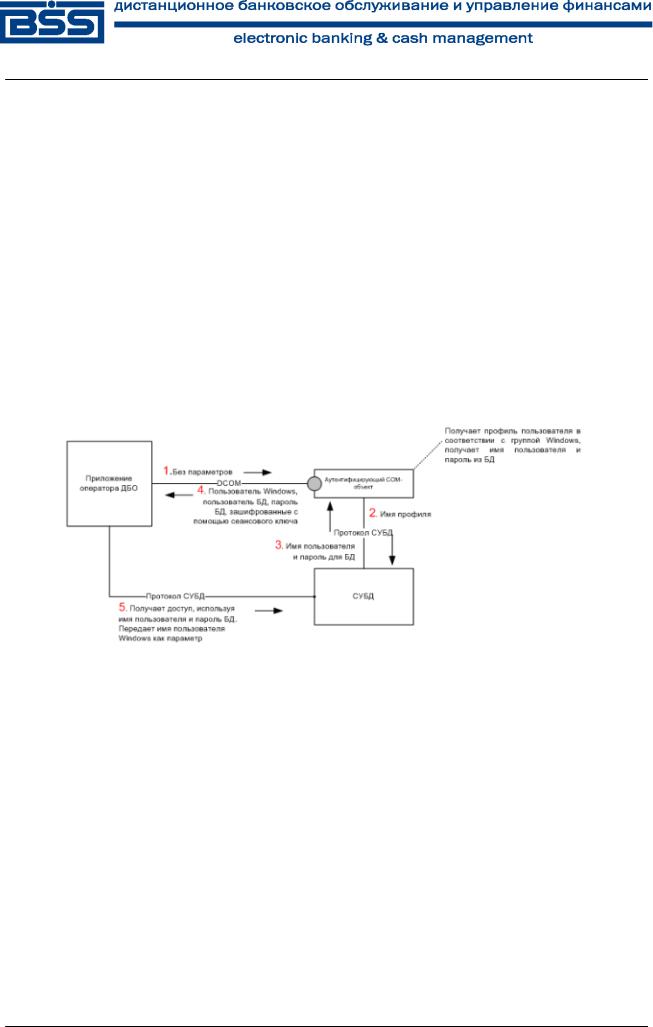

1.При входе пользователя в систему происходит обращение по DCOM к вешнему серверу аутентификации.

2.Далее этот сервер на основании стандартного механизма аутентификации Windows определяет пользователя домена, обратившегося к нему.

3.На основании этого имени сервер аутентификации определяет логин и пароль в СУБД для данного пользователя.

4.Полученные логин и пароль передаются (с использованием защищенного протокола) обратно в приложение оператора.

5.Далее происходит подключение в СУБД с использованием полученных параметров. В этом случае пользователь вообще не вводит и не знает свой пароль в СУБД. Схема данного механизма аутентификации изображена на следующей схеме:

Рис. 7.1. Схема внешней аутентификации приложений

Помимо встроенных в систему "ДБО BS-Client" механизмов защиты можно использовать и механизмы защиты, предоставляемые самими СУБД. Поскольку такие механизмы существенно зависят от используемой СУБД, то в стандартную поставку они не входят, но могут быть настроены самим банком или специалистами БСС в каждом конкретном случае. В частности те или иные СУБД поддерживают следующие механизмы (приведены только некоторые примеры):

•Использование механизма аутентификации Windows вместо парольной аутентификации доступа к СУБД.

•Разграничение прав пользователей на объекты СУБД (запрет просмотра или изменения отдельных таблиц, например).

•Ограничение списка компьютеров, с которых разрешен доступ к СУБД;

29

Защита от внутренних атак

•Применение криптографии.

Также в качестве дополнительного механизма защиты можно рекомендовать использовать запрет для рядовых пользователей возможности прямого доступа к СУБД на сетевом уровне путем межсетевого экранирования в ЛВС.

В совокупности описанные механизмы гарантируют невозможность взлома системы через доступ к СУБД внешними средствами.

7.4. Аудит действий пользователей

Аудит действий пользователей системы "ДБО BS-Client" осуществляется с использованием так называемого «журнала событий» (доступен в серверной части и «толстом» клиенте ДБО). Журнал событий, ведущийся в системе "ДБО BS-Client", соответствует следующим требованиям:

•наличие информации обо всех событиях произошедших в системе;

•периодическое обновление информации в «окне событий»;

•возможность оповещения администратора вызовом заданной операции, например, выводом предупреждения на экран или формированием сообщения MS-Exchange при появлении в журнале записи (записей), удовлетворяющих заданному условию.

Использование данного интерфейса позволяет получить информацию о:

•пользователях, зарегистрированных в системе;

•текущим статусе (подключен / не подключен) каждого из пользователей;

•последнем событии, произведенное пользователем и его время;

•полном списке действий выбранного пользователя за указанный период времени с возможностью фильтрации по типу событий.

7.5.Журналирование процессов, происходящих внутри системы

В процессе работы системы ведутся различные журналы (лог-файлы). Они отражают действия и операции, выполняемые системой. Есть журналы, которые ведутся всегда, создание других можно настроить. Создание журналов бывает полезно как для получения отладочной информации, так и для дополнительного аудита работы системы.

7.5.1. Фиксация смены статусов документов

Для всех финансовых документов, имеющих хождение в системе "ДБО BS-Client" предусмотрен механизм журнализации истории смены статусов документа. Данные о дате и времени смены статуса, значении исходного и конечного статуса при смене, а также имя пользователя, выполнявшего процедуру, приведшую к смене статуса документа доступны из визуального интерфейса «толстого» клиента и серверной части системы "ДБО BS-Client" (Системные поля документа—История).

30