- •Содержание

- •Введение

- •Глоссарий

- •Glossary

- •Глава 1. Общая структурная схема каналов передачи данных в системе "ДБО BS-Client"

- •Глава 3. Защита передаваемых данных в подсистеме «толстый» клиент ДБО (шифрация, подпись, транспорт)

- •3.1. Решаемые задачи

- •3.3. Организация транспортной подсистемы

- •4.3. Сравнение различных способов защиты канала

- •Глава 6. Защита от внешних атак

- •6.1. Фильтрация неподписанных пакетов в ядре транспорта классического клиента

- •6.2. Аутентификация пользователей в подсистеме Интернет-Клиент

- •6.2.1. Подпись трафика BS-Defender’a

- •6.2.3. Аутентификация при работе с односторонним SSL (парольная и криптографическая)

- •6.2.3.1. Парольная аутентификация

- •6.2.3.2. Криптографическая аутентификация

- •6.2.5. Использование сеансовых ключей при работе с подсистемой Телефон-Клиент

- •Глава 7. Защита от внутренних атак

- •7.1. Аутентификация и авторизация внутренних пользователей

- •7.2. Права пользователей в системе

- •7.2.1. Общее описание системы прав

- •7.2.2. Система прав доступа к СУБД и серверу ДБО

- •7.2.3. Система прав разграничения доступа по документам

- •7.3. Ограничение доступа к БД через внешние средства

- •7.4. Аудит действий пользователей

- •7.5.1. Фиксация смены статусов документов

- •7.5.2. Системные журналы

- •7.5.2.1. Системные журналы «толстого» клиента и сервера ДБО

- •7.5.3. Журналы макроязыка

- •Глава 8. Обеспечение целостности и аутентичности информации передаваемой от клиентов в банк и обратно

- •8.1. Использование подписи под документами

- •8.1.1. Общие сведения

- •8.1.2. Подпись документов и квитанций

- •8.1.3. Возможность разбора конфликтных ситуаций

- •8.2. Использование подписи при передаче транспортного трафика

- •8.3. Использование подписи при передаче трафика BS-Defender

- •8.4. Использование механизмов аутентичности двустороннего SSL (TLS)

- •8.4.1. Общие сведения

- •8.4.2. Исходные требования

- •8.4.3. Технология связи клиента и банка по каналу «Двусторонний SSL / TLS»

- •8.6. Аутентичность выписок, остатков и другой информации выдаваемой банком в подсистеме Телефон-Клиент

- •Глава 9. Работа с криптографическими ключами и сертификатами

- •9.1. Описание особенностей СКЗИ

- •9.2. Основные понятия

- •9.2.1. Записи о ключах

- •9.2.5. Право защиты канала («Интернет-Клиент»)

- •9.3. Менеджмент ключей. Права на криптографические операции. Привязка к пользователю

- •9.4. Начальное заведение ключей, Технологический ключ

- •9.5. Перегенерация клиентского ключа (в толстом и тонком клиенте)

- •9.5.1. Удаленная перегенерация ключей толстого и тонкого клиента

- •9.6. Перегенерация банковского ключа

- •9.7. Использование списков отозванных сертификатов. Компрометация ключа

- •9.8. Использование списков отозванных сертификатов (СОС)

- •9.9. Использование USB-токенов

- •Глава 10. Конфликтные ситуации и способы их решения

- •10.1. Общие положения, типы конфликтных ситуаций

- •10.2. Разбор конфликтов в случае «толстого клиента»

- •10.3. Разбор конфликтов в «BS-Defender»

- •10.4. Разбор конфликтов в одностороннем и двустороннем SSL (сохраняемые подписи под документами)

- •Глава 11. Соответствие системы "ДБО BS-Client" стандартам ЦБР

- •Глава 12. Список рекомендуемой литературы

- •Приложение A. Криптографические справочники, используемые в системе "ДБО BS-Client"

- •A.1. Справочник количества подписей в документах (CryptoNumOfSigns)

- •A.2. Справочник сертификатов (CryptoUID)

- •A.3. Справочник криптографических профилей (CryptoProfile)

- •A.4. Справочник рабочих мест абонентов СКЗИ (CryptoWorkPlace)

- •A.5. Справочник пользователей абонентов СКЗИ (CryptoLogin)

- •A.7. Общие справочники

- •A.7.1. Справочник клиентов (PostClnt)

- •A.7.2. Справочник организаций (Customer)

- •B.1. 1. Общий порядок разбора конфликтной ситуации

- •B.2. 2. Действия по общему анализу конфликтного документа

- •B.3. 3. Разбор конфликта вида «Отказ любой из сторон от ЭЦП под созданным этой стороной документом»

- •B.4. Разбор конфликта вида «Отказ любой из сторон от сформированной ею квитанции на документ»

Обеспечение целостности и аутентичности информации передаваемой от клиентов в банк и обратно

Таким образом, входящий пакет, не имеющий ЭЦП (в то время как настройками предписывается применять электронную подпись), либо пакет, подпись которого не прошла проверку на подлинность, считается ошибочным и к дальнейшей обработке не допускается.

8.3. Использование подписи при передаче трафика BS-Defender

Каждый запрос и ответ, передаваемые от клиентского BS-Defender к банковскому и обратно, шифруются и подписываются (см. разд. 4.1 «Защита данных при использовании BSDefender» [стр. 15]). Аутентичность пакетов гарантируется криптостойкостью используемой СКЗИ.

8.4. Использование механизмов аутентичности двустороннего SSL (TLS)

В данном разделе приведено общее описание способа соединения с Интернет-Клиент по каналу, защищаемому двусторонним SSL (TLS). Однако, данная глава не содержит руководства по настройке SSL / TLS в Интернет-Клиент, а также технических подробностей, касающиеся параметров и настроек.

8.4.1. Общие сведения

Аутентификация при защите соединения двусторонним SSL (TLS) — аналогична применяемой в типе соединения «BS-Defender». Канал защищается как со стороны клиента, так и со стороны сервера персональными криптографическими ключами. Криптографические операции выполняются на клиентской стороне — WEB-браузером, на серверной стороне — WEBсервером.

8.4.2. Исходные требования

Ниже перечислены основные требования:

1.Компьютер клиента: Персональный справочник текущего пользователя содержит сертификат клиента с установленной на уровне ОС связкой с контейнером секретных ключей. Область расширенного применения ключа данного сертификата должна допускать применение сертификата для аутентификации клиента (Client authentification).

Кроме этого в справочник доверенных сертификатов корневых центров сертифика-

ции (Trusted Root Certification Authorities) текущего пользователя должен быть устано-

влен сертификат корневого центра сертификации.

2.Компьютер банковского WEB-сервера: Банковский WEB-сервер должен быть настроен на использование защищенного соединения (https) с контролем клиентского сертификата. Сертификат банковского WEB-сервера должен содержаться в персональном справочнике локального компьютера с установленной на уровне ОС связкой с контейнером секретных ключей. Область расширенного применения ключа данного сертификата должна допускать применение сертификата для аутентификации сервера (Server authentification). Кроме этого в справочник доверенных сертификатов корневых центров

35

Обеспечение целостности и аутентичности информации передаваемой от клиентов в банк и обратно

сертификации (Trusted Root Certification Authorities) локального компьютера должен быть установлен сертификат корневого центра сертификации.

Примечание

Механизм и описание того, что является справочником сертификатов, в данном документе не рассматривается. В грубом приближении, это место, куда складываются открытые ключи и где устанавливаются ссылки на расположение секретных ключей.

Установленный в открытом ключе, как клиента, так и банка параметр, ссылающийся на ресурс хранящий списки отозванных сертификатов — доступен.

8.4.3. Технология связи клиента и банка по каналу «Двусторонний SSL / TLS»

Клиент инициирует соединение, вписывая в строку браузера ссылку на WEB-сайт банка (или открывает иным способом в браузере сайт банка). В строке запроса явным образом указывается, что соединение будет происходить по защищенному каналу — применяется именование протокола "https://" вместо "http://" (например, "https:// www.bank.ru").

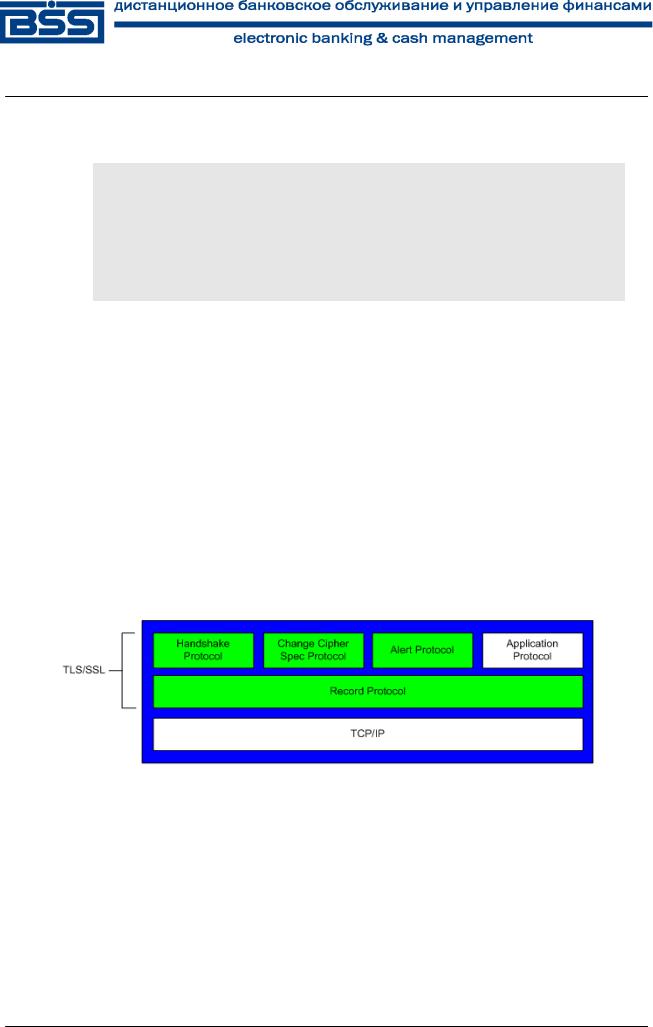

Протоколы TLS подразумевают, что в качестве транспортного протокола используется протокол с установлением логических соединений (например, TCP) и состоят из двух слоев. Первый слой включает в себя прикладной протокол и три так называемых handshake-прото- кола: протокол установления SSL-сессии (Handshake Protocol), протокол смены специфика-

ции шифра (Change Cipher Spec Protocol) и протокол сигнальных сообщений (Alert Protocol).

Второй слой — это т.н. Record Protocol, схематически это можно изобразить так:

Рис. 8.1. Технология связи клиента и банка по каналу «Двусторонний SSL / TLS»

Handshake-протоколы отвечают за установление или возобновление защищенных сессий.

Record protocol выполняет следующие функции:

•Разбивает данные, получаемые от прикладного уровня на блоки и собирает входящие блоки для передачи на прикладной уровень.

•Компрессирует исходящие данные и декомпрессирует входящие.

•Прикрепляет MAC или хэш к исходящим блокам данных и использует прикрепленный MAC для проверки целостности входящих.

36

Обеспечение целостности и аутентичности информации передаваемой от клиентов

вбанк и обратно

•Шифрует исходящие и расшифровывает входящие блоки данных.

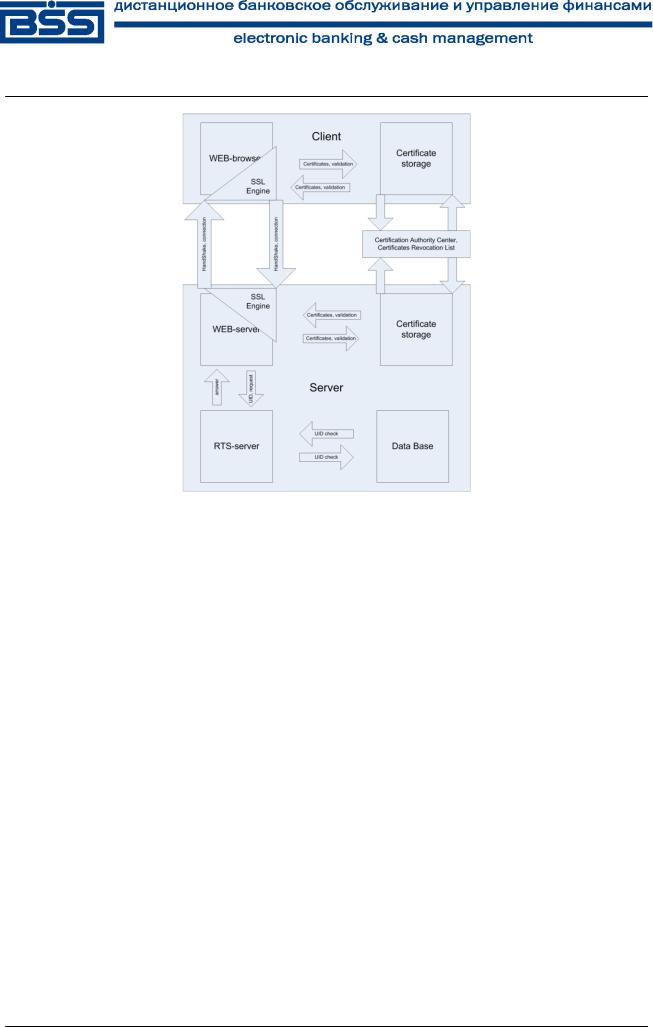

В момент обработки первого запроса на соединение с WEB-сервером происходит так называемый HandShake. В этой процедуре происходит следующее:

•WEB-сервер определяет, что для работы с данным WEB-сайтом необходимо шифровать соединение от имени серверного сертификата (выполняется процедура установления действительности собственного сертификата путем обращения к узлу с перечнем отозванных сертификатов).

•Если серверный сертификат признан годным, сервер определяет по настройке, нужно ли требовать от клиента предоставить свой клиентский сертификат.

•Сертификат банка передается в WEB-браузер клиента, также, если это обусловлено настройкой, передается сигнал о предоставлении сертификата клиента Web-серверу.

•Получив от WEB-сервера ответ, содержащий сертификат банка и требование о передаче клиентского сертификата, браузер выполняет два действия:

1.устанавливает действительность банковского сертификата;

2.обращается за информацией к справочнику сертификатов, и предлагает клиенту диалоговое окно с перечнем сертификатов, которые могут быть использованы клиентом для защиты соединения.

•Удостоверившись в сертификате банка и получив указатель на клиентский сертификат, сертификат клиента передается на WEB-сервер, где уже сервер выполняет процедуру удостоверения в достоверности клиентского сертификата.

После того как процедура HandShake выполнена, начинается штатная шифрация трафика.

Для шифрования передаваемых данных используются симметричная криптография, т.е. одним и тем же ключом можно как зашифровать, так и расшифровать зашифрованные данные.

Таким образом, на каждой стороне есть комплект из двух ключей (одинаковый для обоих сторон), используемый для шифрации принимаемых / передаваемых данных, и комплект из двух ключей, используемый для формирования MAC (HMAC).

37

Обеспечение целостности и аутентичности информации передаваемой от клиентов в банк и обратно

Рис. 8.2. Схема взаимодействия клиента, сервера и приложений при организации соединения «двусторонний SSL / TLS».

8.5. Сеансовые ключи при заведении клиентом документов в подсистеме

Телефон-Клиент

Сеансовые ключи, запрашиваемые у клиента при авторизации в подсистеме Телефон-кли- ент могут рассматриваться в качестве аналога собственноручной подписи для документов, сформированных в течение текущего сеанса связи.

В случае повышенных требований к безопасности, возможно, запрашивать проверку СК каждый раз для подтверждения клиентом введенных данных, а также при запросе клиента подтверждения возможности прохождения документом стандартных банковских контролей.

8.6. Аутентичность выписок, остатков и другой информации выдаваемой банком в подсистеме Телефон-Клиент

Аутентичность информации, передаваемой в канале Банк ↔ Телефон-клиент обеспечивается на уровне системных библиотек, поскольку приложение Телефон-клиент расположено в ЛВС банка и работает напрямую с сервером приложений системы "ДБО BS-Client".

Потеря аутентичности возможна лишь на уровне Телефон-клиент ↔ Клиент, при наличии искажений сигнала в канале связи (телефонной линии).

38

Обеспечение целостности и аутентичности информации передаваемой от клиентов в банк и обратно

Для уменьшения вероятности технических накладок, при формировании документов, перед проведением транзакции, клиенту озвучиваются все введенные им параметры платежа и вид платежа.

39