- •Место пази в системе кзи.

- •2. Модели угроз в пази

- •3. Модели системы пази.

- •1. Средства защиты информации

- •2. Аппаратные средства защиты информации

- •2.1 Задачи аппаратного обеспечения защиты информации

- •2.2 Виды аппаратных средств защиты информации

- •3. Программные средства защиты информации

- •3.1 Средства архивации информации

- •3.2 Антивирусные программы

- •3.3 Криптографические средства

- •3.4 Идентификация и аутентификация пользователя

- •3.5 Защита информации в кс от несанкционированного доступа

- •3.6 Другие программные средства защиты информации

- •Программно-аппаратные средства защиты информации в компьютерах

- •Методы и средства организационно-правовой защиты информации

- •Методы и средства инженерно-технической защиты

- •Программные и программно-аппаратные методы и средства обеспечения информационной безопасности

- •Криптографические методы защиты и шифрование

- •4. Нормативно правовая база построения пази.

- •D — Минимальная защита (Системы, безопасность которых была оценена, но оказалась не удовлетворяющей требованиям более высоких разделов).

- •5. Классификация ас и способов защиты.

- •6. Понятие ндв в пази.

- •Контроль исходного состояния программного обеспечения.

- •7.Модель нарушителя при построении системы пази.

- •8. Лицензирование средств пази.

- •Перечень видов деятельности предприятий в области защиты информации, подлежащих лицензированию Гостехкомиссией России

- •Перечень видов деятельности предприятий в области защиты информации, подлежащих лицензированию фапси

- •Перечень федеральных органов исполнительной власти, осуществляющих лицензирование

- •9. Процедура идентификации и аутентификации пользователей кс.

- •10. Идентификация и аутентификация с нулевой передачей данных.

- •11.Биометрические средства идентификации. Их характеристики.

- •12.Биометрические средства идентификации 1. (дактилоскопия, сетчатка)

- •13.Биометрические средства идентификации 2. (лицо, голос, сосуды)

- •14.Вредоносное по. Вирусы.

- •15.Сетевое вредоносное по.

- •16.Вредоносное по, использующее ресурсы кс.

- •17.Методы защиты от вредоносного по, антивирусные пакеты.

- •18.Основные понятия сетевой безопасности.

- •19.Межсетевые экраны. Классификация.

- •1)Управляемые коммутаторы (канальный уровень):

- •2)«Мэ с фильтрацией пакетов»

- •3)«Мэ сеансового уровня»

- •4)«Мэ прикладного уровня»

- •5)«Мэ экспертного уровня»

- •20.Межсетевые экраны. Применение.

- •Конфигурация с двумя межсетевыми экранами

- •21.Средства безопасности ос ms Windows. Подсистема разграничения доступа.

- •22.Средства безопасности ос ms Windows. Подсистема защиты данных.

- •23.Средства безопасности ос ms Windows. Подсистема сетевой безопасности.

- •24.Эцп.

- •25.Аппаратные средства зи. Комплексы Соболь и Аккорд.

- •26.Комплекс пази SecretNet.

- •27.Управление рисками кс.

- •28.Анализ рисков кс.

- •29.Способы уменьшения рисков кс.

- •30.Алгоритм устранения угрозы кс.

5)«Мэ экспертного уровня»

Они сочетают в себе элементы 3-х предыдущих видов МЭ, т.е. прикладного, сеансового и сетевого. Как МЭ с фильтрацией пакетов, они работают на сетевом уровне, фильтруя вх. и исх. Пакеты, на основе IPадресов и номеров портов. Они выполняют функции МЭ сеансового уровня, также выполняют функции прикладного уровня проверяя содержимое каждого пакета в соответствии с использованной политикой безопасности.

Но в отличие от МЭ прикладного уровня, при анализе данных прикладного уровня, они не нарушают клиент-серверные модели взаимодействия и допускают прямые соединения между клиентами и внешними хостами. Вместо программ посредников используются специальные алгоритмы распознавания и обработки данных на уровне приложения.

Недостаток:прямое соединение.

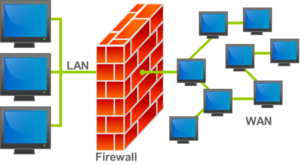

Иллюстрация, показывающая расположение сетевого экрана (Firewall) в сети.

20.Межсетевые экраны. Применение.

Межсетево́й экра́н, сетево́й экра́н, файерво́л, брандма́уэр — комплекс аппаратных и программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую замену внутрисетевых (серых) адресов или портов на внешние, используемые за пределами ЛВС.

ИСПОЛЬЗОВАНИЕ МЕЖСЕТЕВЫХ ЭКРАНОВ.

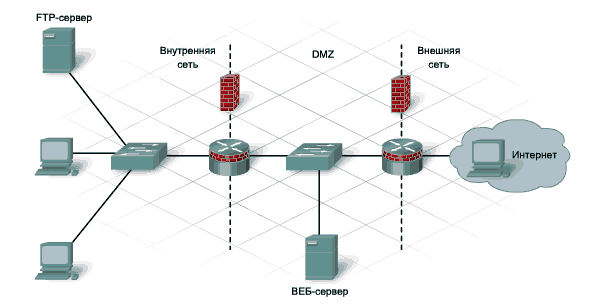

Размещение межсетевого экрана в качестве пограничного устройства между внутренней сетью (интранетом) и Интернетом позволяет контролировать весь исходящий и входящий интернет-трафик и управлять его прохождением. Между внутренней и внешней сетью создается четкий защитный рубеж. Однако некоторым внешним клиентам может потребоваться доступ к внутренним ресурсам. Для этого можно предусмотретьдемилитаризованную зону (DMZ).

В компьютерных сетях демилитаризованной зоной называется участок сети, доступный как внутренним, так и внешним пользователям. Он более защищен по сравнению с внешней сетью, но менее защищен по сравнению с внутренней сетью.

DMZ создается посредством использования одного или нескольких межсетевых экранов, разграничивающих внутреннюю сеть, DMZ и внешнюю сеть. В DMZ часто размещаются веб-серверы, открытые для доступа извне.

Конфигурация с одним межсетевым экраном.

Один межсетевой экран делит сетевое пространство на три зоны: внешняя сеть, внутренняя сеть и DMZ. Весь трафик поступает на межсетевой экран из внешней сети. Межсетевой экран должен контролировать трафик и принимать решение о его пересылке в DMZ или во внутреннюю сеть, либо о запрете пересылки.

Конфигурация с двумя межсетевыми экранами

В конфигурации с двумя межсетевыми экранами предусмотрены внутренний и внешний межсетевой экраны, между которыми располагается DMZ. Внешний межсетевой экран применяет менее строгие ограничения и разрешает доступ пользователей из Интернета в DMZ, а также сквозное прохождение трафика, запрошенного внутренними пользователями. Внутренний межсетевой экран применяет более строгие ограничения и защищает внутреннюю сеть от несанкционированного доступа.

Для небольших сетей с низким трафиком подходит конфигурация на основе одного межсетевого экрана, который, однако, является критической точкой отказа и может оказаться перегруженным. Конфигурация с двумя межсетевыми экранами целесообразна для крупных и сложных сетей со значительно большими объемами трафика.