- •1 Анализ функционирования предприятия ооо «Тех зи», его информационной системы и существующей системы физической защиты информации 7

- •1 Анализ функционирования предприятия ооо «Тех зи», его информационной системы и существующей системы физической защиты информации

- •1.1 Особенности функционирования предприятия

- •1.2 Характеристика информационных объектов служебного кабинета

- •1.3 Эффективность существующей комплексной системы защиты информации и её физической системы защиты, формулирование требований к информационной безопасности

- •2 Разработка системы совершенствования физической защиты информационных объектов служебного кабинета

- •2.1 Теоретические обоснования совершенствования системы физической защиты

- •2.2 Структурно-функциональная схема совершенствования системы физической защиты

- •2.3 Выбор целесообразных технических средств для совершенствования системы физической защиты

- •2.3.1 Выбор технических средств подсиcтемы контроля управления доступом

- •2.3.2 Выбор технических средств подсистемы видеонаблюдения

- •3 Функционально-экономическая оценка эффективности разработанной системы физической защиты

- •3.1 Функциональная эффективность разработанного проекта

- •3.2 Экономическая эффективность разработанного проекта

- •Заключение

- •Список литературы

1.3 Эффективность существующей комплексной системы защиты информации и её физической системы защиты, формулирование требований к информационной безопасности

Для оценки эффективности существующей системы физической защиты КСЗИ в целом будет использован экспертный метод количественной оценки эффективности.

Для этого необходимо количественно оценить КСЗИ в целом и систему физической защиты по целому ряду показателей. Оценивание будет производиться с использованием компьютерной модели, выполненной MicrosoftExcel.

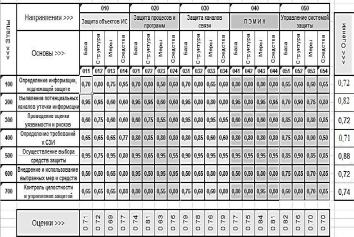

В результате оценивания будет получена матрица результирующих количественных показателей, отображенная в табл. 1.2

Таблица 1.2

Матрица результирующих показателей

Количественная оценка по направлению «Управления системой защиты» определена в табл. 1.3 и равна значению 0,7, что не соответствует заданным требованиям стратегии предприятия.

Таблица 1.3

Матрица результирующих показателей направления «Управление системой защиты»

Таким образом, исходя из табл. 1.3, выводится обобщённый показатель уровня защищенности КСЗИ – вероятность защиты информации, равная 0,75, что удовлетворяет принятой на предприятии стратегии по ИБ.

Таблица 1.4

Обобщённый показатель уровня защищённости КСЗИ

Рассматриваемое направление «Управление системой защиты» оценивается равной коэффициенту 0,7, что, опять же, не удовлетворяет принятой стратегии по ИБ. Сравнение требуемого и достигнутого уровня защиты представлены на рис. 1.9

Рис. 1.9 Сравнение требуемого и достигнутого уровня защиты

Таким образом, из всего вышеуказанного следует, что система физической защиты на рассматриваемом предприятии нуждается в доработке, так как не удовлетворяет требуемому уровню защиты информации.

Поскольку на сегодняшний день нет чёткой методики, для определения требований к системе защиты информации, опираясь на следующие документы, выберем из них актуальные для рассматриваемого объекта требования, «Специальные требования и рекомендации по технической защите конфиденциальной информации», руководящий документ «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации», «Положение о методах и способах защиты информации в информационных системах персональных данных» Приложение к Приказу ФСТЭК России от 5 февраля 2010 г. N 58.

При формулировке требований к системе защиты информации разделим их на следующие группы: требования к организационно-распорядительной документации, требования к защите зданий и помещений, требования к защите автоматизированной системы, требования к защите информационной системы персональных данных.

В ходе анализа названных выше документов разработаны требования к КСЗИ рассматриваемого предприятия:

Требования к организационно-распорядительной документации:

на предприятии должен быть документально оформлен перечень сведений конфиденциального характера, подлежащих защите в соответствии с нормативными правовыми актами (СТР-К);

должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных журнала (учетную карточку) (РД «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»);

все носители информации на бумажной, магнитной, оптической (магнито-оптической) основе, используемые в технологическом процессе обработки информации в АС, подлежат учету в том производственном, научном или функциональном подразделении, которое является владельцем АС, обрабатывающей эту информацию (СТР-К).

Требования к защите зданий и помещений:

cистемы пожарной и охранной сигнализации ЗП должны строиться только по проводной схеме сбора информации (связи с пультом) и, как правило, размещаться в пределах одной с ЗП контролируемой зоне (СТР-К);

для снижения вероятности перехвата информации по вибро-акустическому каналу следует организационно-режимными мерами исключить возможность установки посторонних (нештатных) предметов на внешней стороне ограждающих конструкций ЗП и выходящих из них инженерных коммуникаций (систем отопления, вентиляции, кондиционирования) (СТР-К);

должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время (РД «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации», «Положение о методах и способах защиты информации в информационных системах персональных данных» Приложение к Приказу ФСТЭК России от 5 февраля 2010 г. N 58).

Требования к защите персональных данных (2 класса):

должна быть обеспечена идентификация и проверка подлинности пользователя при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов (для ИСПДн) («Положение о методах и способах защиты информации в информационных системах персональных данных» Приложение к Приказу ФСТЭК России от 5 февраля 2010 г. N 58);

должна быть обеспечена регистрация входа (выхода) пользователя в систему (из системы) либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения информационной системы (для ИСПДн) («Положение о методах и способах защиты информации в информационных системах персональных данных» Приложение к Приказу ФСТЭК России от 5 февраля 2010 г. N 58);

должна быть обеспечена целостность программных средств системы защиты персональных данных, обрабатываемой информации, а также неизменность программной среды («Положение о методах и способах защиты информации в информационных системах персональных данных» Приложение к Приказу ФСТЭК России от 5 февраля 2010 г. N 58);

должно быть обеспечено наличие средств восстановления системы защиты персональных данных, предусматривающих ведение двух копий программных компонентов средств защиты информации, их периодическое обновление и контроль работоспособности («Положение о методах и способах защиты информации в информационных системах персональных данных» Приложение к Приказу ФСТЭК России от 5 февраля 2010 г. N 58);

ИС, обрабатывающая ПДн 2 класса должна обеспечивать:

фильтрацию на сетевом уровне независимо для каждого сетевого пакета (решение о фильтрации принимается на основе сетевых адресов отправителя и получателя или на основе других эквивалентных атрибутов);

фильтрацию пакетов служебных протоколов, служащих для диагностики и управления работой сетевых устройств;

фильтрацию с учетом входного и выходного сетевого интерфейса как средства проверки подлинности сетевых адресов;

фильтрацию с учетом любых значимых полей сетевых пакетов; регистрацию и учет фильтруемых пакетов (в параметры регистрации включаются адрес, время и результат фильтрации);

идентификацию и аутентификацию администратора межсетевого экрана при его локальных запросах на доступ по идентификатору (коду) и паролю условно-постоянного действия;

регистрацию входа (выхода) администратора межсетевого экрана в систему (из системы) либо загрузки и инициализации системы и ее программного останова (регистрация выхода из системы не проводится в моменты аппаратурного отключения межсетевого экрана);

регистрацию запуска программ и процессов (заданий, задач); контроль целостности своей программной и информационной части; восстановление свойств межсетевого экрана после сбоев и отказов оборудования;

регламентное тестирование реализации правил фильтрации, процесса регистрации, процесса идентификации и аутентификации администратора межсетевого экрана, процесса регистрации действий администратора межсетевого экрана, процесса контроля за целостностью программной и информационной части, процедуры восстановления («Положение о методах и способах защиты информации в информационных системах персональных данных» Приложение к Приказу ФСТЭК России от 5 февраля 2010 г. N 58).

Требования к защите АС :

должна осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия, длиной не менее шести буквенно-цифровых символов;

должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам;

должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа (РД «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»);

должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС. В параметрах регистрации указываются:

дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

результат попытки входа: успешная или неуспешная - несанкционированная;

идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа;

код или пароль, предъявленный при неуспешной попытке;

должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию. В параметрах регистрации указываются:

дата и время выдачи (обращения к подсистеме вывода);

спецификация устройства выдачи [логическое имя (номер) внешнего устройства];

краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа;

идентификатор субъекта доступа, запросившего документ;

должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов. В параметрах регистрации указываются:

дата и время запуска;

имя (идентификатор) программы (процесса, задания);

идентификатор субъекта доступа, запросившего программу (процесс, задание);

результат запуска (успешный, неуспешный - несанкционированный);

должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам (РД «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»);

Должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды:

целостность СЗИ НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ;

целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации;

должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест - программ, имитирующих попытки НСД;

должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности (РД «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации»).

Из всего вышеуказанного следует, что без разработки эффективной базы в направлении управления системой защиты принятая стратегия не будет эффективной. Для закрепления базы по направлению «Управление системой защиты», указанному в результирующей матрице.

Комплексный показатель СЗИ неэффективен, так как обобщённый показатель уровня защищённости КСЗИ не соответствует заданным требованиям.

Выводы

В результате анализа были определены основные особенности функционирования служебного кабинета как объекта ИБ, а также выявленные информационные объекты служебного кабинета, подлежащая защите.

Особенностью функционирования служебного кабинета с точки зрения системы защиты информации, является принятая наступательная стратегия по ИБ, потребная вероятность защиты от 0.75 до 0.87.

Особенностью функционирования информационной системы служебного кабинета является обработка конфиденциальной информации. Информация обрабатывается в бумажном и электроном видах.

Существующая системы физической защиты информации оценивается равной коэффициенту 0,7 и требует совершенствования, так как не удовлетворяет принятой стратегии по ИБ.