- •6. Системы искусственного интеллекта

- •6.1. Основные понятия искусственного интеллекта

- •6.3. Интеллектуальный анализ данных. Управление знаниями

- •6.4. Экспертные системы

- •6.5. Системы поддержки принятия решений

- •7. Обеспечение безопасности информационных систем

- •7.1. Основы информационной безопасности

- •7.2. Критерии оценки информационной безопасности

- •7.3. Классы безопасности информационных систем

- •7.4. Угрозы информационной безопасности

- •7.6. Правовые аспекты информационной безопасности

- •7.7. Обеспечение безопасности в компьютерных сетях

- •8. Проектирование корпоративной информационной системы

- •8.1. Жизненный цикл корпоративной информационной системы

- •8.2. Основы проектирования ис

- •8.3. Реинжиниринг бизнес-процессов

- •8.4. Стандартизация и сертификация информационных технологий

- •9. Решения в области информационных систем

- •9.1. Комплексные решения кис

- •9.2. Критерии выбора кис

7.7. Обеспечение безопасности в компьютерных сетях

Информационный ресурс корпоративного уровня особенно уязвим и требует качественной и надежной защиты, так как информационная структура разнородна и состоит из распределенных систем, технологий, баз и банков данных. Мероприятия по защите корпоративной информации должны обеспечивать выполнение следующих задач:

• защита от проникновения в компьютерную сеть и утечки информации из сети по каналам связи;

• разграничение потоков информации между сегментами сети;

• защита наиболее критичных ресурсов сети от вмешательства в нормальный процесс функционирования;

• защита важных рабочих мест и ресурсов от несанкционированного доступа;

• криптографическая защита наиболее важных информационных ресурсов.

Работа с сервисами сети Интернет существенно увеличивает диапазон угроз информации, обрабатываемой в корпорации.

Для поддержания режима информационной безопасности в компьютерных сетях особенно важны программно-технические меры и средства. Ключевыми механизмами являются: идентификация и аутентификация; управление доступом; технологии обнаружения атак; протоколирование и регистрация; криптография и сетевая защита; экранирование.

Использование в корпоративных сетях межсетевых экранов предотвращает возможность нарушения пользователями установленных администраторами правил безопасности информации, позволяет решать ряд задач:

• безопасное взаимодействие пользователей и информационных ресурсов, расположенных в экстранет- и интра-нет-сетях, с внешними сетями;

• создание технологически единого комплекса мер защиты для распределенных и сегментированных локальных сетей подразделений предприятия;

• построение иерархической системы защиты, предоставляющей адекватные средства обеспечения безопасности для различных по степени закрытости сегментов корпоративной сети.

Для защиты информации, передаваемой по открытым каналам связи, поддерживающим протоколы TCP/IP, существует ряд программных продуктов, предназначенных для построения VPN на основе международных стандартов IPSec. Виртуальные сети создаются чаще всего на базе арендуемых и коммутируемых каналов связи в сетях общего пользования (сеть Интернет). Для небольших и средних компаний они являются хорошей альтернативой изолированным корпоративным сетям, так как обладают преимуществами: высокая гарантированная надежность, изменяемая топология, простота конфигурирования и масштабирования, контроль всех событий и действий в сети, относительно невысокая стоимость аренды каналов и коммуникационного оборудования.

Системы шифрования с открытым криптографическим интерфейсом реализуют различные криптоалгоритмы. Это дает возможность использовать продукты в любой стране мира в соответствии с принятыми национальными стандартами. В настоящее время информационные продукты, предназначенные для шифрования в корпоративных сетях, устанавливаются только на тех рабочих местах, на которых хранится очень важная информация.

Наличие разнообразных модификаций (для клиентских, серверных платформ, сети масштаба офиса, генерации ключевой информации) позволяет подбирать оптимальное по стоимости и надежности решение с возможностью постепенного наращивания мощности системы защиты.

В связи с постоянными изменениями сети важно своевременное выявление новых уязвимых мест, угроз и атак на информационные ресурсы и внесение изменений в соответствующие настройки информационного комплекса и его подсистем, и в том числе в подсистему защиты. Для этого рабочее место администратора системы должно быть укомплектовано специализированными программными средствами обследования сетей и выявления уязвимых мест (наличия «дыр») для проведения атак «извне» и «снаружи», а также комплексной оценки степени защищенности от атак нарушителей. Например, в состав продуктов Элвис, Net Pro VPN входят наиболее мощные среди обширного семейства коммерческих пакетов продукты компании Internet Security Systems (Internet Scanner и System Security Scanner), а также продукты компании Cisco: система обнаружения несанкционированного доступа NetRanger и сканер уязвимости системы безопасности NetSonar. Поддержка процесса идентификации и аутентификации пользователей и реализация механизма интеграции существующих приложений и всех компонент подсистемы безопасности осуществляется на основе технологии построения инфраструктуры открытых ключей (Public Key Infrastru-ture — PKI). Основными функциями PKI являются поддержка жизненного цикла цифровых ключей и сертификатов (генерация, распределение, отзыв и пр.)- Несмотря на существующие международные стандарты, определяющие функционирование системы PKI и способствующие ее взаимодействию с различными средствами защиты информации, к сожалению, не каждое средство информационной защиты, даже если его производитель декларирует соответствие стандартам, может работать с любой системой PKI.

Наиболее критичными с точки зрения безопасности ресурсами в корпоративных сетях являются серверы. Основным способом вмешательства в нормальный процесс их функционирования является проведение атак с использованием уязвимых мест сетевого аппаратного и программного обеспечения- Основная задача — своевременное обнаружение атаки и противодействие ей.

Защита важных рабочих мест и ресурсов от несанкционированного доступа как средство обеспечения информационной безопасности в компьютерных сетях проводится с помощью дополнительных средств защиты, в частности криптографических, регламентирование и протоколирование действий пользователей, разграничение прав пользователей по доступу к локальным ресурсам.

Одним из важнейших методов повышения безопасности сетей является использование средств, предусмотренных в стандартных протоколах их построения (модель OSI). Фактически обязательно применение следующих методов: организация доменов безопасности на уровне транспортной сети и на уровне сервиса электронной почты; регистрация попыток пользователей установления соединений вне заданных доменов безопасности; протокольная аутентификация устанавливаемых соединений; определение доступного сервиса для каждого конкретного абонента и др.

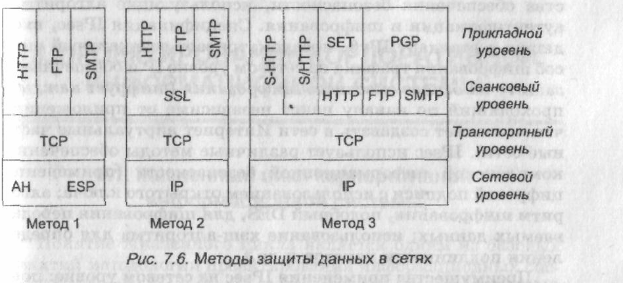

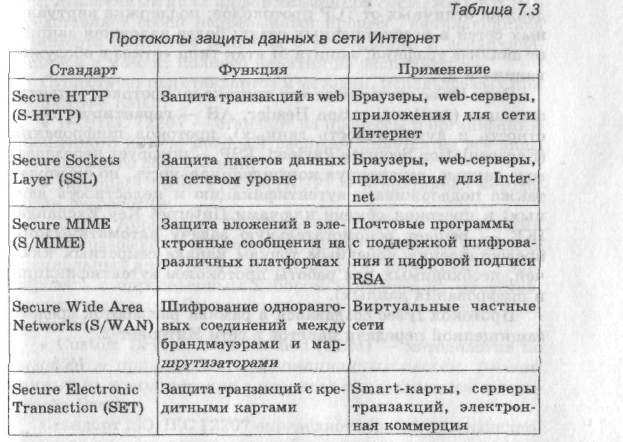

Проблема защиты информации сети Интернет сегодня самая актуальная и в ней выделяются две категории: общая безопасность и надежность финансовых операций. Безопасность сети можно обеспечивать на различных уровнях сетевого взаимодействия (рис. 7.6, табл. 7.3) с использованием различных протоколов защиты.

В

качестве протокола сетевого уровня в

настоящее время используется протокол

IPv6, который обеспечивает расширенное

адресное пространство; улучшенные

возможности маршрутизации; управление

доставкой информации; средства

обеспечения безопасности, использующие

алгоритмы аутентификации и шифрования.

Спецификация IPsec,

входящая в стандарт IPv6, предусматривает

стандартный способ шифрования трафика

на сетевом уровне IP

и обеспечивает защиту на основе сквозного

шифрования (шифрует каждый проходящий

по каналу пакет независимо от приложения,

что позволяет создавать в сети Интернет

виртуальные частные сети). IPsec

использует различные методы обеспечения

комплексной информационной безопасности

(применение цифровой подписи с

использованием открытого ключа; алгоритм

шифрования, подобный DES,

для шифрования передаваемых данных;

использование хэш-алгоритма для

определения подлинности пакетов и

др.).

В

качестве протокола сетевого уровня в

настоящее время используется протокол

IPv6, который обеспечивает расширенное

адресное пространство; улучшенные

возможности маршрутизации; управление

доставкой информации; средства

обеспечения безопасности, использующие

алгоритмы аутентификации и шифрования.

Спецификация IPsec,

входящая в стандарт IPv6, предусматривает

стандартный способ шифрования трафика

на сетевом уровне IP

и обеспечивает защиту на основе сквозного

шифрования (шифрует каждый проходящий

по каналу пакет независимо от приложения,

что позволяет создавать в сети Интернет

виртуальные частные сети). IPsec

использует различные методы обеспечения

комплексной информационной безопасности

(применение цифровой подписи с

использованием открытого ключа; алгоритм

шифрования, подобный DES,

для шифрования передаваемых данных;

использование хэш-алгоритма для

определения подлинности пакетов и

др.).

Преимущества применения IPsec на сетевом уровне: поддержка отличных от TCP протоколов; поддержка виртуальных сетей в незащищенных сетях; более надежная защита от анализа трафика; защита от атак типа «отказ в обслуживании» и др.

Ядро IPSec составляют три протокола: протокол аутентификации (Authentic-cation Header, АН — гарантирует целостность и аутентичность данных), протокол шифрования (Encapsulation Security Payload, ESP — шифрует передаваемые данные, гарантируя конфиденциальность, но он может также поддерживать аутентификацию и целостность данных) и протокол обмена ключами (Internet Key Exchange, IKE — решает вспомогательную задачу автоматического предоставления конечным точкам канала секретных ключей, необходимых для работы протоколов аутентификации и шифрования данных).

Протокол IPsec создавался в рамках разработок средств защищенной передачи пакетов в сети Интернет-2.