- •Средства удаленного управления

- •Классификация

- •Средства удаленного администрирования

- •Семейство unix

- •Семейство Windows

- •Средства удаленного управления рабочим столом

- •Практика

- •Виртуальные машины

- •История и развитие

- •Типы виртуализации

- •Практика

- •Резервное копирование и синхронизация

- •Резервное копирование информации

- •Синхронизация данных

- •Типовые задачи синхронизации

- •Реализации к рассмотрению

- •Кластеризация

- •Основные положения

- •Отказоустойчивый кластер

- •Вычислительный кластер

- •Реализации к рассмотрению

- •Облачные вычисления

- •Основные положения

- •Облачное хранилище данных

- •Образы и развертывание системы

- •Образы системы – технологии резервирования данных

- •Технологии развертывания операционных систем

- •Реализации к рассмотрению

- •Средства антивирусной и сетевой защиты

- •Технологии обнаружения вредоносного кода

- •Технический компонент

- •Аналитический компонент

- •Плюсы и минусы способов обнаружения вредоносного кода

- •Брандмауэры

- •Общее описание брандмауэров

- •Функции брандмауэров

- •Недостатки брандмауэров

- •Общие принципы настройки Firewall

- •Обслуживание систем

- •Дефрагментация диска

- •Восстановление информации на жестком диске

- •Восстановление данных с работоспособного жесткого диска

- •Восстановление данных с неработоспособного жесткого диска

- •Аппаратное обеспечение для восстановления данных

- •Системы контроля версий

- •Общие положения

- •Типичный порядок работы с системой

- •История и статус

- •Недостатки

- •Возможности

- •Основные концепции

- •Недостатки

- •Использование Subversion

- •Возможности

- •Особенности, преимущества и недостатки

Инструментальные средства информационных систем

1. Средства удаленного управления 3

1.1 Классификация 5

1.2 Средства удаленного администрирования 6

1.2.1 Семейство UNIX 6

1.2.2 Семейство Windows 9

1.3 Средства удаленного управления рабочим столом 10

1.3.1 Remote Desktop Protocol 11

1.3.2 Virtual Network Computing 14

1.4 Практика 14

2. Виртуальные машины 15

2.1 История и развитие 15

2.2 Типы виртуализации 17

2.3 Практика 20

3. Резервное копирование и синхронизация 20

3.1 Резервное копирование информации 20

3.2 Синхронизация данных 21

3.3 Типовые задачи синхронизации 22

3.4 Реализации к рассмотрению 26

4. Кластеризация 26

4.1 Основные положения 26

4.2 Отказоустойчивый кластер 27

4.3 Вычислительный кластер 34

4.4 Реализации к рассмотрению 36

5. Облачные вычисления 36

5.1 Основные положения 36

5.2 Облачное хранилище данных 38

5.3 Software as a Service 38

6. Образы и развертывание системы 39

6.1 Образы системы – технологии резервирования данных 40

6.1.1 Acronis True Image 41

6.1.2 Norton Ghost 10 43

6.2 Технологии развертывания операционных систем 44

6.2.1 Windows Automated Installation Kit 45

6.3 Реализации к рассмотрению 51

7. Средства антивирусной и сетевой защиты 51

7.1 Технологии обнаружения вредоносного кода 52

7.1.1 Технический компонент 54

7.1.2 Аналитический компонент 57

7.1.3 Плюсы и минусы способов обнаружения вредоносного кода 59

7.2 Брандмауэры 60

7.2.1 Общее описание брандмауэров 62

7.2.2 Функции брандмауэров 64

7.2.3 Недостатки брандмауэров 65

7.2.4 Общие принципы настройки Firewall 66

8. Обслуживание систем 68

8.1 Дефрагментация диска 68

8.2 Восстановление информации на жестком диске 74

8.2.1 Восстановление данных с работоспособного жесткого диска 76

8.2.2 Восстановление данных с неработоспособного жесткого диска 81

8.2.3 Аппаратное обеспечение для восстановления данных 82

9. Системы контроля версий 87

9.1 Общие положения 87

9.2 Типичный порядок работы с системой 89

9.3 Concurrent Versions System (CVS) 98

9.3.1 История и статус 99

9.3.2 Недостатки 100

9.4 Subversion (SVN) 100

9.4.1 Возможности 101

9.4.2 Основные концепции 102

9.4.3 Недостатки 104

9.4.4 Использование Subversion 105

9.5 Git 106

9.5.1 Возможности 106

9.5.2 Особенности, преимущества и недостатки 107

Средства удаленного управления

Удаленный доступ — очень широкое понятие, которое включает в себя различные типы и варианты взаимодействия компьютеров, сетей и приложений. Существует огромное количество схем взаимодействия, которые можно назвать удаленным доступом, но их объединяет использование глобальных каналов или глобальных сетей при взаимодействии. Кроме того, для удаленного доступа, как правило, характерна несимметричность взаимодействия, то есть с одной стороны имеется центральная крупная сеть или центральный компьютер, а с другой — отдельный удаленный терминал, компьютер или небольшая сеть, которые должны получить доступ к информационным ресурсам центральной сети. За последние год-два количество предприятий, имеющих территориально распределенные корпоративные сети, значительно возросло. Поэтому для современных средств удаленного доступа очень важны хорошая масштабируемость и поддержка большого количества удаленных клиентов.

Стандартизация. Еще совсем недавно для удаленного управления корпоративными сетями применялись фирменные решения, отличающиеся использованием собственных протоколов передачи данных по телефонным сетям и собственных методов аутентификации удаленных пользователей, а также оригинальными способами предоставления ресурсов центральной сети. Естественно, это вызывало определенные проблемы и при необходимости «сращивания» двух сетей, имевших прежде различную конфигурацию средств управления сетью, и при подготовке специалистов, и в других ситуациях. Сейчас в системах управления работает все больше стандартных компонентов: протокол передачи данных PPP; «джентльменский набор» средств аутентификации — с помощью систем Kerberos, Novell NDS или Microsoft Directory Services; предоставление информационных ресурсов удаленным пользователям с помощью службы WWW или тех же сервисов, которые работают и в локальной сети. Этот процесс облегчает взаимодействие серверов удаленного доступа с клиентами и сетевыми операционными системами, работающими в локальной сети. Хотя до полной стандартизации еще далеко (она, как всегда, является скорее целью), за последние несколько лет ситуация изменилась коренным образом.

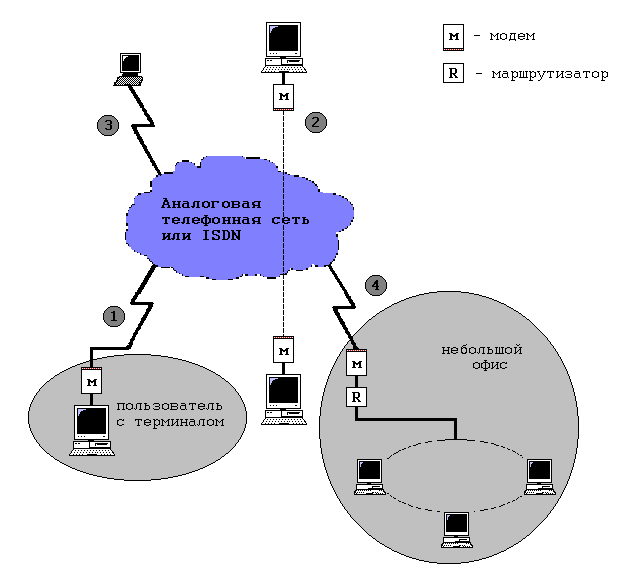

Схемы удаленного управления сетью

На рисунке представлены основные схемы удаленного доступа, отличающиеся типом взаимодействующих систем: 1 — «терминал-компьютер»; 2 — «компьютер-компьютер»; 3 — «компьютер-сеть»; 4 — «сеть-сеть».

Первые три вида удаленного доступа часто объединяют понятием индивидуального доступа, а схемы доступа «сеть-сеть» иногда делят на два класса — ROBO (RegionalOffice/BranchOffice) и SOHO (SmallOffice/HomeOffice). Класс ROBO соответствует случаю подключения к центральной сети сетей средних размеров — сетей региональных подразделений предприятия, а классу SOHO — случаю удаленного доступа сетей небольших офисов и домашних сетей.

Многие производители операционных систем предусмотрели в своих стеках протоколов средства терминального доступа пользователей к компьютерам по сети. Эти средства позволяют пользователю, работающему за компьютером, подключенным к сети, превратить экран своего монитора в эмулятор терминала другого компьютера, также подключенного к сети. Наиболее популярным средством такого типа является протокол telnet стека TCP/IP, появившегося в рамках операционной системы UNIX и с тех пор неразрывно с нею связанного.

В отличие от систем терминального доступа, превращающих компьютер пользователя в эмулятор экрана центрального компьютера, средства поддержки режима удаленного узла (remote node) делают вызывающую машину полноправным звеном локальной сети. Это достигается за счет того, что на удаленном компьютере работает тот же стек протоколов, что и в компьютерах центральной локальной сети, за исключением протоколов канального и физического уровня. На этом уровне вместо традиционных протоколов Ethernet или Token Ring работают модемные протоколы (физический уровень) и канальные протоколы соединений «точка-точка», такие как SLIP, HDLC и PPP. Эти протоколы используются для передачи по телефонным сетям пакетов сетевого и других протоколов верхних уровней. Таким образом, осуществляется полноценная связь удаленного узла с остальными узлами сети.

Сервис удаленного узла обеспечивает ему транспортное соединение с локальной сетью, поэтому на удаленном узле могут использоваться все сервисы, которые доступны локальным клиентам сети, например файл-сервис NetWare, сервис telnet или X-Window ОС UNIX, администрирование Windows NT.

Одной из наиболее широко обсуждаемых проблем удаленного администрирования является именно безопасность. Если допускается возможность удаленного управления вашей сетью, то какой бы технологией вы ни пользовались, появится ряд проблем, связанных с обеспечением безопасности передающейся по сети информации.