- •1. Идентификация и аутентификация

- •2. Аудит. Активный и пассивный аудит.

- •3. Протоколирование. Задачи протоколирования.

- •4. Стрк. Основные рассматриваемые в нем вопросы.

- •5. Каналы утечки и источники угроз безопасности информации (по стрк).

- •6. Виды вспомогательных технических средств и систем защиты информации (по стрк).

- •7. Каналы утечки информации при ведении переговоров и использовании технических средств обработки и передачи информации (по стрк).

- •8. Основные рекомендации по защите коммерческой тайны (по стрк).

- •9. Технические каналы утечки информации

- •10. Методы и средства защиты телефонных линий

- •11. Обнаружение средств съема речевой информации

- •12. Защита телефонных переговоров в сотовой сети при помощи программно- аппаратных средств защиты, (скрэмблер и т.П.) Аутентификация в сотовой сети gsm.

- •13. Возможные варианты информационного нападения на цифровую атс предприятия.

- •14. Методы защиты от информационного нападения на цифровую атс предприятия.

- •15. Защита телефонных переговоров в сотовой сети при помощи программно- аппаратных средств защиты.

- •16. Политика информационной безопасности предприятия, (управление доступом, исполнение и соблюдение политики).

- •17. Разработка политики информационной безопасности.

- •Антивирусная и парольная политика безопасности.

- •Основные функциональные обязанности администратора безопасности.

- •18. Основные протоколы сетевой безопасности.

- •IpSec (сетевой уровень)

- •19. Фрод. Основные угрозы и защита от фрода.

- •20. Особенности транкинговых систем связи.

- •21. Обобщенная процедура аутентификации в стандарте tetra.

- •22. Алгоритм аутентификации в стандарте tetra с использованием сеансовых ключей.

- •23. Применение WiMax в асу дс.

- •24. Варианты внедрения WiMax на водном транспорте. Сообщения

- •Голосовые сообщения

- •Видео сообщения

- •Удаленное управление

- •Широковещательная рассылка

- •Медицина

- •25. Достоинства и недостатки WiMax применительно к водному транспорту.

- •26. Основные положения по противопожарной безопасности информационных объектов.

- •27. Способы контроля физического доступа на информационные объекты.

- •28. Антитеррористические мероприятия на информационных объектах.

- •29. Противопожарное оборудование мест хранения информации

- •30. Организация противопожарной защиты информационных систем

- •2.4.6. Подсистема газо-и дымоудаления (пгу)

- •31. Система охраны периметра и внутренних помещений.

- •32. Основные методы защиты корпоративных сетей связи предприятия

- •33. Типовая схема охраны периметра предприятия

- •44. Организация электропитания системы видеонаблюдения.

- •45. Постановка задачи организации видеонаблюдения.

- •46. Способы передачи видеосигнала в системах видеонаблюдения

- •49.Почтовая связь. Виды почтовых отправлений. Фельдъегерско-почтовая связь. Почта

- •Виды почтовых отправлений. (внутр ; международ)

- •Фельдъегерско-почтовая связь

- •Виды почтовых отправлений

- •Классификация почтовых отправлений

- •50. Государственный заказ. Способы размещения государственных заказов.

- •Размещение госзаказа: открытость равна эффективности

- •Что представляет собой официальный сайт размещения государственных заказов (официальный сайт на госзаказ)?

- •Несколько фактов о государственном заказе:

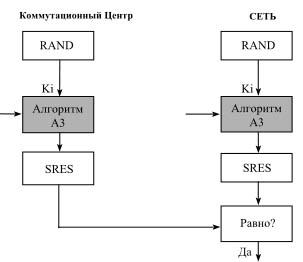

12. Защита телефонных переговоров в сотовой сети при помощи программно- аппаратных средств защиты, (скрэмблер и т.П.) Аутентификация в сотовой сети gsm.

Прежде всего рассмотрим использование пароля – PIN-кода – одного из наиболее простых методов аутентификации. Он дает очень низкий уровень защиты в условиях использования радиосвязи. Достаточно услышать этот персональный код всего лишь один раз, чтобы обойти средства защиты. В действительности GSM использует PIN-код в сочетании с SIM (Subscriber Identify Module): данный PIN-код проверяется на месте самим SIM без передачи в эфир. Помимо него GSM использует более сложный метод, который состоит в использовании случайного числа (от 0 до 2128 – 1), на которое может ответить только соответствующее абонентское оборудование (в данном случае – SIM). Суть этого метода в том, что существует огромное множество подобных чисел и поэтому маловероятно, что оно будет использовано дважды. Ответ, который называется SRES (Signed RESult – подписанный результат), получают в форме итога вычисления, включающего секретный параметр, принадлежащий данному пользователю, который называется Ki.

Секретность

Ki является краеугольным камнем, положенным

в основу всех механизмов безопасности,

– свой собственный Ki не может знать

даже абонент. Алгоритм, описывающий

порядок вычисления, называется алгоритмом

A3. Как правило, такой алгоритм хранится

в секрете.

Для того чтобы достигнуть требуемого уровня безопасности, алгоритм A3 должен быть однонаправленной функцией, как ее называют эксперты-криптографы. Это означает, что вычисление SRES при известных Ki и RAND должно быть простым, а обратное действие – вычисление Ki при известных RAND и SRES – должно быть максимально затруднено. Безусловно, именно это и определяет в конечном итоге уровень безопасности. Значение, вычисляемое по алгоритму A3, должно иметь длину 32 бита. Ki может иметь любой формат и длину.

Аппаратура:

Скремблер – устройство осуществляющее шифрование, передаваемой по каналу связи, речи. Работает только при включённом аппарате. Высокая надёжность. Недостаток – необходимость обоим абонентам иметь соответствующее устройство.

Криптофон – смартфон с дополнительным ПО (алгоритм шифрованияЖ AES, TwoFish).

Маскиратор (подходит и для сотовых, и для стандартных телефонов) – при включении генератор подаёт сгенерированный шум на линию, который распространяется по всему каналу связи.

13. Возможные варианты информационного нападения на цифровую атс предприятия.

Угроза атаки через автоматизированное рабочее место (АРМ) администратора.

Угроза несанкционированного входа в АРМ администратора.

Угроза модификации системного или программного обеспечения.

Угроза заражения вирусами.

Угроза прослушивания и модификации трафика.

Угроза модификации аппаратной часть АРМ.

Угроза «отказ в обслуживании».

Угроза атаки через систему удалённого программирования и диагностики.

Угроза атака через систему сигнализации и управления.

Угроза атаки наведённым сигналом.

Атака по абонентским линиям.

Атака через сеть электропитания.

Атака через систему тарификации и учёта переговоров.