- •Понятие информационной безопасности

- •Основные определения и классификация угроз

- •Классификация сетевых атак

- •Пассивная атака

- •Активная атака

- •Определение проблематики иб

- •Законодательный, административный и процедурный уровни

- •Оранжевая книга

- •Обзор российского законодательства в области иб

- •Стандарты информационной безопасности

- •Административные меры информационной безопасности

- •Процедурный уровень информационной безопасности

- •Программно-технические меры

- •Криптография Основные понятия

- •Структура алгоритма симметричного шифрования

- •Сеть Фейштеля

- •Раунд сети Фейштеля

- •Алгоритм des

- •Описание раунда des

- •Алгоритм тройной des

- •Алгоритм гост 28147

- •Описание раунда гост 28147

- •Основные требования к алгоритмам асимметричного шифрования

- •Шифрование с открытым ключом

- •Создание и проверка подписи

- •Алгоритм rsa

- •Алгоритм обмена ключа Диффи-Хеллмана

- •Хэш-функции

- •Хэш-функция md5

- •Хэш-функция sha-1

- •Хэш-функции sha-2

- •Хэш-функция гост 3411

- •Требования к цифровой подписи

- •Прямая и арбитражная цифровые подписи

- •Стандарт цифровой подписи dss

- •Отечественный стандарт цифровой подписи гост 3410

- •Идентификация и аутентификация

- •Эволюция механизмов аутентификации

- •Аутентификация на основе паролей

- •Механизмы одноразовой аутентификации

- •Аутентификация "запрос-ответ"

- •Неявный запрос на базе времени

- •Аутентификация с использованием хэш-функции

- •Аутентификация Kerberos

- •Получение пользователем билета tgt на билеты

- •Получение пользователем билета на доступ к серверу

- •Аутентификация пользователя сервером

- •Аутентификация сервера пользователем

- •Аутентификация при помощи сертификатов

- •Взаимная аутентификация на базе сертификатов

- •Удостоверяющий центр

- •Экранирование

- •Межсетевые экраны прикладного уровня

- •Межсетевые экраны с пакетной фильтрацией

- •Системы за пределами межсетевого экрана

- •Построение набора правил межсетевого экрана

- •Виртуальные частные сети

- •Операционная система FreeBsd

- •Интернет шлюз на FreeBsd

- •Прокси-сервер squid

- •Пример реализации настроек squid

- •Понятие компьютерного вируса

- •Классификация компьютерных вирусов

- •Операционная система

- •Загрузочные вирусы

- •Файловые вирусы

- •Полиморфные вирусы

- •Классификация антивирусных программ

- •Антивирусные программы

- •Принципы работы антивирусных программ

- •Сканирование

- •Эвристический анализ

- •Обнаружение изменений

- •Резидентные мониторы

- •Основные меры по защите от вирусов

- •Библиография

Классификация сетевых атак

Все сетевые атаки можно разделить на два класса: пассивные и активные.

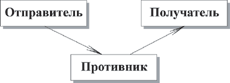

В общем случае существует информационный поток от отправителя (файл, пользователь, компьютер) к получателю (файл, пользователь, компьютер):

![]()

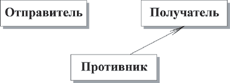

Пассивная атака

Пассивной называется атака, при которой противник не имеет возможности модифицировать передаваемые сообщения и вставлять в информационный канал между отправителем и получателем свои сообщения. Целью пассивной атаки может быть только прослушивание передаваемых сообщений и анализ трафика.

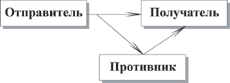

Активная атака

Активной называется атака, при которой противник имеет возможность модифицировать передаваемые сообщения и вставлять свои сообщения. Различают следующие типы активных атак:

1. Отказ в обслуживании - DoS-атака (Denial of Service). Примером подобной атаки является создание значительного трафика, в результате чего сетевой сервис не сможет обрабатывать запросы законных клиентов. Классическим примером такой атаки в сетях TCP/IP является SYN-атака, при которой нарушитель посылает пакеты, инициирующие установление ТСР-соединения, но не посылает пакеты, завершающие установление этого соединения. В результате может произойти переполнение памяти на сервере, и серверу не удастся установить соединение с законными пользователями.

![]()

2. Модификация потока данных. Модификация потока данных означает либо изменение содержимого пересылаемого сообщения, либо изменение порядка сообщений.

3. Создание ложного потока (фальсификация). Фальсификация (нарушение аутентичности) означает попытку одного субъекта выдать себя за другого.

4. Повторное использование. Повторное использование означает пассивный захват данных с последующей их пересылкой для получения несанкционированного доступа (replay-атака). Replay-атаки являются одним из вариантов фальсификации. В силу широкого распространения ее рассматривают как отдельный тип атаки.

Определение проблематики иб

Важность проблематики ИБ объясняется двумя основными причинами:

ценностью накопленных информационных ресурсов;

критической зависимостью от информационных технологий.

Разрушение важной информации, кража конфиденциальных данных, перерыв в работе вследствие отказа - все это выливается в крупные материальные потери, наносит ущерб репутации организации. Проблемы с системами управления или медицинскими системами угрожают здоровью и жизни людей.

Современные информационные системы сложны и поэтому уязвимы даже без учета активности злоумышленников. Постоянно обнаруживаются новые уязвимые места в программном обеспечении. Приходится принимать во внимание чрезвычайно широкий спектр аппаратного и программного обеспечения, многочисленные связи между компонентами.

Меняются принципы построения корпоративных ИС. Используются многочисленные внешние информационные сервисы, предоставляются вовне собственные сервисы. Получил широкое распространение "аутсорсинг", когда часть функций корпоративной ИС передается внешним организациям.

Сложность проблематики ИБ подтверждается параллельным ростом затрат на защитные мероприятия, количества нарушений ИБ в сочетании с ростом среднего ущерба от каждого нарушения.

Успех в области информационной безопасности может принести только комплексный подход, сочетающий меры четырех уровней:

законодательного;

административного;

процедурного;

программно-технического.

Проблема ИБ - не только техническая, без законодательной базы, без постоянного внимания руководства организации и выделения необходимых ресурсов, без мер управления персоналом и физической защиты решить ее невозможно. Комплексность также усложняет проблематику ИБ, требуется взаимодействие специалистов из разных областей.