revenkov

.pdf

31

- нарушения непрерывности функционирования систем электронного банкинга.

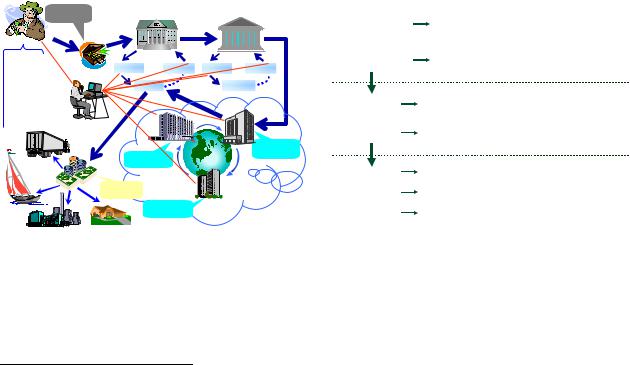

На рис.14 представлен пример анализа последствий проявления источников рисков электронного банкинга, связанных с использованием кредитной организацией услуг компании-провайдера.

При использовании кредитной организацией нескольких систем электронного банкинга необходимо учитывать возможное взаимное влияние источников банковских рисков, сопутствующих каждой из этих систем.

Шестая группа результатов заключается в обосновании направлений модернизации процедур финансового мониторинга в кредитных организациях, оказывающих услуги электронного банкинга.

На сегодняшний день масштабы, которые приобретает легализация доходов, полученных преступным путем, вызывают озабоченность у всех контролирующих и регулирующих органов1.

Наиболее широко различные способы отмывания денег используются при торговле наркотиками2 и оружием, мошенничестве, террористической деятельности, вымогательстве, торговле контрабандными и украденными товарами.

Последствия отмывания денег могут включать в себя:

-получение криминальными структурами возможности формально на законных основаниях использовать доходы от незаконных операций и тем самым расширять и постепенно легализовывать свою деятельность;

-стимулирование развития коррупции в государственном секторе и правонарушений в финансовой системе;

-неполучение государством части налогов, усиление диспропорции в распределении налогового бремени и социальной дифференциацией.

В последние годы системы электронного банкинга стали активно использоваться в схемах, направленных на отмывание денег. Этому способствует отставание законодательной базы от практики, регулирующей новые банковские технологии и инструменты. Угрозы для кредитных организаций заключаются в том, что они могут оказаться незаметно вовлечены в незаконную деятельность со всеми вытекающими последствиями реализации компонентов правового, репутационного и стратегического рисков.

При этом проблема финансового мониторинга (включая выполнение принципа «знай своего клиента») усложняется многократно, ввиду «виртуального» характера осуществления банковских операций.

Структура телекоммуникационных сетей радикально отличается от структуры традиционной финансовой системы, на которую были рассчитаны

1Первый вице-премьер России Виктор Зубков в своем интервью программе «Вести недели» сообщил, что объем финансовых средств, выведенных из России в 2011 году с признаками отмывания, оценивается не менее чем в 1 трлн. руб. (См. Коммерсантъ.ru 29 января 2012 г. 14:01).

2Учитывая заметный рост числа пользователей Интернет и сотовой связи в странах, где наиболее распространен наркобизнес, можно предположить, что в ближайшее время системы электронного банкинга будут активно использоваться в схемах, направленных на отмывание денег.

32

существующие средства защиты от распространения противоправной деятельности. Если традиционные финансовые системы базируются на институциональных посредниках, преследующих собственные денежные интересы, то системы электронного банкинга обеспечивают лишь автоматические соединения, а сами банковские операции переводят в такую форму, когда первичные бумажные документы в инициируемом транзакционном процессе физически отсутствуют. В результате все существующие методы контроля, базирующиеся на анализе первичных бухгалтерских документах (чаще всего бумажных), становятся не приемлемы.

По мнению экспертов, в области противодействия отмыванию денег и финансированию терроризма за последние годы проявилась своеобразная тенденция роста числа банковских операций, выполняемых с использованием систем электронного банкинга, которые стали относить к категории «сомнительных» (в ряде банков – более половины1). Это свидетельствует о целесообразности применения кредитными организациями дополнительных аналитических процедур, позволяющих установить, имеют ли место в действительности попытки легализации преступных доходов, а также организовывать в каждой кредитной организации самостоятельный процесс финансового мониторинга, в котором должны взаимодействовать все риск-подразделения, Служба внутреннего контроля, подразделение финансового мониторинга и другие заинтересованные подразделения банка.

Системы электронного банкинга позволяют с наименьшими затратами формировать ложные цепочки с участием различных компаний и физических лиц, чтобы создать видимость легальной деятельности и скрыть реальный характер происхождения денежных средств.

«Грязные» |

Российские банки |

деньги |

|

|

Размещение |

• казино;

•тотализаторы;

•букмекерские

конторы;

•лотереи;

•продажа драгоценностей;

•продажа недвижимости;

•посреднические услуги и др.

ООО «1» |

|

ООО «n» |

|

ООО «3» |

|

ООО «n» |

|||

|

|

|

|

|

|

|

|

|

|

|

ООО «2» |

|

|

|

ООО «4» |

|

|||

Интеграция |

Расслоение |

Офшорный |

|

Офшорный |

банк «X» |

банк «Z» |

|

«Чистые» |

Internet |

деньги |

|

|

Офшорный |

|

банк «Y» |

Источники рисков, |

|

|

При оформлении договора с клиентом на |

|

связанные с |

|

|

обслуживание с использованием систем |

|

использованием |

|

|

электронного банкинга были недостаточно изучены |

|

систем |

|

|

документы, характеризующие его основную |

|

электронного |

|

|

деятельность |

|

банкинга для |

|

|

|

|

|

|

Ответственный сотрудник банка не сообщил в |

||

отмывания денег |

|

|

Росфинмониторинг об операциях, имеющих |

|

|

|

|

|

сомнительный характер |

|

|

|

|

|

|

|

|

Клиент, занимаясь незаконной деятельностью, успел |

|

|

|

|

перевести значительную сумму денег в офшорные |

|

Последствия |

|

|

банки |

|

|

|

|

|

|

проявления |

|

|

|

|

|

|

В прессе появилась информация о том, что клиент |

||

|

|

|

||

|

|

|

занимался противоправной деятельностью и при этом |

|

|

|

|

использовал системы электронного банкинга |

|

|

|

|

|

|

|

|

|

Негативное мнение распространяется среди клиентов и |

|

|

|

|

деловых партнеров банка |

|

Сложившаяся |

|

|

|

|

|

|

Осложнение отношений с регулирующими органами |

||

ситуация |

|

|

||

|

|

|

|

|

|

|

|

Наметился отток клиентов, оставшиеся стали |

|

|

|

|

отказываться от услуг электронного банкинга |

|

|

|

|

|

|

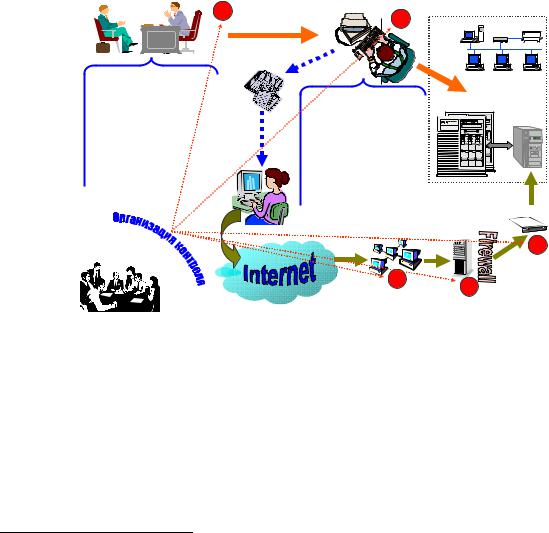

Рис. 15. Использование систем электронного банкинга в |

Рис. 16. Порядок анализа источников рисков, связанных с |

схемах, направленных на легализацию доходов, |

использованием технологии электронного банкинга для |

полученных преступным путем |

противоправных действий |

Обобщенная модель отмывания денег предполагает три стадии:

размещение (placement), расслоение (layering) и интеграцию (integration).

Указанные стадии могут осуществляться одновременно или частично

1 Такие выводы были сделаны специалистами Банка России, исходя из анализа результатов проведения добровольных детальных обследований кредитных организаций по тематике интернет-банкинга.

33

накладываться друг на друга, что зависит от выбранного механизма легализации и от требований, предъявляемых преступной организацией. Системы электронного банкинга чаще всего используются на этапе расслоения (рис. 15).

На основе такого подхода риск-подразделениям и Службе внутреннего контроля банка можно разрабатывать внутренние методики для проверки степени (уровня) рисков, связанных с возможным использованием систем электронного банкинга для противоправных действий. Анализ источников рисков рекомендуется проводить по схеме: факт → событие → ситуация

(рис. 16).

Учитывая трансграничный характер операций электронного банкинга и активное привлечение в схемы, направленные на отмывание денег, офшорных компаний и банков процесс финансового мониторинга многократно усложняется, т.к. на сегодняшний день законодательство ряда государств (преимущественно расположенных в офшорных зонах) позволяет им не предоставлять информацию по клиентам и организациям, зарегистрированным в этих странах.

Заключение договора на |

|

Генерация ключевой |

|

открытие счета в банке и |

|

информации и запись ее на |

|

услуги электронного банкинга |

внешний носитель для клиента |

|

|

|

|

|

ЛВС банка |

1.Изучение уставных и |

|

|

|

финансовых документов |

|

1.Наличие специально |

Система |

клиента банка; |

|

электронного |

|

2.Деятельность клиента на |

|

выделенного помещения |

банкинга |

рынках; |

|

для данного вида работ; |

|

3.Анализ отзывов деловых |

|

2.Наличие, |

|

партнеров; |

|

утвержденного |

|

4.Качество выпускаемой |

|

руководством банка, |

|

продукции или |

|

регламента выполнения |

|

предоставляемых услуг; |

|

данных работ и |

|

5.Наличие опытного и |

|

инструкции по |

|

квалифицированного |

|

выполнению; |

|

персонала и т.д. |

|

3.Ответсвенные |

Маршрутизатор |

|

|

сотрудники прошли |

|

Служба |

Клиент банка |

соответствующее |

|

обучение и т.д. |

|

||

внутреннего |

|

|

|

|

|

|

|

контроля банка |

|

|

|

Интернет-провайдер банка

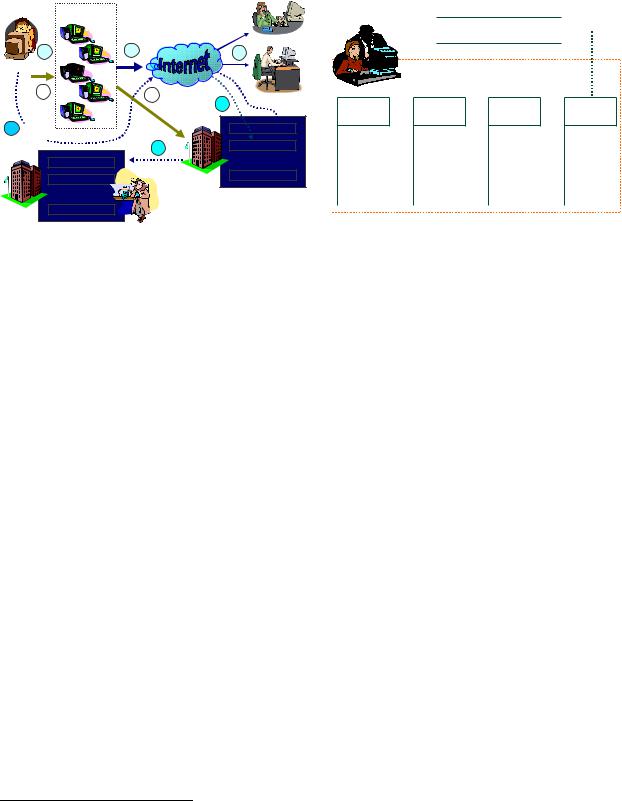

Рис. 17. Особенности организации внутреннего контроля при использовании систем электронного банкинга

Для повышения эффективности функционирования подразделения финансового мониторинга и Службы внутреннего контроля при выявлении источников рисков отмывания денег необходимо иметь подробную схему информационного контура банковской деятельности системы электронного банкинга с выделенными проблемными участками (на рис. 17 отмечены кружками). Для каждого рискового участка1 должны применяться специальные меры обеспечения информационной безопасности, выполнение

1 Включая отдельные автоматизированные места, входящие в локальную вычислительную сеть (ЛВС) КО.

34

которых необходимо проверять Службе внутреннего контроля. При достаточно большом числе разновидностей систем электронного банкинга в каждой кредитной организации будут иметь место свои особенности построения информационного контура системы электронного банкинга и, как следствие из этого, - свой набор источников сопутствующих рисков.

На сегодняшний день проблема подготовки специалистов в области противодействия отмыванию денег и финансированию терроризма есть как в России, так и в европейских странах. В основном обучение сводится к специализированным курсам по порядку применения отдельных нормативных актов регулирующих органов. Но этого недостаточно. Эффективнее готовить профессиональных специалистов по финансовому мониторингу в ВУЗах с привлечением зарубежных специалистов (включая сотрудников международных организаций по борьбе с отмыванием денег). Нет ничего о риск-ориентированном надзоре, но это указано в новизне.

Шестая группа результатов связана с обоснованием рекомендаций российским кредитным организациям по обеспечению информационной безопасности в условиях электронного банкинга.

Анализ отчетов известных мировых антивирусных компаний и экспертов в области обеспечения информационной безопасности позволил сделать вывод, что главными трендами 2011 г. в сфере кибербезопасности стали большое количество хакерских атак на информационные системы крупных корпораций и госструктур, многочисленные DDoS-атаки1 и рост числа вирусов, заражающих мобильные устройства.

350 000 |

|

|

|

|

|

|

|

|

336 655 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

300 000 |

|

|

|

|

|

|

275 284 |

|

600 |

|

|

|

|

|

|

|

559,7 |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

250 000 |

|

|

|

|

231 493 |

|

|

|

|

500 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

200 000 |

|

|

|

207 449 |

|

207 492 206 884 |

|

США |

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

400 |

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

150 000 |

|

|

|

|

|

|

|

|

долл. |

300 |

|

|

|

|

|

|

264,6 |

|

|

|

|

124 515 |

|

|

|

|

|

Млн. |

|

|

|

|

|

|

239,1 |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

200 |

|

|

|

|

198,4 |

|

|

|

||

100 000 |

|

75 064 |

|

|

|

|

|

|

|

|

|

|

183,1 |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

50 412 |

|

|

|

|

|

|

|

|

|

|

125,6 |

|

|

|

|

|

|

|

50 000 |

|

|

|

|

|

|

|

|

|

100 |

54 |

|

68,1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

16 838 |

|

|

|

|

|

|

|

|

|

17,8 |

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

0 |

|

|

|

|

|

|

|

|

|

0 |

|

|

|

|

|

|

|

|

|

2000 |

2001 |

2002 |

2003 |

2004 |

2005 |

2006 |

2007 |

2008 |

2009 |

|

|

|

|

|

|

|

|

||

2001 |

2002 |

2003 |

2004 |

2005 |

2006 |

2007 |

2008 |

2009 |

|||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||

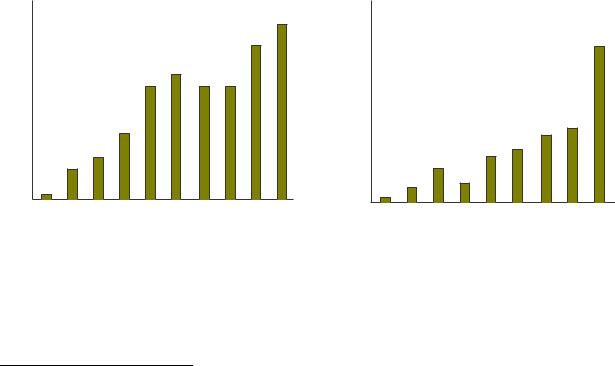

Рис. 18. Динамика жалоб на компьютерные |

Рис. 19. Динамика потерь (ущерба) по |

|

|||||||||||||||||

преступления, зарегистрированных Центром по |

зарегистрированным жалобам |

|

|

||||||||||||||||

противодействию компьютерной преступности ФБР |

|

|

|

|

|

|

|

|

|

||||||||||

По мнению Лаборатории Касперского в 2011 г. более 70 тыс. новых угроз обнаруживалось каждый день - эта цифра вдвое больше, чем год назад2. По данным, приведенным Центром по противодействию компьютерной

1DoS-атака (от англ. Denial of Service, отказ в обслуживании) и DDoS-атака (от англ. Distributed Denial of Service, распределённый отказ в обслуживании) - это разновидности атак на вычислительную систему. Цель этих атак - довести систему до отказа, то есть, создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам, либо этот доступ затруднён.

2См. ИТАР-ТАСС. Российские новости 12.12.2011, 15:36.

35

преступности ФБР в «Докладе об Интернет-преступности 2009», финансовые потери в США в 2009 г. от компьютерных преступлений более чем в 2 раза превышают аналогичные показатели 2008 г.1. Американские аналитики отмечают, что в последние годы около трети всего ущерба от компьютерных правонарушений приходится на финансовые кибермошенничества, осуществляемые путем кибератак различного типа.

В России киберпреступность приобретает не менее угрожающий характер. Оборот «российской» киберпреступности за 2011 г. оценивался экспертами компании Group-IB в $1,8 млрд.

По данным «Лаборатории Касперского» только по самым массовым вирусным эпидемиям ежегодные пользовательские потери в Интернете составили (см. табл. 1):

Табл. 1. Пользовательские потери в Интернете за 2000-2010 г.г. (в млн. зараженных компьютеров)

2000 |

2001 |

2002 |

2003 |

2004 |

2005 |

2006 |

2007 |

2008 |

2009 |

2010 |

55 |

68 |

-2 |

129 |

132 |

11 |

20 |

30 |

66 |

20 |

1,5 |

Системы электронного банкинга являются постоянным объектом атак

со стороны кибермошенников. Наибольшие угрозы представляют «спам»3 и «фишинг»4.

С помощью «спама» распространяются не только различные вирусы и другие вредоносные программы, но и различные объявления, которые могут содержать мошеннические предложения.

Что касается фишинговых писем, то они приходят якобы от лица банков, платежных систем, онлайн - аукционов, крупных и широко известных интернет - магазинов. Такое письмо создается, форматируется и оформляется таким образом, чтобы выглядеть как отправленное легальным источником5. Чаще всего письмо содержит ложную информацию о внезапно возникших технических проблемах на сайте кредитной организации или платежной системы, в связи с чем якобы возникла необходимость проверки учетных записей и регистрационных данных пользователей (рис. 20).

Отметим одну особенность, связанную с мировым финансовым кризисом, которая заключается в значительном снижении затрат на обеспечение информационной безопасности. При этом криминальный мир наоборот - ответил существенным оживлением деятельности в области информационных технологий.

В связи с этим в банках предложено разрабатывать и внедрять специальные меры по обеспечению информационной безопасности с учетом

1См. FBI. 2009 Internet Crime Report. 23 p. (http://www.ic3.gov/media/annualreport/2009_ic3report.pdf).

2Нет определенных данных.

3Спам - самопроизвольная массовая рассылка электронных почтовых сообщений.

4Фишинг (англ. Phishing) – это способ мошеннических действий, при котором преступник рассылает множество сообщений по электронной почте с целью получения личной и финансовой информации о потенциальных жертвах для доступа к их банковским счетам и другим важным ресурсам.

5Подделываются не только заголовки письма, но и внешний вид, в него включаются знакомые клиентам банка графические и текстовые элементы, ссылки на реальный сайт.

36

особенностей информационного контура банковской деятельности системы электронного банкинга действующей в кредитной организации.

Банковская автоматизированная система |

Бухгалтерский журнал |

|

Система |

|

электронного банкинга |

|

Банк «ПРИМЕР» |

Счета клиентов |

Официальный |

Банк «ПРИМЕР» |

Кража |

web-сайт банка |

денежных |

|

|

средств |

|

|

|

|

|

Приносим свои |

со счетов |

|

извинения … |

клиентов |

|

банка |

|

|

Подтвердите свои |

|

|

|

|

|

данные … |

|

Хакер

Фальшивый |

Данные по |

|

кредитным |

||

web-сайт банка |

||

картам |

||

|

Клиенты

Рис. 20. Использование фальшивого web-сайта для выманивания данных по кредитным картам

По размеру ущерба от угроз информационной безопасности мошенничество в системах ДБО в России в последнее время занимает лидирующие позиции по сравнению с другими видами преступлений с использованием Интернет. В сфере киберпреступности наиболее динамично развивается хищение денег с банковских счетов юридических лиц через системы интернет-банкинга. В день фиксирует до 20 инцидентов такого рода1.

Таблица № 2. Изменение характеристик сетевых атак

Характеристика |

Ранние атаки |

Современные атаки |

|

атаки |

|||

|

|

||

|

|

|

|

Мотивация |

Известность и почет |

Выгода |

|

Масштаб |

Чем больше - тем лучше |

Выбор цели, чтобы остаться незамеченным |

|

Подход |

Сказать всем, что я здесь |

Стелс-технология работы и распространения |

|

атакующего |

|

вредоносного кода, множество разных технологий для |

|

|

|

атаки |

|

Типы атак |

Вирусы, черви, spyware |

Направленные вирусы, руткиты, фишинг, требование |

|

|

|

выкупа |

|

Основной риск |

Падение сети на время |

Прямые финансовые потери, кража корпоративных |

|

|

|

секретов, кража персональных данных и их раскрытие |

|

Восстановление |

Поиск и удаление |

Не всегда возможно. Может требоваться восстановление |

|

|

|

системы |

Одной из главных проблем остается несовершенство уголовного законодательства в сфере компьютерных преступлений. По российским

1 См. Дементьева К., Игорев А. Ограбление в электронной версии / Коммерсантъ Деньги № 50, 19 декабря 2011 г.

37

законам преступление должно расследоваться по месту его совершения. Но когда денежные средства похищаются со счетов клиентов из разных мест, а в дальнейшем переводятся на несколько банковских счетов кредитных организаций, размещаемых не только в других регионах России, а и в других странах, то возникают серьезные проблемы при проведении расследования.

Ботнет |

Рассылка троянских программ для |

|

|

сбора конфиденциальной |

|

|

|

информации пользователей |

|

системы электронного банкинга |

|

|

1 |

Клиент «А» |

1 |

1 |

|

Хакер

2’

2

Банк 2 |

Счет клиента «1» |

Счет клиента «2» |

… |

Счет клиента «M» |

2’ |

Клиент «Б» |

|

DDoS-атака |

2 |

|

Банк 1 |

Счет клиента «А» |

|

|

||

2 |

Счет клиента «Б» |

|

… |

||

|

||

|

Счет клиента «N» |

Банк 2 находится в другом регионе или в другой стране (в т.ч. в офшорной зоне).

Счета для обналичивания денежных средств открываются на подставных лиц

Оповещение руководства банка об инциденте информационной безопасности

Руководство банка

Руководство банка

Процесс по реагированию и

Процесс по реагированию и

расследованию инцидентов информационной безопасности

расследованию инцидентов информационной безопасности

Оценка  Сбор

Сбор  Анализ

Анализ  Отчет

Отчет

-подготовка к сбору |

-энергонезависимые |

|

-синтез |

|

данных; |

данные; |

-исследование |

||

полученных |

||||

-поиск носителей |

-энергозависимые |

собранных данных; |

||

данных; |

||||

информации; |

данные; |

-восстановление |

||

-написание |

||||

-предварительный |

-лог-файлы; |

данных |

||

отчета |

||||

просмотр данных |

-сетевой трафик |

|

||

|

руководству |

|||

|

|

|

Рис. 21. Использование ботнетов в мошеннических |

Рис. 22. Процесс по реагированию и расследованию |

схемах, связанных с хищением денежных средств |

инцидентов информационной безопасности |

Обобщенный пример хищения денежных средств со счетов клиентов (используя систему электронного банкинга, вредоносный код и DDoS-атаку) выглядит так (рис. 21):

1 - у клиента крадут секретные ключи. Для кражи секретных ключей используются троянские программы;

2 - имея секретные ключи, злоумышленники формируют с их помощью платежные поручения и отправляют их в Банк 1. В Банке 1, получив такое платежное поручение, обрабатывают его и совершают транзакцию1;

2' - чтобы клиент не понял, что у него списаны деньги со счета, на банк начинается DDoS-атака.

Втечение DDoS-атаки клиент не может подключиться посредством системы электронного банкинга к серверу кредитной организации, в которой

унего открыт счет. Он пытается сделать выписку - у него это не получается. Во время действия DDoS-атаки злоумышленники переводят деньги на другие счета и обналичивают их. Вернуть похищенную сумму в таких случаях крайне затруднительно.

Внекоторых западных государствах DDoS-атака приравнивается к преступлению2. В России законодательная защита от DDoS-атак не обеспечивается, поскольку невозможно доказать сам факт преступления (хакер не проникает в систему, а попросту её блокирует). Злоумышленников при этом найти очень сложно.

С целью минимизации последствий воздействий вредоносного кода в каждой кредитной организации должен быть организован отдельный процесс

1Как правило это перевод денег в Банк 2, находящийся в другом регионе или в другом государстве.

2Например, в Швеции с 1.06.2007 вступил в силу закон, согласно которому за DoS-атаку можно

поплатиться свободой.

38

по изучению наиболее опасных угроз для аппаратно-программного обеспечения используемой системы электронного банкинга (включая аппаратно-программное обеспечение, находящееся на стороне провайдеров). Защита от угроз информационной безопасности должна строиться на комплексной основе и включать в себя организационные, технические, аппаратно - программные, физические и криптографические меры.

Автор считает, что организационные меры являются наиболее эффективными, т.к. они позволяют минимизировать риски, связанные с человеческим фактором. Аналогичная точка зрения отражается во многих корпоративных стандартах Банка России по обеспечению информационной безопасности в банках1.

Одним из элементов улучшения качества процесса обеспечения информационной безопасности является своевременное расследование инцидентов информационной безопасности. Все инциденты, связанные с обеспечением информационной безопасности в кредитной организации, должны рассматриваться как самостоятельный процесс, включающий в себя четыре основные стадии с обязательным докладом руководству банка для принятия управленческих решений (рис. 22).

Учитывая глобальный характер угроз от киберпреступлений в области ДБО, для повышения эффективности контрмер необходимо создать координирующий центр по изучению новых способов хищения денежных средств в условиях электронного банкинга. Взаимодействие в данной области позволит сократить сроки проведения расследований правоохранительными органами и повысить эффективность превентивных мер со стороны регулирующих и надзорных органов. Результатом станет повышение надежности и стабильности банковской системы Российской Федерации.

III. ОСНОВНЫЕ НАУЧНЫЕ ПУБЛИКАЦИИ ПО ТЕМЕ ДИССЕРТАЦИОННОГО ИССЛЕДОВАНИЯ

Монографии, брошюры, учебники и учебные пособия:

1. Ревенков, П.В. Безопасность электронного банкинга. Монография /

П.В. Ревенков. – Изд-во «Наука», 2009. 186 с. (10,25 п.л.).

2. Ревенков, П.В. Электронный банкинг: сопутствующие риски и особенности безопасного функционирования. Практическое пособие / П.В. Ревенков, А.Б. Дудка, А.М. Сычев, А.М. Пеленицын. – М.: Издательский дом «Регламент», 2009. 248 с. (30,5 п.л., вклад автора - 12,2 п.л.).

3.Ревенков, П.В. Управление рисками в условиях электронного банкинга: Монография / П.В. Ревенков. – М.: Издательский дом «Экономическая газета», 2011. 168 с. (10,3 п.л.).

4.Ревенков, П.В. Финансовый мониторинг в банке: организация внутреннего контроля, оценка и управление риском вовлечения банка в процессы легализации

1 В стандарте Банка России по информационной безопасности «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения» (пункт 5.4.) указывается, что наибольшими возможностями для нанесения ущерба организации банковской системы Российской Федерации обладает ее собственный персонал.

39

преступных доходов. Практическое пособие / М.В. Каратаев, П.В. Ревенков. – М.: Издательский дом «Регламент-Медиа», 2011. 320 с. (40 п.л., вклад автора - 2,1 п.л.). 5. Ревенков, П.В. Финансовый мониторинг: управление рисками отмывания денег в банке / П.В. Ревенков, М.В. Каратаев, А.Б. Дудка, А.Н. Воронин. – М.: КНОРУС: ЦИПСиР, 2012. 280 с. (13,6 п.л., вклад автора - 5,2 п.л.).

Статьи, опубликованные в ведущих рецензируемых научных изданиях, рекомендованных ВАК России:

6.Ревенков, П.В. Организация риск-контроллинга систем электронного банкинга / П.В. Ревенков, А.Б. Дудка // Контроллинг. – 2008. – № 3 (27). – С. 40 – 45 (0,33 п.л., вклад автора – 0,21 п.л.).

7.Ревенков, П.В. Электронный банкинг: управление рисками отмывания денег / П.В. Ревенков, А.Н. Воронин // Банковское дело. – 2009. – № 9 (189). – С. 76 – 79 (0,31 п.л., вклад автора – 0,19 п.л.).

8.Ревенков, П.В. Электронный банкинг: управление рисками аутсорсинга / П.В. Ревенков // Креативная экономика. - 2009. - № 12. - С. 122 – 129 (0,24 п.л.).

9.Ревенков, П.В. Электронный банкинг: управление операционным риском / П.В. Ревенков // Банковское дело. – 2010. - № 2 (194). С. 60 – 62 (0,26 п.л.).

10.Ревенков, П.В. Электронный банкинг: управление рисками информационной безопасности / П.В. Ревенков // Финансы и кредит. - 2010. - № 9 (393). С. 59 – 64 (0,39 п.л.).

11.Ревенков, П.В. Электронный банкинг: контроллинг рисков аутсорсинга / П.В. Ревенков // Контроллинг. – 2010. - № 1 (34). С. 50 – 53 (0,27 п.л.).

12.Ревенков, П.В. Противодействие отмыванию денег: внутренний контроль над системами электронного банкинга / П.В. Ревенков // Банковские услуги. - 2010. - №

8.С. 14 – 19 (0,32 п.л.).

13.Ревенков, П.В. Глобальный характер рисков отмывания денег при электронном банкинге / П.В. Ревенков // Менеджмент в России и за рубежом. - 2010. - № 4 июльавгуст. С. 24 – 28 (0,25 п.л.).

14.Ревенков, П.В. Интернет-банкинг: риски отмывания денег / П.В. Ревенков // Вестник Академии экономической безопасности. – 2010. - № 9. С. 49 – 52 (0,31 п.л.).

15.Ревенков, П.В. Электронный банкинг: риск отсутствия прямого контакта банка с клиентом / П.В. Ревенков // Финансы и кредит. – 2010. - № 37 (421). С. 27 – 30 (0,31 п.л.).

16.Ревенков, П.В. Электронный банкинг: отдельные компоненты правового риска / П.В. Ревенков // Банковские услуги. – 2010. - № 4. С. 35 – 39 (0,27 п.л.).

17.Ревенков, П.В. Методология риск-контроллинга систем электронного банкинга / П.В. Ревенков // Контроллинг. – 2010. - № 4 (37). С. 42 – 47 (0,35 п.л.).

18.Ревенков, П.В. Отмывание незаконных доходов: анализ проблемы и некоторые рекомендации / П.В. Ревенков, А.Н. Воронин // Деньги и кредит. – 2011. - № 4. С. 30 – 35 (0,41 п.л., вклад автора - 0,2 п.л.).

19.Ревенков, П.В. Внутренний контроль над системами электронного банкинга / П.В. Ревенков // Менеджмент в России и за рубежом. – 2011. - № 1 январь-февраль. С. 68 – 74 (0,39 п.л.).

20.Ревенков, П.В. Организация внутреннего контроля над системами электронного банкинга / А.Б. Дудка, П.В. Ревенков // Вестник Омского университета. – 2011. - №

2.С. 176 – 182 (0,42 п.л., вклад автора - 0,21 п.л.).

|

40 |

21. |

Ревенков, П.В. Электронный банкинг: риск взаимодействия с провайдерами / |

П.В. Ревенков // Финансы и кредит. – 2011. - № 17 (449). С 38 – 43 (0,4 п.л.). |

|

22. |

Ревенков, П.В. Стресс-тестирование систем электронного банкинга / |

П.В. Ревенков, Т.А. Малахова // Банковское дело. – 2011. - № 6 (210). С. 48 – 51 (0,4 п.л., вклад автора – 0,3 п.л.).

23.Ревенков, П.В. Особенности внутреннего контроля в целях противодействия отмыванию денег / П.В. Ревенков, А.Н. Воронин // Банковское дело. – 2011. - № 8 (812). С. 72 – 76 (0,4 п.л., вклад автора - 0,27 п.л.).

24.Ревенков, П.В. Риски аутсорсинга в условиях электронного банкинга / П.В. Ревенков // Банковское дело. – 2011. - № 9 (213). С. 68 – 73 (0,53 п.л.).

25.Ревенков, П.В. Возрастание технологической составляющей банковских рисков в условиях электронного банкинга / П.В. Ревенков // Финансы и кредит. – 2012. - №6 (486). С. 40 – 44 (0,48 п.л.).

26.Ревенков, П.В. Управление первоначальными стадиями жизненного цикла системы электронного банкинга / П.В. Ревенков, А.Б. Дудка // Вестник Омского университета. – 2012. - № 1. С. 192 – 199 (0,54 п.л., вклад автора - 0,31 п.л.).

27.Ревенков, П.В. Обеспечение информационной безопасности в условиях интернет-банкинга / П.В. Ревенков // Экономические стратегии. – 2012. - № 3 (101). С. 104 – 109 (0,38 п.л.).

28.Ревенков, П.В. Дистанционное банковское облуживание: актуальные направления регулирования / П.В. Ревенков // Банковское дело. – 2012. - № 9 (225). С. 57 – 62 (0,81 п.л.).

29.Ревенков, П.В. Мобильные платежи: риски использования в сомнительных операциях / П.В. Ревенков, А.А. Тимкова // Финансы и кредит. – 2012. - № 42 (522). С. 56 – 61 (0,49 п.л., вклад автора - 0,25 п.л.).

Статьи в профессиональных журналах и научных сборниках:

30.Ревенков, П.В. Специфика использования инфраструктуры открытых ключей при ДБО / П.В. Ревенков // Регламентация банковских операций. Документы и комментарии. – 2008. - № 2 (104). С. 69 – 78 (0,5 п.л.).

31.Ревенков, П.В. Риски инфраструктуры открытых ключей при организации ДБО / П.В. Ревенков // Регламентация банковских операций. Документы и комментарии.

– 2008. - № 3 (105). С. 81 – 87 (0,3 п.л.).

32.Ревенков, П.В. Компоненты правового риска инфраструктуры открытых ключей / П.В. Ревенков // Регламентация банковских операций. Документы и комментарии.

– 2008. - № 4 (106). С. 73 – 81 (0,54 п.л.).

33.Ревенков, П.В. Особенности организации внутреннего контроля при внедрении и эксплуатации технологий электронного банкинга / П.В. Ревенков, А.Б. Дудка // Расчеты и операционная работа в коммерческом банке. – 2008. - № 3 (85). С. 33 –

38(0,32 п.л., вклад автора - 0,18 п.л.).

34.Ревенков, П.В. Электронный банкинг: особенности обучения ИБ специалистов СВК / П.В. Ревенков, А.Б. Дудка // Регламентация банковских операций. Документы и комментарии – 2008. - № 5 (107). С. 62 – 68 (0,40 п.л., вклад автора - 0,21 п.л.).

35.Ревенков, П.В. Электронный банкинг: риски использования для противоправных действий / П.В. Ревенков, А.Н. Воронин // Расчеты и операционная работа в коммерческом банке. – 2008. - № 6 (88). С. 45 – 55 (0,35 п.л., вклад автора - 0,19 п.л.).