- •Тема 1. Основи безпеки даних в комп’ютерних системах Лекція 1. Основні поняття щодо захисту інформації в автоматизованих системах

- •Лекція 2. Загрози безпеки даних та їх особливості

- •Лекція 3. Канали проникнення та принципи побудови систем захисту

- •Лекція 4. Стандарти із захисту інформації

- •Тема 2. Ідентифікація і аутентифікація користувачів Лекція 5 Поняття про ідентифікацію користувача та її особливості

- •Основні принципи та методи аутентифікації

- •Лекція 6. Протоколи аутентифікації

- •Тема 3. Захист даних від несанкціонованого доступу (нсд) Лекція 7. Основні принципи захисту даних від нсд

- •Лекція 8. Моделі управління доступом

- •Лекція 9. Використання паролів і механізмів контролю за доступом

- •Лекція 10. Механізми і політики розмежування прав доступу

- •Тема 4. Основи криптографії Лекція 11. Основні терміни та поняття

- •Історія і законодавча база криптографії, основні напрямки розвитку сучасної криптографії.

- •Основні види атак, методи крипто аналізу.

- •Основні методи криптоаналізу

- •Додаткові методи криптоаналізу

- •Тема 5. Криптографія та шифрування даних Лекція 12 Шифрування даних, ключі

- •Криптографічні методи забезпечення конфіденційності інформації

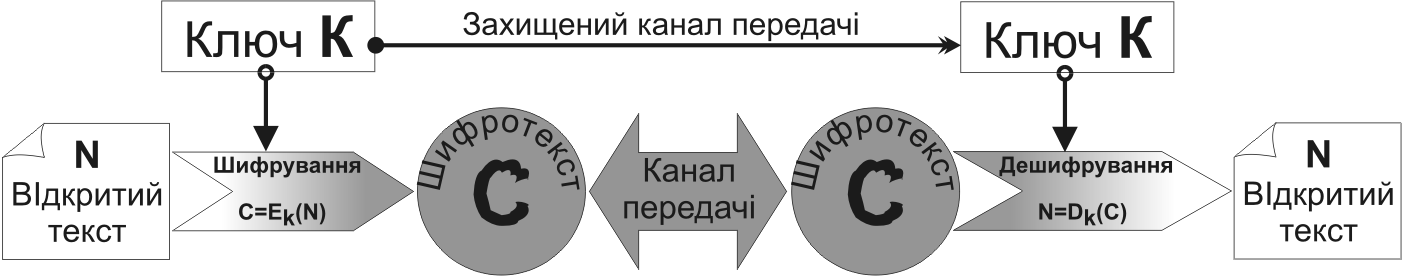

- •Мал. 5.1. Структура симетричної криптосистеми

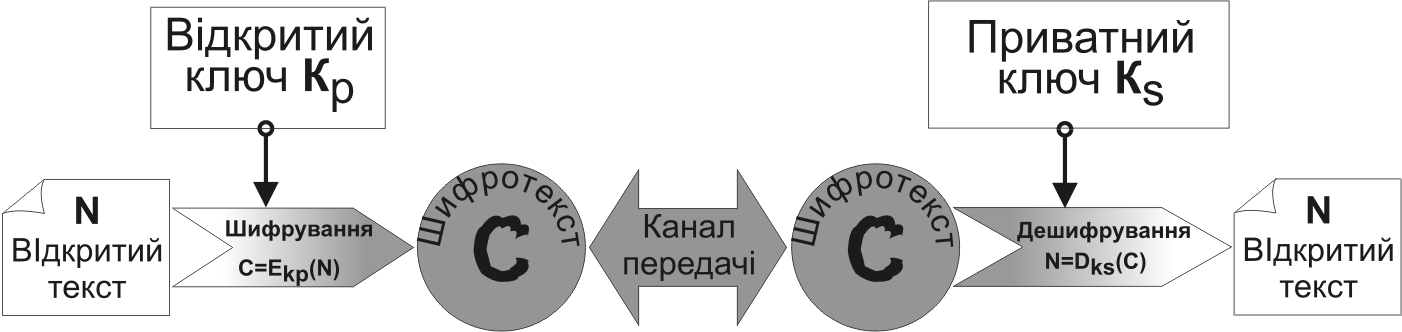

- •Мал. 5.2. Структура асиметричної криптосистеми

- •Лекція 13. Des I aes

- •Лекція 14. Rsa і цифровий підпис

Криптографічні методи забезпечення конфіденційності інформації

З метою забезпечення конфіденційності інформації використовуються наступні криптографічні примітиви [10]: симетричні та асиметричні криптосистеми.

В симетричних криптосистемах для шифрування та розшифровуння інформації використовується один і той же загальний секретний ключ, яким взаємодіючі сторони заздалегідь обмінюються по деякому захищеному каналу (мал. 5.1).

Мал. 5.1. Структура симетричної криптосистеми

Як приклади симетричних криптосистем можна привести Радянський алгоритм ГОСТ 28147-89, а також міжнародні стандарти DES і його наступнику AES.

Асиметричні криптосистеми характерні тим, що в них використовуються різні ключі для шифрування та розшифровуння інформації:

Закритий ключ (en: Private key) – ключ, що відомий лише своєму власнику., одержувач, будучи монопольним власником закритого ключа(для розшифровування), буде єдиним, хто зможе розшифрувати призначені для нього повідомлення.

Відкритий ключ (en: Public key) – ключ, який можна зробити загальнодоступним з тим щоб будь-хто міг зашифровувати повідомлення для певного одержувача

Головна властивість ключової пари: по закритому ключу легко обчислюється відкритий ключ, однак, маючи відкритий ключ практично неможливо вирахувати закритий ключ.

Класичний механізм функціонування асиметричної криптосистеми проілюстровано на малюнку 5.2.

Мал. 5.2. Структура асиметричної криптосистеми

Як видно з малюнка, персональне конфіденційне повідомлення шифрується за допомогою відкритого ключа, а розшифровується адресатом, з використанням його особистого закритого ключа. Таким чином, дешифрувати повідомлення може тільки той, для кого воно призначалось і більше ніхто. Формально навіть сам автор немає можливості провести процедуру дешифрування.

В алгоритмах, що використовуються для реалізації цифрового підпису ролі закритого та відкритого ключів змінюються на протилежні: візування електронного документа відбувається приватним ключем автора документа, а перевіряється загальнодоступним публічним ключем. Таким чином будь-хто може перевірити достовірність авторства певної особи. Таким чином, асиметричні алгоритми, можуть забезпечувати не тільки конфіденційності та цілісності інформації, але і її автентичність.

Загалом використання асиметричних алгоритмів знімає проблему поширення ключів при використанні симетричних криптосистем. Приклади асиметричних криптосистем – RSA і схема Ель-Гамаля.

Симетричні і асиметричні криптосистеми, а також різні їх комбінації використовуються в АС перш за все для шифрування даних на різних носіях і для шифрування трафіку.

Лекція 13. Des I aes

Однією з найбільш відомих криптографічних систем із закритим ключем є DES - Data Encryption Standard. Ця система першою отримала статус державного стандарту в області шифрування даних. Вона розроблена фахівцями фірми IBM і вступила в дію в США 1977 року.

Незважаючи на те, що вже деякий час ця система не має статусу державного стандарту, вона як і раніше широко застосовується і заслуговує на увагу при вивченні блокових шифрів із закритим ключем.

Довжина ключа в алгоритмі DES становить 56 біт. Саме з цим фактом пов'язана основна полеміка щодо здатності DES протистояти різним атакам. Як відомо, будь-який блоковий шифр із закритим ключем можна зламати, перебравши всі можливі комбінації ключів. При довжині ключа 56 біт можливі 256 різних ключів. Якщо комп'ютер перебирає за одну секунду 1000000 ключів (що приблизно дорівнює 220), то на перебір всіх 256 ключів буде потрібно 236 секунд або трохи більше двох тисяч років, що, звичайно, є неприйнятним для зловмисників.

Проте можливі більш дорогі і швидкі обчислювальні системи, ніж персональний комп'ютер. Наприклад, якщо мати можливість об'єднати для проведення паралельних обчислень мільйон процесорів, то максимальний час підбору ключа скорочується приблизно до 18 годин. Це час не дуже великий, і криптоаналітик, оснащений подібною дорогою технікою, цілком може виконати розтин даних, зашифрованих DES за прийнятний для себе час.

Разом з цим можна відзначити, що систему DES цілком можна використовувати в невеликих і середніх додатках для шифрування даних, що мають невелику цінність. Для шифрування даних державної ваги або що мають значну комерційну вартість система DES в даний час, звичайно, не повинна використовуватися. У 2001 році після спеціально оголошеного конкурсу в США був прийнятий новий стандарт на блоковий шифр, названий AES (Advanced Encryption Standard), в основу якого був покладений шифр Rijndael, розроблений бельгійськими фахівцями.

Основні параметри DES: розмір блоку 64 біта, довжина ключа 56 біт, кількість раундів - 16. DES є класичною мережею Фейштеля з двома гілками. Алгоритм перетворить за кілька раундів 64-бітний вхідний блок даних в 64-бітний вихідний блок. Стандарт DES побудований на комбінованому використанні перестановки, заміни та гамування. Дані для шифрування повинні бути представлені в двійковому вигляді.

Шифрування

Загальна структура DES представлена на рис. 5.3.

Рис. 5.3. Загальна структура DES

Процес шифрування кожного 64-бітового блоку вихідних даних можна розділити на три етапи:

початкова підготовка блоку даних;

16 раундів "основного циклу";

кінцева обробка блоку даних.

На першому етапі виконується початкова перестановка 64-бітного вихідного блоку тексту, під час якої біти певним чином змінювати порядок.

На наступному (основному) етапі блок ділиться на дві частини (гілки) по 32 біти кожна. Права гілка перетворюється з використанням деякої функції F і відповідного часткового ключа, одержуваного з основного ключа шифрування за спеціальним алгоритмом перетворення ключів. Потім проводиться обмін даними між лівою і правою гілками блоку. Це повторюється в циклі 16 разів.

Нарешті, на третьому етапі виконується перестановка результату, отриманого після шістнадцяти кроків основного циклу. Ця перестановка обратна початковій перестановці.

Розшифрування

Як відомо, криптографічна система повинна дозволяти не тільки зашифрувати, але і розшифрувати повідомлення. Можна було б очікувати, що процес розшифрування по DES сильно заплутаний. Однак розробники так підібрали різні компоненти стандарту, щоб для зашифрування і розшифрування використовувався один і той же алгоритм. При розшифрування на вхід алгоритму подається зашифрований текст. Єдина відмінність полягає в зворотному порядку використання часткових ключів Ki. K16 використовується на першому раунді, K1 - на останньому раунді.

Після останнього раунду процесу розшифрування дві половини виходу міняються місцями так, щоб вхід заключній перестановки був складений з R16 і L16. Виходом цієї стадії є незашифрований текст.

Алгоритм Rijndael

Алгоритм Rijndael (читається "Рейндал") розроблений бельгійськими фахівцями. Цей шифр переміг в проведеному Національним інститутом стандартів і техніки (NIST) США конкурсі на звання AES (Advanced Encryption Standard) і в 2001 році був прийнятий в якості нового американського стандарту. Алгоритм Rijndael досить складний для опису, тому розглянемо лише основні аспекти побудови та особливості використання шифру.

Шифр Rijndael / AES (тобто рекомендований стандартом) характеризується розміром блоку 128 біт, довжиною ключа 128, 192 або 256 біт і кількістю раундів 10, 12 або 14 в залежності від довжини ключа. В принципі, структуру Rijndael можна пристосувати до будь розмірами блоку і ключа, кратним 32, а також змінити число раундів.

На відміну від шифрів, пропонованих DES і ГОСТ 28147-89, в основі Rijndael не лежить мережа Фейштеля. Основу Rijndael складають так звані лінійно-підстановочні перетворення. Блок даних, оброблюваний з використанням Rijndael, ділиться на масиви байтів, і кожна операція шифрування є байт-орієнтованою. Кожен раунд складається з трьох різних оборотних перетворень, званих шарами. Ці шари наступні.

Нелінійний шар. На цьому шарі виконується заміна байтів. Шар реалізований за допомогою S-блоків, що мають оптимальну нелінійність, і запобігає можливість використання диференціального, лінійного та інших сучасних методів криптоаналізу.

Лінійний перемішуючий шар гарантує високий ступінь взаємопроникнення символів блоку для маскування статистичних зв'язків. На цьому шарі в прямокутному масиві байтів виконується зсув рядків масиву і перестановка стовпців.

Шар складання по модулю 2 з підключем виконує безпосередньо шифрування.

Шифр починається і закінчується складанням з ключем. Це дозволяє закрити вхід першого раунду при атаці по відомому тексту і зробити криптографічно значущим результат останнього раунду.

В алгоритмі широко використовуються табличні обчислення, причому всі необхідні таблиці задаються константними, тобто не залежать ні від ключа, ні від даних.

Необхідно відзначити, що на відміну від шифрів, побудованих по мережі Фейштеля, в Rijndael функції шифрування й розшифрування різні.

Алгоритм Rijndael добре виконується як у програмній, так і в апаратній реалізації. Rijndael має невеликі вимоги до пам'яті.