СОДЕРЖАНИЕ

ВВЕДЕНИЕ………………………………………………………………………..3

1. Анализ структурно-функциональных особенностей организации ПАО «Акцент-Банк» с точки зрения политики безопасности………………………..4

1.1 Обеспечение и организация режима информационной безопасности………………………………………………………………………4

1.2 Банк как платёжная система………………………………….............12

1.3 Особенности организации атак на платежные системы……………15

2 Сравнение методов для оценки информационных рисков………………….20

2.1 Методы оценивания информационных рисков……………………20

2.2 Табличные методы оценки рисков…………………………………23

2.3 Примеры оценки рисков……………………………………………...24

2.3.1 Оценка рисков по двум факторам…………………………...24

2.3.2 Разделение рисков на приемлемые и неприемлемые……...25

2.3.3 Пример оценки рисков по трем факторам………………….26

3. Анализ угроз и уязвимостей корпоративных информационных систем….29

3.1 Угроза доступности…………………………………………………31

3.2 Угроза нарушения целостности……………………………………33

3.3 Угроза нарушения конфиденциальности……………………………35

4 Модели политик информационной безопасности…………………………...37

4.1 Классификация существующих моделей политики ИБ……………37

4.2 Модель дискреционного доступа (DAC)……………………………38

4.3 Модель безопасности Белла-Ла Падулы…………………………...40

Ролевая модель контроля доступа (RBAC)…………………………41

СПИСОК ИСТОЧНИКОВ………………………………………………………44

ВВЕДЕНИЕ

Современную организацию (фирму, предприятие) принято считать социотехнической системой, объединяющей технологическую сущность и кадровое обеспечение и нацеленной на осуществление определенной общественно полезной миссии. Под управлением подразумевается наличие как минимум двух сторон – управляющей (субъект управления) и управляемой (объект управления).

Банк – социотехническая система и система внутренних партнёров по бизнесу. Банк трактуется с разных позиций:

- как социотехническая система состоит из людей и техники взаимодействующих между собой;

- как целевая система – любая фирма может рассматриваться как средство достижения целей. Основные цели организации – удовлетворение потребностей клиента или организации предоставляемыми услугами;

- как открытая система с её внешними связями. Исходя из такой посылки бизнес понимается как совокупность связей отношений с внутренними и внешними корпоративными партнёрами.

Одной из первостепенных задач, стоящих перед каждой банковской структурой, является ее постоянная адаптация к изменениям внешней среды, проявляющаяся в управлении кредитной и депозитной политиками, оптимизации филиальной сети, диверсификации номенклатуры основных продуктов и сопутствующих услуг и т.д. Банк – является динамичной социотехнической системой, трансформирующейся с целью перехода в очередное устойчивое и управляемое состояние.

1 АНАЛИЗ СТРУКТУРНО-ФУНКЦИОНАЛЬНЫХ ОСОБЕННОСТЕЙ ПРЕДПРИЯТИЯ С ТОЧКИ ЗРЕНИЯ ПОЛИТИКИ БЕЗОПАСНОСТИ

1.1 Обеспечение и организация режима информационной безопасности

В настоящее время сложилась общепринятая международная практика (best practice) обеспечения режима информационной безопасности. Согласно этой практике достаточно важное место отводится задачам анализа информационных рисков компании и управления ими. Рассмотрим подробнее работы по обеспечению режима ИБ и покажем роль и место задач анализа и управления рисками.

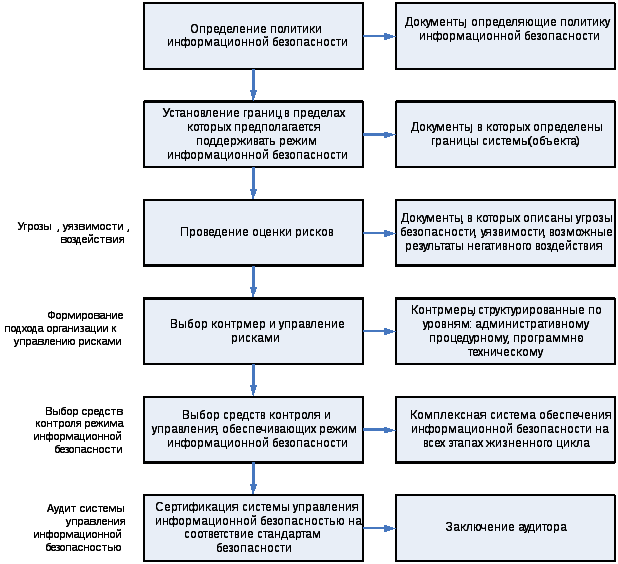

Вне зависимости от размеров организации и специфики ее информационной системы работы по обеспечению режима ИБ обычно состоят из следующих этапов (рис. 1.2):

выработка политики безопасности;

определение сферы (границ) системы управления информационной безопасностью и конкретизация целей ее создания;

оценка рисков;

выбор контрмер, обеспечивающих режим ИБ;

управление рисками;

аудит системы управления ИБ.

Рисунок 1 – Обеспечение режима информационной безопасности. Основные этапы.

Как правило, определение политики безопасности сводится к ряду практических этапов.

Этап 1. Выбор национальных и международных руководящих документов и стандартов в области ИБ и формулирование на их базе основных требований и положений политики ИБ компании, включая:

управление доступом к средствам вычислительной техники (СВТ), программам и данным, а также антивирусную защиту;

вопросы резервного копирования;

проведение ремонтных и восстановительных работ;

информирование об инцидентах в области ИБ и пр.

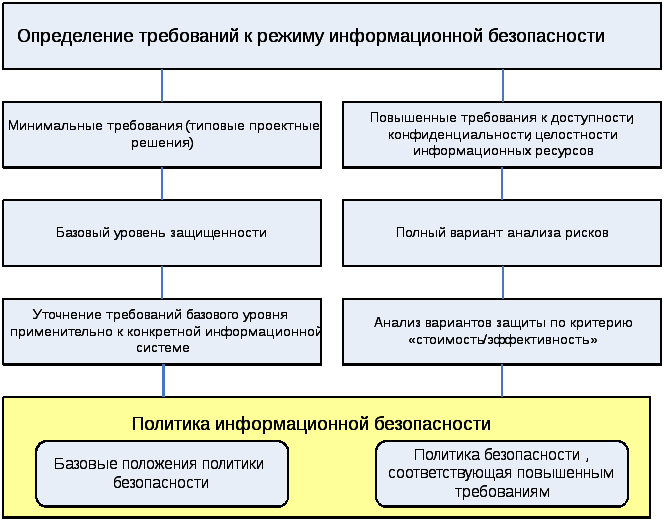

Этап 2. Выработка подходов к управлению информационными рисками и принятие решения о выборе уровня защищенности КИС. Уровень защищенности в соответствии с зарубежными стандартами может быть минимальным (базовым) либо повышенным. Этим уровням защищенности соответствует минимальный (базовый) или полный вариант анализа информационных рисков.

Этап 3. Структуризация контрмер по защите информации по следующим основным уровням: административному, процедурному, программно-техническому.

Этап 4. Установление порядка сертификации и аккредитации КИС на соответствие стандартам в сфере ИБ. Назначение периодичности проведения совещаний по тематике ИБ на уровне руководства, в том числе периодического пересмотра положений политики ИБ, а также порядка обучения всех категорий пользователей информационной системы в области ИБ. Известно, что выработка политики безопасности организации – наименее формализованный этап. Однако в последнее время именно здесь сосредоточены усилия многих специалистов по защите информации.

Следующий этап – определение сферы (границ) системы управления информационной безопасностью и конкретизация целей ее создания. На этом этапе определяются границы системы, для которой должен быть обеспечен режим ИБ. Соответственно, система управления ИБ строится именно в этих границах. Само описание границ системы рекомендуется выполнять по следующему плану:

структура организации. Представление существующей структуры и изменений, которые предполагается внести в связи с разработкой (модернизацией) автоматизированной системы;

ресурсы информационной системы, подлежащие защите. Целесообразно рассмотреть ресурсы автоматизированной системы следующих классов: СВТ, данные, системное и прикладное ПО. Все ресурсы представляют ценность с точки зрения организации. Для их оценки должна быть выбрана система критериев и методика получения результатов по этим критериям;

технология обработки информации и решаемые задачи. Для решаемых задач следует построить модели обработки информации в терминах ресурсов;

размещение средств СВТ и поддерживающей инфраструктуры.

Как правило, на этом этапе составляется документ, в котором фиксируются границы информационной системы, перечисляются информационные ресурсы компании, подлежащие защите, приводятся система критериев и методики для оценки ценности информационных активов компании.

На этапе постановки задачи оценки рисков обосновываются требования к методике оценки информационных рисков компании. В настоящее время существуют различные подходы к оценке рисков. Выбор подхода зависит от уровня требований, предъявляемых в организации к режиму информационной безопасности, характера принимаемых во внимание угроз (спектра воздействия угроз) и эффективности потенциальных контрмер по защите информации. В частности, различают минимальные, или базовые, и повышенные, или полные, требования к режиму ИБ.

Минимальным требованиям к режиму ИБ соответствует базовый уровень ИБ. Такие требования применяются, как правило, к типовым проектным решениям. Существует ряд стандартов и спецификаций, в которых приводится минимальный (типовой) набор наиболее вероятных угроз, таких как вирусы, сбои оборудования, несанкционированный доступ и т.д. Для нейтрализации этих угроз обязательно должны быть приняты контрмеры - вне зависимости от вероятности их осуществления и уязвимости ресурсов. Таким образом, характеристики угроз на базовом уровне рассматривать необязательно.

В случаях, когда нарушения режима ИБ ведут к тяжелым последствиям, базового уровня требований к режиму ИБ недостаточно и предъявляются дополнительно повышенные требования. Для формулирования дополнительных повышенных требований необходимо:

определить ценность ресурсов;

к стандартному набору добавить список угроз, актуальных для исследуемой информационной системы;

рассчитать вероятности угроз;

выявить уязвимости ресурсов;

оценить потенциальный ущерб от воздействий злоумышленников.

Несмотря на существенную разницу в методологии обеспечения базового и повышенного уровней безопасности, можно говорить о едином подходе к организации режима ИБ (рис. 2)

Рисунок

2 – Организация режима информационной

безопасности

Рисунок

2 – Организация режима информационной

безопасности

Следующий этап – выбор контрмер, обеспечивающих режим ИБ. На этом этапе обоснованно выбирается комплекс различных контрмер для защиты информации, структурированных по нормативно-правовому, организационно-управленческому, технологическому и аппаратно-программному уровням обеспечения информационной безопасности. В дальнейшем предлагаемый комплекс контрмер реализуется в соответствии с принятой стратегией управления информационными рисками. Если проводится полный вариант анализа рисков, то для каждого риска дополнительно оценивается эффективность комплекса контрмер защиты информации.

И наконец, на этапе аудита системы управления ИБ проверяется соответствие выбранных контрмер по защите информации целям и задачам бизнеса, декларированным в политике безопасности компании, выполняется оценка остаточных рисков и, в случае необходимости, оптимизация рисков.

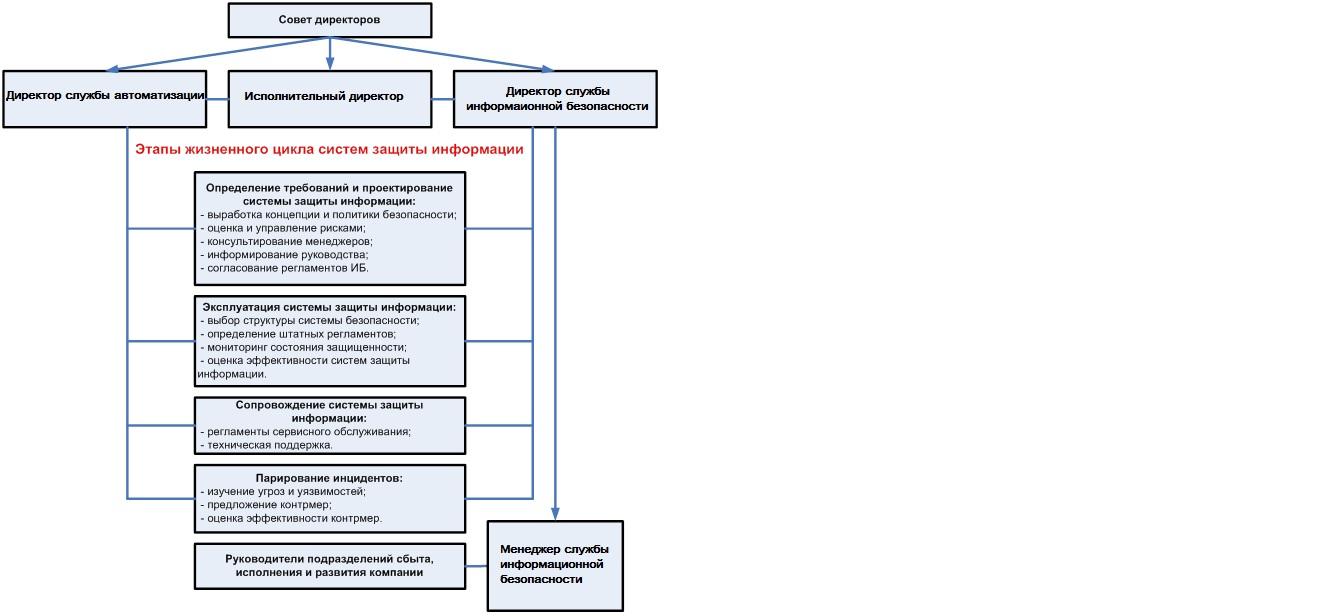

Рассмотрим структуру предприятия с точки зрения ИБ.

Рисунок 3 – Организационная структура ТОР-менеджмента «Акцент Банк», ответственного за обеспечение безопасности

Основными функциями отдела по информационной безопасности являются:

разработка концепции и политики информационной безопасности компании, включая регламенты, корпоративные стандарты, руководства и должностные инструкции;

выработка принципов классификации информационных активов компании и оценивания их защищенности;

оценка информационных рисков и управление ими;

обучение сотрудников компании методам обеспечения ИБ, проведение инструктажей и контроль знаний и практических навыков выполнения политики безопасности сотрудниками компании;

консультирование менеджеров компании по вопросам управления информационными рисками;

согласование частных политик и регламентов безопасности среди подразделений компании;

контроль работы служб качества и автоматизации компании с правом проверки и утверждения внутренних отчетов и документов;

взаимодействие со службой персонала компании по проверке личных данных сотрудников при найме на работу;

организация мероприятий по устранению нештатных ситуаций или чрезвычайных происшествий в области защиты информации в случае их возникновения;

информационное обеспечение руководства компании регулярными обзорами и аналитическими справками о текущем состоянии информационной безопасности компании, выдержками о результатах проверки выполнения политики безопасности;

предоставление менеджерам компании информационной поддержки по вопросам ИБ, в частности сведений об изменениях в законодательстве и нормативной базе в сфере защиты информации, о технических новинках и пр.

1.2 Банк как платёжная система

Обработка и передача в пределах Украины электронных и бумажных документов на перевод, документов по операциям с применением специальных платежных средств и документов на отзыв может осуществляться с помощью как внутригосударственных, так и международных платежных систем, действующих в Украине. Порядок деятельности платежной системы определяется ее правилами, установленными платежной организацией соответствующей платежной системы. Правила платежной системы (кроме внутрибанковских платежных систем) должны устанавливать организационную структуру платежной системы, условия членства, порядок вступления и выхода из системы, принцип выполнения и отзыв документов на перевод, порядок разрешения споров, управления рисками в системе, системе страхования, систему защиты информации и другие положения, определенные платежной организацией.

Для формирования и обработки документов по операциям с применением специальных платежных средств, документов на перевод, документов на отзыв платежные системы, а также банки должны использовать системы защиты информации и имеют право использовать специальные платежные средства, идентификаторы держателя специального платежного средства, программно-технические средства и телекоммуникационные каналы связи.

Порядок использования платежными системами, а также отдельными банками платежных инструментов, программно-технических средств, систем защиты информации и телекоммуникационных каналов связи определяется правилами этих систем и соответствующими договорами, с учетом требований закона и нормативно-правовых актов НБУ.

Банк-участник платежной системы – банк, который имеет лицензию платежной системы на осуществление эмиссии и/или эквайринга.

Банк-эмитент – уполномоченный банк, который является членом платежной системы, занимается выпуском пластиковых карт и их обслуживанием, а также проводит расчеты (через банк-эквайер) с клиентами, которые осуществляют продажу или предоставление услуг с использованием при оплате ПК. К основным функциям банка-эмитента относят:

выпуск карты и выдача ее клиенту начинается с открытия ему карточного счета и тем самым взятие на себя гарантийных обязательств по обеспечению платежей с помощью карты (характер этих гарантий зависит от платежных полномочий предоставленных клиенту и зафиксированных классом карточки);

анализ кредитоспособности, если карта относится к классу кредитных (оценка финансового состояния, определение кредитного лимита);

авторизация (процедура получения разрешения на осуществление операций с использованием ПК);

обмен информацией и получения комиссионных за интерчейндж;

биллинг (подготовка и высылка владельцу карточки выписки с указанием суммы и сроков погашения задолженности); бухгалтерский учет операций по карточным счетам;

взыскание просроченной задолженности и контроль превышения кредитного лимита; работа с клиентами (ответы на вопросы, рассмотрение жалоб;

обеспечение безопасности и контроль за мошенничеством (подготовка отчетов по украденным и поддельным карточкам, блокирование счетов);

мониторинг (контроль за операциями, которые осуществляются с применением специальных платежных средств);

маркетинг (от маркетинговой деятельности зависит дальнейший успех работы банка в сфере платежных карт.

Банк-эквайер – уполномоченный банк (член платежной системы), который проводит первичную обработку транзакций и берет на себя осуществление с клиентами, которые находятся в его сфере деятельности, всего спектра операций с карточками:

перечисления на расчетные счета клиентов средств за товары и услуги;

приемки, сортировки и рассылка квитанций;

распространение стоп-листов (перечень ПК, операции по которым приостановлены на день осуществления операций с ПК);

бухгалтерский учет по расчетам с торговыми предприятиями;

анализ заявлений клиентов на присоединение к системе расчетов;

анализ кредитоспособности новых и уже существующих клиентов;

проверка клиентов относительно мошенничества с их стороны;

маркетинг и помощь клиентам в приобретении оборудования для платежных карточек.

Эквайер и эмитент должны проводить мониторинг с целью идентификации ошибочных и ненадлежащих переводов, субъектов ошибочных и ненадлежащих переводов и принятие мер по предотвращению или прекращению указанных переводов. Мониторинг должен проводиться постоянно по параметрам, установленным правилами соответствующей платежной системы. Общие параметры мониторинга для всех платежных систем может устанавливать НБУ.

1.4 Особенности организации атак на платежные системы

Атаки, которым может подвергнуться платёжная система, весьма разнообразны, но можно выделить два основных типа: отказ в обслуживании (DDoS-атаки) и несанкционированный доступ. Отказ в обслуживании – это атаки, направленные на нарушение нормальной работы (как правило, их целью является перезагрузка или зависание вашего компьютера). Получение несанкционированного доступа - гораздо более опасный вид атаки. В этом случае злоумышленник получает доступ файлам на вашем жестком диске, а иногда и возможность выполнять произвольные программы, что дает ему возможность украсть какую-либо важную информацию (например, пароль к почтовому ящику, сайту, красивый номер ICQ UIN, сертификат WebMoney) или использовать ваш компьютер для атаки на другие объекты.

Наиболее распространенные виды атак, с которыми можно столкнуться:

Nuke (нюк) – использование уязвимостей операционной системы с целью вызывать перезагрузку компьютера. Нюки были очень распространены для ранних версий Windows 9X, которые содержали ошибки в реализации протокола TCP/IP, используемого в Сети.

Ping Flood (иногда также называется Dead Link) – забрасывание атакуемого ICMP-пакетами, которые обычно используются для проверки связи, в результате чего он не может принимать/передавать какую-либо информацию. Такая атака может быть успешно реализована либо с более быстрого канала связи, чем у атакуемого, либо распределенно, с нескольких компьютеров сразу.

SYN Flood – во многом похож на ping flood, но посылаются SYN-пакеты, которые устанавливают неиспользуемые соединения, что приводит к бессмысленному использованию ресурсов компьютера, из-за чего работа сначала просто замедляется, а затем компьютер либо не может установить соединение, либо просто зависает. Для того, чтобы эта атака стала возможной, на компьютере должен быть открыт хоть какой-нибудь порт.

Virus (вирус) - программа, способная самопроизвольно размножаться, т.е. создавать и рассылать собственные копии, а иногда приносить какой-либо вред компьютеру, начиная от простых шуток над пользователем, и кончая полным уничтожением данных на диске (а иногда и перепрошивкой BIOS'а). В последнее время наиболее распространены почтовые вирусы (приходят по e-mail) и macro-вирусы (распространяются в виде макросов в файлах, созданных в MS-Office).

Атаки, направленные на получение доступа:

Trojan (троян) - установка на компьютер программы, которая работает незаметно для пользователя и позволяет атакующему производить какие-либо действия на чужом компьютере, например получить доступ к его файлам или удаленное управление. Очень часто троян посылают пользователю, маскируя под какую-либо полезную программу.

Cross Site Scripting (XSS) - внедрение в страницу кода JavaScript, который осуществит перехват каких-либо данных пользователя (как правило, cookies или идентификатора сессии в URL) и передаст их сайту зломышленника. Используется для получения доступа от имени атакуемого пользователя к чатам, форумам или другими Web-ресурсам.

Также возможна любая комбинация различных способов атаки, в зависимости от цели атакующего. Например, атакующий может получить доступ через NetBios, добавить троян в "Автозагрузку" и затем применить Nuke для того, чтобы заставить пользователя перезагрузить компьютер и запустить троян.

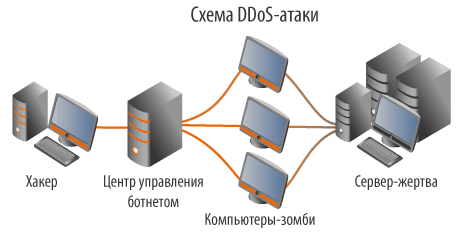

Также очень популярна распределенная атака на отказ в обслуживании (DDoS) — атака на сетевые ресурсы и сервисы с целью приостановления деятельности и затруднения доступа к ним.

Рисунок 4 – Схема DDoS-атаки

DDoS — это одна из самых серьезных угроз в Интернет-среде. Пораженный компьютер, удаленно контролируемый атакующей стороной, переполняет информационную сеть жертвы данными для того, чтобы спровоцировать снижение работоспособности сети или серверов приложений до нуля. В настоящее время число DDoS-атак достигло рекордно высоких показателей, а количество ботнетов, генерирующих такие атаки, превышает все разумные пределы.

Финансовый урон, причиняемый DDoS-атаками, огромен. По оценке «Forrester», «IDS» и «Yankee Group», ущерб от отключения сервера на 24 часа для крупной компании, работающей в сфере интернет-торговли, составляет около 30 миллионов долларов США. Необходимо отметить постоянно возрастающую сложность и негативные последствия DDoS-атак, которые постепенно начинают представлять для интернет-организаций все большую угрозу. Так, в 2005 году, самая крупная зарегистрированная DDoS-атака составила всего 3,5 Гбит/сек, а в 2010 году уже 100 Гб/сек! С такими мощностями атакующие обладают достаточными возможностями для того, чтобы отключать целые виртуальные/физические площадки, и даже воздействовать на национальные сети.

Если ранее основным мотивом проведения таких простых в своей реализации атак был простой шантаж, то сегодня лица, находящиеся на стороне атакующих, включают в себя недовольных сотрудников компании, промышленных саботажников, компьютерных террористов, религиозных фанатиков и прочих социально неустойчивых лиц. Если безопасность сайта существенно влияет на продуктивность работы компании, а защита конфиденциальной информации и персональных данных – один из первых пунктов в списке гарантий, предоставляемых клиентам, обеспечение надежной защиты от DDoS-атак является основной задачей. Взлом сайтов через хакерские атаки – один из самых распространенных нынче методов устранения конкурентов, а также продуктивный способ кражи ценных и секретных данных. Сегодня, когда работа практически любой организации тесно связана с функционированием сайтов, обеспечение информационной безопасности стала, возможно, даже более важной, чем система сигнализации, охраняющая ваш офис. Чтобы полностью исключить утечку информации, требуется комплексный подход. Надежная система защиты информации включает в себя несколько уровней, среди которых:

защита сайта на хостинге от хакеров,

защита сервера от ddos-атак с помощью специального оборудования и программного обеспечения,

участие квалифицированных специалистов,

удаленные средства защиты информации.

Так как способы, которыми пользуются хакеры, постоянно совершенствуются, качественная организация защиты информации подразумевает постоянную актуализацию и обновление.

Наиболее известные DDoS-атаки:

ЖЖ; Весной 2011 года прошла серия атак на известный сервис LiveJournal. По данным Лаборатории Касперского, первые атаки были произведены на блоги политического содержания, в том числе связанные с оппозиционным активистом Алексеем Навальным. Под следующие атаки попал больший список блогеров-тысячников. DDoS-атаки осуществлялись с помощью бот-сети Optima, в которую оценочно входят десятки тысяч компьютеров. Достоверно заказчик атаки и ее мотивы неизвестны.

WikiLeaks; Сайт WikiLeaks, известный своими скандальными компроматами на высокопоставленных политиков из разных стран, неоднократно подвергался DDoS-атакам в 2010 году. Один из американских хакеров, атаковавший WikiLeaks, объяснил свою гражданскую позицию тем, что сайт «угрожает жизням наших солдат и другим активам». В своем блоге он говорил, что делает все для «повреждения линий коммуникаций террористов, сочувствующих им, посредников, помощников, тиранических режимов и других плохих парней». Атаки приводили к сбоям в работе сайта.

EX.UA;

DDoS-атака может служить также отвлекающим маневром: пока служба компьютерной безопасности пытается ее ликвидировать, киберпреступники крадут конфиденциальные данные. Но использование DDoS-атаки как средства выражения гражданской или политической позиции – тренд относительно новый в мире. В следствие закрытия популярного портала EX.UA группа неизвестных с помощью массивной атаки заблокировала сайты МВД и Президента Украины.

2 Сравнение методов для оценки информационных рисков

2.1 Методы оценивания информационных рисков

В настоящее время используются различные методы оценки информационных рисков отечественных компаний и управления ими. Оценка информационных рисков компании может быть выполнена в соответствии со следующим планом:

Идентификация и количественная оценка информационных ресурсов компании, значимых для бизнеса.

Оценивание возможных угроз.

Оценивание существующих уязвимостей.

Оценивание эффективности средств обеспечения информационной безопасности.

Анализ риска также можно проводить согласно методике по сценарию, представленному ниже.

Рисунок 4 – Сценарий анализа информационных рисков компании

Каждый из шести этапов анализа риска должен быть конкретизирован. На первом и втором этапах выявляются сведения, составляющие для предприятия коммерческую тайну, которые предстоит защищать. Понятно, что такие сведения хранятся в установленных местах и на конкретных носителях, передаются по каналам связи и обрабатываются в соответствии с принятым регламентом. При этом основным фактором в технологии обращения с информацией является архитектура КИС, от которой во многом зависит защищенность информационных ресурсов предприятия.

В связи с этим необходимо еще раз подчеркнуть, что степень информационной безопасности определяется не только (а может быть и не столько) средствами и способами защиты, но и особенностями построения КИС. И когда говорят о КИС в защищенном исполнении, речь идет, прежде всего, о выборе такой архитектуры (топологии) системы обработки информации, расположения средств обработки конфиденциальной информации и способов ее хранения и передачи, которые существенно уменьшат число возможных точек доступа к информации.

Третий этап анализа риска – построение схем каналов доступа, утечки или воздействия на информационные ресурсы основных узлов КИС. Каждый канал доступа характеризуется множеством точек, с которых можно «снять» информацию. Именно они представляют собой уязвимости и требуют применения средств недопущения нежелательных воздействий на информацию.

Анализ способов защиты всех возможных точек атак соответствует целям защиты, и его результатом должна быть характеристика возможных брешей в обороне, в том числе за счет неблагоприятного стечения обстоятельств (четвертый этап).

На пятом этапе исходя из известных на данный момент способов и средств преодоления оборонительных рубежей находятся вероятности реализации угроз по каждой из возможных точек атак.

На заключительном этапе производится оценка ущерба организации в случае реализации каждой из атак. Эти данные вместе с оценками уязвимости позволяют получить ранжированный список угроз информационным ресурсам.

Результаты работы представляются в виде, удобном для их восприятия и выработки решений о коррекции существующей системы защиты информации. При этом важно, что каждый информационный ресурс может быть подвержен воздействию нескольких потенциальных угроз.

Принципиальное же значение имеет суммарная вероятность доступа к информационным ресурсам, которая складывается из элементарных вероятностей доступа к отдельным точкам прохождения информации. Величина информационного риска по каждому ресурсу – это произведение вероятности нападения на ресурс, вероятности реализации угрозы и ущерба от информационного вторжения. В данном произведении могут быть использованы различные способы взвешивания составляющих.

Объединение рисков по всем ресурсам дает общую величину риска при принятой архитектуре КИС и внедренной в нее системы защиты информации.