- •Уральский государственный университет путей сообщения

- •Волоконно-оптическая линия связи (волс) линейные сооружения

- •Курсовой проект

- •Содержание

- •3.1.1. Выбор пассивного оборудования. 31

- •3.1.2. Расчет активного оборудования. 35

- •4.1.1. Расчет капитальных затрат. 50

- •Введение

- •1. Формулирование технического задания, цели и задачи проектирования.

- •1.1.Техническое задание.

- •1.2.Цели и задачи проектирования.

- •1.3 Краткая теория.

- •1.3.1 Волоконно-оптические линии связи как понятие.

- •1.3.2. Физические особенности

- •1.3.3. Технические особенности

- •1.3.4. Недостатки оптоволокна

- •1.3.5. Оптическое волокно и его виды

- •1.3.6. Волоконно-оптический кабель

- •2.Расчет волс от центрального узла связи до отдельно стоящих административных зданий.

- •2.1.Выбор транспортной магистрали сети передачи данных.

- •2.2.Выбор оптического кабеля, способов прокладки и крепления кабеля, выводов и вводов кабеля в здание.

- •Расчет механической прочности кабеля

- •2.3.Обоснование кроссового оборудования, размещение стоек и шкафов.

- •2.4.Схема фасадов кроссов.

- •2.5.Спецификация оборудования.

- •3.Обоснование сети передачи данных выбор пассивного и активного сетевого оборудования.

- •3.1.Расчет структурированной кабельной системы.

- •3.1.2.Расчет активного оборудования.

- •Общие характеристики:

- •Физические параметры и условия эксплуатации:

- •Vlan на одном коммутаторе

- •Vlan на базе портов

- •Vlan на базе mac-адресов

- •Vlan на базе нескольких коммутаторов

- •4. Экономическое обоснование выбранных решений

- •4.1. Выбор критериев экономической эффективности

- •4.1.1. Расчет капитальных затрат.

- •4.3. Расчет эксплуатационных затрат. Расчет эксплуатационных затрат.

- •4.4. Расчет прибыли

- •4.5. Расчет экономической эффективности инвестиций

- •«Узлы и способы крепления оптического кабеля»

- •Приложение 2

- •Приложение 4

Vlan на одном коммутаторе

Виртуальная сеть - логическая группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. VLAN на базе одного коммутатора можно организовать на базе портов или на базе MAC-адресов.

Vlan на базе портов

Каждый порт назначается в определенную VLAN, независимо от того, какой пользователь или компьютер подключен к этому порту. Это означает, что все пользователи, подключенные к этому порту, будут членами одной VLAN. конфигурация портов статическая и может быть изменена только вручную.

Если необходимо организовать несколько рабочих групп в пределах небольшой сети на основе одного коммутатора, то решение VLAN на базе портов оптимально подходит для данной задачи.

Создание виртуальных сетей на основе группирования портов не требует от администратора большого объема ручной работы - достаточно каждому порту, находящемуся в одной VLAN, присвоить один и тот же идентификатор VLAN (VLAN ID).

Vlan на базе mac-адресов

Этот способ создания виртуальных сетей основан на группировке MAC-адресов. Каждый известный коммутатору MAC-адрес приписывается той или иной виртуальной сети. При существовании в сети большого количества узлов этот способ требует выполнения большого количества ручных операций от администратора.

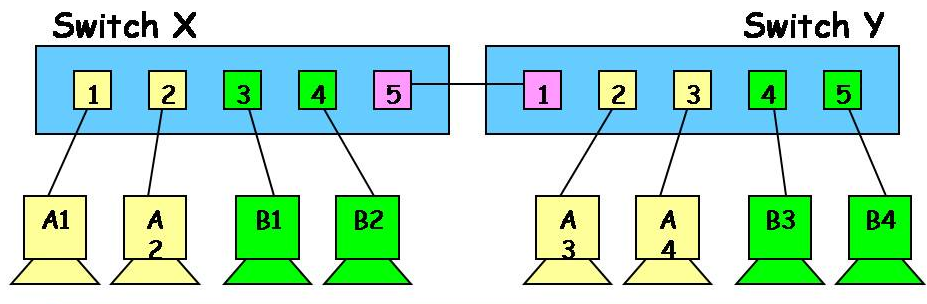

Vlan на базе нескольких коммутаторов

При методе группирования портов для соединения коммутаторов требуется столько портов, сколько виртуальных сетей они поддерживают, — в результате порты и кабели используются очень расточительно (рис. 3.6). Кроме того, для организации взаимодействия виртуальных сетей через маршрутизатор каждой подключены к разным коммутаторам, то для соединения коммутаторов каждой такой сети должна быть выделена отдельная пара портов. В противном случае информация о принадлежности кадра той или иной виртуальной сети при передаче из коммутатора сети необходим отдельный кабель и отдельный порт маршрутизатора, что также ведет к большим накладным расходам.

Рисунок 3.7

Группирование MAC-адресов в виртуальную сеть на каждом коммутаторе избавляет от необходимости их соединения через несколько портов, поскольку в этом случае меткой виртуальной сети является MAC-адрес. Однако такой способ требует выполнения большого количества ручных операций по маркировке MAC-адресов вручную на каждом коммутаторе сети.

Два описанные подхода основаны только на добавлении информации к адресным таблицам моста и не предусматривают включение в передаваемый кадр информации о принадлежности кадра к виртуальной сети. Остальные подходы используют имеющиеся или дополнительные поля кадра для записи информации о принадлежности кадра при его перемещениях между коммутаторами сети. Кроме того, нет необходимости запоминать на каждом коммутаторе, каким виртуальным сетям принадлежат MAC-адреса объединенной сети.

Дополнительное поле с пометкой о номере виртуальной сети используется только тогда, когда кадр передается от коммутатора к коммутатору, а при передаче кадра конечному узлу оно обычно удаляется. При этом протокол взаимодействия «коммутатор-коммутатор» модифицируется, тогда как программное и аппаратное обеспечение конечных узлов остается неизменным

Для хранения номера виртуальной сети в стандарте IEEE 802.1Q предусмотрен дополнительный заголовок в два байта, который используется совместно с протоколом 802.1p. Помимо трех бит для хранения значения приоритета кадра, как это описывается стандартом 802.1p, в этом заголовке 12 бит служат для хранения номера виртуальной сети, которой принадлежит кадр. Эта дополнительная информация называется тегом виртуальной сети (VLAN TAG) и позволяет коммутаторам разных производителей создавать до 4096 общих виртуальных сетей. Такой кадр называют «отмеченный» (tagged). Длина отмеченного кадра Ethernet увеличивается на 4 байт, так как помимо двух байтов собственно тега добавляются еще два байта. Структура отмеченного кадра Ethernet (рис. 3.7). При добавлении заголовка 802.1p/Q поле данных уменьшается на два байта.

Рисунок 3.8

Появление стандарта 802.1Q позволило преодолеть различия в фирменных реализациях VLAN и добиться совместимости при построении виртуальных локальных сетей. Технику VLAN поддерживают производители как коммутаторов, так и сетевых адаптеров. В последнем случае сетевой адаптер может генерировать и принимать отмеченные кадры Ethernet, содержащие поле VLAN TAG. Если сетевой адаптер генерирует отмеченные кадры, то тем самым он определяет их принадлежность к той или иной виртуальной локальной сети, поэтому коммутатор должен обрабатывать их соответствующим образом, т. е. передавать или не передавать на выходной порт в зависимости от принадлежности порта. Драйвер сетевого адаптера получает номер своей (или своих) виртуальной локальной сети от администратора сети (путем конфигурирования вручную) либо от некоторого приложения, работающего на данном узле. Такое приложение способно функционировать централизованно на одном из серверов сети и управлять структурой всей сети.

При поддержке VLAN сетевыми адаптерами можно обойтись без статического конфигурирования путем приписывания порта определенной виртуальной сети. Тем не менее метод статического конфигурирования VLAN остается популярным, так как позволяет создать структурированную сеть без привлечения программного обеспечения конечных узлов.

Чтобы устройства одной VLAN могли обмениваться данными с устройствами другой VLAN, виртуальные локальные сети необходимо объединить через устройство 3-го уровня, поддерживающее маршрутизацию, в данном случае это коммутатор 3 уровня (см. Приложение 6).

Функция Port Security

В коммутаторах, помимо стандартной функции динамического построения таблицы MAC-адресов на основе адресов входящих пакетов, реализована функция настройки статической таблицы MAC-адресов. Это позволяет в полной мере контролировать прохождение пакетов через коммутатор, блокируя доступ к сети компьютеру с неизвестными коммутатору MAC- адресами.

Во-первых, можно заблокировать дальнейшее обновление таблицы коммутатора – если конфигурация сети больше не изменяется, то блокируется таблица MAC-адресов и таким образом, коммутатор будет отбрасывать все пакеты, которые поступают с неизвестного адреса.

Во-вторых, можно вручную привязать определенный MAC-адрес к порту коммутатора, и тем самым коммутатор будет постоянно хранить соответствие MAC-адресов-портов, даже при длительной неактивности устройства или при перезагрузке сети. Коммутаторы D-Link позволяют создать статические таблицы MAC-адресов, хранящие до 256 записей. Коммутаторы имеют возможность настроить таблицу фильтрации MAC-адресов, указав MAC-адрес устройства, и входящие и исходящие пакеты с указанным адресом будут ими отбрасываться.

Таким образом, используя выше перечисленные функции или их комбинации, можно обеспечить защиту сети от несанкционированного доступа. Например, если привязать МАС-адреса рабочих станций сети (при условии, что структура сети не изменится в течение определенного времени) к портам коммутатора, а затем заблокировать таблицу коммутатора, можно запретить таким образом прохождение пакетов от неизвестных адресов. Данная функция оказывается весьма полезной при построении домовых сетей, сетей провайдера Интернет и локальных сетей с повышенным требованием по безопасности, т.к. исключает доступ незарегистрированных рабочих станций. Подделка МАС-адреса хотя и возможна, но остается более трудной задачей, чем подделка IP-адреса, следовательно, можно обеспечить весьма приемлемый уровень безопасности.

Протокол STP

Метод, использующийся для повышения отказоустойчивости компьютерной сети, это Spanning Tree Protocol. В сетях Ethernet, коммутаторы поддерживают только древовидные, т. е. не содержащие петель связи. Это означает, что для организации альтернативных каналов требуются особые протоколы и технологии, выходящие за рамки базовых, к которым относится Ethernet.

Можно положиться на сетевого администратора, который должен исключить возможность образования петель в сети, но такое решение крайне нежелательно. Даже если администратор имеет время и желание для предотвращения таких вещей, он не застрахован от ошибок. Используя алгоритм покрывающего дерева, администратор сети может не заботиться о возникновении петель, мосты сами об этом позаботятся. Алгоритм Spanning Tree (STA) позволяет коммутаторам автоматически определять древовидную конфигурацию связей в сети при произвольном соединения портов между собой. Коммутаторы, поддерживающие протокол STP автоматически создают древовидную конфигурацию связей без петель в компьютерной сети. Такая конфигурация называется покрывающим деревом - Spanning Tree (иногда ее называют остовным деревом). Конфигурация покрывающего дерева строится коммутаторами автоматически с использованием обмена служебными пакетами.

Рассмотрим подробно работу протокола STP:

Для построения древовидной структуры сети без петель в сети должен быть определен корневой коммутатор (root switch), от которого и строится это дерево. В качестве корневого коммутатора выбирается коммутатор с наименьшим значением идентификатора. Идентификатор коммутатора - это число длиной восемь байт, шесть младших байтов которого составляет МАС-адрес его блока управления, а два старших байта конфигурируются вручную. Это позволяет администратору сети влиять на процесс выбора корневого коммутатора. Если администратор не вмешается в этот процесс, корневой коммутатор будет выбран случайным образом - им станет устройство с минимальным MAC-адресом блока управления. Такой выбор может оказаться далеко не рациональным. Поэтому следует выбрать корневой коммутатор, исходя из имеющейся топологии сети и назначить ему вручную наименьший идентификатор. При автоматическом выборе корневым становится коммутатор с меньшим значением МАС-адреса его блока управления. Далее, для каждого коммутатора определяется корневой порт (root port) - это порт, который имеет по сети кратчайшее расстояние до корневого коммутатора. Для каждого логического сегмента сети выбирается так называемый назначенный мост (designated bridge), один из портов которого будет принимать пакеты от сегмента и передавать их в направлении корневого моста через корневой порт данного моста. Такой порт называется назначенным портом (designated port). Назначенный порт сегмента имеет наименьшее расстояние до корневого моста, среди всех портов, подключенных к данному сегменту. Назначенный порт у сегмента может быть только один. У корневого моста все порты являются назначенными, а их расстояние до корня полагается равным нулю. Корневого порта у корневого моста нет. Также при построении покрывающего дерева важную роль играет понятие расстояния. По этому критерию выбирается единственный порт, соединяющий каждый коммутатор с корневым коммутатором, и единственный порт, соединяющий каждый сегмент сети с корневым коммутатором. Все остальные порты переводятся в резервное состояние, то есть такое, при котором они не передают обычные кадры данных. При таком выборе активных портов в сети исключаются петли и оставшиеся связи образуют покрывающее дерево. В качестве расстояния в STA используется метрика (или т.н. Path Cost) - она определяется как суммарное условное время на передачу данных от порта данного коммутатора до порта корневого коммутатора Условное время сегмента рассчитывается как время передачи одного бита информации и измеряется в 10-наносекундных единицах. Так, для сегмента Ethernet на 10 Мбит/с условное время равно 10 условным единицам.

Вычисления связующего дерева происходит при выключении коммутатора и при изменении топологии. Эти вычисления требуют периодического обмена информацией между коммутаторами, что достигается при помощи специальных пакетов BPDU. Коммутаторы обмениваются пакетами BPDU через равные интервалы времени от 1 до 4 секунд. В случае отказа коммутатора или соединительной линии, соседние коммутаторы не получив пакет BPDU в течение заданного времени (max age) начинают пересчет связующего дерева.

Соединение рабочих станций в единую сеть с помощью коммутаторов DES-3852.

Данные коммутаторы установлены в коммутационные шкафы расположенные на 3 и 1 этажах зданий. Как уже было сказано выше, в коммутационном шкафу первого этажа расположены оптический кросс, две патч-панели, два коммутатора, в коммутационном шкафу третьего этажа расположены две патч-панели и два коммутатора. См приложение 4. Всего в одном здании расположено 4 коммутатора, общее количество коммутаторов в трех зданиях 12 шт.

По техническому заданию коммутаторы в одном коммутационном шкафу объединены в виртуальный стек, при помощи портов для объединения в стек. Связь между коммутаторами на разных этажах осуществляется по портам 1000 BASE-T, кроме того в здании ЦУС, в оптические порты одного из коммутаторов подсоединены 2 оптических волокна ОВК 1 (порты кросса №1 и №3), в оптические порты другого коммутатора 2 волокна ОВК 2 (порты кросса №9 и №11). В административных зданиях к коммутаторам подключены порты кросса с 1-го по 4-й. Учитывая, что количество коммутаторов выбрано в расчете по одному на этаж, а на этаже расположено 32 рабочих места, то к каждому коммутатору подключены 32 рабочие станции по портам 10/100 BASE-TX, то есть 16 портов 10/100 BASE-TX остаются в резерве.

Структурную схему расположения активного оборудования см. приложение 7.

Настройка коммутаторов

В соответствии с техническим заданием необходимо произвести настройку коммутаторов, которая заключается в создании виртуальной сети на базе одного коммутатора, а так же в организации функции Port Tranking.

VLAN (виртуальная сеть) – это логическая группа узлов в сети, трафик которой, на канальном уровне полностью изолирован от других узлов сети. Передача данных между МАС-адресами различных VLAN не возможна, осуществляется передача только между МАС-адресами входящих в одну VLAN. Таким образом, создав виртуальную сеть мы повысим уровень безопасности системы. Создаваемая виртуальная сеть предназначена для работы руководства, поэтому очень удобно то, что к данным циркулирующим в ней, не сможет попасть рядовой пользователь.

Для создания VLAN Подключимся к консоли коммутатора, используя рабочую станцию с программой HyperTerminal.

С помощью команды create VLAN создадим VLAN с именем V1 и идентификатором равным 2 на коммутаторе. Удалим порты с 20 по 30 из управляющей VLAN. Добавим порты с 20 по 30 в VLAN V1.

Команды для создания VLAN V1:

DES-3852# create vlan v1 tag 2

DES-3852# config vlan default delete 20-30

DES-3852# config vlan vl2 add untagged 20-30

Схему виртуальной сети смотрите приложение 8.

Функция агрегирования портов (Port Tranking) - это объединение нескольких физических каналов, в одну логическую магистраль.

При агрегировании физических каналов все избыточные связи остаются в рабочем состоянии, а имеющийся трафик распределяется между ними для достижения баланса нагрузки.

При отказе одной из линий, входящих в такой логический канал, трафик распределяется между оставшимися линиями. Включенные в агрегированный канал порты являются членами группы. Один из портов группы выступает в качестве мастера порта. Таким образом, для настройки всего канала требуется настроить только мастер порт.

В данном проекте агрегирование будет использовано для улучшения связи между коммутаторами.

Создать транковую группу с номером 1 на коммутаторе. Для этого необходимо выполнить команду:

DES-3852# create link_aggregation group_id 1

Активизируем транковую группу с номером 1 на коммутаторе с помощью команды: DES-3852# config link_aggregation group_id 1 state enabled

Зададим группу портов входящих в транк, укажем «связующий» порт (мастер порт): DES-3852# config link_aggregation group_id 1 master_port 1 ports 1-3

Сконфигурируем алгоритм агрегирования портов, распределяющий трафик по каналам транка на основе МАС-адреса источника и приемника.:

DES-3226S#

config

link_aggregation algorithm mac_source_destча

толь

ктоежду

разлиети

базе

одного

коммутатора,

а

кк