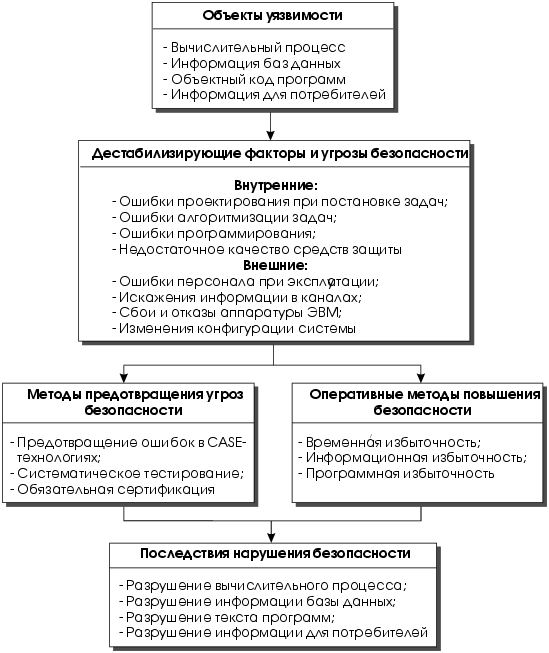

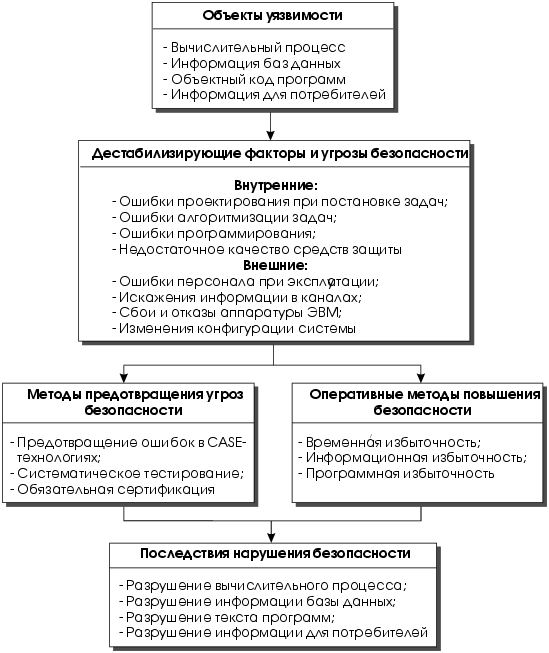

Модель анализа безопасности информационных систем при отсутствии злоумышленных угроз.

В

качестве объектов уязвимости

рассматриваются:

-

динамический

вычислительный процесс обработки

данных, автоматизированной подготовки

решений и выработки управляющих

воздействий;

-

информация,

накопленная в базах данных;

-

объектный

код программ, исполняемых вычислительными

средствами в процессе функционирования

ИС;

-

информация,

выдаваемая потребителям и на исполнительные

механизмы.

№41.

Этапы построения систем информационной

безопасности (из

лекций)

Различают

4 этапа:

1-й

этап:

Аудит безопасности или обследование

существующей системы защиты

2-й

этап:

Проектирование системы безопасности

3-й

этап:

Внедрение и аттестация системы

4-й

этап:

Техническая поддержка и сопровождение