- •СОДЕРЖАНИЕ

- •1.1. КЛАССИФИКАЦИЯ СИСТЕМ МОБИЛЬНОЙ РАДИОСВЯЗИ

- •1.2. ТРАНКИНГОВЫЕ СИСТЕМЫ СВЯЗИ

- •1.3. СИСТЕМЫ ПЕРСОНАЛЬНОГО РАДИОВЫЗОВА

- •1.4. СИСТЕМЫ ПЕРСОНАЛЬНОЙ СПУТНИКОВОЙ СВЯЗИ

- •1.5. СОТОВЫЕ СИСТЕМЫ МОБИЛЬНОЙ СВЯЗИ

- •1.6. ЭВОЛЮЦИЯ СИСТЕМ И СТАНДАРТОВ СОТОВОЙ СВЯЗИ

- •2.3. ПРИНЦИПЫ ТЕРРИТОРИАЛЬНОГО ПЛАНИРОВАНИЯ СИСТЕМ

- •3.1. ОБЩИЕ ПРИНЦИПЫ И МЕТОДЫ КОДИРОВАНИЯ

- •3.2. БЛОКОВЫЕ КОДЫ

- •3.3. СВЕРТОЧНЫЕ КОДЫ

- •3.4. ПЕРЕМЕЖЕНИЕ СИМВОЛОВ

- •3.5. ПРОЦЕДУРЫ КОДИРОВАНИЯ И ПЕРЕМЕЖЕНИЯ В СТАНДАРТЕ

- •4.1. МЕТОДЫ ШИФРОВАНИЯ

- •4.2. СИММЕТРИЧНЫЕ СИСТЕМЫ ШИФРОВАНИЯ

- •4.3. АСИММЕТРИЧНЫЕ СИСТЕМЫ ШИФРОВАНИЯ

- •4.4.1. АУТЕНТИФИКАЦИЯ СООБЩЕНИЯ

- •4.4.2. АУТЕНТИФИКАЦИЯ АБОНЕНТА

- •5. КОДИРОВАНИЕ РЕЧЕВЫХ СООБЩЕНИЙ

- •5.1. РЕЧЕВЫЕ КОДЕКИ

- •5.2. КОДЕРЫ ФОРМЫ РЕЧЕВОГО СИГНАЛА

- •5.3. ВОКОДЕРЫ

- •7. РАДИОИНТЕРФЕЙС МОБИЛЬНОГО ТЕЛЕФОНА СТАНДАРТА GSM

- •7.1. ОБЩАЯ ХАРАКТЕРИСТИКА СТАНДАРТА GSM

- •7.3. ВЗАИМОДЕЙСТВИЕ РАДИОИНТЕРФЕЙСА С СЕТЬЮ GSM

- •7.3.1. ПОДКЛЮЧЕНИЕ МС (ПЕРВАЯ РЕГИСТРАЦИЯ)

- •7.3.2. ОТКЛЮЧЕНИЕ МС

- •7.3.3. ВХОДЯЩИЙ ВЫЗОВ

- •7.3.4. ИСХОДЯЩИЙ ВЫЗОВ

- •7.3.5. ЭСТАФЕТНАЯ ПЕРЕДАЧА

- •8.1. ОБЩАЯ ХАРАКТЕРИСТИКА СИСТЕМЫ

- •8.2. АРХИТЕКТУРА ЛИНИИ "ВНИЗ"

- •8.2.2. КАНАЛ СИНХРОНИЗАЦИИ

- •8.2.3. КАНАЛ ПЕРСОНАЛЬНОГО ВЫЗОВА

- •8.2.4. КАНАЛ ПРЯМОГО ТРАФИКА

- •8.3. АРХИТЕКТУРА ЛИНИИ "ВВЕРХ"

- •8.3.1. КАНАЛ ДОСТУПА

- •8.3.2 КАНАЛ ОБРАТНОГО ТРАФИКА

- •9.1. ОБЩАЯ КОНЦЕПЦИЯ МОБИЛЬНОЙ СВЯЗИ ТРЕТЬЕГО ПОКОЛЕНИЯ

- •9.2. РАДИОИНТЕРФЕЙС СИСТЕМЫ UMTS/FDD

- •9.2.1. ОБЩАЯ ХАРАКТЕРИСТИКА И ОСНОВЫЕ ПАРАМЕТРЫ

- •9.2.2. ЛОГИЧЕСКИЕ, ТРАНСПОРТНЫЕ И ФИЗИЧЕСКИЕ КАНАЛЫ

- •9.2.3. ВЫДЕЛЕННЫЕ ФИЗИЧЕСКИЕ КАНАЛЫ ЛИНИИ "ВВЕРХ"

- •9.2.4. ОБЩИЕ ФИЗИЧЕСКИЕ КАНАЛЫ ЛИНИИ "ВВЕРХ"

- •9.2.5. КАНАЛИЗИРУЮЩИЕ КОДЫ ЛИНИИ "ВВЕРХ"

- •9.3. ЭВОЛЮЦИЯ СТАНДАРТА IS-95 В CDMA2000

- •10.2. КЛАССИФИКАЦИЯ СРНС

- •10.3. СПУТНИКОВАЯ РНС «ГЛОНАСС»

- •10.4. СПУТНИКОВАЯ РАДИОНАВИГАЦИОННАЯ СИСТЕМА GPS

(требуют ремонта, имеют задолженности по оплате услуг). В черный список включены утерянные или украденные МС, а также незаконно размноженные (клонированные). Следует отметить, что, кроме идентификации оборудования стандарты систем связи предусматривают и другие виды идентификации (абонента, управления, сети).

Под аутентификацией понимается процедура установления подлинности какого-то объекта. Различают аутентификацию сообщения, абонента, устройства, массивов данных. Поясним принципы построения этих процедур.

4.4.1. АУТЕНТИФИКАЦИЯ СООБЩЕНИЯ

Целью аутентификации сообщения является подтверждение или отрицание следующих предположений:

•сообщение исходит от законного абонента;

•сообщение при передаче не изменилось;

•сообщение доставлено по требуемому адресу;

•последовательность принятых сообщений соответствует последовательности отправленных.

Проверка подлинности особенно важна для шифрограмм, поскольку у получателя они вызывают больше доверия, чем открытый текст. Методы аутентификации разрабатываются в предположении, что установление подлинности производится исключительно по самому сообщению без привлечения каких-либо внешних средств. Для этого на передающей стороне в сообщение X вводится дополнительно код хэш-функции, который также называют сигнатурой, контрольной комбинацией, имитовставкой, дайджестом сообщения. Как уже отмечалось, сообщение X предварительно преобразуется

вчисло или набор чисел X.

Хэш-функция h(X) отображает X произвольной длины l в последовательность символов фиксированной длины т. Чтобы снижение скорости передачи при таком дополнении не было значительным, естественно требование: т<<1.

Проверка подлинности сообщения (X,h{X)) заключается в сравнении h'{X), вычисленного по принятому X, со значением h(X), выделенным из самого сообщения. Если они равны, то принимается решение, что при передаче {X,h{X)) не изменилось. В противном случае фиксируется искажение переданного сообщения.

Так как т <<I, то возможно, что нескольким сообщениям Х1Х2,...,Хп называемым коллизиями, соответствует одно значение хэш-функции h(X1) = h(X2) = ... = h{Xi). Ясно, что замена переданного сообщения на любую коллизию не будет обнаружена при проверке подлинности. Вероятность успешной подделки сообщения определяется разрядностью значения h(X). На практике используются длины в 64-150 бит. К хэш-функции предъявляются следующие требования: чувствительность к всевозможным изменениям в тексте (вставки, изъятия, перестановки и пр.), отсутствие эффективных алгоритмов поиска коллизий, однонаправленность, простота вычислений значения п(Х).

67

Отметим, что необходимость однонаправленности следует из описания, например, протокола распределения ключей (рис. 4.3).

Предложено много способов хэширования. Разработан и государственный стандарт на имитовставку. В качестве примера рассмотрим хэш-функцию

h(X) = X 2modn. |

(4.3) |

Обратим внимание, что выражение (4.3) подобно функции (4.1), однонаправленность которой поясняется примером 4.1.

Процедура вычисления значения h(X) является рекуррентной и применяется к сообщению X, разбитому на блоки Х1 Х2,..., ХK ,

Hi= [(Hi-1 + Xi)2] modn, i = 1,2,...,k, |

(4.4) |

где Hi - значение функции на i-м шаге; Н0 - произвольное начальное число. Пример 8.2 . Пусть n = 21, а сообщение "ДВА" представлено номерами букв

в русском алфавите, т.е. X = (5,3,1). Выберем произвольно Н0 = 6 . Тогда из

(8.4) в предположении Х1 = 5, Х2 = 3, Х3 = 1 получимH1=(6 + 5)2 mod21 = 16, H2= 4, Н3= 4. Сообщение после хэширования имеет вид Х' = (5,3,1,4) или "ДВАГ".

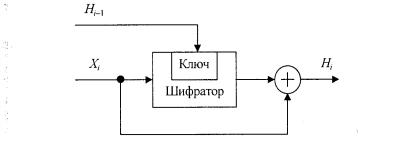

Однако и злоумышленник, зная алгоритм хэширования, может создать фальшивое или изменить истинное сообщение, вычислить и добавить правильное значение хэш-функции. Поэтому рекуррентная процедура типа (4.4) выполняется с использованием секретных параметров. В качестве ключей могут выступать специальные секретные числа, значения Hi блоки сообщения Xi и их комбинации. На рис. 4.4 показана возможная схема шифрования хэшфункции, когда в качестве ключа используется ее предыдущее значение.

Рассмотренная процедура аутентификации предполагает наличие доверия между абонентами, обменивающимися информацией, т.е. защищает от обмана со стороны внешнего нарушителя. В жизни существует много ситуаций, когда доверие между абонентами отсутствует (обмен электронными документами между коммерческими организациями, между клиентом и банком и т.п.).

Рис. 4.4. Схема шифрования хэш-функции

В этом случае возможен обман со стороны законных абонентов. Например, отправитель абонент А может впоследствии отказаться от своего сообщения, получатель может изменить (подменить) полученный документ и утверждать потом, что в таком виде его прислал абонент А.

68

Прогнозы развития систем мобильной связи показывают, что наибольших успехов следует ожидать в области электронной коммерции. Предполагается, что с помощью мобильного телефона можно будет совершать всевозможные банковские операции. В этих условиях становится важной задача защиты от возможного обмана законными абонентами.

Для аутентификации сообщений при отсутствии доверия используется электронная подпись. Ее назначение аналогично функциям ручной подписи на бумажных документах. Однако принадлежность ручной подписи данному тексту обеспечивается целостностью бумаги, на которой написан документ и поставлена подпись. В электронном виде единство документа и соответствующей ему подписи достигается за счет введения связи между текстом и видом подписи.

Поясним эту технологию на примере системы RSA. Пусть (d, п) и (е, п) - соответственно секретный и открытый ключи абонента А.

Постановка электронной подписи (ЭП) под документом X заключается в его хэшировании и шифровании значения хэш-функции Нх с помощью секретного ключа (d, n). К Нх могут добавляться идентификатор абонента А, номер сообщения, время отправления и другие сведения, предназначенные для защиты от возможного обмана. В результате подписанный документ имеет вид Y = (X, ЭП), где ЭП = Чxd mod n.

Проверка подписи А абонентом Б включает следующие операции: расшифровку ЭП с помощью открытого ключа абонента А, т.е. Н'х = ЭПеmodn; далее вычисление по X значения хэш-функции Нх и сравнение Н'х с Нх.

Если эти значения равны, то принимается решение, что X - подлинное сообщение, исходящее от абонента А. Различие означает, что либо X изменено (может быть и из-за искажений в канале связи), либо отправлено другим абонентом.

Абонент А не может отказаться от Y, так как только он, обладая секретным ключом, способен создать ЭП, при расшифровке которой с помощью его открытого ключа будет выполняться равенство. Абонент Б не может изменить X и выдать его за истинное, так как, не зная ключа (d, n), не может создать ЭП, соответствующую измененному X. Выделение из Y электронной подписи и присоединение ее к новому документу также будет обнаружено: фальшивому сообщению соответствует значение Нф , не равное Нх. Обман будет успешным, если истинное X заменяется его коллизией.

Следует указать на идейную общность методов защиты сообщений от помех и от злоумышленников. В обоих случаях в сообщение вводятся дополнительные символы, функционально связанные с сообщением. В помехоустойчивых кодах эти связи выбираются так, чтобы можно было обнаруживать и исправлять наиболее вероятные искажения в канале связи. Для защиты от злоумышленника функциональные зависимости делаются секретными, при этом учитываются интеллектуальные и технические возможности противника. Принципы построения помехоустойчивых кодов могут быть применены и для шифрования. Так, известна асимметричная система шифрования Мак-Элиса, основанная на сложности декодирования линейных кодов.

69

4.4.2. АУТЕНТИФИКАЦИЯ АБОНЕНТА

Назначением аутентификации абонента является установление подлинности абонента, претендующего на услуги сети. Для этого разработаны криптографические протоколы, в результате выполнения которых законные пользователи достигают своих целей, а притязания злоумышленников отвергаются.

Самым распространенным методом аутентификации является использование паролей - секретной последовательности символов (букв и/или цифр). При попытке доступа к устройству абонент вводит свой пароль, который сравнивается с хранящимся в памяти устройства и приписанным данному абоненту. Доступ разрешается только в случае их совпадения. Так, в стандарте GSM пароль, так называемый PIN (personal identification number) код, служит для активизацииМС. Трехкратный неправильный вводPIN кода блокирует SIM карту и работа данной МС запрещается.

Парольная аутентификация обладает хорошей стойкостью при условии использования достаточно длинного, случайного пароля, а также, если предусмотрена защита от перехвата пароля при его вводе и от несанкционированного считывания его из памяти устройства. Так как МС при вводе PIN кода находится в руке абонента, можно считать, что эти требования выполняются.

Для удаленных устройств используются более сложные протоколы, защищающие от возможного перехвата передаваемых сигналов. Они реализуют принцип доказательства с нулевым знанием или с нулевым разглашением. Абонент (МС) не предъявляет проверяющему (ЦКМС) собственный секрет, а только демонстрирует, что им владеет. Обычно абоненту предлагается вычислить значение некоторой функции и сообщить его проверяющему, который также способен провести подобные вычисления. Сравнение этих значений позволяет установить подлинность абонента.

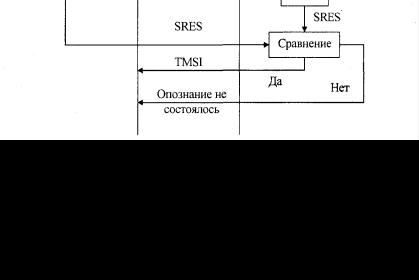

На рис. 4.5 приведена упрощенная схема аутентификации МС в сотовой системе стандарта GSM (см. также рис. 4.3). При поступлении от МС запроса ЦКМС передает в ответ случайное число RAND. По алгоритму A3 с помощью секретного числа Кi , полученного МС при регистрации и хранящегося в SIM, абонент вычисляет отклик SRES (signed response) и сообщает его ЦКМС. Центр коммутации независимо вычисляет SRES и сравнивает его с принятым по радиоканалу. При их совпадении МС посылается сигнал подтверждения о состоявшейся аутентификации. При несовпадении - сигнал о том, что опознание не состоялось.

Здесь секретом, который при обмене не разглашается, является число Кi . Чтобы по перехваченным сигналам RAND и SRES нельзя было вскрыть секрет Кi , SRES вычисляется односторонней функцией.

70

Рис. 4.5. ПроцедурааутентификацииМС

Вкорпоративных системах вводится защита от имитации центра связи. Абонент должен быть уверен, что получил доступ к законной системе, а не созданной противником. Так, в транкинговых системах стандарта TETRA наряду с аутентификацией МС предусматривается аутентификация сети. Принципиально она не отличается от показанной на рис. 4.5, только проверяющим подлинность является абонент, а не сеть.

Всистеме GSM после каждой регистрации МС присваивается новый временный идентификатор TMSI. Секретность направлений обмена сообщениями между абонентами обеспечивается ЦКМС путем закрытия сигналов управления.

4.5.КОНФИДЕНЦИАЛЬНОСТЬ И АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЯ

Всистемах сотовой связи первого поколения обеспечение конфиденциальности разговора представляло достаточно сложную задачу. Это было обусловлено аналоговой природой передаваемого речевого сигнала. Для перехвата разговора, не защищенного никаким типом кодирования, можно было использовать относительно простое устройство. В цифровых системах сотовой связи конфиденциальность разговора обеспечить намного проще благодаря цифровому кодированию речи, преобразующему аналоговые речевые фрагменты в поток двоичных данных, а также шифрованию данных, скремблированию и другим известным методам защиты передаваемой информации от несанкционированного доступа.

Важность защиты от подслушивания переговоров и несанкционированного доступа к сети сотовой связи исходит из самих принципов сети. В сети сотовой связи общего пользования маршрут установления соединения с вызываемым абонентом заранее неизвестен. Это обусловлено как особенностями радиоинтерфейса, так и мобильностью абонента. Для того чтобы установить соединение, необходимо

71

идентифицировать терминал в сети и идентифицировать пользователя для гарантированного выставления счета по правильному адресу.

Для обеспечения безопасности передачи данных в системе GSM были приняты следующие меры:

–осуществление доступа к сети на основании проверки аутентичности пользователя;

–засекречивание передаваемой информация (речевых сигналов, данных, факсов и сигналов управления) при помощи шифрования;

–обеспечение анонимности абонентов благодаря использованию внутри сети временного идентификационного номера мобильного абонента.

Важный элемент обеспечения конфиденциальности в системе GSM –

это модуль идентификации абонента (англ. Subscriber Identity Module - SIM-

карта). Это пластиковая смарт-карта со встроенным микроконтроллером, устанавливаемая в соответствующее гнездо подвижной станции. Абонент получает SIM-карту у оператора сети связи. Карта содержит индивидуальную информацию пользователя, программы шифрования и ключи. Благодаря возможности извлекать SIM-карту из телефона, ее можно считать дополнительным средством защиты от несанкционированного доступа к украденному или потерянному телефону. Она также позволяет использовать запасной телефон, пока собственный телефон абонента находится в ремонте. Необходимо обратить внимание на то, что подвижная станция состоит из двух взаимосвязанных частей – мобильного телефона и SIM-карты.

Как уже упоминалось ранее, SIM-карта содержит ROM, RAM и NVM (англ. Non-Volatile Memory – энергонезависимая память). В ROM-памяти хранятся программы, реализующие алгоритмы шифрования A3 и А8. Первый алгоритм используется в процессе аутентификации пользователя, второй – для вычисления ключа шифрования передаваемых данных. ROM-память имеет размер от 4 до 6 кБ и не может быть скопирована. RAM-память относительно мала – ее размер не превышает 256 байт. NVM-память имеет размер 2-3 кБ и содержит индивидуальные параметры и данные пользователя, такие, как:

–К- ключ идентификации пользователя;

–IMSI (международный идентификационный номер мобильного абонента) – 15-битовый индивидуальный идентификационный номер пользователя, состоящий из кода страны, кода сети и номера пользователя;

–TMSI (временный идентификационный номер мобильного абонента) – временный идентификационный номер, выделяемый после каждой регистрации подвижной станции в новом VLR;

–LAI (идентификатор области местоположения);

–PIN (англ. Personal Identification Number - персональный идентификационный номер) – четырехили восьмизначный номер, позволяющий SIM-карте идентифицировать пользователя;

-персональная телефонная книга - список телефонов, введенных пользователем; список зарубежных сотовых сетей, в которых разрешен роуминг; принятые короткие сообщения (SMS).

72