- •СОДЕРЖАНИЕ

- •1.1. КЛАССИФИКАЦИЯ СИСТЕМ МОБИЛЬНОЙ РАДИОСВЯЗИ

- •1.2. ТРАНКИНГОВЫЕ СИСТЕМЫ СВЯЗИ

- •1.3. СИСТЕМЫ ПЕРСОНАЛЬНОГО РАДИОВЫЗОВА

- •1.4. СИСТЕМЫ ПЕРСОНАЛЬНОЙ СПУТНИКОВОЙ СВЯЗИ

- •1.5. СОТОВЫЕ СИСТЕМЫ МОБИЛЬНОЙ СВЯЗИ

- •1.6. ЭВОЛЮЦИЯ СИСТЕМ И СТАНДАРТОВ СОТОВОЙ СВЯЗИ

- •2.3. ПРИНЦИПЫ ТЕРРИТОРИАЛЬНОГО ПЛАНИРОВАНИЯ СИСТЕМ

- •3.1. ОБЩИЕ ПРИНЦИПЫ И МЕТОДЫ КОДИРОВАНИЯ

- •3.2. БЛОКОВЫЕ КОДЫ

- •3.3. СВЕРТОЧНЫЕ КОДЫ

- •3.4. ПЕРЕМЕЖЕНИЕ СИМВОЛОВ

- •3.5. ПРОЦЕДУРЫ КОДИРОВАНИЯ И ПЕРЕМЕЖЕНИЯ В СТАНДАРТЕ

- •4.1. МЕТОДЫ ШИФРОВАНИЯ

- •4.2. СИММЕТРИЧНЫЕ СИСТЕМЫ ШИФРОВАНИЯ

- •4.3. АСИММЕТРИЧНЫЕ СИСТЕМЫ ШИФРОВАНИЯ

- •4.4.1. АУТЕНТИФИКАЦИЯ СООБЩЕНИЯ

- •4.4.2. АУТЕНТИФИКАЦИЯ АБОНЕНТА

- •5. КОДИРОВАНИЕ РЕЧЕВЫХ СООБЩЕНИЙ

- •5.1. РЕЧЕВЫЕ КОДЕКИ

- •5.2. КОДЕРЫ ФОРМЫ РЕЧЕВОГО СИГНАЛА

- •5.3. ВОКОДЕРЫ

- •7. РАДИОИНТЕРФЕЙС МОБИЛЬНОГО ТЕЛЕФОНА СТАНДАРТА GSM

- •7.1. ОБЩАЯ ХАРАКТЕРИСТИКА СТАНДАРТА GSM

- •7.3. ВЗАИМОДЕЙСТВИЕ РАДИОИНТЕРФЕЙСА С СЕТЬЮ GSM

- •7.3.1. ПОДКЛЮЧЕНИЕ МС (ПЕРВАЯ РЕГИСТРАЦИЯ)

- •7.3.2. ОТКЛЮЧЕНИЕ МС

- •7.3.3. ВХОДЯЩИЙ ВЫЗОВ

- •7.3.4. ИСХОДЯЩИЙ ВЫЗОВ

- •7.3.5. ЭСТАФЕТНАЯ ПЕРЕДАЧА

- •8.1. ОБЩАЯ ХАРАКТЕРИСТИКА СИСТЕМЫ

- •8.2. АРХИТЕКТУРА ЛИНИИ "ВНИЗ"

- •8.2.2. КАНАЛ СИНХРОНИЗАЦИИ

- •8.2.3. КАНАЛ ПЕРСОНАЛЬНОГО ВЫЗОВА

- •8.2.4. КАНАЛ ПРЯМОГО ТРАФИКА

- •8.3. АРХИТЕКТУРА ЛИНИИ "ВВЕРХ"

- •8.3.1. КАНАЛ ДОСТУПА

- •8.3.2 КАНАЛ ОБРАТНОГО ТРАФИКА

- •9.1. ОБЩАЯ КОНЦЕПЦИЯ МОБИЛЬНОЙ СВЯЗИ ТРЕТЬЕГО ПОКОЛЕНИЯ

- •9.2. РАДИОИНТЕРФЕЙС СИСТЕМЫ UMTS/FDD

- •9.2.1. ОБЩАЯ ХАРАКТЕРИСТИКА И ОСНОВЫЕ ПАРАМЕТРЫ

- •9.2.2. ЛОГИЧЕСКИЕ, ТРАНСПОРТНЫЕ И ФИЗИЧЕСКИЕ КАНАЛЫ

- •9.2.3. ВЫДЕЛЕННЫЕ ФИЗИЧЕСКИЕ КАНАЛЫ ЛИНИИ "ВВЕРХ"

- •9.2.4. ОБЩИЕ ФИЗИЧЕСКИЕ КАНАЛЫ ЛИНИИ "ВВЕРХ"

- •9.2.5. КАНАЛИЗИРУЮЩИЕ КОДЫ ЛИНИИ "ВВЕРХ"

- •9.3. ЭВОЛЮЦИЯ СТАНДАРТА IS-95 В CDMA2000

- •10.2. КЛАССИФИКАЦИЯ СРНС

- •10.3. СПУТНИКОВАЯ РНС «ГЛОНАСС»

- •10.4. СПУТНИКОВАЯ РАДИОНАВИГАЦИОННАЯ СИСТЕМА GPS

4. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В МОБИЛЬНЫХ СИСТЕМАХ СВЯЗИ

4.1.МЕТОДЫ ШИФРОВАНИЯ

Всилу свободы доступа к радиоэфиру системы беспроводной связи потенциально уязвимы для разного рода злоумышленников в плане как перехвата сообщения с последующим несанкционированным использованием чужой информации, так и попыток обмана сети и абонентов. Поэтому стандарты систем мобильной связи предусматривают различные механизмы защиты интересов законных пользователей и самой сети от подобных действий. К таким механизмам относятся шифрование данных и процедуры аутентификации.

Шифрование состоит в преобразовании исходного, открытого текста в криптограмму (шифртекст) по некоторому правилу (алгоритму шифрования)

сцелью скрыть смысл сообщения. Некоторые параметры этого алгоритма, называемые ключом шифрования, известны только законным абонентам и неизвестны (секретны) для злоумышленников. Законный пользователь легко может осуществить обратное преобразование шифровки в исходный текст, а криптоаналитик, т.е. субъект, пытающийся несанкционированно получить открытый текст, будет вынужден угадывать значение ключа.

Взависимости от степени секретности сведений, содержащихся в сообщении (государственных, военных, коммерческих, личных и т.п.), разрабатываются и используются различные системы шифрования. При их создании учитываются и возможности аналитика как интеллектуальные, так и технические. Ясно, что закрыть информацию от злоумышленника-одиночки проще, чем от другого государства, располагающего возможностью привлекать для раскрытия ключа крупных специалистов и новейшую технику.

Обычно разрабатывают систему шифрования, стойкую по отношению к фрагменту открытого текста. При этом предполагается, что аналитику известны криптограмма, алгоритм шифрования и фрагмент открытого текста, который он может сопоставить с криптограммой. Поэтому стойкость системы шифрования, т.е. свойство противостоять действиям аналитика по вскрытию исходного текста, определяется трудностью разгадывания ключа.

Для оценки стойкости выдвигаются различные критерии. Наиболее объективный - это сложность (число умножений) существующего алгоритма

вскрытия ключа. Если известны только алгоритмы вскрытия экспоненциальной сложности, у которых число операций пропорционально ап, где а - целое, а п - число неизвестных параметров, то считается, что система шифрования обладает совершенной стойкостью. Подобные алгоритмы решения задачи реализуют прямой перебор вариантов. Так как аналитик при любых условиях может воспользоваться подбором параметров (силовой атакой), то нельзя разработать систему, обладающую стойкостью, превышающей совершенную. Другие системы шифрования, для которых известны алгоритмы вскрытия

59

ключа меньшей сложности, - например, полиномиальная (линейная) с числом операций, пропорциональным n3, - считаются системами малой стойкости.

Другой важной характеристикой систем шифрования является быстродействие алгоритмов шифрования и дешифрования при знании ключа.

Множество систем шифрования разделяют на симметричные, одноключевые, и асимметричные, двухключевые, или системы с открытым ключом.

В классических симметричных системах для шифрования и расшифрования используется один и тот же ключ. В асимметричных системах для получения шифрограммы используется открытый, известный всем (и злоумышленнику) ключ, а для получения по шифровке исходного текста - другой, секретный, известный только законному получателю сообщения. Между этими ключами существует связь, обеспечивающая правильную расшифровку, но не позволяющая определить секретный ключ по открытому. Рассмотрим принципы построения названных систем шифрования.

4.2. СИММЕТРИЧНЫЕ СИСТЕМЫ ШИФРОВАНИЯ

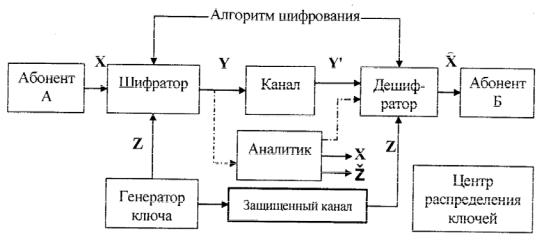

Структурная схема системы секретной связи показана на рис. 4.1. На передающей стороне исходный текст X = (Х1, Х2,..., Хп) с помощью известного алгоритма и секретного ключа Z = (Z1,...Zk) преобразуется в шифрограмму Y = (Y1, Y2,...,Ym).

Рис. 4.1. Структурная схема секретной связи

Компоненты этих последовательностей могут быть битами, символами, взятыми из одного или нескольких алфавитов разных объемов. Обычно это биты. На приемной стороне по известным Y' и Z восстанавливается исходный текст X .

Аналитик, перехватив шифрограмму, пытается понять исходный текст или определить ключ шифрования. Кроме того, он может внедрить в систему собственную, фальшивую криптограмму с целью обмана абонента Б. Таким образом, система шифрования должна обеспечить не только секретность связи, но и защиту от несанкционированного изменения, подмены сообщения

60

X. Последняя задача, называемая аутентификацией сообщения или контролем целостности

Из этой схемы видно, что для оперативной доставки ключа шифрования на приемную сторону должен быть предусмотрен специальный, защищенный канал. Возникает задача распределения ключей шифрования между пользователями или задача управления ключами. При большом числе абонентов, желающих установить секретную связь, распределение ключей становится серьезной проблемой при использовании симметричных систем шифрования. Решение этой задачи и стимулировало разработку асимметричных методов шифрования.

Теория и многовековая практика позволили сформулировать ряд требований к ключам систем шифрования повышенной стойкости. С позиций теории информации наибольшие трудности по вскрытию криптограммы без знания ключа возникают, если в ней отсутствует информация о X, что означает использование преобразований, обеспечивающих статистическую независимость случайных процессов X и Y.

Анализ этого требования приводит к следующим рекомендациям. Конкретное значение ключа должно использоваться только один раз для шифрования одного сообщения. Значения ключа должны выбираться с одинаковой вероятностью 1/Lk, где L - объем алфавита символов ключа. Длина ключа k должна быть не меньше длины сообщения п.

На практике из-за сложности реализации и стоимости не все перечисленные требования могут быть выполнены. Для построения практических систем шифрования используются принципы рассеяния и перемешивания. Первый требует, чтобы изменение одного символа исходного текста приводило к изменению большого числа символов криптограммы. Второй направлен на поиск преобразований, разрушающих статистические связи между Y и X.

Общий подход к построению практически стойких шифров состоит в многократном применении простых методов шифрования путем подстановки (замены) и перестановки символов исходного текста, а также скремблирования.

Метод подстановки заключается в том, что символ исходного текста заменяется другим, выбранным из этого или другого алфавита по правилу, задаваемому ключом шифрования. Местоположение символа в тексте при этом не изменяется.

При перестановке в соответствии с ключом изменяется порядок следования символов открытого текста. Значение символа при этом сохраняется. Шифры перестановки являются блочными, т.е. исходный текст предварительно разбивается на блоки, в которых и осуществляется заданная ключом перестановка.

Под скремблированием понимается процесс наложения на коды символов открытого текста кодов случайной последовательности чисел, которую называют также гаммой (по названию буквы у греческого алфавита, используемой в математических формулах для обозначения случайного процесса). Гаммирование относится к поточным методам шифрования, когда

61

следующие друг за другом символы открытого текста последовательно превращаются в символы шифрограммы, что повышает скорость преобразования.

В качестве гаммы широко используются псевдослучайные последовательности (ПСП). Коды символов криптограммы У, то есть поразрядная сумма по модулю 2 кодов Xi и Zi. Расшифровка производится по правилу: X = Y'+Z = X + Z + Z = X, так что на приемной стороне должна генерироваться такая же ПСП и с той же фазой. Стойкость скремблирования определяется параметрами ПСП, главным из которых является период последовательности. На практике используются генераторы ПСП с периодом

внесколько недель. Из-за простоты генерации хороших ПСП и высокой скорости шифрования - дешифрования скремблирование предусмотрено многими стандартами мобильной связи (GSM, TETRA, IS-95).

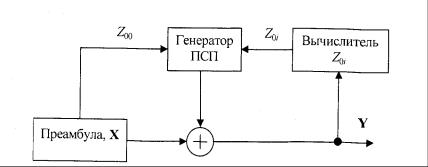

Чтобы затруднить аналитику вычисление элементов ПСП при сопоставлении фрагментов открытого текста и шифровки, применяется обратная связь по выходу и шифртексту. На рис. 4.2 поясняется принцип введения обратной связи по шифртексту.

Сначала передается преамбула, в которой содержится информация о

параметрах генерируемой ПСП, в том числе и о значении начальной фазы Z00. По каждым п сформированным символам шифрограммы вычисляется и

устанавливается в генераторе новое значение фазы Z0i. Обратная связь делает метод гаммирования чувствительным к искажениям криптограммы. Так, из-за помех в канале связи могут исказиться некоторые принятые символы, что приведет к вычислению ошибочного значения фазы ПСП и затруднит дальнейшую расшифровку. В то же время такое искажение можно объяснить попыткой злоумышленника навязать ложные данные.

Следует отметить, что в отечественном стандарте на шифрование предусмотрено использование подстановок, перестановок и гаммирования.

Распределение ключей в симметричных системах шифрования является серьезной задачей, если число законных пользователей велико. Протокол распределения ключей должен предусматривать запрет на передачу по радиоканалу сеансового ключа и возможность оперативно изменять ключ.

Обычно протокол распределения включает два этапа. При регистрации МС

всети центр аутентификации (ЦА) выделяет ей секретное число Кi, которое хранится у нее в стандартном идентификационном модуле (SIM). Второй этап протокола в упрощенном варианте для стандарта GSM показан на рис. 4.3.

Рис. 4.2. Поточное шифрование с обратной связью

62