- •Поняття інформаційної безпеки

- •Основні задачі інформаційної безпеки

- •Важливість і складність проблеми інформаційної безпеки

- •Об’єктно-орієнтований підхід до інформаційної безпеки

- •Основні положення системи зАхисту інформації

- •Поняття системи захисту інформації

- •Вимоги до захисту інформації

- •Вимоги до системи захисту інформації

- •Види забезпечення системи захисту інформації

- •Основні поняття

- •Загрози безпеці інформації

- •Основні поняття і класифікація загроз

- •Основні загрози доступності

- •Основні загрози цілісності

- •Основні загрози конфіденційності

- •Шкідливе програмне забезпечення

- •Інформація, що підлягає захисту

- •Основні поняття

- •Сфери розповсюдження державної таємниці на інформацію

- •Комерційна таємниця

- •Персональні дані

- •Дії, що призводять до неправомірного оволодіння конфіденційною інформацією

- •Перехоплення даних та канали витоку інформації

- •Порушники інформаційної безпеки

- •Модель поводження потенційного порушника

- •Класифікація порушників

- •Методика вторгнення

- •Умови, що сприяють неправомірному оволодінню конфіденційною інформацією

- •Основні поняття законодавчого рівня інформаційної безпеки

- •Система забезпечення інформаційної безпеки України

- •Правові актИ

- •Структура правових актів

- •Нормативно-правові документи

- •Форми захисту інформації

- •Правові норми забезпечення безпеки і захисту інформації на підприємстві

- •УкраїнськЕ законодавство в галузі інформаційної безпеки

- •Зарубіжне законодавство в галузі інформаційної безпеки

- •Стандарти і специфікації в галузі безпеки інформаційНих систем

- •“Помаранчева книга” як оцінний стандарт

- •Класи безпеки інформаційних систем

- •Технічна специфікація X.800

- •Стандарт iso/iec 15408

- •Поняття політики безпеки

- •Розробка політики безпеки

- •Програма реалізації політики безпеки

- •Синхронізація програми безпеки з життєвим циклом систем

- •Управління ризиками

- •Основні класи заходів організаційного рівня

- •Управління персоналом

- •Фізичний захист

- •Заходи щодо захисту локальної робочої станції

- •Підтримка працездатності

- •Реагування на порушення режиму безпеки

- •Планування відновлювальних робіт

- •Служба безпеки підприємства

- •Поняття інженерно-технічного захисту

- •Фізичні засоби захисту

- •Види фізичних засобів

- •Охоронні системи

- •Охоронне телебачення

- •Охоронне освітлення та засоби охоронної сигналізації

- •Захист елементів будинків і приміщень

- •Апаратні засоби захисту

- •Програмні засоби захисту

- •Криптографічні засоби захисту

- •Основні поняття криптографії

- •Методи шифрування

- •Криптографічні протоколи

- •Контроль цілісності

- •Технологія шифрування мови

- •Стеганографічні засоби захисту

- •Особливості сучасних інформаційних систем з погляду безпеки

- •Принципи Архітектурної безпеки

- •Ідентифікація та автентифікація

- •Логічне управління доступом

- •Протоколювання та аудит

- •Основні поняття

- •Активний аудит

- •Склад засобів активного аудиту

- •Екранування

- •Аналіз захищеності

- •Забезпечення високої доступності

- •Тунелювання

- •Управління інформаційними системами

- •Афоризми і постулати інформаційної безпеки

- •Список літератури

- •Додаткова

- •1 Галузь використання

- •2 Нормативні посилання

- •3 Загальні положення

- •4 Побудова системи захисту інформації

- •4.1 Визначення й аналіз загроз

- •4.2 Розроблення системи захисту інформації

- •4.3 Реалізація плану захисту інформації

- •4.4 Контроль функціювання та керування системою захисту інформації

- •5 Нормативні документи системи тзі

- •21021, М. Вінниця, Хмельницьке шосе, 95, внту

- •21021, М. Вінниця, Хмельницьке шосе, 95, внту

Методи шифрування

Криптографія необхідна для реалізації, принаймні, трьох сервісів безпеки:

шифрування;

контролю цілісності;

автентифікації.

Шифрування – найбільш могутній засіб забезпечення конфіденційності. Воно займає центральне місце серед програмно-технічних регуляторів безпеки, бувши основою реалізації багатьох з них, і в той же час останнім (а часом і єдиним) захисним рубежем. Наприклад, для портативних комп'ютерів тільки шифрування дозволяє забезпечити конфіденційність даних навіть у разі крадіжки.

На практиці для шифрування інформації використовують методи симетричного і асиметричного шифрування.

Метод симетричного шифрування передбачає використання одного і того ж ключа, що зберігається у секреті, для за шифрування і для розшифрування даних.

Розроблено вельми ефективні (швидкі і надійні) методи симетричного шифрування. Існують і національні стандарти на алгоритми криптографічного перетворення.

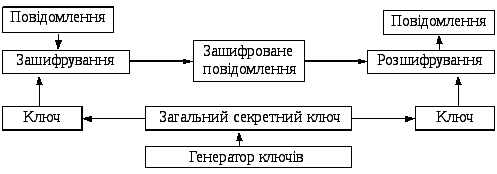

На рис. 6.2 наведено схему, що ілюструє використання методу симетричного шифрування.

Основним недоліком симетричного шифрування є те, що секретний ключ повинен бути відомий і відправнику, і одержувачу. З одного боку, це створює нову проблему розповсюдження ключів. З іншого боку, одержувач на підставі наявності зашифрованого і розшифрованого повідомлень не може довести, що він одержав це повідомлення від конкретного відправника, оскільки таке ж повідомлення він міг згенерувати самостійно.

Рисунок 6.2 – Схема використання методу симетричного шифрування

В основі методів асиметричного шифруваннялежить поняття односпрямованої функції, що має такі властивості:

прості (не вимагають значних ресурсів) обчислення значення функції

;

;існування оберненої функції

;

;складні (вимагають ресурсів за межами можливостей сучасних комп’ютерів) обчислення значення оберненої функції

.

.

Фактично в асиметричній криптографії використовується підклас односпрямованих функцій – односпрямовані функції з обхідними шляхами, для яких оборотна функція може бути обчислена так само просто, як і пряма, тільки якщо відома спеціальна інформація про обхідні шляхи. Ця спеціальна інформація виконує роль секретного ключа.

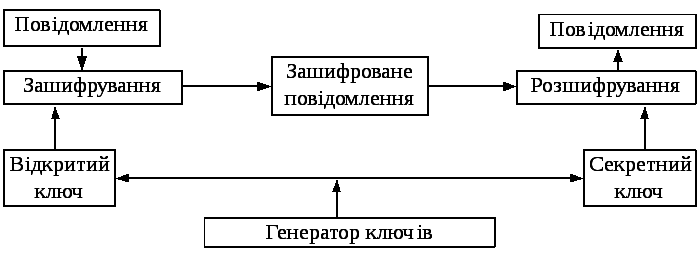

Методи асиметричного шифрування передбачають використання двох ключів. Один з них, несекретний (він може публікуватися разом з іншими відкритими відомостями про користувача), застосовується для зашифрування, інший (секретний, відомий тільки одержувачу) – для розшифрування.

Схему використання методу асиметричного шифрування наведено на рис. 6.3.

Рисунок 6.3 – Схема використання методу асиметричного шифрування

Найвідомішими асиметричними криптографічними системами є системи RSA (Rіvest, Shamіr, Adleman), Діффі-Хелмана, Эль-Гамаля і криптосистема на основі еліптичних кривих.

Основними застосуваннями асиметричних криптосистем є:

передача секретного ключа симетричного шифрування по відкритій мережі (відправник зашифровує цей ключ за допомогою відкритого ключа одержувача, який тільки і зможе розшифрувати отримане повідомлення за допомогою свого секретного ключа);

системи електронного цифрового підпису для захисту електронних документів (творець документа засвідчує його дійсність за допомогою свого секретного ключа, після чого будь-який власник відповідного відкритого ключа зможе перевірити автентичність даного документа).

Методи асиметричного шифрування також дозволили вирішити важливе завдання спільного формування секретних ключів (це істотно, якщо сторони не довіряють один одному), що обслуговують сеанс взаємодії при початковій відсутності загальних секретів.

Однак сучасні асиметричні криптосистеми не можуть повністю замінити симетричні криптосистеми з таких причин:

велика тривалість процедур зашифрування і розшифрування (приблизнов 1000 разів більше ніж при симетричному шифруванні);

необхідність використання істотно більш довгого ключа шифрування для забезпечення тої ж криптостійкості шифру (наприклад, симетричному ключу довжиною 56 бітів відповідає асиметричний ключ довжиною 384 біти, а симетричному ключу довжиною 112 бітів – асиметричний ключ довжиною 1792 біти).