Polnaya_metodichka

.pdf

4. Криптографические контрольные суммы расшифровываются и на сервере, и на рабочей станции и сравниваются с hash. Если hash совпадает, то аутентификация считается успешной.

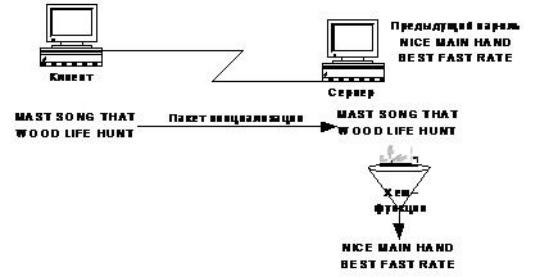

Предлагается рассмотреть пример такой серии, когда клиент очередной раз пытается получить доступ на сервер. Исходя из примера схемы на рисунке 1, клиент складывает полученное число (123) со свои секретом («Mypassw») и применяет к имеющемуся значению хэш-функцию столько раз. Сколько указано в числе итераций(в примере рассм. 99). В итоге сервер хранит у себя последний пароль серии, т.е. пароль, с которым клиент последний раз получал доступ к серверу. Учитывая, что число итераций уменьшается на 1 с каждым использованием пароля, из примера на рисунке 2 , при последнем успешном подключении к ключу + числу хэш-фукция применялась 100 раз и пароль был «nicemainhandbestfastrate».

Рисунок 2

В итоге серверу необходимо всего лишь применить к полученному от клиента парлю хэшфункцию 1 раз и сравнить полученное значение с хранящимся у него послденим успешным паролем, если они совпадают – аутентификация прошла удачно.

Предполагая, что используемая хэш-функция обратима, злоумышленник, даже перехватив текущий одноразовый пароль (например, со 100 итерациями), не может предугадать следующий пароль серии (с 99 итерациями)

По истечению кол-ва итерации клиенту и серверу необходимо обновить случайное число. Кол-во итераций.

Достоинства процедуры:

Каждый раз при аутентификации используются разные пароли.

Недостатки процедуры:

Ограничение в использовании паролей;

Ограничение времени действия аутентификации.

8. Протокол аутентификации Kerberos.

Протокол Kerberos - это сетевой протокол аутентификации, разработанный в MIT в 80-е гг. прошлого века, предлагает механизм взаимной аутентификации клиента и сервера перед установкой связи между ними. В протоколе учтён тот факт, что начальный обмен информацией между клиентом и сервером происходит в незащищённой среде, т.е. подразумевается, что злоумышленники могут производить следующие действия:

выдавать себя за одну из легитимных сторон сетевого соединения;

иметь физический доступ к одному из участвующих в соединении компьютеров;

перехватывать любые пакеты, модифицировать их и (или) передавать повторно.

Служба Kerberos, работающая в сети, действует как доверенный посредник, обеспечивая надежную аутентификацию в сети с последующей авторизацией доступа клиента (клиентского приложения) к ресурсам сети. Защищенность установленных в рамках сессии Kerberos соединений обуславливается применением симметричных алгоритмов шифрования. Служба Kerberos разделяет отдельный секретный ключ с каждым субъектом сети, и знание такого секретного ключа равносильно доказательству подлинности субъекта сети.

В самом процессе аутентификации участвуют три стороны:

клиент, который выступает в роли просителя на соединение и предоставляющий в

этом запросе |

сведения |

о |

своих |

полномочиях. В качестве клиента |

может рассматриваться любой |

участник |

системы безопасности. Клиент может |

||

подключаться |

к неограниченному |

числу |

различных серверов, используя для |

|

аутентификации один свой секретный пароль.

сервер, предоставляющий доступ к ресурсу и проверяющий полномочия клиента. К серверу может подключаться неограниченное количество клиентов, каждый из которых предоставляет информацию о своих полномочиях и получает доступ через собственный секрет ключ. Простыми словами, этот сервер гарантирует, что только должным образом заверенные и уполномоченные пользователи могут получать доступ к ресурсу.

сервер, хранящий информацию о секретах всех его клиентов. Этот сервер получил название Центра Распространения Ключей (ЦРК) и служит центральным местом хранения пользовательской информации и главной службой, подтверждающей подлинность пользователей.

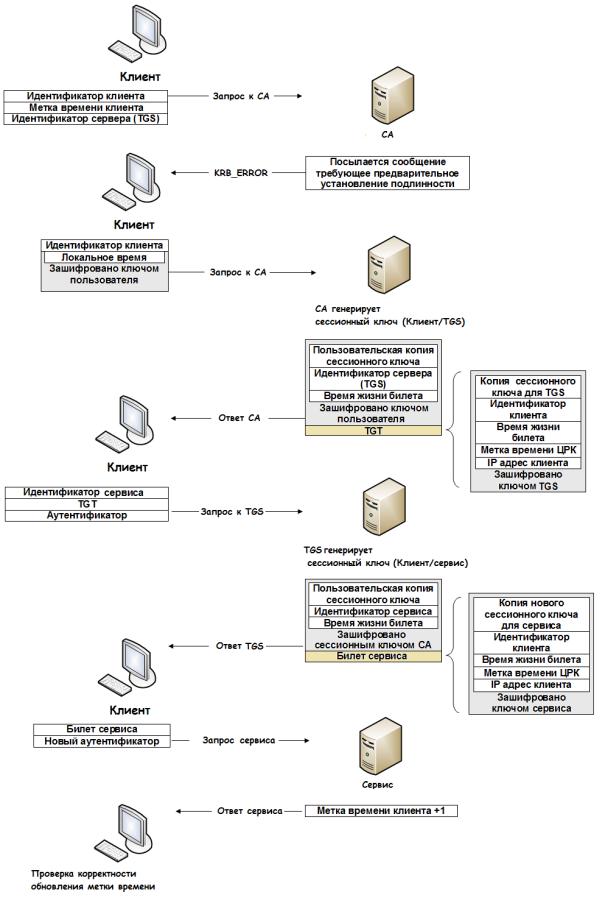

Алгоритм Kerberos выглядит следующим образом:

Вход пользователя в систему:

1.Пользователь вводит имя и пароль на клиентской машине.

2.Клиентская машина выполняет над паролем одностороннюю функцию (обычно хэш), и результат становится секретным ключом клиента.

Аутентификация клиента:

1.Клиент отсылает запрос (AS_REQ) на Сервер Аутентификации(СА) для получения данных и последующего их предоставления TGS серверу. Данный запрос содержит:

o Идентификатор клиента, его метка времени и идентификатор сервера.

2.Если политика ЦРК требует предварительной аутентификации, то пользователь

получает сообщение KRB_ERROR, в ответ на которое посылает повторный запрос, но

с уже данными для установления подлинности.

3.СА проверяет, есть ли такой клиент в базе. Если есть, то назад СА отправляет сообщение (AS_REP) включающее:

oСессионный ключ клиент/TGS, идентификатор TGS и время жизни билета, зашифрованные секретным ключом клиента.

oTGT (который включает идентификатор и сетевой адрес клиента, метку времени ЦРК, период действия билета и сессионный ключ Клиент/TGS),

зашифрованный секретным ключом TGS.

Если же нет, то клиент получает новое сообщение, говорящее о произошедшей ошибке.

4.Получив сообщение, клиент расшифровывает свою часть для получения Сессионного Ключа Клиент/TGS. Этот сессионный ключ используется для дальнейшего обмена с сервером TGS. Важно: Клиент не может расшифровать TGT, так как оно зашифровано секретным ключом TGS. В этот момент у пользователя достаточно данных, чтобы авторизоваться на TGS.

Авторизация клиента на TGS:

1.Для запроса сервиса клиент формирует запрос на TGS (TGS_REQ) содержащий следующие данные:

o TGT, полученный ранее и идентификатор сервиса.

oАутентификатор (составленный из ID клиента и временного штампа), зашифрованный на Сессионном Ключе Клиент/TGS.

2.После получения TGS_REQ, TGS извлекает из него TGT и расшифровывает его используя секретный ключ TGS. Это дает ему Сессионный Ключ Клиент/TGS. Им он расшифровывает аутентификатор. Затем он генерирует сессионный ключ клиент/сервис и посылает ответ (TGS_REP) включающий:

oБилет сервиса (который содержит ID клиента, сетевой адрес клиента, метку времени ЦРК, время действия билета и Сессионный Ключ клиент/сервис) зашифрованный секретным ключом сервиса.

oСессионный ключ клиент/сервис, идентификатор сервиса и время жизни билета, зашифрованные на Сессионном Ключе Клиент/TGS.

Запрос сервиса клиентом:

1.После получения TGS_REP, у клиента достаточно информации для авторизации на сервисе. Клиент соединяется с ним и посылает сообщение содержащее:

o Зашифрованный билет сервиса полученный ранее.

o Новый аутентификатор, зашифрованный на сессионном ключе клиент/сервис, и включающий ID клиента и метку времени.

2.Сервис расшифровывает билет, используя свой секретный ключ, и получает сессионный ключ клиент/сервис. Используя новый ключ, он расшифровывает аутентификатор и посылает клиенту следующее сообщение для подтверждения готовности обслужить клиента и показать, что сервер действительно является тем, за кого себя выдает:

oМетку времени, указанную клиентом +1, зашифрованную на сессионном ключе клиент/сервис.

3.Клиент расшифровывает подтверждение, используя сессионный ключ клиент/сервис и проверяет, действительно ли метка времени корректно обновлена. Если это так, то клиент может доверять серверу и может начать посылать запросы на сервер.

4.Сервер предоставляет клиенту требуемый сервис.

Графически описанный выше алгоритм представлен на рисунке ниже:

9. Биометрическая идентификации и аутентификации пользователей.

Биометрические системы аутентификации — системы аутентификации, использующие для удостоверения личности людей их биометрические данные.

Биометрическая аутентификация — процесс доказательства и проверки подлинности заявленного пользователем имени, через предъявление пользователем своего биометрического образа и путем преобразования этого образа в соответствии с заранее определенным протоколом аутентификации.

Биометрические методы аутентификации

Биометрические системы доступа являются очень удобными для пользователей. В отличие от паролей и носителей информации, которые могут быть потеряны, украдены, скопированы. Биометрические системы доступа основаны на человеческих параметрах, которые всегда находиться вместе с ними, и проблема их сохранности не возникает. Также невозможна передача идентификатора третьим лицам. Впрочем, можно насильственно изъять параметры. В кинофильмах и анимации было неоднократно показано, что глаза и руки можно ампутировать (или использовать пользователя как заложника).

В настоящее время широко используется большое количество методов биометрической аутентификации, которые делятся на два класса:

1. Статические методы биометрической аутентификации основаны на физиологических характеристиках человека, присутствующих от рождения и до смерти, находящиеся при нём в течение всей его жизни, и которые не могут быть потеряны, украдены и скопированы.

2. Динамические методы биометрической аутентификации основываются на поведенческих характеристиках людей, то есть основаны на характерных для подсознательных движений в процессе воспроизведения или повторения какого-либо обыденного действия.

Статические методы

Аутентификация по отпечатку пальца

Идентификация по отпечаткам пальцев — самая распространенная биометрическая технология аутентификации пользователей. Метод использует уникальность рисунка папиллярных узоров на пальцах людей. Отпечаток, полученный с помощью сканера, преобразовывается в цифровой код, а затем сравнивается с ранее введенными наборами эталонов. Преимущества использования аутентификации по отпечаткам пальцев — легкость в использовании, удобство и надежность. Универсальность этой технологии позволяет применять её в любых сферах и для решения любых и самых разнообразных задач, где необходима достоверная и достаточно точная идентификация пользователей.

Для получения сведений об отпечатках пальцев применяются специальные сканеры. Чтобы получить отчетливое электронное представление отпечатков пальцев, используют

достаточно специфические методы, так как отпечаток пальца слишком мал, и очень трудно получить хорошо различимые папиллярные узоры.

Аутентификация по радужной оболочке глаза

Данная технология биометрической аутентификации личности использует уникальность признаков и особенностей радужной оболочки человеческого глаза. Радужная оболочка образовывается ещё до рождения человека, и не меняется на протяжении всей жизни. Радужная оболочка по текстуре напоминает сеть с большим количеством окружающих кругов и рисунков, которые могут быть измерены компьютером, рисунок радужки очень сложен, это позволяет отобрать порядка 200 точек, с помощью которых обеспечивается высокая степень надежности аутентификации.

Для получения индивидуальной записи о радужной оболочке глаза черно-белая камера делает 30 записей в секунду. Еле различимый свет освещает радужную оболочку, и это позволяет видеокамере сфокусироваться на радужке. Одна из записей затем оцифровывается и сохраняется в базе данных зарегистрированных пользователей. Вся процедура занимает несколько секунд, и она может быть полностью компьютеризирована при помощи голосовых указаний и автофокусировки. Камера может быть установлена на расстоянии от 10 см до 1 метра, в зависимости от сканирующего оборудования.

Аутентификация по сетчатке глаза

Метод аутентификации по сетчатке глаза получил практическое применение примерно в середине 50-х годов прошлого века. Именно тогда была установлена уникальность рисунка кровеносных сосудов глазного дна (даже у близнецов данные рисунки не совпадают). Для сканирования сетчатки используется инфракрасное излучение низкой интенсивности, направленное через зрачок к кровеносным сосудам на задней стенке глаза. Из полученного сигнала выделяется несколько сотен особых точек, информация о которых сохраняется в шаблоне.

К недостаткам подобных систем следует в первую очередь отнести психологический фактор: не всякому человеку приятно смотреть в непонятное темное отверстие, где что-то светит в глаз. К тому же, подобные системы требуют чёткого изображения и, как правило, чувствительны к неправильной ориентации сетчатки. Поэтому требуется смотреть очень аккуратно, а наличие некоторых заболеваний может препятствовать использованию данного метода.

Сканеры для сетчатки глаза получили большое распространение для доступа к сверхсекретным объектам, поскольку обеспечивают одну из самых низких вероятностей ошибки первого рода (отказ в доступе для зарегистрированного пользователя) и почти нулевой процент ошибок второго рода.

Аутентификация по геометрии руки

В этом биометрическом методе для аутентификации личности используется форма кисти руки. Из-за того, что отдельные параметры формы руки не являются уникальными, приходится использовать несколько характеристик. Сканируются такие параметры руки, как изгибы пальцев, их длина и толщина, ширина и толщина тыльной стороны руки, расстояние между суставами и структура кости. Также геометрия руки включает в себя мелкие детали (например, морщины на коже). Хотя структура суставов и костей являются относительно постоянными признаками, но распухание тканей или ушибы руки могут исказить исходную структуру. Проблема технологии: даже без учёта возможности ампутации, заболевание под названием «артрит» может сильно помешать применению сканеров.

С помощью сканера, который состоит из камеры и подсвечивающих диодов (при сканировании кисти руки, диоды включаются по очереди, это позволяет получить различные проекции руки), затем строится трехмерный образ кисти руки. Надежность аутентификации по геометрии руки сравнима с аутентификацией по отпечатку пальца.

Аутентификация по геометрии лица

Биометрическая аутентификация человека по геометрии лица довольно распространенный способ идентификации и аутентификации. Для построения трехмерной модели человеческого лица, выделяют контуры глаз, бровей, губ, носа, и других различных элементов лица, затем вычисляют расстояние между ними, и с помощью него строят трехмерную модель. Для определения уникального шаблона, соответствующего определенному человеку, требуется от 12 до 40 характерных элементов. Шаблон должен учитывать множество вариаций изображения на случаи поворота лица, наклона, изменения освещённости, изменения выражения. Диапазон таких вариантов варьируется в зависимости от целей применения данного способа. Некоторые алгоритмы позволяют компенсировать наличие у человека очков, шляпы, усов и бороды.

Аутентификация по термограмме лица

Способ основан на исследованиях, которые показали, что термограмма лица уникальна для каждого человека.

Термограмма получается с помощью камер инфракрасного диапазона. В отличие от аутентификации по геометрии лица, данный метод различает близнецов. Использование специальных масок, проведение пластических операций, старение организма человека, температура тела, охлаждение кожи лица в морозную погоду не влияют на точность термограммы. Из-за невысокого качества аутентификации, метод на данный момент не имеет широкого распространения.

Динамические методы

Аутентификация по голосу

Биометрический метод аутентификации по голосу, характеризуется простотой в применении. Данному методу не требуется дорогостоящая аппаратура,

достаточно микрофона и звуковой платы. В настоящее время данная технология быстро развивается, так как этот метод аутентификации широко используется в современных бизнес-центрах. Существует довольно много способов построения шаблона по

голосу. Обычно, это разные комбинации частотных и статистических характеристик голоса. Могут рассматриваться такие параметры, как модуляция, интонация, высота тона, и т.д.

Основным и определяющим недостатком метода аутентификации по голосу - низкая точность метода. Например, человека с простудой система может не опознать. Важную проблему составляет многообразие проявлений голоса одного человека: голос способен изменяться в зависимости от состояния здоровья, возраста, настроения и т.д. Это многообразие представляет серьёзные трудности при выделении отличительных свойств голоса человека. Кроме того, учёт шумовой компоненты является ещё одной важной и не решенной проблемой в практическом использовании аутентификации по голосу. Так как вероятность ошибок второго рода при использовании данного метода велика,

аутентификация по голосу применяется для управления доступом в помещениях среднего уровня безопасности, такие как компьютерные классы, лаборатории производственных компаний и т.д.

Аутентификация по рукописному почерку

Метод биометрической аутентификации по рукописному почерку основывается на специфическом движении человеческой руки во время подписания документов. Для сохранения подписи используют специальные ручки или восприимчивые к давлению поверхности. Этот вид аутентификации человека использует его роспись. Шаблон создается в зависимости от необходимого уровня защиты. Обычно выделяют два способа обработки данных о подписи:

1.Анализ самой росписи, то есть используется просто степень совпадения двух

картинок.

2.Анализ динамических характеристик написания, то есть для аутентификации строится свертка, в которую входит информация по подписи, временными и статистическими характеристиками написания подписи.

Комбинированная биометрическая система аутентификации

Комбинированная биометрическая система аутентификации применяет различные дополнения для использования нескольких типов биометрических характеристик, что позволяет соединить несколько типов биометрических технологий в системах аутентификации в одной. Это позволяет удовлетворить самые строгие требования к эффективности системы аутентификации. Например, аутентификация по отпечаткам пальцев может легко сочетаться со сканированием руки. Такая структура может использовать все виды биометрических данных человека и может применяться там, где приходится форсировать ограничения одной биометрической характеристики. Комбинированные системы являются более надежными с точки зрения возможности имитации биометрических данных человека, так как труднее подделать целый ряд характеристик, чем фальсифицировать один биометрический признак.

10.Методы управления доступом. Модель дискреционного контроля доступа (DAC).

Цель управления доступом – ограничение операций, который может производить пользователь, зарегистрированный в системе. Управление доступом определяет, какие именно операции пользователь может делать в системе. Одним из методов управления доступа является Модель дискреционного контроля доступа(DAC, ДКД). ДКД предполагает, что тот пользователь, кому объект принадлежит, самостоятельно определяет тех, кто имеет доступ к объекту и их права доступа.

ДКД основывается на идентификационной информации о клиенте и на списках прав доступа к объекту. При запросе доступа, система ищет запись о запрашивающем клиенте в списке прав доступа запрашиваемого объекта. Если запись найдена, и среди разрешенных действий, есть затребованное действие, доступ предоставляется, иначе следует отказ в доступе.

ДКД является довольно гибким механизмом и широко используется в индустрии. Так, например, механизм прав в Windows семейства NT реализован на основе ДКД. Однако, ДКД также обладает недостатками. В ДКД правила доступа к объектам настраивает владелец объекта. Однако во многих системах(например ИС) объекты хранящиеся в системе не принадлежат конкретному пользователю, а принадлежат системе в целом. Кроме того, ДКД не устанавливает никаких ограничений на распространение информации после того, как субъект ее получил. Таким образом, субъект обладающий правом на чтение к объекту, может передать это право третьей стороне без уведомления владельца объекта.

На практике, ДКД реализуется:

c помошью матриц доступа, где на одной оси расположены пользовательские идентификаторы, а на другой оси ресурсы, для которых реализуется контроль.

с использованием списков полномочий, где каждому пользователю сопоставлен список доступных ему ресурсов с указанием прав, либо с использованием списков полномочий, где каждому ресурсу сопоставлен список пользователей, обладающие доступом к ресурсу.

11.Методы управления доступом. Модель обязательного контроля доступа

(MAC).

После выполнения идентификации и аутентификации необходимо установить полномочия (совокупность прав) пользователя для последующего контроля санкционированного использования ресурсов. Такой процесс называется логическим управлением доступом.

Цель управления доступом - ограничение операций, которые может проводить легитимный пользователь (зарегистрировавшийся в системе). Управление доступом указывает, что конкретно пользователь имеет право делать в системе, а так же какие операции разрешены для выполнения приложениями, выступающими от имени пользователя. Таким образом, управление доступом предназначено для предотвращения действий пользователя, которые могут нанести вред системе, например, нарушить безопасность системы.

Существует три метода управления доступом:

Дискреционное управление доступа (DAC)

Мандатное управление доступом (MAC)

Управление доступом, основанное на ролях (BSAC)

Модель обязательного контроля доступа (MAC)

Мандатное управление доступом (англ. Mandatory access control, MAC) — разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности. Это способ, сочетающий защиту и ограничение прав, применяемый по отношению к компьютерным процессам, данным и системным устройствам и предназначенный для предотвращения их нежелательного использования.

Политика безопасности системы, установленная администратором, полностью определяет доступ, и обычно пользователю не разрешается устанавливать более свободный доступ к его ресурсам чем тот, который установлен администратором пользователю. Такая система запрещает пользователю или процессу, обладающему определённым уровнем доверия, получать доступ к информации, процессам или устройствам более защищённого уровня.

Мандатное управление доступом контролирует доступ, основываясь на классификации объектов и субъектов системы. Каждому субъекту и объекту системы назначается некоторый уровень безопасности (УБ). Уровень безопасности объекта, как правило, описывает важность этого объекта и возможный ущерб, который может быть причинен при разглашении информации содержащейся в объекте. Уровень безопасности субъекта является уровнем доверия к нему. В простейшем случае все уровни безопасности являются членами некоторой иерархии. Например: Совершенно Секретно (СС), Секретно (С), Конфиденциально (К) и Рассекречено (Р), при этом верно следующее: СС > C > K > P, т.е. каждый уровень включает сам себя и все уровни находящиеся ниже в иерархии.

Доступ субъекта к объекту предоставляется, если выполнено некоторое условие отношения (которое зависит от типа доступа) между уровнями безопасности объекта и субъекта. В частности, должны выполняться следующие условия:

Доступ на чтение дается, если УБ субъекта включает в себя УБ объекта.

Доступ на запись дается, если УБ субъекта равен УБ объекта.

Выполнение этих условий, гарантирует, что данные высокоуровневых объектов не попадут в низкоуровневые объекты.