Polnaya_metodichka

.pdfВ этой модели важно различать понятия пользователь и субъект. Уровни безопасности назначаются субъектам. А пользователи могут выступать от имени субъекта в тот или иной момент. При этом в различных ситуациях один пользователь может выступать от имени различных субъектов. При этом важно, чтобы в каждый конкретный момент, пользователь выступал от имени только одного субъекта. Это обеспечивает невозможность передачи информации от высокого уровня к более низкому.

Из условий отношения между уровнями безопасности объекта и субъекта выходит, что пользователи с более высоким уровнем доверия не могут изменять объекты с более низким уровнем безопасности. Эта проблема решается тем, что пользователь при доступе к разным ресурсам может выступать от имени субъектов с различными уровнями доверия. Т.е. пользователь с уровнем доверия «С» может выступать от имени субъектов с уровнем доверия

«С», «К» и «Р».

Кроме обеспечения безопасности информации, часто требуется обеспечение ее достоверности. Т.е. чем выше уровень доверия объекта, тем выше его достоверность, и чем выше уровень безопасности субъекта, тем более достоверную информацию он может вносить в систему. Для такой модели, описанные выше правила следует видоизменить следующим образом:

Доступ на запись дается, если УБ субъекта включает в себя УБ объекта.

Доступ на чтение дается, если УБ субъекта включается в УБ объекта.

Наряду с использованием уровней безопасности, в мандатном управлении доступом можно использовать категории. В таком случае каждому объекту и субъекту, кроме уровня безопасности можно назначить список категорий, к которым он (субъект или объект) относится. Категории объекта используются для описания областей, где этот объект используется, а категории субъекта описывают, в каких областях субъект работает. Такая система позволяет более детально управлять доступом в системе.

Мандатная модель управления доступом (помимо дискреционной и ролевой) является основой реализации разграничительной политики доступа к ресурсам при защите информации ограниченного доступа. При этом данная модель доступа практически не используется «в чистом виде», обычно на практике она дополняется элементами других моделей доступа.

12. Методы управления доступом. Модель ролевого контроля доступа (RBAC).

Управление доступом на основе ролей (Role Based Access Control) – одна из моделей избирательного управления доступом, основанная на группировке прав доступа к системе.

Группировка образует роль. То есть роль – это совокупность прав доступа на объекты компьютерной систем. Формирование ролей призвано определить четкие и понятные для по правила разграничения доступа.

В отличие от Discretionary Access Control и Mandatory Access Control, ролевое разграничение доступа позволяет реализовать гибкие и изменяющиеся динамически в процессе функционирования компьютерной системы правила разграничения доступа. RBAC позволяет не присваивать права отдельно для каждого пользователя и субъекта, а разграничить доступ на основе определения роли пользователя. Всё управление индивидуальными правами пользователя по сути сводится к назначению ему ролей. Это упрощает такие операции, как добавление пользователя или смена подразделения пользователем.

Большая гибкость достигается путём введения наследования ролей. Подобну ООП, родительская роль будет обладать правми совей дочерней роли или ролей.

Ещё одним важны плюсом является возможноть доступа к ресурсу только с минимальным набором прав, необходимым для пользователя. Это повышает безопастность системы.

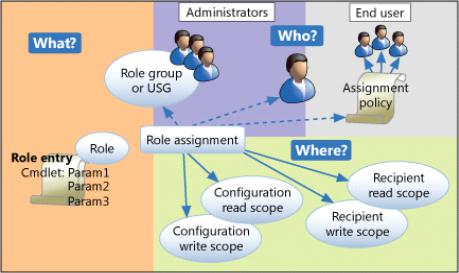

Рассмотрим основные компоненты RBAC и их свойства:

Группа ролей управления.

Группа ролей управления — это особая универсальная группа безопасности, включающая в себя почтовые ящики, пользователей, универсальные группы безопасности и другие группы ролей, входящие в эту группу ролей. В этой группе выполняется добавление и удаление членов; кроме того, именно ей назначаются роли управления.

Роль управления.

Роль управления — это контейнер для группирования записей ролей управления. Роли

позволяют указывать конкретные задачи, которые могут выполнять участники группы ролей, которой назначена роль. Запись роли управления — это команда, сценарий или специальное разрешение, которое позволяет выполнять конкретную задачу этой роли управления.

Назначение роли управления.

Назначение роли управления связывает роль с группой ролей. Назначение роли в группу ролей предоставляет участникам группы ролей возможность использовать командлеты и параметры, определенные в этой роли. Области управления в назначениях ролей позволяют управлять областями, в которых может использоваться назначение.

Область роли управления.

Область роли управления — это область влияния назначения роли. При назначении роли с областью в группу ролей именно область управления определяет, какими объектами позволяет управлять это назначение. Затем назначение и его область предоставляются участникам группы ролей, что ограничивает набор элементов, которыми могут управлять эти участники. Область может включать список серверов или баз данных, подразделения или фильтры на сервере, в базе данных или объектах получателя.

Существует также прямое назначение ролей — это усовершенствованный метод назначения ролей управления, позволяющий присваивать их пользователям и универсальным группам безопасности без использования групп ролей и политик назначения ролей. Прямое назначение ролей может быть полезно в случае, если требуется предоставить детализированный набор разрешений конкретному пользователю. Тем не менее прямое назначение ролей может значительно повысить сложность модели разрешений. Если пользователь переходит на другую должность или увольняется, может потребоваться вручную удалить назначение и перенести его на нового сотрудника. Для назначения разрешений администраторам и пользователям-специалистам рекомендуется использовать группы ролей, а для назначения разрешений пользователям рекомендуется использовать политики назначения ролей.

13. Контроль доступа в ОС Windows NT.

Для разделяемых ресурсов в Windows NT применяется общая модель объекта, который содержит такие характеристики безопасности, как набор допустимых операций, идентификатор владельца, список управления доступом. Объекты в Windows NT создаются для любых ресурсов, когда они являются или становятся разделяемыми. Проверка прав доступа для объектов любого типа выполняется централизованно с помощью монитора безопасности (Security Reference Monitor работающего в привилегированном режиме). Это повышает надежность средств защиты информации операционной системы в сравнении с распределенной реализацией, когда в различных модулях ОС имеются свои процедуры проверки прав доступа.

Для системы безопасности Windows NT характерно наличие большого количества различных предопределенных (встроенных) субъектов доступа — как отдельных пользователей, так и групп.

Windows NT поддерживает три класса операций доступа, которые отличаются типом субъектов и объектов, участвующих в этих операциях.

Разрешения (permissions) — это множество операций, которые могут быть определены для субъектов всех типов по отношению к объектам любого типа: файлам, каталогам, принтерам, секциям памяти и т. д. Индивидуальные разрешения (Read (R), Write (W), Execute (X), Delete (D), Change Permission (P), Take Ownership (O)) относятся к элементарным операциям над каталогами и файлами, а стандартные разрешения (No Access, List, Read, Add, Add&Read, Change и Full Control).

Права (user rights) — определяются для субъектов типа группа на выполнение некоторых системных операций: установку системного времени, архивирование файлов, выключение компьютера и т. п. В этих операциях участвует особый объект доступа — операционная система в целом. В основном именно права, а не разрешения отличают одну встроенную группу пользователей от другой.

Возможности пользователей (user abilities) определяются для отдельных пользователей на выполнение действий, связанных с формированием их операционной среды, например изменение состава главного меню программ, возможность пользоваться пунктом меню Run (выполнить) и т. п.

Суть: При входе пользователя в систему для него создается так называемый токен доступа (access token), включающий идентификатор пользователя и идентификаторы всех групп, в которые входит пользователь. В токене также имеются: список управления доступом (ACL) по умолчанию, который состоит из разрешений и применяется к создаваемым процессом объектам; список прав пользователя на выполнение системных действий.

Все объекты, включая файлы, потоки, события, даже токены доступа, когда они создаются, снабжаются дескриптором безопасности. Дескриптор безопасности содержит список управления доступом — ACL. Владелец объекта, обычно пользователь, который его создал, обладает правом избирательного управления доступом к объекту и может изменять ACL объекта, чтобы позволить или не позволить другим осуществлять доступ к объекту.

При запросе процессом некоторой операции доступа к объекту в Windows NT управление всегда передается монитору безопасности, который сравнивает идентификаторы пользователя и групп пользователей из токена доступа с идентификаторами, хранящимися в элементах ACL объекта. В элементах ACL Windows NT могут существовать как списки разрешенных, так и списки запрещенных для пользователя операций. Система безопасности осуществляет проверку разрешений только при каждом открытии, а не при каждом использовании объекта.

Для смены в некоторых ситуациях процессом своих идентификаторов в Windows NT используется механизм олицетворения (impersonation). В Windows NT существуют простые субъекты и субъекты-серверы. Простой субъект — это процесс, которому не разрешается смена токена доступа и соответственно смена идентификаторов. Субъект-сервер — это процесс, который работает в качестве сервера и обслуживает процессы своих клиентов (например, процесс файлового сервера). Поэтому такому процессу разрешается получить токен доступа у процесса-клиента, запросившего у сервера выполнения некоторого действия,

ииспользовать его при доступе к объектам.

ВWindows NT однозначно определены правила, по которым вновь создаваемому объекту назначается список ACL. Если вызывающий код во время создания объекта явно задает все права доступа к вновь создаваемому объекту, то система безопасности приписывает этот ACL объекту.

Если же вызывающий код не снабжает объект списком ACL, то применяется принцип наследования разрешений. Система безопасности просматривает ACL того каталога объектов, в котором хранится имя нового объекта. Некоторые из входов ACL каталога объектов могут быть помечены как наследуемые. Это означает, что они могут быть приписаны новым объектам, создаваемым в этом каталоге.

В том случае, когда процесс не задал явно список ACL для создаваемого объекта и объект-каталог не имеет наследуемых элементов ACL, используется список ACL по умолчанию из токена доступа процесса.

Наследование разрешений употребляется наиболее часто при создании нового объекта. Особенно оно эффективно при создании файлов, так как эта операция выполняется в системе наиболее часто.

14. Методы защиты программного обеспечения от несанкционированного использования.

Защита от несанкционированного использования программ — система мер,

направленных на противодействие нелегальному использованию программного обеспечения. При защите могут применяться :

организационные средства

технические средства

программные средства

программно-аппаратные средства

Также можно выделить юридические и этические меры.

Организационные средства защиты

Основной принцип организационных мер защиты ПО заключается в невозможности

полноценного использования программного продукта без соответствующей поддержки со стороны разработчика: подробной пользовательской документации, «горячей линии» технической поддержки, системы обучения пользователей, обновления версий и БД и т. п.

Иногда защита дорогостоящих программных комплексов от копирования производится организационными мерами (к примеру, предоставление пробной копии ПО только по запросу, либо установка полнофункциональной версии программного комплекса на пробный период при заключении соответствующего соглашения).Организационные меры защиты применяются, как правило, крупными разработчиками к достаточно большим и сложным программным продуктам

Этические меры включают в себя призывы к общественности не совершать незаконных действий, постоянное информирование о том, что пиратство в области П наносит вред не только производителям, но и экономике государства в целом. К этическим мерам также относится распространение условно-бесплатных (“Shareware”) программных продуктов, которые с определённой периодичностью выводят призыв заплатить “если пользователю нравится ПО и он собирается продолжать его использовать”. Некоторые производители для защиты своих продуктов от несанкционированного распространения используют подход, заключающийся в затруднении процесса установки и правильной конфигурации продукта, выполнение которых возможно только квалифицированным сотрудником фирмыпроизводителя или продавца

Технические средства защиты

Методы можно классифицировать по способу распространения защищаемого программного обеспечения и типу носителя лицензии. Мы выделим аппаратные и программные

Аппаратные средства защиты

Первые попытки защитить программное обеспечение от несанкционированного использования заключались в его привязке к аппаратной части персонального компьютера (ПК). Такая привязка должна была предотвратить выполнение нелегальной копии ПО на другом ПК.

1. Защита при помощи электронных ключей

Традиционный подход к защите ПО от нелегального использования заключается в использовании аппаратных ключей (“hardware dongles”) - устройств, подключаемых к машине через параллельный интерфейс, которые крайне сложно скопировать или получить доступ и их содержимому. Во время выполнения программа периодически инициирует обмен данными с таким ключом, тем самым, проверяя его наличие как подтверждение факта своей легальности.

Недостатки :

Не редки случаи, когда в результате кражи компьютерной техники, принадлежащей пользователю, он лишается и аппаратного ключа, который, как правило, постоянно подключен к ПК, а значит и возможности использования защищенного таким образом ПО .

Большое распространение получили всевозможные средства эмуляции аппаратных ключей, использующие тот факт, что вся коммуникация между программой и ключом легко отслеживается и реакция ключа на определённые посылки программы может быть воспроизведена эмулятором. Более того, путём пошаговой трассировки ПО и определения точек вызова процедур проверки подобная защита может быть отключена либо удалена из программы.

невозможность их использования при распространении ПО через Интернет.

Программные средства 1 Привязка к параметрам компьютера и активация

Привязка к информации о пользователе / серийным номерам компонентов его компьютера и последующая активация программного обеспечения в

настоящий момент используется достаточно широко (пример: ОС Windows).

В процессе установки программа подсчитывает код активации — контрольное значение, однозначно соответствующее установленным комплектующим компьютера и параметрам установленной ОС. Это значение передается разработчику программы. На его основе разработчик генерирует ключ активации, подходящий для активации приложения только на указанной машине (копирование установленных исполняемых файлов на другой компьютер приведет к неработоспособности программы).

Достоинство в том, что не требуется никакого специфического аппаратного обеспечения, и программу можно распространять посредством цифровой дистрибуции (по Интернет).

Недостаток:

Изменения в аппаратной конфигурации компьютера, вызванные, например, заменой вышедших из строя комплектующих, приводит к потере работоспособности защищаемой программы

2 Локальная программная защита

Требование ввода серийного номера (ключа) при установке/запуске.

Под регистрацией подразумевается использование для каждой программы уникальных регистрационных номеров. Подход, основанный на регистрационных

(серийных) номерах, использует проверку программой наличия серийного номера, владение которым должно подтверждать легальность владения данной копией программы. Каждый серийный номер может обладать определённым сроком действия, продление которого, как правило, осуществляется через интернет на сайте разработчика после перевода соответствующей суммы за право использования продуктом, в результате чего генерируется новый номер

Недостатки :

c распространением сетей очевидным недостатком стала проблема распространения образов дисков и серийных номеров по сети. Поэтому в настоящий момент метод используется только в совокупности одним или более других методов (к примеру, организационных).

3Сетевая программная защита

локальная

Сканирование сети исключает одновременный запуск двух программ с одним

регистрационным ключом на двух компьютерах в пределах одной локальной сети.

Недостатки:

в том, что брандмауэр можно настроить так, чтобы он не пропускал пакеты, принадлежащие защищённой программе.

глобальная (главным образом аутенфикация через интернет)

Если программа работает с каким-то централизованным сервером и без него бесполезна (например, сервера онлайн-игр, серверы обновлений антивирусов). Она может передавать серверу свой серийный номер; если номер неправильный, сервер отказывает в услуге.

Недостатки:

существует возможность создать сервер, который не делает такой проверки.

необходимость постоянной связи с сервером.

угроза раскрытия конфиденциальных данных пользователя.

4Привязке к носителю

Впроцессе установки программа копируется на ПК лишь частично, оставляя большую часть важных для работы данных на носителе (дискета, компакт диск),

на котором она распространяется. При другом варианте организации защиты программа вовсе не инсталлируется, а всегда запускается с носителя. В процессе запуска происходит проверка подлинности носителя. Данный механизм защиты реализуется за счёт невозможности скопировать программу на другой носитель.

Ещё один вариант привязки к носителю реализуется следующим образом: защищаемый носитель содержит два раздела, первый раздел отформатирован стандартным образом и содержит программу-загрузчик в то время как второй раздел отформатирован нестандартно и содержит саму защищаемую программу. Когда загрузчик выполняется, он считывает второй раздел, копируя его в память, и после

этого передаёт ему управление. Поскольку средствами операционной системы не возможно прочитать второй раздел, программа является защищённой от копирования. Однако такой подход не исключает атаки путём анализа загрузчика либо копирования уже загруженной в память программы.

4.1 Защита при помощи компакт-дисков

Программа может требовать оригинальный компакт-диск. В частности, такой способ применяется в играх. Стойкость таких защит невелика, ввиду широкого набора инструментов снятия образов компакт-дисков.

Для защиты от копирования используется:

o запись информации в неиспользуемых секторах;

o проверка расположения и содержимого «сбойных» секторов; o проверка скорости чтения отдельных секторов.

Первые два метода практически бесполезны из-за возможности снятия полного образа с диска с использованием соответствующего прикладного ПО. Третий метод считается более надежным (используется, в частности, в защите StarForce). Но существуют программы, которые могут эмулировать диски с учётом геометрии расположения данных, тем самым обходя и эту защиту.

Примеры защит : SecuROM, StarForce

Недостатки :

Снижение производительности программы по причине загрузки большого объёма данных со съёмного носителя

Для многих программ указанный метод защиты недоступен ввиду отличного способа распространения (например, shareware-программы).

5 Выполнение на сервере

Другим направлением защиты программ является использование подхода SaaS, то есть предоставление функционала этих программ (всего или части), как сервиса.

При этом код программы расположен и исполняется на сервере, доступном в глобальной сети. Доступ к нему осуществляется по принципу тонкого клиента. Это один из немногих случаев, когда реализуется защита от копирования.

Код исполняется на «доверенной» стороне, откуда не может быть скопирован. Недостатки:

стойкость такой защиты зависит, прежде всего, от защищенности серверов, на которых он исполняется (речь идет о Интернет-безопасности)

важно обеспечение конфиденциальности запросов, аутентификации пользователей, целостности ресурса и доступности решения в целом

возникают также вопросы доверия сервису (в том числе правовые), так как ему фактически «в открытом виде» передаются как само ПО, так и данные, которые оно обрабатывает (к примеру, персональные данные пользователей).

необходимость постоянной связи между клиентским и серверным хостами, а также низкая скорость выполнения в случае необходимости обмена большим количеством данных

Юридические меры

Юридические меры подразделяются на обеспечение защиты авторского права,

патентование ПО и использование лицензионных соглашений. Эффективность юридических мер основывается на страхе перед последствиями от незаконного использования ПО. Хорошо проработанными в данном плане являются юридические системы США и Великобритании. Данные страны обладают законодательством, позволяющим осуществлять судебное преследование нарушителей авторского права, патентов и лицензионных соглашений. Подобная защита основывается на ответственности за действия по пиратскому использованию ПО , которая может возлагаться на самого пирата, сетевого провайдера или конечного пользователя.

Недостатки : Защита авторских прав на ПО и патентование ПО являются эффективными мерами только в случае, когда производитель (владелец) и нарушитель располагаются в одном и том же государстве и, следовательно, подчиняются одним и тем же законам, касающимся интеллектуальных прав. В случае же, когда данные стороны располагаются под разной юрисдикцией, возникают проблемы с обеспечением соблюдения авторского права и патентов. В случае патентной защиты также возникает проблема, связанная с тем, что патент зачастую действует только на территории одного государства.

Этические меры

Этические меры включают в себя призывы к общественности не совершать незаконных действий, постоянное информирование о том, что пиратство в области П наносит вред не только производителям, но и экономике государства в целом. К этическим мерам также относится распространение условно-бесплатных (“Shareware”) программных продуктов, которые с определённой периодичностью выводят призыв заплатить “если пользователю нравится ПО и он собирается продолжать его использовать”. Некоторые производители для защиты своих продуктов от несанкционированного распространения используют подход, заключающийся в затруднении процесса установки и правильной конфигурации продукта, выполнение которых возможно только квалифицированным сотрудником фирмыпроизводителя или продавца.