Polnaya_metodichka

.pdf

«Защита информационных ресурсов компьютерных систем и сетей»

1.Основные понятия информационной безопасности. Основные составляющие. Угрозы.

Для определения понятий информационной безопасности и основных ее составляющих необходимо определить, что такое информация.

Под информацией понимаются любые данные, находящиеся в памяти вычислительной системы, любое сообщение, пересылаемое по сети, и любой файл, хранящийся на каком-либо носителе. Информацией является любой результат работы человеческого разума: идея, технология, программа, различные данные (медицинские, статистические, финансовые), независимо от формы их представления. Все, что не является физическим предметом и может быть использовано человеком, описывается одним словом — информация.

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Понятие информационной безопасности можно рассматривать в различных контекстах. Здесь под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры. Также стоит обратить внимание, что в определении ущерб обозначен как «неприемлемый». Очевидно, что застраховаться от всех видов ущерба невозможно, тем более невозможно сделать это экономически целесообразным способом, когда стоимость защитных средств не превышает размер ожидаемого ущерба.

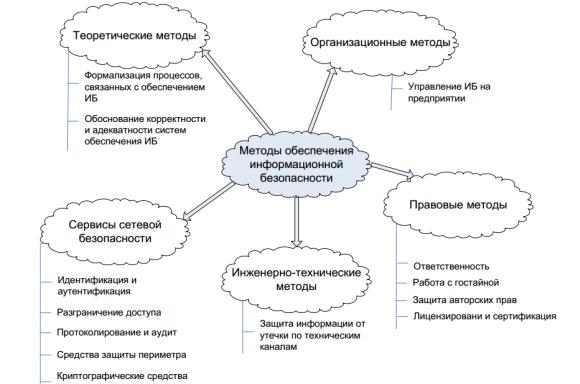

Методы обеспечения информационной безопасности (см. рис. 1.1) весьма разнообразны.

Рис. 1.1. Основные методы обеспечения информационной безопасности

Сервисы сетевой безопасности представляют собой механизмы защиты информации, обрабатываемой в распределённых вычислительных системах и сетях. Инженерно– технические методы ставят своей целью обеспечение защиты информации от утечки по техническим каналам – например, за счёт перехвата электромагнитного излучения или речевой информации. Правовые и организационные методы защиты информации создают нормативную базу для организации различного рода деятельности, связанной с обеспечением информационной безопасности.

Теоретические методы обеспечения информационной безопасности, в свою очередь, решают две основных задачи. Первая из них – это формализация разного рода процессов, связанных с обеспечением информационной безопасности. Вторая задача – строгое обоснование корректности и адекватности функционирования систем обеспечения информационной безопасности при проведении анализа их защищённости. Такая задача возникает, например, при проведении сертификации автоматизированных систем по требованиям безопасности информации.

Информационная безопасность – многогранная, можно даже сказать, многомерная область деятельности, в которой успех может принести только систематический, комплексный подход. Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры. Т.е.

основными составляющими информационной безопасности являются:

Доступность – это возможность за приемлемое время получить требуемую информационную услугу.

Целостность - актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. Целостность можно подразделить на статическую (понимаемую как неизменность информационных объектов) и динамическую (относящуюся к корректному выполнению сложных действий (транзакций)).

Конфиденциальность – это защита от несанкционированного доступа к информации.

В общем случае под угрозой принято понимать потенциально возможное событие, действие, процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам. В свою очередь, угроза информационной безопасности - это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, – злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем. Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом.

Классификация угроз может быть проведена по множеству признаков. Приведём классификацию, называемую STRIDE — по первым буквам английских названий категорий.

Подмена сетевых объектов (Spoofing identity) Атаки подобного типа позволяют взломщику выдавать себя за другого пользователя или подменять настоящий сервер подложным.

Модификация данных (Tampering with data) Атаки этого типа предусматривают злонамеренную порчу данных.

Отказ от авторства (Repudiation) Контрагент отказывается от совершенного им действия (или бездействия), пользуясь тем, что у другой стороны нет никакого способа доказать обратное.

Разглашение информации (Information disclosure) Подразумевается раскрытие информации лицам, доступ к которой им запрещен, например, прочтение пользователем файла, доступ к которому ему не предоставлялся, а также способность злоумышленника считывать данные при передаче между компьютерами.

Отказ в обслуживании (Denial of service) В атаках такого типа взломщик пытается лишить доступа к сервису правомочных пользователей, например, сделав Web-сервер временно недоступным или непригодным для работы.

Повышение привилегий (Elevation of privilege) В данном случае непривилегированный пользователь получает привилегированный доступ, позволяющий ему «взломать» или даже уничтожить систему. К повышению привилегий относятся и случаи, когда злоумышленник удачно проникает через защитные средства системы и становится частью защищенной и доверенной подсистемы.

Некоторые типы опасностей взаимосвязаны. Если реквизиты пользователей недостаточно надежно защищены, то нередко разглашение информации влечет за собой подмену объектов. И, конечно же, повышение привилегий приводит к значительно худшим последствиям. И наоборот, иногда подмены объектов достаточно для достижения цели, и злоумышленнику не нужно даже повышать привилегии.

Также угрозы можно классифицировать по природе возникновения (естественные и искусственные), по степени преднамеренности (случайные и преднамеренные), в зависимости от источника угрозы (природная среда, человек, санкционированные программно-аппаратные средства, несанкционированные программно-аппаратные средства), по положению источника угрозы (вне контролируемой зоны и в пределах контролируемой зоны), по способу доступа к ресурсам (использующие стандартный доступ и использующие нестандартный путь доступа) и т. д.

2.Криптографические методы защиты информации. Симметричная криптография.

Воснове криптографических методов лежит понятие криптографического

преобразования информации, производимого по определенным математическим законам, с целью исключить доступ к данной информации посторонних пользователей, а также с целью обеспечения невозможности бесконтрольного изменения информации со стороны тех же самых лиц.

Области применения криптографических алгоритмов для целей защиты информации:

Шифрование всего информационного трафика, передающегося через открытые сети передачи данных

Аутентификация устанавливающих связь разноуровневых объектов(имеются в виду уровни модели взаимодействия открытых систем)

Шифрование данных, представленных в виде файлов либо хранящихся в базе данных

Контроль целостности программного обеспечения путем применения криптографических стойких контрольных сумм

Применение электронно-цифровой подписи для обеспечения юридической значимости платежных документов

Любая процедура шифрования должна быть дополнена процедурой дешифрования, которая расшифровывает зашифрованные данные.

Пара процедур – шифрование и дешифрование – называется криптосистемой.

Существует два класса криптосистем – симметричные и ассиметричные. В симметричных схемах секретный ключ шифрования совпадает с секретным ключом дешифрования. В ассиметричных схемах открытый ключ шифрования не совпадает с закрытым секретным ключом дешифрования.

Симметричная криптография

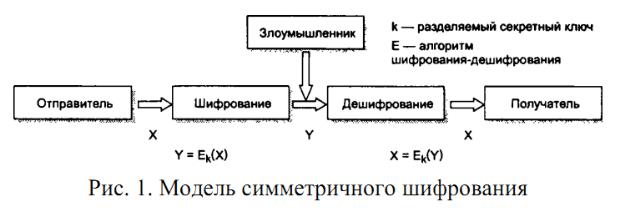

Здесь сгенерированный ключа заранее передается по надежному каналу от отправителя получателю. Для передачи сообщения по открытому каналу отправитель с помощью ключа k зашифровывает текст Х с помощью криптографического преобразования E. Получатель расшифровывает сообщение с помощью ключа k и получает исходный текст.

Симметричные алгоритмы делятся на потоковые и блочные:

Потоковые – в которых на каждой итерации шифруется один байт или бит информации. Применяется в системах, когда размер защищаемых данных невозможно предсказать заранее. Примеры: RC4, A5/1

Блочные – которые оперируют многобитными блоками. Примеры: DES, 3-DES, AES, IDEA, CAST.

Достоинства симметричных криптосистем:

скорость

простота реализации (за счёт более простых операций)

меньшая требуемая длина ключа для сопоставимой стойкости

изученность (за счёт большего возраста)

Недостатки симметричных криптосистем:

сложность управления ключами в большой сети. Количество ключей пропорционально квадрату количества абонентов(Для сети в 10 абонентов требуется

45 ключей, для 100 уже 4950, для 1000 — 499500 и т. д.).

сложность обмена ключами. Для применения необходимо решить проблему надёжной передачи ключей каждому абоненту, так как нужен секретный канал для передачи каждого ключа обеим сторонам.

3. Криптографические методы защиты информации. Ассиметричная криптография.

По характеру использования ключа известные криптосистемы можно разделить на два типа: симметричные (одно-ключевые, с секретным ключом) и несимметричные (с открытым ключом).

В первом случае в шифраторе отправителя и дешифраторе получателя используется один и тот же ключ. Шифратор образует шифр-текст, который является функцией открытого текста, конкретный вид функции шифрования определяется секретным ключом.

Дешифратор получателя сообщения выполняет обратное преобразования аналогичным образом.

Открытый текст обычно имеет произвольную длину. Если его размер велик, и он не может быть обработан вычислительным устройством шифратора целиком, то он разбивается на блоки фиксированной длины, и каждый блок шифруется в отдельности, не зависимо от его положения во входной последовательности (метод блочного шифрования).

В блочном шифре из двух одинаковых блоков открытого текста получаются одинаковые блоки шифрованного текста. Избежать этого позволяют потоковые шифры, которые, в отличие от блочных, осуществляют поэлементное шифрование потока данных без задержки. В общем случае каждый символ открытого текста шифруется, передается и дешифруется независимо от других символов. Иначе, шифрующее преобразование элемента открытого текста меняется от одного элемента к другому, в то время как для блочных шифров шифрующее преобразование каждого блока остается неизменным. Потоковые шифры основываются на псевдослучайных ключевых последовательностях - сгенерированных определенным образом последовательностях символов с заданными свойствами случайности появления очередного символа.

На практике обычно используют два общих принципа шифрования: рассеивание и перемешивание.

Одним из наилучших примеров крипто-алгоритма, разработанного в соответствии с

принципами рассеивания и перемешивания, может служить принятый в 1977 году Национальным бюро стандартов США стандарт шифрования данных DES.

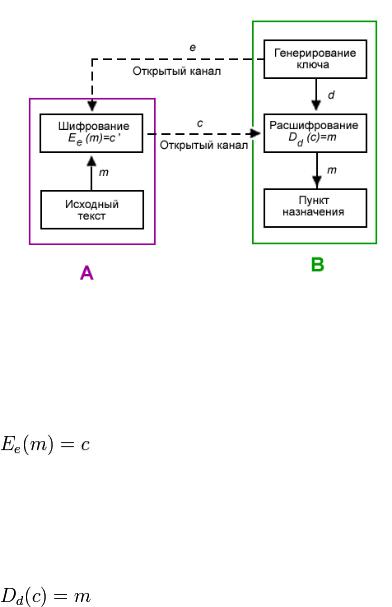

Ассиметричная криптография.

В криптосистемах с открытым ключом в алгоритмах шифрования и дешифрования используются разные ключи, каждый из которых не может быть получен из другого (с приемлемыми затратами). Один ключ используется для шифрования, другой - для дешифрования. Основной принцип систем с открытым ключом основывается на применении односторонних или необратимых функций и односторонних функций с лазейкой (потайным ходом). Вычисление ключей осуществляется получателем сообщений,

который оставляет у себя тот ключ, который он будет потом использовать (то есть секретный ключ). Другой ключ он высылает отправителю сообщений - открытый ключ - не опасаясь его огласки. Пользуясь этим открытым ключом, любой абонент может зашифровать текст и послать его получателю, который сгенерировал данный

открытый ключ. Все используемые алгоритмы общедоступны. Важно то, что функции шифрования и дешифрования обратимы лишь тогда, когда они обеспечиваются строго взаимосвязанной парой ключей (открытого и секретного), а открытый ключ должен представлять собой необратимую функцию от секретного ключа. Подобным образом шифр-текст должен представлять собой необратимую функцию открытого текста, что в корне отличается от шифрования в системах с секретным ключом.

Исследование необратимых функций проводилось в основном по следующим направлениям: дискретное возведение в степень - алгоритм DH(Диффи-Хелман), умножение простых чисел - алгоритм RSA (Райвест, Шамир, Адлеман), использование исправляющих ошибки кодов Гоппы, задачи NP-полноты, в частности крипто-алгоритм Меркля и Хелмана на основе "задачи об укладке ранца", раскрытый Шамиром, и ряд других, оказавшихся легко раскрываемыми и бесперспективными.

Первая система (DH) обеспечивает открытое распространение ключей, то есть позволяет отказаться от передачи секретных ключей, и по сегодняшний день считается одной из самых стойких и удобных систем с открытым ключом.

Надежность второго метода (RSA) находится в прямой зависимости от сложности разложения больших чисел на множители. Если множители имеют длину порядка 100 десятичных цифр, то в наилучшем из известных способов разложения на множители необходимо порядка 100 млн. лет машинного времени, шифрование же и дешифрование требует порядка 1-2 с на блок.

Задачи NP-полноты хорошо известны в комбинаторике и считаются в общем случае чрезвычайно сложными; однако построить соответствующий шифр оказывается весьма непросто.

В системах с открытым ключом, так же как и в блочных шифрах, необходим большой размер шифруемого блока, хотя, возможно, и не больший, чем в алгоритме DES, что препятствует, наряду с низкой скоростью шифрования, использованию алгоритмов с открытым ключом в потоковых шифрах. На сегодняшний день высокоэффективные системы с открытым ключом пока не найдены. Почти повсеместно принято ограничение использования криптосистем с открытым ключом – только для управления ключами и для цифровой подписи.

Схема шифрования с открытым ключём:

Пусть  — пространство ключей, а

— пространство ключей, а  и

и  — ключи шифрования и расшифрования соответственно.

— ключи шифрования и расшифрования соответственно.

— функция шифрования для произвольного ключа

— функция шифрования для произвольного ключа

, такая что:

, такая что:

Здесь

, где

, где  — пространство шифротекстов, а

— пространство шифротекстов, а

, где

, где  — пространство сообщений.

— пространство сообщений.

— функция расшифрования, с помощью которой можно найти исходное сообщение

— функция расшифрования, с помощью которой можно найти исходное сообщение  , зная шифротекст

, зная шифротекст  :

:

{ :

:

} — набор шифрования,

} — набор шифрования,

{ :

:

} — соответствующий набор для расшифрования.

} — соответствующий набор для расшифрования.

4. Криптографические методы защиты информации. Электронная цифровая подпись.

Криптографические методы защиты информации

Криптогра́фия (от др.-греч. κρυπτός — скрытый и γράφω — пишу) — наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации.

Изначально криптография изучала методы шифрования информации — обратимого преобразования открытого (исходного) текста на основе секретного алгоритма и/или ключа в шифрованный текст (шифротекст). Традиционная криптография образует раздел симметричных криптосистем, в которых зашифрование и расшифрование проводится с использованием одного и того же секретного ключа. Помимо этого раздела современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию.

Для современной криптографии характерно использование открытых алгоритмов шифрования, предполагающих использование вычислительных средств. Известно более десятка проверенных алгоритмов шифрования, которые при использовании ключа достаточной длины и корректной реализации алгоритма криптографически стойки. Распространенные алгоритмы:

симметричные DES, AES, ГОСТ 28147-89, Camellia, Twofish, Blowfish, IDEA, RC4 и

др.;

асимметричные RSA и Elgamal (Эль-Гамаль);

хэш-функций MD4, MD5, MD6, SHA-1, SHA-2, ГОСТ Р 34.11-94.

Во многих странах приняты национальные стандарты шифрования. В 2001 году в США принят стандарт симметричного шифрования AES на основе алгоритма Rijndael с длиной ключа 128, 192 и 256 бит. Алгоритм AES пришёл на смену прежнему алгоритму DES, который теперь рекомендовано использовать только в режиме Triple DES. В Российской Федерации действует стандарт ГОСТ 28147-89, описывающий алгоритм блочного шифрования с длиной ключа 256 бит, а также алгоритм цифровой подписи ГОСТ Р 34.102001.

Симметри́чные криптосисте́мы (также симметричное шифрование, симметричные шифры) — способ шифрования, в котором для шифрования и расшифровывания применяется один и тот же криптографический ключ. До изобретения схемы асимметричного шифрования единственным существовавшим способом являлось симметричное шифрование. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями.

Классические примеры таких алгоритмов:

Простая перестановка Одиночная перестановка по ключу Двойная перестановка

Перестановка "Магический квадрат"

Следует выделить следующие преимущества криптографии с симметричными ключами:

•относительно высокая производительность алгоритмов;

•высокая криптографическая стойкость алгоритмов на единицу длины ключа.

К недостаткам криптографии с симметричными ключами следует отнести:

•необходимость использования сложного механизма распределения ключей;

•технологические трудности обеспечения неотказуемости.

Криптографическая система с открытым ключом (или асимметричное шифрование, асимметричный шифр) — система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для проверки ЭЦП и для шифрования сообщения. Для генерации ЭЦП и для расшифровки сообщения используется секретный ключ.[1] Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS и его предшественнике SSL (лежащих в основе HTTPS), в SSH. Также используется в PGP, S/MIME.

Преимущества

Преимущества асимметричных шифров перед симметричными:

-Не нужно предварительно передавать секретный ключ по надёжному каналу. -Только одной стороне известен ключ шифрования, который нужно держать в секрете

(в симметричной криптографии такой ключ известен обеим сторонам и должен держаться в секрете обеими).

-Пару можно не менять значительное время (при симметричном шифровании необходимо обновлять ключ после каждого факта передачи).

-В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной.

Недостатки

Недостатки алгоритма несимметричного шифрования в сравнении с симметричным: -В алгоритм сложнее внести изменения.

-Хотя сообщения надежно шифруются, но получатель и отправитель самим фактом пересылки шифрованного сообщения «засвечиваются».[

-Более длинные ключи. Ниже приведена таблица, сопоставляющая длину ключа симметричного алгоритма с длиной ключа RSA с аналогичной криптостойкостью:

Длина симметричного ключа, бит Длина ключа RSA, бит

56 |

384 |

64 |

512 |

80 |

768 |

112 |

1792 |

128 |

2304 |

-Шифрование-расшифрование с использованием пары ключей проходит на два-три порядка медленнее, чем шифрование-расшифрование того же текста симметричным алгоритмом.

-Требуются существенно бо́льшие вычислительные ресурсы, поэтому на практике асимметричные криптосистемы используются в сочетании с другими алгоритмами:

---Для ЭЦП сообщение предварительно подвергается хешированию, а с помощью асимметричного ключа подписывается лишь относительно небольшой результат хеш-функции.

---Для шифрования они используются в форме гибридных криптосистем, где большие объёмы данных шифруются симметричным шифром на сеансовом ключе, а с помощью асимметричного шифра передаётся только сам сеансовый ключ.

Электронная цифровая подпись

Электро́нная по́дпись (ЭП) — информация в электронной форме, присоединенная к другой информации в электронной форме (электронный документ) или иным образом связанная с