Polnaya_metodichka

.pdf1.неустойчив ко всем видам атак.

2.при изменении пропускной способности изменяется степень визуальной схожести исходного изображения. Обнаружение LSB-кодированного стего осуществляется по аномальным характеристикам распределения значений диапазона младших битов отсчётов цифрового сигнала

3.может быть использован только при отсутствии шума в канале передачи данных.

23.Стеганографические методы защиты графических файлов. Метод

Patchwork.

Одной из наиболее популярных и эффективных технологий защиты авторских прав мультимедийных файлов является технология постоновки цифровых водяных знаков (Digital Watermarking). Цифровые водяные знаки (далее DW) внедряются мультимедиа контент и при этом могут оставаться как воспринимаемыми, так и не воспринимаемым для человека. Помимо того, теоретически, невоспринимаемые DW могут использоваться для передачи секретных сообщений через мультимедиа контент, хотя эффективность таких решений как правило существенно страдает по сравнению с класическими методами стеганографии,

например LSB (Least Significant Bit).

23.1. Метод PatchWork

Метод PatchWork (с англ. – лоскутное шитьё) используется для постановки невоспринимаемой человеком DW. В простейшем случае алгоритм не требует преобразования мультимедиа контента из пространственной в частотную область (см. Fourier Transform) и легко реализуется как аппаратно так и программно. Описаный ниже алгоритм PatchWork позволяет внедрять DW в мультимедиа контент, а также осуществлять верификацию на предмет наличия DW без необходимости проводить сравнение с эталонным изображением.

23.1.1. Математические положения

Рассмотрим основные математические и статистические положения на которых базируется алгоритм PatchWork.

Для работы алгоритма требуется криптостойкий генератор псевдо-случайных чисел с

равономерным распределением. В процессе внедрения и проверки DW будет испльзоваться секретных ключ , как начальное значение (или параметр) генератора псевдо-случайных чисел.

Пусть ( , ) случайная величина равная яркости пикселя в точке , . Распределение данной случайно величины будет зависеть от специфики мультимедиа контента.

Пусть = (1, 1) − (2, 2) случайная величина которая представляет собой разность яркости пикселей в двух произвольных точках изображения, где координаты 1, 1, 2, 2 выбираются случайно на основании работы криптостойкого генератора псевдо-случайных чисел. Распределение этой случайной величины в общем случае является произвольным. Так как (1, 1) и (2, 2) имеют одинаковое распределение можно утверждать, что:

[ (1, 1)] = [ (2, 2)] (1)

Оценим математическое ожидание величины .

[ ] |

= [ ( |

, ) − ( |

, )] |

= [ ( |

, |

)] − [ ( |

, )] = 0 |

(2) |

||

|

|

1 |

1 |

2 |

2 |

1 |

1 |

2 |

2 |

|

Пусть = ∑ |

|

случайная |

величина |

которая |

представляет |

собой сумму большого |

||||

=1 |

|

|

|

|

|

|

|

|

|

|

количества случайных величин ( ≥ 20000). Основываясь на центральной предельной теореме (Central Limit Theorem) можно утверждать, что распределение величины – нормальное (Normal Distribution) и математическое ожидание равно:

[ ] = [∑ |

] = ∑ |

[ ] = [ ] = 0, |

при ≥ 20000 (3) |

||

=1 |

|

=1 |

|

|

|

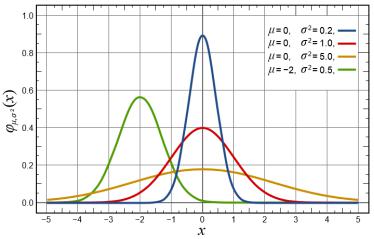

Графически функция плотности распределения величины в зависимости от специфики расрпеделения (среднеквадратичного отклонения и мат. ожидания) выглядит следующим образом:

Отметим особенность поведения функции распределения при изменении математического ожидания: при изменении матемаического ожидания происходит параллельный перенос графика относительно по оси , при этом форма сохраняется. Так же заметим из формулы 3 что величина математического ожидания определяется разностью интенсивностей пикселей. Т.е. для изменения математического ожидания достаточно внести цветовые искажения в пары пикселей, причём интенсивность первого пикселя следует увеличить, а интенсивность второго уменьшить. Покажем это математически.

Пусть величина вносимого в пиксель искажения. Тогда:

̌( 1, 1) = ( 1, 1) +̌( 2, 2) = ( 2, 2) −

[̌] = [̌( 1, 1)] − [̌( 2, 2)] = [ ( 1, 1) + ] − [ ( 2, 2) − ] = [ ] + 2

̌ |

|

̌ |

|

( [ ] + 2 ) = [ ] + 2 = 2 |

(4) |

||

[] = [∑ |

=1 |

] = ∑ |

|

||||

|

|

=1 |

|

|

|

||

Исходя из формулы 4 видно что достаточно внести цветовое искажение , чтобы сдвинуть математическое ожидание на 2. Алгоритм PatchWork основывается на эффекте сдвига математического ожидания.

Оценим величину . Она должная удовлетворять двум условиям:

1)Быть достаточно маленькой, чтобы искажение было незаметно для человеческого глаза

2)Быть достаточно большой, чтобы исключить погрешность вычисления математического ожидания [ ]

Чтобы удовлетворить первое условие воспользуемся законом Закон Вебера — Фехнера (Weber–Fechner law) который гласит, что максимальное незаметное для человека изменение физической величины можно рассичать по формуле:

= (5)

Где – максимальное значение величины, – максимальное незаметное для человека изменение величины, – коэффициент пропорциональности который имеперически был определён как 0.1 (10%).

Для нашего случая:

= = 0,1 255 = 25,5 (6)

Чтобы удовлетворить второе условие воспользуемся эмпирическими данными. В большинстве случаем отклонение от математического ожидания составляет не более чем 3000 на 30000 точек, такм образом:

> 1 (7)

Для удовлетворения двух условий достаточно:

1 < ≤ 25 (8)

На практике используются значения от 5 до 10.

23.1.2. Алгоритм внедрения водяного знака

Внедрение DW происходит по следующему алгоритму:

1)Выбирается секретный ключ который будет использоваться как начальное значение (или параметр) для криптостойкого генератора псевдо-случайных чисел.

2)Выбирается величина искажения исходя из формулы 8.

3)Выбирается пара случайных пикселей

4)Вносится искажение в пару выбраных чисел

5)Шаги 3-4 повторяются ≥ 20000 раз

23.1.3. Алгоритм верификации наличия водяного знака

Верификация на наличие DW происходит по следующему алгоритму:

1)Необходимо получить ключ который использовался для внедрения DW

2)Выбирается пара случайных пикселей

3)Вычисляется разница между значениями яркости

4)Полученное значение аккумулируется

5)Шаги 3-4 повторяются раз, столько же сколько использовалось шагов при внедрении

6)Полученое значение делится на

7)Полученое значение сранивается с 0 (возможно отклонение). Если есть сдвиг значен изображение содержить DW

23.1.4. Достоинства и недостатки метода PatchWork

Кдостоинствам метода PatchWork можно отнести:

1)Простота программной и аппаратной реализации. Алгоритм не требует преобразования мультимедия контента из пространственной в частотную область (см.

Fourier Transform).

2)Быстродействие. Асимпотическая сложность алгоритма внедрения и верификации

( ).

3)Устойчивость к сжатию. Благодаря применению генератора псевдо-случайных чисел с равномерным распределением на изображениям с количеством пикселей больших чем число на порядок, удаётся сохранить DW даже после применения алгоритмов сжатия. Например формат JPEG подразумувает сжатие путём отсечения неразличимых всплесков на уровне высоких частот, таким образом сжатие не затрагивает DW.

Кнедостаткам метода PatchWork можно отнести:

1)Неустойчивость к афинным преобразованиям (поворот, масштабирование, перенос).

2)Малая пропускная способность. Для передачи 1 бита информации требуется как минимум 20000 пикселей.

23.1.5. Способы улучшения метода PatchWork

Для того, чтобы сделать алгоритм ещё более устойчивым к сжатию и потере информации, можно осуществлять внедрении не на всей области изображения, а лишь на её заранее выбраных частях (patches). Если предварительно перевести изображение в частотную область, то можно оценить частотные составляющие изображения и вносить искажения на определённых частотах. Такой подход называется шейпинг (Noise shaping), аналогично тому как это применяется в модемах.

24.Удаленные атаки на распределенные вычислительные системы. Типовые атаки.

Основной особенностью распределенных вычислислительных систем (РВС) является, то что объекты распределены в пространстве и сзязь между ними осуществялется физически (по сетевым соединениям) и программно (посредством механизма сообщений). Все данные и сообщения передаюься по сети в виде пакетов обмена.

Классификация удаленных атак на РВС:

1)По характеру воздействия: а) пассивное б) активное

2)По цели воздействия:

а) нарушение конфиденциальности инвормации или ресурсов системы. б) нарушение целостности информации в) нарушение работоспособности системы

3)По условию начала осуществеления воздействия: а) атак по запросу от атакуемого объекта

б) атак по наступлению ожидаемого события на атакуемом объекте в) безусловная атака

4)По наличию обратной связи с атакуемым объектом

а) с обратной связью б) без обратной связи

5)По расположению субъекта атаки относительно атакуемого объекта а) внутрисегментное б) межсегментное

6)По уровню эталонной модели ISO/OSI, на котором осущест. воздейстие а) физический б) канальный в) сетевой

г) транспортный д) сеансовый

е) представительный

ж) прикладной

1.Типовые атаки:

1.1Анализ типового трафика: суть заключается в прослушивании канала связи, по характеру является пассивныс воздействием и начало осуществления атаки безусловно по отношению к цели. Она позволяет получить взаимно однозначное соответствие событий системы и команд, пересылаемых объектами в момент этих событий.

1.2Подмена доверенного объекта или субъекта. Она может быть внутрисегментной или межсегментной, с обратной связью или без обратной связи с атакуемым объектом и осуществяется на сетевых и транспортных уровнях модели OSI.

Атака при установленном виртульном канале: атака заключается в присвоении прав доверенного субъекта взаимодействия и ведение сеанса работы с объектом системы от имени доверенного субъекта.

Атака без установленного виртуального канала: атака закюбчается в передаче служебных сообщений от имени сетевых управляющих устроиств.

1.3Ложный объект распределенной ВС: суть заключается в изменении маршрутизации и внедрения в систему ложного объекта. Это может осуществляться 2-мя методами:

а) путем навязывания ложного маршрута: суть его в измении исходного маршрута на объекте РВС на новый маршрут проходящий через ложный объект. Это активное воздействие, совершаемое безуловно к объекту, может осущ. Межсегментно и внетрисегментно, с обратнои и без обратной связи на канальном, сетевом, транспортном уровнях OSI.

б) путем использования недостатков алгоритмов удаленного поиска : это активное воздейсвие, может быть условной или безусловной атакой на объект, она является как межсегментной, так и внутрисегментной. Имеет связь с атакуемым объектом и осуществялется на канальном и пракладном уровнях модели OSI.

1.4 Отказ от обслуживания: активное воздествие, может быть как межсегментной так и внутрисегментной, осуществяется на транспортном и прикладном уровнях модели OSI. Примеры атаки типа Land, Teardrop

а) первый метод: суть а том что бы передавать на атакуемый объект бесконечное число ананимных запросов на подключение от других объектов.

б) второй метод: цель в передаче с одного адрес атакого количества зарпосов на атакуемый объект какого позволит трафик. Результатом может быть переполнение очереди запросов, т.е системы будет только обрабатывать запросы.

в) третий метод: передача на объект некорректного, подобронного запроса, что может привести к проблемам и ошибкам на объекте.

2.Атака типа ложный ARP сервер:

Принцип основан на том, что для адресации IP-пакетов в Internet кроме IP-адреса хоста необходимо ещё либо Ethernet-адресс его сетевого адаптора (внутри подсети), или Ethernet-адрес маршрутизатора (межсетевая адресация). Т.к. хочт может не иметь информации о Ethernet-адресах других хостов или маршрутизатора, то для его нахождения изпользуется протокол ARP(Adress Resolution Protocol), который позволяет получить взяимно однозначное соответствие IP- и Ethernet-адресов для хостов одного сегмента. Поэтому при перехвате ARP-запроса, можно послать ложный ARP-ответ, в которос объявить себя искомым хостом и в дальше активно контролировать сетевой трафик дезинформированного хоста, воздействуя на нгео по схеме «ложный объект РВС». Т.е все запросы хоста будет обязательно проходить через ложный сервер.

Лучшее решениее проблемы - создание статической ARP-таблицы в виде файла, куда необходимо внести соответсвующую информацию об адресах. Данный файл устанавливается на каждый хост внутри сегмента, поэтому у сетевой ОС отпадает необходимость в использовании протоколо ARP.

3. Атака типа ложный DNS-сервер

Для обращения к хостам в Internet используется 32-разрядный IP-адрес, уникально идентифиуирующие каджый сетевой компьютер в этой глобальной сети. Для пользвателей применение IP-адресов при обращении к хостам является слишком не удобным и для решения этой проблемы был разработан сетевой протокол DNS-серверы. Основная задача,

решаемая службой DNS, является стандартная задача удаленного поиска: по имени его удаленного хоста найти его IP-адрес.

Алгоритм удаленного поиска IP-адреса по имени в сети Internet:

Хост посылает на IP-адрес ближайшего DNS-сервера DNS-запрос с именем сервера и IPадрес которого необходимо найти. DNS-сервер, получив сообщение, ищет его в своей базе имен. Если имя найдено, то он шлет на хост DNSответ с найденным IP-адресом, если имя не найдено, то он пересылает DNS-запрос на один из ответсвенных за домены верхнего уровня DNS-серверов.

3.1перехват DNS-запроса: внедрение в сеть Internet ложного DNS-сервера путем перехвата DNS-запроса. При перехвате DNS-запроса ложный DNS-сервер извлевает из сообщения необходимые сведенья и передает DNS-ответ от имени настоящего DNS-сервера с указанным в этом ответе IP-адреса ложного DNS-сервера. При получении пакета от зоста ложный DNS-сервер переписывает IP-заголовок на свой ложный и отсылает пакет настоящему DNS-серверу. При получении пакета от настощего DNS-сервера ложный DNSсервер так же изменяет IP-заголовк пакета на IP-адрес ложного DNS-сервера и передает пакет хосту.

3.2направленный шторм ложных DNS-ответов на атакуемый хост: внедрение в сеть Internet ложного сервера путем создания направленного шторма ложных DNS-ответов на атакуемый хост от имени настоящего DNS-сервера без приема DNS-запроса. У вломщика возникают 2 пробемы: DNS-ответ следует отослать на тот же UDP-порт, с которого было послано сообщение(это решается простым перебором фисел так как набор значение UDPпотра >=1023), вторая проблема - поле идентификатора запроса (ID) в заголовке DNS-ответа должна содержать то же значение, что и в переданном запросе. Когда атакуемый хост пошлет DNS-запрос на DNS-сервер, он не получит от настоящего сервера DNS-ответ, он хост получит DNS-ответ от ложного DNS-сервера, что будет воспринято хостом как ответ от настояшего DNS-сервера. Вот теперь все данные посылаемые хостом будет проходить через ложный DNS-сервер.

3.3перехват DNS-запроса или создание направленного шторма ложных DNS-ответов на DNS-сервер(DNS-poisoning): в случаем если DNS-сервер не имеет сведений о запрашиваемом хосте, то он сам, пересылая запрос далее, является инициатором удаленного DNS-поиска. Т.е соответствуя этому ложные DNS-ответы будут напрявляться атакующим от имени корневого DNS-сервера на атакуемый DNS-сервер. Если на запрос от DNS-сервера атакующий направит ложный DNS-ответ или будет вести их постоянную передачу, в случае шторма ложных ответов, то в кеш-таблице сервера появиться соответствующая запись с ложными сведениями( которые будет распростроняться на соседние DNS-сервера высших уровней), и в дальнейшем все хосты, обратившиеся к данному DNS-серверу, будут дезинформированы, а при адресации к хосту, связь будет осущетсвляться через хост атакующего по схеме «ложный объект РВС».

4.Подмена одного из субъектов TCP-соединения в сети Internet

Transmission Control Protocol (протокол TCP) является одним из базовых протоколов

транспортного |

уровня сети Internet. Oн позволяет исправлять ошибки, которые могут |

возникнуть в |

процессе передачи пакетов, устанавливая логическое соединение - |

виртуальный канал по которому передаются и принимаются пакеты с регистрацией их последовательности, осуществляется управление информационным потоком,

организовывается повторная передача искаженных пакетов, а в конце сеанса канал разрывается.

TCP-соединения несколько идентификаторов: IP-адреса инициатора соединения, TCPабонентов и TCP-соединения и два 32-битных параметра Sequence Number и Acknowledgment Number. Следовательно, для формирования ложного TCP-пакета атакующему необходимо знать текущие идентификаторы для данного соединения - ISSa и ISSb. Значит злоумышленнику достаточно, подобрать соответствующие текущие значения идентификаторов TCP-пакета для данного TCP-соединения, послать пакет с любого хоста в сети Internet от имени одного из участников данного соединения (например, от имени клиента), указывая в заголовке IP-пакета его IP-адрес, и данный пакет будет воспринят как верный.

Задача получения ISSa и ISSb решается путем сетвого анализа, при условии что взломщик находиться водном сегменте с объектом атаки или через сегмент кракера проходит трафик такого хоста. В ином случае решение задачи получения ISSa и ISSb не является тревиальной.

4.1Предсказание начального значения идентификатора TCP-соединения: наилучшим

сточки зрения безопасности решением будет генерация значения ISN по случайному закону

сиспользованием программного (или аппаратного) генератора псевдослучайных чисел с достаточно большим периодом, тогда каждое новое значение ISN не будет зависеть от его предыдущего, и, следовательно, у атакующего не будет даже теоретической возможности нахождения функционального закона получения ISN. Если в сетевой операционной системе используется времязависимый алгоритм генерации начального значения идентификатора TCPсоединения, то взломщик получает возможность определить с той или иной степенью точности вид функции, описывающей закон получения ISN. После атакующий начинает следить за С сервера, ожидая подключения предполагаемого клиента. В тот момент, когда подключение произошло, кракер может подсчитать возможный диапазон значений ISN, которыми обменялись при создании TCP-канала данные хосты. Так как атакующий может вычислить значения ISN только приближенно, то ему не избежать подбора.

4.2Атака на r-службу: в ОС UNIX существует понятие доверенный хост. Доверенным по отношению к какому-либо хосту называется сетевой компьютер, доступ на который пользователю с данного хоста разрешен без его аутентификации и идентификации с помощью r-службы(r=remote). При этом пользователю необходимо применить программы, входящие в r-службу(реализованые на базе протокола TCP). При использовании r-программ с доверенного хоста для получения удаленного доступа не требуется проходить стандартную процедуру идентификации и аутентификации, заключающуюся в проверке логического имени и пароля пользователя. Единственной аутентифицирующей пользователя информацией для r-службы является IP-адрес хоста, с которого осуществляется удаленный r- доступ.

С помощью программы RSH (remote shell), входящих в r-службу, можно провести данную атаку .RSH позволяет отдавать команды shell удаленному хосту, причем, чтобы отдать команду, достаточно послать запрос, а ответ на него получать необязательно. При атаке на r-службу вся сложность для злоумышленника заключается в том, что ему необходимо послать пакет от имени доверенного хоста, то есть в качестве адреса отправителя нужно указать IP-адрес такого хоста. Следовательно, ответный пакет будет отправлен именно на доверенный хост, а не на хост атакующего.