- •Информационная безопасность.

- •Определение безопасности как процесса.

- •Категории атак.

- •Атаки хакеров.

- •Конфиденциальность.

- •Идентифицируемость.

- •Необходимость и важность политики.

- •Информационная политика.

- •Политика безопасности.

- •Процедуры управления пользователями.

- •Межсетевые экраны.

- •Межсетевые экраны прикладного уровня.

- •Межсетевые экраны с пакетной фильтрацией.

- •Гибридные межсетевые экраны.

- •Ответные действия ids (03.10.11)

- •Понятие трансляции сетевых адресов

- •Что такое трансляция сетевых адресов?

- •Примечание

- •Частные адреса

- •Примечание

- •Статическая nat

- •Динамическая nat

- •Трансляция сетевых адресов

- •Вопросы безопасности беспроводных соединений:

- •Какие службы следует предоставлять

- •Примечание

- •Шифрованная электронная почта

- •Примечание

- •Интернет

- •Внутренний доступ в интернет

- •Примечание

- •Внешний доступ к внутренним системам

- •Внимание!

- •Службы контроля

- •Примечание

- •Какие службы не следует предоставлять

- •Разработка архитектуры соединений

- •Доступ через один канал

- •Многоканальный доступ к одному провайдеру

- •Доступ с одной точкой присутствия

- •Доступ с несколькими точками присутствия

- •Вопрос к эксперту

- •Многоканальный доступ к нескольким провайдерам

- •Выбор провайдеров

- •Примечание

- •Адресация

- •Вопросы для самопроверки

- •Проектирование демилитаризованной зоны

- •Определение демилитаризованной зоны

- •Системы, размещаемые в dmz

- •Примечание

- •Примечание

- •Системы, доступные из внешней среды

- •Системы контроля

- •Подходящие архитектуры dmz

- •Примечание

- •Маршрутизатор и межсетевой экран

- •Один межсетевой экран

- •Два межсетевых экрана

- •Примечание

- •Разработка партнерских сетей

- •Работа с партнерскими сетями

- •Настройка

- •Службы электронной коммерции

- •Различия между службами электронной коммерции и обычными службами dmz

- •Примеры служб электронной коммерции

- •Продажа товаров

- •Предоставление конфиденциальной информации

- •Важность доступности

- •Вопросы взаимоотношений "компания-клиент"

- •"Компания-компания"

- •Примечание

- •Всемирное время

- •Удобство клиента

- •Убытки вследствие простоя

- •Решение проблемы доступности

- •Реализация безопасности клиентской стороны

- •Безопасность соединений

- •Хранение информации на компьютере клиента

- •Вопрос к эксперту

- •Отказ от выполненной операции

- •Вопросы для самопроверки

- •Реализация безопасности серверной части

- •Информация, хранимая на сервере

- •Защита сервера от атак

- •Расположение сервера

- •Примечание

- •Конфигурация операционной системы

- •Конфигурация веб-сервера

- •Реализация безопасности приложений

- •Правила разработки приложения

- •Правильные методы программирования

- •Общедоступность исходного кода

- •Управление конфигурацией

- •Примечание

- •Реализация безопасности сервера базы данных

- •Расположение базы данных

- •Примечание

- •Соединение с сервером электронной коммерции

- •Защита внутреннего доступа

- •Примечание

- •Разработка архитектуры электронной коммерции

- •Расположение сервера и соединения

- •Примечание

- •Сканирование уязвимостей

- •Данные аудита и обнаружение проблем

- •Разработка архитектуры сайта электронной коммерции

- •Практика

Защита сервера от атак

Сервер электронной коммерции, как правило, представляет собой веб-сервер. Как уже говорилось ранее, данный сервер доступен из интернета и, следовательно, открыт для атак. Можно предпринять определенные меры, чтобы защитить сам сервер от успешного проникновения злоумышленника.

Расположение сервера.

Конфигурация операционной системы.

Конфигурация веб-сервера.

Давайте более детально рассмотрим каждый из этих аспектов.

Расположение сервера

Когда речь идет о расположении сервера, необходимо в первую очередь рассматривать его физическое расположение и местоположение в сети. С физической точки зрения, данный сервер представляет большую важность для организации. Следовательно, он должен располагаться внутри защищенной области, например в центре обработки данных. Если руководство компании предпочло расположить сервер в соседнем помещении, необходимо обеспечить защиту сервера, отгородив его от других клиентов.

Примечание

При расположении сервера в соседнем помещении рекомендуется пересмотреть имеющиеся в этом помещении процедуры безопасности. При выполнении этой задачи для клиентов моя группа сотрудников выяснила, что для многих сайтов предусмотрены качественные процедуры, но имеется недостаток их практического применения. При выполнении проверок мы даже смогли проникнуть в запертые помещения. Время от времени нам в этом содействовал охранник, провожавший нас до места.

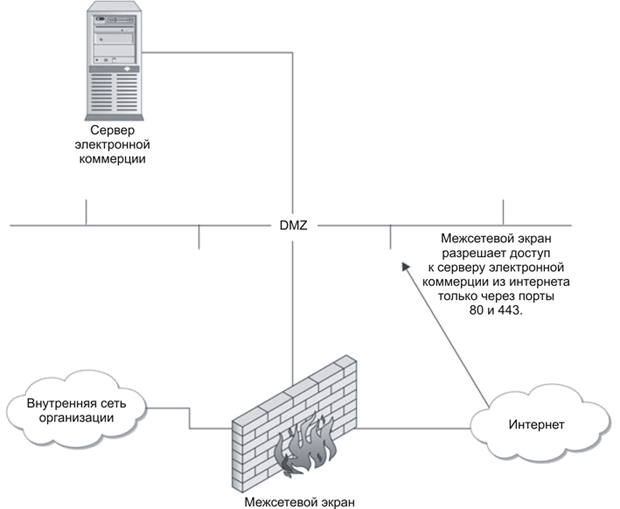

Сетевое расположение сервера также необходимо принимать в расчет. На рисунке 17.2 показано расположение сервера в демилитаризованной зоне (DMZ). Межсетевой экран следует настроить на разрешение доступа к серверу электронной коммерции только через порт 80 (для HTTP) и 443 (для HTTPS). Для открытого доступа к серверу электронной коммерции не нужны дополнительные службы и, следовательно, их необходимо блокировать на межсетевом экране.

Если производительность сервера электронной коммерции является жизненно важным фактором, и ожидаемый трафик сервера очень велик, полезно реализовать двойное базирование сервера (см. рис. 17.3). В этом случае один сетевой интерфейс поддерживает входящий трафик и передает ответные пакеты клиенту. Данный интерфейс располагается в демилитаризованной зоне. Второй сетевой интерфейс предназначен для передачи запросов приложений либо на сервер приложений (предпочтительно), либо напрямую в базу данных. Этот интерфейс располагается во второй DMZ или в сети сервера приложений. Данная сеть отделяется от внутренней сети организации межсетевым экраном. Ни в коем случае не следует использовать один интерфейс для интернета и для внутренней сети.

увеличить изображение Рис. 17.2. Правильное сетевое расположение сервера электронной коммерции

Конфигурация операционной системы

Операционная система сервера электронной коммерции должна быть настроена с учетом вопросов безопасности. Выбор операционной системы зависит от ряда факторов, включая экспертизу администраторов организации. Сегодня основными операционными системами являются Unix и Windows 2000. Обе операционные системы можно настроить с учетом вопросов безопасности, однако с таким же успехом они могут быть и совершенно не защищены.

При выборе операционной системы необходимо принимать в расчет такие факторы, как требования к производительности и обеспечение отказоустойчивости. Кроме того, рекомендуется выбирать операционную систему, с которой знакомы системные администраторы, нежели ту, с которой они знакомы в меньшей степени.

увеличить изображение Рис. 17.3. Расположение сервера электронной коммерции при необходимости использования двух сетевых интерфейсов

Первым шагом в безопасной настройке сервера является удаление или отключение всех служб, не являющихся жизненно важными. Система представляет собой веб-сервер и, следовательно, на ней должно работать программное обеспечение веб-сервера. Требуется ли в системе служба DNS? Вероятнее всего, нет, поэтому ее следует отключить. Просмотрите службы, работающие в системе, и определите, какие из них являются необходимыми для функционирования системы. Отключите все службы, которые не являются обязательными.

Следующим шагом является установка обновлений системы. Проверьте наличие последних обновлений для выбранной операционной системы и загрузите их. После загрузки обновлений настройте систему на соответствие политике организации относительно длины пароля и частоты его замены, аудита и других требований.

Совет

При загрузке обновлений для выбранной операционной системы не загружайте только текущий компонент обновления. Некоторые производители отделяют обновления безопасности от основного пакета. Если обновления безопасности не будут загружены в отдельном порядке, то обновление системы произойдет некорректным образом.

Перед тем как система будет объявлена готовой для работы, необходимо просканировать ее на наличие уязвимостей. Сканеры уязвимостей могут быть платными или бесплатными, но они обязательно должны быть самыми последними. Проверьте систему и убедитесь, что все необязательные службы отключены и загружены все необходимые обновления. Это сканирование подтвердит, что система в данный момент не содержит уязвимостей. Сканирование необходимо проводить ежемесячно с использованием самых последних обновлений, чтобы обеспечить отсутствие уязвимостей в системе. Обнаруженные уязвимости необходимо немедленно устранять.