- •Содержание

- •Раздел 1. Задачи информационной безопасности и уровни ее обеспечения

- •Тема 1. Основные понятия информационной безопасности

- •Тема 2. Обеспечение информационной безопасности на государственном уровне

- •2.1 Доктрина в области информационной безопасности РФ

- •2.2 Правовая основа системы лицензирования и сертификации в РФ

- •2.3 Категории информации

- •Тема 3. Направления защиты информации в информационных системах

- •3.1 Характеристика направлений защиты информации

- •3.2 Защита информационных объектов (БД)

- •3.2.1 Идентификация и аутентификация

- •3.2.2 Управление доступом

- •3.2.3 Угрозы, специфичные для СУБД

- •Раздел 2 Программно-технические средства защиты информационных систем

- •Тема 4. Ключевые механизмы защиты информационных систем от несанкционированного доступа

- •4.1 Идентификация и аутентификация

- •4.1.1 Парольная аутентификация

- •4.1.2 Использование токенов для аутентификации

- •4.2.Управление доступом

- •4.3 Протоколирование и аудит

- •Тема 5. Криптографические методы и средства для защиты информации

- •5.1 Основные термины и понятия криптографии

- •5.2 Криптоаналитические атаки.

- •5.3 Понятие стойкости алгоритма шифрования

- •5.4 Симметричные криптографические системы

- •5.4.1 Блочные алгоритмы симметричного шифрования

- •5.4.2 Стандарт шифрования Российской Федерации ГОСТ 28147-89

- •5.5 Алгоритмы поточного шифрования

- •5.6 Ассиметричные или двухключевые криптографические системы

- •5.6.1 Системы с открытым ключом

- •5.6.2 Метод RSA

- •5.7.2 Известные алгоритмы ЭП

- •5.7.3 Российские стандарты ЭЦП ГОСТ Р 34.10.94,

- •5.8 Составные криптографические системы

- •5.9 Управление ключами

- •5.9.1 Генерация ключей

- •5.9.2 Накопление ключей

- •5.9.3 Распределение ключей

- •5.9.4 Распределение ключей в асимметричных криптосистемах

- •5.10 Стеганография

- •5.11 Надежность криптосистем

- •Раздел 3. Обеспечение информационной безопасности на уровне предприятия

- •Тема 6. Защита программного обеспечения

- •6.1 Характеристика вредоносных программ

- •6.2 Модели воздействия программных закладок на компьюторы

- •6.3 Защита от программных закладок

- •6.3.1 Защита от внедрения программных закладок

- •6.3.2 Выявление внедренной программной закладки

- •6.4 Клавиатурные шпионы

- •6.4.1 Имитаторы

- •6.4.2 Фильтры

- •6.4.3 Заместители

- •6.5 Парольные взломщики

- •Тема 7. Безопасность распределенных вычислительных систем в Интернет

- •7.1 Особенности безопасности компьютерных сетей

- •7.2 Удаленные атаки на распределенные вычислительные системы

- •7.3.1 Анализ сетевого трафика

- •7.3.2 Подмена доверенного объекта или субъекта распределенной ВС

- •7.3.3 Ложный объект распределенной ВС

- •7.3.4 Отказ в обслуживании

- •7.4.1. Отсутствие выделенного канала связи между объектами РВС

- •7.4.2 Недостаточная идентификация и аутентификация объектов и субъектов РВС

- •7.4.3 Взаимодействие объектов без установления виртуального канала

- •7.4.4 Использование нестойких алгоритмов идентификации объектов при создании виртуального канала

- •7.4.5 Отсутствие контроля за виртуальными каналами связи между объектами РВС

- •7.4.6 Отсутствие в РВС возможности контроля за маршрутом сообщений

- •7.4.7 Отсутствие в РВС полной информации о ее объектах

- •7.4.8 Отсутствие в РВС криптозащиты сообщений

- •7.5 Принципы создания защищенных систем связи в распределенных ВС

- •7.6 Методы защиты от удаленных атак в сети Internet

- •7.6.1 Административные методы защиты от удаленных атак

- •7.6.2. Программно-аппаратные методы защиты от удаленных атак в сети Internet

- •7.7 Удаленные атаки на телекоммуникационные службы

- •7.7.1 Направления атак и типовые сценарии их осуществления в ОС UNIX

- •7.7.2. Причины существования уязвимостей в UNIX-системах

- •7.7.3. Средства автоматизированного контроля безопасности

- •Тема 8. Политика безопасности компьютерных систем и ее реализация

- •8.1 Государственные документы об информационной безопасности

- •8.2 Наиболее распространенные угрозы

- •8.3 Управленческие меры обеспечения информационной безопасности

- •8.3.1 Политика безопасности

- •8.3.2 Программа безопасности - управленческий аспект

- •8.3.3 Управление рисками

- •8.3.4 Безопасность в жизненном цикле системы

- •8.4 Операционные регуляторы

- •8.4.1 Управление персоналом

- •8.4.2 Физическая защита

- •8.4.3 Поддержание работоспособности

- •8.4.4 Реакция на нарушение режима безопасности

- •8.4.5 Планирование восстановительных работ

- •8.5 Анализ современного рынка программно-технических средств защиты информации

- •Тема 9. Защита авторских прав на программное обеспечение

- •9.1 Методы правовой защиты

- •9.2 Методы и средства технологической защиты авторских прав на ПО

- •Учебно-методическое и информационное обеспечение дисциплины

- •Оценочные средства для входного контроля

должен обеспечивать указанные выше статистические характеристики, и, кроме того, обладать высокой криптостойкостью, не меньшей, чем у самого ГОСТа. Иными словами, задача определения отсутствующих членов вырабатываемой генератором последовательности элементов не должна быть проще, чем задача вскрытия шифра. Кроме того, для отбраковки ключей с плохими статистическими характеристиками могут быть использованы различные статистические критерии. На практике обычно хватает двух критериев, – для проверки равновероятного распределения битов ключа между значениями 0 и 1 обычно используется критерий Пирсона («хи квадрат»), а для проверки независимости битов ключа - критерий серий. Об упомянутых критериях можно прочитать в учебниках или справочниках по математической статистике.

2. Таблица замен является долговременным ключевым элементом, то есть действует в течение гораздо более длительного срока, чем отдельный ключ. Предполагается, что она является общей для всех узлов шифрования в рамках одной системы криптографической защиты. Даже при нарушении конфиденциальности таблицы замен стойкость шифра остается чрезвычайно высокой и не снижается ниже допустимого предела. К качеству отдельных узлов замен можно предъявить приведенное ниже требование. Каждый узел замен может быть описан четверкой логических функций, каждая из которых имеет четыре логических аргумента. Необходимо, чтобы эти функции были достаточно сложными. Это требование сложности невозможно выразить формально, однако в качестве необходимого условия можно потребовать, чтобы соответствующие логические функции, записанные в минимальной форме (т.е. с минимально возможной длиной выражения) с использованием основных логических операций, не были короче некоторого необходимого минимума. В первом и очень грубом приближении это условие может сойти и за достаточное. Кроме того, отдельные функции в пределах всей таблицы замен должны отличаться друг от друга в достаточной степени. На практике бывает достаточно получить узлы замен как независимые случайные перестановки чисел от 0 до 15, это может быть практически реализовано, например, с помощью перемешивания колоды из шестнадцати карт, за каждой из которых закреплено одно из значений указанного диапазона.

Необходимо отметить еще один интересный факт относительно таблицы замен. Для обратимости циклов шифрования «32-З» и «32-Р» не требуется, чтобы узлы замен были перестановками чисел от 0 до 15. Все работает даже в том случае, если в узле замен есть повторяющиеся элементы, и замена, определяемая таким узлом, необратима, однако в этом случае снижается стойкость шифра.

Если вы разрабатываете программы, использующие криптографические алгоритмы, вам необходимо позаботиться об утилитах, вырабатывающих ключевую информацию, а для таких утилит необходим источник случайных чисел (СЧ) высокого статистического качества и криптостойкости. Наилучшим подходом здесь было бы использование аппаратных датчиков СЧ, однако это не всегда приемлемо по экономическим соображениям. В качестве разумной альтернативы возможно (и очень широко распространено) использование различных программных датчиков СЧ. При генерации небольшого по объему массива ключевой информации широко применяется метод «электронной рулетки», когда очередная получаемая с такого датчика порция случайных битов зависит от момента времени нажатия оператором некоторой клавиши на клавиатуре компьютера.

5.5 Алгоритмы поточного шифрования

Поточные шифры в отличие от блочных осуществляют поэлементное шифрование потока данных без задержки в криптосистеме. В общем случае каждый символ открытого текста шифруется, передается и расшифровывается независимо от других символов. Шифрующее преобразование элемента открытого текста меняется от одного элемента к другому, в то время как для блочных шифров оно остается неизменным.

Достоинства:

1.Высокая скорость преобразования данных (практически в реальном масштабе).

2.Высокая криптостойкость, так как вскрытие такой системы предлагает точное определение структуры генератора ключевой последовательности (ГКП) и его начальной фазы.

Поточные шифры основываются на использовании ключевой последовательности с заданными свойствами случайности и двоичным представлением информационных сообщений.

Шифрование и расшифрование осуществляется с использованием операции сложения по модулю 2 (открытого) исходного текста и псевдослучайной ключевой последовательности. Ключ состоит

54

из сгенерированной определенным образом последовательности символов с заданными свойствами случайности (непредсказуемости) получения определенного символа.

Шифр Вернама

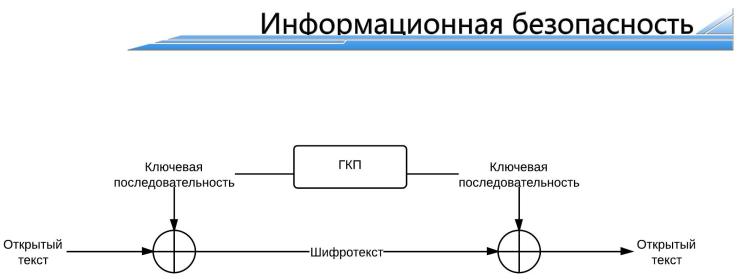

Рисунок 5.9 - схема шифра Вернама

В шифре Вернама длина ключевой последовательности равна длине открытого текста. Недостаток – неудобно хранить сверхдлинные ключевые последовательности.

Синхронные поточные шифры

Всинхронных поточных шифрах КП (гамма) формируется ГКП (генератором псевдослучайной последовательности) не зависимо от последовательности символов открытого текста и каждый символ шифруется независимо от других символов. Ключом является начальная установка генератора псевдослучайной последовательности (ПСП).

Вобщем случае:

Yi= E (Xi, Fi (k)) – шифрование,

Xi=D(Yi , Fi (k)) – расшифрование, где E – функция шифрования;

D – функция расшифрования;

Xi – двоичный символ открытого текста;

Yi – двоичный символ зашифрованного текста

Fi(k) – i-ый символ ПСП , выработанные генератором с функцией обратной связи F и начальным состоянием k.

Классификация синхронных поточных шифров:

1.по способам построения

комбинирование ПСП;

метод функциональных отображений;

2.по соотношению размера открытого текста и периода ПСП

с конечной ПСП;

с бесконечной ПСП – период ПСП больше размера текста;

3.по способам технической реализации генератора ПСП

с нелинейной внешней логикой;

с нелинейной внутренней логикой.

Синхронный поточный шифр может быть реализован в виде блочного шифра, работающего в режиме обратной связи по выходу OFB (пример реализации алгоритм RC4).

Самосинхронизирующиеся поточные шифры

Символы открытого текста шифруются с учетом ограниченного числа предшествующих n символов шифротекста. При этом секретным ключом k является функция обратной связи генератора ПСП.

55