- •Содержание

- •Раздел 1. Задачи информационной безопасности и уровни ее обеспечения

- •Тема 1. Основные понятия информационной безопасности

- •Тема 2. Обеспечение информационной безопасности на государственном уровне

- •2.1 Доктрина в области информационной безопасности РФ

- •2.2 Правовая основа системы лицензирования и сертификации в РФ

- •2.3 Категории информации

- •Тема 3. Направления защиты информации в информационных системах

- •3.1 Характеристика направлений защиты информации

- •3.2 Защита информационных объектов (БД)

- •3.2.1 Идентификация и аутентификация

- •3.2.2 Управление доступом

- •3.2.3 Угрозы, специфичные для СУБД

- •Раздел 2 Программно-технические средства защиты информационных систем

- •Тема 4. Ключевые механизмы защиты информационных систем от несанкционированного доступа

- •4.1 Идентификация и аутентификация

- •4.1.1 Парольная аутентификация

- •4.1.2 Использование токенов для аутентификации

- •4.2.Управление доступом

- •4.3 Протоколирование и аудит

- •Тема 5. Криптографические методы и средства для защиты информации

- •5.1 Основные термины и понятия криптографии

- •5.2 Криптоаналитические атаки.

- •5.3 Понятие стойкости алгоритма шифрования

- •5.4 Симметричные криптографические системы

- •5.4.1 Блочные алгоритмы симметричного шифрования

- •5.4.2 Стандарт шифрования Российской Федерации ГОСТ 28147-89

- •5.5 Алгоритмы поточного шифрования

- •5.6 Ассиметричные или двухключевые криптографические системы

- •5.6.1 Системы с открытым ключом

- •5.6.2 Метод RSA

- •5.7.2 Известные алгоритмы ЭП

- •5.7.3 Российские стандарты ЭЦП ГОСТ Р 34.10.94,

- •5.8 Составные криптографические системы

- •5.9 Управление ключами

- •5.9.1 Генерация ключей

- •5.9.2 Накопление ключей

- •5.9.3 Распределение ключей

- •5.9.4 Распределение ключей в асимметричных криптосистемах

- •5.10 Стеганография

- •5.11 Надежность криптосистем

- •Раздел 3. Обеспечение информационной безопасности на уровне предприятия

- •Тема 6. Защита программного обеспечения

- •6.1 Характеристика вредоносных программ

- •6.2 Модели воздействия программных закладок на компьюторы

- •6.3 Защита от программных закладок

- •6.3.1 Защита от внедрения программных закладок

- •6.3.2 Выявление внедренной программной закладки

- •6.4 Клавиатурные шпионы

- •6.4.1 Имитаторы

- •6.4.2 Фильтры

- •6.4.3 Заместители

- •6.5 Парольные взломщики

- •Тема 7. Безопасность распределенных вычислительных систем в Интернет

- •7.1 Особенности безопасности компьютерных сетей

- •7.2 Удаленные атаки на распределенные вычислительные системы

- •7.3.1 Анализ сетевого трафика

- •7.3.2 Подмена доверенного объекта или субъекта распределенной ВС

- •7.3.3 Ложный объект распределенной ВС

- •7.3.4 Отказ в обслуживании

- •7.4.1. Отсутствие выделенного канала связи между объектами РВС

- •7.4.2 Недостаточная идентификация и аутентификация объектов и субъектов РВС

- •7.4.3 Взаимодействие объектов без установления виртуального канала

- •7.4.4 Использование нестойких алгоритмов идентификации объектов при создании виртуального канала

- •7.4.5 Отсутствие контроля за виртуальными каналами связи между объектами РВС

- •7.4.6 Отсутствие в РВС возможности контроля за маршрутом сообщений

- •7.4.7 Отсутствие в РВС полной информации о ее объектах

- •7.4.8 Отсутствие в РВС криптозащиты сообщений

- •7.5 Принципы создания защищенных систем связи в распределенных ВС

- •7.6 Методы защиты от удаленных атак в сети Internet

- •7.6.1 Административные методы защиты от удаленных атак

- •7.6.2. Программно-аппаратные методы защиты от удаленных атак в сети Internet

- •7.7 Удаленные атаки на телекоммуникационные службы

- •7.7.1 Направления атак и типовые сценарии их осуществления в ОС UNIX

- •7.7.2. Причины существования уязвимостей в UNIX-системах

- •7.7.3. Средства автоматизированного контроля безопасности

- •Тема 8. Политика безопасности компьютерных систем и ее реализация

- •8.1 Государственные документы об информационной безопасности

- •8.2 Наиболее распространенные угрозы

- •8.3 Управленческие меры обеспечения информационной безопасности

- •8.3.1 Политика безопасности

- •8.3.2 Программа безопасности - управленческий аспект

- •8.3.3 Управление рисками

- •8.3.4 Безопасность в жизненном цикле системы

- •8.4 Операционные регуляторы

- •8.4.1 Управление персоналом

- •8.4.2 Физическая защита

- •8.4.3 Поддержание работоспособности

- •8.4.4 Реакция на нарушение режима безопасности

- •8.4.5 Планирование восстановительных работ

- •8.5 Анализ современного рынка программно-технических средств защиты информации

- •Тема 9. Защита авторских прав на программное обеспечение

- •9.1 Методы правовой защиты

- •9.2 Методы и средства технологической защиты авторских прав на ПО

- •Учебно-методическое и информационное обеспечение дисциплины

- •Оценочные средства для входного контроля

ЦС поддерживает 2 вида пар ключей: для шифрования и расшифрования; для ЭЦП и ее удостоверения.

3.Функция обновления ключей и управление архивом.

4.Хранение и распределение сертификатов.

5.Взаимная сертификация для электронной коммерции.

6.Сертификация центров на более низких уровнях иерархии.

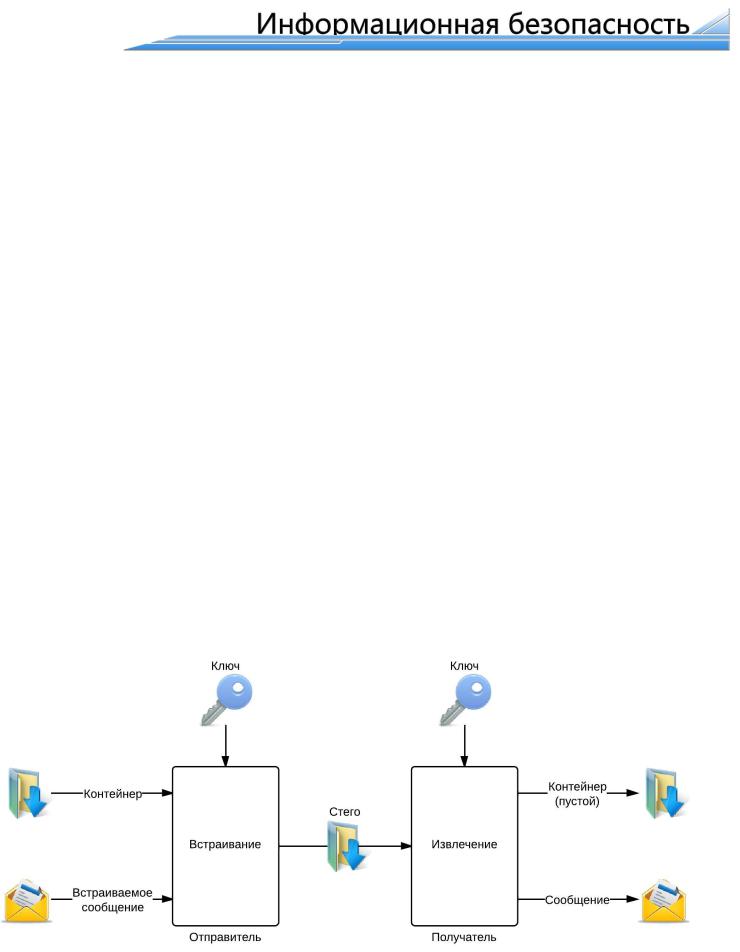

5.10 Стеганография

Классифицировать способы засекречивания передаваемых сообщений можно по-разному, например: прячется ли секретное сообщение или оно просто делается недоступным для всех, кроме получателя.

В зависимости от ответа на приведенный выше вопрос получаются различные классы способов засекречивания данных - стеганография и шифрование.

Слово "стеганография" в переводе с греческого буквально означает "тайнопись" (steganos - секрет, тайна; graphy - запись).

Стеганографическая система или стегосистема - совокупность средств и методов, которые используются для формирования скрытого канала передачи информации.

При построении стегосистемы должны учитываться следующие положения:

Противник имеет полное представление о стеганографической системе и деталях ее реализации. Единственной информацией, которая остается неизвестной потенциальному противнику, является ключ, с помощью которого только его держатель может установить факт присутствия и содержание скрытого сообщения;

Если противник каким-то образом узнает о факте существования скрытого сообщения, это не должно позволить ему извлечь подобные сообщения в других данных до тех пор, пока ключ хранится в тайне;

Потенциальный противник должен быть лишен каких-либо технических и иных преимуществ в распознавании или раскрытии содержания тайных сообщений.

Обобщенная модель стегосистемы представлена на рисунке ниже.

Контейнер - любая информация, предназначенная для сокрытия тайных сообщений.

Пустой контейнер - контейнер без встроенного сообщения; заполненный контейнер или стего - контейнер, содержащий встроенную информацию.

80

Встроенное (скрытое) сообщение - сообщение, встраиваемое в контейнер.

Стегоключ или просто ключ - секретный ключ, необходимый для сокрытия информации. В зависимости от количества уровней защиты (например, встраивание предварительно зашифрованного сообщения) в стегосистеме может быть один или несколько стегоключей.

По аналогии с криптографией, по типу стегоключа стегосистемы можно подразделить на два типа:

С секретным ключом;

С открытым ключом.

Встегосистеме с секретным ключом используется один ключ, который должен быть определен либо до начала обмена секретными сообщениями, либо передан по защищенному каналу.

Встегосистеме с открытым ключом для встраивания и извлечения сообщения используются разные ключи, которые различаются таким образом, что с помощью вычислений невозможно вывести один ключ из другого. Поэтому один ключ (открытый) может передаваться свободно по незащищенному каналу связи. Кроме того, данная схема хорошо работает и при взаимном недоверии отправителя и получателя.

Процесс стеганографии условно можно разделить на несколько этапов:

1)выбор файла, который необходимо скрыть (информационный файл);

2)выбор файла, используемого для сокрытия информации (файл-контейнер);

3)выбор стеганографической программы. Один из лучших программных продуктов для платформы Windows95/NT - S-Tools. Программа позволяет прятать любые файлы как графические изображения формата gif и bmp, так и в аудиофайлах формата way. Другая распространенная стеганографическая программа - Steganos for Win95, является мощной программой для шифрования файлов и скрытия их внутри bmp-, way-, dib-, voc-, ascii- и htmlфайлов;

4)кодирование файла. На новый файл устанавливается защита паролем;

5)отправление скрытого сообщения по электронной почте и его декодирование. Требования, предъявляемые к современной компьютерной стеганографии:

1)методы сокрытия должны обеспечивать аутентичность и целостность файла;

2)изначально предполагается, что преступнику знакомы все возможные стеганографические методы;

3)безопасность методов основывается на сохранении стеганографическим преобразованием основных свойств открыто передаваемого файла при внесении в него секретного сообщения и некоторой неизвестной преступнику информации - ключа;

4)если факт сокрытия сообщения стал известен противнику, то извлечение секретных данных представляет сложную вычислительную задачу

Программные продукты

Существует довольно много программных продуктов, которые применяются для целей стеганографии и реализующих, как правило средства внедрения секретных данных в графические, звуковые и видео файлы. Многие из них бесплатны или условно – бесплатны (shareware). Наиболее популярные из них приведены в таблице. Пользование большинством из них сводится к нажатию нескольких кнопок в окнах диалога– Вам достаточно выбрать файл сообщения, который нужно скрыть, затем файл – приемник данных, в котором предполагается скрыть данные (его емкость должна быть достаточна для хранения внедренных данных) и нажать на кнопку OK.

Название программы |

Описание |

|

|

|

|

81

Gif-It-Up 1.0 for Windows 95 |

Прячет данные в GIF файлах, выполняя подста- |

|

новку скрытых цветов в изображение |

|

|

|

|

EZStego |

Java–приложение. Модифицирует наименее |

|

значимые биты (LSB) яркости точек GIF и |

|

PICT, изменяя их цветовую палитру |

|

|

|

|

DiSi-Steganograph |

DOS–приложение. Прячет данные в графиче- |

|

ских файлах PCX |

|

|

|

|

Hide and Seek |

Прячет данные в GIF файлах, скрываемые дан- |

|

ные кодирует алгоритмом шифрования |

|

Blowfish. Осуществляет случайный выбор точек |

|

для хранения внедряемых данных. |

|

|

|

|

MP3Stego |

Внедряет данные в звуковые файлы формата |

|

MP3, который широко рапространен. |

|

|

|

|

Steganos |

Программа с ассистентом (Wizard) кодирует и |

|

прячет файлы в форматах DIB, BMP, VOC, |

|

WAV, ASCII и HTML |

|

|

|

|

Steganography Tools 4 |

Предварительно кодирует данные с помощью |

|

алгоритмов шифрования IDEA, MPJ2, DES |

|

TripleDES и NSEA, а затем прячет их в графи- |

|

ческих файлах, звуковых (WAV) файлах или |

|

свободных секторах флоппи-дисков |

|

|

|

|

Эти программы, информацию об их получении, а также другую информацию о методах стеганографии можно скачать с веб сайтов – http://www.cl.cam.ac.uk/~fapp2/steganography/, http://www.demcom.com/english/steganos/, http://www.signumtech.com, http://www/digimark/com.

Пример

Предположим, что в качестве носителя используется 24 битовое изображение размером 800х600 (графика среднего разрешения). Оно занимает около полутора мегабайта памяти (800х600х24/3 = 1440000 байт). Каждая цветовая комбинация тона (пиксела - точки) – это комбинация трех основных цветов –красного, зеленого и синего, которые занимают каждый по 1 байту (итого по 3 на точку). Если для хранения секретной информации использовать наименьший значащий бит (Least Significant Bits – LSB) каждого байта, то получим по 3 бита на каждый пиксел. Емкость изображения носителя составит – 800х600х3/8=180000 байт. При этом биты в каких-то точках будут совпадать с битами реального изображения, в других – нет, но, главное, что на глаз определить такие искажения практически невозможно.

Другим популярным методом встраивания сообщений является использование особенностей форматов данных, использующих сжатие с потерей данных (например JPEG). Этот метод (в отличии от LSB) более стоек к геометрическим преобразованиям и обнаружению канала передачи, так как имеется возможность в широком диапазоне варьировать качество сжатого изображения, что делает невозможным определение происхождения искажения. Более подробно этот метод описан в статье С. Ф. Быкова "Алгоритм сжатия JPEG с позиции компьютерной стеганографии" ("Защита информации. Конфидент", №3, 2000, стр. 26).

Для встраивания цифровых водяных знаков используются более сложные методы.

82

Цифровые водяные знаки

Всовременных системах формирования цифровых водяных знаков используется принцип встраивания метки, являющейся узкополосным сигналом, в широком диапазоне частот маркируемого изображения. Указанный метод реализуется при помощи двух различных алгоритмов и их возможных модификаций. В первом случае информация скрывается путем фазовой модуляции информационного сигнала (несущей) с псевдослучайной последовательностью чисел. Во втором - имеющийся диапазон частот делится на несколько каналов и передача производится между этими каналами. Относительно исходного изображения метка является некоторым дополнительным шумом, но так как шум в сигнале присутствует всегда, его незначительное возрастание за счет внедрения метки не дает заметных на глаз искажений. Кроме того, метка рассеивается по всему исходному изображению, в результате чего становится более устойчивой к вырезанию.

Внастоящее время компьютерная стеганография продолжает развиваться: формируется теоретическая база, ведется разработка новых, более стойких методов встраивания сообщений. Среди основных причин наблюдающегося всплеска интереса к стеганографии можно выделить принятые в ряде стран ограничения на использование сильной криптографии, а также проблему защиты авторских прав на художественные произведения в цифровых глобальных сетях. Поэтому в ближайшее время можно ожидать новых публикаций и разработок в этой области.

Если рассматривать информацию отдельно от ее материального представления, то где же ее тогда можно спрятать? Ответ однозначен: только в еще большем массиве информации - как иголку в стоге сена. В этом и заключается принцип действия стеганографии. Например, мы отправляем нашему корреспонденту по электронной почте файл с растровой черно-белой картинкой, в котором наименее значащий бит в коде яркости каждой точки изображения будет элементом нашего тайного сообщения. Получатель письма извлечет все такие биты и составит из них «истинное» сообщение. Картинка, присутствующая здесь только для отвода глаз, так и останется для непосвященных простой картинкой. Сообщения, закодированные методом стеганографии, выглядят совершенно невинно, разве что сопровождаются изображениями или звуками. При перехвате такого сообщения злоумышленник вряд ли заподозрит, что оно содержит скрытую информацию. Такой файл, отправленный по электронной почте, можно прослушать или просмотреть и ничего особенного не заметить. В большинстве случаев скрытая информация также кодируется, в результате чего обнаружить ее еще труднее.

Стеганографическое программное обеспечение камуфлирует информацию под обычные помехи или брак при работе цифровых систем, генерирующих звуки и изображения. Для того чтобы скрытое сообщение было невозможно обнаружить, оно должно иметь такие же статистические показатели, что и естественные помехи компьютерных изображений и оцифрованных звуков. Проблема в том, что закодированные сообщения не отличаются той регулярностью, что присуща «помехам», которые они пытаются имитировать. Вообще говоря, созданные компьютером изображения — не самое подходящее место для сокрытия информации, поскольку в них соблюдаются вполне определенные закономерности; более многообещающими в этом плане выглядят сканированные изображения.

Намного лучше справляются с этой задачей пакеты коммерческих программ. С применением предлагаемых ими методов переданные вами зашифрованные сообщения вряд ли кто-нибудь раскроет. В странах, где шифрование запрещено, стеганография может быть единственным средством избежать преследования. Передача изображений по Интернет — дело вполне обычное, а проверка их на предмет зашифрованной и скрытой информации представляется довольно проблематичной, если вообще возможной. Стеганография бывает полезна, когда необходимо не просто передать секретное сообщение, а секретно передать секретное сообщение, то есть скрыть сам факт передачи секретного сообщения. Такой способ ведения тайной коммуникации, однако, имеет ряд недостатков:

1.Во-первых, трудно обосновать его стойкость - вдруг злоумышленникам известен способ «подмешивания» секретных данных к «болванке» - массиву открытых данных;

2.Во-вторых, при его использовании объем передаваемых или хранимых данных резко увеличивается, что отрицательно сказывается на производительности систем их обработки.

83

Кроме скрытой передачи сообщений, стеганография является одной из самых перспективных направлений, применяемых для аутентификации и маркировки авторской продукции. При этом, часто в качестве внедряемой информации используются дата и место создания продукта, данные об авторе, номер лицензии, серийный номер, дата истечения срока работы (удобно для распространения shareware-программ) и др. Эта информация обычно внедряется как в графические и аудио произведения так и в защищаемые программные продукты. Все внесенные сведения могут рассматриваться как веские доказательства при рассмотрении вопросов и судебных разбирательств об авторстве или для доказательства факта нелегального копирования, и часто имеют решающее значение.

Одним из наиболее перспективных применений стеганографии является digital watermarking, т.е. создание невидимых глазу водяных знаков для защиты авторских прав на графические и аудио файлы.

Приложения

В настоящее время можно выделить три тесно связанных между собой и имеющих одни корни направления приложения стеганографии: сокрытие данных (сообщений), цифровые водяные знаки и заголовки.

Сокрытие внедряемых данных, которые в большинстве случаев имеют большой объем, предъявляет серьезные требования к контейнеру: размер контейнера в несколько раз должен превышать размер встраиваемых данных.

Цифровые водяные знаки используются для защиты авторских или имущественных прав на цифровые изображения, фотографии или другие оцифрованные произведения искусства. Основными требованиями, которые предъявляются к таким встроенным данным, являются надежность и устойчивость к искажениям.

Цифровые водяные знаки имеют небольшой объем, однако, с учетом указанных выше требований, для их встраивания используются более сложные методы, чем для встраивания просто сообщений или заголовков.

Третье приложение, заголовки, используется в основном для маркирования изображений в больших электронных хранилищах (библиотеках) цифровых изображений, аудио- и видеофайлов.

В данном случае стеганографические методы используются не только для внедрения идентифицирующего заголовка, но и иных индивидуальных признаков файла.

Внедряемые заголовки имеют небольшой объем, а предъявляемые к ним требования минимальны: заголовки должны вносить незначительные искажения и быть устойчивы к основным геометрическим преобразованиям.

84