- •Содержание

- •Раздел 1. Задачи информационной безопасности и уровни ее обеспечения

- •Тема 1. Основные понятия информационной безопасности

- •Тема 2. Обеспечение информационной безопасности на государственном уровне

- •2.1 Доктрина в области информационной безопасности РФ

- •2.2 Правовая основа системы лицензирования и сертификации в РФ

- •2.3 Категории информации

- •Тема 3. Направления защиты информации в информационных системах

- •3.1 Характеристика направлений защиты информации

- •3.2 Защита информационных объектов (БД)

- •3.2.1 Идентификация и аутентификация

- •3.2.2 Управление доступом

- •3.2.3 Угрозы, специфичные для СУБД

- •Раздел 2 Программно-технические средства защиты информационных систем

- •Тема 4. Ключевые механизмы защиты информационных систем от несанкционированного доступа

- •4.1 Идентификация и аутентификация

- •4.1.1 Парольная аутентификация

- •4.1.2 Использование токенов для аутентификации

- •4.2.Управление доступом

- •4.3 Протоколирование и аудит

- •Тема 5. Криптографические методы и средства для защиты информации

- •5.1 Основные термины и понятия криптографии

- •5.2 Криптоаналитические атаки.

- •5.3 Понятие стойкости алгоритма шифрования

- •5.4 Симметричные криптографические системы

- •5.4.1 Блочные алгоритмы симметричного шифрования

- •5.4.2 Стандарт шифрования Российской Федерации ГОСТ 28147-89

- •5.5 Алгоритмы поточного шифрования

- •5.6 Ассиметричные или двухключевые криптографические системы

- •5.6.1 Системы с открытым ключом

- •5.6.2 Метод RSA

- •5.7.2 Известные алгоритмы ЭП

- •5.7.3 Российские стандарты ЭЦП ГОСТ Р 34.10.94,

- •5.8 Составные криптографические системы

- •5.9 Управление ключами

- •5.9.1 Генерация ключей

- •5.9.2 Накопление ключей

- •5.9.3 Распределение ключей

- •5.9.4 Распределение ключей в асимметричных криптосистемах

- •5.10 Стеганография

- •5.11 Надежность криптосистем

- •Раздел 3. Обеспечение информационной безопасности на уровне предприятия

- •Тема 6. Защита программного обеспечения

- •6.1 Характеристика вредоносных программ

- •6.2 Модели воздействия программных закладок на компьюторы

- •6.3 Защита от программных закладок

- •6.3.1 Защита от внедрения программных закладок

- •6.3.2 Выявление внедренной программной закладки

- •6.4 Клавиатурные шпионы

- •6.4.1 Имитаторы

- •6.4.2 Фильтры

- •6.4.3 Заместители

- •6.5 Парольные взломщики

- •Тема 7. Безопасность распределенных вычислительных систем в Интернет

- •7.1 Особенности безопасности компьютерных сетей

- •7.2 Удаленные атаки на распределенные вычислительные системы

- •7.3.1 Анализ сетевого трафика

- •7.3.2 Подмена доверенного объекта или субъекта распределенной ВС

- •7.3.3 Ложный объект распределенной ВС

- •7.3.4 Отказ в обслуживании

- •7.4.1. Отсутствие выделенного канала связи между объектами РВС

- •7.4.2 Недостаточная идентификация и аутентификация объектов и субъектов РВС

- •7.4.3 Взаимодействие объектов без установления виртуального канала

- •7.4.4 Использование нестойких алгоритмов идентификации объектов при создании виртуального канала

- •7.4.5 Отсутствие контроля за виртуальными каналами связи между объектами РВС

- •7.4.6 Отсутствие в РВС возможности контроля за маршрутом сообщений

- •7.4.7 Отсутствие в РВС полной информации о ее объектах

- •7.4.8 Отсутствие в РВС криптозащиты сообщений

- •7.5 Принципы создания защищенных систем связи в распределенных ВС

- •7.6 Методы защиты от удаленных атак в сети Internet

- •7.6.1 Административные методы защиты от удаленных атак

- •7.6.2. Программно-аппаратные методы защиты от удаленных атак в сети Internet

- •7.7 Удаленные атаки на телекоммуникационные службы

- •7.7.1 Направления атак и типовые сценарии их осуществления в ОС UNIX

- •7.7.2. Причины существования уязвимостей в UNIX-системах

- •7.7.3. Средства автоматизированного контроля безопасности

- •Тема 8. Политика безопасности компьютерных систем и ее реализация

- •8.1 Государственные документы об информационной безопасности

- •8.2 Наиболее распространенные угрозы

- •8.3 Управленческие меры обеспечения информационной безопасности

- •8.3.1 Политика безопасности

- •8.3.2 Программа безопасности - управленческий аспект

- •8.3.3 Управление рисками

- •8.3.4 Безопасность в жизненном цикле системы

- •8.4 Операционные регуляторы

- •8.4.1 Управление персоналом

- •8.4.2 Физическая защита

- •8.4.3 Поддержание работоспособности

- •8.4.4 Реакция на нарушение режима безопасности

- •8.4.5 Планирование восстановительных работ

- •8.5 Анализ современного рынка программно-технических средств защиты информации

- •Тема 9. Защита авторских прав на программное обеспечение

- •9.1 Методы правовой защиты

- •9.2 Методы и средства технологической защиты авторских прав на ПО

- •Учебно-методическое и информационное обеспечение дисциплины

- •Оценочные средства для входного контроля

В 1993 году АНБ пыталось провести проект «Clipper», по которому организации должны будут сдавать на депонирование государству ключи шифрования. В итоге программа PGP явилась протестом

В 1996г. создана компания Pretty Good(tm) Privacy Inc.

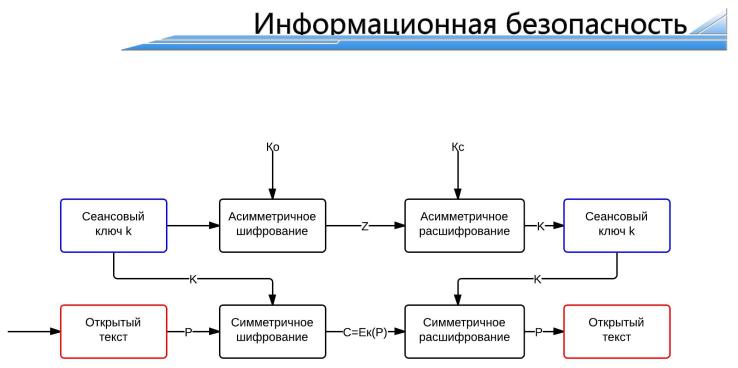

Рисунок 5.12 Схема составной криптосистемы PGP

Косновным достоинствам данного пакета можно отнести:

1.Открытость. Исходный код всех версий программ PGP доступен в открытом виде. Так как сам способ реализации известных алгоритмов был доступен специалистам, то открытость повлекла за собой и другое преимущество – эффективность программного кода.

2.Стойкость. Для реализации основных функций использовались лучшие из известных алгоритмов, при этом допуская использование достаточно большой длины ключа для надежной защиты данных.

3.Бесплатность. Готовые базовые продукты PGP доступны в Интернете (www.pgpi.org).

4.Поддержка как централизованной (через серверы ключей) так и децентрализованной (через «сеть доверия») модели распределения открытых ключей

5.Удобство программного интерфейса.

Система PGP выполняет следующие функции:

1.Генерацию пары ключей;

2.Управление ключами;

3.Шифрование файла с помощью открытого ключа любого пользователя pgp (в том числе и своего);

4.Наложение цифровой подписи с помощью своего закрытого ключа на файл (аутентификация файла) или на открытый ключ другого пользователя (сертификация ключа);

5.Проверку (верификацию) своей подписи или подписи другого пользователя с помощью его открытого ключа;

6.Расшифровку файла с помощью своего закрытого ключа.

Сеансовый ключ – сгенерированное псевдослучайное число, сгенерированное от случайных движений мыши и нажатия клавиши на клавиатуре.

Для затруднения криптоанализа и выравнивания статистических характеристик шифруемой информации перед шифрованием текст сжимается с помощью ZIP а потом шифруется.

5.9 Управление ключами

Под ключевой информацией понимается совокупность всех действующих в ИС ключей. Управление ключами – это информационный процесс, включающий 3 элемента:

Генерацию ключей;

Накопление ключей;

Распределение ключей.

71

5.9.1 Генерация ключей

Известно, что не стоит использовать неслучайные ключи. В серьезных ИС используют специальные программные и аппаратные методы генерации случайных ключей. Как правило, используется датчики случайных и псевдослучайных чисел. Степень случайности должна быть высокой. Идеальными генераторами являются устройства на основе натуральных случайных процессов. Физический датчик случайных чисел встроен в ядро процессора Pentium 3.

Математически случайные числа можно получить, используя десятичные знаки трансцендентных чисел, например, π или е, которые вычисляются с помощью стандартных математических методов. ИС со средними требованиями защищенности использует программное получение случайных чисел.

5.9.2 Накопление ключей

Накопление ключей – организация их учета, хранения и удаления. Так как ключей много, то они хранятся в БД ключевой информации. Сами ключи должны храниться в БД в зашифрованном виде.

Ключ, зашифровывающий ключевую информацию, называется мастерключом.

Желательно, чтобы пользователь знал его наизусть. Можно мастер-ключи разбивать на части и хранить одну часть на магнитной карточке, а другую – в памяти компьютера.

Важным условием хранения ключевой информации является периодическое обновление ключей и мастер-ключей. В особо ответственных случаях обновлять можно ежедневно.

5.9.3 Распределение ключей

Распределение ключей – самый ответственный процесс в управлении ключами. К нему предъявляются два требования:

Оперативность и точность распределения.

Скрытность распределения ключей.

Пользователи в симметричных криптосистемах должны обменяться общим секретным ключом, который будет использоваться и для шифрования и для расшифрования.

Распределение ключей в симметричных криптосистемах может проходить следующими способами:

1)Можно через курьера доставить ключ, но так как ключи должны обновляться, то доставлять дорого и неэффективно

2)Получение двумя пользователя общего ключа от центрального органа (Центр Распределении Ключей – ЦРК). Передаваемый ключ шифруется ключом ЦРК. Недостаток: в ЦРК может появиться злоумышленник. Можно, чтобы в виде дерева организовать хранение ключей в ЦРК.

3)Третий способ предложили ученые Диффи и Хеллман – протокол обмена ключами по откры-

тому каналу. Протокол – это последовательность шагов, которые принимают 2 или большее число сторон для совместного решения задачи. Все шаги следуют в порядке очередности. Криптографический протокол – протокол, в основе которого лежит криптографический алгоритм и все участники протокола должны быть заранее оповещены обо всех шагах, которые им предстоит пройти.

Протокол обмена ключами по открытому каналу Диффи-Хеллмана. Цель: двум пользователям А и В получить общий секретный ключ.

1.Пользователь А генерирует случайное число Х.

2.Пользователь В генерирует случайное число У.

3.А вычисляет: La=a^x mod m

4.B вычисляет: Lb=b^y mod m

5.A посылает пользователю В La.

6.В посылает пользователю А Lb.

7.A вычисляет Kab = (Lb)^x mod m=(a^y mod m)^x mod m=a^xy mod m.

8.B вычисляет Kab = (La)^y mod m=(a^x mod m)^y mod m=a^xy mod m.

Таким образом, оба пользователя теперь имеют одинаковый секретный ключ Kab.

72

Управление открытыми ключами может быть организовано с помощью оперативной или автономной службы каталогов. Основными проблемами являются аутентичность, целостность и достоверность. Аутентичность – убедиться, что это ключ именно этого пользователя.

Во всех случаях обмена ключами должна быть обеспечена подлинность сеанса связи, которая обеспечивается с помощью:

1.Механизма «запрос-ответ» (процедура «рукопожатие» = установка виртуального канала);

2.Механизма отметки времени.

Задача распределения ключей сводится к построению протокола распределения, обеспечивающего:

1.Взаимное подтверждение подлинности участников сеанса.

2.Подтверждение достоверности сеанса механизмом «запрос-ответ» или отметки времени.

3.Использование минимального числа сообщений при обмене ключами.

4.Возможность исключения злоупотребления со стороны ЦРК (вплоть до отказа от его услуг).

Целесообразно отделить процедуру подтверждения подлинности партнеров от собственно процедуры распределения ключей.

Метод достижения одновременно аутентичности и целостности при распределении открытых ключей заключается в использовании сертификатов.

Система, основанная на сертификатах, предполагает, что имеется центральный орган, и что каждый пользователь может осуществить безопасное взаимодействие с центральным органом, для этого у каждого пользователя должен быть открытый ключ центрального органа.

Сертификатом открытого ключа СА называют сообщение центрального органа, удостоверяющего целостность некоторого открытого ключа объекта А (может быть бумажный, электронный документ).

Например: сертификат открытого ключа для пользователя А, обозначаемый СА, содержит отметку времени Т, идентификатор IdA, открытый ключ KA, зашифрованный секретным ключом ЦРК

Кцрк :

СА = Е Кцрк (Т, IdA, KA)

Отметка времени Т используется для подтверждения актуальности сертификата и тем самым предотвращает повторы прежних сертификатов. Секретный ключ Кцрк известен только менеджеру ЦРК, а открытый ключ ЦРК известен всем абонентам

Система, обеспечивающая шифрование с открытым ключом и ЭЦП, называется инфраструктурой открытого ключа.

Центр сертификации создает сертификаты пользователей путем ЭЦП с использованием своего секретного ключа и подписывает набор следующих данных:

1.Полное имя пользователя (номер, пароль).

2.Открытый ключ пользователя.

3.Время действия сертификата.

4.Конкретные операции, для которых этот ключ может быть использован (идентификация, шифрование или и то и другое).

Аутентификация Kerberos

Для решения проблемы аутентификации, которая базировалась бы на шифровании, в Массачусетском технологическом институте в 1985 году была разработана система защиты информационных систем от вторжений, с специальным сервисом выдачи билетов. Она была названа Kerberos по имени трехглавого пса Цербера, охранявшего ворота в ад в греческой мифологии.

Такое название было выбрано, потому что в аутентификации участвовали три стороны: пользователь, сервер, к которому желает получить доступ пользователь, и сервер аутентификации, или центр распределения ключей (ЦРК). Специальный сервер аутентификации предлагался в качестве доверенной третьей стороны, услугами которой могут пользоваться другие серверы и клиенты информационной системы.

73