ВЕРСТКА_История защиты информации в России

.pdf

Глава 4. Русские криптографические идеи в России XIХ в.

Реже применялись неалфавитные коды, а также коды многозначного кодирования. В последнем случае одной код- величине могли соответствовать несколько кодобозначений. Практическое неудобство этих гораздо более стойких систем заключалось в том, что для повышения оперативности работы шифровальщика были необходимы две книги (кодирования и декодирования), причем в книге декодирования кодобозна- чения (числа) располагались в порядке их возрастания в книге кодирования кодвеличины располагались в лексикографиче- ском порядке, а кодобозначения были произвольными.

Иногда применялось и двойное кодирование на разных кодах. При этом первый код не был секретным и использовал- ся для «сжатия» открытого текста (уменьшения его длины). Второй код непосредственно обеспечивал его защиту.

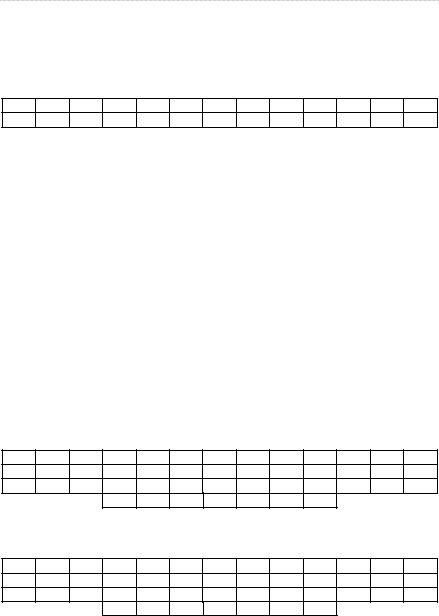

Довольно часто кодированные тексты дополнительно пе- решифровывались, Наряду с простыми шифрами (типа простой замены) использовались и достаточно сложные шифры. В каче- стве примера приведем шифр «Лямбда» (МИД). После кодиро- вания текст принимал вид последовательности, состоящей из десятичных знаков, т.е. кодированный текст имелвид:

а1, а2, …, аi, …, an,

где ai {0, 1, 2, …, 9}, i = 1, 2,…

Для зашифрования каждой цифры ai создавалась неко- торая подстановка вида:

П |

7 |

5 |

0 |

4 |

9 |

1 |

2 |

3 |

6 |

8 |

||

= |

|

|

|

|

|

|

|

|

|

|

|

|

i |

|

5 |

4 |

0 |

2 |

1 |

3 |

6 |

8 |

9 |

7 |

|

|

|

|

||||||||||

Если, например, аi = 5, то знак шифртекста bi = 4. Шиф- ртекст представляет собой последовательность:

b1, b2, …, bi, …, bn,

где bi {0, 1, 2, … 9}, i = 1, 2, …

161

История защиты информации в России

Отметим следующий факт. Обычно подстановки пред- ставляются в естественном виде, где верхняя строка является последовательностью натуральных чисел: 0, 1, 2, … , 9. Тогда приведенная подстановка эквивалента следующей.

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

||

П* = |

|

|

|

|

|

|

|

|

|

|

|

|

i |

|

0 |

3 |

6 |

8 |

2 |

4 |

9 |

5 |

7 |

1 |

|

|

|

|

||||||||||

Результат при шифровании остается тем же. Начальная запись подстановки приведена здесь потому,

что верхняя строка подстановки являлась ключевым элемен- том шифра. При зашифровании менялась не только нижняя строка, но и верхняя. Сам процесс шифрования можно пред- ставить в следующем виде: bi=Пiаi, i=1,2,…, это означает, bi по- лучен в результате замены аi по подстановке Пi . Подчеркнем, что в общем случае эта замена не может быть представлена в виде уравнений Виари (сложение и вычитание по модулю 10 чисел аi и знаков гаммы). Этот шифр – более стойкий.

Теперь рассмотрим способ создания подстановок Пi. Ос- нову шифра представляли две секретные книги объемом бо- лее 600 страниц каждая, они являлись долговременным клю- чом шифра. В этих двух книгах располагались 10000 произ- вольно выбранных перестановок цифр от 0 до 9. Все эти перестановки нумеровались числами от 0000 до 9999. Книги использовались при формировании подстановок Пi.

Выбор верхней строки подстановок Пi был ключом, и он определялся особым номером в книгах шифрования. Этот ключ действовал достаточно долго (от 1 до 2 месяцев). На про- тяжении этого срока верхняя строка подстановок Пi не меня- лось. Корреспонденты сети связи знали указанный номер (по ключевым книгам) и меняли верхнюю строку по установлен- ному расписанию.

Нижняя строка подстановки Пi менялась с каждым так- том шифрования. Таким образом, подстановки Пi и Пi+1 явля- лись разными.

Шифровальщик выбирал произвольно строку из одной из шифровальных книг. Она являлась нижней строкой под-

162

Глава 4. Русские криптографические идеи в России XIХ в.

становки П1. Последующие нижние строки выбирались в есте- ственном порядке их нумерации после первой строки. Выбор первой строки являлся так называемым «разовым ключом» – ключом, изменяемым при каждом послании. Поскольку шифровальщик пользовался произвольным выбором разового ключа, то этот выбор по необходимости следовало передавать в посылаемой криптограмме. Открытая пересылка номера первой нижней строки таила в себе опасность. Поэтому этот номер зашифровывался по особому правилу. При его зашиф- ровании он выписывался трижды (получалось 3 × 4 = 12 цифр). К ним добавлялся (для контроля на приемном конце) дважды выписанный номер последней замены (2 × 4 = 8). Та- ким образом, появлялось контрольная группа из 20 цифр. Эта группа была маркантом, вставляемым после перешифровки в текст криптограммы на заранее обусловленном месте.

Далее выбиралась верхняя строка подстановки, опреде- ляемая по правилу шифрования отрытого текста (из ключе- вой книги). Нижней строкой подстановки являлась следую- щая по книге строка. По этой подстановке зашифровывался маркант. После этого шифровался открытый текст.

Для удобства практического использования довольно сложного алгоритма шифрования был разработан простой ме- ханический прибор, который назвали «Скала». Основная часть прибора – это так называемая «лама», она представляет собой линейку с 10 прорезями, в которые записывается верхний ряд подстановок. Линейка, перемещаясь по страницам шифро- вальной книги, давала удобное представление подстановок Пi. Подводя итог, описанию данной шифровальной системы сле- дует отметить, что она имеет три ключевых элемента:

1.Долговременный ключ (кодовая книга и книги шифров).

2.Средневременный ключ (выбор верхней строки подста- новок Пi).

3.Разовый ключ – выбор нижней строки подстановки П1. Этот шифр был достаточно стоек, но он имел и серьез-

ные недостатки:

− «громоздкость» шифра. Смена долговременного ключа была весьма трудоемка – всем корреспондентам сети необходи- мо было разослать по три новыхкниги весьма большого объема;

163

История защиты информации в России

− большая трудоемкость операции зашифрования и рас- шифрования, из-за этого оперативность связи существенно снижалась.

Однако сам принцип выработки подстановок при шиф- ровании являлся весьма прогрессивным, он активно использу- ется и в наши дни.

Разрабатывались и другие менее сложные шифры. На- пример, в начале ХХ в. был предложен код объемом в 1000 сло- варных величин, кодобозначения – трехзначные десятичные числа. После кодирования осуществлялась перешифровка гаммой короткого периода по правилу Бофора – вычитание текста из гаммы по модулю 10. Период гаммы был равен 3, ис- ходное трехзначное число – разовый ключ шифра.

Само сочетание кода и гаммы вполне оправданно, но в данном случае оно заметно ослаблялось очень коротким пе- риодом гаммы.

Перечисленные шифры использовались министерством иностранных дел.

Примерно до середины XIX в. шифры для Военного ми- нистерства разрабатывал МИД. Затем в этом министерстве была создана «цифирная экспедиция», которая начала разра- батывать собственные шифры. Этими шифрами пользовался российский император и члены императорской фамилии, за- нимающие высшие военные посты.

Шифры первоначально представляли собой коды доста- точно малого объема (до 1000 словарных величин). Кодобо- значениями являлись трех- четырехзначные числа. Кодовые книги периодически сменялись, однако они действовали дос- таточно длительное время. Коды обычно использовались без перешифровки, в них вводились и пустышки, их рекомендо- валось использовать по две-три в каждой строке.

Следующее усложнение заключалось в «запрятывании» начала сообщения. Это было связано с тем обстоятельством, что именно в начале сообщения использовались стандартные выра- жения типа: «Сообщаю Вам…», «Докладываю, что …» идр.

С этой целью цифровой шифртекст разбивался справа налево (с конца телеграммы) на группы по пять цифр, однако

164

Глава 4. Русские криптографические идеи в России XIХ в.

в первой группе оставляли четыре цифры. Если в последней группе окажется менее пяти цифр, то эта группа дополнялась произвольными цифрами. Количество произвольно добав- ленных цифр (от 0 до 4) указывалось в конце начальной четы- рехзначной группы. Таким образом, весь текст превращался в пятизначные группы цифр, записанных справа налево и раз- деленных знаком «тире». Это усложнение незначительно уве- личивало стойкость шифра, но заметно усложняло работу дешифровальщика (как, впрочем, и самого шифровальщика).

Предусматривалось и такое усложнение как перемена мест второй и четвертой цифр в пятизначных группах (ос- тальные цифры оставались на своих местах). Это усложнение достаточно эффективно при применении алфавитных кодов, нарушая алфавитный порядок шифробозначений.

При этом нередко в шифрованном тексте оставлялся «клер» – незашифрованные «малоинформативные» слова и словосочетания. Это делалось для повышения оперативности зашифрования, но одновременно являлось заметной слабо- стью засекречивания.

Иногда для кодирования применялась не одна кодовая книга, а несколько. Например, шифр императора Николая II состоял из 13 кодов на 100 кодвеличин каждый. При шифрова- нии использовались все 13 кодов. Номер используемого кода указывался в марканте. При зашифровании даже одного сооб- щения применялись различные коды. Порядок шифрования тем или иным кодом определялся ключевой книгой. Период использования кодов равнялся 5, поскольку маркант состоял из 5 цифр, определяющих эту последовательность. В последую- щем этот код перешифровывался. Перешифрование по прин- ципу Виженера-Бофора проводилось с помощью закономерной гаммы шифра Виженера-Бофорта.

При зашифровании открытый текст разбивался на группы по 19 букв в каждой. В последней группе могло ока- заться менее 19 букв. Группы разделялись чертой. Для шиф- рования произвольно выбирался один из 13 кодов, и его но- мер ставился в начале первой 19-буквенной группы. После

165

История защиты информации в России

набора первой буквы к каждому последующему кодобозначе- нию прибавлялось одно и тоже число ("ключ телеграммы»). Этот ключ определялся датой отправки телеграммы. Так, ес- ли, например, дата была «13 июня» (13 + 6 = 19), то это число (19) и прибавлялось ко всем цифрам кодобозначений по мо- дулю 100. При переходе к шифрованию другой последова- тельности из 19 цифр, шифровальщик произвольно выбирал номер следующего кода и отражал его в марканте. При этом перешифрование производилось по числу меньшему на 1 ис- ходного числа (19 – 1 = 18). Далее процесс шифрования повто- рялся таким же образом.

Помимо шифра Николай II пользовался и кодом. Объем кода составлял 10000 словарных величин. В нем кодобозначе- ния были многозначными (наиболее частым кодвеличинам соответствовало наибольшее количество кодобозначений). Та- ким образом, в данном случае имел место шифр пропорцио- нальной замены на уровне кодобозначений (слов, слогов, букв). Эти обозначения были цифровые, 3–4 значные.

Теперь рассмотрим шифры МВД, которые существенно отличались от шифров МИД и военного ведомства. Напри- мер, шифр жандармерии начала ХХ в. представлял собой на- бор из 30 простых замен. Букве открытого текста соответство- вало двухзначное число. Номер применяемой замены про- ставлялся в открытом виде в начале сообщения (сама нумерация была произвольной). Адрес и подпись не шифро- вались. Разумеется, это был простой, но ненадежный шифр. Другой используемый шифр представлял собой кодовую кни- гу на 110 величин, кодобозначения – цифры и двузначные числа. Этот шифр также являлся весьма слабым. Следует от- метить, что даже такие слабые шифры часто применялись для шифрования не всего документа, а его отдельных «наиболее секретных» мест, например, имени и фамилии подозреваемо- го, а большая часть информации оставалась открытой.

Агентурные шифры России занимали особое положе- ние. Эти шифры отличались следующими особенностями.

1. Простота использования. Агент, даже малообразован- ный, должен был легко шифровать и расшифровывать.

166

Глава 4. Русские криптографические идеи в России XIХ в.

2. «Безуликовость», т.е. вся необходимая документация (ключи, правила использования) не должны были вызывать подозрения в ходе обыска (гласного или негласного). Наи- лучший вариант – эти шифры должны легко запоминаться (перестановка по лозунгу и др.).

Разумеется, эти требования входили в противоречие с требованием высокой криптографической стойкости. Приве- дем примеры русских агентурных шифров.

Шифры простой замены типа шифра Цезаря. Такой шифр легко запомнить. Ключ (сдвиг нижней строки подста- новки) обычно определялся датой зашифрования, простав- ленной в начале шифрованного текста. Усложнением этого шифра являлся шифр с изменяемым в процессе шифрования сдвигом (через заранее оговоренное количество знаков от 5 до 9). Но такой шифр оказался слишком сложным для некоторых агентов, тем более, что нижняя строка подстановки часто не являлась алфавитной.

Книжные шифры. В этих шифрах буква открытого тек- ста заменялась на ее координаты на определенной странице в книге не вызывающей подозрений, которая служила ключом.

Шифры перестановки. В конце XIX в. получили широ- кое распространение в качестве агентурных шифров различ- ные виды шифров перестановки: решетка (квадрат) Кардано, маршрутные перестановки, вертикальные перестановки и др.

Маршрутные шифры заключаются в выписке текста в прямоугольник и считывании букв шифрованного текста по заранее оговоренному «маршруту»: по диагоналям, вертика- лям, «зигзагами» и др.

В качестве агентурных шифров чаще всего использова- лись шифры вертикальной перестановки. Их главное досто- инство заключалось в том, что для их использования не требо- валось наличие компрометирующих агента письменно оформленных ключей. Ключ (лозунг) легко запоминался, а сам алгоритм шифрования был очень прост и доступен для понимания любому агенту. Приведем небольшой упрощен- ный пример шифра вертикальной перестановки.

167

История защиты информации в России

Пусть в качестве секретного ключа (лозунга) использует- ся фраза «БОЖЕ ЦАРЯ ХРАНИ», фраза записывается слитно, и буквы нумеруются в алфавитном порядке (при этом, если буква встречается несколько раз, номера ей присваиваются последовательно):

Б О Ж Е Ц А Р Я Х Р А Н И |

||||||||||||

3 |

8 |

5 |

4 |

12 |

1 |

9 |

13 |

11 |

10 |

2 |

7 |

6 |

Эта числовая последовательность является так называе- мым номерным рядом. Пусть требуется зашифровать фразу (указание агенту из центра): СООБЩИТЕ О ПРИБЫТИИ ЛИ- НЕЙНЫХ КОРАБЛЕЙ. При шифровании выписывается но- мерной ряд, а под ним шифруемый текст:

3 |

8 |

5 |

4 |

12 |

1 |

9 |

13 |

11 |

10 |

2 |

7 |

6 |

С |

О |

О |

Б |

Щ |

И |

Т |

Е |

О |

П |

Р |

И |

Б |

Ы |

Т |

И |

И |

Л |

И |

Н |

Е |

Й |

Н |

Ы |

Х |

К |

О |

Р |

А |

Б |

Л |

Е |

Й |

|

|

|

|

|

|

Шифрование производится выпиской по колонкам но- мерного ряда. В первой колонке стоят буквы ИИЕ, во второй РЫ и др. Получим шифрованный текст:

ИИЕРЫСЫОБИБОИАБКИХОТРТНЙПНОЙЩЛЛЕЕ

Расшифрование производится следующим образом. В шифрованном сообщении содержится 33 буквы, а длина ло- зунга – 13, следовательно, при шифровании использовалась следующая конфигурация выписки:

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

В этой конфигурацией выписки выписывается номерной

ряд:

3 |

8 |

5 |

4 |

12 |

1 |

9 |

13 |

11 |

10 |

2 |

7 |

6 |

|

|

|

|

|

И |

|

|

|

|

Р |

|

|

|

|

|

|

|

И |

|

|

Е |

|

Ы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

168

Глава 4. Русские криптографические идеи в России XIХ в.

Таким образом, три первые буквы шифрсообщения бы- ли получены по колонке 1 (ИИЕ), следующие – по колонке 2 (РЫ) и др. В этом порядке агент выписывает текст по колон- кам, и в результате получается «читаемая» конфигурация:

3 |

8 |

5 |

4 |

12 |

1 |

9 |

13 |

11 |

10 |

2 |

7 |

6 |

С |

О |

О |

Б |

Щ |

И |

Т |

Е |

О |

П |

Р |

И |

Б |

Ы |

Т |

И |

И |

Л |

И |

Н |

Е |

Й |

Н |

Ы |

Х |

К |

О |

Р |

А |

Б |

Л |

Е |

Й |

|

|

|

|

|

|

Дальнейшее развитие этого способа шифрования за- ключалось в использовании «двойной вертикальной переста- новки»: полученный «первичный» шифртекст вновь шифро- вался по тому же правилу, но по другому лозунгу.

В конце XIX в. в России были предприняты попытки соз- дания аппаратов для автоматического шифрования телеграф- ных сообщений. Так в 1879 г. главный механик Петербургского телеграфного округа И. Деревянкин предложил оригинальный прибор по шифрованию телеграмм, который он назвал «Крип- тограф». Это устройство напоминало известный шифратор эпохи возрождения диск Альберти. Прибор представлял из се- бя два диска, один из них был подвижным. К сожалению авто- рам не удалось обнаружить содержательного описания этого устройства и сведений о его дальнейшей судьбе.

Что касается телефонной связи, то здесь использовался простой прием: передаваемое сообщение сначала зашифро- вывалось как текст, а потом побуквенно передавалось по те- лефону. Таким образом, телефон фактически использовался в режиме телеграфа. Заметим, что и в других странах дело об- стояло подобным образом, аппаратура засекречивания теле- фонных переговоров в реальном масштабе времени была раз- работана и пущена в эксплуатацию лишь в 30-х годах ХХ в.

Помимо государственных организаций в России в XIX в. и начале ХХ в. шифрование активно использовали различные подпольные организации, оппозиционные власти, такие как «Народная воля», РСДРП, БУНД (еврейская подпольная орга-

169

История защиты информации в России

низация), эсеры, анархисты и др. Однако это тема для отдель- ной статьи.

Наряду с «государственной» и «антигосударственной» криптографией к криптографическим возможностям исполь- зования «таинственной» криптографии прибегали и частные лица. Не редко это имело вид игры, в которой авторы скрыва- ли свое имя. Не избежал этого увлечения в молодости и наш великий поэт А.С. Пушкин.

В юные годы он использовал для подписи следующие «криптографические» преобразования.

Одна из подписей: НКШП, что означало инвертирован- ную фамилию с пропуском гласных букв: НиКШуП.

Другая подпись: 1…14…16. Здесь буквы имени заменены на номера букв в естественном русском алфавите: 1 = А, 14 = Н, 16 = П. Подпись АНП — Александр НикшуП.

Ему нравились загадочные и ложные имена в тетрадях отцовского бюро. В них автор прятался за буквами, цифрами, анаграммами. Ему казалось, что, приобретая новое имя, он сам приобретал новый вид.

Подводя итоги краткого обзора криптографической деятельности в России в XIX – начале XX века отметим сле- дующие обстоятельства.

1.«Государственная» криптография в основном опиралась на опыт западных стран. Тем не менее, создавались ориги- нальные способы криптографической защиты информации. Они значительно усилили известные к тому времени шифры.

2.Наряду с «государственной» криптографией, появилась

иначала активно развиваться «антигосударственная» крипто- графия, которую использовали различные антиправительст- венные организации.

3.В целом, государственная криптография в России нахо- дилась на уровне, не уступающем Западным странам. Вместе с тем в организации криптографической деятельности имелись серьезные недостатки. С последствиями этого факта читатель ознакомится в следующих разделах.

170