- •Понятие информации. Классификация информации.

- •Свойства информации: основные, дистрибутивные и динамические.

- •Собственная информация и её свойства.

- •Энтропия, свойства энтропии.

- •Понятие о криптографических методах защиты информации. Модель Шеннона.

- •Симметричные блочные криптосистемы

- •Симметричные поточные криптосистемы.

- •Режимы использования блочных шифров.

- •Функции хеширования. Криптографические хеш-функции.

- •Генерация случайных чисел.

- •Преимущества

- •Недостатки

- •Виды асимметричных шифров

- •Назначение и применение эцп

- •Алгоритмы

- •Использование хеш-функций

- •Асимметричная схема

- •Акты Конституционного Суда Республики Беларусь

- •Вопросы обеспечения информационной безопасности, регламентируемые нормативными актами.

- •Защита прав на получение информации в закон-ве рб.

- •Категорирование информации. Государственные секреты. Категории и степени секретности.

- •21. Основные принципы отнесения сведений к государственным секретам

- •22. Государственные секреты. Обращение с государственными секретами.

- •23. Защита государственных секретов.

- •24. Органы защиты государственных секретов.

- •25. Сведения, не подлежащие отнесению к государственным секретам и засекречиванию.

- •26. Засекречивание сведений, составляющих государственные секреты.

- •27. Допуск физических лиц к государственным секретам.

- •28. Допуск юридических лиц к государственным секретам.

- •29. Закон рб об информатизации. Информационные ресурсы.

- •30. Закон рб об информатизации. Цели защиты.

- •1)Аутентификация

- •5) Безотказность

- •42. Методы обеспечения доступности. Помехоустойчивое кодирование.

- •44. Методы обеспечения доступности. Резервирование.

- •43, 45, 46. Методы обеспечения доступности. Дублирование, зеркалирование, raid (Redundant Array of Independent Disks).

- •47. Методы обеспечения доступности. Резервное копирование и восстановление.

- •48. Методы обеспечения доступности. Бесперебойное электропитание.

- •49. Методы обеспечения доступности. Заземление.

- •50, 51. Угрозы целостности и конфиденциальности.

- •56. Идентификация и аутентификация. Технологии и средства.

- •57. Биометрическая аутентификация (ба)

- •58. Протоколы аутентификации. Определение, требования к протоколам аутентификации.

- •59. Протоколы аутентификации. Основные виды атак на протоколы аутентификации.

- •60. Типы протоколов аутентификации. Простая аутентификация.

- •61. Типы протоколов аутентификации. Строгая аутентификация.

- •62. Свойства протоколов аутентификации.

- •63. Аутентификация одношаговая, двухшаговая, трехшаговая. Преимущества и недостатки.

- •88. Защита файлов и каталогов ос семейства Windows.

- •89. Принципиальные недостатки защитных механизмов ос семейства Windows.

- •90. Дополнительные средства безопасности ос семейства Windows

- •Управление доступом

- •Аутентификация и авторизация

49. Методы обеспечения доступности. Заземление.

Заземление компьютерной техники, телекоммуникационного оборудования и источников бесперебойного питания служит для достижения так называемой электромагнитной совместимости (ЭМС) — обеспечения работоспособности оборудования как при привносимых извне, так и создаваемых самим оборудованием электромагнитных помехах. Другой, наиболее важной функцией заземления является обеспечение электробезопасности персонала, работающего с инфокоммуникационным оборудованием.

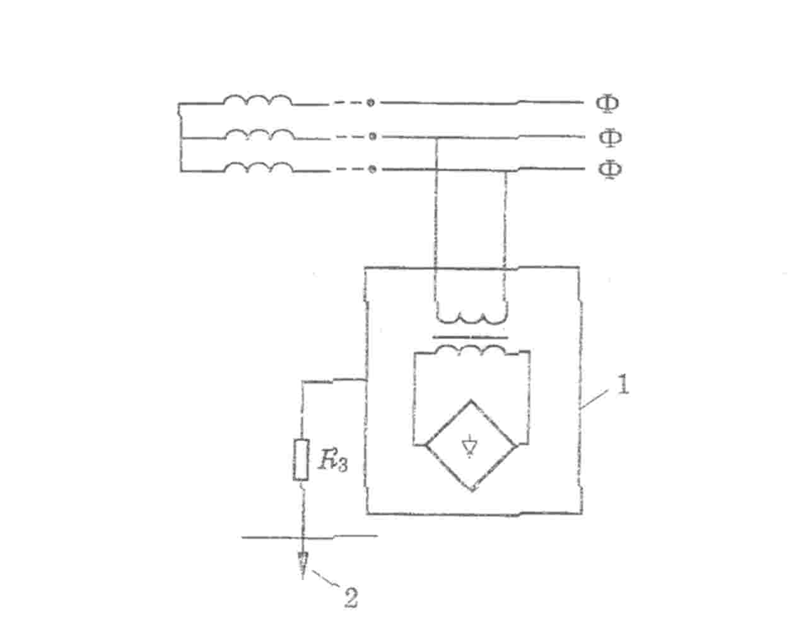

Принципиальная схема защитного заземления в сети с изолированной нейтралью до 1000 В

1 - заземляемое оборудование;

2 - заземлитель защитного заземления;

RЗ – сопротивление защитного заземления

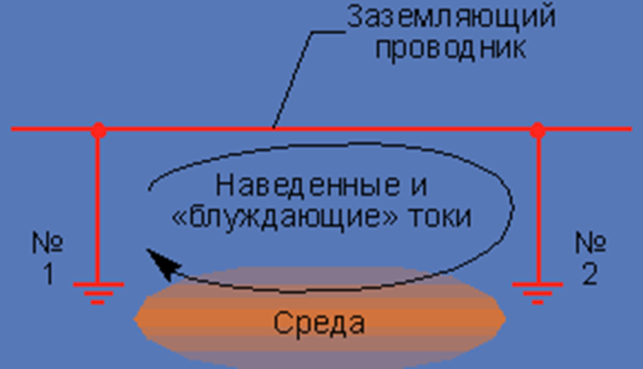

ОШИБКИ ЗАЗЕМЛЕНИЯ

Наличие замкнутых контуров и связей между системами заземления различного назначения может приводить к возникновению межсистемных помех заземления, причем они не устраняются установкой источников бесперебойного питания и других устройств кондиционирования (улучшения) мощности без гальванической развязки.

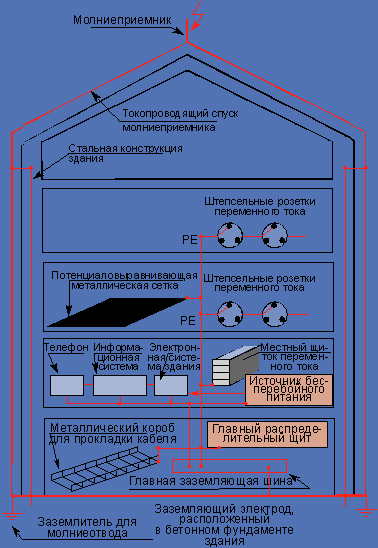

Заземляющее устройство здания:

50, 51. Угрозы целостности и конфиденциальности.

Целостность данных и программ нарушается при несанкционированном уничтожении, добавлении лишних элементов и модификации записей о состоянии счетов, изменении порядка расположения данных, формировании фальсифицированных платежных документов в ответ на законные запросы, при активной ретрансляции сообщений с их задержкой. Несанкционированная модификация информации о безопасности системы может привести к несанкционированным действиям (неверной маршрутизации или утрате передаваемых данных) или искажению смысла передаваемых сообщений.

Потеря целостности и/или доступности происходит вследствие:

-

случайной или умышленной потери или разрушения данных;

-

потери или разрушения системного или прикладного программного обеспечения;

-

сбоя оборудования, на котором работает система, или магнитных носителей (например, дисков, дискет), на которых хранятся данные;

-

выхода из строя сети или каналов связи;

-

внешних факторов (например, пожара, пропадания питания, бомбового удара).

Угрозы конфиденциальности данных и программ реализуются при несанкционированном доступе к данным (например, к сведениям о состоянии счетов клиентов банка), программам или каналам связи.

Потеря конфиденциальности вследствие:

-

неадекватной защиты данных, хранящихся на резервных носителях (например, лентах, дискетах);

-

выхода из строя не самого приложения, а защищающей его отдельной системы безопасности.

Пути снижения рисков

-

убедиться, что безопасность системы и ее данных поддерживается даже в случае сбоя какой-либо защищающей ее отдельной системы безопасности;

-

разработать и внедрить процедуры восстановления (например, от «дисков с зеркальным отображением» до полного «горячего резерва»), которые могут определить:

-

как долго может продолжаться производственный процесс без системы или ее данных и во что это обойдется;

-

какие существуют альтернативы (например, канцелярская система) и как долго они могут работать;

-

различные типы сбоев и их продолжительность;

-

при составлении проектов планов восстановления, привлекать пользователей системы и обеспечить получение их одобрения;

-

определить тип необходимых резервных копий, когда и как часто их необходимо делать, как быстро они могут понадобиться, где они должны храниться (т.е. на местах и/или в отдельных помещениях), и как долго их необходимо хранить;

-

обеспечить, чтобы резервные копии (особенно на переносных носителях) не представляли большего риска для безопасности, чем сама система, с которой они сняты - за технической консультацией обращайтесь к специалистам MSD/RIS/PW;

-

четко распределить обязанности по изготовлению резервных копий и обеспечить понимание этих обязанностей;

-

обеспечить совместимость резервных копий данных и систем;

-

если система должна быть восстановлена в другом месте, проверить на совместимость систему и восстановительные программные средства;

-

регулярно тестировать планы восстановления;

-

проверять ранее сделанные резервные копии на читаемость;

-

оформлять процедуры резервирования и восстановления в виде документов (и хранить копию в удаленном месте);

-

регистрировать местонахождение, состояние и «возраст» всех резервных копий (и хранить копию в удаленном месте);

-

регулярно пересматривать все процедуры резервирования и восстановления.

-

Методы защиты от изменения структур КИС. Основные принципы.

Несанкционированному изменению могут быть подвергнуты алгоритмическая, программная и техническая структуры КС на этапах ее разработки и эксплуатации. На этапе эксплуатации необходимо выделить работы по модернизации КС, представляющие повышенную опасность для безопасности информации.

При разработке алгоритмов, программ и аппаратных средств необходимо придерживаться основных принципов, которые являются общими:

-

привлечение к разработке высококвалифицированных специалистов. Особые требования предъявляются к квалификации специалистов, занятых разработкой технического задания и алгоритмов, осуществляющих контроль над ходом разработки, и привлекаемых к сертификации готовых продуктов.

-

использование иерархических структур. Представление любой системы в виде иерархической блочной структуры позволяет представлять любой блок в виде черного ящика.

-

применение стандартных блоков. Блочная структура системы позволяет упростить контроль функционирования системы, использовать стандартные отлаженные и проверенные блоки, допускает параллельную разработку всех блоков и дублирование разработки.

-

дублирование разработки. Под дублированием разработки алгоритма программы или устройства понимается независимая (возможно разными организациями) разработка одного и того же блока.

-

контроль адекватности. Проверка адекватности функционирования алгоритма, программы, устройства реализуется путем моделирования процессов, использования упрошенных (усеченных) алгоритмов, решения обратной задачи (если она существует), а также с помощью тестирования. Тестирование является универсальным средством проверки как адекватности, так и работоспособности блоков.

-

многослойная фильтрация. Принцип многослойной «фильтрации» предполагает поэтапное выявление ошибок и закладок определенного класса.

-

автоматизация разработки. Существенно снижает возможности внедрения закладок. Это объясняется, прежде всего, наличием большого числа типовых решений, которые исполнитель изменить не может, формализованностью процесса разработки, возможностью автоматизированного контроля принимаемых решений.

-

контроль процесса разработки предполагает регулярный контроль над действиями исполнителей, поэтапный контроль алгоритмов, программ и устройств, приемо-сдаточные испытания.

-

сертификация готового продукта проводится в специальных лабораториях, оснащенных испытательными стендами, укомплектованных специалистами соответствующей квалификации и имеющих официальное разрешение (лицензию) на такой вид деятельности. В таких лабораториях по определенным методикам осуществляется проверка программных и аппаратных средств на отсутствие закладок, а также соответствие средств зашиты информации их назначению.

-

Методы защиты от изменения структур КИС. Защита от закладок при разработке программ.

-

Современные технологии программирования. Для разработки программных средств, свободных от ошибок и заклалок, необходимо выполнение следующих условий:

-

использование современных технологий программирования предполагает высокую степень автоматизации процессов создания, отладки и тестирования программ. Применение стандартных модулей позволяет упростить процесс создания программ, поиска ошибок и закладок.

-

наличие автоматизированной системы разработки;

-

наличие автоматизированных контрольно-испытательных стендов;

-

представление готовых программ на языках высокого уровня;

-

наличие трансляторов для обнаружения закладок.

-

Автоматизированная система разработки программных средств. Автоматизированная система создается на базе локальной вычислительной сети (ЛВС). В состав ЛВС входят рабочие станции программистов и сервер администратора. Программисты имеют полный доступ только к информации своей ЭВМ и доступ к ЭВМ других программистов в режиме чтения. С рабочего места администратора возможен доступ в режиме чтения к любой ЭВМ разработчиков. База данных алгоритмов разрабатываемого программного средства находится на сервере администратора и включает в себя архив утвержденных организацией-разработчиком и контролирующей организацией алгоритмов программного средства в виде блок-схем, описания на псевдокоде для их контроля администратором. Применение такой организации работ позволяет администратору выявлять закладки и непреднамеренные ошибки на всех стадиях разработки программного средства. Администратор не может сам внедрить закладку, так как у него нет права на модификацию программ, разрабатываемых программистами.

-

Контрольно-испытательный стенд позволяет анализировать программные средства путем подачи многократных входных воздействий на фоне изменяющихся внешних факторов, с помощью которых имитируется воздействие возможных закладок. Таким образом, контрольно-испытательный стенд может рассматриваться как детальная имитационная модель разрабатываемой системы, позволяющая обеспечить всесторонний анализ функционирования разрабатываемого программного средства в условиях воздействия закладок.

-

Методы защиты от изменения структур КИС. Защита от внедрения аппаратных закладок на этапе разработки и производства.

Комплектующие изделия должны подвергаться тщательному осмотру и испытанию на специальных стендах. Испытания, по возможности, проводятся путем подачи всех возможных входных сигналов во всех допустимых режимах. В качестве контрольного используется такое же изделие, как и тестируемое, но проверенное на отсутствие закладок, ошибок и отказов. Выходные сигналы обоих изделий сравниваются. При испытаниях изделий путем подачи детерминированных последовательностей входных сигналов и сравнения выходных сигналов с эталонами, часто используются методы сжатия выходных сигналов (данных). Это позволяет сократить объем памяти, необходимый для размещения эталонов выходных сигналов.

Для исследования неразборных конструкций (микросхем, конденсаторов, резисторов, печатных плат и др.) используются рентгеновские установки. При необходимости осуществляется послойное рентгеновское исследование изделий.

В процессе производства основное внимание уделяется автоматизации технологических процессов и контролю за соблюдением технологической дисциплины. Особо ответственные операции могут производиться под наблюдением должностных лиц с последующим документальным оформлением.

Этапы разработки, производства и модернизации аппаратных средств КС завершаются контролем на наличие конструктивных ошибок, производственного брака и закладок.

Блоки и устройства, успешно прошедшие контроль, хранятся и транспортируются таким образом, чтобы исключалась возможность внедрения закладок.

-

Защита от несанкционированного изменения структур КИС в процессе эксплуатации.

-

Разграничение доступа к оборудованию. Под доступом к оборудованию понимается предоставление субъекту возможности выполнять определенные разрешенные ему действия с использованием указанного оборудования. При организации доступа к оборудованию пользователей, операторов, администраторов выполняются следующие действия:

-

идентификация и аутентификация субъекта доступа;

-

блокирование/разблокирование устройства;

-

ведение журнала учета действий субъекта доступа.

-

Противодействие несанкционированному подключению устройств. Одним из возможных путей несанкционированного изменения технической структуры КС является подключение незарегистрированных устройств или замена ими штатных средств КС. Для парирования такой угрозы используются следующие методы:

-

проверка особенностей устройства. В запоминающих устройствах КС, как правило, содержится информация о конфигурации системы. К такой информации относятся: типы устройств (блоков) и их характеристики, количество и особенности подключения внешних устройств, режимы работы и другая информация. Конкретный состав особенностей конфигурации определяется типом КС и ОС.

-

использование идентификаторов устройств. Этот код может генерироваться аппаратными средствами, а может храниться в ЗУ.

-

Защита внутреннего монтажа, средств управления и коммутации от несанкционированного вмешательства. Необходимо выполнить условия:

-

доступ к внутреннему монтажу, к органам управления и коммутации устройств блокируется имеющими замок дверями, крышками, защитными экранами и т. п.;

-

наличие автоматизированного контроля вскрытия аппаратуры.

Создание физических препятствий на пути злоумышленника должно предусматриваться на этапе проектирования. Эти конструкции не должны создавать существенных неудобств при эксплуатации устройств.

-

Контроль целостности программной структуры в процессе эксплуатации. Контроль целостности программных средств и данных осуществляется путем получения (вычисления) характеристик и сравнения их с контрольными характеристиками. Контрольные характеристики вычисляются при каждом изменении соответствующего файла. Характеристики вычисляются по определенным алгоритмам. Наиболее простым алгоритмом является контрольное суммирование. Другой подход к получению характеристик целостности связан с использованием циклических кодов. Существует метод, который позволяет практически исключить возможность неконтролируемого изменения информации в КС. Для этого необходимо использовать хэш-функцию. Под хэш-функцией, понимается процедура получения контрольной характеристики двоичной последовательности, основанная на контрольном суммировании и криптографических преобразованиях. Алгоритм хэш-функции приведен в СТБ 1176.1-99 Информационная технология.