- •Понятие информации. Классификация информации.

- •Свойства информации: основные, дистрибутивные и динамические.

- •Собственная информация и её свойства.

- •Энтропия, свойства энтропии.

- •Понятие о криптографических методах защиты информации. Модель Шеннона.

- •Симметричные блочные криптосистемы

- •Симметричные поточные криптосистемы.

- •Режимы использования блочных шифров.

- •Функции хеширования. Криптографические хеш-функции.

- •Генерация случайных чисел.

- •Преимущества

- •Недостатки

- •Виды асимметричных шифров

- •Назначение и применение эцп

- •Алгоритмы

- •Использование хеш-функций

- •Асимметричная схема

- •Акты Конституционного Суда Республики Беларусь

- •Вопросы обеспечения информационной безопасности, регламентируемые нормативными актами.

- •Защита прав на получение информации в закон-ве рб.

- •Категорирование информации. Государственные секреты. Категории и степени секретности.

- •21. Основные принципы отнесения сведений к государственным секретам

- •22. Государственные секреты. Обращение с государственными секретами.

- •23. Защита государственных секретов.

- •24. Органы защиты государственных секретов.

- •25. Сведения, не подлежащие отнесению к государственным секретам и засекречиванию.

- •26. Засекречивание сведений, составляющих государственные секреты.

- •27. Допуск физических лиц к государственным секретам.

- •28. Допуск юридических лиц к государственным секретам.

- •29. Закон рб об информатизации. Информационные ресурсы.

- •30. Закон рб об информатизации. Цели защиты.

- •1)Аутентификация

- •5) Безотказность

- •42. Методы обеспечения доступности. Помехоустойчивое кодирование.

- •44. Методы обеспечения доступности. Резервирование.

- •43, 45, 46. Методы обеспечения доступности. Дублирование, зеркалирование, raid (Redundant Array of Independent Disks).

- •47. Методы обеспечения доступности. Резервное копирование и восстановление.

- •48. Методы обеспечения доступности. Бесперебойное электропитание.

- •49. Методы обеспечения доступности. Заземление.

- •50, 51. Угрозы целостности и конфиденциальности.

- •56. Идентификация и аутентификация. Технологии и средства.

- •57. Биометрическая аутентификация (ба)

- •58. Протоколы аутентификации. Определение, требования к протоколам аутентификации.

- •59. Протоколы аутентификации. Основные виды атак на протоколы аутентификации.

- •60. Типы протоколов аутентификации. Простая аутентификация.

- •61. Типы протоколов аутентификации. Строгая аутентификация.

- •62. Свойства протоколов аутентификации.

- •63. Аутентификация одношаговая, двухшаговая, трехшаговая. Преимущества и недостатки.

- •88. Защита файлов и каталогов ос семейства Windows.

- •89. Принципиальные недостатки защитных механизмов ос семейства Windows.

- •90. Дополнительные средства безопасности ос семейства Windows

- •Управление доступом

- •Аутентификация и авторизация

-

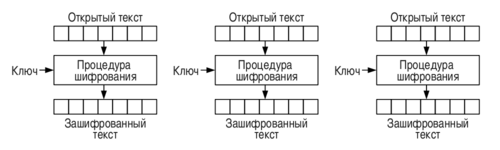

Режимы использования блочных шифров.

ElectronicCodebook (ECB)

Каждый блок открытого текста заменяется блоком шифротекста. В ГОСТ 28147—89 называется режимом простой замены.

![]() ,

где i — номера блоков, Ci и Pi — блоки

зашифрованного и открытого соответственно,

а Ek — функция блочного шифрования.

Расшифровка аналогична:

,

где i — номера блоков, Ci и Pi — блоки

зашифрованного и открытого соответственно,

а Ek — функция блочного шифрования.

Расшифровка аналогична:![]()

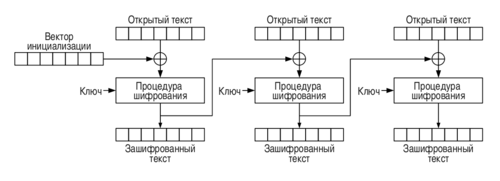

CipherBlockChaining (CBC) (Режим сцепления блоков шифротекста)

Каждый блок открытого текста (кроме первого) побитово складывается по модулю 2 (операция XOR) с предыдущим результатом шифрования. Шифрование:

C0 = IV

![]()

где

i — номера блоков, IV — вектор инициализации

(синхропосылка), Ci и Pi — блоки зашифрованного

и открытого текстов соответственно, а

Ek — функция блочного шифрования.

Расшифровка:![]()

CipherFeedback (CFB)Режим обратной связи по шифротексту

Режим обратной связи по шифротексту, режим гаммирования с обратной связью (англ. CipherFeedbackMode, CFB). Для шифрования следующего блока открытого текста он складывается по модулю 2 с перешифрованным (блочным шифром) результатом шифрования предыдущего блока.

C0 = IV

![]()

![]()

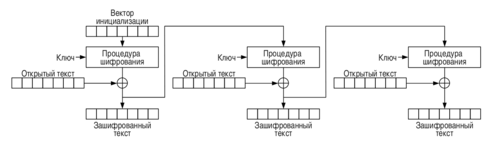

OutputFeedback (OFB)

Режим (OFB) обратной связи вывода превращает блочный шифр в синхронный шифрпоток: это генерирует ключевые блоки, которые являются результатом сложения с блоками открытого текста, чтобы получить зашифрованный текст. Так же, как с другими шифрами потока, зеркальное отражение в зашифрованном тексте производит зеркально отраженный бит в открытом тексте в том же самом местоположении. Это свойство позволяет многим кодам с исправлением ошибок функционировать как обычно, даже когда исправление ошибок применено перед кодированием.

CounterMode (CTR)

Режим Счетчика (CounterMode-CTR) предполагает возврат на вход соответствующего алгоритма блочного шифрования значения счетчика, накопленного с момента старта. Увеличивая значение счетчика, алгоритм блочного шифрования образует строку битов, которая используется в качестве бегущего ключа шифра Вернама, т.е. к бегущему ключу и блокам исходного сообщения применяются операции XOR.

При отсутствии обратной связи алгоритмы шифрования и расшифровки в режиме CTR могут выполняться параллельно. Это обеспечивает режиму CTR преимущество перед режимами CipherFeedback (CFB) и OutputFeedback (OFB).

-

Функции хеширования. Криптографические хеш-функции.

Хеширование — преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом или дайджестом сообщения (англ. messagedigest).

Существует множество алгоритмов хеширования с различными характеристиками (разрядность, вычислительная сложность, криптостойкость и т. п.). Выбор той или иной хеш-функции определяется спецификой решаемой задачи. Простейшими примерами хеш-функций могут служить контрольная сумма или CRC.

Для того, чтобы хеш-функция H считалась криптографически стойкой, она должна удовлетворять трем основным требованиям, на которых основано большинство применений хеш-функций в криптографии:

-

Необратимость: для заданного значения хеш-функции m должно быть вычислительно неосуществимо найти блок данных X, для которого H(X) = m.

-

Стойкость к коллизиям первого рода: для заданного сообщения M должно быть вычислительно неосуществимо подобрать другое сообщение N, для которого H(N) = H(M).

-

Стойкость к коллизиям второго рода: должно быть вычислительно неосуществимо подобрать пару сообщений , имеющих одинаковый хеш.

Данные требования не являются независимыми:

-

Обратимая функция нестойка к коллизиям первого и второго рода.

-

Функция, нестойкая к коллизиям первого рода, нестойка к коллизиям второго рода; обратное неверно.

Не доказано существование необратимых хеш-функций, для которых вычисление какого-либо прообраза заданного значения хеш-функции теоретически невозможно. Обычно нахождение обратного значения является лишь вычислительно сложной задачей.

Поэтому n-битная хеш-функция считается криптостойкой, если вычислительная сложность нахождения коллизий для неё близка к 2n / 2.

Для криптографических хеш-функций также важно, чтобы при малейшем изменении аргумента значение функции сильно изменялось (лавинный эффект). В частности, значение хеша не должно давать утечки информации даже об отдельных битах аргумента. Это требование является залогом криптостойкости алгоритмов хеширования, хеширующих пользовательский пароль для получения ключа.