- •Понятие информации. Классификация информации.

- •Свойства информации: основные, дистрибутивные и динамические.

- •Собственная информация и её свойства.

- •Энтропия, свойства энтропии.

- •Понятие о криптографических методах защиты информации. Модель Шеннона.

- •Симметричные блочные криптосистемы

- •Симметричные поточные криптосистемы.

- •Режимы использования блочных шифров.

- •Функции хеширования. Криптографические хеш-функции.

- •Генерация случайных чисел.

- •Преимущества

- •Недостатки

- •Виды асимметричных шифров

- •Назначение и применение эцп

- •Алгоритмы

- •Использование хеш-функций

- •Асимметричная схема

- •Акты Конституционного Суда Республики Беларусь

- •Вопросы обеспечения информационной безопасности, регламентируемые нормативными актами.

- •Защита прав на получение информации в закон-ве рб.

- •Категорирование информации. Государственные секреты. Категории и степени секретности.

- •21. Основные принципы отнесения сведений к государственным секретам

- •22. Государственные секреты. Обращение с государственными секретами.

- •23. Защита государственных секретов.

- •24. Органы защиты государственных секретов.

- •25. Сведения, не подлежащие отнесению к государственным секретам и засекречиванию.

- •26. Засекречивание сведений, составляющих государственные секреты.

- •27. Допуск физических лиц к государственным секретам.

- •28. Допуск юридических лиц к государственным секретам.

- •29. Закон рб об информатизации. Информационные ресурсы.

- •30. Закон рб об информатизации. Цели защиты.

- •1)Аутентификация

- •5) Безотказность

- •42. Методы обеспечения доступности. Помехоустойчивое кодирование.

- •44. Методы обеспечения доступности. Резервирование.

- •43, 45, 46. Методы обеспечения доступности. Дублирование, зеркалирование, raid (Redundant Array of Independent Disks).

- •47. Методы обеспечения доступности. Резервное копирование и восстановление.

- •48. Методы обеспечения доступности. Бесперебойное электропитание.

- •49. Методы обеспечения доступности. Заземление.

- •50, 51. Угрозы целостности и конфиденциальности.

- •56. Идентификация и аутентификация. Технологии и средства.

- •57. Биометрическая аутентификация (ба)

- •58. Протоколы аутентификации. Определение, требования к протоколам аутентификации.

- •59. Протоколы аутентификации. Основные виды атак на протоколы аутентификации.

- •60. Типы протоколов аутентификации. Простая аутентификация.

- •61. Типы протоколов аутентификации. Строгая аутентификация.

- •62. Свойства протоколов аутентификации.

- •63. Аутентификация одношаговая, двухшаговая, трехшаговая. Преимущества и недостатки.

- •88. Защита файлов и каталогов ос семейства Windows.

- •89. Принципиальные недостатки защитных механизмов ос семейства Windows.

- •90. Дополнительные средства безопасности ос семейства Windows

- •Управление доступом

- •Аутентификация и авторизация

90. Дополнительные средства безопасности ос семейства Windows

Проверка переполнения стека

Проверка переполнения буфера стека поддерживается на уровне

компилятора языка С/С++, начиная с версии Visual Studio.NET 2002. Используя

опцию компилятора /GS (она поддерживается по умолчанию в Visual C++, даже

если ее нет в командной строке), мы указываем на необходимость вставки кода

пролога и эпилога для функции. Этот код генерирует случайное число

(называемое Security Cookie), которое помещается в стек функции. Если

сгенерированное случайное число окажется «испорченным», вызывается код

завершения приложения — таким образом снижается вероятность запуска

«эксплойтов», базирующихся на возможности переполнения буфера.

Защита при обработке исключений

Обработчик исключения — это код, который получает управление при

возникновении какой-либо нештатной ситуации, например при делении на

ноль, переполнении стека и т. п. Адрес такого обработчика хранится в стеке

функции, а следовательно, может стать предметом атаки для вредоносного кода.

Поддержка No Execute (NX), Data Execution Prevention (DEP) и Execute

Disable (XD)

Ряд технологий — No eXecute (NX) компании Advanced Micro Devices

(AMD), Data Execution Prevention (предотвращение выполнения данных, DEP)

компании Microsoft и eXecute Disable (XD) компании Intel — предотвращает

возможность выполнения кода в сегментах, предназначенных для хранения

данных.

Дополнительные средства безопасности добавленные в ОС семейства MS Windows Vista и Windows 7:

-

Защитник Windows(обнаруживает, удаляет или блокирует шпионские и другие

нежелательные программы в режиме реального времени)

-

средство контроля учетных записей пользователей (повышенные

требования к безопасности, благодаря которым пользователи работают под учетной записью standard user с пониженным набором разрешений)

91.Архитектура системы безопасности ОС семейства UNIX.

Объектом системы мы будем называть любой её идентифицируемый ресурс (например, файл).

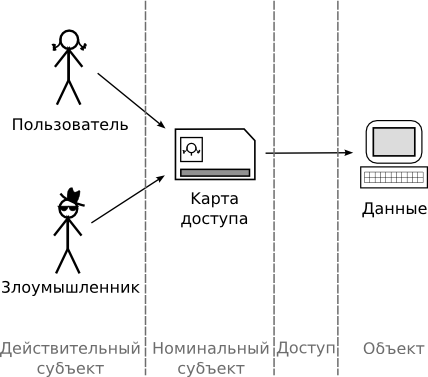

Доступом к объекту системы — некоторую заданную в ней операцию над этим объектом (скажем, чтение). Действительным субъектом системы назовем любую сущность, способную выполнять действия над объектами (имеющую к ним доступ).

Действительному субъекту системы соответствует некоторая абстракция, на основании которой принимается решение о предоставлении доступа к объекту или об отказе в доступе. Такая абстракция называется номинальным субъектом.

-

Управление доступом

Существует несколько схем управления доступом, называемых моделями доступа. Рассмотрим самые известные из них:

Мандатная модель доступа

Объектам и субъектам системы ставится в соответствие метка безопасности или мандат (например, гриф секретности). При этом метка безопасности субъекта описывает его благонадёжность, а метка безопасности объекта — степень закрытости информации. Доступ к объекту разрешён только субъектам с соответствующей или более сильной меткой.

Недостатком такой схемы можно считать слишком грубое деление прав, необходимость введения категорий доступа и т.п. Также для данной модели доступа очень важно разработать механизм понижения секретности теряющих важность документов.

Списки доступа (Accecc Control Lists, ACL)

Все субъекты и объекты системы объединяются в таблицу, в строках которой находятся субъекты (активные сущности), а в столбцах — объекты (пассивные сущности), элементы же такой таблицы содержат перечисление прав, которыми субъект обладает в отношении данного объекта. Такая схема называется субъект-объектная модель.

Недостатками можно считать огромный размер таблицы и сложность администрирования в случае большого числа объектов и субъектов в системе.

Произвольное управление доступом

Каждому объекту сопоставляется один субъект — владелец объекта. Владелец может по своему усмотрению давать другим субъектам или отнимать у них права на доступ к объекту. Если объект имеет несколько хозяев, они могут быть объединены общим субъектом — группой. Такая схема позволяет значительно сократить размер таблицы прав субъектов по отношению к объектам. Эта схема также называется субъект-субъектная модель.

Свойством этой схемы (достоинством и одновременно недостатком) является значительное упрощение управления доступом, что не позволяет строить сложные отношения между субъектами и объектами.