- •Понятие информации. Классификация информации.

- •Свойства информации: основные, дистрибутивные и динамические.

- •Собственная информация и её свойства.

- •Энтропия, свойства энтропии.

- •Понятие о криптографических методах защиты информации. Модель Шеннона.

- •Симметричные блочные криптосистемы

- •Симметричные поточные криптосистемы.

- •Режимы использования блочных шифров.

- •Функции хеширования. Криптографические хеш-функции.

- •Генерация случайных чисел.

- •Преимущества

- •Недостатки

- •Виды асимметричных шифров

- •Назначение и применение эцп

- •Алгоритмы

- •Использование хеш-функций

- •Асимметричная схема

- •Акты Конституционного Суда Республики Беларусь

- •Вопросы обеспечения информационной безопасности, регламентируемые нормативными актами.

- •Защита прав на получение информации в закон-ве рб.

- •Категорирование информации. Государственные секреты. Категории и степени секретности.

- •21. Основные принципы отнесения сведений к государственным секретам

- •22. Государственные секреты. Обращение с государственными секретами.

- •23. Защита государственных секретов.

- •24. Органы защиты государственных секретов.

- •25. Сведения, не подлежащие отнесению к государственным секретам и засекречиванию.

- •26. Засекречивание сведений, составляющих государственные секреты.

- •27. Допуск физических лиц к государственным секретам.

- •28. Допуск юридических лиц к государственным секретам.

- •29. Закон рб об информатизации. Информационные ресурсы.

- •30. Закон рб об информатизации. Цели защиты.

- •1)Аутентификация

- •5) Безотказность

- •42. Методы обеспечения доступности. Помехоустойчивое кодирование.

- •44. Методы обеспечения доступности. Резервирование.

- •43, 45, 46. Методы обеспечения доступности. Дублирование, зеркалирование, raid (Redundant Array of Independent Disks).

- •47. Методы обеспечения доступности. Резервное копирование и восстановление.

- •48. Методы обеспечения доступности. Бесперебойное электропитание.

- •49. Методы обеспечения доступности. Заземление.

- •50, 51. Угрозы целостности и конфиденциальности.

- •56. Идентификация и аутентификация. Технологии и средства.

- •57. Биометрическая аутентификация (ба)

- •58. Протоколы аутентификации. Определение, требования к протоколам аутентификации.

- •59. Протоколы аутентификации. Основные виды атак на протоколы аутентификации.

- •60. Типы протоколов аутентификации. Простая аутентификация.

- •61. Типы протоколов аутентификации. Строгая аутентификация.

- •62. Свойства протоколов аутентификации.

- •63. Аутентификация одношаговая, двухшаговая, трехшаговая. Преимущества и недостатки.

- •88. Защита файлов и каталогов ос семейства Windows.

- •89. Принципиальные недостатки защитных механизмов ос семейства Windows.

- •90. Дополнительные средства безопасности ос семейства Windows

- •Управление доступом

- •Аутентификация и авторизация

-

Аутентификация и авторизация

Авторизация — это процесс определения того, имеет или не имеет некоторый субъект доступ к некоторому объекту. Авторизация может быть:

Статической (вопрос о доступе к объекту решается один раз, когда права задаются или изменяются, при этом пользователю ставится в соответствие некоторый номинальный субъект системы;

Динамической (принятие решения о доступе производится при каждом обращении к объекту, часто это носит характер ограничения возможностей пользователя по объёму памяти и дискового пространства, времени работы и т. п.)

Процессу авторизации всегда должен предшествовать процесс аутентификации.

Аутентификация — это механизм сопоставления работающего пользователя системы некоторому номинальному субъекту. Как правило, при этом пользователю необходимо ввести пароль или предоставить секретный ключ.

-

Аудит

1.Файлы загрузки (оставляют только необходимые)

2.Включённые службы. (оставляют только необходимые)

3.Настройка NFS (если имеется).

4.Настройка TCP Wrappers на разрешение доступа только к telnet и FTP, согласно требованиям системы.

5.Проверка приветственного сообщения на корректность

6.Настройка требуемых ограничений на пароли

7.Настройка параметра umask

8.Определение требований для входа через корневую учетную запись.

9.Проверка системы на наличие неиспользуемых учетных записей.

10.Установка в системе соответствующих обновлений.

11.Проверка системы на некорректные пользовательские идентификаторы. (UID=0).

12.Проверка настройки журнала подозрительной активности (syslog.conf настроен соответствующим образом).

13.Поиск и анализ скрытых файлов.

14.Поиск и анализ файлов SUID и SGID.

15.Поиск и анализ файлов, общедоступных для записи.

16.Проверка сетевых интерфейсов на наличие любых неправильных настроек.

17.Проверка системы на предмет прослушиваемых (активных) портов.

18.Проверка таблицы процессов в системе

92.Организация управления доступом ОС семейства UNIX.

Роль основного объекта доступа в UNIX играют объекты файловой системы. В архитектуре UNIX в файловой системе представлены не только обычные файлы с данными, там присутствуют и специальные файлы для

устройств, каналов, сокетов и т. д.

В соответствии с субъект-субъектной моделью каждый файл снабжен ярлыком, в котором хранятся идентификаторы номинальных субъектов, которые вправе распоряжаться доступом к данному файлу. В случае UNIX — это идентификатор пользователя-владельца (UID) и идентификатор группы-владельца (GID). Обратите внимание, что файл может принадлежать только одной группе, в то время как пользователь может входить в несколько групп.

На уровне файловой системы в UNIX определяются три вида доступа: чтение (read, r), запись (write, w) и использование (execution, x).

Право использования трактуется по-разному в зависимости от типа файла. В случае обычного файла оно означает возможность исполнения файла, т. е. запуска программы или командного сценария, содержащихся в этом файле. Для каталога использование — это возможность доступа к файлам этого каталога (точнее говоря, к атрибутам этих файлов — имени, правам доступа и т. п.).

При каждом файле имеется ярлык, в котором зафиксированы права доступа к нему. Права доступа включают список из девяти пунктов (три тройки):

по три вида доступа для трех групп — пользователя-владельца, группы-владельца и всех остальных.

Каждый пункт в этом списке может быть либо разрешён, либо запрещён (равен 0 либо 1). Таким образом, для хранения этой информации о правах доступа достаточно 9 бит.

Разделяемые каталоги

Право на запись для каталога трактуется как возможность создания и удаления файлов в нём, а также возможность изменения атрибутов файлов (например, переименование или удаление). При этом субъекту не обязательно иметь права на запись для этих файлов, поскольку и переименование и удаление файла затрагивают только сам каталог.

Ограничения базовой модели доступа и её расширения

Со временем в различных версиях UNIX стали появляться расширения прав доступа, позволяющие устанавливать права на отдельные объекты системы. Поначалу это были так называемые флаги — дополнительные атрибуты файла, не позволяющие, например, переименовывать его или удалять из него информацию при записи (можно только дописывать). Флаги не устраняют главного недостатка, зато их легко организовать без изменения файловой системы: каждый флаг занимает ровно один бит.

Многие современные файловые системы UNIX поддерживают также списки доступа (ACL), с помощью которых можно для каждого объекта задавать права всех субъектов на доступ к нему.

93.Управление пользователями и группами ОС семейства UNIX.

В UNIX роль номинального субъекта безопасности играет пользователь. Каждому пользователю выдается (обычно — одно) входное имя (login). Каждому входному имени соответствует единственное число, идентификатор пользователя (User IDentifier, UID). Это число и есть ярлык субъекта (номинальный субъект), которым система пользуется для определения прав доступа.

Каждый пользователь входит в одну или более групп.

Группа — это список пользователей системы, имеющий собственный идентификатор (Group

IDentifier, GID). Поскольку группа объединяет несколько пользователей системы, в терминах политики безопасности она соответствует понятию множественный субъект.

Таким образом, одному UID соответствует список GID.

Роль действительного (работающего с объектами) субъекта играет процесс. Каждый процесс снабжен единственным UID: это идентификатор запустившего процесс номинального субъекта, т. е. пользователя. Процесс, порожденный некоторым процессом пользователя, наследует его UID.

Управление пользователями

-

Добавление пользователей в систему

-

Добавление имени пользователя в файл паролей

-

Файл /etc/passwd содержит перечень всех имен пользователей, принадлежащих пользователям системы. Каждый пользователь должен иметь уникальное имя, состоящее из восьми или менее символов. Каждому имени пользователя необходимо присвоить соответствующий идентификатор пользователя (UID). UID должен быть уникальным в рамках всей системы. Как правило, идентификатор пользователя должны быть больше 100. Он ни в коем случае не должен быть равен 0, так как это идентификатор корневой учетной записи.

-

Присвоение соответствующего группового идентификатора

Каждый пользователь должен иметь главную группу. Группы указаны в файле /etc/group.

-

Определение соответствующей оболочки для входа в систему

Интерактивным пользователям необходимо предоставить оболочку для входа в систему. Как правило, это оболочки ksh, csh или bash.

-

Добавление имени пользователя в файл shadow

Пароли не должны храниться в файле /etc/passwd, так как этот файл доступен для чтения всем пользователям. Пароли должны храниться в файле /etc/shadow.

-

Присвоение соответствующего начального пароля

Нужно войти в систему как пользователь и выполнить команду passwd.

-

Определение соответствующего псевдонима электронной почты

При создании пользователя он автоматически получает адрес электронной почты <имя_пользователя@host. Если пользователь хочет иметь другой адрес электронной почты, такой как имя.фамилия@host, то этот адрес можно присвоить посредством псевдонима электронной почты. Чтобы добавить псевдоним, измените файл /etc/aliases.

-

Создание домашнего каталога для пользователя

Каждый пользователь должен иметь свой собственный домашний каталог. Этот каталог определяется в файле /etc/passwd. После создания каталога в соответствующем месте в системе (как правило, это каталог /home или /export), владельцем каталога назначается пользователь.

-

Удаление пользователей из системы

В системе Unix все файлы пользователей принадлежат UID пользователя. Следовательно, если пользовательский UID повторно используется для новой учетной записи, эта новая учетная запись будет предусматривать владение всеми файлами старого пользователя.

Изначально, если пользователю больше не требуется учетная запись, ее следует заблокировать. Это можно сделать посредством замены пароля пользователя в файле /etc/shadow символом <*>. По прошествии определенного числа дней (как правило, 30 дней), файлы пользователя могут быть удалены.

94.Защита файлов и каталогов ОС семейства UNIX.

Базовые права доступа в UNIX

Дополнительный атрибуты:

1)Stycky-бит. Применяется для файла в общедоступном каталоге или в каталоге группы пользователей (для того, чтобы любой пользователь не смог удалить или изменить чужой файл).

2)SUID-бит

Подмена идентификатора в том случае, если процесс запустит вместо себя при помощи системного вызова exec() программу из файла, в правах доступа которого установлен бит подмены идентификатора пользователя

(SUID-бит, обозначается s в символьной записи прав доступа). Запущенный из этого файла процесс получит исполнительный идентификатор владельца (EUID) файла вместо идентификатора владельца процесса-родителя, благодаря чему UID процесса сохраняет информацию о том, кто на самом деле запустил программу.

3) SetGID

В современных UNIX-системах предусмотрен и ещё один дополнительный атрибут — SetGID, бит подмены идентификатора группы. Этот механизм работает совершенно аналогично подмене идентификатора

пользователя, с тем отличием, что процесс, запущенный из файла с атрибутом SetGID, получает идентификатор группы-владельца файла, UID же его остается неизменным. Использование SetGID позволяет весьма гибким образом контролировать ситуацию повышения прав доступа процесса.

Последовательность проверки права доступа к объекту:

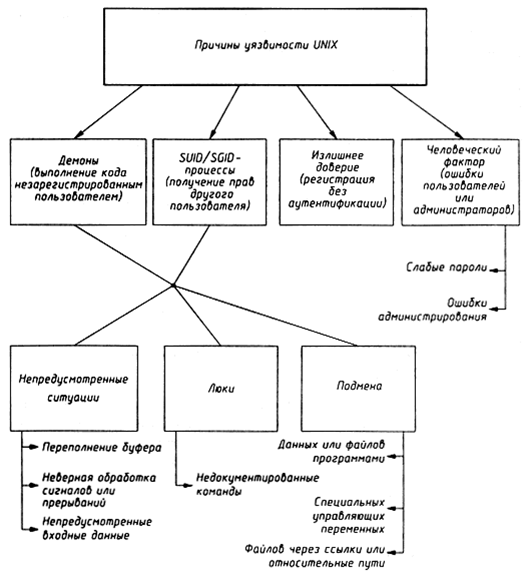

95.Принципиальные недостатки защитных механизмов ОС семейства UNIX.

96.Дополнительные средства безопасности ОС семейства UNIX.

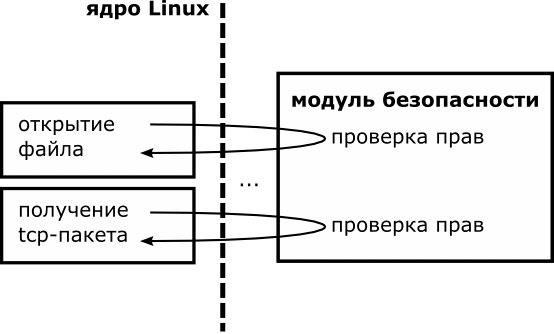

Важным этапом развития ядра Linux стало внедрение интерфейса модулей безопасности (LSM, Linux Security Modules).

В рамках этого проекта многие внутренние структуры ядра были расширены специальными полями, связанными с безопасностью. В код многих системных процедур были вставлены вызовы функций управления доступом (так называемые "hooks"), вынесенные во внешний модуль безопасности. Таким образом, каждый может написать собственный модуль, реализующий какую-то специфичную политику безопасности.

Формализация внешнего интерфейса управления доступом позволила многим исследовательским группам реализовать свои идеи в коде для Linux. При этом серьёзную роль в улучшении безопасности Linux сыграли и

коммерческие компании.

RSBAC

RSBAC – это среда для создания и использования различных моделей доступа. В её рамках уже разработаны несколько модулей - продвинутые мандатный и ролевой механизмы и простое расширение списков доступа.

Помимо привычного администратора в операционную систему добавляется администратор безопасности, который может ограничить всех пользователей (в том числе и суперпользователя) в доступе к информации. Это создаёт лишний уровень привилегий на пути злоумышленника к полному контролю над системой, но возлагает большую ответственность на администратора безопасности.

AppArmor – бронирование приложений или Безопасная «песочница»

разработка компании Novell

основное назначение – защита системы от скомпрометированных (т.е.взломанных) программ

Защита основана на предоставлении программе минимально необходимых для работы возможностей и привилегий

Работа AppArmor основана на профилях – каждому приложению, работающему под контролем AppArmor, назначается профиль, который указывает, какие права и возможности доступны приложению.

Для упрощения развертывания и настройки в пакет включается набор стандартных профилей для наиболее популярных (и требующих защиты) приложений.

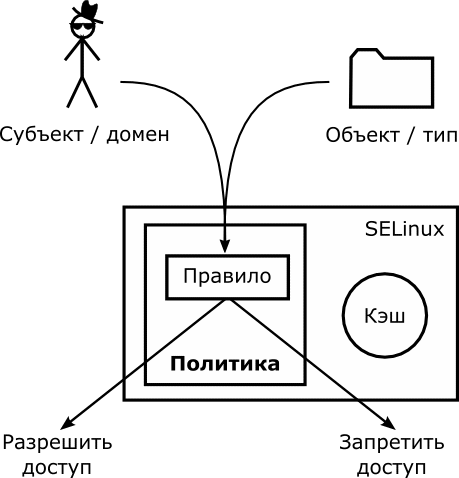

97.Расширение базовой модели безопасности – реализация мандатных и ролевых моделей доступа (SELinux)

SELinux – это расширение базовой модели безопасности операционной системы Linux, добавляющее механизм мандатного доступа. С помощью SELinux можно задать явные правила того, как субъекты (пользователи и

программы) могут обращаться к объектам системы (файлы и устройства). Таким образом, можно ограничить программы, прописав возможности их поведения в виде политики, а операционная система обеспечит её соблюдение.

SELinux входит в официальное ядро Linux начиная с версии 2.6.

SELinux действует после классической модели безопасности Linux.

Мандатный доступ в SELinux реализован в рамках модели домен-тип. В этой модели каждый процесс запускается в определённом домене безопасности (уровень доступа), а всем ресурсам (файлы, директории, сокеты и т.п.) ставится в соответствие определённый тип (уровень секретности). Список правил, ограничивающих возможности доступа доменов к типам, называется политикой и задаётся один раз в момент установки системы. Описание политики в SELinux – это набор текстовых файлов, которые могут быть скомпилированы и загружены в память ядра Linux при старте системы.

Возможности SELinux

-

Разные политики в зависимости от поставленных задач

-

Четкая реализация политик

-

Поддержка приложений, запрашивающих политику и исполнение контроля доступа этих приложений (для примера, задача, запущенная в cron, с корректным контекстом)

-

Независимые специфичные политики и интернациональные языковые политики SELinux

-

Независимые специфичные форматы меток безопасности и их содержание

-

Индивидуальные метки и рычаги управления для объектов ядра и сервисов (демонов)

-

Кеширование доступных решений для эффективности

-

Возможность изменения политик

-

Различные меры для защищенности целостности системы и конфиденциальности данных

-

Очень гибкие политики

-

Управление процессом инициализации, наследованние прав, запуск программ

-

Управление файловыми системами, папками, файлами и открытыми дескрипторами

-

Управление сокетами, сообщениями (ядра и системы) и сетевыми интерфейсами

98.Особенности многопользовательских SQL систем управления базами данных.

Ключевым элементом любого Web-приложения являются средства управления базой данных, т.е. механизм хранения и извлечения данных, к которым могут обратиться как пользователи, так и хакеры. Сами данные — это хранимая "в недрах" базы данных пользовательская или системная информация.

Ключевыми компонентами СУБД Microsoft® SQL Server являются следующие:

-

SQL Server Database Services (Службы баз данных SQL Server);

-

Analysis Services (Аналитические службы). Службы по обеспечению быстрого анализа бизнес-данных, интерактивной аналитической обработки (OLAP) и функций интеллектуального анализа данных для использования в приложениях бизнес-аналитики.

-

Integration Services (Службы интеграции). Службы Integration Services - это платформа для построения решений по интеграции и преобразованию данных уровня предприятия. Службы Integration Services используются для решения сложных бизнес-задач при помощи копирования и загрузки файлов, отправки электронных сообщений в ответ на события, обновления хранилищ данных, очистки и интеллектуального анализа данных, а также управления объектами и данными SQL Server.

-

Notification Services (Службы уведомлений). Предназначены для автоматического создания и своевременной отправки пользователям персонализированных сообщений при возникновении какого-либо события.

-

Reporting Services (Службы отчетов). Представляют собой платформу отчетов на основе сервера, которая обеспечивает комплексное ведение отчетов для данных из реляционных и многомерных источников данных.

-

Service Broker (Брокер службы). Обеспечивает надежную, тесно интегрированную с базой данных инфраструктуру для организации очередей сообщений и асинхронного обмена сообщениями.

-

Ядро базы данных (Database Engine)

99.Средства обеспечения безопасности системы управления базами данных

Аудит событий безопасности

СУБД Microsoft® SQL Server обеспечивает широкие возможности, связанные с мониторингом и обнаружением нежелательных условий, которые могут возникнуть, а также событий, которые могут произойти в вычислительной среде. Мониторинг относящихся к безопасности событий позволяет обнаруживать нарушителей безопасности, а также выявлять попытки несанкционированного доступа к СУБД, использования разрешений на выполнение инструкций языка DDL (Transact-SQL) или доступа к защищаемым активам.

Запись результатов аудита событий безопасности осуществляется в журналы регистрации событий аудита, доступ к которому разрешен только уполномоченному администратору. Просмотр журналов регистрации событий аудита выполняется с использованием специализированного инструментального средства SQL Profiler.

Дискреционное управление доступом

В СУБД Microsoft® SQL Server доступ к защищаемым активам разрешен только уполномоченным на это пользователям. Модель защиты включает компоненты, которые реализуют контроль субъектов доступа и действий, предпринимаемых конкретной сущностью по отношению к объекту доступа.

Для каждой БД система управления базами данных СУБД Microsoft® SQL Server поддерживает собственную таблицу (список дискреционного управления доступом), в которой определены права доступа к объектам данной БД. Список дискреционного управления доступом включает перечень пользователей и ролей, которым разрешен доступ к объекту, а также набор допустимых над объектом действий.

Управление учетными данными пользователей СУБД Microsoft® SQL Server, имеющих доступ к БД

Функция управления учетными данными обеспечивает безопасное хранение учетных данных пользователя БД. СУБД Microsoft® SQL Server поддерживает таблицу, в которой полностью определены учетные записи пользователей, имеющих доступ к БД (содержимое данной таблицы представляет БД учетных записей пользователей БД). При этом таблица учетных записей пользователей поддерживается отдельно для каждой

существующей БД, для которой определены права доступа. Если пользователю необходимо получить доступ к какой-либо БД, то при осуществлении попыток доступа к ней потребуется пройти процедуру проверки подлинности, в ходе которой пользователь предъявляет свой идентификатор безопасности, на основании которого определяется возможность доступа пользователя к данной БД.

Управление ролями

Использование ролей позволяет упростить управление доступом к защищаемым активам, позволяя назначать разрешения и права группе пользователей, а не отдельной учетной записи. Таким образом, исходя из потребностей в доступе к новым активам, пользователь СУБД Microsoft® SQL Server может быть включен в состав участников определенной роли или исключен из участия в указанной роли.

СУБД Microsoft® SQL Server поддерживает ряд предопределенных ролей сервера БД (server role), создаваемых в момент установки. Членство в данных ролях предоставляет право выполнять ряд административных и системных

задач.

Принудительное применение учетной записи гостя

Система управления базами данных СУБД Microsoft® SQL Server обеспечивает поддержку модели общего доступа с использованием учетной записи «Гость» (Guest). Использование данной модели позволяет в любой

создаваемой БД определять особое имя пользователя - «Гость», предоставляющее любому подключившемуся к СУБД Microsoft® SQL Server пользователю доступ к данной БД с минимальным набором полномочий. Если

прошедший проверку подлинности пользователь (независимо от режима проверки подлинности) имеет доступ к СУБД Microsoft® SQL Server, но не имеет доступа к какой-либо базе данных, СУБД Microsoft® SQL Server автоматически предоставит доступ к этой БД с полномочиями пользователя «Гость».

Резервное копирование данных

В СУБД Microsoft® SQL Server входят стандартные средства предотвращения потери данных и их восстановления в случае возможных сбоев.

Восстановление системы

Функциональная возможность восстановления системы позволяет возвращать СУБД Microsoft® SQL Server 2005 Standard Edition в состояние, предшествующее сбою. При этом в БД не происходит потери (либо потери будут минимальны) и искажения данных.