- •Передмова

- •1.3 Основи розроблення гарантованих систем захисту

- •3.1.2 Поняття про гранулювання захисту

- •3.4.1 Модель Байба

- •3.6 Приклади моделювання питань безпеки в обчислювальних системах

- •3.7 Основи синтезу моделей безпеки

- •3.7.1 Методика синтезу моделей безпеки

- •5.1.3 Процедури захисту

- •АТРИБУТ

- •Атрибут доступу

- •АУДИТ

- •БАЗА ДАНИХ

- •ВИМОГИ

- •Вимоги безпеки

- •ВИЯВЛЕННЯ

- •ДЕШИФРУВАННЯ

- •ДИСПЕТЧЕР

- •ДОСТУП

- •ЕКРАН

- •ЕКСПЕРТ

- •ЕКСПЕРТИЗА

- •ЕКСПОРТ

- •ЖУРНАЛ

- •Контрольний журнал

- •Системний журнал

- •ЗАБЕЗПЕЧЕННЯ

- •ЗАПИТ

- •ЗАХИСТ

- •ЗАШИФРУВАННЯ

- •КАНАЛ

- •КВОТА

- •КОМПЛЕКС

- •КОНТРОЛЬ

- •КРИПТОМАРШРУТИЗАТОР

- •КРИПТОСИСТЕМА

- •МАРШРУТИЗАТОР

- •МАТРИЦЯ

- •Матриця встановлення повноважень

- •МЕРЕЖА

- •МЕТОД

- •МОДЕЛЬ

- •ПАРАДИГМА

- •ПЕРЕТВОРЕННЯ

- •ПРАВИЛО

- •ПРЕДМЕТНА ЧАСТИНА

- •ПРИНЦИП

- •ПРОГРАМА

- •Троянська програма

- •ПРОЕКТ

- •ПРОТОКОЛ

- •ПРОЦЕДУРА

- •РЕЖИМ

- •РЕСУРСИ

- •РОЗШИФРУВАННЯ

- •СЕМАНТИКА

- •СЕРЕДОВИЩЕ

- •СИСТЕМА

- •СТАНДАРТ

- •ТЕКСТ

- •ТЕСТУВАННЯ

- •ШИФРАТОР

- •ШИФРУВАННЯ

- •Абонентське шифрування

- •Шифрування даних

- •ШИФРОТЕКСТ

42 |

Ðîçäië 1 |

|

|

плексу засобiв захисту, в якiй зосереджено мiнiмально необхiдний набiр механiзмiв, що реалiзують правила розмежування доступу.

Для розподiлених систем можуть використовуватися диспетче- ри доступу з розподiленою структурою. Наприклад, на сьогоднi поширення отримали системи на базi авторизацiйних сертифiкатiв, якi використовуються для ведення розподiлено¨ бази правил авторизацi¨ та розмежування доступу користувачiв. Ще один приклад: структура доменiв мереж на основi операцiйно¨ системи Windows 2000.

1.3Основи розроблення гарантованих систем захисту

1.3.1Система методiв забезпечення заданого рiвня гарантiй захисту

Забезпечення заданого рiвня гарантiй пов'язане з використанням вiдповiдного комплексу методiв аналiзу i розроблення систем захисту, засобiв, що реалiзують ¨х, а також рiзного плану моделей опису систем захисту.

Успiшнiсть досягнення заданого рiвня гарантiй сутт¹во залежить вiд комплексностi використання вiдповiдних методiв та засобiв розроблення систем захисту. Таким чином важливу роль в забезпеченнi заданого рiвня гарантiй вiдiграють методологiчнi аспекти створення систем захисту, а саме ступень розвиненостi методологi¨ розроблення системи захисту.

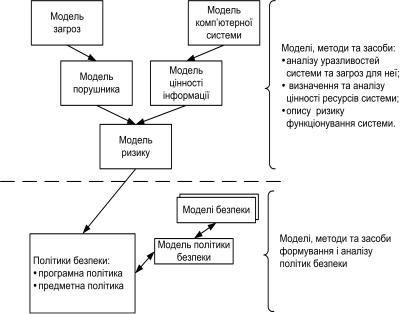

Система моделей, методiв та засобiв, якi використовуються при розробленнi та аналiзi ефективностi систем захисту вiдображена на рис. 1.9.

У посiбнику основна увага буде придiлятися моделям та методам найвищого рiвня опису систем захисту, а саме тим, що використовуються для формування та аналiзу полiтик безпеки систем. Загальний склад цих моделей, та вза¹мозв'язок мiж ними вiдображений на рис. 1.10.

Парадигми формування захищених iнформацiйних технологiй |

43 |

|

|

Ðèñ. 1.9. Моделi, методи та засоби забезпечення заданого рiвня гарантiй

1.3.2Система документiв iз забезпечення захисту iнформацi¨ в комп'ютерних системах та мережах

1.3.2.1.Основнi поняття про стандарти iнформацiйно¨

безпеки

Одними з найбiльш важливих нормативно-технiчних документiв, якi стимулюють розвиток захищених iнформацiйних систем, мереж i засобiв ¹ документи, що стандартизують вимоги та критерi¨ оцiнки безпеки.

Стандарти iнформацiйно¨ безпеки це стандарти забезпечення захисту, призначенi для вза¹модi¨ мiж виробниками, споживачами i експертами з квалiфiкацi¨ продуктiв iнформацiйних технологiй у процесi створення та експлуатацi¨ захищених систем оброблення iнформацi¨.

44 |

Ðîçäië 1 |

|

|

Ðèñ. 1.10. Вза¹мозв'язок моделей, якi використовуються для формування та аналiзу полiтик безпеки

Стандарт забезпечення захисту звичайно мiстять опис послiдовностi оцiнок, якi необхiдно виконати, щоб вважати дану характеристику безпеки пiдтвердженою з точки зору атестацi¨ захисту або множину характеристик безпеки, якi повинна забезпечи- ти система захисту, щоб ¨¨ можна було використовувати в даному конкретному режимi забезпечення безпеки або у вiдповiдностi до загально¨ стратегi¨ захисту.

Найбiльш значними стандартами iнформацiйно¨ безпеки ¹ (у хронологiчному порядку) (рис. 1.11): Критерi¨ безпеки комп'ю- терних систем [Trusted Computer System Criteria (TCSC)] (див.

3.7.3.1), вропейськi критерi¨ безпеки iнформацiйних технологiй

[Information Technology Security Evaluation Criteria (ITSEC)], Ôå-

деральнi критерi¨ безпеки iнформацiйних технологiй [Federal Criteria for Information Technology Security (FCITS)],

Парадигми формування захищених iнформацiйних технологiй |

45 |

|

|

Ðèñ. 1.11. Хронологiя розробки найбiльш значних стандартiв захисту iнформацi¨

терi¨ безпеки комп'ютерних систем [Canadian Trusted Computer Product Evaluation Criteria (CTCPEC)], Загальнi критерi¨ безпеки iнформацiйних технологiй [Common Criteria for Information Technology Security Evaluation (CCITSE)] [35, 36, 37] (див. також 5.3).

Канадськi критерi¨ безпеки комп'ютерних систем були покладенi в основу Критерi¨в оцiнки захищеностi iнформацi¨ в комп'ю- терних системах вiд несанкцiонованого доступу [21], розроблених Департаментом спецiальних телекомунiкацiйних систем та захисту iнформацi¨ Служби безпеки Укра¨ни для системи технiчного захисту iнформацi¨ Укра¨ни.

1.3.2.2. Сучаснi стандарти iнформацiйно¨ безпеки

До найбiльш актуальних на теперiшнiй час нормативних документiв iз забезпечення захисту iнформацi¨ в комп'ютерних системах та мережах слiд вiднеси систему мiжнародних стандартiв,

46 |

Ðîçäië 1 |

|

|

найбiльш визначнi стандарти окремих держав та нацiональнi стандарти та нормативнi документи.

Мiжнароднi стандарти

Мiжнародний стандарт ISO/IEC 15408. Пiсля опублiкування першо¨ версi¨ Загальних критерi¨в (1996 р.) вони неодноразово редагувалися (до версi¨ 2.1 у травнi 1998 року). У результатi 8 липня 1999 року був затверджений Мiжнародний стандарт ISO/IEC 15408 пiд назвою Критерi¨ оцiнки безпеки iнформацiйних технологiй [40,41,42]. Таким чином, фактично стандарт ISO/IEC 15408 та версiя 2.1 Загальних критерi¨в спiвпадають i ¨х назви можна вважати вза¹мозамiнними, хоча, якщо пiдходити строго це рiзнi документи, оскiльки випущенi пiд егiдою рiзних органiзацiй, що керуються рiзними правилами розповсюдження та оновлення.

З метою унiфiкацi¨ процедури сертифiкацi¨ за Загальними критерiями у серпнi 1999 року була опублiкована Загальна методологiя оцiнки безпеки iнформацiйних технологiй [Common Methodology for Information Technology Security Evaluation (CMITSE)] [38], яка опису¹ мiнiмальний набiр дiй при проведеннi оцiнки.

Проект Загальнi критерi¨ iз самого початку носив не тiльки чисто технiчний, але i економiко-полiтичний характер. Його мета полягала, зокрема, у тому, щоб спростити, здешевити та прискорити вихiд сертифiкованих виробiв iнформацiйних технологiй на свiтовий ринок. Для цього у травнi 2000 року уповноваженi урядовi органiзацi¨ кра¨н засновникiв проекту та iнших кра¨н пiдписали угоду Про признання сертифiкатiв за Загальними критерiями у галузi безпеки iнформацiйних технологiй .

Уже до початку 2003 року сертифiкати за Загальними критерiями одержали бiля семидесяти рiзноманiтних виробiв iнформацiйних технологiй провiдних виробникiв: операцiйнi системи, системи управлiння базами даних, мiжмережнi екрани, комунiкацiйнi засоби, iнтелектуальнi картки i т.iн.

У 1999 роцi до Проекту Загальнi критерi¨ при¹дналася Росiйська Федерацiя. Була органiзована робота з пiдготовки росiйського стандарту та Керiвного документу [Руководящий документ (РД)]

Парадигми формування захищених iнформацiйних технологiй |

47 |

|

|

Державно¨ технiчно¨ комiсi¨ Росi¨ [Гостехкомиссия России (ГТКР)] на основi автентичного перекладу Загальних критерi¨в . Вона велася в тiсному контактi iз зарубiжними колегами та успiшно завершилася у 2002 роцi. Саме тодi був офiцiйно виданий ГОСТ Р ИСО/М К 15408-2002 Критерi¨ оцiнки безпеки iнформацiйних технологiй [6, 7, 8] з датою введення у дiю 1 сiчня 2004 року. До тих пiр положення регулювалося тiльки РД ГТКР [5], який, як i Загальнi критерi¨ , за задумом розробникiв, повинний бути динамiчнiшим за стандарт та модифiкуватися разом iз Загальними критерiями .

Мiжнародний стандарт ISO/IEC 7498-2. Стандарт ISO/IEC 7498-2 Базова еталонна модель вза¹мозв'язку вiдкритих систем. Частина 2: Архiтектура безпеки [Information processing systems. Open Systems Interconnection. Basic Reference Model. Part 2: Security Architecture] [45] опублiкований у 1989 роцi на доповнення базово¨ моделi, визначено¨ в ISO/IEC 7498-1 [44]. Вiн присвяче- ний архiтектурним питанням побудови вiдкритих мереж на основi

моделi вза¹модi¨ вiдкритих систем (МВВС). До складу стандарту огляд питань безпеки, визначення сервiсiв та механiзмiв забезпечення безпеки, а також аналiз iснуючих загроз для порушення роботи телекомунiкацiйних мереж. Стандарт мiстить рекомендацi¨ з контролю або оцiнки запропонованих засобiв забезпечення безпеки для вiдкритих мереж МВВС. Зокрема, пропону¹ться методична iнформацiя, як використати механiзм забезпечення безпеки для реалiзацi¨ конкретних сервiсiв безпеки, а також рекомендацi¨, якi сервiси безпеки можуть бути реалiзованi конкретними протоколами на кожному iз семи рiвнiв МВВС.

Мiжнародний стандарт ISO/IEC 17799. Öå стандарт BS 7799 , розроблений Британський Iнститут Стандартiв (BSI) та признаний у 2000 р. мiжнародним пiд назвою International Standard ISO/IEC 17799. Information technology - Code of practice for information security management . Вiн опису¹ модель системи менеджменту, яка визнача¹ загальну органiзацiю, класифiкацiю даних, системи доступу, напрямки планування, вiдповiдальнiсть спiвробiтникiв, використання оцiнки ризику i т.iн. в контекстi iнформацiйно¨ безпеки. У процесi впровадження стандарту створю¹ться так звана система менеджменту iнформацiйно¨ безпеки, мета

48 |

Ðîçäië 1 |

|

|

яко¨ скорочення матерiальних втрат, зв'язаних з порушенням iнформацiйно¨ безпеки. Основна iдея стандарту допомогти комерцiйним та державним господарським органiзацiям вирiшити достатньо складне завдання: не тiльки забезпечити надiйний захист iнформацi¨, але також органiзувати ефективний доступ до даних та нормальну роботу з ними.

Мiжнародний стандарт ISO/IEC 13335. Стандарт назива¹ться Guidelines for the Management of IT Security (GMITS) , що можна перекласти як Керiвництво iз забезпечення безпеки iнформацiйних технологiй [14]. Документ склада¹ться з п'яти частин:

Частина 1: Поняття i моделi безпеки iнформацiйних технологiй; Частина 2: Планування та органiзацiя безпеки iнформацiйних

технологiй;

Частина 3: Способи забезпечення безпеки iнформацiйних технологiй;

Частина 4: Вибiр заходiв безпеки;

Частина 5: Заходи безпеки для зовнiшнiх каналiв зв'язку. Перша частина GMITS явля¹ собою вступ до основних понять

та моделi безпеки iнформацiйних технологiй. Вона може бути корисною для керiвникiв служб захисту iнформацi¨ органiзацiй, закладiв, пiдпри¹мств. фiрм i т.iн., а також ¹ вступом до безпечних iнформацiйних технологiй для усiх, хто рiзними аспектами цi¹¨ проблеми, якi бiльш детально вiдображенi у наступних частинах документу.

Визначнi стандарти iнших держав

Германський стандарт BSI [34]. У Германi¨ в 1998 роцi вийшло Керiвництво iз захисту iнформацiйних технологiй для базового рiвня захищеностi [IT Baseline Protection Manual], яке присвячено детальному розгляду питань створення полiтик безпеки пiдпри¹мства та управлiння безпекою в цiлому. Це керiвництво явля¹ собою гiпертекстовий пiдручник, у якому представленi:

•загальна методика розробки полiтик безпеки та управлiння iн-

формацiйною безпекою у цiлому (органiзацiя менеджменту у галузi iнформацiйно¨ безпеки, методологiя використання керiвництва);

Парадигми формування захищених iнформацiйних технологiй |

49 |

|

|

•опис компонентiв сучасних iнформацiйних технологiй;

•опис основних компонентiв органiзацi¨ режиму iнформацiйно¨

безпеки (органiзацiйний та технiчний рiвнi захисту даних, планування дiй у надзвичайних ситуацiях, пiдтримка безперервностi бiзнесу);

•характеристика об'¹ктiв iнформацiйно¨ безпеки (будiвель, примiщень, кабельних мереж, контрольованих зон);

•характеристики основних iнформацiйних активiв пiдпри¹мства

(утому числi апаратне та програмне забезпечення, наприклад робочi станцi¨ та сервери пiд управлiнням операцiйних систем сiмейства DOS, Windows i UNIX);

•характеристики комп'ютерних мереж на основi рiзноманiтних

мережних технологiй, наприклад мережi Novell NetWare, UNIX i Windows;

•характеристика активного та пасивного телекомунiкацiйного обладнання провiдних виробникiв, наприклад Cisco Systems;

•детальнi каталоги загроз безпецi та заходiв контролю (бiльш

600 найменувань у кожному каталозi).

Сутт¹во, що полiтики безпеки пiдпри¹мства розглядаються за певним сценарi¹м: загальний опис iнформацiйних ресурсiв пiдпри¹мства можливi загрози та уразливостi безпецi можливi заходи та засоби контролю та захисту.

Британський стандарт BS 7799. У 1993 роцi мiнiстерство торгiвлi Великобританi¨ опублiкувало посiбник про практичнi аспекти забезпечення iнформацiйно¨ безпеки в комерцiйних органiзацiях та компанiях. Посiбник виявився настiльки вдалим, його стали використовувати служби безпеки багатьох органiзацiй. Пiзнiше доопрацьована версiя цього посiбника була прийнята у якостi Британського стандарту BS 7799 Практичнi правила управлiння iнформацiйною безпекою (1995 р.) [32]. Стандарт почали застосовувати на добровiльнiй основi не тiльки у Великобританi¨, але й у iнших кра¨нах. У 1998 р. вийшла друга частина стандарту [ 33], що вiдноситься до питань аудиту iнформацiйно¨ безпеки. У 2000 р. був прийнятий мiжнародний стандарт ISO/IEC 17799 [43], заснований на BS 7799. У 2002 роцi основнi положення ISO/IEC 17799 були переглянутi та доповненi з урахуванням розвитку су- часних iнформацiйних технологiй та вимог до органiзацi¨ режиму

50 |

Ðîçäië 1 |

|

|

iнформацiйно¨ безпеки. На даний час це найбiльш розповсюджений документ серед органiзацiй та пiдпри¹мств, якi користуються подiбними стандартами на добровiльнiй основi, проте у ньому вiдсутнiй роздiл, присвячений аудиту.

Нацiональнi нормативнi документи

Iз нацiональних нормативно-правових документiв забезпечення iнформацiйно¨ можна, насамперед, вiдзначити Державнi стандарти Укра¨ни та нормативнi документи системи технiчного захисту iнформацi¨. Хоча розробка та впровадження нормативних документiв забезпечення iнформацiйно¨ безпеки розпочалася порiвняно недавно, система дiючих документiв забезпечення захисту iнформацi¨ в комп'ютерних системах та мережах ¹ достатньо повною для забезпечення захисту iнформацi¨ на усiх етапах ¨х житт¹вого циклу. Вони забезпечують:

•визначення загальних понять (ДСТУ 3396 [11, 12, 13], ÍÄ ÒÇI 1.1 002 99 [18], ÍÄ ÒÇÈ 1.1 003 99 [19]);

•аналiз захищеностi комп'ютерних систем (ДСТУ 3396, НД ТЗI);

•формування основних вимог до систем захисту (НД ТЗI 3.7-

001-99 [25], ÍÄ ÒÇI 2.5 010 03 [23], ÍÄ ÒÇI 2.5 004 99 [21], ÍÄ ÒÇÈ 2.5-005-99 [22]);

•розроблення систем та засобiв захисту (НД ТЗI 2.5-004-99 [21], ÍÄ ÒÇI 3.6 001 2000 [24]);

•оцiнку ефективностi (НД ТЗI 2.5 004 99 [21]);

•експлуатацiю (НД ТЗI 1.4 001 2000 [20]).

Бiльш детально огляд нормативних документiв в галузi захисту iнформацi¨ викладенi в [1,15,26].

1.3.3Перспективнi напрямки розвитку методiв створення систем захисту

Наведемо деякi з перспективних напрямкiв розвитку основ створення сучасних захищених iнформацiйних технологiй.

1. Розроблення методiв формалiзованого синтезу та пе-

Парадигми формування захищених iнформацiйних технологiй |

51 |

|

|

ðåâiðêè полiтик безпеки функцiонування розподiлених обчислювальних середовищ:

•розроблення методiв визначення (синтезу) для задано¨ обчи-

слювально¨ системи та режиму оброблення в нiй критично¨ iнформацi¨ оптимально¨ за заданими критерiями моделi полiтики безпеки;

•розробка методiв перевiрки ефективностi полiтики безпеки системи шляхом аналiзу ¨¨ моделi;

•формування спецiалiзованих мов опису полiтик безпеки iнформацiйних середовищ.

2.Розроблення методiв аналiзу ефективностi систем захисту обчислювальних систем:

•розроблення методiв та засобiв автоматизованого аналiзу ефе-

ктивностi конфiгурування типових елементiв систем захисту сучасних iнформацiйних технологiй;

•визначення оптимальних шляхiв та автоматизованих засобiв

пошуку уразливостей в програмному та програмно-апаратному забезпеченнi;

•розроблення методiв та засобiв автоматизованого випробуван-

ня ефективностi функцiонування засобiв захисту з урахуванням вимог нормативних документiв;

•розроблення методiв прогнозування наявностi уразливостей та

прихованих каналiв, якi обумовленi особливостями використання перспективних iнформацiйних технологiй, розробка методiв та засобiв виявлення i оцiнки характеристик прихованих каналiв витоку iнформацi¨;

•розроблення методiв дослiдження ефективностi варiантiв побу-

дови архiтектури систем захисту з урахуванням особливостей iнформацiйних технологiй, що захищаються;

•визначення оптимальних методiв аналiзу ефективностi функцiонування розподiлених комплексiв засобiв захисту.

3.Розроблення моделей безпеки та типових механiзмiв

¨х пiдтримки для перспективних iнформацiйних технологiй (системи електронного документообiгу, розподiленi iнформацiйнi середовища, мобiльнi програмнi середовища, системи органiзацi¨ iнфраструктур на вiдкритих ключах):

•визначення шляхiв синтезу та розробка формалiзованих моде-

52 |

Ðîçäië 1 |

|

|

лей опису функцiонування;

•розроблення варiантiв архитектур безпеки та методiв оцiнки ¨х ефективностi;

•розробка моделей безпеки систем захисту, що функцiонують в програмних середовищах з елементами недовiри;

•розробка механiзмiв захисту перспективних iнформацiйних те-

хнологiй (механiзмiв та протоколiв авторизацi¨, механiзмiв керування захистом, i т.iн.);

•розробка моделей та методiв керування розподiленими системами захисту.

4.Дослiдження пiдходiв та синтез технологiй розроблення програмного забезпечення, орi¹нтованих на формалiзовану перевiрку вiдповiдностi програмного коду до визначених специфiкацiй:

•розроблення методiв проектування програмного забезпечення з мiнiмiзацi¹ю наявностi прихованих каналiв витоку iнформацi¨;

•визначення можливостей та шляхiв використання сучасних iн-

струментальних засобiв для пiдтримки технологiй розроблення програмного забезпечення захисту iнформацi¨;

•розроблення методiв автоматизовано¨ перевiрки програмно-

технологiчно¨ безпеки програмних та програмно-апаратних систем;

•розробка принципiв побудови та алгоритмiв функцiонування

iнструментальних засобiв проектування та розробки засобiв захисту iнформацi¨ пiдвищених рiвнiв гарантiй.

Ðîçäië 2

Загальнi моделi опису процесiв захисту iнформацi¨

Мета формування загальних моделей: створення допомiжних структур для полегшення опису комп'ютерних систем та аналiзу рiвня ¨х захищеностi.

Основними моделями, якi використовуються для цього ¹:

•моделi опису функцiонування комп'ютерних систем (з урахуванням особливостей захисту iнформацi¨);

•моделi загроз безпецi функцiонування комп'ютерних систем та порушникiв;

•моделi цiнностi iнформацi¨.

2.1Моделi опису функцiонування комп'ютерних систем

2.1.1Ñóá'¹êòíî-îá'¹êòíà модель опису функцiонування комп'ютерних систем

Основою для формування вiтчизняних документiв з технiчного захисту iнформацi¨, яка обробля¹ться в комп'ютерних системах, ¹ cуб'¹ктно-об'¹ктна модель опису ¨х функцiонування. Основнi положення такого пiдходу викладенi в базових нормативних документах з ТЗI [18,21,35,45].

Ключовим для цi¹¨ моделi ¹ поняття об'¹кта комп'ютерно¨ системи [product object, system object] як елемента ресурсу комп'ютерно¨ системи, що знаходиться пiд керуванням комплексу засобiв захисту i характеризу¹ться певними атрибутами й положенням. При розглядi вза¹модi¨ двох об'¹ктiв комп'ютерно¨ системи, що виступають як отримувачi або джерела iнформацi¨, видiляють пасивний об'¹кт, над яким викону¹ться операцiя, i активний об'¹кт,

54 |

Ðîçäië 2 |

|

|

який викону¹ або iнiцiю¹ цю операцiю.

Видiляють наступнi типи об'¹ктiв комп'ютерно¨ системи: об'¹кти-користувачi, об'¹кти-процеси i пасивнi об'¹кти.

Об'¹кт-користувач [user object] представлення фiзичного користувача в комп'ютернiй системi, яке створю¹ться у процесi входження користувача в систему i повнiстю характеризу¹ться сво¨м контекстом (псевдонiмом, iдентифiкацiйним кодом, повноваженнями i т.iн.).

Об'¹кт-процес [process object] програма, що викону¹ться у даний момент часу, яка повнiстю характеризу¹ться сво¨м контекстом (поточним станом регiстрiв обчислювально¨ системи, адресним простором, повноваженнями i т.iн.).

Пасивний об'¹кт [passive object] об'¹кт комп'ютерно¨ системи, що в даному актi доступу виступа¹ як пасивний компонент системи, над яким викону¹ться дiя i (або) який служить джерелом чи отримувачем iнформацi¨.

Для визначеннi ¹дино¨ активно¨ сутностi, яка може iнiцiювати вза¹модiю мiж об'¹ктами (тобто об'¹ктiв-користувачiв та об'¹ктiвпроцесiв) в системi вводиться поняття суб'¹кт . Ñóá'¹êò [subject] (вiд лат. subjectum пiдкладене) це носiй певного роду дiяльностi; джерело активностi, спрямовано¨ на об'¹кт).

В комп'ютернiй системi суб'¹кти функцiонують в чiтко визна- ченому контекстi (оточеннi, середовищi), який називають доменом. Домен комп'ютерно¨ системи [domain] це iзольована логiчна область комп'ютерно¨ системи, що характеризу¹ться унiкальним контекстом, усерединi яко¨ об'¹кти комп'ютерно¨ системи володiють певними властивостями, повноваженнями i зберiгають певнi вiдносини мiж собою.

Пiд час свого функцiонування об'¹кти системи вза¹модiють мiж собою. Наприклад, один об'¹кт-процес може керувати iншим об'¹ктом-процесом або навiть об'¹ктом-користувачем. При чому останнiй, в цьому випадку, останнiй залиша¹ться пасивним з точки зору керуючого об'¹кта. Пасивний об'¹кт (наприклад програма органiзацi¨ iнтерфейсу з користувачем) може переходити в стан об'¹кта-користувача, коли iндивiд (фiзична особа) входить в систему. В цьому випадку об'¹кт-користувач виступа¹ для комплексу засобiв захисту як образ фiзичного користувача. Об'¹кт-

Загальнi моделi процесiв захисту iнформацi¨ |

55 |

|

|

користувач, за iнiцiативою користувача, може активiзувати необхiднi об'¹кти-процеси.

Вза¹модiя об'¹ктiв комп'ютерно¨ системи (звернення активного об'¹кта до пасивного) здiйсню¹ться шляхом здiйснення доступу активного об'¹кта до iнформацi¨, яка мiститься в пасивному об'¹- ктi. Доступ до iнформацi¨ [access to information] вид вза¹модi¨ двох об'¹ктiв комп'ютерно¨ системи, внаслiдок якого створю¹ться потiк iнформацi¨ вiд одного об'¹кта до iншого i/або вiдбува¹ться змiна стану системи. Пiд потоком iнформацi¨ [informationow] ма¹ться на увазi передавання iнформацi¨ вiд одного до iншого об'¹кта комп'ютерно¨ системи. Як потiк iнформацi¨ розгляда¹ться будь-яка порцiя iнформацi¨, що переда¹ться мiж об'¹ктами ком- п'ютерно¨ системи.

Слiд особливо вiдмiтити, що вiдповiдно до суб'¹ктно-об'¹ктно¨ моделi всi вза¹модi¨ об'¹ктiв комп'ютерно¨ системи описуються з використанням поняття доступу. Або, по-iншому, доступ це ¹диний спосiб вза¹модi¨ об'¹ктiв системи мiж собою.

Таким чином вза¹модiя об'¹ктiв комп'ютерно¨ системи однозначно визнача¹ться двома характеристиками: типом доступу мiж ними, характером та обсягом iнформацi¨, яка переда¹ться у процесi доступу. Тип доступу [access type] сутт¹вiсть доступу до об'¹кта, що характеризу¹ змiст здiйснювано¨ вза¹модi¨, а саме: проведенi дi¨, напрям потокiв iнформацi¨, змiни у станi системи (наприклад, читання, запис, запуск на виконання, видаляння, дозапис).

В сучасних комп'ютерних системах використову¹ться досить розвинутий перелiк видiв доступу: на читання даних, на запис даних, на виконання програм, на перегляд змiсту, тiльки на додавання даних i т.iн. Але базовими з них, якi використовуються для опису будь-якого виду доступу ¹ доступ на ознайомлення (на читання) та доступ на модифiкацiю (на запис). Ознайомлення [disclosure] одержання користувачем або процесом iнформацi¨, що мiститься в об'¹ктi. Модифiкацiя [modi cation] змiна користувачем або процесом iнформацi¨, що мiститься в об'¹ктi.

У термiнах суб'¹ктно-об'¹ктно¨ моделi суб'¹кти умовно позна- чаються лiтерою s, множина суб'¹ктiв S : s S. Âiäïîâiäíî, o

об'¹кт комп'ютерно¨ системи, O : o O множина об'¹ктiв ком-

56 |

Ðîçäië 2 |

|

|

п'ютерно¨ системи. Множина видiв доступу познача¹ться лiтерою R. Базовi типи доступу на ознайомлення (читання) та модифiка-

цi¨ (запис) позначаються вiдповiдно литерами r (read) òà w (write). Тобто в загальному випадку R = {r, w}. Цi¹ю нотацi¹ю ми будемо

користуватися в подальшому. На рис. 2.1 показанi напрямки потокiв iнформацi¨ для доступiв на ознайомлення та модифiкацiю.

Ðèñ. 2.1. Напрямки потокiв iнформацi¨ при базових доступах

2.1.2Автоматна суб'¹ктно-об'¹ктна модель опису комп'ютерно¨ системи

Одним з можливих шляхiв розвитку суб'¹ктно-об'¹ктно¨ моделi ¹ використання для ¨¨ автоматного пiдходу. Наведемо опис автоматно¨ суб'¹ктно-об'¹ктно¨ моделi за [9].

Автоматний пiдхiд до опису об'¹ктiв системи

Використа¹мо деякi поняття математично¨ логiки. Нехай A скiнченний алфавiт, A множина слiв скiнчено¨ довжини в алфавiтi A. Iç A за допомогою деяких правил видiлена пiдмножина M припустимих слiв, яка назива¹ться мовою.

ßêùî M1 мова опису однi¹¨ iнформацi¨, M2 iншо¨, то можна говорити про мову M, ùî îá'¹äíó¹ M1 i M2, що опису¹ цю чи iншу

iнформацiю. Тодi мови M1 i M2 ¹ пiдмовами M.

Будемо вважати, що будь-яка iнформацiя може бути надана як слово у деякiй мовi M. Крiм того, можна вважати, що стан

будь-якого пристрою в комп'ютернiй системi достатньо повно може бути описаний словом на будь-якiй мовi. Тодi можна отото-

жнювати слова на мовi M i стан реальних пристро¨в та механiзмiв комп'ютерно¨ системи (далi системи), або довiльно¨ електронно¨

Загальнi моделi процесiв захисту iнформацi¨ |

57 |

|

|

схеми оброблення даних. Введенi припущення дозволяють проводити весь аналiз комп'ютерно¨ системи в термiнах деяко¨ мови.

Об'¹кти системи

Об'¹ктом вiдносно мови M (або просто об'¹ктом, коли з контексту однозначно визначена мова) назива¹ться довiльна скiн- ченна множина слiв мовою M.

Наведемо декiлька прикладiв. Довiльний файл в комп'ютерi ¹ об'¹ктом. У будь-який момент файл може мiстити одне з допусти-

мих для нього слiв мовою M в деякому алфавiтi A, якi вiдобра-

жають змiст iнформацi¨, що зберiга¹ться у файлi.

Те, що на даний момент у файлi мiститься тiльки одне слово, не виключа¹ потенцiйно iснування iнших можливих записiв у даному файлi, а в поняття файлу як об'¹кта входить уся допустима множина таких записiв. Природно видiля¹ться слово, записане у файлi в даний момент: це стан об'¹кта на даний момент. Отже протягом деякого часу файл можна розглядати як скiнченну множину слiв, якi в ньому можуть бути записанi, що повнiстю спiвпада¹ з визначеним поняттям об'¹кта.

Нехай текст у файлi роздiлений на параграфи так, що будьякий параграф також ¹ словом мови M i, отже, також ¹ об'¹ктом.

Таким чином, один об'¹кт може бути частиною iншого. Наведемо ще наприклад. Якщо принтер об'¹кт, то iсну¹ деяка

(достатньо складна) мова, яка опису¹ функцiонування принтера та його стан у довiльний момент часту. Множина допустимих описiв станiв принтера ¹ скiнченною пiдмножиною слiв у цiй мовi. Саме ця скiнченна множина i визнача¹ принтер як об'¹кт.

Суб'¹кти системи

Особливо слiд вiдмiтити тi мови M, якi описують перетворен-

ня даних. Перетворення даних вiдобража¹ слово, що опису¹ данi на входi, в iнше слово. Опис перетворення даних також ¹ словом. Прикладами об'¹ктiв, що описують перетворення даних, ¹ програми для ЕОМ.

58 |

Ðîçäië 2 |

|

|

Кожне перетворення iнформацi¨ може зберiгатися або дiяти. У першому випадку перетворення зберiга¹ться в деякому об'¹ктi (файлi) i нiчим не вiдрiзня¹ться вiд iнших даних. У другому випадку опис програми вза¹модi¹ з iншими об'¹ктами (ресурсами ком- п'ютерно¨ системи: пам'яттю, процесором, комунiкацiями i т.iн.).

Ресурси системи, що видiляються для функцiонування перетворення, називаються доменом.

Проте для здiйснення перетворення одних даних в iншi крiм домену необхiдно надати цьому перетворенню особливий статус у системi, при якому ресурси системи виконають задане перетворення. Цей статус називають керування . Перетворення, якому передане керування, назива¹ться процесом. При цьому припускають, що система, у якiй переда¹ться керування перетворенню, вмi¹ його виконувати.

Об'¹кт, що опису¹ перетворення, якому видiлений домен та передане управлiння, назива¹ться ñóá'¹êòîì. Тобто кожен суб'¹кт ¹ парою (домен, процес).

Опис вза¹модi¨ об'¹ктiв в системi

Суб'¹кт для реалiзацi¨ перетворення може використовувати iнформацiю, яка мiститься в об'¹ктах системи, тобто здiйснювати доступ до ¨¨ об'¹ктiв.

Розглянемо деякi основнi приклади доступу суб'¹кта S äî îá'- ¹êòà O:

•доступ (r) на читання даних, що знаходяться в об'¹ктi O. При цьому доступi данi зчитуються з об'¹кта O i використовуються суб'¹ктом S пiд час виконання перетворення;

•доступ (w) на запис даних в об'¹кт O. При цьому доступi деякi данi суб'¹кта S записуються в об'¹кт O. У ходi цього доступу можлива модифiкацiя попереднiх даних об'¹кта O;

•доступ (x) на активiзацiю перетворення, яке опису¹ться об'¹- ктом O. При цьому доступi для перетворення, описаного в O,

форму¹ться деякий домен його виконання, пiсля чого перетворенню переда¹ться керування.

Можна навести множину iнших доступiв. Множину можливих доступiв у системi позначимо як R.

Загальнi моделi процесiв захисту iнформацi¨ |

59 |

|

|

Позначимо множину об'¹ктiв у комп'ютернiй системi через O, а множину суб'¹ктiв у цiй системi S. Ясно, що кожний суб'¹кт ¹

об'¹ктом вiдносно деяко¨ мови (яка в активнiй фазi може сама змiнювати свiй стан). Тому S O. Iнодi, щоб не було iнших позначень

зв'язаних iз одним перетворенням, опис перетворення, що зберiга¹ться у пам'ятi, також називають суб'¹ктом, але не активiзованим.

Опис стану системи та його змiн

Iз використанням викладеного вище пiдходу, стан будь яко¨ системи в кожен момент часу характеризу¹ться станами деяко¨ множини об'¹ктiв системи, яку вважають скiнченною.

Для опису змiн стану системи на множинi суб'¹ктiв вводять бiнарне вiдношення a активiзацi¨. Наприклад, S1aS2, ñóá'¹êò S1, маючи керування та ресурси, може передати S2 частину ресурсiв

i керування (здiйснити активiзацiю суб'¹кту S2).

Уведемо граф, вершини якого ототожнюються з об'¹ктами системи, а наявнiсть дуг у ньому визнача¹ться визначенiстю мiж

ними бiнарного вiдношенням активiзацi¨ a на множинi об'¹ктiв си-

стеми. Для такого графа можливi вершини, в якi нiколи не входить жодна з дуг. Такi суб'¹кти можуть ототожнюватися з користува- чами. Суб'¹кти, в яких нiколи не входять дуги i з яких нiколи не виходять дуги, з графа виключаються.

При розглядi питань захисту iнформацi¨ звичайно користуються аксiомою, яка покладена в основу американського стандартуЖовтогаряча книга [39]. Вона може бути визначена наступним

чином: Усi питання безпеки iнформацi¨ описуються доступами суб'¹ктiв до об'¹ктiв . Якщо виключити у розглядi гiпотетично такi питання як пожежа, повiнь, фiзичне знищення та вилучення, то ця аксiома охоплю¹ практично всi вiдомi способи порушення безпеки у найрiзноманiтнiших варiантах розумiння цього поняття.

Виходячи з цi¹¨ аксiоми для подальшого розгляду питань безпеки системи та захисту iнформацi¨ в нiй достатньо розглядати тiльки множину об'¹ктiв та послiдовнiсть доступiв мiж ними.

60 |

Ðîçäië 2 |

|

|

Фазовий простiр системи

Нехай час ¹ дискретним, Ot множина об'¹ктiв у момент t, St множина суб'¹ктiв у момент t. На множинi об'¹ктiв t ÿê íà

вершинах визначимо орi¹нтований граф доступiв Gt наступним

ρ

чином: дуга S −→ O ç ìiòêîþ ρ R належить Gt òîäi i òiëüêè тодi, коли в момент часу t ñóá'¹êò S ма¹ множину доступiв ρ äî

îá'¹êòà O.

Вiдповiдно до викладено¨ вище аксiоми, з точки зору захисту iнформацi¨, у процесi функцiонування системи доцiльно розглядати тiльки множину графiв доступiв {Gt}Tt=1. Позначимо через

Ψ = {G} множину всiх можливих графiв доступiв. Тодi множину Ψ можна розглядати як фазовий простiр системи. Тра¹кторiя

у фазовому просторi вiдповiда¹ конкретному варiанту функцiонування комп'ютерно¨ системи.

Постановка задачi захисту iнформацi¨

У наведених вище термiнах зручно формулювати задачу захисту iнформацi¨ в наступному загальному виглядi. У фазовому

просторi Ψ визначенi можливi тра¹кторi¨ Φ системи, у Φ видiлена деяка пiдмножина N несприятливих тра¹кторiй або дiлянок

таких тра¹кторiй, яких необхiдно уникнути. Задача захисту iнформацi¨ поляга¹ у тому, щоб будь-яка реальна тра¹кторiя систе-

ми у фазовому просторi Ψ не попала у множину N. Як правило, в будь-якiй конкретнiй обчислювальнiй системi можна надiлити реальним смислом компоненти моделi Ψ, Φ i N. Наприклад, не-

сприятливими можуть бути тра¹кторi¨, що проходять через задану множину станiв Ψ0 Ψ.

На що може впливати служба захисту iнформацi¨, щоб тра¹кторi¨ обчислювального процесу не вийшли у N? Практично та-

ке управлiння можливе тiльки шляхом обмеженням доступiв мiж об'¹ктами системи у даний момент часу. Звичайно, цi обмеження можуть залежати вiд усi¹¨ передiсторi¨ функцiонування процесу. Проте, у будь-якому випадку, службi безпеки доступним ¹ тiльки локальний вплив (безпосередньо в даний момент часу). Основна складнiсть захисту iнформацi¨ поляга¹ у тому, що маючи можли-

Загальнi моделi процесiв захисту iнформацi¨ |

61 |

|

|

вiсть використати набiр локальних обмежень у будь-який момент часу, необхiдно вирiшувати глобальну проблему недопущення ви-

ходу будь-яко¨ можливо¨ тра¹кторi¨ у несприятливу множину N. При цьому тра¹кторi¨ множини N не обов'язково визначаються

обмеженнями на доступи конкретних суб'¹ктiв до конкретних об'- ¹ктiв. Так, можливо навести приклади, коли у рiзнi моменти обчи-

слювального процесу суб'¹кт S одержав доступ до об'¹ктiв O1 i O2, то заборонений доступ до об'¹кта O3 реально вiдбувся, оскiльки на основi знання змiсту об'¹ктiв O1 i O2 можна вивести заборонену iнформацiю, що мiститься в об'¹ктi O3.

Приклад опису системи

Нехай у системi ¹ два користувачi U1, i U2, один процес S âè-

воду на екран змiсту файлу i набiр файлiв O1...Om. У кожний

момент у системi працю¹ один користувач, потiм система вимика¹ться й iнший користувач вмика¹ ¨¨ заново. Можливi наступнi графи доступiв (рис. 2.2).

Ðèñ. 2.2. Можливi графи доступiв

Íà ðèñ. 2.2 i = l, 2, ..., m, j = 1, 2.

Множина таких графiв фазовий простiр Ψ системи. Тра¹кторi¨ системи в просторi Ψ послiдовностi графiв виду рис. 2.2. Несприятливими для деякого стану i = l, 2, ..., m системи вважаю-

ться тра¹кторi¨, коли обидва користувачi можуть прочитати один i той же об'¹кт (див. рис. 2.3).

Ясно, що механiзм захисту повинен створювати обмеження на черговий доступ, виходячи з множини об'¹ктiв, з якими уже ознайомився iнший користувач. У цьому випадку, очевидно, можна довести, що забезпечу¹ться безпека iнформацi¨ у вказаному вище сенсi.

Наприклад, якщо в наведенiй системi забороненою ¹ будь-яка

62 |

Ðîçäië 2 |

|

|

Ðèñ. 2.3. Несприятливi тра¹кторi¨ для i = 1, ..., m стану

тра¹кторiя, що мiстить граф виду (рис. 2.4), то можна довести, що система буде захищеною шляхом уведення обмеження доступу на

читання користувача Uk äî îá'¹êòà Ok.

Ðèñ. 2.4. Несприятлива тра¹кторiя

Iнформацiйнi потоки в системi

Аналiз iнформацiйних потокiв в системi ¹ основою аналiзу каналiв витоку iнформацi¨ чи порушення ¨¨ цiлiсностi.

Опис iнформацiйних потокiв опира¹ться на теорiю iнформацi¨ та математичну теорiю зв'язку. Розглянемо найпростiшi потоки (див. рис. 2.1).

Нехай суб'¹кт S здiйсню¹ доступ на читання (r) äî îá'¹êòà O. У цьому випадку говорять про iнформацiйний потiк вiд O äî S. Òóò îá'¹êò O ¹ джерелом, а S одержувачем iнформацi¨.

Нехай суб'¹кт S здiйсню¹ доступ на запис (w) äî îá'¹êòà O. У цьому випадку говорять про iнформацiйний потiк вiд S äî O. Òóò îá'¹êò O ¹ одержувачем, а S джерелом iнформацi¨.

Iз найпростiших потокiв можна побудувати складнi. Наприклад, iнформацiйний потiк вiд суб'¹кта S2 äî ñóá'¹êòà S1 âiäáó- ва¹ться за наступною схемою (рис. 2.5).

Загальнi моделi процесiв захисту iнформацi¨ |

63 |

|

|

Ðèñ. 2.5. Схема iнформацiйних потокiв

Тобто суб'¹кт S2 запису¹ данi в об'¹кт O, à ïîòiì S1 зчиту¹ ¨х.

Òóò S2 джерело, а S1 одержувач iнформацi¨. У цьому прикладi

можна говорити про передачу iнформацi¨, що дозволя¹ реалiзувати iнформацiйний потiк.

Iз точки зору захисту iнформацi¨ канали й iнформацiйнi потоки можуть бути законними або незаконними. Останнi створюють витiк iнформацi¨ (тим самим, порушуючи конфiденцiйнiсть даних) чи модифiкацiю iнформацi¨ (тим самим, порушуючи цiлiснiсть даних).

Характеристики iнформацiйних потокiв

Для оцiнки характеристик iнформацiйних потокiв, зазвичай використову¹ться теорiя iнформацi¨. При цьому визначаються наступнi показники iнформацiйних потокiв: кiлькiсть iнформацi¨, що переда¹ться в потоцi i пропускна здатнiсть каналу, що утворю¹ться. Якщо незаконний канал не можна перекрити повнiстю, то залишкова частка кiлькостi iнформацi¨ об'¹кта, що витiка¹ цим каналом, служить його мiрою небезпеки. В оцiнках якостi захисту iнформацi¨ iнодi зада¹ться граничне значення припустимо¨ пропускно¨ здатностi незаконних каналiв.

У загальному виглядi для об'¹ктiв X в одному станi i Y в наступному визначимо iнформацiйний потiк, що дозволя¹ внаслiдок спостереження Y довiдатися про змiст X.

Припустимо, що стан X i ñòàí Y випадковi величини зi спiльним розподiлом (x, y) = (X = x, Y = y), äå ïiä X = x розумi¹ться подiя, що стан об'¹кта X дорiвню¹ значенню x (аналогiчно в iнших випадках). Тодi можна визначити: P (x), (y/x), (x/y), ентропiю (X), умовну ентропiю H(X/Y ) i середню вза¹мну iнформацiю

64 |

Ðîçäië 2 |

|

|

I(X, Y ) = (X) − H(X/Y ).

Тодi iнформацiйний потiк вiд X äî Y , при переходi системи з одного стану в iнший виника¹, якщо I(X, Y ) > 0. Величина I(X, Y )

назива¹ться величиною потоку iнформацi¨ âiä X äî Y .

Пропускна здатнiсть каналу вза¹модi¨ X → Y ¹ îöiíêîþ

максимального iнформацiйного потоку в ньому i дорiвню¹ по величинi

C(X, Y ) = max I(X, Y ).

P (x)

2.1.3Використання суб'¹ктно-об'¹ктно¨ моделi для опису базових операцiй в комп'ютернiй системi

Породження суб'¹ктiв

У теорi¨ безпеки iнформацiйних технологiй практично завжди розгляда¹ться модель довiльно¨ комп'ютерно¨ системи у виглядi скiнченно¨ множини елементiв. Указану множину можна роздiлити на двi пiдмножини: множину об'¹ктiв i множину суб'¹ктiв. Дане роздiлення засноване на властивостi елемента бути активним абоодержувати управлiння (застосовуються також термiни використовувати ресурси або користуватися обчислювальною потужнiстю ). Воно iсторично склалося на основi моделi обчислювально¨ системи, що належить фон-Нейману (див. фон-Нейманiвська архiтектура ), вiдповiдно до яко¨ послiдовнiсть виконуваних iнструкцiй (програма, що вiдповiда¹ поняттю суб'¹кт знаходиться в ¹диному середовищi з даними (вiдповiда¹ поняттю об'¹кт ).

Моделi, зв'язанi з реалiзацi¹ю полiтики безпеки, не враховують можливостi суб'¹ктiв до змiни комп'ютерно¨ системи, якi можуть привести до змiни ¨¨ властивостей i, як крайнiй випадок, до повно¨ непридатностi тi¹¨ чи iншо¨ моделi до опису вiдносин типу суб'¹ктоб'¹кт у змiненiй комп'ютернiй системi.

Цей факт не ¹ недолiком полiтики безпеки. Достовiрнiсть роботи механiзмiв реалiзацi¨ полiтики безпеки вважа¹ться апрiорно

Загальнi моделi процесiв захисту iнформацi¨ |

65 |

|

|

заданою, оскiльки у протилежному випадку неможлива формалiзацiя та аналiз моделей. Проте питання гарантiй полiтики безпеки ¹ ключовим як в теорi¨, так i на практицi.

Виходячи з активно¨ ролi суб'¹ктiв при побудовi суб'¹ктнооб'¹ктно¨ моделi комп'ютерно¨ системи звичайно виходять з наступних ¨х найважливiших властивостей [31]:

•людина-користувач сприйма¹ суб'¹кти та одержу¹ iнформацiю

про стан комп'ютерно¨ системи через суб'¹кти, якими вона управля¹ i якi здiйснюють вiдображення iнформацi¨ у виглядi, що сприйма¹ться людиною;

•загрози компонентам комп'ютерно¨ системи виходять вiд суб'¹-

ктiв як активно¨ компоненти, що породжу¹ потоки та змiню¹ стан об'¹ктiв у комп'ютернiй системi;

•суб'¹кти можуть впливати один на одного через змiнюванi ни-

ми об'¹кти, породжуючи кiнець-кiнцiв у системi суб'¹кти (або стани системи), якi представляють загрозу для безпеки iнформацi¨ або для працездатностi системи.

Звичайно вважають, що розподiл комп'ютерно¨ системи на су- б'¹кти та об'¹кти ¹ апрiорним, а також iсну¹ безпомилковий критерiй розрiзнення суб'¹ктiв та об'¹ктiв в комп'ютернiй системi (за властивостями активностi). Крiм того вважа¹ться, що в умовах усiх тверджень декомпозицiя комп'ютерно¨ системи на суб'¹кти та об'¹кти ¹ фiксованою.

Насамперед пiдкреслимо вiдмiннiсть поняття суб'¹кта комп'ю- терно¨ системи вiд людини-користувача наступним визначенням.

Користувач [user, subscriber] особа (фiзична особа), що автентифiку¹ться деякою iнформацi¹ю та управля¹ суб'¹ктом ком- п'ютерно¨ системи через органи керування ЕОМ. Користувач ком- п'ютерно¨ системи, таким чином, ¹ зовнiшнiм фактором, що управля¹ станом суб'¹ктiв. У зв'язку з цим управляючий вплив користувача вважа¹ться таким, що властивостi суб'¹ктiв, що наводяться нижче, не залежать вiд нього (тобто властивостi суб'¹ктiв не змiнюються зовнiшнiм управлiнням). Смисл дано¨ умови поляга¹ у припущеннi того факту, що користувач, який управля¹ програмою, не може через органи управлiння змiнити ¨¨ властивостi (умова ¹ невiрною для систем типу компiляторiв, засобiв розробки, налагоджувальникiв i т.iн.).

66 |

Ðîçäië 2 |

|

|

Звичайно також припускають, що у будь-який дискретний момент часу множина суб'¹ктiв комп'ютерно¨ системи ¹ непустою (у протилежному випадку вiдповiднi моменти часу виключаються з розгляду та розглядаються вiдрiзки з ненульовою потужнiстю множини суб'¹ктiв). У такому випадку ¹ дiйсною наступна аксiома.

Суб'¹кти в комп'ютернiй системi можуть бути породжени-

ми тiльки активною компонентою (суб'¹ктами) з об'¹ктiв.

Механiзм породження нових суб'¹ктiв специфiкують наступним визначенням.

Îá'¹êò Oi назива¹ться джерелом для суб'¹кта Sm, ÿêùî iñíó¹ суб'¹кт у результатi впливу якого на об'¹кт Oi у комп'ютернiй си- стемi виника¹ суб'¹кт Sm.

Ñóá'¹êò Sj, що породжу¹ новий суб'¹кт з об'¹кта Oi, ó ñâîþ

чергу, назива¹ться активiзуючим суб'¹ктом для суб'¹кта Sm, ÿêèé можна назвати породженим об'¹ктом.

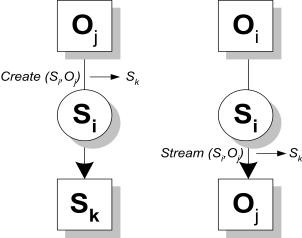

Для цього вводять наступне позначення: Ñreate(Sj, Oi) → Skç îá'¹êòà Oi породжений суб'¹кт Sk при актизуючому впливi су-

á'¹êòà Sj. Create називають операцi¹ю породження суб'¹ктiв (див.

ðèñ. 2.6).

Операцiя Create зада¹ вiдображення декартового добутку множин суб'¹ктiв i об'¹ктiв на об'¹днання множини суб'¹ктiв iз пустою множиною. Зазначають також, що у комп'ютернiй системi дi¹ дискретний час i фактично новий суб'¹кт породжу¹ться у

момент часу t + 1 вiдносно моменту t, в який вiдбувся вплив по-

роджуючого суб'¹кта на об'¹кт-джерело.

Очевидно, що операцiя породження суб'¹кта залежить як вiд властивостей активiзуючого суб'¹кта, так i вiд змiсту об'¹ктаджерела.

Вважа¹ться, що якщо Ñreate(Sj, Oi) → NULL (конструкцiя NULL далi познача¹ пусту множину), то породження нового су-

á'¹êòà ç îá'¹êòà Oi при активiзуючому впливовi Sj ¹ неможли-

вим. Так, практично в усiх операцiйних середовищах iсну¹ поняття виконуваного файлу об'¹кта, що може бути джерелом для породження суб'¹кта. Наприклад, для MS DOS файл edit.com ¹ джерелом-об'¹ктом для породження суб'¹кта-програми текстового редактора, а породжуючим суб'¹ктом ¹, як правило, командний

Загальнi моделi процесiв захисту iнформацi¨ |

67 |

|

|

Ðèñ. 2.6. Породження суб'¹кта та поняття потоку

iнтерпретатор shell (об'¹кт-джерело command.com).

Асоцiювання об'¹ктiв з суб'¹ктами

З архiтектури фон-Неймана також виходить, що з будь-яким суб'¹ктом зв'язаний (асоцiйований) деякий об'¹кт (об'¹кти), що вiдобража¹ його стан, наприклад, для активно¨ програми (суб'¹- кта) асоцiйованим об'¹ктом буде змiст дiлянки оперативно¨ пам'ятi з виконуваним кодом дано¨ програми.

Îá'¹êò Oi у даний момент часу t асоцiйований з суб'¹ктом Sm, ÿêùî ñòàí îá'¹êòà Oi вплинув на стан суб'¹кта в наступний момент часу (тобто суб'¹кт Sm використову¹ iнформацiю, що мiститься в об'¹ктi Oi).

Можна ввести позначення множина об'¹ктiв {Oi}t асоцiйована

çсуб'¹ктом в момент t :Si({Oi}t).

Óданому випадку визначення не у повнiй мiрi ¹ формально строгим, оскiльки стан суб'¹кта опису¹ться впорядкованою сукупнiстю асоцiйованих з ним об'¹ктiв, а асоцiйований об'¹кт видiля¹ться за принципом впливу на стан суб'¹кта, тобто у визначеннi

68 |

Ðîçäië 2 |

|

|

вiдслiдкову¹ться деяка рекурсiя. З iншо¨ сторони, вiдомi рекурсивнi визначення рiзноманiтних об'¹ктiв (наприклад, дерева). Залежнiсть вiд часу дозволя¹ однозначно видiлять асоцiйованi об'¹кти у тому випадку, якщо у початковий момент асоцiйований об'¹кт можна визначити однозначно (як правило, це вектор виконуваного коду та початковий стан ряду змiнних програми).

Суб'¹кт у загальному випадку реалiзу¹ деяке вiдображення множини асоцiйованих об'¹ктiв у i-тий момент часу на множину

асоцiйованих об'¹ктiв у i + 1-тий момент часу. У зв'язку з цим мо-

жна видiлити асоцiйованi об'¹кти, змiна яких змiню¹ вид вiдображення асоцiйованих об'¹ктiв (об'¹кти, що мiстять, як правило, код програми функцiонально асоцiйованi), i асоцiйованi об'¹кти-данi (тi, що ¹ аргументом операцi¨, але не змiнюють виду вiдображення). Дальше пiд асоцiйованими об'¹ктами розумiють функцiонально асоцiйованi об'¹кти, у iнших випадках робляться уточнення.

Можна зазначити, що у момент породження суб'¹кта Sm ç îá'-

¹кта вiн ¹ асоцiйованим для суб'¹кта Sm.

Необхiдно також вiдзначити, що об'¹кт-джерело може бути асоцiйованим для активiзуючого суб'¹кта, тодi породження ¹ автономним (тобто не залежним вiд властивостей решти суб'¹ктiв та об'¹ктiв. Якщо ж об'¹кт-джерело ¹ неасоцiйованим (зовнiшнiм) для активiзуючого суб'¹кта, то породження не ¹ автономним i залежить вiд властивостей об'¹кта-джерела.

Потiк iнформацi¨ мiж об'¹ктами

Властивiсть суб'¹кта бути активним реалiзу¹ться i в можливостi виконання дiй над об'¹ктами. При цьому необхiдно вiдзна- чити, що пасивний статус об'¹кта необхiдно вимага¹ iснування потокiв iнформацi¨ вiд об'¹кта до об'¹кта (у протилежному випадку неможливо говорити про змiнювання об'¹ктiв), причому даний потiк iнiцiю¹ться суб'¹ктом.

Потоком iнформацi¨ мiж об'¹ктом Om òà îá'¹êòîì Oj назива¹- ться довiльна операцiя над об'¹ктом Oj, ùî ðåàëiçó¹òüñÿ â ñóá'¹êòi Si i ¹ залежною вiд Om.

Звичайно зазначають, що як Oj, òàê i Om можуть бути асоцi- йованими об'¹ктами, та також пустими об'¹ктами (NULL).

Загальнi моделi процесiв захисту iнформацi¨ |

69 |

|

|

Для цього вводять наступне позначення: Stream(Si, Om) → Ojпотiк iнформацi¨ вiд об'¹кта Om äî îá'¹êòà Oj. При цьому ви-

дiляють джерело (Om) та одержувач (приймач) потоку (Oj). Ó

визначеннi пiдкреслю¹ться, що потiк iнформацi¨ розгляда¹ться не мiж суб'¹ктом i об'¹ктом, а мiж об'¹ктами, наприклад, об'¹ктом i асоцiйованими об'¹ктами суб'¹кта (або мiж двома об'¹ктами), а активна роль суб'¹кта виража¹ться у реалiзацi¨ даного потоку (це означа¹, що операцiя породження потоку локалiзована в суб'¹ктi та вiдобража¹ться станом його функцiонально асоцiйованих об'¹- ктiв). Тобто, операцiя Stream може створювати новий об'¹кт або знищувати його.

Íà ðèñ.2.7 схематично вiдображенi рiзноманiтнi види потокiв.

Ðèñ. 2.7. Приклади потокiв у комп'ютернiй системi

Поняття асоцiйованих з суб'¹ктом об'¹ктiв не ¹ штучною конструкцi¹ю. Коректно говорити про потоки iнформацi¨ можна лише мiж однаковими сутностями, тобто об'¹ктами. Крiм того, в асоцiйованих об'¹ктах вiдобража¹ться поточний стан суб'¹кта. ВiдображенняStream òà Create описуються з точки зору розподiлу на суб'¹кти об'¹кти всiх подiй (змiнювання суб'¹ктiв i об'¹ктiв), що здiйснюються в комп'ютернiй системi.

Потiк iнформацi¨ завжди iнiцiю¹ться (породжу¹ться) суб'¹- ктом.

70 |

Ðîçäië 2 |

|

|

Доступ суб'¹кта до об'¹кта

Доступом суб'¹кта Si äî Oj звичайно називають породження потоку iнформацi¨ мiж деяким об'¹ктом (наприклад, асоцiйованим з суб'¹ктом об'¹ктами Si(Oj) i îá'¹êòîì Oj.

Можна видiлити всю множину потокiв P для фiксовано¨ деком-

позицi¨ комп'ютерно¨ системи на суб'¹кти i об'¹кти в усi моменти часу (вся множина потокiв ¹ об'¹днанням потокiв з усiх моментiв дискретного часу) та довiльним чином розiб'¹мо його на два двi

пiдмножини, що не перетинаються: N i L, P = NUL. Позначимо:

N пiдмножина потокiв, що характеризу¹ несанкцiонований доступ;

L пiдмножина потокiв, що характеризу¹ легальний доступ. Звичайно дають наступнi пояснення до роздiлення множин N i L. Поняття безпеки припуска¹ наявнiсть i деякого стану небез-

пеки небажаних станiв будь-яко¨ системи (у даному випадку комп'ютерно¨ системи). Уважа¹ться, що парнi категорi¨ типу небезпечний безпечний ¹ апрiорно заданими для комп'ютерно¨ системи та описуються полiтикою безпеки, а результат застосування полiтики безпеки до комп'ютерно¨ системи роздiлення на

множину небезпечних потокiв N i множину безпечних L. Ïîäië íà N i L може описувати як властивiсть цiлiсностi (потоки з N порушують цiлiснiсть комп'ютерно¨ системи) або властивiсть конфiденцiйностi (потоки з N порушують конфiденцiйнiсть ком- п'ютерно¨ системи), так i будь-яку iншу довiльну властивiсть.

Правила розмежування доступу суб'¹ктiв до об'¹ктiв

Правила розмежування доступу суб'¹ктiв до об'¹ктiв це формально описанi потоки, що належать пiдмножинi L.

У данiй моделi не здiйсню¹ться уточнення вiдомих моделей полiтик безпеки (полiтика безпеки опису¹ тiльки критерi¨ роздiлення

на множини N i L), але формулюються умови коректного iснува-

ння елементiв комп'ютерно¨ системи, що забезпечують реалiзацiю тi¹¨ чи iншо¨ полiтики безпеки. Оскiльки критерiй роздiлення на

множини N i L не зв'язаний з наведеними дальше визначення-

Загальнi моделi процесiв захисту iнформацi¨ |

71 |

|

|

ми (постулю¹ться лише наявнiсть суб'¹кта, що реалiзу¹ фiльтрацiю потокiв), то можна говорити лише про iнварiантiсть (незалежнiсть) моделi вiдносно прийнято¨ в комп'ютернiй системi полiтики безпеки (що не суперечить умовам наведених визначень).

Тотожнiсть об'¹ктiв та тотожнiсть суб'¹ктiв

Îá'¹êòè Oi i Oj ¹ тотожними у момент часу t, ÿêùî âîíè ñïiâ-

падають як слова, що записанi на однiй мовi.

Наприклад, при поданнi у виглядi байтових послiдовностей об'- ¹êòè O1 = o11, o11, ..., o1m i O2 = o21, o21, ..., o2k однаковi, якщо

m = k i o1i = o2i äëÿ âñiõ i âiä 1 äî k (oij байти).

Для введення поняття тотожностi суб'¹ктiв звичайно домовляються про наявнiсть процедури сортування асоцiйованих об'¹ктiв, яка дозволя¹ говорити про можливiсть попарного порiвняння. На практицi завжди iсну¹ алгоритм, що забезпечу¹ можливiсть попарного порiвняння та залежить вiд конкретно¨ архiтектури комп'ю- терно¨ системи. Наприклад, достатньо легко видiлити та попарно порiвняти дiлянки оперативно¨ пам'ятi, що вiдповiдають коду програм (якi вiдрiзняються абсолютною адресою завантаження в оперативну пам'ять) або змiсту змiнних та масивiв.

Ñóá'¹êòè Si i Sj тотожнi у момент часу t, якщо попарно тотожнi

всi асоцiйованi з ними об'¹кти.

Iз визначень тотожностi виплива¹, що породженi суб'¹кти тотожнi, якщо тотожнi породжуючi суб'¹кти i об'¹кти-джерела.

Вiрнiсть дано¨ тези виплива¹ iз тотожностi функцiонально асоцiйованих об'¹ктiв в породжуючих суб'¹ктах, якi вiдповiдають за породження нового суб'¹кта, а також з тотожностi аргументiв (асоцiйованих об'¹ктiв-даних), якi вiдповiдають об'¹ктам-джерелам.

Монiтор звернень та монiтор безпеки

Для роздiлення усi¹¨ множини потокiв у комп'ютернiй системi на пiдмножини N i L необхiдне iснування активно¨ компоненти

(ñóá'¹êòà), ÿêèé:

• активiзувався би при виникненнi будь-якого потоку;

72 |

Ðîçäië 2 |

|

|

•здiйснював би фiльтрацiю потокiв вiдповiдно з належнiстю до множин N i L.

Звичайно зазначають, що якщо iсну¹ Stream(Si, Oj) → Om òà iñíó¹ Stream(Sk, Om) → O1, òî iñíó¹ i Stream((Si, Sk)Oj) →

O1, тобто вiдношення мiж об'¹ктами iсну¹ потiк ¹ транзистивним (вiдносно пари суб'¹ктiв). Саме у цьому смислi говорять про участь суб'¹кта (Sk) в потоцi (якщо Om ¹ асоцiйованим об'¹ктом

суб'¹кта, не тотожного Si). На основi цього вводять визначення

монiтора звернень та монiтора безпеки об'¹ктiв.

Монiтор звернень це суб'¹кт, що активу¹ться при виникненнi потоку вiд будь-якого суб'¹кта до будь-якого об'¹кта.

Видiляють два види монiтора звернень.

Iндикаторний монiтор такий, що встановлю¹ тiльки факт звернення суб'¹кта до об'¹кта.

Змiстовний монитор звернень суб'¹кт, що функцiону¹ таким чином, що при виникненнi потоку вiд асоцiйованого об'¹-

êòà Om будь-якого суб'¹кта Si(Si(Om)) äî îá'¹êòà Oj i назад iсну¹ асоцiйований з монiтором звернень об'¹кт Omo (у даному випадку мова йде про асоцiйованi об'¹кти-данi), тотожний об'¹кту Om àáî

Si(Om). Змiстовний монiтор звернень повнiстю бере участь у пото-

цi вiд суб'¹кта до об'¹кта (у тому смислi, що iнформацiя проходить через його асоцiйованi об'¹кти-данi та iсну¹ тотожне вiдображення об'¹кта на будь-який асоцiйований об'¹кт монiтора звернень).

Тепер сформулю¹мо поняття монiтора безпеки (в лiтературi також застосову¹ться поняття монiтора посилань). Це поняття по- в'язане з названим вище завданням фiльтрацi¨ потокiв. Оскiльки метою ¹ забезпечення безпеки комп'ютерно¨ системи, то i цiльова функцiя монiтора фiльтрацiя з метою забезпечення безпеки

(зазначимо ще раз, що роздiлення на N i L задане априорно). Монiтор безпеки об'¹ктiв монiтор звернень, який дозво-

ля¹ потiк, що належить тiльки множинi легального доступу L.

Дозвiл потоку в даному випадку розумiють як виконання операцi¨ над об'¹ктом одержувачем потоку, а заборона як невиконання (тобто незмiннiсть об'¹кта одержувача потоку).

Монiтор безпеки об'¹ктiв фактично ¹ механiзмом реалiзацi¨ полiтики безпеки в комп'ютернiй системi.

Загальнi моделi процесiв захисту iнформацi¨ |

73 |

|

|

2.2 Пiдходи до формування моделi загроз

Наведемо визначення базових понять.

Загроза [threat] будь-якi обставини або подi¨, що виникають у зовнiшньому середовищi, якi можуть бути причиною порушення полiтики безпеки iнформацi¨ i (або) нанесення збиткiв автоматизованiй системi.

Модель загроз [model of threats] абстрактний формалiзований або неформалiзований опис методiв i засобiв здiйснення загроз.

Загрози безпецi обчислювально¨ системи впливи на об- числювальну систему, якi прямо або побiчно можуть нанести шкоду ¨¨ безпецi. Розробники вимог безпеки i засобiв захисту видiляють три види загроз:

•загрози порушення конфiденцiйностi iнформацi¨, що обробля¹ться;

•загрози порушення цiлiсностi iнформацi¨, що обробля¹ться;

•загрози порушення працездатностi системи (вiдмови в обслу-

говуваннi).

Реалiзацiя вказаних загроз здiйсню¹ться зловмисником (порушником). Зловмисник [abuser, Bad-Guy, badguy, intruder] стосовно обчислювальних мереж особа або органiзацiя, що зацiкавлена в одержаннi несанкцiонованого доступу до програм або даних, яка здiйсню¹ спробу такого доступу або здiйснила ¨¨. До основних напрямкiв реалiзацi¨ зловмисником загроз вiдносять:

•безпосередн¹ звернення до об'¹ктiв доступу;

•створення програмних та технiчних засобiв, що виконують звернення до об'¹ктiв доступу в обхiд засобiв захисту;

•модифiкацiя засобiв захисту, що дозволя¹ реалiзовувати загрози iнформацiйнiй безпецi;

•впровадження в технiчнi засоби автоматизовано¨ системи про-

грамних або технiчних механiзмiв, що порушують передбачу- вану структуру та функцi¨ автоматизовано¨ системи.

До основних методiв реалiзацi¨ загроз iнформацiйнiй безпецi

системи зазвичай вiдносять:

•визначення зловмисником типу та параметрiв носi¨в iнформацi¨;

74 |

Ðîçäië 2 |

|

|

•одержання зловмисником iнформацi¨ про програмно-апаратне

середовище, тип та параметри засобiв обчислювально¨ технiки, тип та версi¨ операцiйно¨ системи, склад прикладного програмного забезпечення;

•одержання зловмисником детально¨ iнформацi¨ про функцi¨, що виконуються автоматизованою системою;

•одержання зловмисником даних про системи захисту, що застосовуються;

•визначення способу подання iнформацi¨;

•визначення зловмисником змiсту даних, що оброблюються в

системi, на якiсному рiвнi (застосову¹ться для монiторингу автоматизовано¨ системи i для дешифрування повiдомлень);

•викрадення (копiювання) машинних носi¨в iнформацi¨, що мiстить конфiденцiйнi данi;

•використання спецiальних технiчних засобiв для перехоплення

побiчних електромагнiтних випромiнювань та наведень

(ПЕМВН) конфiденцiйнi данi перехоплюються зловмисником шляхом видiлення iнформативних сигналiв з електромагнiтного випромiнювання та наведень колами живлення засобiв обчислювально¨ технiки, що входять до автоматизовано¨ системи;

•знищення засобiв обчислювально¨ технiки та носi¨в iнформацi¨;

•викрадення (копiювання) носi¨в iнформацi¨;

•несанкцiонований доступ користувача до ресурсiв автоматизо-

вано¨ системи в обхiд, або шляхом подолання систем захисту з використанням спецiальних засобiв, прийомiв, методiв;

•несанкцiоноване перевищення користувачем сво¨х повноважень;

•несанкцiоноване копiювання програмного забезпечення;

•перехоплення даних, що передаються каналами зв'язку;

•вiзуальне спостереження конфiденцiйнi данi зчитуються з екранiв термiналiв, роздрукiвок у процесi ¨х друку i т.iн.;

•розкриття подання iнформацi¨ (дешифрування даних);

•розкриття змiсту iнформацi¨ на семантичному рiвнi доступ

до смислово¨ складово¨ iнформацi¨, що зберiга¹ться а автоматизованiй системi;

•знищення машинних носi¨в iнформацi¨;

Загальнi моделi процесiв захисту iнформацi¨ |

75 |

|

|

•внесення користувачем несанкцiонованих змiн у програмно-

апаратнi компоненти автоматизовано¨ системи та данi, що обробляються;

•установка та використання нештатного апаратного i/або програмного забезпечення;

•зараження комп'ютерними вiрусами;

•внесення спотворень у данi, знищення даних на рiвнi подання, спотворення iнформацi¨ при передаваннi лiнiями зв'язку;

•упровадження дезiнформацi¨;

•виведення з ладу машинних носi¨в iнформацi¨ без знищення iн-

формацi¨ виведення з ладу електронних блокiв нагромаджувачiв на жорстких дисках i т.iн.;

•прояв помилок проектування та розробки апаратних i програмних компонентiв автоматизовано¨ системи;

•обхiд (вiдключення) механiзмiв захисту завантаження злов-

мисником нештатно¨ операцiйно¨ системи з дискети, використання налагоджувальних режимiв програмно-апаратних компонент автоматизовано¨ системи i т.iн.

•спотворення вiдповiдностi синтаксичних та семантичних кон-

струкцiй мови встановлення нових значень слiв, виразiв i т.iн.;

•заборона на використання iнформацi¨ наявна iнформацiя за

будь-яких причин не може бути використаною.

Розподiл перелiчених методiв реалiзацi¨ загроз у залежностi вiд рiвня доступу до iнформацi¨ наданий у табл. 2.1 [29].

Ó [29] наведена також ще одна зручна класифiкацiя загроз.

2.3 Пiдходи до формування моделi порушника

Порушник [infringer, user violator] 1) той, хто порушив будьякi правила, закон, звичай. 2) користувач, який здiйсню¹ несанкцiонований доступ до iнформацi¨. В цьому випадку порушник одержу¹ доступ до роботи з включеними до складу комп'ютерно¨ системи засобами.

Модель порушника [user violator model] абстрактний формалiзований або неформалiзований опис порушника.

На сьогоднiшнiй час видiляють два типи моделей порушника:

76 |

Ðîçäië 2 |

|

|

Òàáë. 2.1 Розподiл методiв реалiзацi¨ загроз

еталоннi та дифференцiйованi. Еталоннi моделi передбачають, що в якостi порушника виступа¹ особа (група осiб), якi мають повнi можливостi з порушення безпеки системи (технiчнi, iнформацiйнi, квалiфiкацiйнi та iн.), тобто вiн може здiйснити атаку в будь-який час, його квалiфiкацiя та рiвень не нижче рiвня розробникiв системи захисту, йому вiдома повнiстю вся iнформацiя про структуру системи захисту, i, вiдповiдно, для проведення атаки вiн неодмiнно вибере найбiльш слабке мiсце в системi захисту. Але враховуючи, що для бiльшостi випадкiв такiй пiдхiд ¹ надлишковим, бiльш поширеними ¹ диференцiйованi моделi.

Диференцiйованi моделi визначають для порушникiв низку характеристик, за якими, в рамках цих моделей порушники подiляються на рiзнi групи (диференцiюються). Найбiльш поширеним

¹використання наступних характеристик для опису порушникiв:

•квалiфiкацiя (рiвень пiдготовки);

•можливостi з доступу до системи;

•вiдома iнформацiя про систему захисту;

•рiвень технiчних можливостей;

Загальнi моделi процесiв захисту iнформацi¨ |

77 |

|

|

•час проведення атак;

•припустима ступiнь ризику при проведеннi атаки.

Приклад опису порушникiв вiдповiдно до диференцiйовано¨ моделi наведений в табл. 2.2 (оцiнка характеристик порушника проведена за 5-бальною шкалою).

Òàáë. 2.2 Приклад опису типових порушникiв за диференцiйованою моделлю

|

|

|

|

|

Тип порушника |

|

|

Характеристика |

Конкурентна |

|

Хакер |

Силовi |

|||

|

|

|

|

ðîçâiäêà |

|

(Кракер) |

структури |

|

|

|

|

|

|

||

Êâàëiôiêàöiÿ |

|

3 |

|

5 |

4 |

||

Можливостi по до- |

4 |

|

3 |

5 |

|||

ступу до системи |

|

|

|

|

|||

|

|

|

|

|

|

||

Âiäîìà |

iнформа- |

3 |

|

2 |

5 |

||

öiÿ |

ïðî |

систему |

|

|

|

|

|

захисту |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Ðiâåíü |

òåõíi÷íèõ |

4 |

|

2 |

5 |

||

можливостей |

|

|

|

|

|

||

Припустима |

ñòó- |

3 |

|

5 |

1 |

||

ïiíü |

ризику |

ïðè |

|

|

|

|

|

проведеннi атаки |

|

|

|

|

|||

|

|

|

|

|

|

|

|

Таким чином диференцiйованi моделi дозволяють формалiзовано описувати ïðîôiëü ( профiлi ) поведiнки потенцiйних порушникiв, вибирати з них тих, якi, виходячи з рiвня цiнностi ресурсiв системи, ¹ дiйсно актуальними для не¨.

Унаслiдок цього значно зменшу¹ться кiлькiсть тих загроз, яким повинна протистояти система захисту, конкретизуються вимоги до не¨.

Крiм того, використання моделей цього типу створю¹ передумови пiдвищення об рунтованостi рiвня рiшень пiд час побудови системи захисту та дозволя¹ використовувати сучаснi системи експертно¨ оцiнки та пiдтримки прийняття рiшень.

Вiдповiдно до нацiональних нормативних документiв [18] порушники класифiкуються тiльки за однi¹ю характеристикою рiв-

78 |

Ðîçäië 2 |

|

|

нем можливостей, що надаються ¨м штатними засобами системи. В нормативному документi визначенi чотири рiвнi цих можливостей. Класифiкацiя ¹ i¹рархiчною, тобто кожний наступний рiвень включа¹ в себе функцiональнi можливостi попереднього:

•перший рiвень визнача¹ найнижчий рiвень можливостей прове-

дення дiалогу з комп'ютерною системою можливiсть запуску фiксованого набору завдань (програм), що реалiзують заздалегiдь передбаченi функцi¨ оброблення iнформацi¨;

•другий рiвень визнача¹ться можливiстю створення й запуску власних програм iз новими функцiями оброблення iнформацi¨;

•третiй рiвень визнача¹ться можливiстю керування функцiону-

ванням комп'ютерно¨ системи, тобто впливом на базове програмне забезпечення системи, а токож на склад i конфiгурацiю обладнання;

•четвертий рiвень визнача¹ться всiм обсягом можливостей осiб,

що здiйснюють проектування, реалiзацiю й ремонт апаратних компонентiв системи, аж до включення до ¨¨ складу власних засобiв з новими функцiями оброблення iнформацi¨.

Особливо слiд вiдмiтити, що вiдповiдно до НД ТЗI на сво¹му

рiвнi порушник ¹ фахiвцем вищо¨ квалiфiкацi¨, який ма¹ повну iнформацiю про комп'ютерну систему i комплекс засобiв захисту.

2.4Пiдходи та моделi опису цiнностi iнформацi¨

2.4.1Базовi поняття

Визначення цiнностi iнформацi¨ (ресурсiв) комп'ютерно¨ системи ¹ вiдправною точкою для визначення сил та засобiв на створення ¨¨ системи захисту, ¨¨ структури, складу засобiв захисту та вимог до них.

Цiннiсть iнформацi¨ [information value] властивiсть iнформацi¨, що визнача¹ться ¨¨ придатнiстю до практичного використання в рiзних галузях цiлеспрямовано¨ дiяльностi людини. Розповсюдження iнформацi¨ та ¨¨ використання приводить до змiни ¨¨ цiнностi та цiни. З часом цiннiсть бiльшостi видiв iнформацi¨, що циркулю¹ у суспiльствi, зменшу¹ться iнформацiя старi¹.

Загальнi моделi процесiв захисту iнформацi¨ |

79 |

|

|

Цiна iнформацi¨ [price of information] вартiсть iнформацi¨, виражена у грошових одиницях. Склада¹ться iз собiвартостi iнформацi¨ та прибутку вiд iнформацi¨. Собiвартiсть визнача¹ться витратами власника iнформацi¨ на ¨¨ одержання чи вiдновлення, наприклад:

•проведення дослiджень в наукових лабораторiях, аналiтичних центрах, групах i т.iн.;

•купiвля iнформацi¨ на ринку iнформацi¨;

•добування iнформацi¨ за допомогою протиправних дiй;

•вiдновлення файлових структур нагромаджувача на жорстко-

му магнiтному диску на фiзичному рiвнi.

Прибуток вiд iнформацi¨ з огляду ¨¨ особливостей може приймати рiзноманiтнi форми, причому вираз його у грошах не ¹ найбiльш розповсюдженою формою. У загальному випадку прибуток вiд iнформацi¨ може бути одержаний в результатi наступних дiй:

•продажу iнформацi¨ на ринку;

•матерiалiзацi¨ iнформацi¨ у продукцi¨ з новими якостями або технологi¨, що приносить прибуток;

•використання iнформацi¨ для прийняття бiльш ефективних рi-

øåíü.

Остання форма прибутку вiд iнформацi¨ не ¹ досить наочною, проте вона найбiльш розповсюджена, оскiльки будь-яка дiяльнiсть людини це послiдовнiсть прийняття нею рiшень.

Оцiнка цiнностi (вартостi) iнформацi¨ [value estimation of information] данi, що визначають цiннiсть iнформацi¨, або процесс ¨х отримання. Для одержання цих даних застосовують рiзноманiтнi пiдходи:

•квазiекономiчний за основу береться iнформацiя як товар, що ма¹ свою ринкову цiну;

•прагматичний цiннiсть iнформацi¨ визнача¹ться найвирi-

шальнiшою ситуацi¹ю; це означа¹, що iнформацiя тим цiннiша, чим швидше вона сприя¹ вирiшенню проблеми;

•праксеологiчний цiннiсть iнформацi¨ визнача¹ться результативнiстю дiй для досягнення намiчено¨ мети;

•семантичний цiннiсть iнформацi¨ визнача¹ться мiрою, в якiй

вона служить для збагачення знань споживача.

З точки зору здорового глузду зрозумiло, що у грошовому

80 |

Ðîçäië 2 |

|

|

вираженнi витрати на захист не повиннi перевищувати можливi втрати в наслiдок реалiзацi¨ загроз (загрози).

Але для вирiшення практичних завдань користуються пiдходами, якi дозволяють бiльш точно визначати цiннiсть iнформацi¨, з урахуванням особливостей iнформацiйних ресурсiв системи та технологiй ¨х оброблення.

Моделi цiнностi iнформацi¨, якi розглянутi далi, ¹ базовими для бiльшостi з пiдходiв iз оцiнки цiнностi ресурсiв сучасних комп'ю- терних систем [9].

2.4.2 Адитивна модель цiнностi iнформацi¨

Нехай iнформацiя представлена у виглядi скiнчено¨ множини елементiв i необхiдно оцiнити сумарну вартiсть у грошових одиницях iз оцiнок компонент. Оцiнка буду¹ться на основi експертних оцiнок компонент, i, якщо грошовi оцiнки ¹ об'¹ктивними, то сума да¹ шукану величину. Проте, кiлькiсна оцiнка компонент не завжди ¹ об'¹ктивною навiть при квалiфiкованiй експертизi. Це зв'я- зано з неоднорiднiстю компонент у цiлому. Тому звичайно будують ¹дину i¹рархiчну вiдносну шкалу (лiнiйний порядок, який дозволя¹ порiвнювати окремi компоненти за цiннiстю вiдносно один одного). дина шкала означа¹ рiвнiсть усiх компонент, що мають одну i ту ж порядкову оцiнку.

Приклад. O1, ..., On об'¹кти, шкала 1 < ... < 5. Експерти оцiнили (2, 1, 3, ...) вектор вiдносних цiнностей об'¹ктiв. Якщо ¹

цiна хоча б одного об'¹кта, наприклад, C1 = 100 грн., то обчислю¹ться оцiнка одного бала

C/λ = 50 ãðí.,

äå λ число балiв оцiнки першого об'¹кта: C2 = 50 ãðí., C3 =

150 грн. i т.iн. Сума да¹ вартiсть усi¹¨ iнформацi¨. Якщо апрiорно вiдома цiна iнформацi¨, то вiдноснi оцiнки у порядковiй шкалi дозволяють обчислити цiни компонент.

Загальнi моделi процесiв захисту iнформацi¨ |

81 |

|

|

2.4.3 Порядкова шкала цiнностей

Далеко не завжди можливо i необхiдно давати грошову оцiнку iнформацi¨. Наприклад, оцiнка особисто¨ iнформацi¨, медично¨, полiтично¨ або во¹нно¨ iнформацi¨ не завжди ¹ доцiльною у грошовому численнi. Проте пiдхiд, пов'язаний з порiвнянням цiнностi окремих iнформацiйних елементiв, як i у попередньому випадку ма¹ смисл.

Приклад. При оцiнцi iнформацi¨ в державних структурах використову¹ться порядкова шкала цiнностей. Усi об'¹кти (документи) державного закладу подiляються за грифами секретностi. Грифи секретностi утворюють порядкову шкалу: несекретно < для службового користування < та¹мно < цiлком та¹мно < особливо¨ важливостi (НС < ДСК < С < ЦС < ОВ) або в державних структурах США: unclassi ed < con dential < secret < top secret (U < Conf < S < TS). Бiльш високий клас ма¹ бiльш високу цiннiсть i тому вимоги до його захисту вiд несанкцiонованого доступу ¹ бiльш високими.

Особливо слiд вiдмiтити, що в наведених вище прикладах мова йшла тiльки про забезпечення конфiденцiйностi iнформацi¨. Аналогiчнi класифiкацi¨ можна визначити i для таких показникiв цiнностi iнформацi¨, як цiлiснiсть та доступнiсть (наприклад, класифiкацiя iнформацi¨ вiдповiдно до надання послуг Quality of Service (QoS)).

2.4.4 Модель решiтки цiнностей

Модель решiтки цiнностей ¹ узагальненням порядково¨ шкали. Решiтка цiнностей це модель опису класифiковано¨ за цiннiстю iнформацi¨. Вона основана на встановленнi вiдповiдного порядку мiж категорiями цi¹¨ iнформацi¨. Зокрема, НС<ДСК<Т<ЦТ.

Решiтка цiнностей це формальна алгебра (SC, < , , ), äå SC базова упорядкована множина рiвнiв цiнностей, а опе-

ратор < визнача¹ часткове нестроге вiдношення порядку для елементiв ¨ цi¹¨ множини, тобто оператор < рефлексивний (еквiвалентнiсть по вiдношенню до себе), транзитивний (переносимiсть) i

антисиметричний (нееквiвалентнiсть). Тобто для кожних A, B, C,

82 |

Ðîçäië 2 |

|

|

що належать SC, викону¹ться:

•рефлексивнiсть: A < A;

•транзитивнiсть: якщо A < B, B < C, òî A < C;

•антисиметричнiсть: якщо A < B, B < A, òî A = B.

Iнша властивiсть решiтки цiнностi поляга¹ в тому, що для кожно¨ пари елементiв множини SC можна вказати ¹диний елемент найменшо¨ верхньо¨ границi i ¹диний елемент найбiльшо¨ нижньо¨ границi. Цi елементи також належать SC i позначаються за допо-

могою операторiв i вiдповiдно.

Äëÿ A, B SC елемент C = A B SC назива¹ться найменшою верхньою границею (верхньою гранню), якщо

1)A < C, < C;

2)A < D, B < D C < D äëÿ âñiõ D SC.

Елемент A B, взагалi може не iснувати. Якщо найменша верх-

ня границя iсну¹, то з антисиметричностi виплива¹ одиничнiсть. Для A, B SC елемент E = A B SC назива¹ться найбiль-

шою нижньою границею (нижньою гранню), якщо

1)E < A, E < B;

2)D < A, D < B D < E äëÿ âñiõ D SC.

Ця границя також може не iснувати. Якщо вона iсну¹, то з антисиметричностi виплива¹ одиничнiсть.

Змiст цих визначень поляга¹ у тому, що для кожно¨ пари елементiв завжди можна вказати ¹диний елемент, що обмежу¹ цю пару зверху чи знизу таким чином, що мiж ними i цим елементом не буде iнших елементiв.

Функцiя рiвня безпеки F признача¹ кожному суб'¹кту й об'¹- кту деякий рiвень безпеки з SC, розбиваючи множину сутностей

системи на класи, у межах яких ¨хнi властивостi з погляду моделi безпеки ¹ еквiвалентними. Тодi оператор < визнача¹ напрямок по-

токiв iнформацi¨, тобто, якщо F (A) < F (B), то iнформацiя може передаватися вiд елементiв класу A до елементiв класу B.

Якщо iнформацiя може передаватися вiд сутностей класу A до сутностей класу B, а також вiд сутностей класу B до сутностей класу A, то класи A i B мiстять iнформацiю одного рiвня i з погляду безпеки еквiвалентнi одному класу (AB). Тому для видалення надлишкових класiв необхiдно, щоб вiдношення < було антисиметричним.

Загальнi моделi процесiв захисту iнформацi¨ |

83 |

|

|

Якщо iнформацiя може передаватися вiд сутностей класу A сутностям класу B, а також вiд сутностей класу B до сутностей класу C, то очевидно, що вона буде також передаватися вiд сутностей класу A до сутностей класу C. Таким чином, вiдношення <

повинне бути транзитивним.

Тому що клас сутностi визнача¹ рiвень безпеки iнформацi¨, що мiститься в нiй, то всi сутностi одного класу мiстять з погляду безпеки однакову iнформацiю. Отже, нема рацi¨ забороняти потоки iнформацi¨ мiж сутностями одного класу. Бiльш того, з чисто практичних розумiнь потрiбно передбачити можливiсть для сутностi передавати iнформацiю само¨ собi. Отже, вiдношення < повинне бути рефлексивним.

(SC, <, , ) назива¹ться решiткою, якщо для будь-яких

A, B SC iñíó¹ A B SC i A B SC.

Для всiх елементiв SC у кiнцевих решiтках iсну¹ верхнiй елемент High = SC, аналогiчно iсну¹ нижнiй елемент Low = SC.

Кiнцева лiнiйна решiтка це лiнiйно упорядкована множина, отже, можна завжди вважати {0, 1, ..., n} = SC.

Для бiльшостi решiток, що використовуються в теорi¨ захисту iнформацi¨, iсну¹ подання решiток у виглядi графу. Розгля-

немо кореневе дерево на вершинах з кiнцево¨ множини X = {X1, X2, ..., Xn} з коренем у Xi. Нехай на ¹диному шляху, що з'¹дну¹ вершину Xi з коренем, ¹ вершина Xj. Покладемо за визначен- íÿì, ùî Xi < Xj. Очевидно, що в такий спосiб на деревi визначено частковий порядок. Крiм того, для будь-яко¨ пари вершин Xi i Xj iсну¹ елемент Xi Xj, що визнача¹ться точкою злиття шляхiв з Xi

i Xj у корiнь. Однак така структура не ¹ решiткою, тому що тут

нема¹ нижньо¨ гранi. Виявля¹ться, що вiд умови одиничностi шляху в корiнь можна вiдмовитися, зберiгаючи при цьому властивостi часткового порядку й iснування верхньо¨ гранi. Наприклад, дода-

мо до побудованого дерева вершину L, з'¹днавши з нею всi кiнцевi

вершини. Покладемо i = l, ..., n, L < Xj. Для iнших вершин поря- док визнача¹ться як ранiш. Побудована структура ¹ решiткою.

Приклад. Äëÿ A, B X, äå A, B пiдмножини X. Визна- чимо A < B A B. Всi умови часткового порядку 1), 2), 3) виконуються. Крiм того, A B - öå A B, A B = A ∩ B. Îòæå, öå ðåøiòêà.

84 |

Ðîçäië 2 |

|

|

Приклад. Нехай програма ма¹ X = {X1, ..., Xm} âõiäíi,

Y1, ..., Yn вихiднi елементи. Кожен вихiдний елемент залежить

вiд деяких вхiдних елементiв. Вiдношення вхiд-вихiд опису¹ться решiткою розглянутого типу. Решiтка пiдмножин буду¹ться по пiд-

множинах X у такий спосiб. Для кожно¨ XiXi = {Xi}. Для кожно¨

YjY j = {Xi|Xj → Yj}.

2.4.5 MLS ðåøiòêà

Назва MLS походить вiд абревiатури Multilevel Security i лежить в основi державних стандартiв оцiнки iнформацi¨. Решiтка

буду¹ться як прямий добуток лiнiйно¨ решiтки L i ðåøiòêè SC пiдмножин множини X, тобто (α, β), (α0 , β0 ) елементи добутку, β, β0 L ëiíiéíà ðåøiòêà, α, α0 SC решiтка пiдмножин

деяко¨ множини X. Òîäi (α, β) < (α0 , β0 ) α α0 , β < β0 . Верхня i нижня границi визначаються в такий спосiб:

(α, β) (α0, β0) (α α0, max{β, β0}) ,

(α, β) (α0, β0) (α ∩ α0, min{β, β0}) .

Вся iнформацiя (об'¹кти системи) вiдобража¹ться в точки решiтки (α, β). Лiнiйний порядок, як правило, визнача¹ гриф секре-

тностi. Точки множини X зазвичай називаються категорiями .

Властивостi решiтки в оцiнцi iнформацi¨ досить iстотно використовуються при класифiкацi¨ нових об'¹ктiв, отриманих як ре-

зультат обчислень. Нехай задана решiтка цiнностей SC, множина поточних об'¹ктiв O, вiдображення C : O → S, програма використову¹ iнформацiю об'¹ктiв O1, ..., On, що класифiкованi точками ðåøiòêè C(O1), ..., C(On). У результатi роботи програми з'явився об'¹кт O, який необхiдно класифiкувати. Це можна зробити,

поклавши C(O) = C(O1), ..., C(On). Такий пiдхiд до класифiкацi¨

найбiльш розповсюджений в державних структурах. Наприклад, якщо у збiрник включаються двi статтi з грифом та¹мно й цiлком та¹мно вiдповiдно, i по тематикам: перша кадри, друга криптографiя, то збiрник здобува¹ гриф цiлком та¹мно, а його тематика визнача¹ться сукупнiстю тематик статей (кадри, криптографiя).

Загальнi моделi процесiв захисту iнформацi¨ |

85 |

|

|

2.5Приклад оцiнки ризику з використанням адитивно¨ моделi цiнностi

Витрати на систему захисту iнформацi¨ необхiдно спiвставити i привести до вiдповiдностi з цiннiстю iнформацi¨ та iнформацiйних ресурсiв, що пiддаються ризику, а також iз збитком, який може бути нанесений органiзацi¨ iз-за збо¨в у системi захисту.

Ризик [risk] функцiя ймовiрностi реалiзацi¨ певно¨ загрози, виду и величини завданих збиткiв. Величина ризику може бути виражена у грошовому вимiрi або у виглядi формально¨ оцiнки (високий, низький i т.iн.).