- •Передмова

- •1.3 Основи розроблення гарантованих систем захисту

- •3.1.2 Поняття про гранулювання захисту

- •3.4.1 Модель Байба

- •3.6 Приклади моделювання питань безпеки в обчислювальних системах

- •3.7 Основи синтезу моделей безпеки

- •3.7.1 Методика синтезу моделей безпеки

- •5.1.3 Процедури захисту

- •АТРИБУТ

- •Атрибут доступу

- •АУДИТ

- •БАЗА ДАНИХ

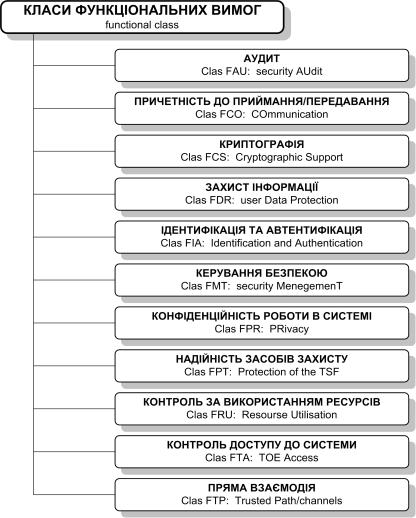

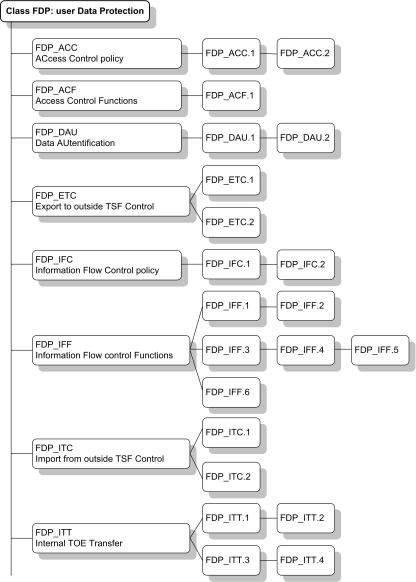

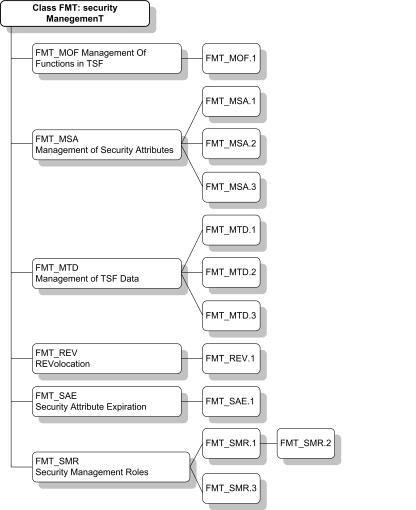

- •ВИМОГИ

- •Вимоги безпеки

- •ВИЯВЛЕННЯ

- •ДЕШИФРУВАННЯ

- •ДИСПЕТЧЕР

- •ДОСТУП

- •ЕКРАН

- •ЕКСПЕРТ

- •ЕКСПЕРТИЗА

- •ЕКСПОРТ

- •ЖУРНАЛ

- •Контрольний журнал

- •Системний журнал

- •ЗАБЕЗПЕЧЕННЯ

- •ЗАПИТ

- •ЗАХИСТ

- •ЗАШИФРУВАННЯ

- •КАНАЛ

- •КВОТА

- •КОМПЛЕКС

- •КОНТРОЛЬ

- •КРИПТОМАРШРУТИЗАТОР

- •КРИПТОСИСТЕМА

- •МАРШРУТИЗАТОР

- •МАТРИЦЯ

- •Матриця встановлення повноважень

- •МЕРЕЖА

- •МЕТОД

- •МОДЕЛЬ

- •ПАРАДИГМА

- •ПЕРЕТВОРЕННЯ

- •ПРАВИЛО

- •ПРЕДМЕТНА ЧАСТИНА

- •ПРИНЦИП

- •ПРОГРАМА

- •Троянська програма

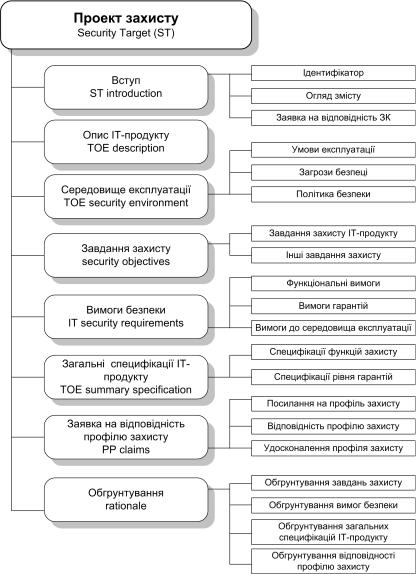

- •ПРОЕКТ

- •ПРОТОКОЛ

- •ПРОЦЕДУРА

- •РЕЖИМ

- •РЕСУРСИ

- •РОЗШИФРУВАННЯ

- •СЕМАНТИКА

- •СЕРЕДОВИЩЕ

- •СИСТЕМА

- •СТАНДАРТ

- •ТЕКСТ

- •ТЕСТУВАННЯ

- •ШИФРАТОР

- •ШИФРУВАННЯ

- •Абонентське шифрування

- •Шифрування даних

- •ШИФРОТЕКСТ

Стандартизованi моделi та методи оцiнки ефективностi захисту |

271 |

|

|

•перехоплення;

•фальсифiкацiя iнформацi¨;

•iмiтоатаки;

•фiзичне знищення каналу зв'язку.

Для мережного рiвня характернi наступнi загрози:

•аналiз службово¨ iнформацi¨, тобто адресно¨ iнформацi¨ та топологi¨ мережi;

•атаки на систему маршрутизацi¨. Можлива модифiкацiя мар-

шрутизацiйних таблиць через протоколи динамiчно¨ маршрутизацi¨ та мiжмережний протокол керуючих повiдомлень (ICMP);

•фальсифiкацiя IP-адрес;

•атаки на систему керування;

•прослуховування;

•перехоплення та фальсифiкацiя iнформацi¨;

•iмiтоатаки.

На транспортному рiвнi ймовiрнi загрози:

•несанкцiонованi з'¹днання;

•розвiдка додаткiв;

•атаки на систему керування;

•прослуховування;

•перехоплення та фальсифiкацi¨ iнформацi¨;

•iмiтоатаки.

На прикладному рiвнi ймовiрнi загрози:

•несанкцiонований доступ до даних;

•розвiдка iмен i паролiв користувачiв;

•маскування пiд санкцiонованого користувача;

•атаки на систему керування;

•атаки через стандартнi прикладнi протоколи;

•фальсифiкацiя iнформацi¨;

•iмiтоатаки.

5.1.3 Процедури захисту

Архiтектура захисту iнформацi¨ в мережах телекомунiкацi¨ концепцiя захисту iнформацi¨ в мережах телекомунiкацi¨,

272 |

Ðîçäië 5 |

|

|

що використову¹ мiжнароднi стандарти, яка розроблена i розвива¹ться Мiжнародною органiзацi¹ю зi стандартизацi¨ (ISO) ( див. рекомендацi¨ МСЕ ) у вiдповiдностi до iдеологi¨ моделi вза¹модi¨ вiдкритих систем.

Рекомендацi¨ МСЕ для захисту iнформацi¨ у телекомунiкацiях [ITU-T Recommendations] це процедури, рекомендованi Мiжнародною органiзацi¹ю зi стандартизацi¨ (ISO) для створення сервiсних служб захисту iнформацi¨ у мережах телекомунiкацi¨.

Процедура шифрування даних у телекомунiкацiйних системах призначена для закриття всiх даних абонента або декiлькох полiв повiдомлення. Може мати два рiвнi: шифрування в каналi зв'язку (лiнiйне) i мiжкiнцеве (абонентське) шифрування.

Процедура цифрового пiдпису в телекомунiкацiйних системах служить для пiдтвердження правильностi змiсту повiдомлення. Вона засвiдчу¹ факт його вiдправлення власне тим абонентом, який вказаний у заголовковi як джерело даних. Цифровий пiдпис ¹ функцi¹ю вiд змiсту та¹мно¨ iнформацi¨, вiдомо¨ тiльки абонентуджерелу, i загально¨ iнформацi¨, вiдомо¨ всiм абонентам системи.

Процедура керування доступом до ресурсiв телекомунiкацiйно¨ системи викону¹ться на основi множини правил i формальних моделей, що використовуються як аргумент доступу до iнформацi¨ iнформацiю про ресурси (класифiкацiю) та iдентифiкатори абонентiв. Службова iнформацiя для керування доступом (паролi абонентiв, списки дозволених операцiй, персональнi iдентифiкатори, часовi обмежувачi i т. iн.) мiстяться в локальних базах даних забезпечення безпеки мережi.

Процедура забезпечення цiлiсностi даних у телекомунiкацiйних системах передбача¹ введення в кожне повiдомлення деяко¨ додатково¨ iнформацi¨, яка ¹ функцi¹ю вiд змiсту повiдомлення. В рекомендацiях МСЕ розглядаються методи забезпечення цiлiсностi двох типiв: першi забезпечують цiлiснiсть поодинокого блока даних, iншi цiлiснiсть потоку блокiв даних або окремих полiв цих блокiв. При цьому забезпечення цiлiсностi потоку блокiв даних не ма¹ сенсу без забезпечення цiлiсностi окремих блокiв. Цi методи застосовуються у двох режимах при передаваннi даних по вiртуальному з'¹днанню i при використаннi дейтаграмного передавання. В першому випадку виявляються невпорядкованiсть,

Стандартизованi моделi та методи оцiнки ефективностi захисту |

273 |

|

|

утрати, повтори, вставки даних за допомогою спецiально¨ нумерацi¨ блокiв або введенням мiток часу. У дейтаграмному режимi мiтки часу можуть забезпечити тiльки обмежений захист цiлiсностi послiдовностi блокiв даних i запобiгти переадресацi¨ окремих блокiв.

Процедура автентифiкацi¨ у телекомунiкацiйних системах призначена для захисту при передаваннi в мережi паролiв, автентифiкаторiв логiчних об'¹ктiв i т. iн. Для цього використовуються криптографiчнi методи i протоколи, заснованi, наприклад, на процедурi трикратного рукостискання . Метою таких протоколiв ¹ захист вiд установлення з'¹днання з логiчним об'¹ктом, утвореним порушником або дiючим пiд його керуванням iз метою iмiтацi¨ роботи справжнього об'¹кта.

Процедура заповнення потоку в телекомунiкацiйних системах призначена для запобiгання аналiзу трафiка. Ефективнiсть застосування цi¹¨ процедури пiдвищу¹ться, якщо одночасно з нею передбачене лiнiйне шифрування всього потоку даних, тобто потоки iнформацi¨ й заповнення стають нерозбiрливими.

Процедура керування маршрутом у телекомунiкацiйнiй системi призначена для органiзацi¨ передавання тiльки маршрутами, утвореними за допомогою надiйних i безпечних технiчних засобiв i систем. При цьому може бути органiзований контроль iз боку одержувача, який у випадку виникнення пiдозри про компрометацiю використовувано¨ системи захисту може вимагати змiну маршруту.

Процедура пiдтвердження характеристик даних у телекомунiкацiйних системах передбача¹ наявнiсть арбiтра, який ¹ довiреною особою вза¹модiючих абонентiв i може пiдтвердити цiлiснiсть, час передавання документiв, а також запобiгти можливостi вiдмови джерела вiд видавання будь-якого повiдомлення, а споживача вiд його приймання, тобто пiдтвердження причетностi.

Спiльне використання процедур захисту дозволя¹ органiзувати п'ять базових сервiсiв: автентифiкацiя [authentication], контроль доступу [access control], засекречування (êîíôiäåíöiéíiñòü) [con dentiality], öiëiñíiñòü [integrity], iнформування (при- четнiсть) [nonrepudiation]. Для всiх цих сервiсiв визначенi також варiанти, як наприклад, для комунiкацiй з установленням з'¹днань

274 |

Ðîçäië 5 |

|

|

i без установлення з'¹днань або забезпечення безпеки на рiвнях комунiкацi¨, пакетiв або окремих полiв. Цей набiр сервiсiв не ¹ ¹дино можливим, проте вiн ¹ загальноприйнятим (див. рис. 5.1) .

5.1.4 Сервiснi служби захисту

Сервiснi служби захисту iнформацi¨ в мережах телекомунiкацi¨ це сукупнiсть заходiв захисту iнформацi¨ у мережах телекомунiкацiй, якi у вiдповiдностi до рекомендацiй МСЕ реалiзуються за допомогою процедур захисту.

Автентифiкацiя

Сервiсна служба автентифiкацi¨ однорiвневих об'¹ктiв

реалiзу¹ сво¨ функцi¨ за допомогою процедур автентифiкацi¨ (на мережному, транспортному та прикладному рiвнях моделi вза¹модi¨ вiдкритих систем) та (або) шифрування даних i цифрового пiдпису (на мережному та транспортному рiвнях МВВС).

Сервiсна служба автентифiкацi¨ джерела даних реалiзу¹ сво¨ функцi¨ за допомогою процедур шифрування даних (на мережному й транспортному рiвнях МВВС) та цифрового пiдпису (на мережному, транспортному та прикладному рiвнях МВВС).

Контроль доступу

Сервiсна служба контролю доступу реалiзу¹ сво¨ функцi¨ за допомогою процедури керування доступом до ресурсiв телекомунiкацiйно¨ системи на мережному, транспортному i прикладному рiвнях МВВС.

Êîíôiäåíöiéíiñòü

Сервiсна служба засекречування з'¹днання реалiзу¹ сво¨ функцi¨ за допомогою процедур шифрування даних (на фiзичному, канальному, мережному, транспортному, представницькому та прикладному рiвнях МВВС) та керування маршрутом (на мережному рiвнi МВВС).

Стандартизованi моделi та методи оцiнки ефективностi захисту |

275 |

|

|

Òàáë. 5.1 Засоби захисту, рекомендованi МОС для моделi ВВС

276 |

Ðîçäië 5 |

|

|

Сервiсна служба засекречування в режимi без з'¹днання реалiзу¹ сво¨ функцi¨ за допомогою процедур шифрування даних (на канальному, мережному, транспортному, представницькому i прикладному рiвнях МВВС) та керування маршрутом (на мережному рiвнi МВВС).

Сервiсна служба засекречування вибiркових полiв реалiзу¹ сво¨ функцi¨ за допомогою процедури шифрування даних на представницькому та прикладному рiвнях моделi вза¹модi¨ вiдкритих систем.

Сервiсна служба засекречування потоку даних реалiзу¹ сво¨ функцi¨ за допомогою процедур шифрування даних (на фiзи- чному i представницькому рiвнях МВВС), заповнення потоку (на мережному i прикладному рiвнi МВВС) та керування маршрутом (на мережному рiвнi МВВС).

Öiëiñíiñòü

Сервiсна служба забезпечення цiлiсностi з'¹днання реалiзу¹ сво¨ функцi¨ за допомогою процедур забезпечення цiлiсностi даних та шифрування даних на транспортному i прикладному рiвнях МВВС.

Сервiсна служба забезпечення цiлiсностi з'¹днання без вiдновлення реалiзу¹ сво¨ функцi¨ за допомогою процедур забезпечення цiлiсностi даних та шифрування даних на мережному, транспортному i прикладному рiвнях МВВС.

Сервiсна служба забезпечення цiлiсностi вибiркових полiв даних реалiзу¹ сво¨ функцi¨ за допомогою процедур забезпечення цiлiсностi даних та шифрування даних на прикладному рiвнi моделi вза¹модi¨ вiдкритих систем.

Сервiсна служба забезпечення цiлiсностi даних без установлення з'¹днання реалiзу¹ сво¨ функцi¨ за допомогою процедур забезпечення цiлiсностi даних, шифрування даних (на мережному, транспортному i прикладному рiвнях МВВС) та цифрового пiдпису (на транспортному рiвнi МВВС).

Сервiсна служба забезпечення цiлiсностi вибiркових полiв без з'¹днання реалiзу¹ сво¨ функцi¨ за допомогою процедур забезпечення цiлiсностi даних, шифрування даних (на при-

Стандартизованi моделi та методи оцiнки ефективностi захисту |

277 |

|

|

кладному рiвнi моделi вза¹модi¨ вiдкритих систем) та цифрового пiдпису (на мережному, транспортному та прикладному рiвнях МВВС).

Iнформування

Сервiсна служба iнформування про вiдправлення реалiзу¹ сво¨ функцi¨ за допомогою процедур пiдтвердження характеристик даних, забезпечення цiлiсностi даних та цифрового пiдпису на прикладному рiвнi МВВС.

Сервiсна служба iнформування про доставку реалiзу¹ сво¨ функцi¨ за допомогою процедур пiдтвердження характеристик даних, забезпечення цiлiсностi даних та цифрового пiдпису на прикладному рiвнi моделi вза¹модi¨ вiдкритих систем.

Кожна iз сервiсних служб може самостiйно вирiшувати вiдповiдне завдання iз забезпечення iнформацiйно¨ безпеки за допомогою тих чи iнших механiзмiв захисту. При цьому один i той же механiзм захисту може бути використаний в iнтересах рiзних служб iнформацiйно¨ безпеки.

5.1.5 Реалiзацiя захисту

На фiзичному та канальному рiвнях основний механiзм захистушифрування з'¹днання або трафiка (зашифровуватися може як весь трафiк, так i його частина), що забезпечу¹ конфiденцiйнiсть iнформацi¨, яка переда¹ться. Для захисту iнформацi¨ на фiзичному рiвнi застосовують скремблювання, шифрувальнi модеми, спецiалiзованi адаптери.

Досто¨нство реалiзацi¨ засобiв захисту:

•апаратна реалiзацiя;

•простота застосування;

•повний захист трафiка;

•прозорiсть виконання засобами захисту сво¨х функцiй. Недолiки застосування засобiв захисту:

•негнучкiсть рiшень (фiксований тип каналу, складнiсть адаптацi¨ до мережно¨ топологi¨, фiксована продуктивнiсть);

•низька сумiснiсть;

278 |

Ðîçäië 5 |

|

|

•висока вартiсть.

Завдання захисту iнформацi¨ на мережному рiвнi:

•захист iнформацi¨ безпосередньо в пакетах, що передаються по мережi;

•захист трафiка мережi, тобто шифрування всi¹¨ iнформацi¨ у каналi;

•контроль доступу до ресурсiв мережi, тобто захист вiд несан-

кцiонованих користувачiв i вiд доступу санкцiонованих користувачiв до iнформацi¨, що ¨м не призначена.

Для вирiшення завдань захисту на мережному можуть використовуватись:

•пакетнi фiльтри;

•адмiнiстративний захист на маршрутизаторах (у тому числi таких, що шифрують);

•протоколи захисту iнформацi¨ мережного рiвня (захист i автентифiкацiя трафiка);

•тунелювання;

•векторизацiя;

•динамiчний розподiл мережних адрес;

•захист топологi¨. Досто¨нство засобiв захисту:

•повнота контролю трафiка;

•унiверсальнiсть;

•прозорiсть;

•ñóìiñíiñòü;

•адаптацiя до топологi¨ мережi.

Недолiк неповнота контрольованих подiй (непiдконтрольнiсть транспортних та прикладних протоколiв).

Для усунення загроз на транспортному рiвнi можуть використовуватись наступнi рiшення:

•захист у складi мiжмережних екранiв (контроль доступу до додаткiв, керування доступом до серверiв);

•proxy-системи;

•протоколи захисту транспортного рiвня (захист i автентифiка-

цiя даних). Досто¨нства захисту:

•розвинена функцiональнiсть;

Стандартизованi моделi та методи оцiнки ефективностi захисту |

279 |

|

|

•висока гнучкiсть захисту. Недолiки засобiв захисту:

•неповнота захисту;

•непiдконтрольнiсть подiй у рамках прикладних i мережних

протоколiв.

Засоби захисту на представницькому рiвнi:

•вбудований захист додаткiв;

•мiжмережнi екрани з фiльтрацi¹ю прикладних протоколiв;

•proxy-системи i ò.ií.

Досто¨нства захисту: повнота i висока функцiональнiсть у рамках конкретного додатку та контроль на рiвнi дiй конкретного користувача (процесу).

Недолiки розташування засобiв захисту на прикладному рiвнi:

•вiдсутнiсть унiверсальностi;

•обмеженiсть рамками заданого набору додаткiв;

•непiдконтрольнiсть подiй на нижчих рiвнях керування.

5.1.6 Адмiнiстрування засобiв безпеки

Адмiнiстрування засобiв безпеки включа¹ в себе розповсюдження iнформацi¨, необхiдно¨ для роботи сервiсiв i механiзмiв безпеки, а також збирання i аналiз iнформацi¨ про ¨х функцiонування. Прикладами можуть служити розповсюдження криптографiчних ключiв, установка значень параметрiв захисту, ведення iнформацiйного журналу i т.iн.

Концептуальною основою адмiнiстрування ¹ iнформацiйна база управлiння безпекою. Ця база може не iснувати як ¹дине (розподiлене сховище, але кожна з кiнцевих систем повинна мати iнформацiю, необхiдну для реалiзацi¨ вибрано¨ полiтики безпеки.

Вiдповiдно до рекомендацiй Х.800, зусилля адмiнiстратора повиннi розподiлятися за трьома напрямками:

•адмiнiстрування iнформацiйно¨ системи у цiлому;

•адмiнiстрування сервiсiв безпеки;

•адмiнiстрування механiзмiв безпеки.

Серед дiй, що вiдносяться до системи у цiлому, вiдзначають забезпечення актуальностi полiтики безпеки, вза¹модiя з iншими

280 |

Ðîçäië 5 |

|

|

адмiнiстративними службами, реагування на подi¨, що вiдбуваються, аудит та безпечне вiдновлення.

Адмiнiстрування сервiсiв безпеки включа¹ в себе визначення об'¹ктiв, що пiдлягають захисту, вироблення правил пiдбору механiзмiв безпеки (при наявностi альтернатив), комбiнування механiзмiв для реалiзацi¨ сервiсiв, вза¹модiя з iншими адмiнiстраторами для забезпечення узгодження роботи.

Обов'язки адмiнiстратора безпеки визначаються перелiком задiяних механiзмiв. Типовий список наступний:

•управлiння ключами (генерацiя та розподiл);

•управлiння шифруванням (установка i синхронiзацiя кри-

птографiчних параметрiв). До управлiння шифруванням можна вiднести i адмiнiстрування механiзмiв цифрового пiдпису. Управлiння цiлiснiстю, якщо воно забезпечу¹ться криптографiчними засобами, також вiдноситься до даного напряму;

• адмiнiстрування управлiння доступом ( розподiл iнфор-

мацi¨, необхiдно¨ для управлiння паролiв, спискiв доступу i т.iн.);

• управлiння автентифiкацi¹ю (розподiл iнформацi¨, необхi-

дно¨ для автентифiкацi¨ паролiв, ключiв i т.iн.);

• управлiння доповненням трафiка (вироблення та пiдтрим-

ка правил, що задають характеристики додаткових повiдомлень частоту вiдправки, розмiр i т.iн.);

•управлiння маршрутизацi¹ю (видiлення довiрених шляхiв);

•управлiння нотаризацi¹ю (розповсюдження iнформацi¨ про

нотарiальнi служби, адмiнiстрування цих служб.

5.2Модель, що покладена в основу НД ТЗI 2.5

5.2.1Загальнi положення моделi

5.2.1.1. Ñóá'¹êòè òà îá'¹êòè

Комп'ютерна система представля¹ться множиною компонентiв (див. Роздiл 2). Частина компонентiв призначаються для реалiзацi¨ полiтики безпеки (наприклад, засоби iзоляцi¨ процесiв або керування потоками iнформацi¨). Iншi впливають на безпеку опосе-

Стандартизованi моделi та методи оцiнки ефективностi захисту |

281 |

|

|

редковано, наприклад, забезпечують функцiонування компонентiв першого типу. Третi не задiянi пiд час вирiшення завдань забезпечення безпеки. Множина всiх компонентiв перших двох типiв назива¹ться комплексом засобiв захисту.

У НД ТЗI 2.5 усi ресурси комп'ютерно¨ системи, що знаходяться пiд управлiнням комплексу засобiв захисту називаються об'¹- ктами. Як об'¹кти вони характеризуються двома аспектами: логi- чне подання (змiст, семантика, значення) i фiзичне (форма, синтаксис). Об'¹кт характеризу¹ться сво¨м станом, що в свою чергу характеризу¹ться атрибутами i поводженням, яке визнача¹ способи змiни стану. Для рiзних комп'ютерних систем об'¹кти можуть бути рiзнi. Наприклад, для системи управлiння базами даних в якостi об'¹ктiв можна розглядати записи баз даних, а для операцiйно¨ системи процеси, файли, кластери, сектори дискiв, сегменти па- м'ятi i т.iн. Все, що пiдляга¹ захисту вiдповiдно до полiтики безпеки, ма¹ бути визначено як об'¹кт.

При розглядi вза¹модi¨ двох об'¹ктiв комп'ютерно¨ системи, що виступають як приймальники або джерела iнформацi¨, видiляють пасивний об'¹кт, над яким викону¹ться операцiя, i активний об'¹кт, який викону¹ або iнiцiю¹ цю операцiю. Розглядаються такi типи об'¹ктiв КС: об'¹кти-користувачi, об'¹кти-процеси i пасивнi об'¹- кти. Прийнятий у деяких зарубiжних документах термiн суб'¹кт ¹ суперпозицi¹ю об'¹кта-користувача i об'¹кта-процесу (рис. 5.4).

Об'¹кти-користувачi i об'¹кти-процеси ¹ такими тiльки всерединi конкретного домену iзольовано¨ логiчно¨ областi, всерединi яко¨ об'¹кти володiють певними властивостями, повноваженнями i зберiгають певнi вiдносини. В iнших доменах об'¹кти залишаються в пасивному станi. Це дозволя¹ одному об'¹кту-процесу керувати iншим об'¹ктом-процесом àáî íàâiòü об'¹ктом-користувачем, оскiльки останнiй залиша¹ться пасивним з точки зору керуючо- го об'¹кта. Iншими словами, об'¹кти можуть знаходитись в одному з трьох рiзних станiв: об'¹кт-користувач, об'¹кт-процес i пасивний об'¹кт. Перехiд мiж станами означа¹, що об'¹кт просто розгляда¹ться в iншому контекстi.

Пасивний об'¹кт переходить в стан об'¹кта-користувача, коли особа (фiзична особа-користувач) входить в систему. Цей об'¹кткористувач виступа¹ для комплексу засобiв захисту як образ фi-

282 |

Ðîçäië 5 |

|

|

Ðèñ. 5.4. Вiдповiднiсть понять Критерi¨в НД ТЗI 2.5 та Жовтогарячо¨ книги

зичного користувача. Звичайно, за цим процесом iде активiзацiя об'¹кта-процесу за iнiцiативою користувача. Цей об'¹кт-процес ¹ керуючим для пасивних об'¹ктiв всерединi домену користувача. Об'¹кти-користувачi, об'¹кти-процеси i пасивнi об'¹кти далi позна- чаються просто як користувачi, процеси i об'¹кти, вiдповiдно.

Вза¹модiя двох об'¹ктiв комп'ютерно¨ системи (звернення активного об'¹кта до пасивного з метою одержання певного виду доступу) приводить до появи потоку iнформацi¨ мiж об'¹ктами i/або змiни стану системи. Як потiк iнформацi¨ розгляда¹ться будь-яка порцiя iнформацi¨, що переда¹ться мiж об'¹ктами ком- п'ютерно¨ системи.

5.2.1.2. Основнi принципи керування доступом

Принцип безперервностi захисту

Захист iнформацi¨ повинен забезпечу¹ться протягом всього перiоду ¨¨ iснування. З моменту створення об'¹кта комп'ютерно¨ системи або його iмпорту до системи i аж до його знищення або експорту з системи всi запити на доступ до об'¹кта i об'¹кта на доступ до iнших об'¹ктiв мають контролюватися комплексом засобiв

Стандартизованi моделi та методи оцiнки ефективностi захисту |

283 |

|

|

захисту.

Перший аспект, що виплива¹ з цього принципу, це необхiднiсть того, щоб абсолютно всi запити на доступ до об'¹ктiв контролювалася комплексом засобiв захисту i не iснувало можливостi обминути цей контроль (одержати доступ в обхiд комплексу засобiв захисту). Для захисту об'¹ктiв комплекс засобiв захисту повинен в першу чергу забезпечувати свою цiлiснiсть i керованiсть.

Другим аспектом ¹ те, що особливе значення набува¹ визначе- ння дiючих за умовчанням правил, якi визначають початковi умови, за яких почина¹ться iснування об'¹кта всерединi комп'ютерно¨ системи.

Принцип використання атрибутiв доступу

Для реалiзацi¨ полiтики безпеки комплекс засобiв захисту повинен забезпечити iзоляцiю об'¹ктiв всерединi сфери управлiння i гарантувати розмежування запитiв доступу i керування потоками iнформацi¨ мiж об'¹ктами. Для цього з об'¹ктами комп'ютерно¨ системи ма¹ бути пов'язана iнформацiя, що дозволяла б комплексу засобiв захисту iдентифiкувати об'¹кти i перевiряти легальнiсть запитiв доступу. Як така iнформацiя ¹ атрибути доступу.

Кожний об'¹кт комп'ютерно¨ системи повинен мати певний набiр атрибутiв доступу, який включа¹ унiкальний iдентифiкатор та iншу iнформацiю, що визнача¹ його права доступу i/або права доступу до нього. Атрибут доступу термiн, що використову¹ться для опису будь-яко¨ iнформацi¨, яка використову¹ться при керуваннi доступом i зв'язана з користувачами, процесами або пасивними об'¹ктами. Вiдповiднiсть атрибутiв доступу i об'¹кта може бути як явною, так i неявною. Атрибути доступу об'¹кта ¹ частиною його подання в комп'ютернiй системi.

Коли користувачi або процеси намагаються одержати доступ до пасивних об'¹ктiв, механiзми, що реалiзують керування доступом, на пiдставi полiтики безпеки i перевiрки атрибутiв доступу можуть прийняти рiшення про легальнiсть запиту. Використовуючи набiр атрибутiв доступу вiдповiдно до прийнято¨ полiтики безпеки, можна реалiзувати довiрче керування доступом, адмiнi-

284 |

Ðîçäië 5 |

|

|

стративне, контроль за цiлiснiстю та iншi види керування доступом.

Для вiдображення функцiональностi комп'ютерно¨ системи у простiр, в якому не розглядаються права власностi, використову¹ться концепцiя матрицi доступу. Матриця доступу явля¹ собою таблицю, уздовж кожного вимiру яко¨ вiдкладенi iдентифiкатори об'¹ктiв комп'ютерно¨ системи, а в якостi елементiв матрицi виступають дозволенi або забороненi режими доступу. Матриця доступу може бути двомiрною (наприклад, користувачi/пасивнi об'¹кти або процеси/пасивнi об'¹кти) або тримiрною (користува- чi/процеси/пасивнi об'¹кти). Матриця доступу може бути повною, тобто мiстити вздовж кожно¨ з осей iдентифiкатори всiх iснуючих на даний час об'¹ктiв комп'ютерно¨ системи даного типу, або частковою. Повна тримiрна матриця доступу дозволя¹ точно описати, хто (iдентифiкатор користувача), через що (iдентифiкатор процесу), до чого (iдентифiкатор пасивного об'¹кта), який вид доступу може одержати.

Принципи довiрчого i адмiнiстративного керування доступом

Принципи довiрчого та адмiнiстративного управлiння детально розглянутi у 3.1.6 Пiдходи до керування доступом, визначенi НД ТЗI.

У даному випадку творення додаткових потокiв iнформацi¨ може бути зумовлене: модифiкацi¹ю атрибутiв доступу користувача, процесу або пасивного об'¹кта; створенням нових об'¹ктiв (вклю- чаючи копiювання iснуючих); експортом або iмпортом об'¹ктiв.

Вiдповiдно до НД ТЗI 2.5 у процесi оцiнки спроможностi ком- п'ютерно¨ системи забезпечувати захист оброблювано¨ iнформацi¨ вiд несанкцiонованого доступу розглядаються вимоги двох видiв:

•вимоги до функцiй захисту (послуг безпеки);

•вимоги до гарантiй безпеки.

Стандартизованi моделi та методи оцiнки ефективностi захисту |

285 |

|

|

5.2.2Функцiональнi критерi¨ НД ТЗI 2.5

5.2.2.1.Загальнi вiдомостi про функцiональнi критерi¨ НД

ÒÇI 2.5

В критерiях НД ТЗI 2.5 комп'ютерна система розгляда¹ться як набiр функцiональних послуг. Кожна послуга явля¹ собою набiр функцiй, що дозволяють протистояти певнiй множинi загроз. Кожна послуга може включати декiлька рiвнiв. Чим вище рiвень послуги, тим бiльш повно забезпечу¹ться захист вiд певного виду загроз. Рiвнi послуг мають i¹рархiю за повнотою захисту, проте не обов'язково являють собою точну пiдмножину один одного. Рiвнi починаються з першого (1) i зростають до значення n, де n унiкальне для кожного виду послуг.

Функцiональнi критерi¨ розбитi на чотири групи, кожна з яких опису¹ вимоги до послуг, що забезпечують захист вiд загроз одного iз чотирьох основних типiв.

Êîíôiäåíöiéíiñòü. Загрози, що вiдносяться до несанкцiонованого ознайомлення з iнформацi¹ю, становлять загрози конфiденцiйностi. Якщо iснують вимоги щодо обмеження можливостi ознайомлення з iнформацi¹ю, то вiдповiднi послуги треба шукати

â ðîçäiëi Критерi¨ конфiденцiйностi .

Öiëiñíiñòü. Загрози, що вiдносяться до несанкцiоновано¨ модифiкацi¨ iнформацi¨, становлять загрози цiлiсностi. Якщо iснують вимоги щодо обмеження можливостi модифiкацi¨ iнформацi¨, то вiдповiднi послуги треба шукати в роздiлi Критерi¨ цiлiсностi .

Доступнiсть. Загрози, що вiдносяться до порушення можливостi використання комп'ютерних систем або оброблювано¨ iнформацi¨, становлять загрози доступностi. Якщо iснують вимоги щодо захисту вiд вiдмови в доступi або захисту вiд збо¨в, то вiдповiднi послуги треба шукати в роздiлi Критерi¨ доступностi .

Спостереженiсть. Iдентифiкацiя i контроль за дiями користувачiв, керованiсть комп'ютерною системою становлять предмет послуг спостереженостi i керованостi. Якщо iснують вимоги щодо контролю за дiями користувачiв або легальнiстю доступу i за спроможнiстю комплексу засобiв захисту виконувати сво¨ функцi¨, то

286 |

Ðîçäië 5 |

|

|

вiдповiднi послуги треба шукати у роздiлi Критерi¨ спостере-

женостi .

Ó òàáë. 5.2 наведенi iдентифiкатори рiвнiв функцiональних критерi¨в.

Òàáë. 5.2 Iдентифiкатори рiвнiв функцiональних критерi¨в

Iдентифiкатор |

Найменування |

Ðiâíi |

|

Критерi¨ конфiденцiйностi |

|

ÊÄ |

Äîâið÷à êîíôiäåíöiéíiñòü |

ÊÄ-1 ÊÄ-4 |

ÊÀ |

Адмiнiстративна конфiденцiйнiсть |

ÊÀ-1 ÊÀ-4 |

ÊÎ |

Повторне використання об'¹ктiв |

ÊÎ-1 |

ÊÊ |

Аналiз прихованих каналiв |

ÊÊ-1 ÊÊ-3 |

|

|

|

ÊÂ |

Êîíôiäåíöiéíiñòü ïðè îáìiíi |

ÊÂ-1 ÊÂ-4 |

|

|

|

|

Критерi¨ цiлiсностi |

|

ÖÄ |

Äîâið÷à öiëiñíiñòü |

ÖÄ-1 ÖÄ-4 |

ÖÀ |

Адмiнiстративна цiлiснiсть |

ÖÀ-1 ÖÀ-4 |

ÖÎ |

Âiäêiò |

ÖÎ-1 ÖÎ-2 |

ÖÂ |

Öiëiñíiñòü ïðè îáìiíi |

ÖÂ-1 ÖÂ-3 |

|

Критерi¨ доступностi |

|

ÄÐ |

Використання ресурсiв |

ÄÐ-1 ÄÐ-3 |

|

|

|

ÄÑ |

Ñòiéêiñòü äî âiäìîâ |

ÄÑ-1 ÄÑ-3 |

ÄÇ |

Гаряча замiна |

ÄÇ-1 ÄÇ-3 |

ÄÂ |

Вiдновлення пiсля збо¨в |

ÄÂ-1 ÄÂ-3 |

|

Критерi¨ спостережностi |

|

ÍÐ |

Ре¹страцiя |

ÍÐ-1 ÍÐ-5 |

ÍÈ |

Iдентифiкацiя i автентифiкацiя |

ÍÈ-1 ÍÈ-3 |

|

|

|

ÍÎ |

Розподiл обов'язкiв |

ÍÎ-1 ÍÎ-3 |

|

|

|

ÍÂ |

Автентифiкацiя при обмiнi |

ÍÂ-1 ÍÂ-3 |

ÍÏ |

Автентифiкацiя отримувача |

ÍÏ-1 ÍÏ-2 |

ÍÊ |

Достовiрний канал |

ÍÊ-1 ÍÊ-2 |

ÍÖ |

Цiлiснiсть комплексу засобiв захисту |

ÍÖ-1 ÍÖ-3 |

ÍÒ |

Самотестування |

ÍÒ-1 ÍÒ-3 |

ÍÀ |

Автентифiкацiя вiдправника |

ÍÀ-1 ÍÀ-2 |

|

|

|

5.2.2.2. Ранжирування вимог критерi¨в конфiденцiйностi

Для того, щоб комп'ютерна система могла бути оцiнена на предмет вiдповiдностi критерiям конфiденцiйностi, КЗЗ оцiнювано¨

Стандартизованi моделi та методи оцiнки ефективностi захисту |

287 |

|

|

комп'ютерно¨ системи повинен надавати послуги з захисту об'¹ктiв вiд несанкцiонованого ознайомлення з ¨х змiстом (компрометацi¨). Конфiденцiйнiсть забезпечу¹ться такими послугами:

•äîâið÷à êîíôiäåíöiéíiñòü;

•адмiнiстративна конфiденцiйнiсть;

•повторне використання об'¹ктiв;

•аналiз прихованих каналiв;

•êîíôiäåíöiéíiñòü ïðè îáìiíi.

Äîâið÷à êîíôiäåíöiéíiñòü

Послуга довiрчо¨ конфiденцiйностi дозволя¹ користувачу керувати потоками iнформацi¨ вiд захищених об'¹ктiв, що належать його домену, до iнших користувачiв. Рiвнi дано¨ послуги ранжируються на пiдставi повноти захисту i вибiрковостi керування:

•мiнiмальна довiрча конфiденцiйнiсть (ÊÄ-1);

•базова довiрча конфiденцiйнiсть (ÊÄ-2);

•повна довiрча конфiденцiйнiсть (ÊÄ-3);

•абсолютна довiрча конфiденцiйнiсть (КД-4). Загальними для усiх рiвнiв вважаються наступнi вимоги:

•запити на змiну прав доступу до об'¹кта повиннi обробляти-

ся КЗЗ на пiдставi атрибутiв доступу користувача, що iнiцiю¹ запит i об'¹кта;

•права доступу до кожного захищеного об'¹кта повиннi встанов-

люватися в момент його створення або iнiцiалiзацi¨. Як частина полiтики довiрчо¨ конфiденцiйностi повиннi бути представленi

правила збереження атрибутiв доступу об'¹ктiв пiд час ¨х експорту та iмпорту.

Рiвень КД-1 Мiнiмальна довiрча конфiденцiйнiсть

включа¹ наступнi вимоги:

•полiтика довiрчо¨ конфiденцiйностi, що реалiзу¹ться КЗЗ, по-

винна визначати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу процесу i захищеного об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного захищеного об'¹кта, що належить його домену, визначити кон-

288 |

Ðîçäië 5 |

|

|

кретнi процеси i/або групи процесiв, якi мають право одержувати iнформацiю вiд об'¹кта.

Необхiдна умова: НИ-1.

Рiвень КД-2 Базова довiрча конфiденцiйнiсть включа¹ наступнi вимоги:

•полiтика довiрчо¨ конфiденцiйностi, що реалiзу¹ться КЗЗ, по-

винна визначати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв користувача i захищеного об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

захищеного об'¹кта, що належить його домену, визначити конкретних користувачiв i/або групи користувачiв, якi мають право одержувати iнформацiю вiд об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

процесу, що належить його домену, визначити конкретних користувачiв i/або групи користувачiв, якi мають право iнiцiювати процес.

Необхiдна умова: НИ-1.

Рiвень КД-3 Повна довiрча конфiденцiйнiсть включа¹ наступнi вимоги:

•полiтика довiрчо¨ конфiденцiйностi, що реалiзу¹ться КЗЗ, повинна вiдноситися до всiх об'¹ктiв комп'ютерно¨ системи;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв користувача i захищеного об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

захищеного об'¹кта, що належить його домену, визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, якi не мають права одержувати iнформацiю вiд об'¹- кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

процесу, що належить його домену, визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, що не мають права iнiцiювати процес.

Необхiднi умови:КО-1, НИ-1.

Рiвень КД-4 Абсолютна довiрча конфiденцiйнiсть

включа¹ наступнi вимоги:

Стандартизованi моделi та методи оцiнки ефективностi захисту |

289 |

|

|

•полiтика довiрчо¨ конфiденцiйностi, що реалiзу¹ться КЗЗ, повинна вiдноситися до всiх об'¹ктiв комп'ютерно¨ системи;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв користувача, процесу i захищеного об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

захищеного об'¹кта, що належить його домену, визначити конкретних користувачiв i процеси (i групи користувачiв i процесiв), якi мають, а також тих, якi не мають права одержувати iнформацiю вiд об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

процесу, що належить його домену, визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, що не мають права iнiцiювати процес.

Необхiднi умови:КО-1, НИ-1.

Адмiнiстративна конфiденцiйнiсть

Послуга адмiнiстративно¨ конфiденцiйностi дозволя¹ адмiнiстратору або спецiально авторизованому користувачу керувати потоками iнформацi¨ вiд захищених об'¹ктiв до користувачiв. Рiвнi дано¨ послуги ранжируються на пiдставi повноти захисту i вибiрковостi управлiння:

•мiнiмальна адмiнiстративна конфiденцiйнiсть (ÊÀ-1);

•базова адмiнiстративна конфiденцiйнiсть (ÊÀ-2);

•повна адмiнiстративна конфiденцiйнiсть (ÊÀ-3);

•абсолютна адмiнiстративна конфiденцiйнiсть (КА-4). Загальними для усiх рiвнiв вважаються наступнi вимоги:

•запити на змiну прав доступу повиннi оброблятися КЗЗ тiльки

в тому випадку, якщо вони надходять вiд адмiнiстраторiв або вiд користувачiв, яким наданi вiдповiднi повноваження;

•права доступу до кожного захищеного об'¹кта повиннi встановлюватися в момент його створення або iнiцiалiзацi¨. Як частина

полiтики адмiнiстративно¨ конфiденцiйностi мають бути представленi правила збереження атрибутiв доступу об'¹ктiв пiд час ¨х експорту та iмпорту.

Рiвень КА-1 Мiнiмальна адмiнiстративна конфiденцiйнiсть включа¹ наступнi вимоги:

290 |

Ðîçäië 5 |

|

|

•полiтика адмiнiстративно¨ конфiденцiйностi, що реалiзу¹ться

КЗЗ, повинна визначати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу процесу i захищеного об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, що ма¹ вiдповiднi повноваження, для кожного захищеного об'¹кта шляхом керування належнiстю користувачiв, процесiв i об'¹ктiв до вiдповiдних доменiв визначити конкре-

тнi процеси i/або групи процесiв, якi мають право одержувати iнформацiю вiд об'¹кта.

Необхiднi умови: НО-1, НИ-1.

Рiвень КА-2 Базова адмiнiстративна конфiденцiйнiсть включа¹ наступнi вимоги:

•полiтика адмiнiстративно¨ конфiденцiйностi, що реалiзу¹ться

КЗЗ, повинна визначати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу користувача i захищеного об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, що ма¹ вiдповiднi повноваження, для кожного захищеного об'¹кта шляхом керування належнiстю користувачiв, процесiв i об'¹ктiв до вiдповiдних доменiв визначити конкретних користувачiв i/або групи користувачiв, якi мають право одержувати iнформацiю вiд об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, що ма¹ вiдповiднi повноваження, для кожного процесу через керування належнiстю користувачiв i процесiв до вiдповiдних доменiв визначити конкретних користувачiв i/або групи

користувачiв, якi мають право iнiцiювати процес. Необхiднi умови: НО-1, НИ-1.

Рiвень КА-3 Повна адмiнiстративна конфiденцiйнiсть

включа¹ наступнi вимоги:

•полiтика адмiнiстративно¨ конфiденцiйностi, що реалiзу¹ться

КЗЗ, повинна вiдноситись до всiх об'¹ктiв комп'ютерно¨ системи;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi

Стандартизованi моделi та методи оцiнки ефективностi захисту |

291 |

|

|

атрибутiв доступу користувача i захищеного об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, що ма¹ вiдповiднi повноваження, для кожного захищеного об'¹кта шляхом керування належнiстю користувачiв, процесiв i об'¹ктiв до вiдповiдних доменiв визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, якi не мають права одержувати iнформацiю вiд об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, що ма¹ вiдповiднi повноваження, для кожного процесу через керування належнiстю користувачiв i процесiв до вiдповiдних доменiв визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, якi не мають права iнiцiювати процес.

Необхiднi умови: КО-1, НО-1, НИ-1.

Рiвень КА-4 Абсолютна адмiнiстративна конфiденцiйнiсть включа¹ наступнi вимоги:

•полiтика адмiнiстративно¨ конфiденцiйностi, що реалiзу¹ться

КЗЗ, повинна вiдноситись до всiх об'¹ктiв комп'ютерно¨ системи;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу користувача, процесу i захищеного об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, що ма¹ вiдповiднi повноваження, для кожного захищеного об'¹кта шляхом керування належнiстю користувачiв, процесiв i об'¹ктiв до вiдповiдних доменiв визначити конкретних користувачiв i процеси (i групи користувачiв i процесiв), якi мають, а також тих, якi не мають права одержувати iнформацiю вiд об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, що ма¹ вiдповiднi повноваження, для кожного процесу через керування належнiстю користувачiв i процесiв до вiдповiдних доменiв визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, якi не мають права iнiцiювати процес.

Необхiднi умови: КО-1, НО-1, НИ-1.

292 |

Ðîçäië 5 |

|

|

Повторне використання об'¹ктiв

Послуга повторного використання об'¹ктiв дозволя¹ забезпечи- ти коректнiсть повторного використання роздiлюваних об'¹ктiв, гарантуючи, що в разi, якщо роздiлюваний об'¹кт видiля¹ться новому користувачу або процесу, то вiн не мiстить iнформацi¨, яка залишилась вiд попереднього користувача або процесу.

Рiвень К0-1 Повторне використання об'¹ктiв включа¹ наступнi вимоги:

•полiтика повторного використання об'¹ктiв, що реалiзу¹ться

КЗЗ, повинна вiдноситись до всiх об'¹ктiв комп'ютерно¨ системи;

•перш нiж користувач або процес зможе одержати в сво¹ розпо-

рядження звiльнений iншим користувачем або процесом об'¹кт, встановленi для попереднього користувача або процесу права доступу до даного об'¹кта повиннi бути скасованi;

•перш нiж користувач або процес зможе одержати в сво¹ розпо-

рядження звiльнений iншим користувачем або процесом об'¹кт, вся iнформацiя, що мiститься в даному об'¹ктi, повинна стати недосяжною.

Аналiз прихованих каналiв

Аналiз прихованих каналiв викону¹ться з метою виявлення i усунення потокiв iнформацi¨, якi iснують, але не контролюються iншими послугами. Рiвнi дано¨ послуги ранжируються на пiдставi того, чи викону¹ться тiльки виявлення, контроль або перекриття прихованих каналiв:

•виявлення прихованих каналi (ÊÊ-1);

•контроль прихованих каналi (ÊÊ-2);

•перекриття прихованих каналi (ÊÊ-3).

Загально¨ для всiх рiвнiв ¹ послуга: повинен бути виконаний аналiз прихованих каналiв.

Рiвень КК-1 Виявлення прихованих каналiв включа¹ наступнi вимоги:

•всi прихованi канали, якi iснують в апаратному i програмному забезпеченнi, а також в програмах постiйних запам'ятовуючих

Стандартизованi моделi та методи оцiнки ефективностi захисту |

293 |

|

|

пристро¨в, повиннi бути документованi;

•ма¹ бути документована максимальна пропускна здатнiсть ко-

жного знайденого прихованого каналу, одержана на пiдставi теоретично¨ оцiнки або вимiрiв;

•для прихованих каналiв, якi можуть використовуватися спiль-

но, повинна бути документована сукупна пропускна здатнiсть. Необхiднi умови: КО-1, Г-3.

Рiвень КК-2 Контроль прихованих каналiв включа¹ наступнi вимоги:

•всi прихованi канали, якi iснують в апаратному i програмному

забезпеченнi, а також в програмах постiйних запам'ятовуючих пристро¨в, повиннi бути документованi;

•ма¹ бути документована максимальна пропускна здатнiсть ко-

жного знайденого прихованого каналу, одержана на пiдставi теоретично¨ оцiнки або вимiрiв;

•для прихованих каналiв, якi можуть використовуватися спiльно, повинна бути документована сукупна пропускна здатнiсть;

•КЗЗ повинен забезпечувати ре¹страцiю використання затверджено¨ пiдмножини знайдених прихованих каналiв.

Необхiднi умови: КО-1, НР-1, Г-3.

Рiвень КК-3 Перекриття прихованих каналiв включа¹ вимогу: всi (затверджена пiдмножина) знайденi пiд час аналiзу прихованi канали повиннi бути усуненi.

Необхiднi умови: КО-1, Г-3.

Êîíôiäåíöiéíiñòü ïðè îáìiíi

Послуга конфiденцiйностi при обмiнi дозволя¹ забезпечити захист об'¹ктiв вiд несанкцiонованого ознайомлення з iнформацi¹ю, що мiститься в них, пiд час ¨х експорту/iмпорту через незахищене середовище. Рiвнi дано¨ послуги ранжируються на пiдставi повноти захисту i вибiрковостi керування:

•мiнiмальна конфiденцiйнiсть при обмiнi (ÊÂ-1);

•базова конфiденцiйнiсть при обмiнi (ÊÂ-2);

•повна конфiденцiйнiсть при обмiнi (ÊÂ-3);

•абсолютна конфiденцiйнiсть при обмiнi (КВ-4). Загальними для усiх рiвнiв вважаються наступнi вимоги:

294 |

Ðîçäië 5 |

|

|

•полiтика конфiденцiйностi при обмiнi, що реалiзу¹ться КЗЗ, по-

винна визначати рiвень захищеностi, який забезпечу¹ться механiзмами, що використовуються, i спроможнiсть користувачiв i/або процесiв керувати рiвнем захищеностi;

•КЗЗ повинен забезпечувати захист вiд безпосереднього озна-

йомлення з iнформацi¹ю, що мiститься в об'¹ктi, який переда¹ться.

Рiвень КВ-1 Мiнiмальна конфiденцiйнiсть при обмiнi

включа¹ вимогу: полiтика конфiденцiйностi при обмiнi, що реалiзу¹ться КЗЗ, повинна визначати множину об'¹ктiв i iнтерфейсних процесiв, до яких вона вiдноситься.

Рiвень КВ-2 Базова конфiденцiйнiсть при обмiнi

включа¹ наступнi вимоги:

•полiтика конфiденцiйностi при обмiнi, що реалiзу¹ться КЗЗ,

повинна визначати множину об'¹ктiв i iнтерфейсних процесiв, до яких вона вiдноситься;

•запити на призначення або змiну рiвня захищеностi повиннi

оброблятися КЗЗ тiльки в тому випадку, якщо вони надходять вiд адмiнiстраторiв або користувачiв, яким наданi вiдповiднi повноваження;

•запити на експорт захищеного об'¹кта повиннi оброблятися пе-

редавальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу;

•запити на iмпорт захищеного об'¹кта повиннi оброблятися при-

ймальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу.

Необхiдна умова: НО-1.

Рiвень КВ-3 Повна конфiденцiйнiсть при обмiнi вклю- ча¹ наступнi вимоги:

•полiтика конфiденцiйностi при обмiнi, що реалiзу¹ться КЗЗ,

що реалiзу¹ться КЗЗ, повинна вiдноситись до всiх об'¹ктiв i iснуючих iнтерфейсних процесiв;

•запити на призначення або змiну рiвня захищеностi повиннi

оброблятися КЗЗ тiльки в тому випадку, якщо вони надходять вiд адмiнiстраторiв або користувачiв, яким наданi вiдповiднi повноваження;

•запити на експорт захищеного об'¹кта повиннi оброблятися пе-

Стандартизованi моделi та методи оцiнки ефективностi захисту |

295 |

|

|

редавальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу i приймальника об'¹кта;

•запити на iмпорт захищеного об'¹кта повиннi оброблятися при-

ймальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу i джерела об'¹кта;

•представлення захищеного об'¹кта ма¹ бути функцi¹ю атрибу-

тiв доступу iнтерфейсного процесу, самого об'¹кта, а також його джерела i приймальника.

Необхiднi умови: НО-1, НВ-1.

Рiвень КВ-4 Абсолютна конфiденцiйнiсть при обмiнi

включа¹ наступнi вимоги:

•полiтика конфiденцiйностi при обмiнi, що реалiзу¹ться КЗЗ,

що реалiзу¹ться КЗЗ, повинна вiдноситись до всiх об'¹ктiв i iснуючих iнтерфейсних процесiв;

•запити на призначення або змiну рiвня захищеностi повиннi

оброблятися КЗЗ тiльки в тому випадку, якщо вони надходять вiд адмiнiстраторiв або користувачiв, яким наданi вiдповiднi повноваження;

•запити на експорт захищеного об'¹кта повиннi оброблятися пе-

редавальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу i приймальника об'¹кта;

•запити на iмпорт захищеного об'¹кта повиннi оброблятися при-

ймальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу i джерела об'¹кта;

•представлення захищеного об'¹кта ма¹ бути функцi¹ю атрибу-

тiв доступу iнтерфейсного процесу, самого об'¹кта, а також його джерела i приймальника;

•полiтика конфiденцiйностi при обмiнi повинна включати опис

iнформацi¨, яку можливо отримати шляхом сумiсного аналiзу ряду одержаних об'¹ктiв;

•повинен бути виконаний аналiз прихованих каналiв обмiну. Всi

знайденi прихованi канали обмiну i максимальна пропускна здатнiсть кожного iз них мають бути документованi. Повинна бути забезпечена ре¹страцiя використання затверджено¨ пiдмножини знайдених прихованих каналiв, ¨х часткове перекриття або усунення.

Необхiднi умови: НО-1, НВ-1, НР-1, Г-3.

296 |

Ðîçäië 5 |

|

|

5.2.2.3. Ранжирування вимог критерi¨в цiлiсностi

Для того, щоб комп'ютерна система могла бути оцiнена на предмет вiдповiдностi критерiям цiлiсностi, КЗЗ оцiнювано¨ комп'ю- терно¨ системи повинен надавати послуги з захисту оброблювано¨ iнформацi¨ вiд несанкцiоновано¨ модифiкацi¨. Цiлiснiсть забезпе- чу¹ться такими послугами:

•äîâið÷à öiëiñíiñòü;

•адмiнiстративна цiлiснiсть;

•âiäêiò;

•öiëiñíiñòü ïðè îáìiíi.

Äîâið÷à öiëiñíiñòü

Послуга довiрчо¨ цiлiсностi дозволя¹ користувачу керувати потоками iнформацi¨ вiд iнших користувачiв до захищених об'¹ктiв, що належать його домену. Рiвнi дано¨ послуги ранжируються на пiдставi повноти захисту i вибiрковостi керування:

•мiнiмальна довiрча цiлiснiсть (ÖÄ-1);

•базова довiрча цiлiснiсть (ÖÄ-2);

•повна довiрча цiлiснiсть (ÖÄ-3);

•абсолютна довiрча цiлiснiсть (ÖÄ-4).

Загальними для усiх рiвнiв вважаються наступнi вимоги:

•запити на змiну прав доступу до об'¹кта повиннi обробляти-

ся КЗЗ на пiдставi атрибутiв доступу користувача, що iнiцiю¹ запит i об'¹кта;

•права доступу до кожного захищеного об'¹кта повиннi встанов-

люватися в момент його створення або iнiцiалiзацi¨. Як частина полiтики довiрчо¨ цiлiсностi повиннi бути представленi правила збереження атрибутiв доступу об'¹ктiв пiд час ¨х експорту та iмпорту.

Рiвень ЦД-1 Мiнiмальна довiрча цiлiснiсть включа¹ наступнi вимоги:

•полiтика довiрчо¨ цiлiсностi, що реалiзу¹ться КЗЗ, повинна ви-

значати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

Стандартизованi моделi та методи оцiнки ефективностi захисту |

297 |

|

|

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу користувача i захищеного об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

захищеного об'¹кта, що належить його домену, визначити конкретних користувачiв i/або групи користувачiв, якi мають право модифiкувати об'¹кт.

Необхiдна умова: НИ-1.

Рiвень ЦД-2 Базова довiрча цiлiснiсть включа¹ наступнi вимоги:

•полiтика довiрчо¨ цiлiсностi, що реалiзу¹ться КЗЗ, повинна ви-

значати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу процесу i захищеного об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

захищеного об'¹кта, що належить його домену, визначити конкретнi процеси i/або групи процесiв, якi мають право модифiкувати об'¹кт;

•КЗЗ повинен надавати користувачу можливiсть для кожного

процесу, що належить його домену, визначити конкретних користувачiв i/або групи користувачiв, якi мають право iнiцiювати процес.

Необхiдна умова: НИ-1.

Рiвень ЦД-3 Повна довiрча цiлiснiсть включа¹ наступнi вимоги:

•полiтика довiрчо¨ цiлiсностi, що реалiзу¹ться КЗЗ, повинна вiдноситись до всiх об'¹ктiв комп'ютерно¨ системи;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу процесу i захищеного об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

захищеного об'¹кта, що належить його домену, визначити конкретнi процеси (i групи процесiв), якi мають, а також тих, що не мають права модифiкувати об'¹кт;

•КЗЗ повинен надавати користувачу можливiсть для кожного

процесу, що належить його домену, визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, якi не мають права iнiцiювати процес.

298 |

Ðîçäië 5 |

|

|

Необхiднi умови: КО-1, НИ-1.

Рiвень ЦД-4 Абсолютна довiрча цiлiснiсть включа¹ наступнi вимоги:

•полiтика довiрчо¨ цiлiсностi, що реалiзу¹ться КЗЗ, повинна вiдноситись до всiх об'¹ктiв комп'ютерно¨ системи;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу процесу, користувача i захищеного об'¹кта;

•КЗЗ повинен надавати користувачу можливiсть для кожного

захищеного об'¹кта, що належить його домену, визначити конкретних користувачiв i процеси (i групи користувачiв i процесiв), якi мають, а також тих, що не мають права модифiкувати об'¹кт;

•КЗЗ повинен надавати користувачу можливiсть для кожного

процесу, що належить його домену, визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, якi не мають права iнiцiювати процес.

Необхiднi умови: КО-1, НИ-1.

Адмiнiстративна цiлiснiсть

Послуга адмiнiстративно¨ цiлiсностi дозволя¹ адмiнiстратору або спецiально авторизованому користувачу керувати потоками iнформацi¨ вiд користувачiв до захищених об'¹ктiв. Рiвнi дано¨ послуги ран жируються на пiдставi повноти захисту i вибiрковостi керування:

•мiнiмальна адмiнiстративна цiлiснiсть (ÖÀ-1);

•базова адмiнiстративна цiлiснiсть (ÖÀ-2);

•повна адмiнiстративна цiлiснiсть (ÖÀ-3);

•абсолютна адмiнiстративна цiлiснiсть (ЦА-4). Загальними для усiх рiвнiв вважаються наступнi вимоги:

•запити на змiну прав доступу повиннi оброблятися КЗЗ тiльки

в тому випадку, якщо вони надходять вiд адмiнiстраторiв або вiд користувачiв, яким наданi вiдповiднi повноваження;

•права доступу до кожного захищеного об'¹кта повиннi встанов-

люватися в момент його створення або iнiцiалiзацi¨. Як частина полiтики адмiнiстративно¨ цiлiсностi мають бути представленi

Стандартизованi моделi та методи оцiнки ефективностi захисту |

299 |

|

|

правила збереження атрибутiв доступу об'¹ктiв пiд час ¨х експорту i iмпорту.

Рiвень ЦА-1 Мiнiмальна адмiнiстративна цiлiснiсть

включа¹ наступнi вимоги:

•полiтика адмiнiстративно¨ цiлiсностi, що реалiзу¹ться КЗЗ, по-

винна визначати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу користувача i захищеного об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, який ма¹ вiдповiднi повноваження, для кожного захищеного об'¹кта шляхом керування належнiстю користувачiв, процесiв i об'¹ктiв до вiдповiдних доменiв визначити конкретних користувачiв i/або групи користувачiв, якi мають право

модифiкувати об'¹кт. Необхiднi умови: НО-1, НИ-1.

Рiвень ЦА-2 Базова адмiнiстративна цiлiснiсть вклю- ча¹ наступнi вимоги:

•полiтика адмiнiстративно¨ цiлiсностi, що реалiзу¹ться КЗЗ, по-

винна визначати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу процесу i захищеного об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, який ма¹ вiдповiднi повноваження, для кожного захищеного об'¹кта шляхом керування належнiстю користувачiв, процесiв i об'¹ктiв до вiдповiдних доменiв визначити конкретнi процеси i/або групи процесiв, якi мають право модифiкувати об'¹кт;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, який ма¹ вiдповiднi повноваження, для кожного процесу шляхом керування належнiстю користувачiв i процесiв до вiдповiдних доменiв визначити конкретних користувачiв i/або групи користувачiв, якi мають право iнiцiювати процес.

Необхiднi умови: НО-1, НИ-1.

Рiвень ЦА-3 Повна адмiнiстративна цiлiснiсть вклю- ча¹ наступнi вимоги:

300 |

Ðîçäië 5 |

|

|

•полiтика адмiнiстративно¨ цiлiсностi, що реалiзу¹ться КЗЗ, повинна вiдноситись до всiх об'¹ктiв комп'ютерно¨ системи;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу процесу i захищеного об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, який ма¹ вiдповiднi повноваження, для кожного захищеного об'¹кта шляхом керування належнiстю користувачiв, процесiв i об'¹ктiв до вiдповiдних доменiв визначити конкретнi процеси (i групи процесiв), якi мають, а також тих, якi не мають права модифiкувати об'¹кт;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, який ма¹ вiдповiднi повноваження, для кожного процесу шляхом керування належнiстю користувачiв i процесiв до вiдповiдних доменiв визначити конкретних користувачiв (i гру-

пи користувачiв), якi мають, а також тих, якi не мають права iнiцiювати процес.

Необхiднi умови: КО-1, НО-1, НИ-1.

Рiвень ЦА-4 Абсолютна адмiнiстративна цiлiснiсть

включа¹ наступнi вимоги:

•полiтика адмiнiстративно¨ цiлiсностi, що реалiзу¹ться КЗЗ, повинна вiдноситись до всiх об'¹ктiв комп'ютерно¨ системи;

•КЗЗ повинен здiйснювати розмежування доступу на пiдставi атрибутiв доступу процесу, користувача i захищеного об'¹кта;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, який ма¹ вiдповiднi повноваження, для кожного захищеного об'¹кта шляхом керування належнiстю користувачiв, процесiв i об'¹ктiв до вiдповiдних доменiв визначити конкретних користувачiв i процеси (i групи користувачiв i процесiв), якi мають, а також тих, якi не мають права модифiкувати об'- ¹кт ;

•КЗЗ повинен надавати можливiсть адмiнiстратору або кори-

стувачу, який ма¹ вiдповiднi повноваження, для кожного процесу шляхом керування належнiстю користувачiв i процесiв до вiдповiдних доменiв визначити конкретних користувачiв (i групи користувачiв), якi мають, а також тих, якi не мають права iнiцiювати процес.

Необхiднi умови: КО-1, НО-1, НИ-1.

Стандартизованi моделi та методи оцiнки ефективностi захисту |

301 |

|

|

Âiäêiò

Послуга вiдкоту забезпечу¹ можливiсть вiдмiнити операцiю або послiдовнiсть операцiй i повернути (вiдкотити) захищений об'¹кт до попереднього стану. Рiвнi дано¨ послуги ранжируються на пiдставi множини операцiй, для яких забезпечу¹ться вiдкiт:

•обмежений вiдкiт (ÖÎ-1);

•повний вiдкiт (ÖÎ-2).

Загальною для усiх рiвнiв вважаються вимога: полiтика вiдкоту, що реалiзу¹ться КЗЗ, повинна визначати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься.

Ðiâåíü ÖÎ-1 Обмежений вiдкiт включа¹ наступну вимогу: повиннi iснувати автоматизованi засоби, якi дозволяють авторизованому користувачу або процесу вiдкотити або вiдмiнити певний набiр (множину) операцiй, виконаних над захищеним об'¹ктом за певний промiжок часу.

Необхiдна умова: НИ-1.

Ðiâåíü ÖÎ-2 Повний вiдкiт включа¹ наступну вимогу: повиннi iснувати автоматизованi засоби, якi дозволяють авторизованому користувачу або процесу вiдкотити або вiдмiнити всi операцi¨, виконанi над захищеним об'¹ктом за певний промiжок часу.

Необхiдна умова: НИ-1.

Öiëiñíiñòü ïðè îáìiíi

Послуга цiлiсностi при обмiнi дозволя¹ забезпечити захист об'- ¹ктiв вiд несанкцiоновано¨ модифiкацi¨ iнформацi¨, що мiститься в них, пiд час ¨х експорту/iмпорту через незахищене середовище. Рiвнi дано¨ послуги ранжируються на пiдставi повноти захисту i вибiрковостi керування:

•мiнiмальна цiлiснiсть при обмiнi (ÖÂ-1);

•базова цiлiснiсть при обмiнi (ÖÂ-2);

•Повна цiлiснiсть при обмiнi (ÖÂ-3).

Загальною для усiх рiвнiв вважаються вимога: полiтика цiлiсностi при обмiнi, що реалiзу¹ться КЗЗ, повинна визначати множину об'¹ктiв комп'ютерно¨ системи i iнтерфейсних процесiв, до

302 |

Ðîçäië 5 |

|

|

яких вона вiдноситься, рiвень захищеностi, що забезпечу¹ться використовуваними механiзмами, i спроможнiсть користувачiв i/або процесiв керувати рiвнем захищеностi.

Рiвень ЦО-1 Мiнiмальна цiлiснiсть при обмiнi включа¹ наступну вимогу: КЗЗ повинен забезпечувати можливiсть виявлення порушення цiлiсностi iнформацi¨, що мiститься в об'¹ктi, який переда¹ться.

Рiвень ЦО-2 Базова цiлiснiсть при обмiнi включа¹ наступнi вимоги:

•КЗЗ повинен забезпечувати можливiсть виявлення порушення

цiлiсностi iнформацi¨, що мiститься в об'¹ктi, який переда¹ться а також фактiв його видалення або дублювання;

•запити на експорт захищеного об'¹кта повиннi оброблятися пе-

редавальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу;

•запити на iмпорт захищеного об'¹кта повиннi оброблятися при-

ймальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу;

•запити на присво¹ння або змiну рiвня захищеностi повиннi

оброблятися КЗЗ тiльки в тому випадку, якщо вони надходять вiд адмiнiстраторiв або користувачiв, яким наданi вiдповiднi повноваження.

Необхiдна умова НО-1.

Рiвень ЦО-3 Повна цiлiснiсть при обмiнi включа¹ наступнi вимоги:

•КЗЗ повинен забезпечувати можливiсть виявлення порушення

цiлiсностi iнформацi¨, що мiститься в об'¹ктi, який переда¹ться а також фактiв його видалення або дублювання;

•запити на експорт захищеного об'¹кта повиннi оброблятися пе-

редавальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу i приймальника об'¹кта;

•запити на iмпорт захищеного об'¹кта повиннi оброблятися при-

ймальним КЗЗ на пiдставi атрибутiв доступу iнтерфейсного процесу i джерела об'¹кта;

•запити на присво¹ння або змiну рiвня захищеностi повиннi

оброблятися КЗЗ тiльки в тому випадку, якщо вони надходять вiд адмiнiстраторiв або користувачiв, яким наданi вiдповiднi

Стандартизованi моделi та методи оцiнки ефективностi захисту |

303 |

|

|

повноваження;

•представлення захищеного об'¹кта ма¹ бути функцi¹ю атрибу-

тiв доступу iнтерфейсного процесу, самого об'¹кта, а також його джерела i приймальника.

Необхiднi умови НО-1, НВ-1.

5.2.2.4. Ранжирування вимог критерi¨в доступностi

Для того, щоб комп'ютерна система могла бути оцiнена на предмет вiдповiдностi критерiям доступностi, КЗЗ оцiнювано¨ ком- п'ютерно¨ системи повинен надавати послуги щодо забезпечення можливостi використання комп'ютерно¨ системи в цiлому, окремих функцiй або оброблювано¨ iнформацi¨ на певному промiжку часу i гарантувати спроможнiсть комп'ютерно¨ системи функцiонувати у випадку вiдмови ¨¨ компонентiв. Доступнiсть може забезпечуватися в комп'ютерно¨ системи такими послугами:

•використання ресурсiв;

•ñòiéêiñòü äî âiäìîâ;

•гаряча замiна;

•вiдновлення пiсля збо¨в.

Використання ресурсiв

Послуга використання ресурсiв дозволя¹ користувачам керувати використанням послуг i ресурсiв. Рiвнi дано¨ послуги ранжируються на пiдставi повноти захисту i вибiрковостi керування доступнiстю послуг комп'ютерно¨ системи:

•квоти (ÄÐ-1);

•недопущення захоплення ресурсiв (ÄÐ-2);

•прiоритетнiсть використання ресурсiв (ÄÐ-3).

Загальною для усiх рiвнiв вважаються вимога: запити на змiну встановлених обмежень повиннi оброблятися КЗЗ тiльки в тому випадку, якщо вони надходять вiд адмiнiстраторiв або вiд користувачiв, яким наданi вiдповiднi повноваження.

Необхiдна загальна умова: НО-1.

включа¹ наступнi вимоги:

304 |

Ðîçäië 5 |

|

|

•полiтика використання ресурсiв, що реалiзу¹ться КЗЗ, повин-

на визначати множину об'¹ктiв комп'ютерно¨ системи, до яких вона вiдноситься;

•полiтика використання ресурсiв повинна визначати обмежен-

ня, якi можна накладати, на кiлькiсть даних об'¹ктiв (обсяг ресурсiв), що видiляються окремому користувачу.

Рiвень ДР-2 Недопущення захоплення ресурсiв вклю- ча¹ наступнi вимоги:

•полiтика використання ресурсiв, що реалiзу¹ться КЗЗ, повинна вiдноситися до всiх об'¹ктiв комп'ютерно¨ системи;

•полiтика використання ресурсiв повинна визначати обмежен-

ня, якi можна накладати, на кiлькiсть даних об'¹ктiв (обсяг ресурсiв), що видiляються окремому користувачу;

•повинна iснувати можливiсть встановлювати обмеження та-

ким чином, щоб КЗЗ мав можливiсть запобiгти дiям, якi можуть призвести до неможливостi доступу iнших користувачiв до функцiй КЗЗ або захищених об'¹ктiв. КЗЗ повинен контро-

лювати такi дi¨, здiйснюванi з боку окремого користувача.

Рiвень ДР-3 Прiоритетнiсть використання ресурсiв

включа¹ наступнi вимоги:

•полiтика використання ресурсiв, що реалiзу¹ться КЗЗ, повинна вiдноситися до всiх об'¹ктiв комп'ютерно¨ системи;

•полiтика використання ресурсiв повинна визначати обмежен-

ня, якi можна накладати, на кiлькiсть даних об'¹ктiв (обсяг ресурсiв), що видiляються окремому користувачу i довiльним групам користувачiв;

•повинна iснувати можливiсть встановлювати обмеження та-

ким чином, щоб КЗЗ мав можливiсть запобiгти дiям, якi можуть призвести до неможливостi доступу iнших користувачiв до функцiй КЗЗ або захищених об'¹ктiв. КЗЗ повинен контролювати такi дi¨, здiйснюванi з боку окремого користувача i довiльних груп користувачiв.

Ñòiéêiñòü äî âiäìîâ

Послуга стiйкостi до вiдмов гаранту¹ доступнiсть комп'ютерно¨ системи (можливiсть використання iнформацi¨, окремих функцiй

Стандартизованi моделi та методи оцiнки ефективностi захисту |

305 |

|

|

або комп'ютерно¨ системи в цiлому) пiсля вiдмови ¨¨ компонента. Рiвнi дано¨ послуги ранжируються на пiдставi спроможностi КЗЗ забезпечити можливiсть функцiонування комп'ютерно¨ системи в залежностi вiд кiлькостi вiдмов i послуг, доступних пiсля вiдмови:

•стiйкiсть при обмежених вiдмовах (ÄÑ-1);

•стiйкiсть iз погiршенням характеристик обслуговування (ДС- 2);

•стiйкiсть без погiршенням характеристик обслуговування (ДС-

3).

Загальними для усiх рiвнiв вважаються вимоги:

•розробник повинен провести аналiз вiдмов компонентiв ком- п'ютерно¨ системи;

•повиннi бути чiтко вказанi рiвнi вiдмов, при перевищеннi яких

вiдмови призводять до зниження характеристик обслуговування або недоступностi послуги;

•повиннi бути чiтко вказанi рiвнi вiдмов, при перевищеннi яких

вiдмови призводять до зниження характеристик обслуговування або недоступностi послуги.

Необхiдна загальна умова: НО-1

Рiвень ДС-1 Стiйкiсть при обмежених вiдмовах вклю- ча¹ наступнi вимоги:

•полiтика стiйкостi до вiдмов, що реалiзу¹ться КЗЗ, повинна ви-

значати множину компонентiв комп'ютерно¨ системи, до яких вона вiдноситься, i типи ¨х вiдмов, пiсля яких комп'ютерна система в змозi продовжувати функцiонування;

•вiдмова одного захищеного компонента не повинна призводити

до недоступностi всiх послуг, а ма¹ в гiршому випадку проявлятися в зниженнi характеристик обслуговування.

Рiвень ДС-2 Стiйкiсть iз погiршенням характеристик обслуговування включа¹ наступнi вимоги:

•полiтика стiйкостi до вiдмов, що реалiзу¹ться КЗЗ, повинна вiдноситися до всiх компонентiв комп'ютерно¨ системи;

•вiдмова одного захищеного компонента не повинна призводити

до недоступностi всiх послуг, а ма¹ в гiршому випадку проявлятися в зниженнi характеристик обслуговування.

Рiвень ДС-3 Стiйкiсть без погiршенням характеристик обслуговування включа¹ наступнi вимоги:

306 |

Ðîçäië 5 |

|

|

•полiтика стiйкостi до вiдмов, що реалiзу¹ться КЗЗ, повинна вiдноситися до всiх компонентiв комп'ютерно¨ системи;

•вiдмова одного захищеного компонента не повинна призводити

до недоступностi всiх послуг або до зниження характеристик обслуговування.

Гаряча замiна

Послуга гарячо¨ замiни дозволя¹ гарантувати доступнiсть ком- п'ютерно¨ системи (можливiсть використання iнформацi¨, окремих функцiй або комп'ютерно¨ системи в цiлому) в процесi замiни окремих компонентiв. Рiвнi дано¨ послуги ранжируються на пiдставi повноти реалiзацi¨:

•модернiзацiя (ÄÇ-1);

•обмежена гаряча замiна (ÄÇ-2);

•гаряча замiна будь-якого компонента (ДЗ-3).

Рiвень ДЗ-1 Модернiзацiя включа¹ наступнi вимоги:

•полiтика гарячо¨ замiни, що реалiзу¹ться КЗЗ, повинна визна- чати полiтику проведення модернiзацi¨ комп'ютерно¨ системи;

•адмiнiстратор або користувачi, яким наданi вiдповiднi пов-

новаження, повиннi мати можливiсть провести модернiзацiю (upgrade) комп'ютерно¨ системи. Модернiзацiя комп'ютерно¨ системи не повинна призводити до необхiдностi ще раз проводити iнсталяцiю комп'ютерно¨ системи або до переривання виконання КЗЗ функцiй захисту.

Необхiдна умова: НО-1.

Рiвень ДЗ-2 Обмежена гаряча замiна включа¹ наступнi вимоги:

•полiтика гарячо¨ замiни, що реалiзу¹ться КЗЗ, повинна визна-

чати множину компонентiв комп'ютерно¨ системи, якi можуть бути замiненi без переривання обслуговування;

•адмiнiстратор або користувачi, яким наданi вiдповiднi повно-

важення, повиннi мати можливiсть замiнити будь-який захищений компонент.

Необхiднi умови: НО-1, ДС-1.

Рiвень ДЗ-3 Гаряча замiна будь-якого компонента

включа¹ наступнi вимоги:

Стандартизованi моделi та методи оцiнки ефективностi захисту |

307 |

|

|

•полiтика гарячо¨ замiни, що реалiзу¹ться КЗЗ, повинна забез-

печувати можливiсть замiни будь-якого компонента без переривання обслуговування;

•адмiнiстратор або користувачi, яким наданi вiдповiднi повно-

важення, повиннi мати можливiсть замiнити будь-який захищений компонент.

Необхiднi умови: НО-1, ДС-1.

Вiдновлення пiсля збо¨в

Послуга вiдновлення пiсля збо¨в забезпечу¹ повернення ком- п'ютерно¨ системи у вiдомий захищений стан пiсля вiдмови або переривання обслуговування. Рiвнi дано¨ послуги ранжируються на пiдставi мiри автоматизацi¨ процесу вiдновлення:

•ручне вiдновлення (ÄÂ-1);

•автоматизоване вiдновлення (ÄÂ-2);

•вибiркове вiдновлення (ÄÂ-3).

Загальною для усiх рiвнiв вважаються вимога: полiтика вiдновлення, що реалiзу¹ться КЗЗ, повинна визначати множину типiв вiдмов комп'ютерно¨ системи i переривань обслуговування, пiсля яких можливе повернення у вiдомий захищений стан без порушення полiтики безпеки. Повиннi бути чiтко вказанi рiвнi вiдмов, у разi перевищення яких необхiдна повторна iнсталяцiя комп'ютерно¨ системи.

Необхiдна загальна умова: НО-1.

Рiвень ДВ-1 Ручне вiдновлення включа¹ наступнi вимо-

ãè:

•пiсля вiдмови комп'ютерно¨ системи або переривання обслуго-

вування КЗЗ повинен перевести комп'ютерну систему до стану, iз якого повернути ¨¨ до нормального функцiонування може тiльки адмiнiстратор або користувачi, яким наданi вiдповiднi повноваження;

•повиннi iснувати ручнi процедури, за допомогою яких можна

безпечним чином повернути комп'ютерну систему до нормального функцiонування.

Рiвень ДВ-2 Автоматизоване вiдновлення включа¹ наступнi вимоги:

308 |

Ðîçäië 5 |

|

|

•пiсля вiдмови комп'ютерно¨ системи або переривання обслуго-

вування КЗЗ ма¹ бути здатним визначити, чи можуть бути використанi автоматизованi процедури для повернення комп'ю- терно¨ системи до нормального функцiонування безпечним чи- ном. Якщо такi процедури можуть бути використанi, то КЗЗ ма¹ бути здатним виконати ¨х i повернути комп'ютерну систему до нормального функцiонування;

•якщо автоматизованi процедури не можуть бути використанi,

то КЗЗ повинен перевести комп'ютерну систему до стану, з якого повернути ¨¨ до нормального функцiонування може тiльки адмiнiстратор або користувачi, яким наданi вiдповiднi повноваження;

•повиннi iснувати ручнi процедури, за допомогою яких можна безпечним чином повернути комп'ютерну систему до нормаль-

ного функцiонування.

Рiвень ДВ-3 Вибiркове вiдновлення включа¹ наступнi вимоги:

•ïiñëÿ будь-яко¨ вiдмови комп'ютерно¨ системи або переривання

обслуговування, що не призводить до необхiдностi заново iнсталювати комп'ютерну систему, КЗЗ повинен бути здатним виконати необхiднi процедури i безпечним чином повернути комп'ютерну систему до нормального функцiонування або, в гiршому випадку, функцiонування в режимi з погiршеними характеристиками обслуговування;

•якщо автоматизованi процедури не можуть бути використанi,

то КЗЗ повинен перевести комп'ютерну систему до стану, з якого повернути ¨¨ до нормального функцiонування може тiльки адмiнiстратор або користувачi, яким наданi вiдповiднi повноваження;

•повиннi iснувати ручнi процедури, за допомогою яких можна

безпечним чином повернути комп'ютерну систему з режиму з погiршеними характеристиками обслуговування в режим нормального функцiонування.

Стандартизованi моделi та методи оцiнки ефективностi захисту |

309 |

|

|

5.2.2.5. Ранжирування вимог критерi¨в спостережностi

Для того, щоб комп'ютерна система могла бути оцiнена на предмет вiдповiдностi критерiям спостережностi, КЗЗ оцiнювано¨ комп'ютерно¨ системи повинен надавати послуги щодо забезпече- ння вiдповiдальностi користувача за сво¨ дi¨ i з пiдтримки спроможностi КЗЗ виконувати сво¨ функцi¨. Спостереженiсть забезпечу- ¹ться в комп'ютернiй системi наступними послугами:

•ре¹страцiя (аудит);

•iдентифiкацiя i автентифiкацiя;

•достовiрний канал;

•розподiл обов'язкiв;

•öiëiñíiñòü ÊÇÇ;

•самотестування;

•iдентифiкацiя i автентифiкацiя при обмiнi;

•автентифiкацiя вiдправника;

•автентифiкацiя отримувача.

Ре¹страцiя

Послуга ре¹страцiя дозволя¹ контролювати небезпечнi для комп'ютерно¨ системи дi¨. Рiвнi дано¨ послуги ранжируються залежно вiд повноти i вибiрковостi контролю, складностi засобiв аналiзу даних журналiв ре¹страцi¨ i спроможностi вияву потенцiйних порушень:

•çîâíiøíié àíàëiç (ÍÐ-1);

•захищений журнал (ÍÐ-2);

•сигналiзацiя про небезпеку (ÍÐ-3);

•детальна ре¹страцiя (ÍÐ-4);

•аналiз в реальному часi (ÍÐ-5).

Загальними для усiх рiвнiв вважаються наступнi вимоги:

•полiтика ре¹страцi¨, що реалiзу¹ться КЗЗ, повинна визначати перелiк подiй, що ре¹струються;

•журнал ре¹страцi¨ повинен мiстити iнформацiю про дату, час,

мiсце, тип i успiшнiсть чи неуспiшнiсть кожно¨ заре¹стровано¨ подi¨. Журнал ре¹страцi¨ повинен мiстити iнформацiю, достатню для встановлення користувача, процесу i/або об'¹кта, що

310 |

Ðîçäië 5 |

|

|

мали вiдношення до кожно¨ заре¹стровано¨ подi¨;

Ðiâåíü ÍÐ-1 Çîâíiøíié àíàëiç включа¹ наступнi вимоги:

•КЗЗ повинен бути здатним здiйснювати ре¹страцiю подiй, що мають безпосередн¹ вiдношення до безпеки;

•КЗЗ ма¹ бути здатним передавати журнал ре¹страцi¨ в iншi

системи з використанням певних механiзмiв захисту. Необхiдна умова: НИ-1.

Рiвень НР-2 Захищений журнал включа¹ наступнi вимоги:

•КЗЗ повинен бути здатним здiйснювати ре¹страцiю подiй, що мають безпосередн¹ вiдношення до безпеки;

•КЗЗ повинен забезпечувати захист журналу ре¹страцi¨ вiд не-

санкцiонованого доступу, модифiкацi¨ або руйнування. Адмiнiстратори i користувачi, яким наданi вiдповiднi повноваження, повиннi мати в сво¹му розпорядженнi засоби перегляду i аналiзу журналу ре¹страцi¨.

Необхiднi умови: НИ-1, НО-1.

Рiвень НР-3 Сигналiзацiя про небезпеку включа¹ наступнi вимоги:

•КЗЗ повинен бути здатним здiйснювати ре¹страцiю подiй, що мають безпосередн¹ вiдношення до безпеки;

•КЗЗ повинен забезпечувати захист журналу ре¹страцi¨ вiд не-

санкцiонованого доступу, модифiкацi¨ або руйнування. Адмiнiстратори i користувачi, яким наданi вiдповiднi повноваження, повиннi мати в сво¹му розпорядженнi засоби перегляду i аналiзу журналу ре¹страцi¨;

•КЗЗ ма¹ бути здатним контролювати одиничнi або повторюванi

ре¹страцiйнi подi¨, якi можуть свiдчити про прямi (iстотнi) порушення полiтики безпеки КС. КЗЗ ма¹ бути здатним негайно iнформувати адмiнiстратора про перевищення порогiв безпеки i, якщо ре¹страцiйнi небезпечнi подi¨ повторюються, здiйснити неруйнiвнi дi¨ щодо припинення повторення цих подiй.

Необхiднi умови: НИ-1, НО-1.

Рiвень НР-4 Детальна ре¹страцiя включа¹ наступнi вимоги:

•КЗЗ повинен бути здатним здiйснювати ре¹страцiю подiй, що мають безпосередн¹ або непряме вiдношення до безпеки;

Стандартизованi моделi та методи оцiнки ефективностi захисту |

311 |

|

|

•КЗЗ повинен забезпечувати захист журналу ре¹страцi¨ вiд не-

санкцiонованого доступу, модифiкацi¨ або руйнування. Адмiнiстратори i користувачi, яким наданi вiдповiднi повноваження, повиннi мати в сво¹му розпорядженнi засоби перегляду i аналiзу журналу ре¹страцi¨;

•КЗЗ ма¹ бути здатним контролювати одиничнi або повторюванi

ре¹страцiйнi подi¨, якi можуть свiдчити про прямi (iстотнi) порушення полiтики безпеки КС. КЗЗ ма¹ бути здатним негайно iнформувати адмiнiстратора про перевищення порогiв безпеки i, якщо ре¹страцiйнi небезпечнi подi¨ повторюються, здiйснити неруйнiвнi дi¨ щодо припинення повторення цих подiй.

Необхiднi умови: НИ-1, НО-1.

Рiвень НР-5 Аналiз в реальному часi включа¹ наступнi вимоги:

•КЗЗ повинен бути здатним здiйснювати ре¹страцiю подiй, що мають безпосередн¹ або непряме вiдношення до безпеки;

•КЗЗ повинен забезпечувати захист журналу ре¹страцi¨ вiд не-

санкцiонованого доступу, модифiкацi¨ або руйнування. Адмiнiстратори i користувачi, яким наданi вiдповiднi повноваження, повиннi мати в сво¹му розпорядженнi засоби перегляду i аналiзу журналу ре¹страцi¨;

•КЗЗ ма¹ бути здатним контролювати одиничнi або повторюванi

ре¹страцiйнi подi¨, якi можуть свiдчити про прямi (iстотнi) порушення полiтики безпеки КС. КЗЗ ма¹ бути здатним негайно iнформувати адмiнiстратора про перевищення порогiв безпеки i, якщо ре¹страцiйнi небезпечнi подi¨ повторюються, здiйснити неруйнiвнi дi¨ щодо припинення повторення цих подiй

•КЗЗ ма¹ бути здатним виявляти i аналiзувати несанкцiонованi

дi¨ в реальному часi. Необхiднi умови: НИ-1, НО-1.

Iдентифiкацiя i автентифiкацiя

Послуга iдентифiкацi¨ i автентифiкацi¨ дозволя¹ КЗЗ визначи- ти i перевiрити особистiсть користувача, що намага¹ться одержати доступ до комп'ютерно¨ системи. Рiвнi дано¨ послуги ранжируються залежно вiд числа задiяних механiзмiв автентифiкацi¨:

312 |

Ðîçäië 5 |

|

|

•зовнiшня iдентифiкацiя i автентифiкацiя (ÍÈ-1);

•одиночна iдентифiкацiя i автентифiкацiя (ÍÈ-2);

•множинна iдентифiкацiя i автентифiкацiя (ÍÈ-3).

Загальною для усiх рiвнiв вважа¹ться вимога: полiтика iдентифiкацi¨ i автентифiкацi¨, що реалiзу¹ться КЗЗ, повинна визначати атрибути, якими характеризу¹ться користувач, i послуги, для використання яких необхiднi цi атрибути. Кожний користувач повинен однозначно iдентифiкуватися КЗЗ.

Рiвень НИ-1 Зовнiшня iдентифiкацiя i автентифiкацi- я включа¹ наступну вимогу: перш нiж дозволити будь-якому користувачу виконувати áóäü-ÿêi iншi, контрольованi КЗЗ дi¨, КЗЗ повинен з використанням захищеного механiзму одержати вiд деякого зовнiшнього джерела автентифiкований iдентифiкатор цього користувача.

Рiвень НИ-2 Одиночна iдентифiкацiя i автентифiкацi- я включа¹ наступнi вимоги:

•перш нiж дозволити будь-якому користувачу виконувати будь-

якi iншi, контрольованi КЗЗ дi¨, КЗЗ повинен автентифiкувати цього користувача з використанням захищеного механiзму;

•КЗЗ повинен забезпечувати захист даних автентифiкацi¨ вiд

несанкцiонованого доступу, модифiкацi¨ або руйнування. Необхiдна умова: НК-1.

Рiвень НИ-3 Множинна iдентифiкацiя i автентифiкацiя включа¹ наступнi вимоги:

•перш нiж дозволити будь-якому користувачу виконувати будь-

якi iншi, контрольованi КЗЗ дi¨, КЗЗ повинен автентифiкувати цього користувача з використанням захищених механiзмiв двох або бiльше типiв;

•КЗЗ повинен забезпечувати захист даних автентифiкацi¨ вiд

несанкцiонованого доступу, модифiкацi¨ або руйнування. Необхiдна умова: НК-1.

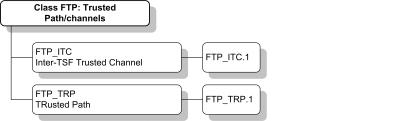

Достовiрний канал

Послуга достовiрного каналу дозволя¹ гарантувати користува- чу можливiсть безпосередньо¨ вза¹модi¨ з КЗЗ. Рiвнi дано¨ послуги ранжируються залежно вiд гнучкостi надання можливостi КЗЗ

Стандартизованi моделi та методи оцiнки ефективностi захисту |

313 |

|

|

або користувачу iнiцiювати захищений обмiн:

•однонаправлений достовiрний канал (ÍÊ-1);

•двонаправлений достовiрний канал (ÍÊ-2).

Загальною для усiх рiвнiв вважа¹ться вимога: полiтика достовiрного каналу, що реалiзу¹ться КЗЗ, повинна визначати механiзми встановлення достовiрного зв'язку мiж користувачем i КЗЗ.

Рiвень НК-1 Однонаправлений достовiрний канал

включа¹ наступну вимогу: достовiрний канал повинен використовуватися для початково¨ iдентифiкацi¨ i автентифiкацi¨. Зв'язок з використанням даного каналу повинен iнiцiюватися виключно користувачем.

Рiвень НК-2 Двонаправлений достовiрний канал

включа¹ наступнi вимоги:

•достовiрний канал повинен використовуватися для початково¨

iдентифiкацi¨ i автентифiкацi¨ та у випадках, коли необхiдний прямий зв'язок користувач/КЗЗ або КЗЗ/користувач. Зв'язок з використанням даного каналу повинен iнiцiюватися користувачем або КЗЗ;

•обмiн з використанням достовiрного каналу, що iнiцiю¹ КЗЗ,

повинен бути однозначно iдентифiкований як такий i ма¹ вiдбутися тiльки пiсля позитивного пiдтвердження готовностi до обмiну з боку користувача.

Розподiл обов'язкiв

Послуга розподiл обов'язкiв дозволя¹ зменшити потенцiйнi збитки вiд навмисних або помилкових дiй користувача i обмежити авторитарнiсть керування. Рiвнi дано¨ послуги ранжируються на пiдставi вибiрковостi керування можливостями користувачiв i адмiнiстраторiв: