- •Передмова

- •1.3 Основи розроблення гарантованих систем захисту

- •3.1.2 Поняття про гранулювання захисту

- •3.4.1 Модель Байба

- •3.6 Приклади моделювання питань безпеки в обчислювальних системах

- •3.7 Основи синтезу моделей безпеки

- •3.7.1 Методика синтезу моделей безпеки

- •5.1.3 Процедури захисту

- •АТРИБУТ

- •Атрибут доступу

- •АУДИТ

- •БАЗА ДАНИХ

- •ВИМОГИ

- •Вимоги безпеки

- •ВИЯВЛЕННЯ

- •ДЕШИФРУВАННЯ

- •ДИСПЕТЧЕР

- •ДОСТУП

- •ЕКРАН

- •ЕКСПЕРТ

- •ЕКСПЕРТИЗА

- •ЕКСПОРТ

- •ЖУРНАЛ

- •Контрольний журнал

- •Системний журнал

- •ЗАБЕЗПЕЧЕННЯ

- •ЗАПИТ

- •ЗАХИСТ

- •ЗАШИФРУВАННЯ

- •КАНАЛ

- •КВОТА

- •КОМПЛЕКС

- •КОНТРОЛЬ

- •КРИПТОМАРШРУТИЗАТОР

- •КРИПТОСИСТЕМА

- •МАРШРУТИЗАТОР

- •МАТРИЦЯ

- •Матриця встановлення повноважень

- •МЕРЕЖА

- •МЕТОД

- •МОДЕЛЬ

- •ПАРАДИГМА

- •ПЕРЕТВОРЕННЯ

- •ПРАВИЛО

- •ПРЕДМЕТНА ЧАСТИНА

- •ПРИНЦИП

- •ПРОГРАМА

- •Троянська програма

- •ПРОЕКТ

- •ПРОТОКОЛ

- •ПРОЦЕДУРА

- •РЕЖИМ

- •РЕСУРСИ

- •РОЗШИФРУВАННЯ

- •СЕМАНТИКА

- •СЕРЕДОВИЩЕ

- •СИСТЕМА

- •СТАНДАРТ

- •ТЕКСТ

- •ТЕСТУВАННЯ

- •ШИФРАТОР

- •ШИФРУВАННЯ

- •Абонентське шифрування

- •Шифрування даних

- •ШИФРОТЕКСТ

Основи теорi¨ захищених систем |

89 |

|

|

Полiтика безпеки повинна визначати ресурси автоматизовано¨ системи, що потребують захисту, зокрема установлювати категорi¨ iнформацi¨, що обробля¹ться в системi. Мають бути сформульованi основнi загрози для операцiйно¨ системи, персоналу, iнформацi¨ рiзних категорiй i вимоги до захисту вiд цих загроз. Як складовi частини загально¨ полiтики безпеки iнформацi¨ в автоматизованiй системi мають iснувати полiтики забезпечення конфiденцiйностi, цiлiсностi i доступностi оброблювано¨ iнформацi¨. Вiдповiдальнiсть персоналу за виконання положень полiтики безпеки ма¹ бути персонiфiкована.

Полiтики безпеки iнформацi¨, що реалiзуються рiзними ком- п'ютерними системами будуть вiдрiзнятися не тiльки тим, що реалiзованi в них функцi¨ захисту можуть забезпечувати захист вiд рiзних типiв загроз, але i в зв'язку з тим, що ресурси комп'ю- терних систем можуть iстотно вiдрiзнятись. Так, якщо операцiйна система оперу¹ файлами, то система управлiння базами даних ма¹ справу iз записами, розподiленими в рiзних файлах.

Частина полiтики безпеки, яка регламенту¹ правила доступу користувачiв i процесiв до ресурсiв комп'ютерно¨ системи, склада¹ правила розмежування доступу.

3.1.2 Поняття про гранулювання захисту

Предметом розмежування доступу ¹ права, дi¨, об'¹кти i т.iн. Постановка задачi створення полiтики залежить вiд характеру предмету розмежування доступу. При цьому виника¹ проблема то- чностi опису (завдання положень) полiтики безпеки. Чи варто ¨¨ задавати досить деталiзовано?

Ураховуючи низку причин (iсторичних, практично¨ ефективностi, дослiдженостi) найбiльше розповсюдження отримали наступнi види полiтик безпеки:

•дискретецiйна (discretionary);

•мандатна (mandatory);

•ролева (rolebased);

•адмiнiстративна та довiрча (дещо вiдрiзняються вiд наведених вище, визначенi в НД ТЗI).

90 |

Ðîçäië 3 |

|

|

Якщо розглядати модель автоматизовано¨ системи як сукупнiсть суб'¹ктiв та об'¹ктiв, то розмежування доступу суб'¹ктiв до об'¹ктiв може бути реалiзовано у виглядi таблицi, що мiстить дозволенi типи доступу та назива¹ться матрицею доступу. Як правило, матриця доступу (табл. 3.1) ма¹ великi розмiри (у системi присутнi велика кiлькiсть рiзноманiтних суб'¹ктiв та об'¹ктiв) i ¹ розрiдженою (суб'¹ктам необхiдний доступ тiльки до невеликих пiдмножин об'¹ктiв. Пiд доменом безпеки розумiють сукупнiсть об'¹ктiв, до яких дозволений доступ конкретному об'¹кту.

Òàáë. 3.1 Матриця доступу

|

|

|

Îá'¹êòè |

|

|

|

|

|

|

|

|

|

|

|

|

1 |

2 |

|

... |

m |

|

1 |

Читання |

Читання |

|

|

Виконання |

|

|

|

|

|

|

|

Ñóá'¹êòè |

2 |

Читання |

Читання/запис |

|

|

Читання/запис |

|

|

|

|

|

|

|

|

... |

|

|

|

|

|

|

|

|

|

|

|

|

|

n |

Запис |

Виконання |

|

|

Нема доступу |

|

|

|

|

|

|

|

òàáë. 3.1 домени безпеки представленi окремими рядками. Вiдповiдно до принципу мiнiмiзацi¨ привiле¨в домен безпеки даного суб'¹кта повинен мiстити мiнiмально можливий набiр об'¹ктiв i зв'язаних з ними прав доступу, необхiдних для роботи суб'¹кта. Тим власне знижу¹ться ризик зловживання правами доступу зi сторони суб'¹кта та зменшу¹ться руйнiвний ефект вiд потенцiйного зловживання. Для реалiзацi¨ цього принципу необхiдно, щоб суб'¹кти, яким необхiдно виконати множину рiзноманiтних операцiй, могли почергово працювати в деяких невеликих (вiдносно числа об'¹ктiв та призначених прав доступу до цих об'¹ктiв) доменах, що переключаються при необхiдностi. Наступнi фактори визначають мiнiмально можливi з практичних мiркувань доменiв:

•гнучкiсть i простота механiзму переключення доменiв;

•розмiр об'¹ктiв, що пiдлягають захисту;

•наявнiсть рiзних способiв змiни матрицi доступу;

•гнучкiсть у визначеннi довiльних типiв доступу до об'¹ктiв.

Основи теорi¨ захищених систем |

91 |

|

|

3.1.3 Мандатна полiтика безпеки

Основу мандатно¨ (повноважно¨) полiтики безпеки склада¹

мандатне керування доступом [Mandatory Access Control (MAC)], яке припуска¹, що:

•всi суб'¹кти та об'¹кти систем и повиннi бути однозначно iдентифiкованими;

•заданий лiнiйно упорядкований набiр мiток секретностi;

•кожному об'¹кту системи присво¹на мiтка секретностi, що ви-

знача¹ цiннiсть iнформацi¨, що мiститься в ньому, його рiвень секретностi в автоматизованiй системi;

•кожному суб'¹кту системи присво¹на мiтка секретностi, що ви-

знача¹ рiвень довiри до нього в автоматизованiй системi максимальне значення мiтки секретностi об'¹ктiв, до яких суб'¹кт ма¹ доступ;

•мiтка секретностi суб'¹кта назива¹ться його рiвнем доступу.

Основна мета мандатно¨ полiтики безпеки попередження витоку iнформацi¨ вiд об'¹ктiв з високим рiвнем доступу до об'¹ктiв з низьким рiвнем доступу, тобто протидiя виникненню в автоматизованi системi iнформацiйних каналiв зверху вниз.

Стисла характеристика:

•iсторично перша;

•врахований досвiд оброблення даних в державних структурах;

•цiннiсть iнформацi¨ визначена у вiдповiдностi з решiткою цiнностi (зазвичай MLS-ðåøiòêà);

•допуск до iнформацi¨ визнача¹ться вiдповiдно до принципу не-

обхiдно знати (для кожного суб'¹кта визнача¹ться мiнiмально необхiдних домен ресурсiв);

•рiвень довiри до кожного суб'¹кта доступу та рiвень цiнностi кожного об'¹кта доступу ¹ чiтко визначеними;

•можливiсть доступу визнача¹ться незалежно вiд впливу вла-

сника об'¹кта доступу, тiльки на основi зовнiшнiх (по вiдношенню до суб'¹ктiв та об'¹ктiв системи) правил (iдея потiм була перенесена в адмiнiстративну полiтику безпеки);

•правила доступу визначаються виходячи з допустимостi iнфор-

мацiйних потокiв в системi. Переваги:

92 |

Ðîçäië 3 |

|

|

1)можливiсть автоматичного визначення грифу цiнностi iнформацi¨;

2)ефективне вирiшення низки проблем (розповсюдження прав, троянського коня , та iн.)

3)можливiсть ефективного завдання правил формування iнформацiйних потокiв в розгалужених мережних структурах (ком- п'ютернi мережi).

Недолiки:

1)проблема монотонного росту рiвня цiнностi iнформацi¨;

2)проблеми практично¨ реалiзацi¨, що приводять до необхiдностi створення довiрених програм (надсилання сигналiв на рiвень нижче, ефективнiсть реалiзацi¨, та iн.);

3)використання в системах, рiвень цiнностi об'¹ктiв та довiри до суб'¹ктiв в яких може динамiчно змiнюватися (див. спецiалiзованi моделi);

4)складнiсть практичного використання в реальних середови-

ùàõ.

Найчастiше мандатну полiтику безпеки описують в термiнах, поняттях i визначеннях властивостей моделi Белла-ЛаПадули, яка буде розглянута у подальшому.

3.1.4 Дискрецiйна полiтика безпеки

Основою дискрецiйно¨ (дискретно¨) полiтики ¹ дискрецiйне (обмежуюче) керування доступом [Discretionary Access Control (DAC)], яке визнача¹ться двома властивостями:

•всi суб'¹кти та об'¹кти повиннi бути iдентифiкованi;

•права доступу суб'¹кта до об'¹кта системи визначаються на

основi деякого зовнiшнього по вiдношенню до системи правила. Стисла характеристика:

•одна з найбiльш поширених типiв полiтик безпеки;

•в основному використову¹ться в комерцiйних системах;

•в державних системах, використову¹ться додатково (сумiсно) з мандатною;

•для кожного об'¹кта визнача¹ться його власник;

•власник визнача¹ суб'¹ктiв, якi мають права на доступ та якi права;

Основи теорi¨ захищених систем |

93 |

|

|

•доступ суб'¹кта до об'¹кта дозволя¹ться тiльки, якщо вiн ¹ явно заданим власником об'¹кта;

•можливiсть доступу визнача¹ться заздалегiдь i (в загальному випадку) не залежить вiд вмiсту об'¹кта;

•частiше за все формалiзу¹ться у виглядi матрицi доступу (але

це не ¹ обов'язковим). Переваги:

1)простота та наочнiсть опису;

2)простота реалiзацi¨ в реальних системах;

3)ефективнiсть функцiонування.

Недолiки:

1)наявнiсть низки проблем (розповсюдження прав, вiдклик прав, троянського коня , i ò.ií.);

2)складнiсть опису структурованих (наприклад i¹рархiчно) об'¹ктiв.

3.1.5 Ролева полiтика безпеки

Ролеву полiтику безпеки звичайно не вiдносять нi до мандатних, нi до дискрецiйних, тому що керування доступом у нiй здiйсню¹ться як на основi матрицi прав доступу для ролей, так i за допомогою правил, що регламентують призначення ролей користувачам та ¨х активацiю пiд час сеансiв. Тому ролева полiтика представля¹ цiлком особливий тип полiтики, заснований на компромiсi мiж гнучкiстю керування доступом, що ¹ характерним дискрецiйних моделей, i жорсткiстю правил контролю доступу, що властива мандатнiй моделi.

Загальна дiаграма опису наведена на рис. 3.1.

У ролевiй моделi класичне поняття суб'¹кт замiню¹ться поняттями користувач i роль. Користувач це особа, що працю¹ з системою та викону¹ певнi службовi обов'язки. Роль це абстрактна сутт¹вiсть, що активно дi¹ в системi, з якою зв'язаний обмежений, логiчно зв'язаний набiр повноважень, необхiдний для здiйснення певно¨ дiяльностi. Найбiльш розповсюдженим прикладом ролi ¹ присутнiй майже у кожнiй системi адмiнiстративний бюджет (наприклад, root для Unix i Administrator для Windows NT), який

94 |

Ðîçäië 3 |

|

|

Ðèñ. 3.1. Ролева полiтика безпеки

ма¹ спецiальнi повноваження та може використовуватися рiзними користувача.

Стисла характеристика:

•може розглядатися як перехiдна мiж мандатною та дискрецiйною;

•значно пiдвищу¹ наочнiсть опису системи при великiй кiлькостi суб'¹ктiв та об'¹ктiв, що пiддаються структуризацi¨;

•фактично (одночасно з дискрецiйною стала стандартом для ко-

мерцiйних систем). Переваги:

1)дозволя¹ практично вирiшувати деякi проблеми дискрецiйно¨ полiтики;

2)вiдповiда¹ органiзацi¨ людино-машинних систем;

Недолiки фактично тi ж самi, що i в дискрецiйнiй моделi.

Основи теорi¨ захищених систем |

95 |

|

|

3.1.6Пiдходи до керування доступом, визначенi в НД ТЗI

Довiрче i адмiнiстративне керування доступом

Основу довiрчо¨ полiтики безпеки склада¹ довiрче керування доступом пiд яким звичайно розумiють таке керування, при якому засоби захисту дозволяють звичайним користувачам управляти (довiряють керування) потоками iнформацi¨ мiж iншими користувачами i об'¹ктами свого домену (наприклад, на пiдставi права володiння об'¹ктами), тобто призначення i передача повноважень не вимагають адмiнiстративного втручання.

Основу адмiнiстративно¨ полiтики безпеки склада¹ адмiнiстративне керуванням доступом тобто таке керування, при якому засоби захисту дозволяють управляти потоками iнформацi¨ мiж користувачами i об'¹ктами тiльки спецiально авторизованим користувачам. Прикладом реалiзацi¨ адмiнiстративного керуванням доступом може служити механiзм, коли у виглядi атрибутiв доступу використовуються ìiòêè, що вiдображають мiру конфiденцiйностi iнформацi¨ (об'¹кта) i рiвень допуску користувача. Таким чином, комплекс засобiв захисту на пiдставi порiвняння мiток об'¹кта i користувача може визначити, чи ¹ користувач, що запиту¹ iнформацiю, авторизованим користувачем.

Система, що реалiзу¹ адмiнiстративне керування доступом, повинна гарантувати, що потоки iнформацi¨ всерединi системи установлюються адмiнiстратором i не можуть бути змiненi звичайним користувачем. З iншого боку, система, що реалiзу¹ довiрче керування доступом, дозволя¹ звичайному користувачевi модифiкувати, в тому числi створювати новi потоки iнформацi¨ всерединi системи.

Створення додаткових потокiв iнформацi¨ може бути зумовлене: модифiкацi¹ю атрибутiв доступу користувача, процесу або пасивного об'¹кта; створенням нових об'¹ктiв (включаючи копiювання iснуючих); експортом або iмпортом об'¹ктiв.

96 |

Ðîçäië 3 |

|

|

Сталiсть атрибутiв доступу

Якщо система реалiзу¹ адмiнiстративне керування доступом, то звичайний користувач не повинен мати можливостi нi за яких умов змiнювати атрибути доступу об'¹кта. Таким чином, якщо полiтика потокiв iнформацi¨, створена адмiнiстратором, визнача¹, що два користувача не можуть роздiляти (спiльно використовувати) iнформацiю, то жоден з них не спроможний передати iншому користувачевi сво¨ повноваження щодо доступу до iснуючого об'¹кта.

I навпаки, система, що реалiзу¹ довiрче керування доступом, може, наприклад, вiдповiдно до полiтики безпеки надати звичайному користувачевi можливiсть змiнювати атрибути доступу об'- ¹кта, що належить йому.

Створення нових об'¹ктiв

Якщо система реалiзу¹ адмiнiстративне керування доступом i полiтика потокiв iнформацi¨, створена адмiнiстратором, визнача¹, що два користувачi не можуть роздiляти iнформацiю, то жоден з них не повинен бути спроможний створити об'¹кт, доступний iншому. Додатково повиннi iснувати правила для визначення (завдання) атрибутiв доступу, що мають присвоюватися об'¹кту, одержаному копiюванням iснуючого.

I навпаки, система, що реалiзу¹ довiрче керування доступом, може вiдповiдно до полiтики безпеки надати звичайному користувачевi можливiсть влаштовувати атрибути доступу для знову створеного об'¹кту. Наприклад, система може дозволяти творцю об'¹кта зазначати користувачiв, що можуть мати права доступу до об'¹кта.

Експорт i iмпорт об'¹ктiв

Якщо система реалiзу¹ адмiнiстративне керування доступом, то атрибути доступу об'¹кта мають зберiгатись пiд час його експорту на зовнiшнiй носiй. Додатково повиннi iснувати правила для присво¹ння атрибутiв доступу iмпортованому об'¹кту.

Основи теорi¨ захищених систем |

97 |

|

|

I навпаки, система, що реалiзу¹ довiрче керування доступом, може надати можливiсть експортувати об'¹кт без збереження атрибутiв доступу. Додатково може iснувати можливiсть iмпорту звичайним користувачем об'¹кта з наступним присво¹нням йому атрибутiв доступу на розсуд користувача. Проте, навiть вiдповiдно до полiтики довiрчого керування доступом, атрибути доступу об'¹кта пiд час виконання деяких операцiй, наприклад, пiд час його резервного копiювання, мають зберiгатися. Якщо об'¹кт буде коли-небудь вiдновлено з резервно¨ копi¨, то його атрибути доступу також мають бути вiдновленi.

3.2Моделi опису полiтики безпеки

3.2.1Поняття про моделювання полiтик безпеки, моделi безпеки

Жорсткiсть вимог iз забезпечення безпеки iнформацi¨ в суча- сних обчислювальних системах висува¹ на перший план питання гарантованого досягнення заданого рiвня ефективностi функцiонування ¨хнiх систем захисту. Важлива роль при цьому придiля¹ться об рунтуванню повноти та правильностi рiшень, прийнятих при формуваннi полiтик безпеки обчислювальних систем, i постановцi вимог до ¨хнiх комплексiв засобiв захисту iз застосуванням формалiзованих методiв дослiдження полiтик безпеки обчислювальних систем на основi моделей безпеки.

Модель полiтики безпеки [security policy model] абстрактний формалiзований або неформалiзований опис полiтики безпеки iнформацi¨.

Основна мета створення полiтики безпеки iнформацiйно¨ системи i опису ¨¨ у виглядi формально¨ моделi це визначення умов, яким повинна пiдпорядковуватися поведiнка системи, вироблення критерiю безпеки i проведення формального доведення вiдповiдностi системи цьому критерiю при дотриманнi встановлених правил i обмежень. На практицi це означа¹, що тiльки вiдповiдним чином уповноваженi користувачi одержать доступ до iнформацi¨ i зможуть здiйснити з нею тiльки санкцiонованi дi¨.

98 |

Ðîçäië 3 |

|

|

Крiм того, формальнi моделi безпеки дозволяють вирiшити цiлий ряд завдань, що виникають у ходi проектування, розробки та сертифiкацi¨ захищених систем, тому ¨х використовують не тiльки теоретики iнформацiйно¨ безпеки, але й iншi категорi¨ спецiалiстiв, що беруть участь у процесi створення та експлуатацi¨ захищених iнформацiйних систем (виробники, споживачi, експертиквалiфiкатори).

Виробники захищених iнформацiйних систем використовують моделi безпеки у наступних випадках:

•при створеннi формально¨ специфiкацi¨ полiтики безпеки системи, що розробля¹ться;

•при виборi та об рунтуваннi базових принципiв архiтектури за-

хищено¨ системи, що визначають механiзми реалiзацi¨ засобiв захисту;

•у процесi аналiзу безпеки системи як еталонно¨ моделi;

•при пiдтвердженнi властивостей системи, що розробля¹ться,

шляхом формального доведення дотримання полiтики безпеки.

Споживачi шляхом складання формальних моделей одержу-

ють можливостi довести до вiдома споживачiв сво¨ вимоги у чiтко визначенiй i несуперечливiй формi, а також оцiнити вiдповiднiсть захищених систем сво¨м потребам.

Експерти з квалiфiкацi¨ в ходi аналiзу адекватностi реалiзацi¨ полiтики безпеки в захищених системах використовують моделi безпеки як еталони.

Якщо полiтики безпеки засновуються на контролi доступу об'¹ктiв до суб'¹ктiв та моделюють поведiнку системи за допомогою простору станiв, однi з яких ¹ безпечними, а iншi нi, то ¨х моделi безпеки засновуються на наступних базових уявленнях.

1. Система ¹ сукупнiстю вза¹модiючих сутностей суб'¹ктiв i об'¹ктiв. Об'¹кти можна iнту¨тивно представити у виглядi контейнерiв, що мiстять iнформацiю, а суб'¹ктами вважати програми, що виконуються, якi впливають на об'¹кти рiзноманiтними способами. При такому представленнi системи безпека оброблення iнформацi¨ забезпечу¹ться шляхом розв'язанням задачi управлiння доступом об'¹ктiв до суб'¹ктiв вiдповiдно до заданого набору правил та обмежень, якi утворюють полiтику безпеки. Необхiдно вiдзначити, що

Основи теорi¨ захищених систем |

99 |

|

|

загальним пiдходом для всiх моделей ¹ саме розподiл множини сутт¹востей, що складають систему, на множину суб'¹ктiв та об'- ¹ктiв, хоча власне визначення понять об'¹кт та суб'¹кт у рiзних моделях можуть сутт¹во вiдрiзнятися.

2.Усi вза¹модi¨ в системi моделюються встановленням вiдносин певного типу мiж суб'¹ктами та об'¹ктами. Множина типiв вiдносин визнача¹ться у виглядi набору операцiй, якi суб'¹кти можуть здiйснювати на об'¹ктами.

3.Усi операцi¨ контролюються монiтором вза¹модiй i або забороняються, або дозволяються вiдповiдно до правил полiтики безпеки.

4.Полiтика безпеки зада¹ться у виглядi правил, вiдповiдно до яких повиннi здiйснюватися усi вза¹модi¨ мiж суб'¹ктами i об'¹ктами. Вза¹модi¨, що призводить до порушення цих правил, припиняються засобами контролю доступу i не можуть здiйснюватися.

5.Сукупнiсть множин суб'¹ктiв, об'¹ктiв i вiдносин мiж ними (сталих вза¹модiй) визнача¹ стан системи. Кожний стан системи ¹ або безпечним, або небезпечним вiдповiдно до запропонованого в моделi критерiю безпеки.

6.Основний елемент моделi безпеки це доказ твердження (теореми) про те, що система, яка знаходиться у безпечному станi, не може перейти до небезпечного стану при дотриманнi всiх встановлених правил та обмежень.

3.2.2Класифiкацiя моделей безпеки за типами загроз

На сьогоднiшнiй день дослiдженням iз систематизацi¨ напрацьованих моделей безпеки, аналiзу ¨хнього вза¹мозв'язку i можливостi об'¹днання належна увага не придiля¹ться. Проведемо короткий аналiз основних робiт, що торкаються цих питаннь. Робота [35] фактично ¹ першою, яка присвячена систематизацi¨ напрацьованих пiдходiв i моделей безпеки, що ¨х реалiзують. Основна увага в цiй роботi придiлена моделям, що описують процеси захисту вiд загроз порушення конфiденцiйностi. У роботi [15] проведене дослiдження i запропонована систематизацiя мандатних моделей безпеки. Систематизацiя деяких з моделей безпеки проведена

100 |

Ðîçäië 3 |

|

|

в роботi [31]. З погляду синтезу моделей для дослiдження полiтик безпеки найбiльш повною i вдалою представля¹ться класифiкацiя моделей безпеки запропонована в роботi [28]. В основу класифiкацi¨ покладений розподiл моделей за видом загроз, протидiя яким розгляда¹ться в моделях, а саме видiляються три класи моделей:

•моделi розмежування доступу;

•моделi контролю цiлiсностi;

•моделi забезпечення доступностi.

Загальна структура основних моделей безпеки вiдповiдно до тако¨ класифiкацi¨ зображена рис. 3.2.

Ðèñ. 3.2. Класифiкацiя моделей безпеки за типами загроз

Основи теорi¨ захищених систем |

101 |

|

|

Вiдзначимо деякi особливостi класифiкацi¨ [28]. Найбiльш розвиненим на сьогоднi ¹ клас моделей розмежування доступу до iнформацi¨. Iсторично склалося так, що першi моделi були розробленi в iнтересах вiйськових вiдомств, що придiляли основну увагу захисту вiд загроз порушення конфiденцiйностi iнформацi¨. Отриманi у процесi цих дослiджень результати в значнiй мiрi вплинули на розробку моделей контролю цiлiсностi i забезпечення доступностi iнформацi¨. У той же час у класифiкацi¨ [28] цей вза¹мозв'язок виражений слабко.

До групи моделей розмежування доступу вiднесенi ймовiрнiснi моделi, що орi¹нтованi на одержання узагальнених оцiнок рiвня захищеностi, наприклад, на етапi формування технiчного завдання. З погляду дослiдження полiтик безпеки гарантовано захищених обчислювальних систем iмовiрнiснi моделi мають обмежене застосування.

Використання доказового пiдходу передбача¹ погодженiсть застосовуваних моделей безпеки з архiтектурою функцiй i послуг iз захисту iнформацi¨, реалiзовано¨ на сучасних системних i прикладних платформах. Тому в класифiкацi¨ моделей безпеки, крiм системи моделей, покладених в основу Жовтогарячо¨ книги , доцiльно враховувати й iснуючi тенденцi¨ щодо створення платформ для гарантовано захищених iнформацiйних технологiй.

Видiленi особливостi класифiкацi¨ [28] визначають доцiльнiсть проведення дослiджень для ¨¨ подальшого розвитку.

3.2.3Класифiкацiя моделей безпеки за пiдходами до захисту

Слiд зазначити, що бiльшiсть з iснуючих моделей безпеки можуть бути використанi для моделювання об'¹ктiв рiзного ступеня деталiзацi¨: автоматизовано¨ системи в цiлому, обчислювально¨ системи або ¨¨ пiдсистем. Тому бiльш коректно буде вживання далi термiну комп'ютерна система у значеннi, визначеному НД ТЗI 1.1-003-99 [19].

На рiзних етапах розробки захищених комп'ютерних систем потрiбнi рiзний ступiнь деталiзацi¨ опису архiтектури i функцiонування ¨х КСЗ. Таким чином, за метою моделювання можна видiлити

102 |

Ðîçäië 3 |

|

|

наступнi групи моделей:

•моделi узагальненого аналiзу захищеностi комп'ютерних систем;

•моделi для дослiдження полiтик безпеки комп'ютерних систем;

•спецiалiзованi моделi безпеки.

До моделей узагальненого аналiзу захищеностi комп'ютерних систем вiдносяться моделi, призначенi для загального дослiдження рiвня захищеностi iнформацi¨ в комп'ютерних системах. Зокрема моделi цi¹¨ групи застосовуються при попередньому дослiдженнi ефективностi iснуючого комплексу засобiв захисту комп'ютерних систем, аналiзi ризику комп'ютерних систем, об рунтуваннi рiшень, прийнятих на початковому етапi проектування КСЗ. До цi¹¨ групи моделей вiдносяться, наприклад, загальна й узагальнена моделi системи захисту [4], ланкова модель [17], iгрова модель i модель системи безпеки з повним перекриттям [28].

Моделi дослiдження полiтик безпеки комп'ютерних систем призначенi для перевiрки правильностi формування системи правил обробки iнформацi¨, що визначенi полiтикою безпеки конкретних комп'ютерних систем. До моделей цi¹¨ групи можуть бути вiднесенi, наприклад, моделi Харрiсона-Руссо-Ульмана, БеллаЛаПадули, Байба, Кларка-Вiльсона.

Спецiалiзованi моделi мають значно менший ступiнь спiльностi, нiж моделi попереднього класу. Вони розробляються з урахуванням особливостей комп'ютерних систем, що мають не дуже велику область поширення. Як приклад моделi цi¹¨ групи можна привести моделi MMS, Trusted Mash.

Найбiльший iнтерес з погляду формалiзованого дослiдження полiтик безпеки комп'ютерних систем представля¹ друга з видiлених груп моделей безпеки. На сьогоднi сформувалося бачення КСЗ, як платформи пiдтримки полiтики безпеки. Причому, одним з важливих вимог до КСЗ, ¹ забезпечення його адаптованостi пiд рiзнi полiтики безпеки i змiни умов експлуатацi¨ комп'ютерних систем. Зокрема це виража¹ться в тому, що КСЗ традицiйно розробляються як гнучкi системи, орi¹нтованi на пiдтримку цiлого спектра моделей безпеки. Незважаючи на розма¨тiсть програмних i програмно-апаратних засобiв, що реалiзують механiзми захисту iнформацi¨, бiльшiсть iснуючих захищених комп'ютерних

Основи теорi¨ захищених систем |

103 |

|

|

систем можуть бути описанi iз застосуванням моделi суб'¹ктнооб'¹ктно¨ вза¹модi¨. Тому для подальшо¨ систематизацi¨ моделей безпеки скориста¹мося представленням комп'ютерно¨ системи у виглядi безлiчi активних i пасивних об'¹ктiв (суб'¹ктiв i об'¹ктiв), мiж якими встановлю¹ться iнформацiйна вза¹модiя за допомогою здiйснення доступу рiзного типу [9]. У залежностi вiд виду пiдтримуваних полiтик безпеки, захищенi платформи можуть забезпечу- вати контроль:

•тiльки факту доступу активного об'¹кта до пасивного об'¹кта;

•характеру iнформацi¨ передано¨ в процесi доступу (наприклад, грифа i категорi¨ та¹мностi iнформацi¨);

•величини припустимого iнформацiйного потоку мiж об'¹ктами,

що виника¹ в процесi доступу.

Тодi моделi для дослiдження полiтик безпеки за предметом моделювання можуть бути роздiленi на моделi, що враховують:

•факт доступу одного об'¹кта до iншого;

•вид передано¨ iнформацi¨ мiж об'¹ктами;

•величину iнформацiйного потоку мiж об'¹ктами.

Вiдзначимо, що запропонована класифiкацiя ¹ бiльш загальною, нiх класифiкацiя на дискретнi й мандатнi моделi безпеки, прийнята в [28]. Так мандатнi моделi безпеки ¹ пiдмножиною моделей iншо¨ групи, для яких як модель цiнностi iнформацi¨ застосована MLS-решiтка.

У силу поширення розподiлених i мобiльних комп'ютерних систем, особливий iнтерес представляють дослiдження моделей третьо¨ групи, як моделей, що дозволяють оцiнити i контролювати не тiльки факт наявностi iнформацiйного потоку, але й оцiнювати ступiнь його допустимостi в рамках задано¨ полiтики безпеки.

Важливим ¹ те, що на вiдмiну вiд першо¨, моделi друго¨ i третьо¨ з видiлених вище груп описують допустимiсть iнформацiйних потокiв, якi виникають безпосередньо у процесi вза¹модi¨, що дозволя¹ забезпечувати захист вiд атак типу Троянський кiнь , контролювати схованi канали передачi iнформацi¨ в комп'ютерно¨ системи.

Отримана класифiкацiя моделей безпеки може бути схемати- чно вiдображена так, як показано в табл. 3.2. Для прикладу, у таблицю внесенi деякi з вiдомих моделей безпеки.

104 Ðîçäië 3

Òàáë. 3.2 Класифiкацiя моделей безпеки комп'ютерних систем

|

|

Клас моделi |

|

|

|

|

|

|

Моделi |

Моделi |

Моделi |

Вид моделi |

розмежування |

контролю |

забезпечення |

|

доступу до |

цiлiсностi |

доступностi |

|

iнформацi¨ |

iнформацi¨ |

iнформацi¨ |

Моделi |

Iгрова модель, модель системи захисту з |

||

узагальненого |

повним перекриттям, загальна й узагаль- |

||

àíàëiçó |

нена моделi системи захисту, |

|

|

захищеностi КС |

ланкова модель |

|

|

|

|

|

|

Моделi для дослiдження полiтик безпеки КС |

|||

моделi, що |

Модель |

|

|

враховують |

Õàððiñîíà-Ðóñ- |

|

|

факт доступу |

со-Ульмана, |

|

|

одного об'¹кта |

модель |

|

|

до iншого |

Take-Grant, |

|

|

|

модель RBAC |

|

|

моделi, що |

Модель Белла- |

Модель Байба, |

Мандатна |

враховують вид |

ЛаПадули, |

модель пони- |

модель |

iнформацi¨, яка |

модель Low- |

ження рiвня |

|

переда¹ться |

Water-Mark |

ñóá'¹êòà, |

|

мiж об'¹ктами |

|

модель пони- |

|

|

|

ження рiвня |

|

|

|

îá'¹êòà, |

|

|

|

Модель Кларка- |

|

|

|

Вiльсона |

|

моделi, що |

Модель |

|

Модель |

враховують |

невтручання, |

|

Мiллена |

величину |

модель |

|

розподiлу |

потоку мiж |

невиводимостi, |

|

ресурсiв |

об'¹ктами |

модель потокiв |

|

|

|

iнформацi¨ |

|

|

Спецiалiзованi |

MMS, Trusted MASH |

|

|

моделi безпеки |

|

|

|

|

|

|

|

Вiдзначимо основнi переваги запропоновано¨ класифiкацi¨:

• класифiкацiя бiльш точно вiдповiда¹ iснуючому процесовi ство-

Основи теорi¨ захищених систем |

105 |

|

|

рення захищених комп'ютерних систем. Зокрема, в окрему групу винесенi моделi, що застосовуються для загального аналiзу захищеностi комп'ютерних систем;

•у класифiкацi¨ вiдображенi основнi характеристики моделей

безпеки, такi як тип загроз, протидiя яким опису¹ться в моделi, i вид (предмет) контролю;

•класифiкацiя спрощу¹ вибiр моделей безпеки залежно вiд типу

наявно¨ полiтики безпеки комп'ютерно¨ системи.

Створення гарантовано захищених комп'ютерних систем зв'я- зано з вирiшенням завдань синтезу формалiзованих моделей ¨хнiй полiтик безпеки. У даному пiдроздiлi розглянутий розвиток однi¹¨ з iснуючих класифiкацiй, що орi¹нтована на пiдвищення об рунтованостi вибору моделей безпеки при дослiдженнi полiтик безпеки комп'ютерних систем. ¨ основними вiдмiнностями вiд iснуючих ¹ облiк ступеня деталiзацi¨ об'¹ктiв моделювання i ¨хнього характеру вза¹модi¨.

3.3Моделi розмежування доступу до iнформацi¨

3.3.1Моделi дискрецiйного доступу

В основу моделей дискрецiйного доступу [Discretionary Access Control (DAC)] з рiзноманiтними модифiкацiями покладенi наступнi iде¨. Система захисту представля¹ться у виглядi декартового добутку множин, складовими частинами яких ¹ елементи системи захисту, що цiкавлять автора моделi, наприклад: суб'¹кти, об'¹кти, рiвнi доступу, операцi¨ i т.iн. При цьому математичним апаратом вибира¹ться апарат теорi¨ множин.

Результатом застосування полiтики безпеки, що зада¹ться цi¹ю чи iншою моделлю, до конкретного об'¹кта захисту комп'ютерно¨ системи ¹ дозвiл виконання операцi¨ над об'¹ктом захисту або його заборона.

3.3.1.1. Модель Харрiсона-Руссо-Ульмана (HRU)

Модель HRU використову¹ться для аналiзу системи захисту, що реалiзу¹ дискрецiйну полiтику безпеки, та ¨¨ основного елемен-

106 |

Ðîçäië 3 |

|

|

ту матрицi доступiв. При цьому система захисту представля¹ться скiнченним автоматом, що функцiону¹ вiдповiдно до певних правил переходу.

Модель HRU була вперше запропонована у 1971 роцi. В 1976 роцi з'явився формальний опис моделi, яким звичайно i користуються.

Позначимо:

O множина об'¹ктiв системи;

S множина суб'¹ктiв системи (S O);

R множина прав доступу суб'¹ктiв до об'¹ктiв, наприклад права на читання (read), на запис (write), володiння (own);

M матриця доступу, рядки яко¨ вiдповiдають суб'¹ктам, а

стовпцi об'¹ктам;

M[s, o] R права доступу суб'¹кта s до об'¹кта o.

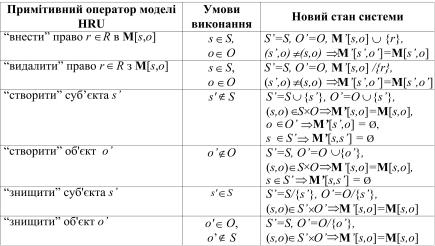

Окремий автомат, створений вiдповiдно до положень моделi HRU, звичайно називають системою. Функцiонування системи розгляда¹ться тiльки з точки зору змiн у матрицi доступу. Можливi змiни визначаються шiстьма примiтивними операторами:

•внести право r R â M[s, o] додавання суб'¹кту s права доступу r äî îá'¹êòà o. При цьому в чарунку M[s, o] матрицi доступу дода¹ться елемент r;

•видалити право r R ç M[s, o] видалення у суб'¹кта s права доступу r äî îá'¹êòà o. При цьому з чарунки M[s, o] матрицi доступу видаля¹ться елемент r;

•створити суб'¹кта s´ додавання в систему нового суб'¹кта s´. При цьому в матрицю доступiв дода¹ться новi стовпчик та рядок;

•створити об'¹кт o´ додавання в систему нового об'¹кта o´. При цьому в матрицю доступiв дода¹ться новий стовпець;

•знищити суб'¹кта s´ видалення з системи суб'¹кта s´. Ïðè

цьому з матрицi доступiв видаляються вiдповiднi стовпчик та рядок;

•знищити об'¹кт o´ видалення з системи об'¹кта o´. При цьому

з матрицi доступiв видаля¹ться вiдповiдний стовпець.

У результатi виконання примiтивного оператора α çäiéñíþ-

¹ться перехiд системи зi стану Q = (S, O, M) до нового стану Q0 = (S0, O0, M0) (òàáë. 3.3). Даний перехiд познача¹ться через

Основи теорi¨ захищених систем |

107 |

|

|

` ´

Q a Q.

Òàáë. 3.3 Результати виконання примiтивного оператора

Iз примiтивних операторiв можуть складатися команди. Кожна команда склада¹ться з двох частин:

•умови, при якiй викону¹ться команда;

•послiдовностi примiтивних операторiв.

Таким чином, запис команди ма¹ вигляд: command C(x1, ..., xk)

ifr1 M[xs1, xo1]and...andrm M[xsm1, xom]then α1;

...

αn; end

Òóò r1, ...rm R права доступу, α1, ..., αn ïîñëiäîâíiñòü

примiтивних операторiв. Слiд вiдзначити, що умови в тiлi команди не ¹ обов'язковими.

При виконаннi команди C(x1, ..., xk) система здiйсню¹ пере- хiд iз стану Q â ñòàí Q0 . Даний перехiд познача¹ться через

Q `C(x1,...,xk) Q0 . При цьому справедливо:

108 Ðîçäië 3

Q0 = Q, якщо одна з умов команди C(x1, ..., xk) не виконана; Q0 = Qn, якщо усi умови команди C(x1, ..., xk) виконуються та

iснують стани Q1, ..., Qn: Qo `α1 Q1 `α2 ...+ `αn Qn.

Приклад 1. Команда створення суб'¹ктом s особистого файлу f. command створити файл (s, f):

створити об'¹кт f;

внести право володiння own в M[s, f];внести право на читання read в M[s, f];внести право на запис write â M[s, f];

end.

Приклад 2. Команда передачi суб'¹кту s0 права read íà ôàéë f éîãî

власником суб'¹ктом s.

command передати право читання (s, s0 , f): if own M[s0 , f] then

внести право на читання read â M[s0 , f]; end

3.3.1.2.Теорема Харрiсона та ¨¨ значення. Граничнi теореми

âрамках моделi HRU. Розвиток моделi HRU

Вiдповiдно до вимог бiльшостi критерi¨в оцiнки безпеки, системи захисту повиннi створюватися на основi певних математичних моделей, за допомогою яких повинна бути об рунтована вiдповiднiсть системи захисту iнформацi¨ до вимог задано¨ полiтики безпеки. Для розв'язання поставлено¨ задачi необхiдний алгоритм, що здiйсню¹ дану перевiрку. Проте як показують результати аналiзу моделi HRU, задача побудови алгоритму перевiрки безпеки системи, що реалiзу¹ дискрецiйну полiтику розмежування прав доступу, не може бути вирiшеною у загальному виглядi.

Визначення 1. Будемо вважати, що можливий витiк права r `

R у результатi виконання команди C, якщо при переходi системи у ñòàí Q0 викону¹ться примiтивний оператор, що вносить r в елемент

матрицi доступiв M, яка до цього r не мiстила.

Визначення 2. Початковий стан Q0 назива¹ться безпечним по вiдношенню до деякого права r, якщо ¹ неможливим перехiд системи в такий стан Q, при якому може виникнути витiк права r.

Визначення 3. Система назива¹ться монооперацiйно¨, якщо кожна команда викону¹ один примiтивний оператор.

Основи теорi¨ захищених систем |

109 |

|

|

Теорема 1. Iсну¹ алгоритм, який перевiря¹, чи ¹ початковий стан монооперацiйно¨ системи безпечним для даного права r.

Доведення. Для доведення достатньо показати, що число послiдовностей команд системи, якi слiд перевiрити, ¹ обмеженим. У цьому випадку алгоритмом перевiрки безпеки ¹ алгоритм тотального перебору всiх послiдовностей та перевiрки кiнцевого стану

для кожно¨ з них на вiдсутнiсть витоку права r.

Зазначимо, що нема необхiдностi розглядати у послiдовностi команди видалити та знищити , так як нам необхiдно перевiрити наявнiсть права доступу, а не його вiдсутнiсть. Дальше можна зазначити, що нема необхiдностi розглядати послiдовностi команд, що мiстять бiльше одного оператора створити . Це зв'язано з тим, що усi послiдовностi команд, якi перевiряють або вносять права доступу у новi елементи матрицi доступiв M, можуть бути простою замiною параметрiв представленi послiдовностями, якi вза¹модiють з iснуючими суб'¹ктами та об'¹ктами. Тим не менше, необхiдно зберегти одну команду створення суб'¹кта на випадок, якщо

Q0 = (S, O, M) i S = 0.

Таким чином, необхiдно розглядати тiльки тi послiдовностi команд, якi мiстять оператори внести i максимум один операторстворити суб'¹кт.

Число рiзноманiтних операторiв внести дорiвню¹ n = |R| ·

(|S0| + 1) · (|O0| + 1). Так як порядок операцi¨ внести у послi-

довностi команд не ¹ важливим, але з урахуванням однi¹¨ операцi¨ створити число послiдовностей команд обмежене величиною

2n+1.

Теорема 2. Задача перевiрки безпеки довiльних систем ¹ алгоритмiчно нерозв'язною.

Доведення. Для доведення теореми користуються фактом, доведеним в теорi¨ машин Тюрiнга: не iсну¹ алгоритму перевiрки для довiльно¨ машини Тюрiнга та довiльного початкового слова чи зупиниться машина Тюрiнга в кiнцевому станi чи нi.

Ïiä машиною Тюрiнга розумiють спосiб переробки слiв в скiнченних алфавiтах. Слова записуються на нескiнченну в обидвi сторони стрiчку, розбиту на чарунки.

Доведення теореми 2 в [15] c. 121-122.

Приведенi вище теорем 1 i теорема 2 визначають два шляхи

110 |

Ðîçäië 3 |

|

|

вибору систем захисту. З iншо¨ сторони, загальна модель HRU може виражати велику рiзноманiтнiсть полiтик дискрецiйного розмежування доступу, але при цьому не iсну¹ алгоритму перевiрки ¨х безпеки. З iншо¨ сторони, можна використати монооперацiйнi системи, для яких алгоритм перевiрки безпеки iсну¹, але даний клас систем ¹ надто вузьким. Наприклад, монооперацiйнi системи не можуть виразити полiтику, що да¹ суб'¹ктам права на створенi ними об'¹кти, так як не iсну¹ однi¹¨ операцi¨, яка i створю¹ об'¹кт i познача¹ його на предмет належностi суб'¹кту, що створю¹ться, одночасно.

Подальшi дослiдження моделi HRU велись в основному у напрямку визначення умов, яким повинна задовольняти система, щоб для не¨ задача перевiрки безпеки була алгоритмiчно розв'я- зною. Так, в 1976 роцi в Харрiсоном та Руссо було доведено, що ця задача ¹ розв'язною для систем, в яких нема операцi¨ створити . У 1978 роцi Харрiсоном, Руссо та Ульманом показано, що такими можуть бути системи монотоннi та моноумовнi, тобто такi, що не мiстять операторiв знищити та видалити i мають тiльки команди, частини умов яких не мають бiльше одного речення. У тому ж роцi Лiптоном та Шнайдером було доведено, що задача безпеки для систем з кiнцевою множиною об'¹ктiв ¹ розв'язною, але дуже складною у обчислювальному сенсi.

3.3.1.3. Модель розповсюдження прав доступу Take-Grant

Основнi положення моделi

Модель розповсюдження прав доступу Take-Grant, запропонована в 1976 роцi, використову¹ться для аналiзу систем дискрецiйного розмежування доступу, в першу чергу для аналiзу шляхiв розповсюдження прав доступу в таких системах. Основними елементами моделi використовуються граф доступiв та правила його перетворення. На теперiшнiй час модель Take-Grant одержала продовження як розширена модель Take-Grant, в якiй розглядаються шляхи виникнення iнформацiйних потокiв в системах з дискрецiйним розмежуванням доступу. Для формального опису моделi Take-Grant звичайно позначають:

Основи теорi¨ захищених систем |

111 |

|

|

• O множина об'¹ктiв (наприклад, файлiв або сегментiв пам'я-

òi);

• S O множина активних об'¹ктiв суб'¹ктiв (наприклад, користувачiв або процесiв);

•R = {r1, r2, . . . , rm} {t, g} множина прав доступу, де t(take)

право брати права доступу, g(grant) право давати права доступу;

•G = (S, O, E) кiнцевий позначений орi¹нтований граф без

петель, що представля¹ поточнi доступи в системi;

•множини S, O вiдповiдають вершинам графа, якi позначенi об'¹кти (елементи множини O/S);

•елементи множини S);

•елементи множини E O × S × R представляють дуги графа,

позначенi непустими пiдмножинами з множини прав доступу

R.

Стан системи опису¹ться його графом доступiв. Перехiд систе-

ми зi стану в стан визнача¹ться операцiями або правилами перетворення графа доступiв. Перетворення графа G â ãðàô G0 â

результатi виконання правила op позначають через G `op G0 .

В класичнiй моделi Take-Grant правило перетворення графа може бути одним з чотирьох, що перелiченi нижче.

1) Правило брати take(α, x, y, z). Нехай x S, y, z O

рiзнi вершини графа G, β R, α β. Правило визнача¹ порядок одержання нового графа доступiв G0 з графа G (ðèñ. 3.3).

Ðèñ. 3.3. Ñóá'¹êò x бере в об'¹кта y права α β íà îá'¹êò z

2) Правило давати grant(α, x, y, z). Нехай x S, y, z O

рiзнi вершини графа G, β R, α β. Правило визнача¹ порядок одержання нового графа G0 з графа G (ðèñ. 3.4).

112 |

Ðîçäië 3 |

|

|

Ðèñ. 3.4. Ñóá'¹êò x ä๠îá'¹êòó y права α β íà îá'¹êò z

3) Правило створити create(β, x, y). Нехай x S, β R, β 6= O. Правило визнача¹ порядок одержання нового графа G0

з графа G; y O новий об'¹кт або суб'¹кт (рис. 3.5).

Ðèñ. 3.5. Ñóá'¹êò x створю¹ новий β-доступний об'¹кт

4) Правило видалити remove(α, x, y). Нехай x S, y O

рiзнi вершини графа G, β R, α β. Правило визнача¹ порядок одержання нового графа G0 з графа G (ðèñ. 3.6).

Ðèñ. 3.6. Ñóá'¹êò x видаля¹ права доступу α íà îá'¹êò y

Перелiченi права брати , давати , створювати , видаляти для вiдмiнностi вiд правил розширено¨ моделi Take-Grant називають де-юре правилами (табл. 3.4).

В моделi Take-Grant основна увага нада¹ться визначенню умов, при яких в системi можливе розповсюдження прав доступу визна-

Основи теорi¨ захищених систем |

113 |

|

|

Òàáë. 3.4 Правила де-юре моделi Take-Grant

ченим способом. Звичайно розглядають умови реалiзацi¨:

•способу санкцiонованого одержання прав доступу;

•способу викрадення прав доступу.

Санкцiоноване одержання прав доступу

Даний спосiб характеризу¹ться тим, що при передаваннi прав доступу не накладаються обмеження на кооперацiю суб'¹ктiв си-

стеми, що беруть участь у цьому процесi. Нехай x, y O рiзноманiтнi об'¹кти графа доступу G0 = (S0, O0, E0), α R. Предикатможливий доступ (α, x, y, G0), який буде iстинним тодi i тiльки тодi, коли iснують графи G1 = (S1, O1, E1), ..., GN = (SN , ON , EN ), òàêi, ùî: G0 `op1 G1 `op2 G2... `N i (x, y, α) ` EN . Доведення [15] ñ. 125-131.

Можливiсть викрадення прав доступу

Санкцiоноване одержання прав доступу припуска¹ iдеальне спiвробiтництво об'¹ктiв. У випадку викрадення прав доступу припуска¹ться, що передавання прав доступу об'¹кту здiйсню¹ться без сприяння суб'¹кта, що споконвiчно володiв правами, що передаються.

Нехай x, y O рiзноманiтнi об'¹кти графа доступу G0 = (S0, O0, E0), α R. Визначимо предикат можливе викраден-

114 Ðîçäië 3

íÿ (α, x, y, G0), яке може бути iстинним тодi i тiльки тодi, ко-

ëè (x, y, α) / E0 та iснують графи G1 |

= (S1, O1, E1), ..., GN = |

(SN , ON , EN ), òàêi, ùî G0 `op1 G1 `op2 |

G2... `N i (x, y, α) EN , |

ïðè òîìó, ÿêùî (s, y, α) E0, òî z Sj, j = 0, 1, 2 . . . , N викону¹ться opK 6= grant(α, s, z, y), K = 1, ..N.

Доведення [15] ñ. 131.

Поняття про розширену модель Take-Grant

Óрозширенiй моделi Take-Grant розглядаються шляхи та вартостi виникнення iнформацiйних потокiв в системах з дискрецiйним розмежуванням доступу.

Óкласичнiй моделi Take-Grant по сутi розглядаються два права

доступу t i g, а також чотири правила (правила де-юре) перетворе-

ння графа доступiв take, grant, create, remote. В розширенiй моделi додатково розглядаються два права доступу на читання r(read) i на запис w(write), а також шiсть правил (правила де-факто) перетворення графа доступiв post, spy, nd, pass i два правила без назви.

Правила де-факто застосовуються для пошуку шляхiв виникнення можливих iнформацiйних потокiв в системi. Цi правила ¹ наслiдком уже наявних у об'¹ктiв системи прав доступу i можуть стати причиною виникнення iнформацiйного потоку вiд одного об'¹кта до iншого без ¨х безпосередньо¨ вза¹модi¨.

У результатi вза¹модi¨ до графа доступiв правил де-факто в нього додаються уявнi дуги, позначенi r або w та зображенi пунктиром (рис. 3.7). Разом з дугами графа, що вiдповiдають правам

доступу r i w (реальними дугами), уявнi дуги вказують на напрям-

ки iнформацiйних каналiв системи.

Важливо вiдзначити, що до уявних дуг не можна застосовувати правила де-юре перетворення графiв доступiв. Iнформацiйнi канали не можна брати або передавати iншим об'¹ктам системи.

Для роз'яснення смислу правил де-факто розглянемо ряд прикладiв.

Приклад 1. Нехай суб'¹кт x не ма¹ права r на об'¹кт z, але ма¹ право на суб'¹кт y. Нехай, крiм того, x ма¹ право r на y. Тодi x може, розглядаючи iнформацiю в y, прагнути шукати в ньому iнформацiю iз

Основи теорi¨ захищених систем |

115 |

|

|

Ðèñ. 3.7. Правило де-факто (усюди замiсть реальних дуг можуть бути уявнi дуги)

z. Таким чином у системi може виникнути iнформацiйний канал вiд об'¹кта z до суб'¹кта x, що демонстру¹ правило де-факто spy. Очевидно

116 |

Ðîçäië 3 |

|

|

також, якщо би y був об'¹ктом, тобто пасивним елементом системи, то iнформацiйний канал вiд z до x виникнути не змiг би.

Приклад 2. Нехай суб'¹кт y ма¹ право r на об'¹кт z i право w на об'¹кт x. Прочитана суб'¹ктом y iнформацiя в z може бути записана в x. Отже в системi може виникнути iнформацiйний канал вiд об'¹кта z

до об'¹кта x, що демонстру¹ правило де-факто pass.

Проблеми вза¹модi¨ центральне питання при викраденнi при викраденнi прав доступу. Розглянемо це у постановочному планi.

Кожне правило де-юре потребу¹ досягнення сво¹¨ мети участi одного суб'¹кта, а для реалiзацi¨ правила де-факто необхiднi один або два суб'¹кта. Наприклад, в де-факто правилах post, spy, nd обов'язковою ¹ вза¹модiя двох суб'¹ктiв. Бажано на множинi усiх суб'¹ктiв видiлити пiдмножину так званих суб'¹ктiв-змовникiв учасникiв процесiв передачi прав або iнформацi¨. Розглядаючи багатократно граф доступiв та застосовуючи до нього усi можливi правила де-юре i де-факто, можна знайти замикання графа доступiв, яке може мiстити дуги, що вiдповiдають усiм iнформацiйним каналам системи. Проте, якщо граф доступiв великий, то знайти його замикання дуже складно.

Можна розглянути проблему пошуку та аналiзу iнформацiйних каналiв у iншому сенсi. Припустимо, факт небажаного передавання прав або iнформацi¨ уже вiдбувся. Який найбiльш ймовiрний шлях його здiйснення? У класичнiй моделi Take-Grant не да¹ться прямо¨ вiдповiдi на це питання. Можна сказати, що ¹ можливiсть передавання прав або iнформацi¨, але не можна визначити, який iз шляхiв при цьому використовувався. Припустимо, що чим бiльше вузлiв на шляху мiж вершинами, по якому вiдбулось передавання прав доступу або виник iнформацiйний канал, тим меншою ¹ ймовiрнiсть використання цього шляху. Наприклад, на рис. 3.8 видно, що iнту¨тивно найбiльш ймовiрний шлях передавання iнформацi¨

âiä ñóá'¹êòà z äî ñóá'¹êòà x лежить через об'¹кт y. Ó öåé æå ÷àñ

зловмисник для бiльшо¨ скритностi може спецiально використати бiльш довший шлях.

Таким чином, в розширену модель Take-Grant можна ввести поняття ймовiрностi або вартостi шляху передавання прав або iнформацi¨. Шляхам меншо¨ вартостi вiдповiда¹ найвища ймовiрнiсть i ¨х потрiбно дослiдити у першу чергу. Iсну¹ два основних

Основи теорi¨ захищених систем |

117 |

|

|

Ðèñ. 3.8. Шляхи виникнення iнформацiйного каналу вiд z äî x

пiдходи до визначення вартостi шляхiв.

1.Пiдхiд, заснований на присво¹ннi вартостi кожнiй дузi на шляху в графi доступiв. У цьому випадку вартiсть дуги визна- ча¹ться у залежностi вiд прав доступу, якими вона позначена, а вартiсть шляху ¹ сумою вартостей пройдених дуг.

2.Пiдхiд, заснований на присво¹ннi вартостi кожному правилу де-юре або де-факто, що використову¹ться. Вартiсть правила при цьому можна вибирати, виходячи iз сфери застосування моделi Take-Grant. Вартiсть може:

•бути константою;

•залежати вiд специфiки правил;

•залежати вiд числа учасникiв при застосуваннi правил;

•залежати вiд необхiдного ступеня вза¹модi¨ об'¹кта.

Власнiсть шляху у цьому випадку визнача¹ться як сума вартостей застосованих правил.

Як висновок можна вiдзначити, що модель Take-Grant служить

для аналiзу систем захисту з дискрецiйною полiтикою безпеки. В моделi визначенi умови, при яких здiйсню¹ться передавання або викрадення прав доступу. Проте на практицi рiдко виника¹ необхiднiсть у використаннi вказаних умов, так як при аналiзi бiльшостi реальних систем захисту не виникають такi складнi за вза¹модi¹ю об'¹ктiв графи доступу. А власне правила take i grant порiвняно рiдко використовуються на практицi. У той же час найбiльш ча- сто в реальних системах суб'¹кти використовують права доступу на читання i запис. Тому запропонованi в розширенiй моделi TakeGrant пiдходи до пошуку та аналiзу шляхiв виникнення в системi

118 |

Ðîçäië 3 |

|

|

iнформацiйних каналiв, визначенню ¨х вартостi представляються найбiльш цiкавими та актуальними.

3.3.2 Мандатнi моделi керування доступом

3.3.2.1. Модель Белла-ЛаПадули

Мандатна модель керування доступом [15] заснована на правилах секретного документообiгу, якi прийнятi в державних i урядових закладах багатьох кра¨н. Основним положенням полiтики Белла-ЛаПадули, взятими ними з реального життя, ¹ призначе- ння усiм учасникам процесу оброблення iнформацi¨, що пiдляга¹ захисту, i документам, в яких вона мiститься, спецiально¨ мiтки, наприклад, та¹мно, цiлком та¹мно i т.iн., що одержала назву рiвня безпеки. Усi рiвнi безпеки упорядковуються за допомогою встановленого вiдношення домiнування, наприклад рiвень цiлком та¹мно вважа¹ться бiльш високим нiж рiвень та¹мно, або домiну¹ над ним. Контроль доступу здiйсню¹ться з урахуванням рiвнiв безпеки вза¹модiючих сторiн на основi двох простих правил:

1.Уповноважена особа (суб'¹кт) ма¹ право читати тiльки тi документи, рiвень безпеки яких не перевищу¹ його власний рiвень безпеки.

2.Уповноважена особа (суб'¹кт) ма¹ право заносити iнформацiю тiльки в тi документи, рiвень безпеки яких не ¹ нижчим за його власний рiвень безпеки.

Перше правило забезпечу¹ захист iнформацi¨, що обробля¹ться бiльш довiреними (високорiвневими) особами, вiд доступу зi сторони менше довiрених (низькорiвневих). Друге правило (дальше можна показати, що воно бiльш важливе) попереджу¹ витiк iнформацi¨ (свiдомий або несвiдомий) зi сторони високорiвневих учасникiв процесу оброблення iнформацi¨ до низькорiвневих.

Таким чином, якщо в дискрецiйних моделях керування доступом здiйсню¹ться шляхом надiлення користувачiв повноваженнями здiйснювати певнi операцi¨ над певними об'¹ктами, то мандатнi моделi керують доступом неявним чином за допомогою призна- чення усiм сутт¹востям системи рiвнiв безпеки, якi визначають усi допустимi вза¹модi¨ мiж ними. Отже, мандатне керування досту-

Основи теорi¨ захищених систем |

119 |

|

|

пом не розрiзня¹ сутт¹востей, яким присво¹ний однаковий рiвень безпеки, i на ¨хнi вза¹модi¨ обмеження вiдсутнi. Тому в ситуацiях, коли керування доступом вимага¹ бiльш гнучкого пiдходу, мандатна модель застосову¹ться разом з будь-якою дискрецiйною, яка використову¹ться для контролю за вза¹модiями мiж сутт¹востями одного рiвня i для встановлення додаткових обмежень, що пiдсилюють мандатну модель.

Система в моделi безпеки Белла-ЛаПадули, як i в моделi Харрiсона-Руссо-Ульмана, представля¹ться у виглядi множини су-

á'¹êòiâ S, îá'¹êòiâ O (множина об'¹ктiв включа¹ множину суб'¹- ктiв, S O) i прав доступу read (запис). В ман-

датнiй моделi розглядаються тiльки цi два види доступу, i, хоча вона може використовувати бiльш складнi додатковi права (наприклад, право на додавання iнформацi¨, виконання програм i т.iн.), усi вони будуть вiдображатися у базовi (читання i запис). Використання такого жорсткого пiдходу, що не дозволя¹ здiйснити гнучке керування доступом, поясню¹ться тим, що у мандатнiй моделi контролюються не операцi¨, що здiйснюють суб'¹ктом над об'¹ктом, а потоки iнформацi¨, якi можуть бути тiльки двох видiв: або вiд су- б'¹кта до об'¹кта (запис), або вiд об'¹кта до суб'¹кта (читання).

Рiвнi безпеки суб'¹ктiв i об'¹ктiв задаються за допомогою функцi¨ рiвня безпеки F : S O → L, яка ставить у вiдповiднiсть

кожному об'¹кту i суб'¹кту рiвень безпеки, що вiдносить до множини рiвнiв безпеки L , на якому визначена решiтка Λ .

В мандатних моделях функцiя рiвня безпеки F загроз з решiткою рiвнiв визначають усi допустимi вiдносини доступу мiж сутт¹востями системи, тому множина станiв системи V представ-

ля¹ться у виглядi набору впорядкованих пар (F, M) , äå M öå

матриця доступу, що вiдобража¹ поточну ситуацiю з правами доступу суб'¹ктiв до об'¹ктiв, змiст яко¨ аналогiчний матрицi прав доступу до моделi Харрiсона-Руссо-Ульмана, але набiр прав обмежений правами read i write.

Модель системи P

(v0, R, T ) склада¹ться з початкового складу

v0 множина запитiв R i функцi¨ переходу T : (V × R) → V ), яка в ходi виконання запитiв переводить систему з одного стану в iнший. Система, що знаходиться у станi v V , при одержаннi запиту r R, переходить у наступний стан v = T (v, r). Ñòàí v ¹ таким,

120 Ðîçäië 3

що досяга¹ться в системi P

(v0, R, T ) òîäi i òiëüêè òîäi, êîëè iñíó¹ ïîñëiäîâíiñòü < (r0v0), ..., (rn−1vn−1), (rnvn) > òàêà, ùî T (ri, vi) = vi+1 äëÿ 0 ≤ i < n. Зазначимо, що для будь-яко¨ системи v0 ¹

тривiально досяжним.

Як i для дискрецiйно¨ моделi стани системи подiляються на безпечнi, в яких вiдношення доступу не суперечить установленим в моделi правилам, та небезпечнi, у яких цi правила порушуються та здiйсню¹ться витiк iнформацi¨.

Белл та ЛаПадула запропонували наступне визначення безпе- чного стану:

1. Ñòàí (F, M) назива¹ться безпечним з читання (або просто

безпечним) тодi i тiльки тодi, коли для кожного суб'¹кта, що здiйсню¹ у цьому станi доступ читання до об'¹кту, рiвень безпеки цього суб'¹кта домiну¹ над рiвнем безпеки цього об'¹кта:

s S, o O, read M[s, o] → F (s) ≥ F (o).

2. Стан назива¹ться безпечним iз запису (або *-

безпечним) тодi i тiльки тодi, коли для кожного суб'¹кта, що здiйсню¹ у цьому станi доступ запису до об'¹кта, рiвень безпеки цього

об'¹кта домiну¹ над рiвнем безпеки цього суб'¹кта: s S, o O, write M[s, o] → F (o) ≥ F (s).

3. Стан ¹ безпечним тодi i тiльки тодi, коли вiн ¹ безпечним i з читання, i iз запису.

Вiдповiдно до запропонованого визначення безпечного стану критерiй безпеки системи вигляда¹ наступним чином:

Система P

(v0, R, T ) безпечна тодi i тiльки тодi, коли ¨¨ по-

чатковий стан v0 ¹ безпечним i всi стани, якi ¹ досяжними з v0 шляхом застосування скiнченно¨ послiдовностi запитiв з R ¹ áåç-

печними.

Белл i ЛаПадула довели теорему, що формально доводить безпеку системи при дотриманнi певних умов. Теорема одержала назву основно¨ теореми безпеки.

Основна теорема безпеки Белла-ЛаПадули.

Система тодi i тiльки тодi безпечна, коли: а) початковий стан v0

б) для будь-якого стану v0, який досяга¹ться з v0 шляхом засто- сування скiнченно¨ послiдовностi запитiв з R таких, що T (v, r) =

Основи теорi¨ захищених систем |

121 |

|

|

v , v = (F, M) i v = (F , M ) для кожного s S i o O виконуються наступнi умови:

1)ÿêùî read M [s, o] i read / M[s, o], òî F (s) ≥ F (o);

2)ÿêùî read M[s, o] i F (s) < F (o), òî read / M [s, o];

3)ÿêùî write M [s, o] i write / M[s, o], òî F (o) ≥ F (s);

4)ÿêùî write M[s, o] i F (o) < F (s), òî write / M [s, o].

Доведення:

1. Необхiднiсть. Якщо система безпечна, то стан v0 ¹ безпе- чним за визначенням. Припустимо, що iсну¹ деякий стан v , ùî

досяга¹ться з v0 шляхом застосування скiнченного числа запитiв iз R i якщо одержане шляхом переходу з безпечного стану v : T (x, r) = v . Тодi, якщо при цьому порушено хоча би одне з перших двох обмежень, що накладаються теоремою на функцiю T , то стан не буде безпечним iз читання, а якщо функцiя T порушу¹ хоча би одну з останнiх умов теореми, то стан v íå áóäå

безпечним iз запису. У будь-якому випадку при порушеннi умов теореми система ¹ небезпечною.

2. Достатнiсть. Приведемо доведення вiд противного. Припустимо, що система небезпечна. У цьому випадку, або v0 ¹ небезпе-

чним, що явно суперечить умовам теореми, або повинний iснувати небезпечний стан v , що досяга¹ться з безпечного v0 шляхом за-

стосування скiнченного числа запитiв iз R. У цьому випадку обо-

в'язково буде мати мiсце перехiд T (x, r) = v , при якому стан v0безпечний, а стан v нi, проте чотири умови теореми роблять

такий перехiд неможливим.

Таким чином, теорема стверджу¹, що система з безпечним по- чатковим станом ¹ безпечною тодi i тiльки тодi, коли при будьякому переходi системи з одного стану до iншого не виника¹ нiяких нових i не зберiга¹ться нiяких старих вiдносин доступу, якi будуть небезпечними по вiдношенню до функцi¨ рiвня безпеки нового стану. Формально ця теорема визнача¹ всi необхiднi i достатнi умови, якi повиннi бути виконаними для того, щоб система, почавши свою роботу в безпечному станi, нiколи не досягла небезпечного стану.

Приклад. Нехай суб'¹кт s робить запит на доступ read äî îá'- ¹êòà o0 (ðèñ. 3.9) [29]. В данiй ситуацi¨ система може вибрати один

çдвох можливих шляхiв:

1)заборонити суб'¹кту s доступ read íà îá'¹êòà o0,

122 |

Ðîçäië 3 |

|

|

Ðèñ. 3.9. Iлюстрацiя до *-безпеки

2) закрити доступ write ñóá'¹êòà s äî îá'¹êòà o, пiдвищити рiвень безпеки sread Fo(s) äî High, дозволити суб'¹кту s доступ read на об'¹кт o.

Кожний з описаних шляхiв вiдповiда¹ моделi Белла-ЛаПадули.

3.3.2.2. Критика моделi Белла та ЛаПадули

Недолiк основно¨ теореми Белла та ЛаПадули поляга¹ у тому, що обмеження [15], якi накладаються теоремою на функцiю переходу, спiвпадають з критерiями безпеки стану, тому дана теорема ¹ надлишковою по вiдношенню до визначення безпечного стану. Крiм того, з теореми виплива¹ тiльки те, що всi стани, що досягаються з безпечного стану при певних обмеженнях, будуть у деякому сенсi безпечними, але при цьому не гаранту¹ться, що вони будуть досягатися без втрат властивостi безпеки у процесi здiйснення переходу.

Оскiльки нема нiяких певних обмежень на вид функцi¨ переходу, крiм вказаних умовах теореми, i припуска¹ться, що рiвнi безпеки суб'¹ктiв та об'¹ктiв можуть змiнитися, то можна представити

таку гiпотетичну системи (вона одержала назву Z-системи), у якiй

при спробi низькорiвневого суб'¹кта прочитати iнформацiю з високорiвневого об'¹кта буде вiдбуватися пониження рiвня об'¹кта

до рiвня суб'¹кта та здiйснюватися читання. Функцiя переходу Z-

системи задовольня¹ обмеженням основно¨ теореми безпеки, i усi стани тако¨ системи та ¹ безпечними вiдповiдно до критерiю Белла-

Основи теорi¨ захищених систем |

123 |

|

|

ЛаПадули, але разом з тим у цiй системi будь-який користувач зможе прочитати будь-який файл, що, очевидно, ¹ несумiсним з безпекою у звичайному розумiннi.

Отже, виникла необхiднiсть сформулювати теорему, яка би не тiльки констатувала безпеку усiх досяжних станiв для системи, що вiдповiда¹ певним умовам, але й гарантувала би безпеку в процесi здiйснення переходiв мiж станами. Для цього необхiдно регламентувати змiни рiвнiв безпеки при переходi вiд стану до стану за допомогою додаткових правил.

Таку iнтерпретацiю мандатно¨ моделi здiйснив Мак-Лiн, що запропонував сво¹ формулювання основно¨ теореми безпеки, засновано¨ не на поняттi безпечного стану, а на поняттi безпечного переходу.

Формулювання основно¨ теореми i безпеки в iнтерпретацi¨ МакЛiна дозволило розширити межi ¨¨ застосування порiвняно з класичною теоремою Белла-ЛаПадули, проте, критерiй безпеки переходу не завжди вiдповiда¹ вимогам доступу, що виника¹ на практицi.

Оскiльки у процесi здiйснення переходiв можуть змiнюватися рiвнi безпеки сутт¹востей моделi, бажано контролювати цей процес, явним чином дозволяючи або забороняючи суб'¹ктам здiйснювати цi переходи. Для вирiшення цi¹¨ проблеми Мак-Лiн розширив базову модель шляхом видiлення пiдмножини уповноважених су- б'¹ктiв, яким дозволя¹ться iнiцiювати переходи, у результатi яких

óсутт¹востей системи змiнюються рiвнi безпеки.

3.3.2.3.Розвиток моделi Белла та ЛаПадули

Âiнтерпретацi¨ Ìàê-Ëiíà [15] функцiя рiвня безпеки представля¹ться за допомогою двох функцiй, визначених на множинi су-

á'¹êòiâ: Fs : S → L i Fo : O → L.

Функцiя переходу T вважа¹ться безпечною з читання, якщо для будь-якого переходу T (r, v) = v виконуються наступнi три

умови:

ÿêùî read M [s, o] i read / M[s, o], òî: Fs(s) ≥ Fo(o) i F = F ;

ÿêùî Fs 6= Fs, òî: M = M , Fo = Fo , äëÿ s i o, äëÿ ÿêèõ

Fs (s) < Fo (o), read / M[s, o];

124 Ðîçäië 3

ÿêùî Fo 6= Fo, òî: M = M , Fs = Fs , äëÿ s i o, äëÿ ÿêèõ

Fs (s) < Fo (o), read / M[s, o].

Функцiя переходу T вважа¹ться безпечною iз запису, якщо для будь-якого переходу T (r, v) = v виконуються наступнi три умови:

ÿêùî |

write |

|

M [s, o] i write / |

M[s, o], òî: Fo(s) |

≥ |

Fs(o) i |

|||||

F = F ; |

|

|

|

|

= F |

|

|

|

|

||

ÿêùî Fs = Fs, òî: M = M , Fo |

, äëÿ |

|

s i o, äëÿ ÿêèõ |

||||||||

|

6 |

|

|

|

|

o |

|

|

|

|

|

F (s) < F (o), |

read / M[s, o]; |

, |

|

|

|

|

|

|

|

||

s |

o |

|

|

Fs |

= F |

, äëÿ |

|

s i o, äëÿ ÿêèõ |

|||

ÿêùî Fo = Fo, òî: M = M |

|

|

|||||||||

|

6 |

|

|

|

|

s |

|

|

|

|

|

F (s) < F (o), |

read / M[s, o]. |

|

|

|

|

|

|

|

|

||

s |

o |

|

|

|

|

|

|

|

|

|

|

Функцiя переходу ¹ безпечною тодi i тiльки тодi, коли вона одночасно безпечна i з читання та iз запису.

Суть введення перелiчених обмежень та ¨х принципова вiдмiннiсть вiд умов теореми Белла-ЛаПадули поляга¹ у наступному: не можна змiнювати одночасно бiльше одного компонента стану системи - у процесi переходу або виника¹ нове вiдношення доступу, або змiню¹ться рiвень об'¹кта, або змiню¹ться рiвень суб'¹кта.

Отже, функцiя переходу ¹ безпечною тодi i тiльки тодi, коли вона змiню¹ тiльки один з компонентiв стану i змiни не приводять

до порушення безпеки системи.

Оскiльки безпечний перехiд зi стану v â ñòàí v дозволя¹ змi- нитися тiльки одному елементу з v i так як цей елемент може бути

змiненим тiльки способами, що зберiгають безпеку стану, була доведена наступна теорема про властивостi безпечно¨ системи:

Теорема безпеки Ìàê-Ëiíà. Система безпечна в будь-якому станi та у процесi переходiв мiж ними, якщо ¨¨ початковий стан ¹ безпечним, а ¨¨ функцiя переходу задовольня¹ критерiю Мак-Лiна.

Зворотне твердження ¹ невiрним. Система може бути безпе- чною за визначенням Белла-ЛаПадули, але не мати безпечно¨ фун-

кцi¨ переходу, про що свiдчить розглянутий приклад Z-системи.

Таке формулювання основно¨ теореми безпеки нада¹ у розпорядження розробникiв захищених систем базовий принцип ¨х побудови, вiдповiдно до якого для того, щоб забезпечити безпеку системи як у будь-якому станi, так i у процесi переходу мiж ними, необхiдно реалiзувати для не¨ таку функцiю переходу, яка вiдповiдала би вказаним умовам.

Розширена базова модель з уповноваженими суб'¹ктами також

Основи теорi¨ захищених систем |

125 |

|

|

опису¹ться множинами S, O i L, смисл яких спiвпада¹ з аналогi- чними поняттями моделi Белла-ЛаПадули, а ¨¨ стан також опису¹ться набором упорядкованих пар (F, M), причому функцiя перехо-

äó F i матриця вiдношень доступу M вiдiграють цю ж роль. Новим елементом моделi ¹ функцiя керування рiвнями C : S O → R(S) (тут i дальше R(S) познача¹ множину усiх пiдмножин S). Öÿ ôóí-

кцiя визнача¹ пiдмножину суб'¹ктiв, яким дозволено змiнювати рiвень безпеки, для заданого об'¹кта або суб'¹кта.

Модель системи P(v0, R, T a) склада¹ться з початкового стану

v0 множини запитiв R i функцi¨ переходу T a, яка переводить си-

стему зi стану в стан по мiрi запитiв. Але тепер у функцi¨ переходу, яка визнача¹ наступний стан системи пiсля виконання певним су- б'¹ктом деякого запиту з'явився ще один аргумент суб'¹кт, вiд якого виходить цей запит, оскiльки результат переходу залежить вiд того, який суб'¹кт його iнiцiював: T a : (S×V ×R) → V . ßê i ðà-

нiше система, що знаходиться у станi v V , при одержанi запиту r R вiд суб'¹кта переходить зi стану v до стану v .

Функцiя переходу в моделi з уповноваженими суб'¹ктами T a

назива¹ться авторизованою функцi¹ю переходу тодi i тiльки тодi, коли для кожного переходу T a(s, v, r) = v , при якому v = (F M) i

v = (F M ) викону¹ться наступна умова:

äëÿ x S O: ÿêùî i F (x) 6= F(x), òî s / C(x).

Iншими словами, в ходi авторизованого переходу рiвень безпеки суб'¹кта або об'¹кта може змiнитися тiльки тодi, коли суб'¹кт, що викону¹ перехiд, належать множинi суб'¹ктiв, уповноважених змiнювати рiвень цього суб'¹кта або об'¹кта.

З точки зору моделi уповноважених суб'¹ктiв система P(v0, R, T a) вважа¹ться безпечною у тому випадку, якщо:

1) початковий стан v0 i всi стани, досяжнi з нього шляхом застосування скiнченного числа запитiв з R ¹ безпечними за критерi¹м

Белла-ЛаПадули;

2) функцiя переходу T a ¹ авторизованою функцi¹ю переходу

вiдповiдно до запропонованого визначення.

Можна вiдзначити, що з цього визначення виплива¹ тiльки необхiдна умова безпеки системи. Як достатню умову можна використати сукупнiсть критерiю авторизацi¨ функцi¨ переходу i критерi- ¨в безпечного стану Белла-ЛаПадули, або критерi¨в безпеки фун-

126 |

Ðîçäië 3 |

|

|

кцi¨ переходу Мак-Лiна.

3.3.2.4. Моделi зi динамiчною змiною рiвнiв суб'¹ктiв та об'¹ктiв

Модель Low-Water-Mark

Дана модель [9] ¹ конкретизацi¹ю моделi Белла-ЛаПадули, а також да¹ приклад того, що вiдбува¹ться, коли змiни рiвня секретностi об'¹кта можливi. Полiтика безпеки колишня: усi об'¹кти системи класифiкованi за вузлами решiтки цiнностей i потiк iнформацi¨ дозволений тiльки знизу-вверх .

У системi, що розгляда¹ться, один об'¹кт (неактивний), три операцi¨ з об'¹ктом, що включають запити на доступ:

•read,

•write,

•reset.

Цi операцi¨ використовуються декiлькома суб'¹ктами (процесами), що мають фiксованi рiвнi секретностi (для простоти класи секретностi утворюють лiнiйний порядок). Нагада¹мо формальну вимогу полiтики про те, що iнформацiя можу рухатися знизувверх . Потiк iнформацi¨ ¹ можливим тодi i тiльки тодi, коли реа-

лiзу¹ться доступ суб'¹кта до об'¹кта виду w àáî r. За допомогою r потiк вважа¹ться дозволеним, якщо fs(S) ≥ fo().

При командi w потiк вважа¹ться дозволеним, якщо суб'¹кт S не може прочитати iнформацiю в об'¹ктi рiвня fs(S) ≤ fo() i çàïè-

сати в об'¹кт, для якого fs(S) > f(O), причому хоча би в одному з цих спiввiдношень нерiвнiсть ¹ строгою. (нагада¹мо, що за умови поточнi рiвнi fc(S) ≡ fs(S) для будь-якого S). З цих властивостей виходить, що у системi повиннi виконуватися умови ss i . Óìî-

âà ds викону¹ться автоматично так як нема обмежень на доступ, окрiм перелiчених.

Таким чином, умова ss у данiй системi вигляда¹ стандартно: якщо X = w àáî r, то можуть бути дозволенi доступи (S, O, X) при виконаннi fs(S) ≥ f(O).

Умова :

• ÿêùî X = w, òî fs(S) = fo(O),

Основи теорi¨ захищених систем |

127 |

|

|

• ÿêùî X = r, òî fs(S) ≥ fo().

Опишемо функцiонування системи i доведемо, що виконуються умови ss i . Рiвень об'¹кта О в LWM може змiнюватися:

при командi write може понизитися, а при командi reset пiднятися наступним чином. За командою reset клас об'¹кта пiднiма¹ться i ста¹ максимальним у лiнiйному порядку. Пiсля цього всi суб'¹-

кти набувають право w, àëå read мають право тiльки суб'¹кти, що знаходяться на максимальному рiвнi решiтки. За команди write гриф об'¹кта понижу¹ться до рiвня суб'¹кта, що дав команду w.

При пониженнi рiвня секретностi об'¹кта уся минула iнформацiя в об'¹ктi стира¹ться i запису¹ться iнформацiя процесом, що викликав команду write. Право write ма¹ будь-який суб'¹кт, у якого

fs(S) ≤ fo(), ãäå fo(O) поточний рiвень об'¹кта. Право reset ма¹ тiльки той суб'¹кт, який ма¹ право write. Право read ма¹ будь-який суб'¹кт, для якого fs(S) ≥ fo(O). Пiдсуму¹мо сказане вище у табл. 3.5.

Òàáë. 3.5 Операцi¨ функцiонування системи

Операцiя |

Органiзацiя |

Результат операцi¨ |

|

доступу |

|

|

|

|

read |

fs(S) ≥ fo(O) |

Процес S одержу¹ змiст |

|

|

îá'¹êòà O |

wtite (äàíi) |

fs(S) ≤ fo(O) |

Ðiâåíü îá'¹êòà ñò๠ðiâíèì |

|

|

ðiâíþ S. Äàíi âiä S |

|

|

записуються в O |

reset |

fs(S) ≥ fo(O) |

Рiвень об'¹кта встановлю¹ться |

|

|

вищим за усi рiвнi процесiв |

Ëåìà. Для будь якого стану системи LWM виконуються умови ss i .

Доведення. ßêùî fs(S) ≥ fo(), òî r доступ S до О дозволений Якщо fs(S) = fo(), òî w доступ S до О дозволений. Таким чином ss i здiйсненний. Що i треба було довести.

Проте всi мiркування залишаться тим ж, якщо вiдмовитися вiд умови, що при командi write у випадку пониження рiвня об'¹кта

все стира¹ться. Тобто тут також будуть виконуватися умови i

128 Ðîçäië 3

ss, але ясно, що у цьому випадку можливий витiк iнформацi¨. Насправдi, будь-який процес нижнього рiвня, запитавши об'¹кт для запису, понижу¹ гриф об'¹кта, а одержавши доступ w, одержу¹ можливiсть r. Виника¹ канал витоку (↓ w, → r), при чому в попереднiй моделi властивiсть вибрана для закриття каналу (↑ r, → w).

Даний приклад показу¹ що визначення безпечного стану в моделi Белла-ЛаПадули неповне i суть цi¹¨ моделi тiльки у перекриттi каналiв вказаних видiв. Якщо довiрений процес пониження грифу об'¹кта працю¹ правильно, то система переста¹ бути безпечною.

Модель пiдвищення рiвня суб'¹кта

Дана модель [28] представля¹ собою послаблення правила для запису наверх. Тобто, замiсть повно¨ заборони на запис наверх, ця модель дозволя¹ такий запис, що знижу¹ рiвень безпеки об'¹кта до рiвня безпеки суб'¹кта, що здiйсню¹ запис.

Вона не наклада¹ нiяких обмежень на те. Що суб'¹кт може чи- тати або писати. Тому такi ситуацi¨, коли спотворення об'¹кта i пониження його рiвня безпеки можуть викликати серйознi наслiдки, що не допускають використання цi¹¨ моделi Проте, якщо дана модель використову¹ться в реальнiй системi, то необхiдно покласти на суб'¹кти вiдповiдальнiсть за деградацiю об'¹кта з високою секретнiстю. Для реалiзацi¨ цього необхiдно використати додатковi засоби оброблення.

У данiй моделi здiйсню¹ться монотонне зниження рiвня безпеки об'¹ктiв. У нiй не передбачено нiяких механiзмiв для пiдвищення рiвня безпеки об'¹кта. Можливе спiльне використання моделей пониження рiвня суб'¹кта в об'¹кта в однiй системi.

Модель пониження рiвня суб'¹кта

Мандатна модель доступу не дозволя¹ суб'¹ктам з високим рiвнем читати iнформацiю з об'¹ктiв з бiльш низьким рiвнем безпеки [28]. Це правило гаранту¹, що iнформацiя з об'¹кта з низьким рiвнем безпеки не порушить безпеки суб'¹кта. Проте в моделi пониження рiвня суб'¹кта, суб'¹кту дозволя¹ться здiйснювати чита-

Основи теорi¨ захищених систем |

129 |

|

|

ння знизу, але в результатi такого читання рiвень безпеки суб'¹кта понижу¹ться до рiвня безпеки об'¹кта.

Мотивом для введення такого правила може бути те, що су- б'¹кти з високою з високою секретнiстю розглядаються як чистi. Коли до чистого суб'¹кта попада¹ iнформацiя з менш чистого джерела, то його рiвень безпеки повинен бути вiдповiдно змiненим.

Однi¹ю з цiкавих характеристик цi¹¨ моделi ¹ те, що вона не наклада¹ нiяких обмежень на те, що суб'¹кт може прочитати. Якщо, наприклад, суб'¹кт нiколи не повинен переходити на бiльш низький рiвень безпеки, то не слiд використовувати цю модель, оскiльки вона може привести до такого порушення. Якщо все ж ця модель реалiзована в реальнiй системi, то необхiдно провести деякi додатковi заходи, що, що попереджують суб'¹кт про можливi наслiдки виконання таких операцiй читання перед тим, як вони будуть виконаними.

Слiд також зазначити, що модель припуска¹ монотонну змiну рiвнiв безпеки суб'¹ктiв. Тобто, рiвнi безпеки суб'¹ктiв або залишаються незмiнними або понижуються. Iншими словами, секретнiсть суб'¹кта залиша¹ться попередньою або зменшиться, оскiльки модель не передбача¹ механiзмiв пiдвищення рiвня безпеки суб'¹кта.

3.3.3 Спецiалiзованi моделi безпеки

Спецiалiзованi моделi безпеки були розробленi для конкретних систем, потiм отримали поширення. Вони фактично ¹ продуктом синтезу моделей полiтики безпеки.

Прикладом спецiалiзовано¨ моделi безпеки ¹ ðà [31]. Основнi визначення моделi Лендвера.

Класифiкацiя позначення, що наклада¹ться на iнформацiю, яке вiдобража¹ збитки, що можуть бути спричиненi несанкцiонованим доступом; включа¹ рiвнi TOP SECRET, SECRET i т.iн.

Мiра довiри до користувача рiвень благонадiйностi користувача (апрiорно задана характеристика).

Користувальницький iдентифiкатор рядок символiв, якi використовуються для того, щоб вiдзначити користувача системи.

130 |

Ðîçäië 3 |

|

|

Ðîëü робота користувача в комп'ютернiй системi. Користувача на даний момент завжди асоцiйований як мiнiмум з однi¹ю роллю з декiлькох, i вiн може змiнювати роль протягом сесi¨. Для дiй у данiй ролi користувач завжди повинен бути уповноваженим. Деякi ролi можуть бути пов'язанi тiльки з одним користувачем на даний момент часу. З будь-якою роллю пов'язана здатнiсть виконання певних операцiй.

Îá'¹êò однорiвневий блок iнформацi¨. Це мiнiмальний блок iнформацi¨ в системi, який ма¹ класифiкацiю (може бути окремо поiменованим).

Контейнер багаторiвнева iнформацiйна структура. Ма¹ класифiкацiю i може мiстити об'¹кти (кожний зi сво¹ю класифiкацi¹ю) i (або) iншi контейнери. Вiдмiннiсть мiж об'¹ктом i контейнером базу¹ться на типi, а не поточному змiстi.

Ñóòíiñòü об'¹кт або контейнер.

Вимога мiри довiри об'¹ктiв атрибут деяких контейнерiв. Для деяких контейнерiв важливо вимагати мiнiмум мiри довiри, тобто користувач, що ма¹ вiдповiдний рiвень благонадiйностi, не може переглядати змiст контейнера. Такi контейнери позначають вiдповiдним атрибутом.

Iдентифiкатор iм'я сутностi без посилань на iншi сутностi.

Пряме посилання на сутнiсть, якщо це iдентифiкатор сутт¹востi.

Непряме посилання на сутнiсть , якщо це послiдовнiсть двох або бiльше iмен сутностей (з яких тiльки перша iдентифiкатор). Наприклад: поточне повiдомлення, перший абзац, другий рядок .

Операцiя функцiя, яка може бути застосована до сутностi. Деякi операцi¨ можуть використовувати бiльш як одну сутнiсть (приклад операцiя копiювання). Множина доступу множина трiйок (користувальницький iдентифiкатор або роль, операцi¨, iндекс операнда) яка зв'язана з сутнiстю.

Система, що реалiзу¹ модель Лендвера, повинна реалiзовувати певнi обмеження (обмеження забороняють користувачу операцi¨, якi порушують цi обмеження). Частина цих обмежень повинна реалiзовуватися користувачами системи (правила безпеки), а частина системою (обмеження безпеки).

Основи теорi¨ захищених систем |

131 |

|

|

Правила безпеки.

А1. Адмiнiстратор безпеки системи присвою¹ рiвнi довiри, класифiкацiю пристро¨в та правильнi множини ролей.

А2. Користувач вводить коректну класифiкацiю, коли змiню¹ або вводить iнформацiю.

А3. В межах класифiкацi¨ користувач класифiку¹ повiдомлення та визнача¹ набiр доступу для сутт¹востей, якi вiн створю¹, так що тiльки користувач з необхiдною благонадiйнiстю може переглядати iнформацiю.

А4. Користувач належним чином контролю¹ iнформацiю об'¹- ктiв, що потребу¹ благонадiйностi.

Обмеження безпеки.

В1. Авторизацiя користувач може звертатися iз запитом на операцi¨ над сутт¹востями, якщо тiльки користувальницький iдентифiкатор або поточна роль ¹ присутньою у множинi доступу сутностi разом з цi¹ю операцi¹ю i з цим значенням iндексу, що вiдповiда¹ позицi¨ операнда, у якi сутнiсть вiдносять до необхiдно¨ операцi¨.

В2. Класифiкацiйна i¹рархiя класифiкацiя контейнера завжди ¹ бiльшою або рiвною класифiкацi¨ сутностей, якi вiн мiстить.

В3. Змiни в об'¹ктах iнформацiя, що переноситься з об'¹кта завжди мiстить класифiкацiю об'¹кта. Iнформацiя, що вставля¹ться в об'¹кт, повинна мати класифiкацiю, яка нижчою за класифiкацiю цього об'¹кта.

В4. Перегляд користувач може переглядати (на деякому пристро¨ виводу) тiльки сутностi з класифiкацi¹ю меншою, нiж класифiкацiя цього об'¹кта.

В5. Доступ до об'¹ктiв, що вимагають довiри, користувач може одержати доступ до непрямо адресовано¨ сутностi всерединi об'¹кта, що вимага¹ мiри довiри, якщо тiльки його мiра довiри не ¹ нижчою за класифiкацiю контейнера.