- •Предисловие

- •1. Основы информационного обеспечения процессов и систем

- •1.1. Понятие и содержание информационного обеспечения

- •1.2. Структура и классификация информационных систем

- •1.3. Система представления и обработки данных фактографических аис

- •Вопросы и упражнения

- •2. Системы управления базами данных фактографических информационных систем

- •2.1. Функции, классификация и структура субд

- •2.2. Модели организации данных

- •2.2.1. Иерархическая и сетевая модели организации данных

- •2.2.2. Реляционная модель организации данных

- •2.3. Внутренняя схема баз данных фактографических аис

- •2.3.1. Физические структуры данных

- •2.3.2. Индексирование данных

- •2.3.3. Расстановка (хеширование) записей

- •Вопросы и упражнения

- •3. Основы создания автоматизированных информационных систем

- •3.1. Общие положения по созданию автоматизированных систем

- •3.2. Проектирование банков данных фактографических аис

- •3.2.1. Концептуальное проектирование

- •3.2.2. Проектирование схем реляционных баз данных

- •3.2.2.1. Проектирование и создание таблиц

- •3.2.2.2. Нормализация таблиц

- •Вопросы и упражнения

- •4. Ввод, обработка и вывод данных в фактографических аис

- •4.1. Языки баз данных

- •4.2. Ввод, загрузка и редактирование данных

- •4.2.1. Ввод и редактирование данных в реляционных субд

- •4.2.2. Особенности ввода и загрузки данных в субд с сетевой моделью организации данных

- •4.3. Обработка данных

- •4.3.1. Поиск, фильтрация и сортировка данных

- •4.3.2. Запросы в реляционных субд

- •4.3.2.1. Запросы на выборку данных

- •4.3.2.1.1. Запросы на выборку данных из одной таблицы

- •4.3.2.1.2. Запросы на выборку данных из нескольких таблиц

- •4.3.2.1.3. Вычисления и групповые операции в запросах

- •4.3.2.2. Запросы на изменение данных

- •4.3.2.3. Управляющие запросы

- •4.3.2.4. Подчиненные (сложные) запросы

- •4.3.2.5. Оптимизация запросов

- •4.3.3. Процедуры, правила (триггеры) и события в базах данных

- •4.3.4. Особенности обработки данных в субд с сетевой моделью организации данных

- •4.4. Вывод данных

- •Вопросы и упражнения

- •5. Распределенные информационные системы

- •5.1. Понятие распределенных информационных систем, принципы их создания и функционирования

- •5.2. Технологии и модели «Клиент-сервер»

- •5.2.1. Модель файлового сервера

- •5.2.2. Модель удаленного доступа к данным

- •5.2.3. Модель сервера базы данных

- •5.2.4. Модель сервера приложений

- •5.2.5. Мониторы транзакций

- •5.3. Технологии объектного связывания данных

- •5.4. Технологии реплицирования данных

- •Вопросы и упражнения

- •6. Документальные информационные системы

- •6.1. Общая характеристика и виды документальных информационных систем

- •6.2. Информационно-поисковые каталоги и тезаурусы

- •6.2.1. Классификационные системы поиска документов

- •6.2.2. Координация понятий в классификационных системах

- •6.2.3. Информационно-поисковые тезаурусы

- •6.2.4. Автоматизация индексирования документов

- •6.3. Полнотекстовые информационно-поисковые системы

- •6.3.1. Информационно-технологическая структура полнотекстовых ипс

- •6.3.2. Механизмы поиска документов в полнотекстовых ипс

- •6.3.3. Методы количественной оценки релевантности документов

- •6.4. Гипертекстовые информационно-поисковые системы

- •6.4.1. Гипертекст

- •6.4.2. Структура, принципы построения и использования гипертекстовых ипс

- •6.4.3. Модель организации данных в гипертекстовых ипс

- •6.4.4. Формирование связей документов в гипертекстовых ипс

- •Вопросы и упражнения

- •7. Администрирование информационных систем и защита данных

- •7.1. Администрирование информационных систем

- •7.2. Разграничение доступа и защита данных

- •7.2.1. Понятие и модели безопасности данных

- •7.2.2. Технологические аспекты защиты информации

- •7.2.2.1. Идентификация и аутентификация

- •7.2.2.2. Языки безопасности баз данных

- •7.2.2.3. Безопасность повторного использования объектов

- •7.2.2.4. Надежное проектирование и администрирование

- •7.2.3. Требования и классы защищенности автоматизированных (информационных) систем в «Руководящих документах...» Государственной технической комиссии при Президенте рф

- •Вопросы и упражнения

- •Литература

- •Алфавитно-предметный указатель Содержание

7.2.3. Требования и классы защищенности автоматизированных (информационных) систем в «Руководящих документах...» Государственной технической комиссии при Президенте рф

Руководящие документы Гостехкомиссии при Президенте РФ, изданные в 1992 г., являются отечественными стандартами в сфере построения защищенных информационных систем. Методологической основой руководящих документов, определяющей систему взглядов на проблему информационной безопасности и основные принципы защиты компьютерных систем, является «Концепция защиты СВТ и АС от несанкционированного доступа (НСД) к информации».

«Концепция...» разделяет требования безопасности к средствам вычислительной техники как совокупности программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем, и требования безопасности к автоматизированным системам.*

* Система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций (по ГОСТ 34.003-90).

Особенностью руководящих документов является акцентирование требований в основном на первой составляющей безопасности информации — конфиденциальности (защите от несанкционированного доступа) и частично второй составляющей — целостности (защите от несанкционированного изменения информации).

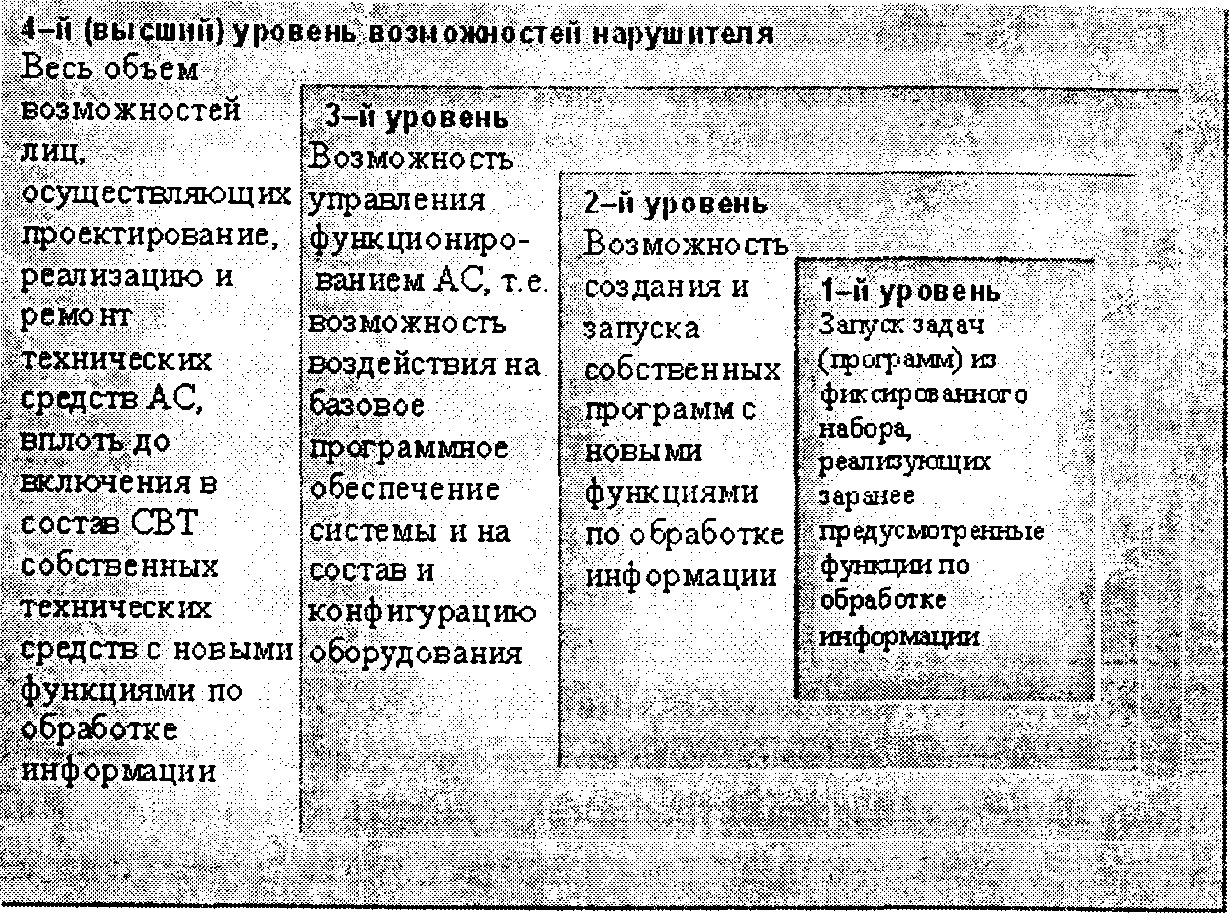

«Концепция...» классифицирует модели нарушителя по четырем иерархическим уровням возможностей, содержание которых приведено на рис. 7.6.

Рис. 7.6. Уровни возможностей нарушителя, установленные в руководящих документах Гостехкомиссии

В своем уровне нарушитель является специалистом высшей квалификации, знает все об АС и, в частности, о системе и средствах защиты.

Требования по классамзащищенности АС разделяются на основе трех признаков:

• наличие в АС информации различного уровня конфиденциальности;

• наличие или отсутствие различий в уровне полномочий пользователей;

• наличие коллективного или индивидуального режима обработки данных.

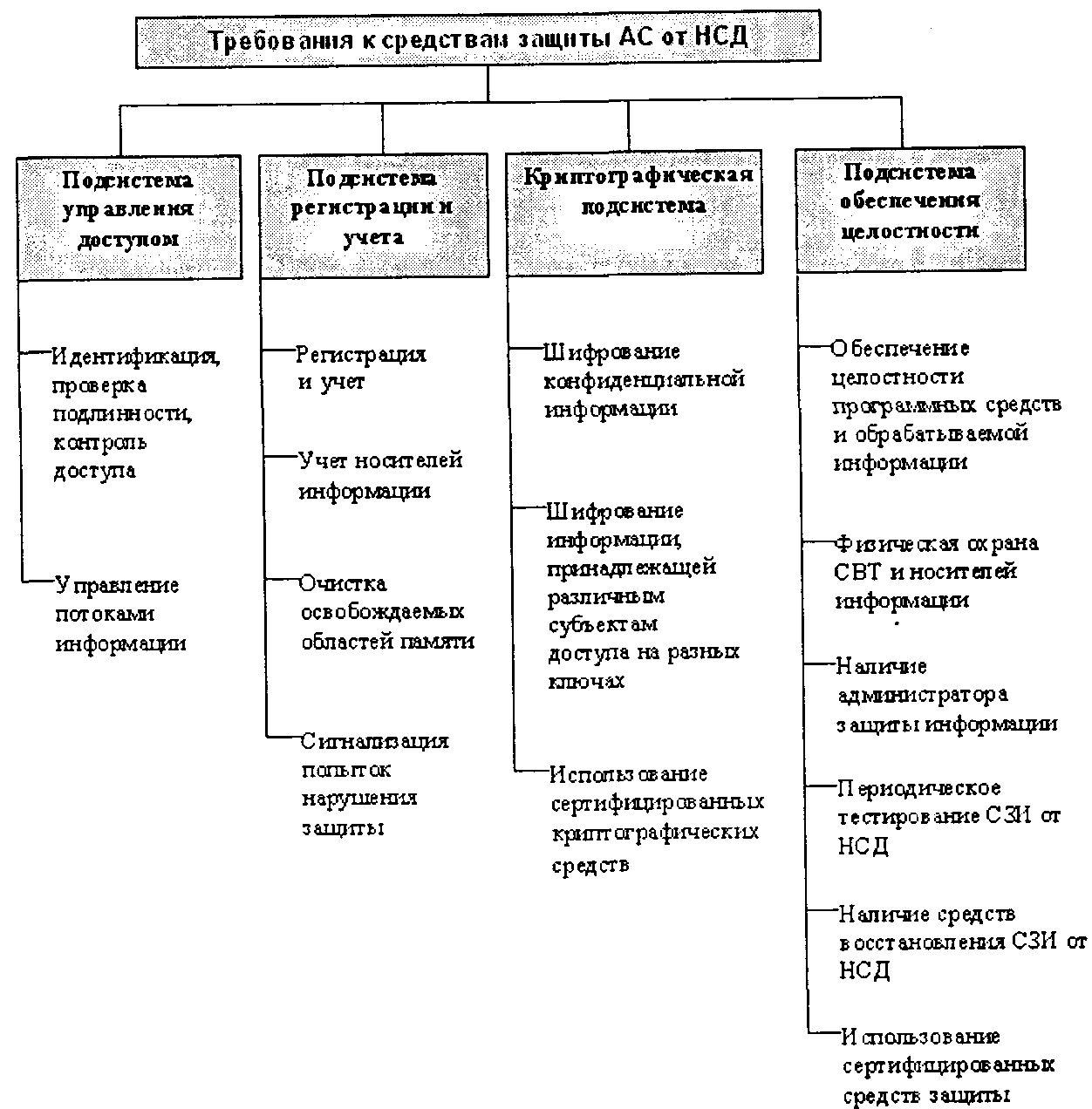

Требования к средствам защиты информации (СЗИ) в руководящих документах определяются совокупностью параметров по ряду подсистем защиты, схема и структура которых приведены на рис. 7.7.

Рис. 7.7. Составляющие и структура требований к СЗИ в АС в руководящих документах Гостехкомиссии

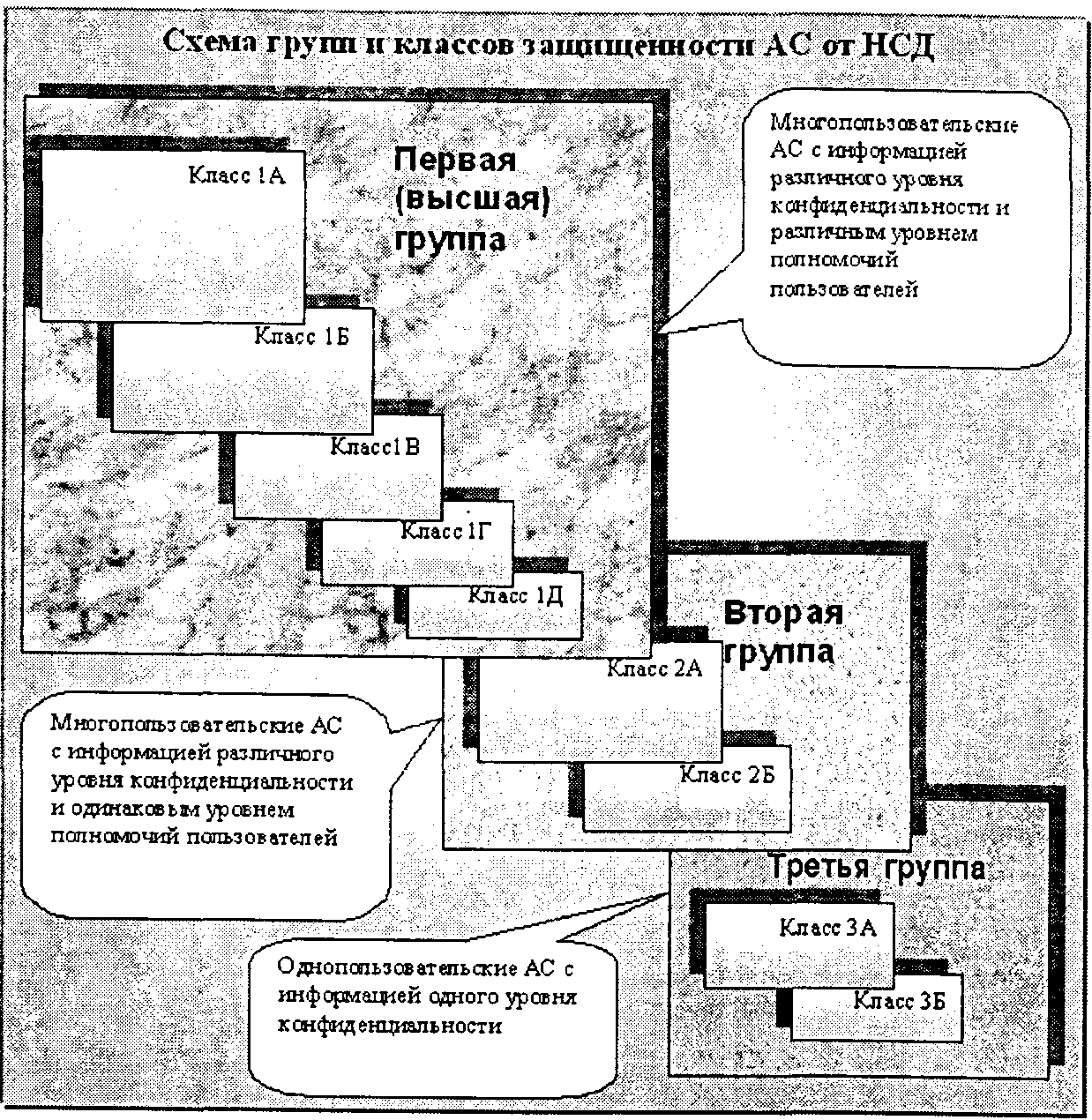

В соответствии с этими признаками руководящие документы выделяют три группы классов защищенности, приведенные на рис. 7.8.

Рис. 7.8 Группы и классы защищенности АС от НСД в руководящих документах Гостехкомиссии

Каждая группа, в свою очередь, подразделяется на ряд подгрупп-классов, что в совокупности определяет 9 классов защищенности АС, иерархия которых характеризуется уже упоминавшимися особенностями конфиденциальности информации, полномочиями пользователей, режимом обработки и уровнем предъявляемых требований к средствам защиты — 1А, 1Б,1В,1Г,1Д,2А,2Б,3А,3Б.*

* Классы перечислены по направлению снижения требований к уровню защищенности.

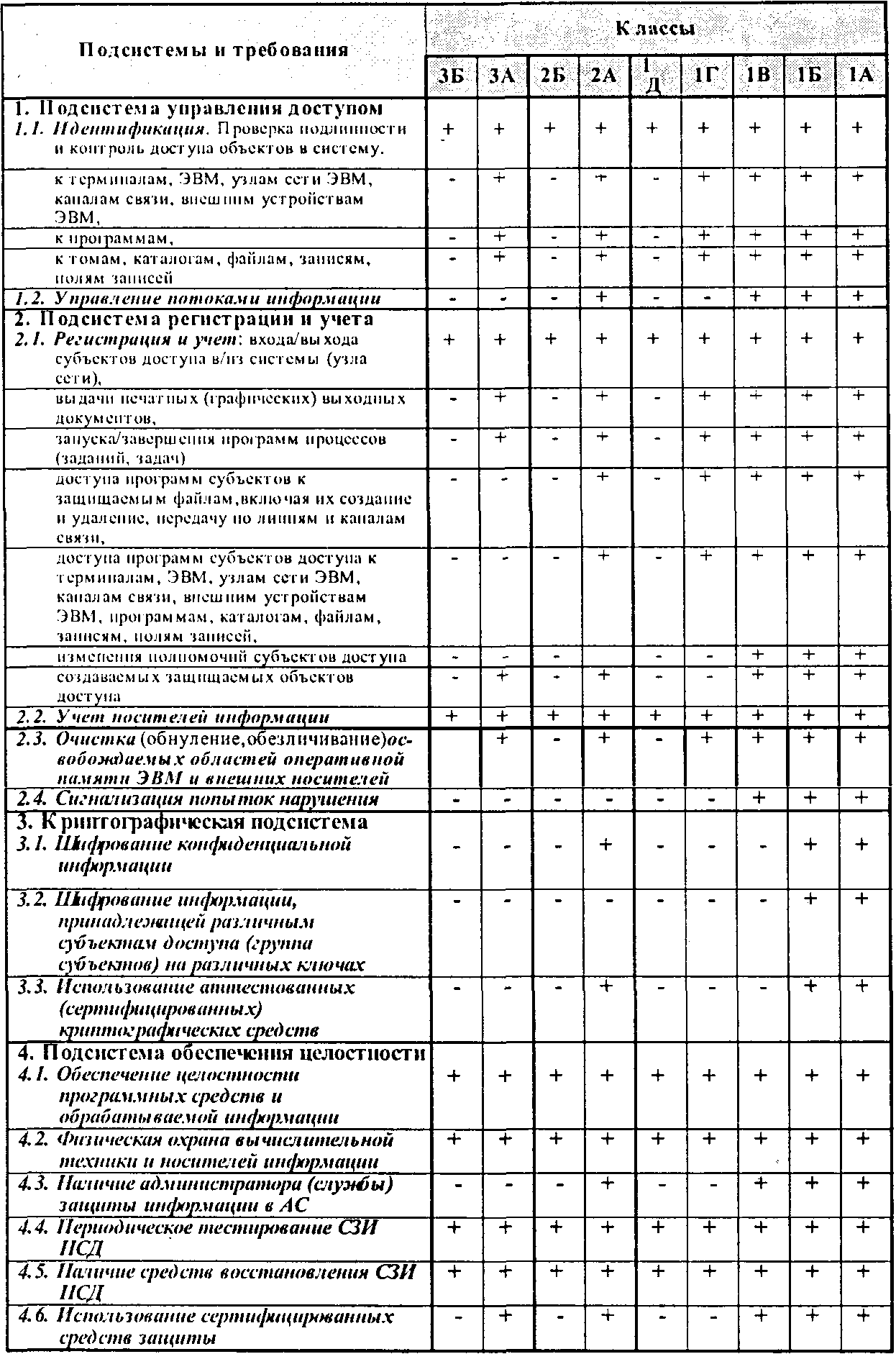

Перечень требований по конкретным классам защищенности АС от НСД представлен в таблице 7.2.

Таблица 7.2

Требования к классам защищенности АС

В краткой характеристике можно отметить следующее.

Группа 3классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. В группе устанавливается два класса — 3Б и 3А.В классе 3Б,соответствующем низшему уровню защиты, регламентируются требования обязательной парольной идентификации и аутентификации пользователя при входе в систему, регистрации входа/выхода пользователей, учета используемых внешних носителей, обеспечения целостности средств защиты информации (СЗИ), обрабатываемой информации и программной среды, а также наличие средств восстановления СЗИ.

В классе 3Авыполняются все требования класса 3Б и дополнительно устанавливаются требования по регистрации распечатки документов, физической очистке освобождаемых областей оперативной памяти и внешних носителей, усиливаются требования по обеспечению целостности СЗИ и программной среды через проверку целостности при каждой загрузке системы, периодическое тестирование функций СЗИ при изменении программной среды и персонала АС.

Группа 2классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. В группе также устанавливается два класса — 2Б и 2А. Регламентируемые требованиякласса 2Бв основном совпадают с требованиями класса 3Б с некоторым усилением требований по подсистеме обеспечения целостности (при загрузке системы).

В классе 2Авыполняются все требования класса 2Б с усилением требований по подсистеме управления доступом (идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств, а также программ, томов, каталогов, файлов, записей, полей записей, что обеспечивает избирательное управление доступом) и усилением требований по подсистеме регистрации и учета (регистрация не только входа/выхода субъектов, но загрузки и инициализации операционной системы, программных остановов, регистрация выдачи документов, запуска программ, обращений к файлам и другим защищаемым объектам, автоматический учет создаваемых файлов, что обеспечивает регистрацию всех потенциально опасных событий). Дополнительно регламентируется управление потоками информации с помощью меток конфиденциальности (элементы полномочного управления доступом), очистка освобождаемых участков оперативной и внешней памяти, а также шифрование всей конфиденциальной информации, записываемой на совместно используемые различными субъектами доступа носители данных.

Группа 1классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация различных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов—1Д, 1Г, 1В, 1Б и 1А.

Класс 1Двключает требования, содержательно и идеологически совпадающие с требованиями классов 3Б и 2Б.

Класс1Г помимо выполнения всех требований класса 1Д включает требования, содержательно и идеологически сходные с требованиями класса 2А (за исключением требований по шифрованию информации) с учетом различий в полномочиях пользователей — избирательное управление доступом в соответствии с матрицей доступа, регистрация потенциально опасных событий, очистка освобождаемых участков оперативной и внешней памяти.

Класс 1Ввключает выполнение всех требований класса 1Г. Дополнительно регламентируется полномочное управление доступом (метки конфиденциальности объектов и полномочия субъектов доступа), усиливаются требования к подсистеме регистрации опасных событий, вводится требование наличия администратора защиты и его интерактивного оповещения о попытках несанкционированного доступа.

Класс 1Бвключает все требования класса 1В и дополнительно требования по шифрованию информации (аналогично классу 2А).

Класс 1А(высший уровень защиты) включает все требования класса 1Б с дополнительным требованием использования разных ключей шифрования различными субъектами доступа.

Руководящие документы Гостехкомиссии, изучение опыта создания и эксплуатации защищенных АС позволяют выделить некоторые методические и организационные аспекты разработки защищенных АС,заключающиеся в следующей последовательности действий:

• анализ информационных ресурсов разрабатываемой АС и категорирование их конфиденциальности (определение объектов защиты);

• анализ основных угроз объектам защиты и разработка модели (уровня возможностей) нарушителя;

• определение комплекса организационных мер, программно-технических решений и средств нейтрализации угроз защищаемым объектам (формирование политики и модели безопасности данных) и определение необходимого класса (уровня) защиты;

• формирование основных технических решений по разработке СЗИ создаваемой АС с требуемым уровнем (классом) безопасности;

• разработка, сертификационные испытания или приобретение сертифицированных СЗИ (защищенных систем), приемка в эксплуатацию.

Основополагающим принципом создания защищенных АС является изначальное включение основных технических решений по подсистемам СЗИ в эскизный и рабочий проекты создания АС, т. к. процессы обеспечения безопасности данных, как уже отмечалось, должны реализовываться на уровне ядра системы (ядра ОС,СУБД).

В более детальном виде вопросы создания защищенных систем регламентируются в специальном документе Гостехкомиссии — «Временном положении по организации, изготовлению и эксплуатации программных и технических средств защиты информации от НСД в автоматизированных системах и средствах вычислительной техники» (1992 г.)

Для сертификации разрабатываемых защищенных систем и средств защиты в Российской Федерации созданы соответствующие системы сертификации, находящиеся в компетенции ФАПСИ при Президенте РФ (система РОСС RU.000103001 — криптографические средства защиты) и Гостехкомиссии при Президенте РФ (система РОСС RU.000101.БИОО — СВТ, ОС, СУБД, АС, общесистемные и специализированные программные и технические средства).

По данным на июнь 2000 года среди общедоступных профессиональных коммерческих СУБД на российском рынке сертификат Гостехкомиссии класса 1Б имеют отечественная промышленная реляционная СУБД «ЛИНТЕР» (версия 5.х), относящаяся к классу систем «Клиент-сервер», разработанная и поддерживаемая Воронежским НПП «РЕЛЭКС», и специально подготовленный единичный экземпляр СУБД Oracle,версии 7.х.