- •Часть 16

- •Часть 121

- •Глава 4 122

- •Глава 5 147

- •Глава 6 164

- •Глава 7 188

- •Глава 12 235

- •Глава 13 255

- •Глава 14 273

- •Часть 303

- •Глава 15 304

- •Глава 16 315

- •Глава 17 371

- •Глава 18 395

- •Глава 19 497

- •Глава 20 515

- •Методы и средства защиты информации

- •Смысл разведки

- •Глава 1

- •Глава 2

- •История разведки и контрразведки

- •Российская разведка

- •Украинская разведка

- •Радиоразведка

- •Радиоразведка во время Второй мировой войны

- •Разведка конца хх века

- •Глава 3

- •Советские спецслужбы

- •Кгб ссср

- •Гру гш вс ссср

- •Спецслужбы сша

- •Цру (cia)

- •Румо (dia)

- •Анб (nsa)

- •Нувкр (nro)

- •Нагк (nima)

- •Бри (inr)

- •Фбр (fbi)

- •Спецслужбы Израиля

- •Шин Бет

- •Спецслужбы Великобритании

- •Швр (dis)

- •Mi5 (SecurityService)

- •Mi6 (sis)

- •Цпс (gchq)

- •Спецслужбы фрг

- •Бнд (bnd)

- •Бфф (BfF)

- •Мад (mad)

- •Спецслужбы Франции

- •Дгсе (dgse)

- •Дрм (drm)

- •Роль средств технической разведки вXxIвеке

- •Глава 4

- •Технические каналы утечки информации. Классификация, причины и источники… образования

- •Сигнал и его описание

- •Сигналы с помехами

- •Излучатели электромагнитных колебаний

- •Низкочастотные излучатели

- •Высокочастотные излучатели

- •Оптические излучатели

- •Глава 5

- •Образование радиоканалов утечки информации

- •Оценка электромагнитных полей

- •Аналитическое представление электромагнитной обстановки

- •Обнаружение сигналов в условиях воздействия непреднамеренных помех

- •Оценка параметров сигналов в условиях воздействия непреднамеренных помех

- •Глава 6

- •Основные определения акустики

- •Распространение звука в пространстве

- •Акустическая классификация помещений

- •Физическая природа, среда распространения и способ перехвата

- •Заходовые методы Перехват акустической информации с помощью радиопередающих средств

- •Перехват акустической информации с помощью ик передатчиков

- •Закладки, использующие в качестве канала передачи акустической информации сеть 220 в и телефонные линии

- •Диктофоны

- •Проводные микрофоны

- •“Телефонное ухо”

- •Беззаходовые методы Аппаратура, использующая микрофонный эффект телефонных аппаратов

- •Аппаратура вч навязывания

- •Стетоскопы

- •Лазерные стетоскопы

- •Направленные акустические микрофоны (нам)

- •Физические преобразователи

- •Характеристики физических преобразователей

- •Виды акустоэлектрических преобразователей

- •Индуктивные преобразователи

- •Микрофонный эффект электромеханического звонка телефонного аппарата

- •Микрофонный эффект громкоговорителей

- •Микрофонный эффект вторичных электрочасов

- •Глава 7

- •Паразитные связи и наводки

- •Паразитные емкостные связи

- •Паразитные индуктивные связи

- •Паразитные электромагнитные связи

- •Паразитные электромеханические связи

- •Паразитные обратные связи через источники питания

- •Утечка информации по цепям заземления

- •Глава 8

- •Визуально-оптическое наблюдение

- •Глава 9

- •Радиационные и химические методы получения информации

- •Глава 10

- •Классификация каналов и линий связи

- •Взаимные влияния в линиях связи

- •Часть III

- •Глава 11

- •Виды и природа каналов утечки информации при эксплуатации эвм

- •Анализ возможности утечки информации через пэми

- •Способы обеспечения зи от утечки через пэми

- •Механизм возникновения пэми средств цифровой электронной техники

- •Техническая реализация устройств маскировки

- •Устройство обнаружения радиомикрофонов

- •Обнаружение записывающих устройств (диктофонов)

- •Физические принципы

- •Спектральный анализ

- •Распознавание событий

- •Многоканальная фильтрация

- •Оценка уровня пэми

- •Метод оценочных расчетов

- •Метод принудительной активизации

- •Метод эквивалентного приемника

- •Методы измерения уровня пэми

- •Ближняя зона

- •Дальняя зона

- •Промежуточная зона

- •Глава 12

- •Средства несанкционированного получения информации

- •Средства проникновения

- •Устройства прослушивания помещений

- •Радиозакладки

- •Устройства для прослушивания телефонных линий

- •Методы и средства подключения

- •Методы и средства удаленного получения информации Дистанционный направленный микрофон

- •Системы скрытого видеонаблюдения

- •Акустический контроль помещений через средства телефонной связи

- •Перехват электромагнитных излучений

- •Глава 13

- •Несанкционированное получение информации из ас

- •Классификация

- •Локальный доступ

- •Удаленный доступ

- •Сбор информации

- •Сканирование

- •Идентификация доступных ресурсов

- •Получение доступа

- •Расширение полномочий

- •Исследование системы и внедрение

- •Сокрытие следов

- •Создание тайных каналов

- •Блокирование

- •Глава 14

- •Намеренное силовое воздействие по сетям питания

- •Технические средства для нсв по сети питания

- •Вирусные методы разрушения информации

- •Разрушающие программные средства

- •Негативное воздействие закладки на программу

- •Сохранение фрагментов информации

- •Перехват вывода на экран

- •Перехват ввода с клавиатуры

- •Перехват и обработка файловых операций

- •Разрушение программы защиты и схем контроля

- •Глава 15

- •Показатели оценки информации как ресурса

- •Классификация методов и средств зи

- •Семантические схемы

- •Некоторые подходы к решению проблемы зи

- •Общая схема проведения работ по зи

- •Глава 16

- •Классификация технических средств защиты

- •Технические средства защиты территории и объектов

- •Акустические средства защиты

- •Особенности защиты от радиозакладок

- •Защита от встроенных и узконаправленных микрофонов

- •Защита линий связи

- •Методы и средства защиты телефонных линий

- •Пассивная защита

- •Приборы для постановки активной заградительной помехи

- •Методы контроля проводных линий

- •Защита факсимильных и телефонных аппаратов, концентраторов

- •Экранирование помещений

- •Защита от намеренного силового воздействия

- •Защита от нсв по цепям питания

- •Защита от нсв по коммуникационным каналам

- •Глава 17

- •Основные принципы построения систем защиты информации в ас

- •Программные средства защиты информации

- •Программы внешней защиты

- •Программы внутренней защиты

- •Простое опознавание пользователя

- •Усложненная процедура опознавания

- •Методы особого надежного опознавания

- •Методы опознавания ас и ее элементов пользователем

- •Проблемы регулирования использования ресурсов

- •Программы защиты программ

- •Защита от копирования

- •Программы ядра системы безопасности

- •Программы контроля

- •Глава 18

- •Основные понятия

- •Немного истории

- •Классификация криптографических методов

- •Требования к криптографическим методам защиты информации

- •Математика разделения секрета

- •Разделение секрета для произвольных структур доступа

- •Определение 18.1

- •Определение 18.2

- •Линейное разделение секрета

- •Идеальное разделение секрета и матроиды

- •Определение 18.3

- •Секретность и имитостойкость

- •Проблема секретности

- •Проблема имитостойкости

- •Безусловная и теоретическая стойкость

- •Анализ основных криптографических методов зи

- •Шифрование методом подстановки (замены)

- •Шифрование методом перестановки

- •Шифрование простой перестановкой

- •Усложненный метод перестановки по таблицам

- •Усложненный метод перестановок по маршрутам

- •Шифрование с помощью аналитических преобразований

- •Шифрование методом гаммирования

- •Комбинированные методы шифрования

- •Кодирование

- •Шифрование с открытым ключом

- •Цифровая подпись

- •Криптографическая система rsa

- •Необходимые сведения из элементарной теории чисел

- •АлгоритмRsa

- •Цифровая (электронная) подпись на основе криптосистемы rsa

- •Стандарт шифрования данных des

- •Принцип работы блочного шифра

- •Процедура формирования подключей

- •Механизм действияS-блоков

- •Другие режимы использования алгоритма шифрования des

- •Стандарт криптографического преобразования данных гост 28147-89

- •Глава 19

- •Аналоговые скремблеры

- •Аналоговое скремблирование

- •Цифровое скремблирование

- •Критерии оценки систем закрытия речи

- •Глава 20

- •Стеганографические технологии

- •Классификация стеганографических методов

- •Классификация стегосистем

- •Безключевые стегосистемы

- •Определение 20.1

- •Стегосистемы с секретным ключом

- •Определение 20.2

- •Стегосистемы с открытым ключом

- •Определение 20.3

- •Смешанные стегосистемы

- •Классификация методов сокрытия информации

- •Текстовые стеганографы

- •Методы искажения формата текстового документа

- •Синтаксические методы

- •Семантические методы

- •Методы генерации стеганограмм

- •Определение 20.4

- •Сокрытие данных в изображении и видео

- •Методы замены

- •Методы сокрытия в частотной области изображения

- •Широкополосные методы

- •Статистические методы

- •Методы искажения

- •Структурные методы

- •Сокрытие информации в звуковой среде

- •Стеганографические методы защиты данных в звуковой среде

- •Музыкальные стегосистемы

- •Методы и средства защиты информации

Синтаксические методы

К синтаксическим методам лингвистической стеганографии относятся методы изменения пунктуации и методы изменения стиля и структуры текста.

В любом языке существуют случаи, когда правила пунктуации являются неоднозначными и имеют слабое влияние на содержание текста. Например, обе формы перечисления “хлеб, масло и молоко” и “хлеб, масло, молоко” являются допустимыми. Можно использовать тот факт, что выбор таких форм является произвольным и использовать альтернативный выбор для кодирования данных в двоичном виде. Например, если появляется форма перечисления с союзом “и”, то кодируется 1, иначе —0. Для сокрытия можно также применять сокращения и аббревиатуры.

В любом языке имеется много возможностей для синтаксического сокрытия данных, но они не часто встречаются в типовых текстах. Средняя скорость передачи данных такими методами равна нескольким битам на килобайт текста.

Хотя многие из правил пунктуации являются неоднозначными и избыточными, их противоречивое использование может стать объектов внимания для цензора. Кроме того, существуют случаи, когда изменение пунктуации может сильно изменить содержание текста. Поэтому такой подход должен использоваться с осторожностью.

К синтаксическим методам относятся методы изменения стиля или структуры текста без существенного изменения его значения или тона. Например, предложение “До окончания ночи я буду готовым” можно представить в виде “Я буду готов быстрее, чем ночь закончится”. Такой подход более прозрачен, но возможность его ограничена.

Семантические методы

С

Таблица

20.1.Фрагмент таблицы синонимов 1 0 след отпечаток дыра отверстие оборона защита овация аплодисменты

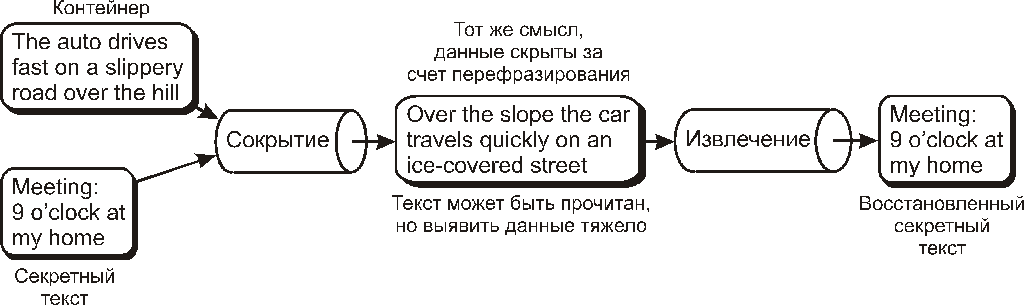

На рис. 20.6 приведен пример другого подхода к сокрытию данных, в котором секретное сообщение управляет перефразированием текста контейнера. В результате получается стеганограмма, которая имеет тот же самый смысл, что и текст контейнера.

Рис. 20.6.Пример работы семантической стегосистемы SubiText

Методы генерации стеганограмм

В отличие от рассмотренных выше стеганометодов, где скрываемая информация внедряется в текстовый контейнер, существуют методы, которые полностью порождают стеганограмму на основе защищаемых данных. В таких методах секретная информация не внедряется в текст, а представляется полностью всей стеганограммой. Теоретическую основу для методов генерации стеганограмм разработал П. Вайнер в теории функций имитации. В стеганографии функции имитации применяются для того, чтобы скрыть идентичность сообщения путем изменения его статистических свойств.

Пусть имеется файл А, который состоит из символьных строк. Обозначим черезр(t, a, A)вероятность того, что символанаходится в строкеtфайлаA, а черезр(, a, A)иp(t, , A)— независимые вероятности того, что символаили строкаt, соответственно, существуют вA. Два файлаАиBбудем считать статистически эквивалентными в пределах, если|p(t, , A) – p(t, , B)| < для всех строкt, длина которых меньше чемn.